kali渗透-信息收集

kali渗透-信息收集

ping

通过icmp协议来ping

-t windows下表示无限ping, linux表示设置ttl值

-c ping的次数,windows默认4次,Linux默认是无限ping

-s 载包大小,linux下用

-f 快速ping

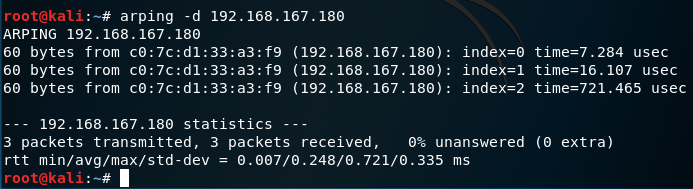

arping:

-c 设置arping的次数

-d 检查是否存在arp欺骗(一个ip绑定多个mac地址)

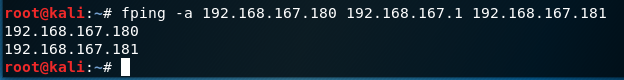

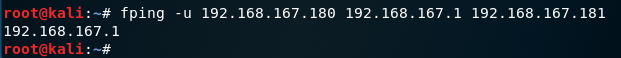

fping:

批量ping主机

-a:只显示存活主机

-u:只显示不存活主机

-g:通过指定起始地址与终止地址产生目标列表

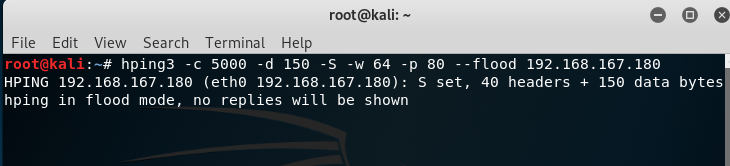

hping3

使用hping3在攻击机上进行DoS攻击:

使用Wireshark查看攻击过程

$ hping3 -c 5000 -d 150 -S -w 64 -p 80 --flood 192.168.167.180

-c:发送数据包的个数

-d:每个数据包的大小

-S:发送SYN数据包

-w:TCP window大小

-p:目标端口,你可以指定任意端口

–flood:尽可能快的发送数据包

Nping:

当作ping使用,伪造源地址

nping -S (所修改的源地址)- -icmp -c(数量) 目的地址

p0f:(可能需要安装)

p0f是继Nmap和Xprobe2之后又一款远程操作系统被动判别工具

如文章有错误感谢指出,联系Q:2181796086

如文章有帮助点赞关注一下吧!

学习交流群(Q):947264925

浙公网安备 33010602011771号

浙公网安备 33010602011771号