靶场推荐——pikachu SQL注入示例

靶场推荐——pikachu

项目地址:

https://github.com/zhuifengshaonianhanlu/pikachu

为了方便大家使用已经push到了docker hub

使用方法:

docker pull area39/pikachu:latest

docker run -d -p 8000:80 area39/pikachu:latest

浏览器访问:localhost:8000

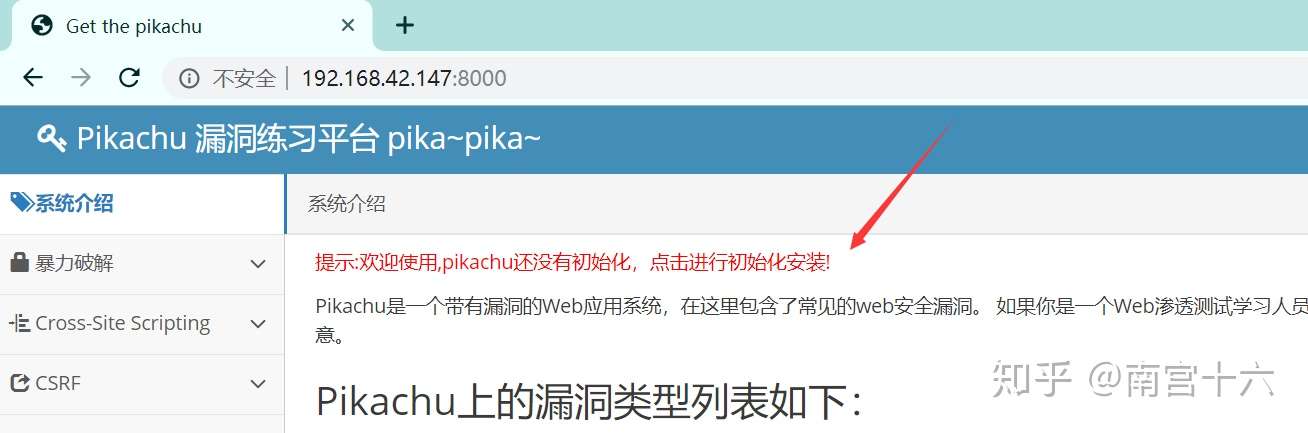

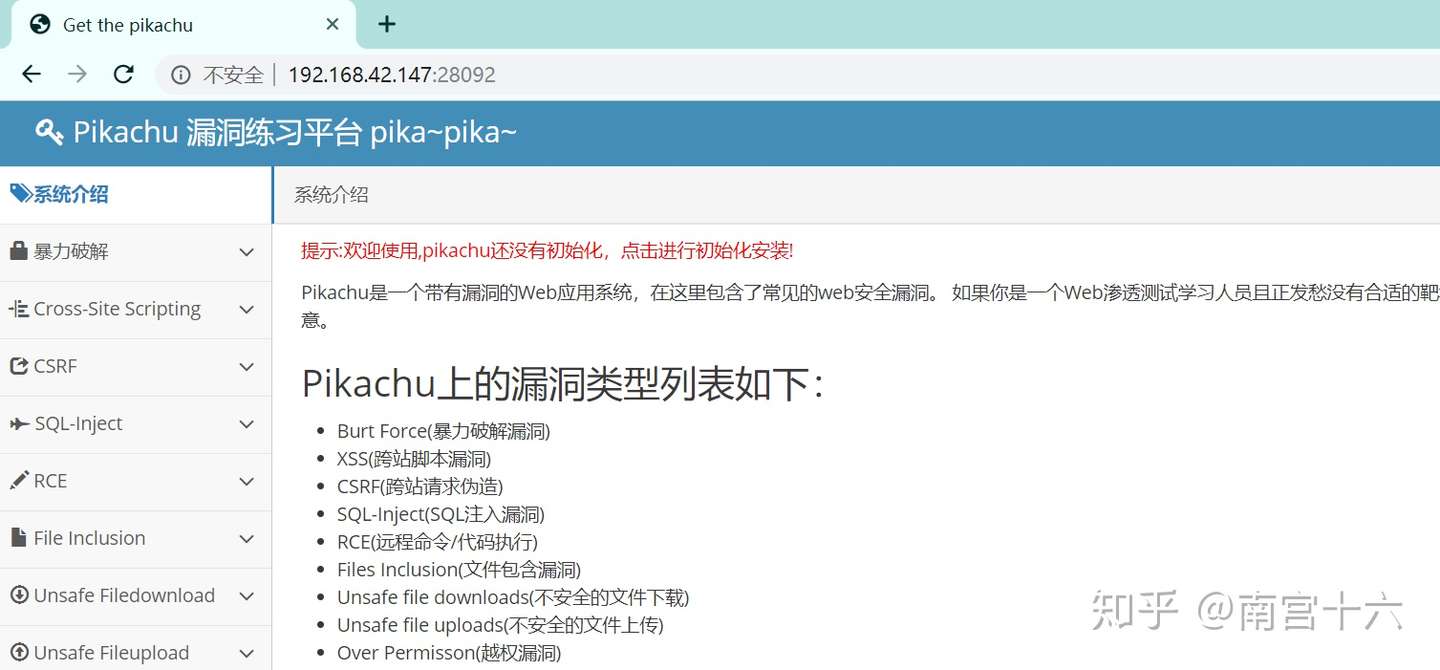

- 会显示一行红字,点击进入

7.由于12步我们已经全部完成,直接点击按钮即可

到此,整个安装过程圆满结束,开始你的Pikachu渗透之旅吧~

然后以sql注入为例:

开始我们的实验

数字型注入

发现有一个下拉框,随便选一个查询,,并没有在url里面去传参,可以发现是用post(表单)方式提交的

根据上图yy一下后台的逻辑:

$id = $_POST['id']

select 字段1,字段2 from 表名 where id = $id

正常情况下这里的$id值为(1~6),我们换成 1 or 1=1通过返回来看看后台会不会把这个逻辑去执行。

POST的请求我们需要抓包来测试,因为输入框只有一个可选择的表单,没法直接构造语句

在输入框选择id,浏览器设置代理,提交,抓包,为了方便发送给Repeater模块

根据刚才的逻辑,payload为:

可以发现除啦id=1的其他id也都返回出来啦

我自己的注入payload是:

id=6 union select password,username from users&submit=%E6%9F%A5%E8%AF%A2 返回: hello,lucy your email is: lucy@pikachu.com hello,e10adc3949ba59abbe56e057f20f883e your email is: admin hello,670b14728ad9902aecba32e22fa4f6bd your email is: pikachu hello,e99a18c428cb38d5f260853678922e03 your email is: test

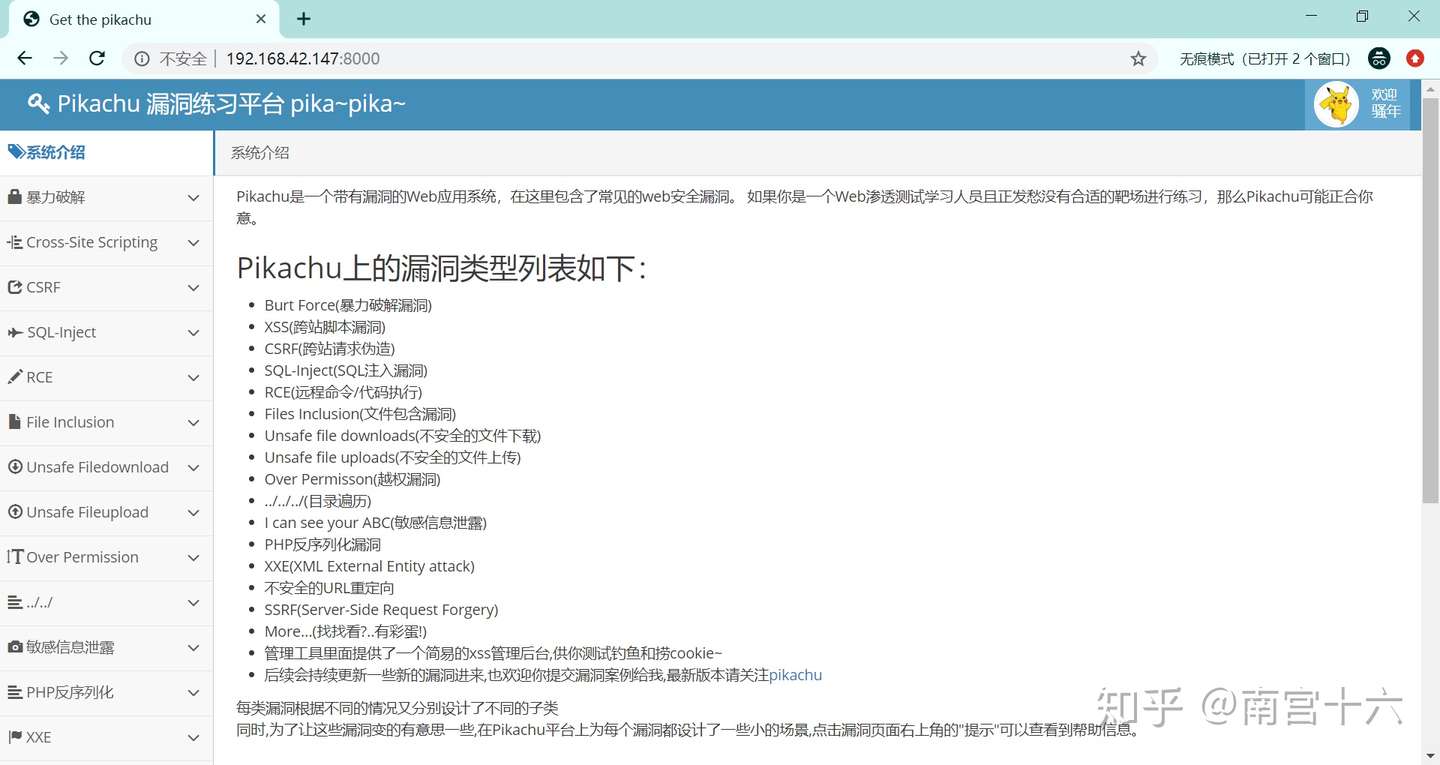

Pikachu上的漏洞类型列表如下:

- Burt Force(暴力破解漏洞)

- XSS(跨站脚本漏洞)

- CSRF(跨站请求伪造)

- SQL-Inject(SQL注入漏洞)

- RCE(远程命令/代码执行)

- Files Inclusion(文件包含漏洞)

- Unsafe file downloads(不安全的文件下载)

- Unsafe file uploads(不安全的文件上传)

- Over Permisson(越权漏洞)

- ../../../(目录遍历)

- I can see your ABC(敏感信息泄露)

- PHP反序列化漏洞

- XXE(XML External Entity attack)

- 不安全的URL重定向

- SSRF(Server-Side Request Forgery)

安装效果:

注意事项:

1.初次使用需要点一下初始化安装

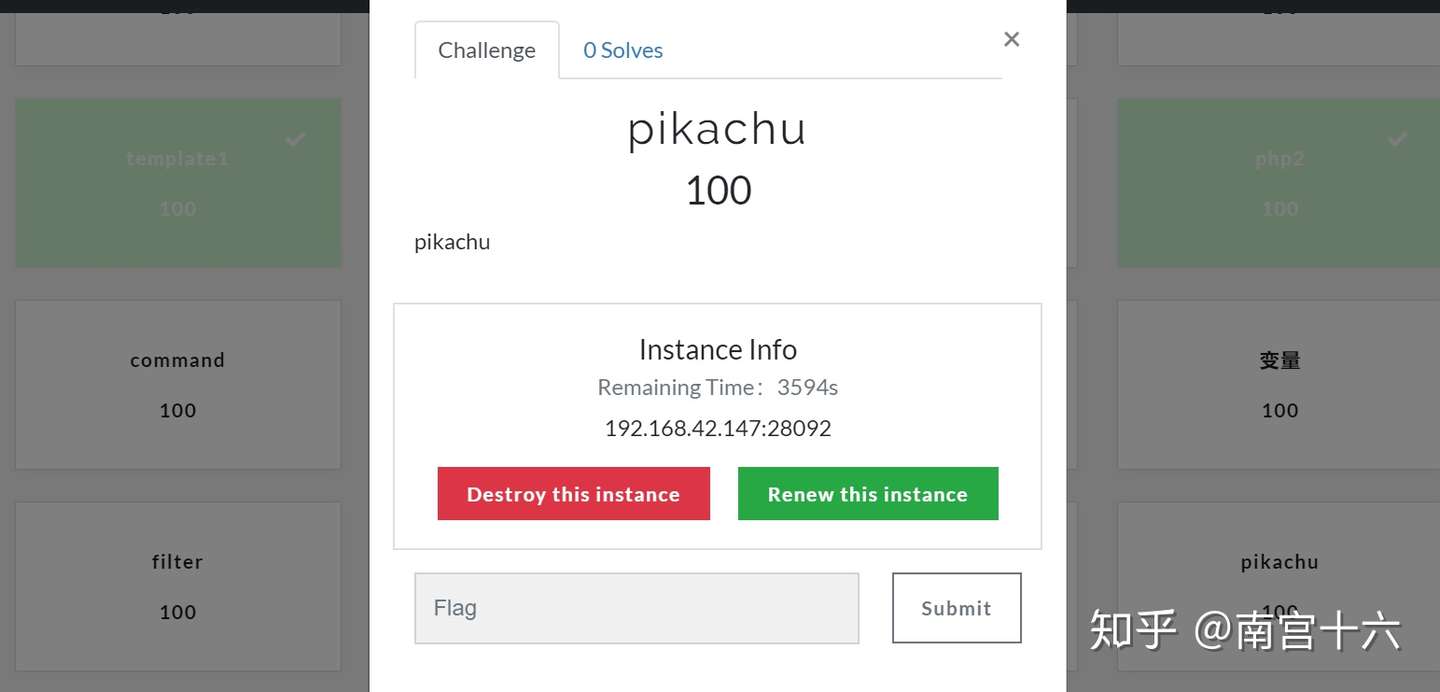

2.结合CTFd的CTFd-Whale插件食用更佳~

发布于 2020-01-05

浙公网安备 33010602011771号

浙公网安备 33010602011771号