20209131 2020-2021-2 《网络攻防实践》第一周作业

20209131 2020-2021-2 《网络攻防实践》第三周作业

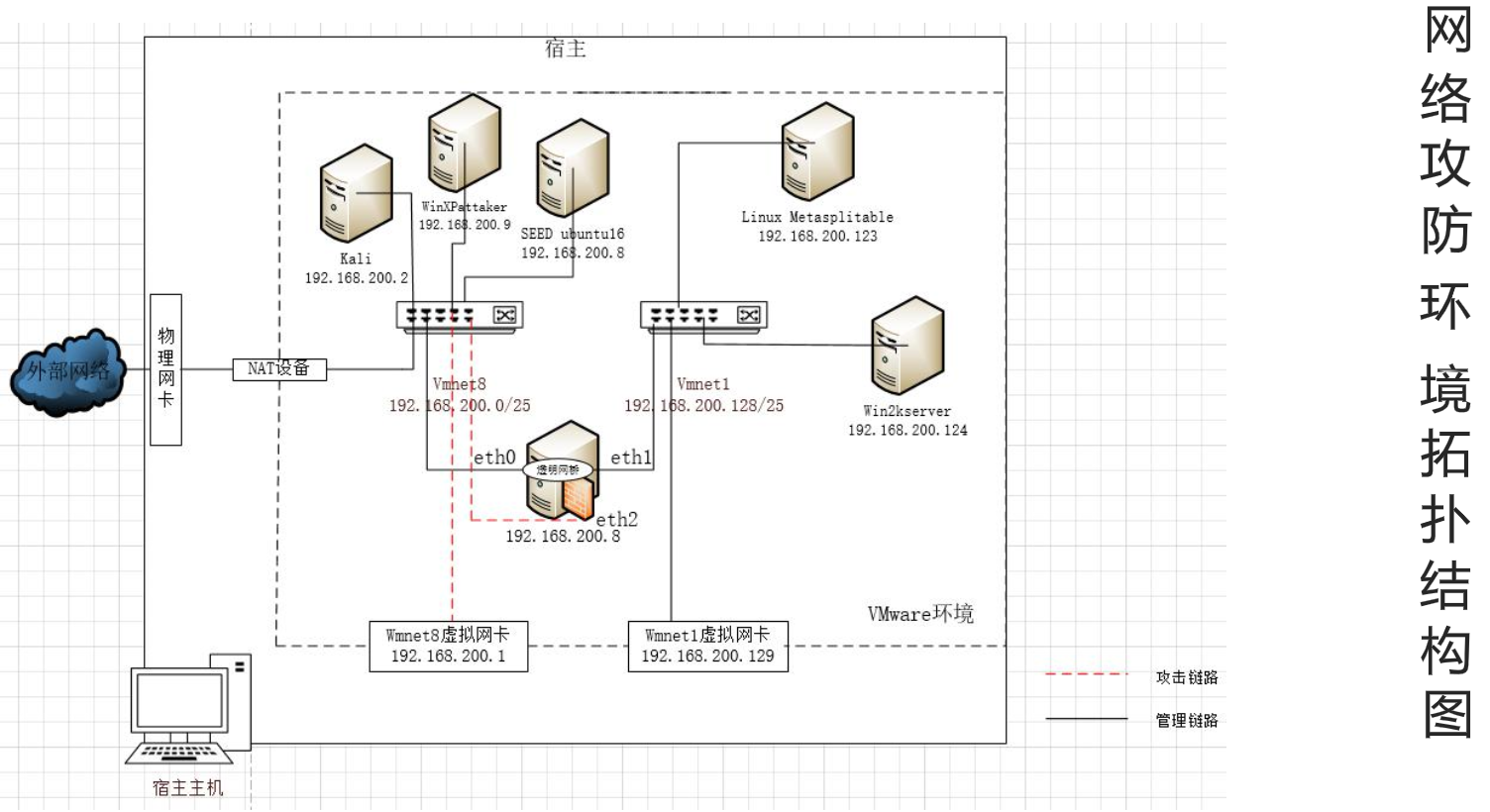

实践一 网络攻防实践的搭建

1.知识点梳理与总结

1.1实验目的

搭建网络攻防环境

1.2环境介绍

一个基础的网络攻防实验环境需要如下组成部分:

(1)靶机:内置系统和应用程序安全漏洞,并作为目标的主机。基础环境中应包括Windows2000和Linux操作系统主机。

(2)攻击机:安装了专用的攻击软件,用于发起网络攻击的主机。Linux系统平台相较于Windows拥有更多强大的攻击软件,更适合作为攻击机平台。

(3)攻击检测、分析与防御平台:最佳位置是靶机的网关,可以基Linux操作系统构建网关主机,并通过集成各种软件使其具备网络攻击检测、分析与防御的功能;此外靶机上也通过自带或附加的工具进行系统安全日志分析。

(4)网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接。

1.3镜像准备

| 操作系统及类型 | 介绍 | |

|---|---|---|

| Kali | WinXP Windows攻击机 |

基于Debian的Linux发行版,设计用于数字取证操作系统。预装了许多渗透测试软件。 |

| Winattack | WinXP Windows攻击机 |

Self-built |

| SeedUbuntu | Ubuntu Linux攻击机/靶机 |

一个帮助学习计算机安全的虚拟实验环境,包括软件安全,网络安全,Web安全还有移动端安全等。 |

| Metasploit2 | Ubuntu Linux靶机 |

由Metasploit团队维护的一个集成了各种漏洞弱点的Linux主机(ubuntu)镜像,方便进行MSF漏洞测试跟学习,免去搭建各种测试环境。 |

| Win2kserver | Win2000 Windows靶机 |

Self-built |

| HoneyWall | ROO 蜜网网关 |

蜜网(Honeynet)是在蜜罐技术上逐步发展起来的,又可称为诱捕网络。蜜网技术实质上还是一种高交互型、研究型的用来获取广泛的安全威胁信息的蜜罐技术,其主要目的是收集黑客的攻击信息。 |

其中,Winattack、SeedUbuntu、Metasploit2、Win2kserver为老师所提供的已安装好的虚拟机,HoneyWal为已提供的镜像,kali-Linux为官网下载的VMware最新版本镜像。

2.实验原理及内容

2.1实验内容

(1)基于VMwareWorkstation虚拟化平台,添加两块虚拟网卡;

(2)利用提供的虚拟机镜像,在自己的笔记本电脑或PC上部署一套个人网络攻防实验环境,包括攻击机、靶机、SEED虚拟机和蜜网网关;

(3)进行网络连通性测试,确保各个虚拟机能够正常联通。

2.2实验原理

将host-only模式的VMnet1作为靶机网段,靶机Metasploit2和Win2kserver连入该网段内;将NAT模式的VMnet8作为攻击机网段,攻击机kali和WindowsXP以及SEED虚拟机连入该网段;而HoneyWall蜜网网关的eth0链接攻击机网段,eth1连接靶机网段,通过桥接方式连接这两个网段,并作为攻击机网段到靶机网段唯一的网链路通道,蜜网网关的eth2接口也连接入VMnet网段,由宿主通过VMnet8虚拟网卡访问蜜网网关,进行数据分析和蜜网网关管理。

3.实验步骤

3.1环境搭建过程

3.1.1虚拟网卡配置

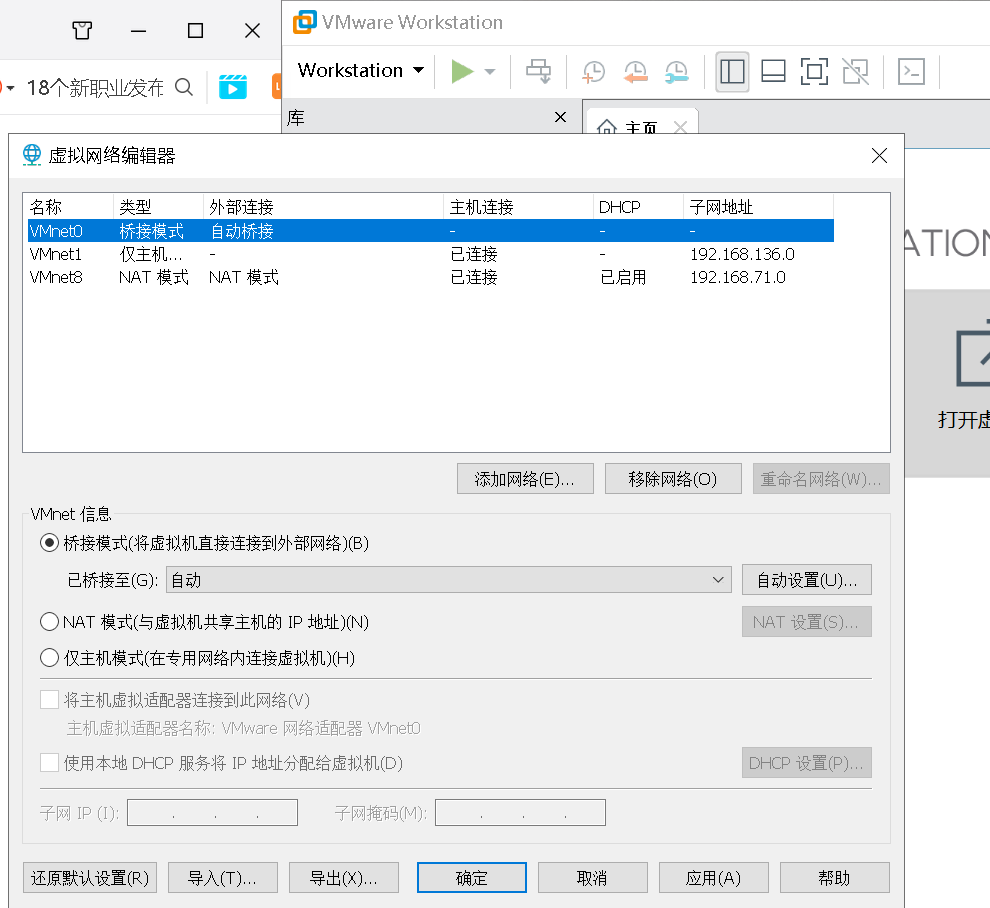

在VMwareWorkstation主页的编辑中打开虚拟网络编辑器,更改设置:

VMnet0默认设置无需更改;

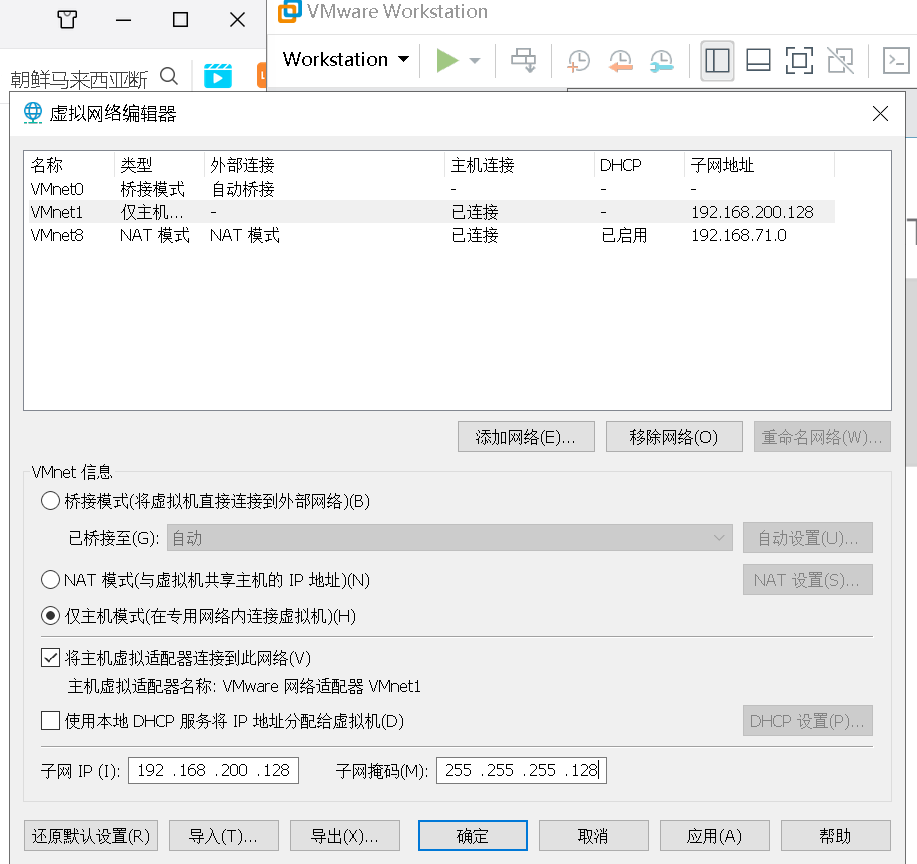

添加网络,VMnet1设置成仅主机模式,关闭DHCP服务,配置子网IP:192.168.200.128,子网掩码:255.255.255.128;

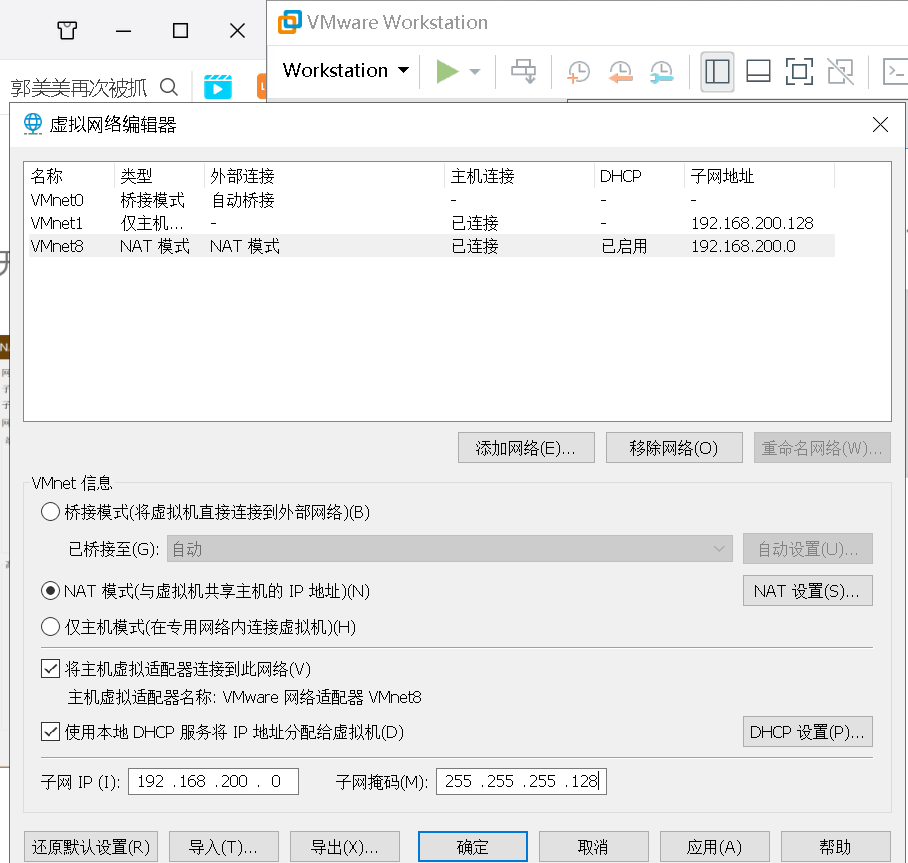

添加网络,VMnet8配置成192.168.200.0/25网段,开启DHCP服务,开启NAT;

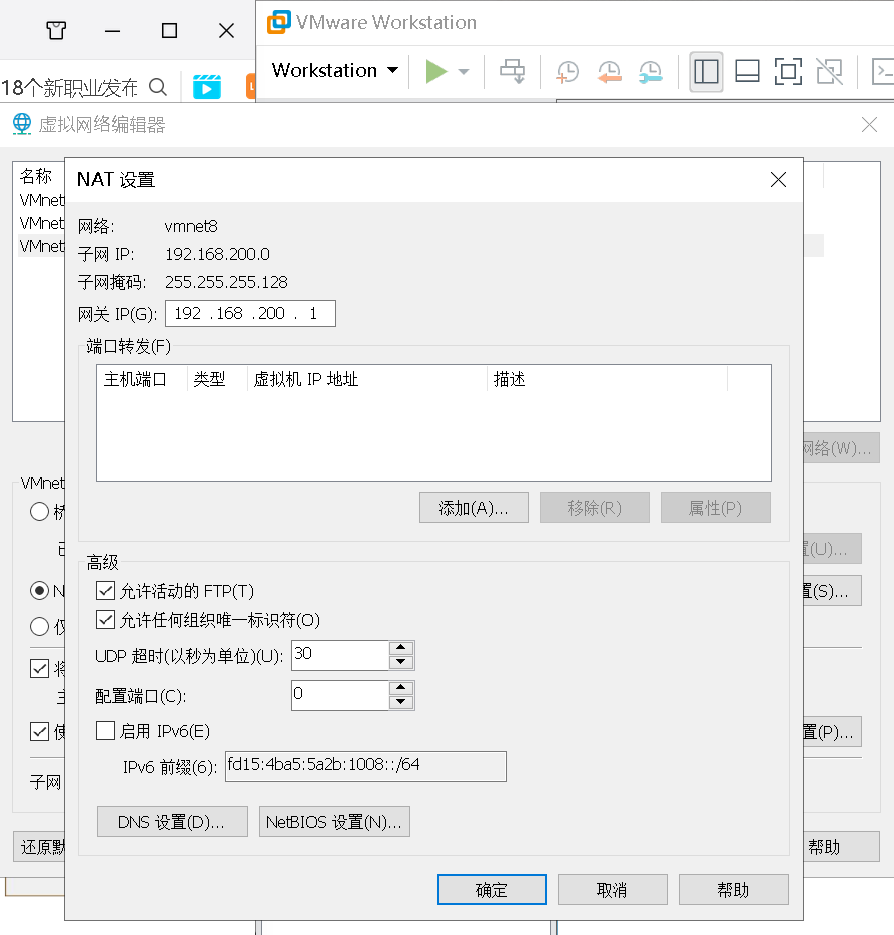

打开NAT设置,网关IP设置为192.168.200.1;

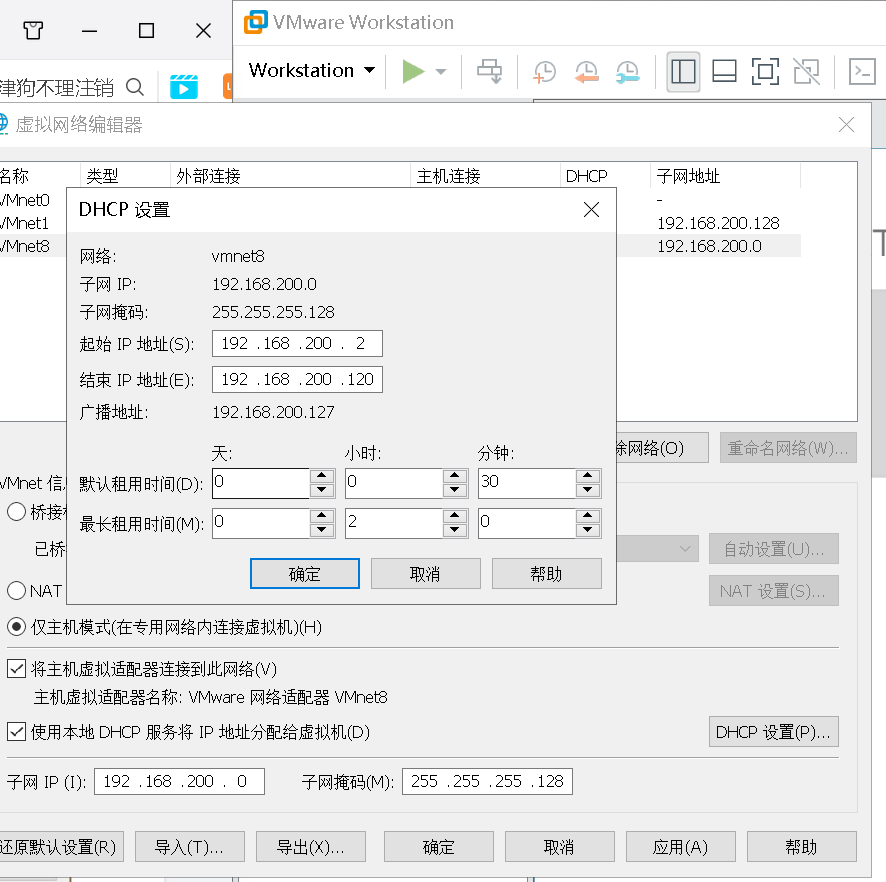

打开DHCP设置,起始IP地址:192.168.200.2;结束IP地址:192.168.200.120;

点击确定,虚拟网卡配置完成。

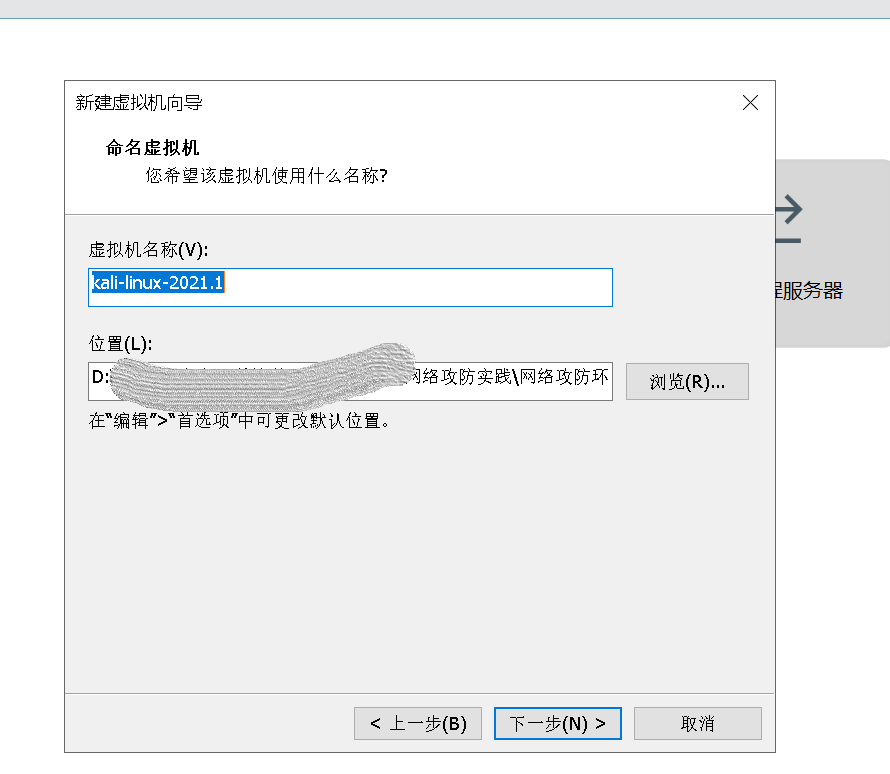

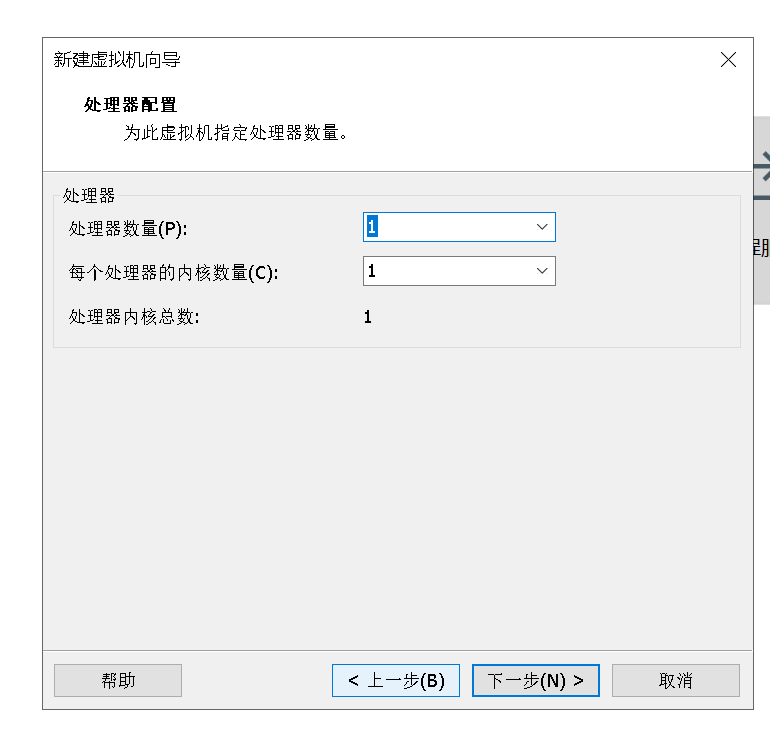

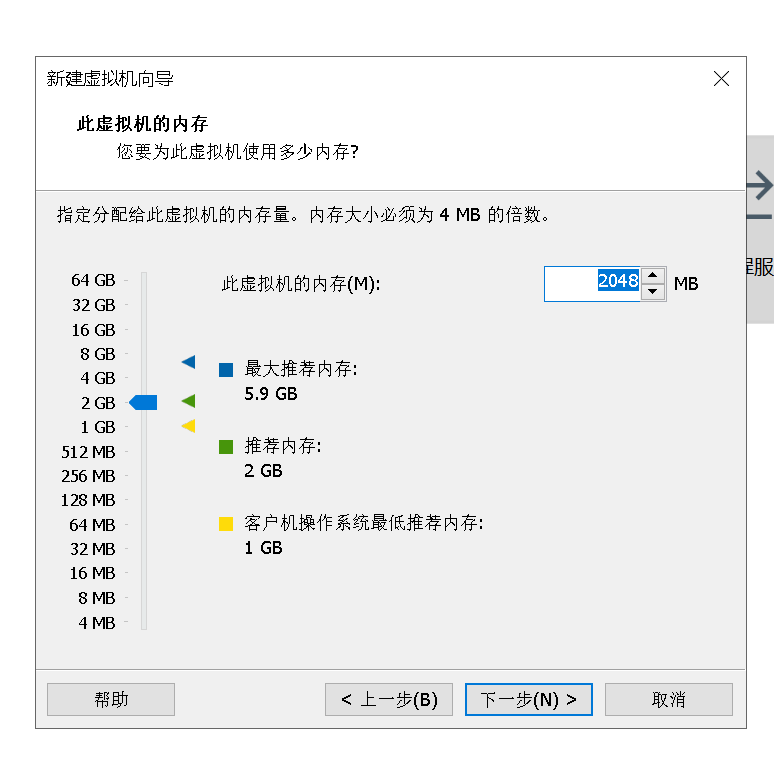

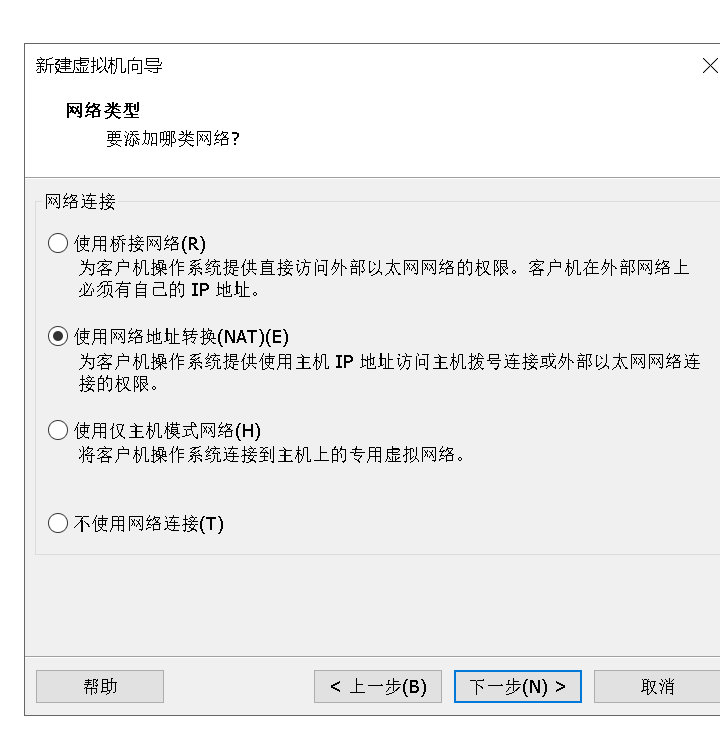

3.1.2Linux攻击机kali的安装

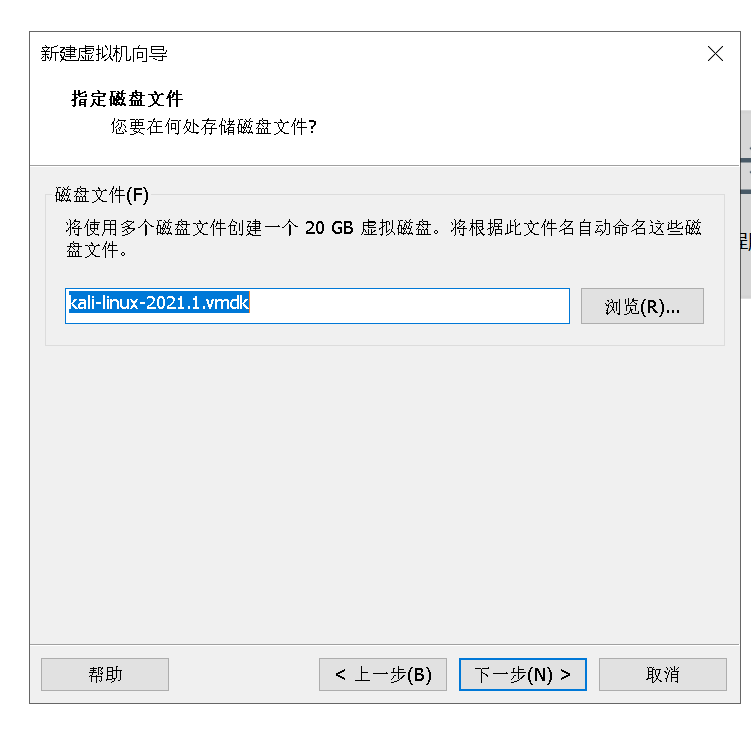

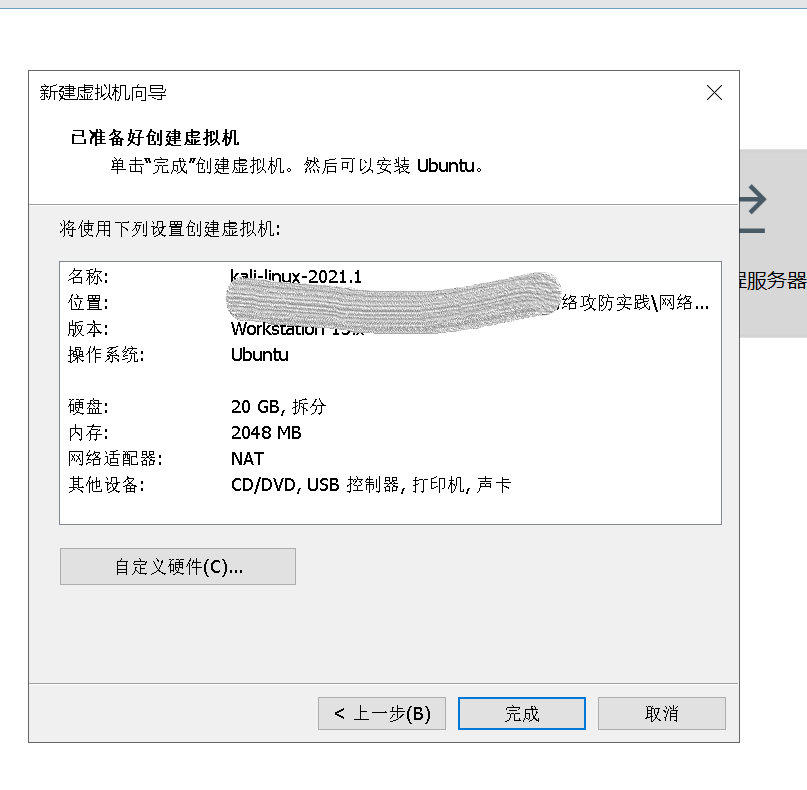

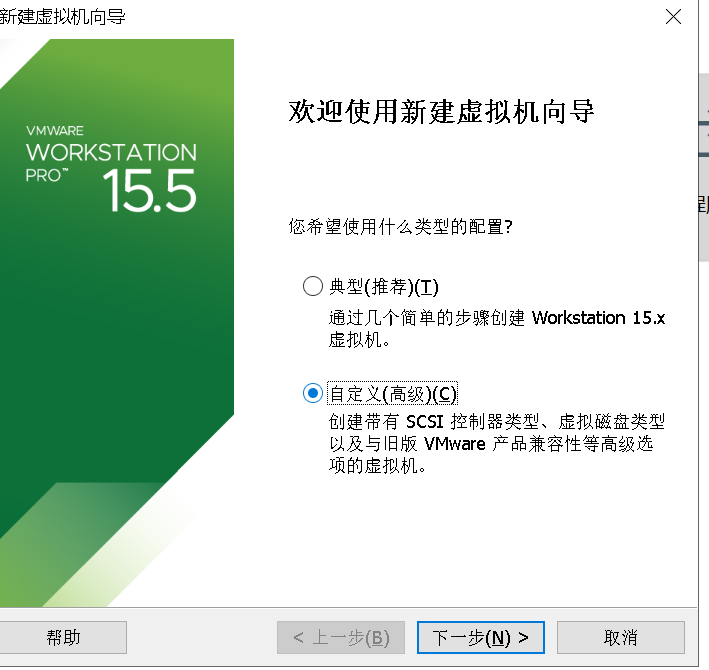

下载好的镜像文件以后,新建虚拟机,选择典型或自定义,如下图所示,多数选择默认;

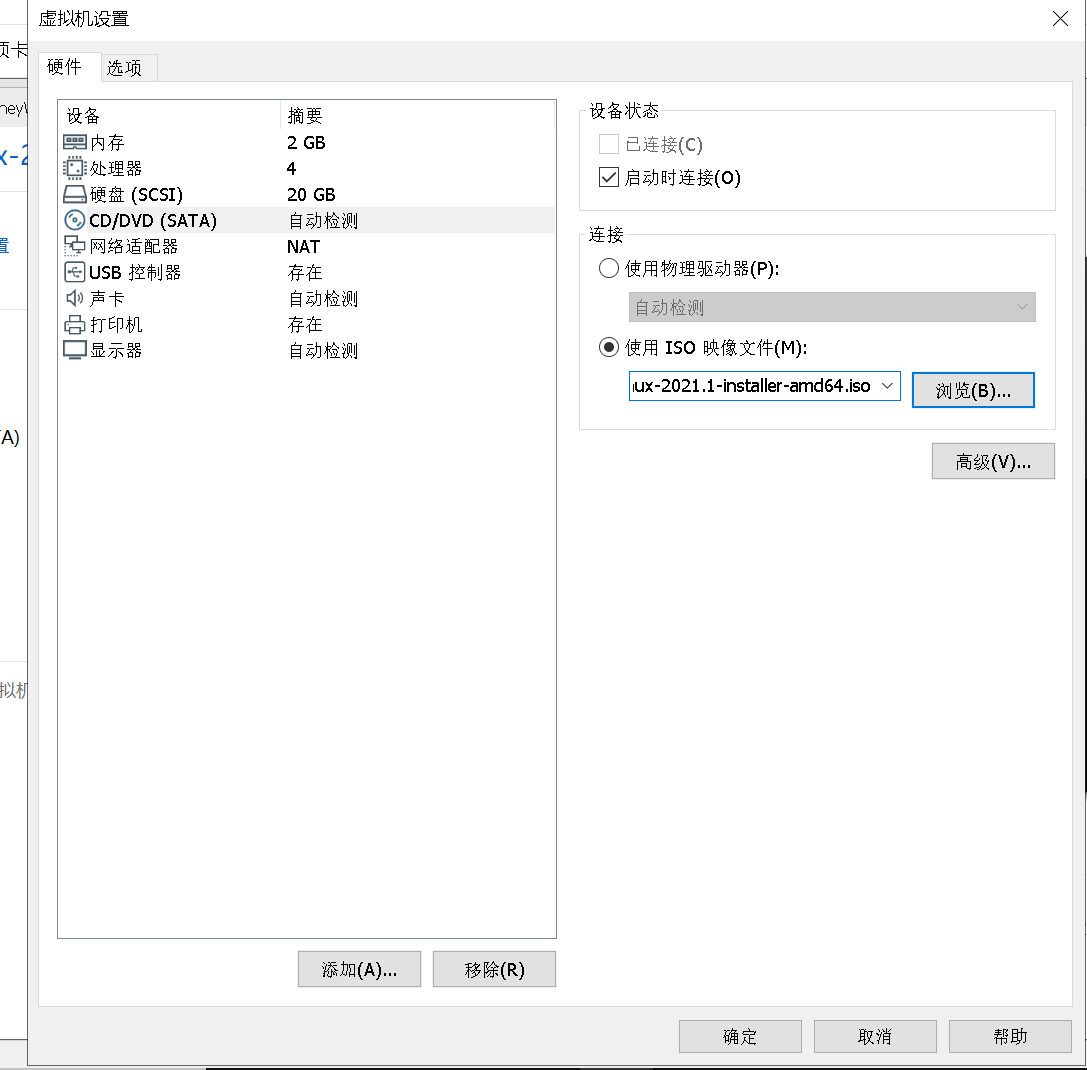

虚拟机设置CD/DVD(SATA)使用ISO映像文件,将下载好的kali镜像导入;

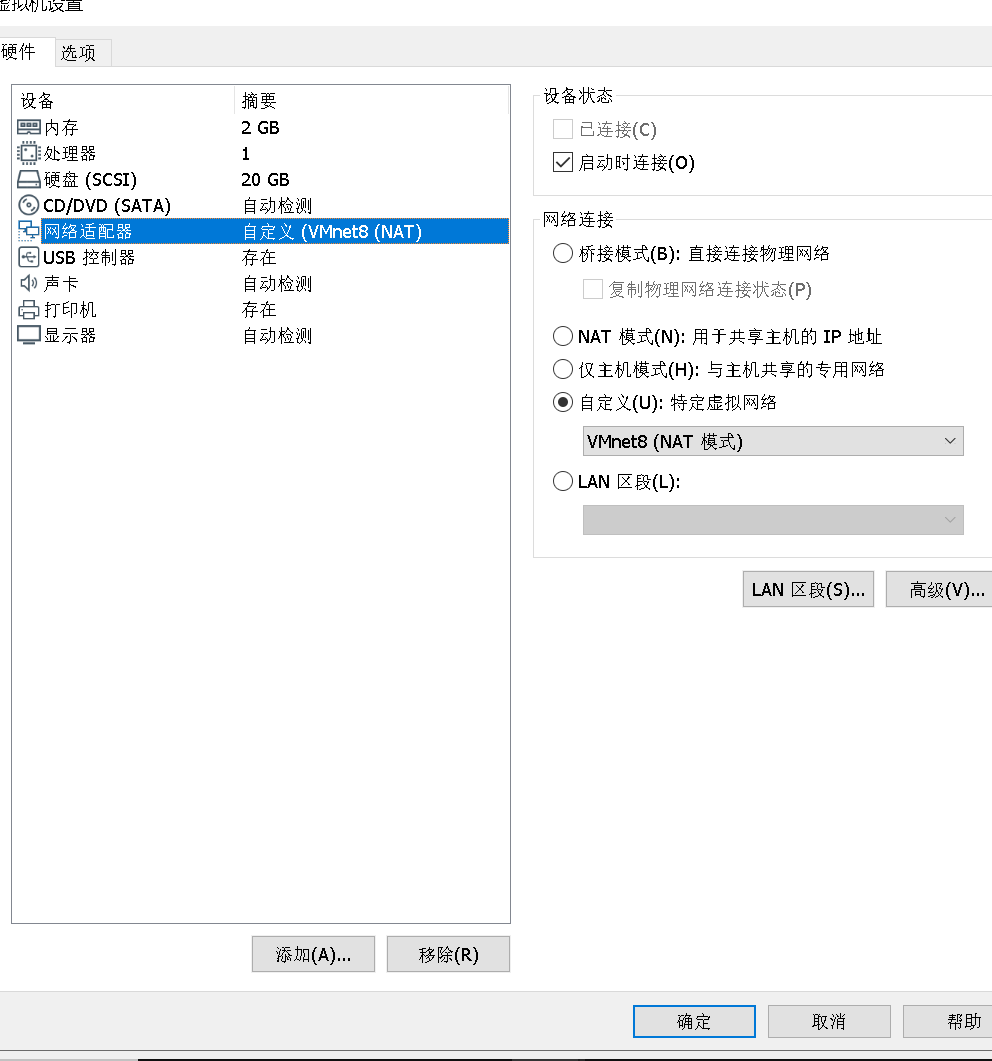

完成以后,还需要设置kali的网卡,打开虚拟机设置,点击网络适配器,设置成NAT模式或者自定义的VMnet8,点击确定;

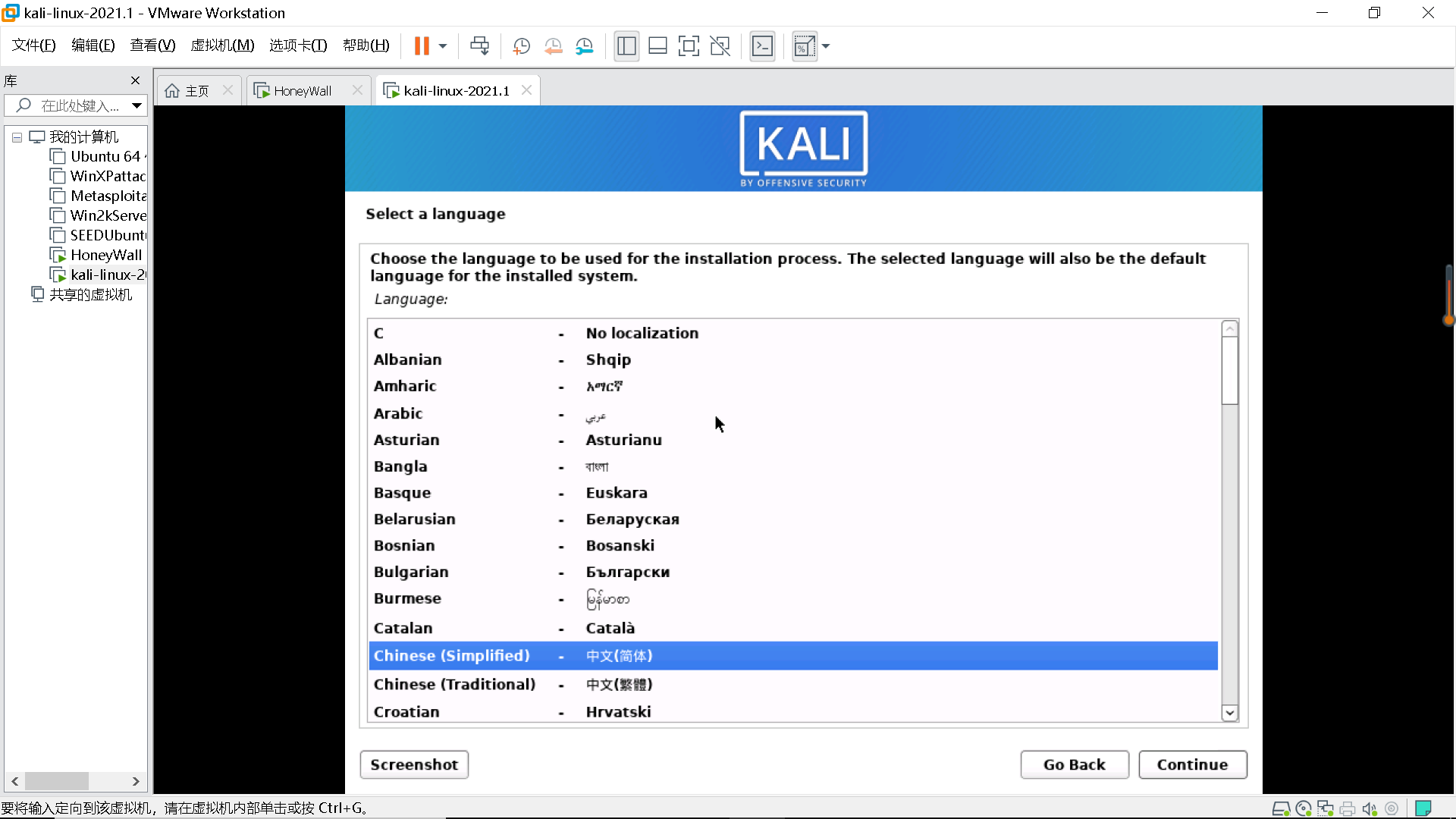

打开虚拟机,设置语言;

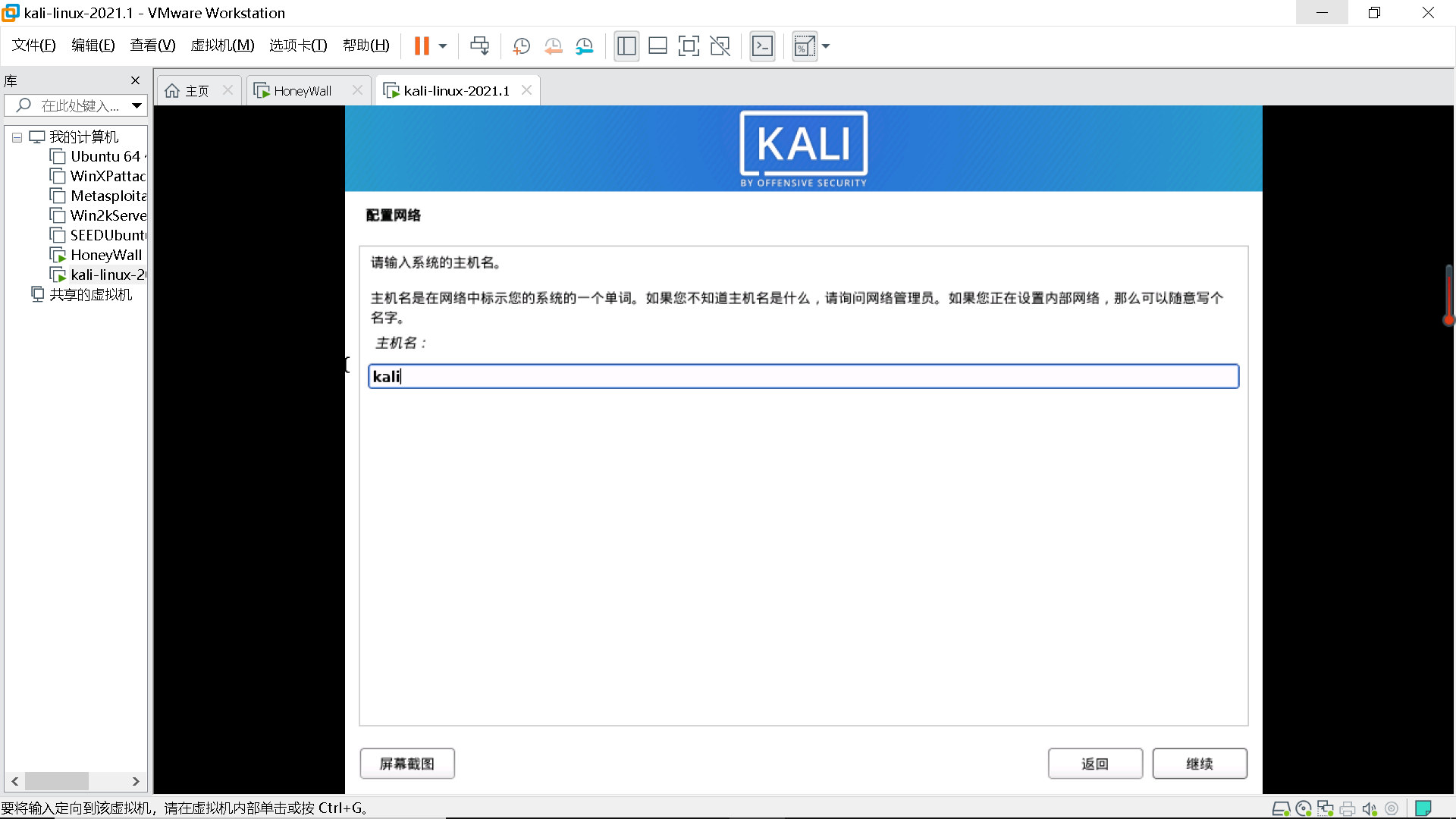

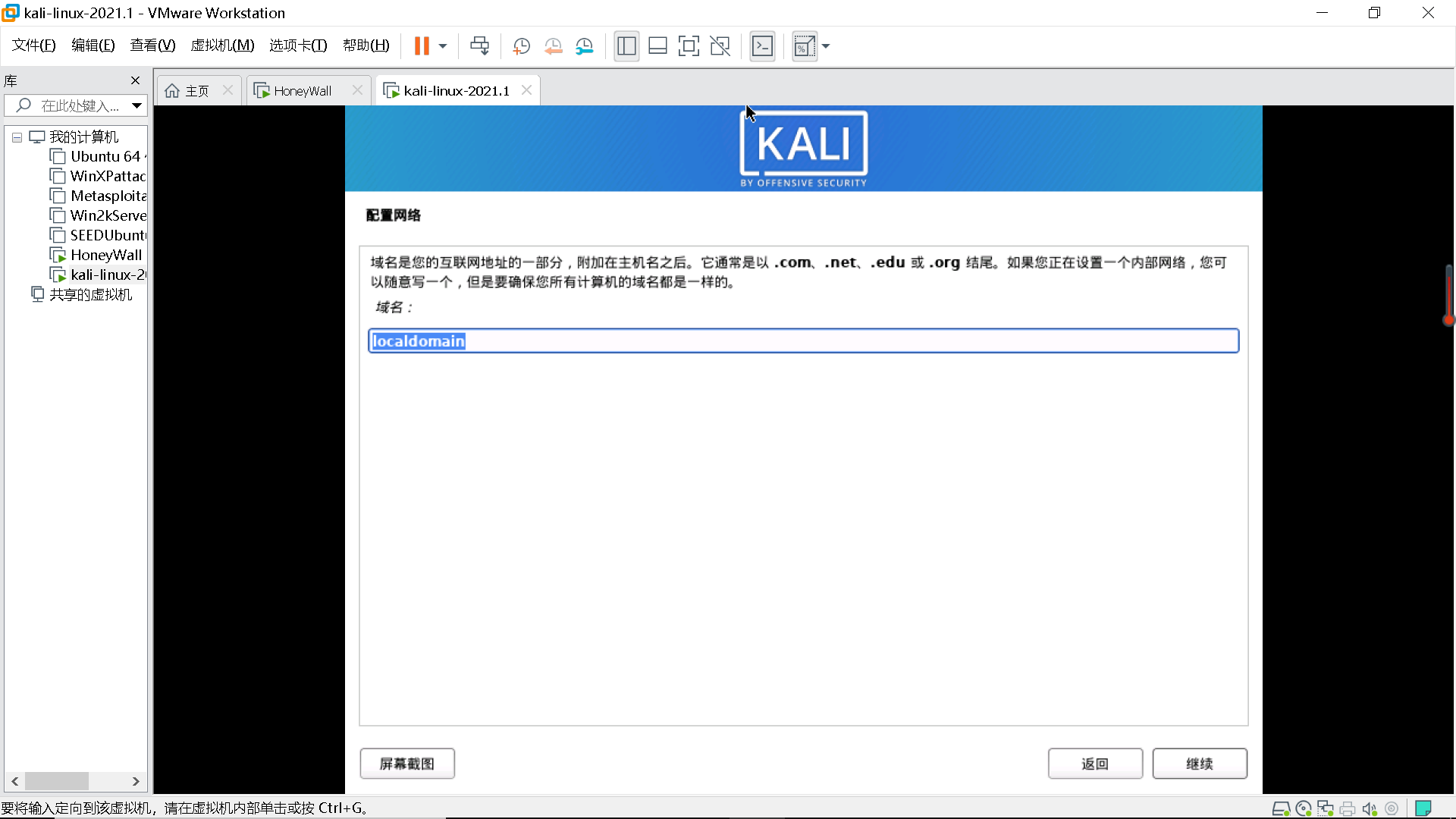

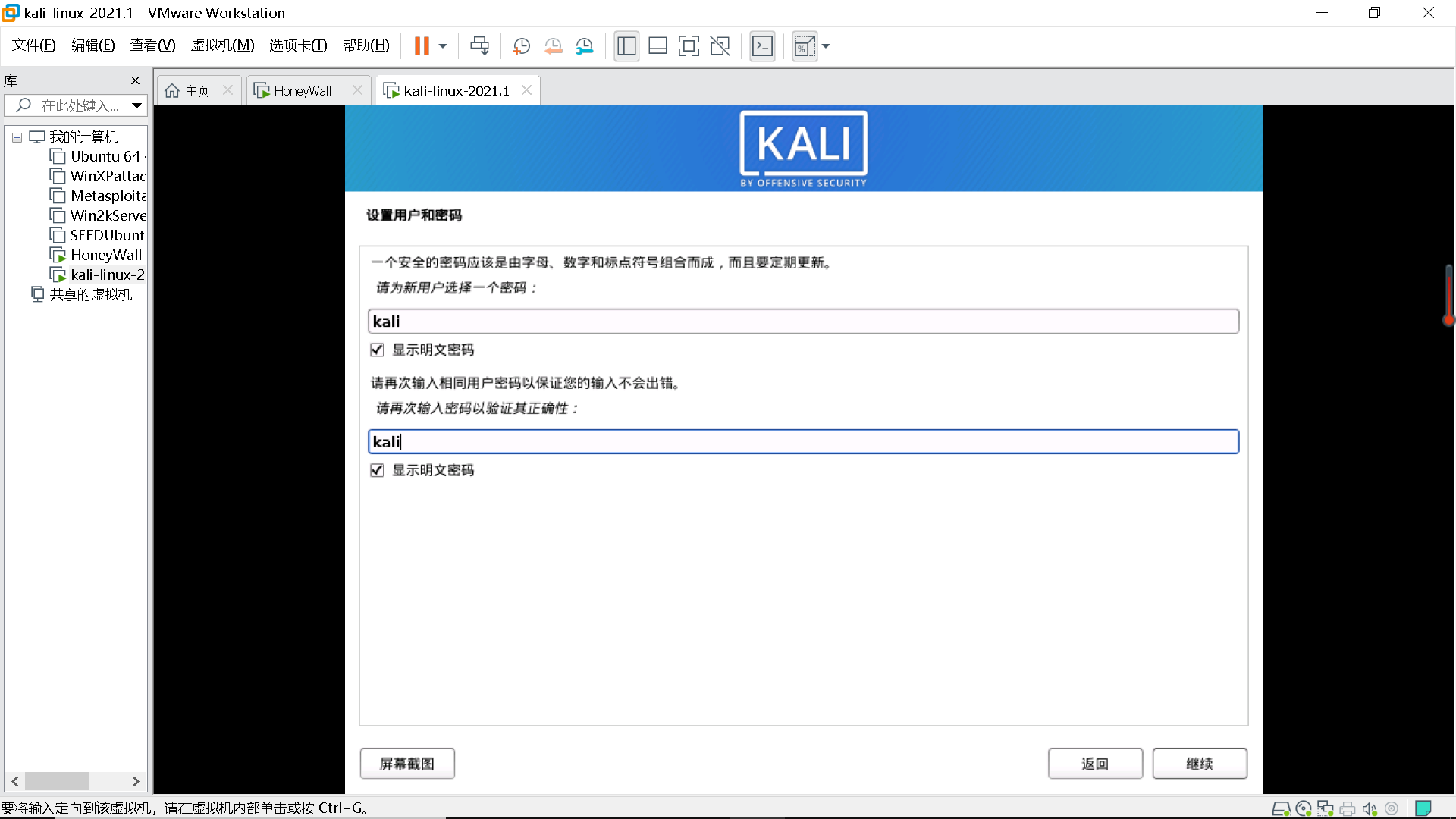

设置虚拟机名称、用户名、密码均为kali;

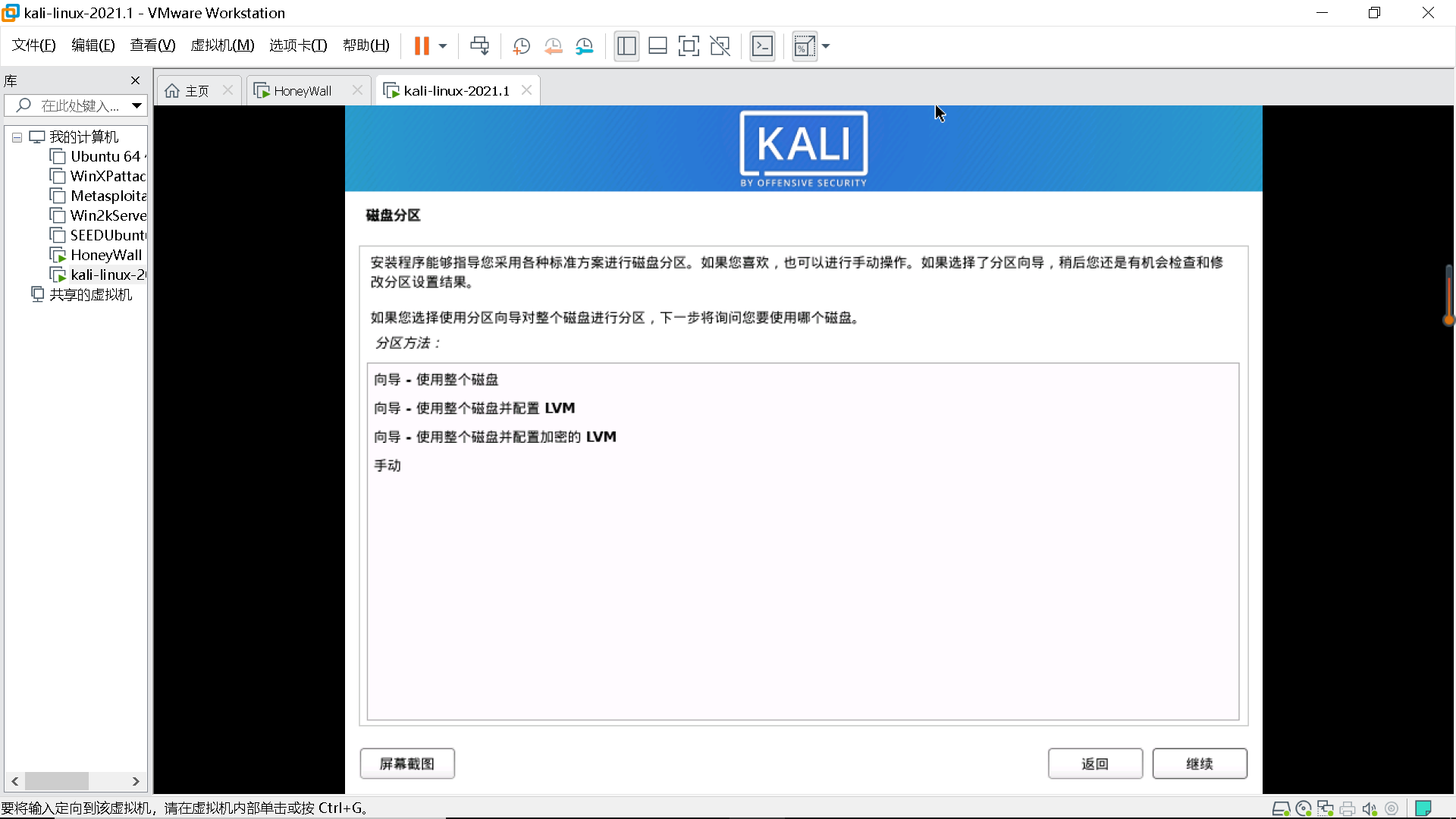

选择向导-使用整个磁盘;

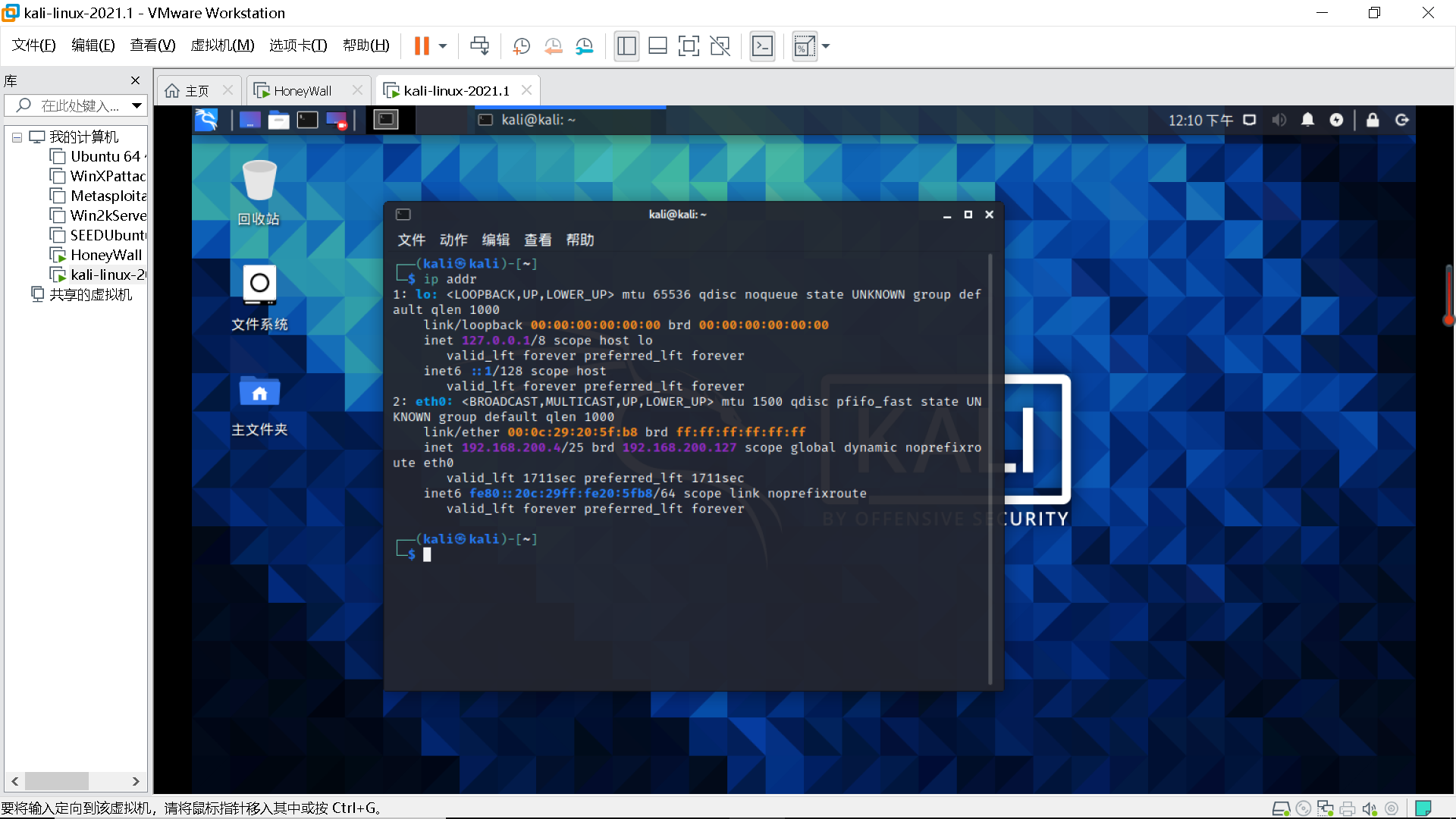

进入虚拟机后,打开Terminal,输入指令ip addr查询IP地址(192.168.200.4)等信息;

Linux攻击机kali安装完成。

3.1.3windows攻击机-winXPattacker的安装

WinXPattacker同样由vmx文件提供,可以通过扫描虚拟机直接导入;在VMware Workstation主页的文件中打开扫描虚拟机,在浏览中选择解压好的WinXPattacker的文件夹,点击下一步→完成→关闭;

导入完成后,打开虚拟机设置,点击网络适配器,设置成NAT模式→确定;

开启虚拟机,用户名:Administrator;密码:mima1234

进入系统后,win+R→cmd→打开shell;

输入命令ipconfig查看本机IP(192.168.200.3);

Windows攻击机-WinXPattacker安装完成。

3.1.4Windows靶机-Win2kServer的安装

Windows靶机-Win2kServer的镜像也由vmx文件形式提供,导入方式与WinXPattacker相同;

导入后,设置网络,选择仅主机模式;

设置完成,开启虚拟机:用Ctrl+Alt+Delete开启;

用户名:Administrator;密码:mima1234

进入系统后,在右下角打开网络设置,点开属性,选择Internet协

议,在属性里设置IP地址:

IP地址:192.168.200.124;子网掩码:255.255.255.128;默认网关:192.168.200.1;首选DNS服务器:1.0.0.1→确定;

Windows靶机-Win2kServer配置完成。

3.1.5Linux靶机-metasploitable2的安装

Metasploitable2-Linux同样提供了vmx文件,导入方式与WinXPattacker相同;

导入完成,设置网卡为仅主机模式;

开启虚拟机:用户名:msfadmin;密码:msfadmin

先通过 sudo su 命令提升权限(密码msfadmin);

然后执行命令:vim /etc/rc.local➡按i进入编辑模式,在文件倒数第二行exit0之前,插入以下两句:

ifconfig eth0 192.168.200.123 netmask 255.255.255.128

route add default gw 192.168.200.1;

按ESC键,再用“:wq”后回车保存退出;reboot重启;

用ifconfig查看ip(192.168.200.125)。

windows攻击机-winXPattacker安装完成。

3.1.6SeedUbuntu的安装

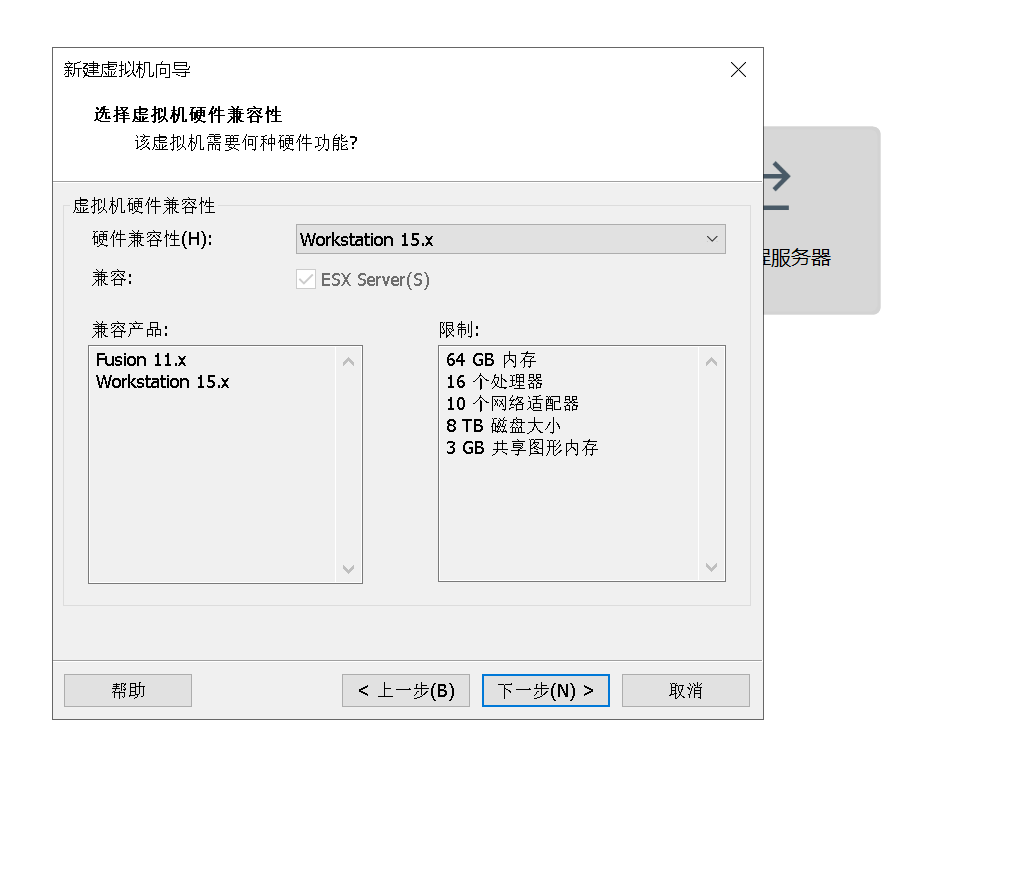

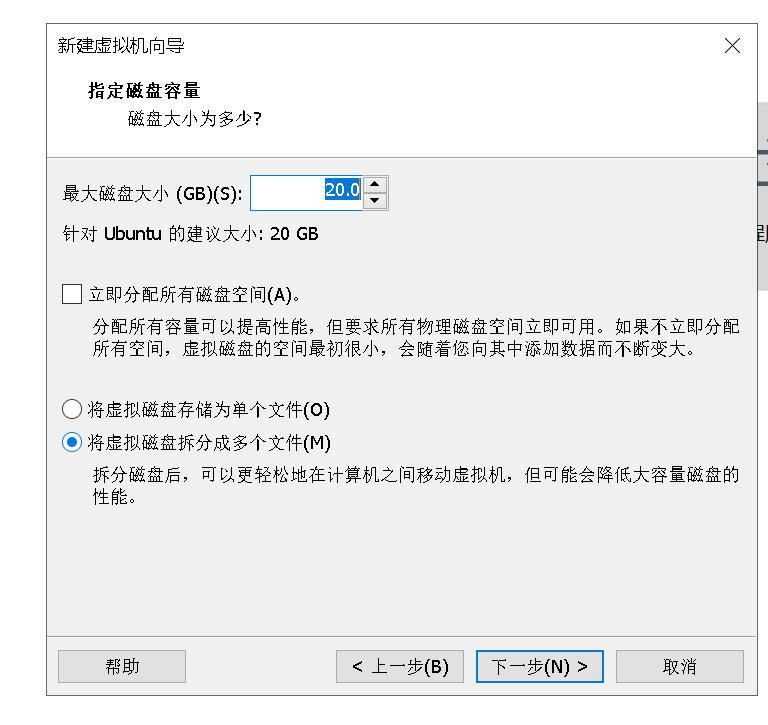

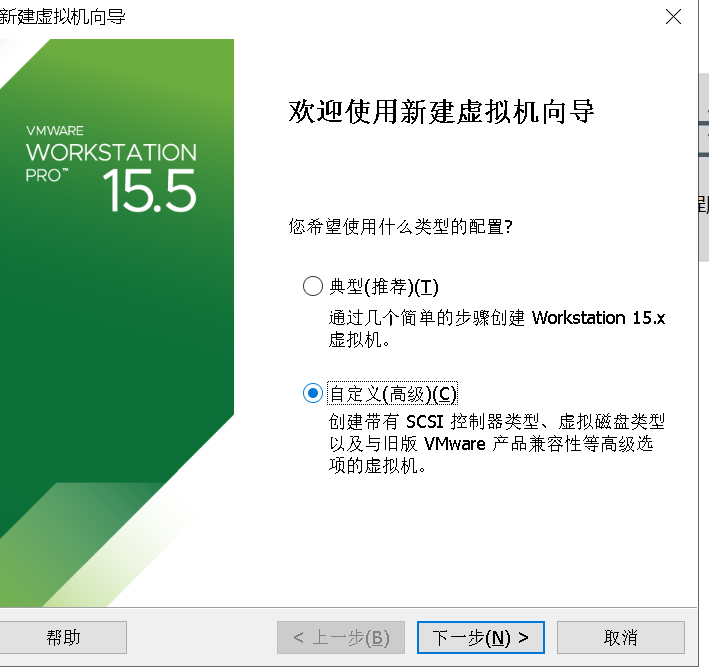

SEEDU buntu由VM虚拟机vmdk磁盘镜像提供,VMware Workstation主页选择新建虚拟机→自定义安装;

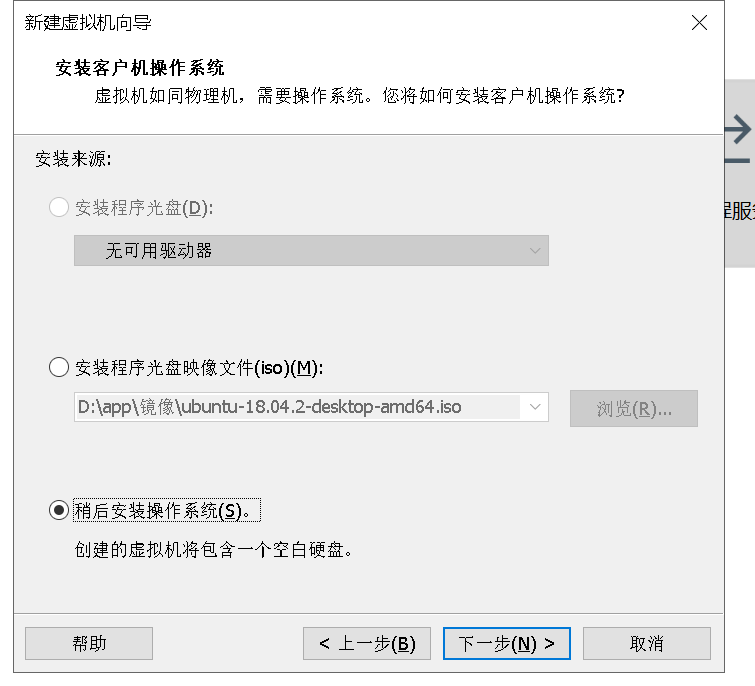

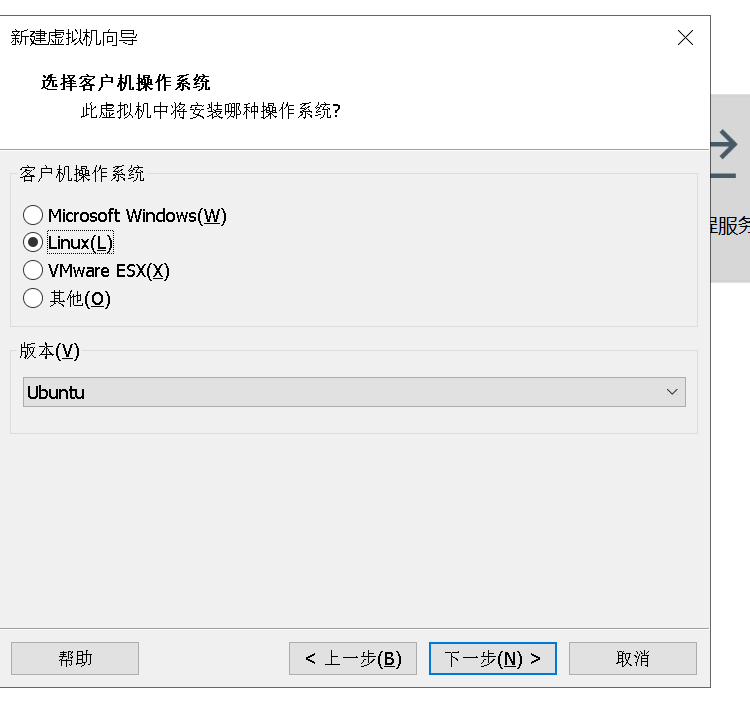

下一步→稍后安装操作系统;

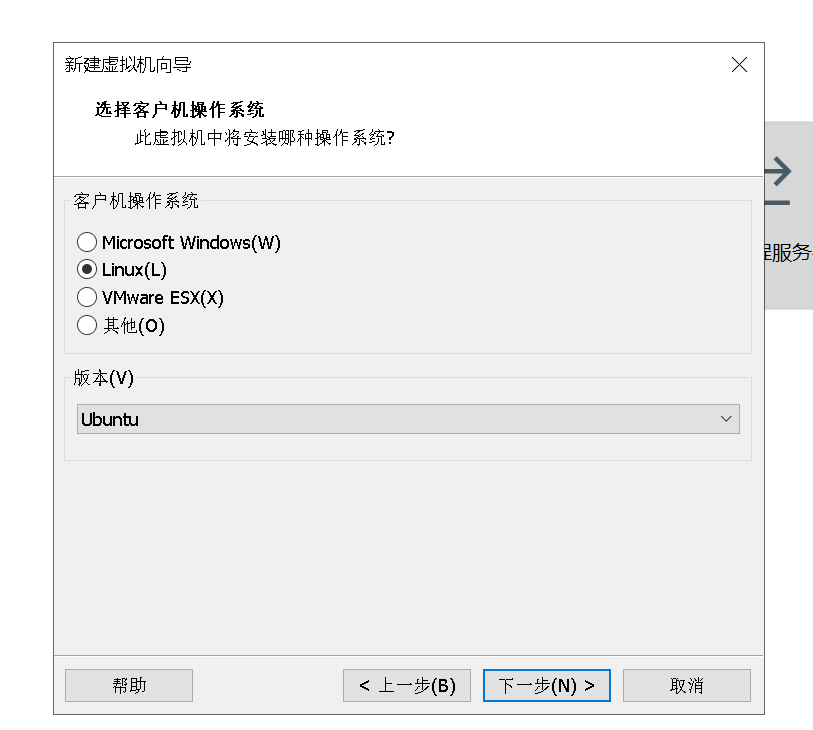

下一步→选择Linux,版本Ubuntu;

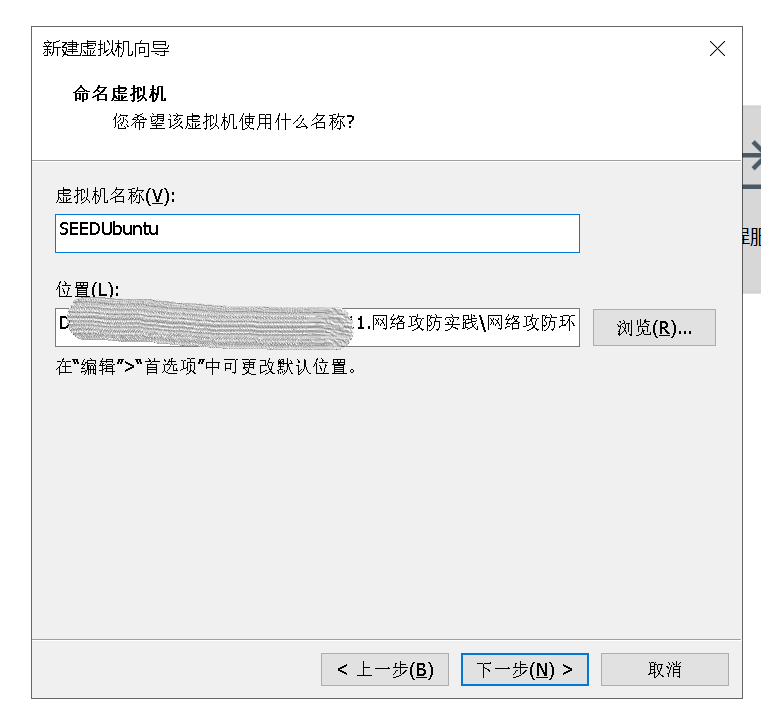

下一步→设置虚拟机名称(SEEDUbuntu)及位置;

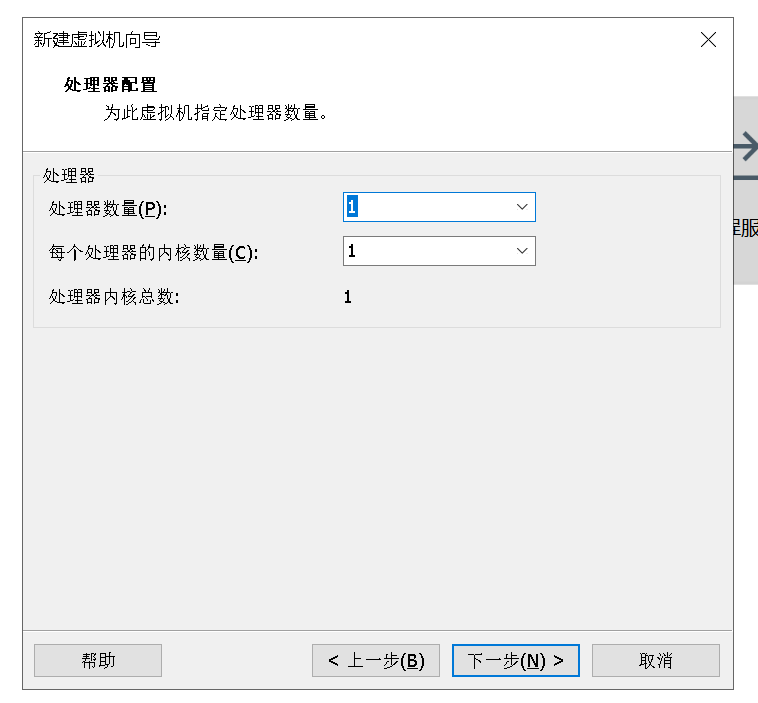

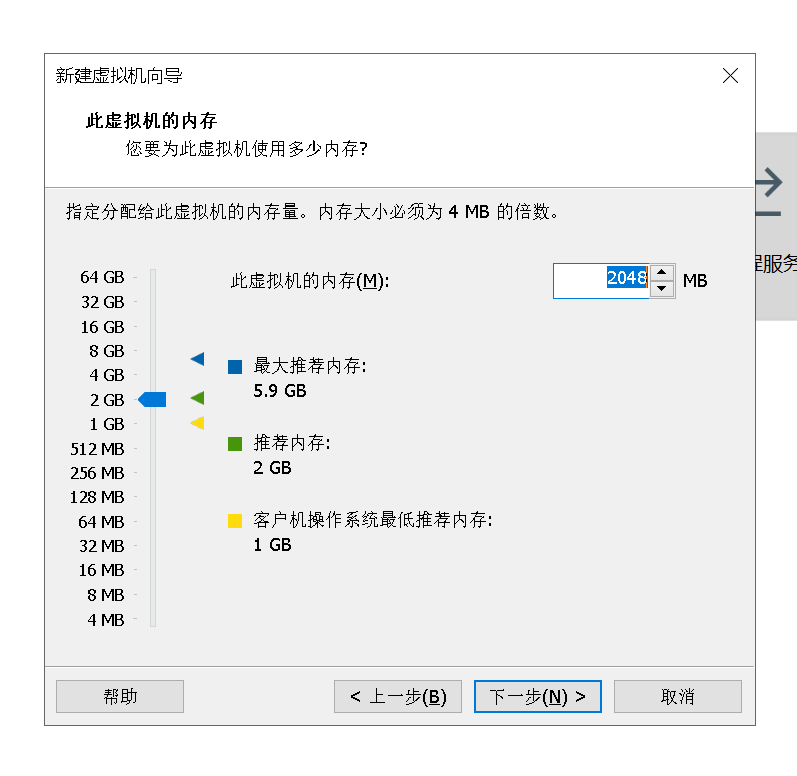

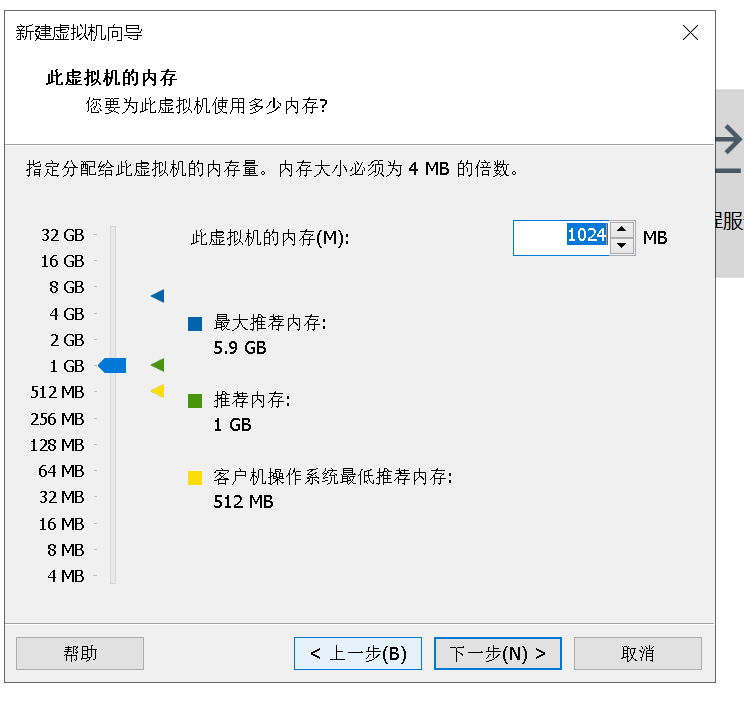

下一步→如图所示;

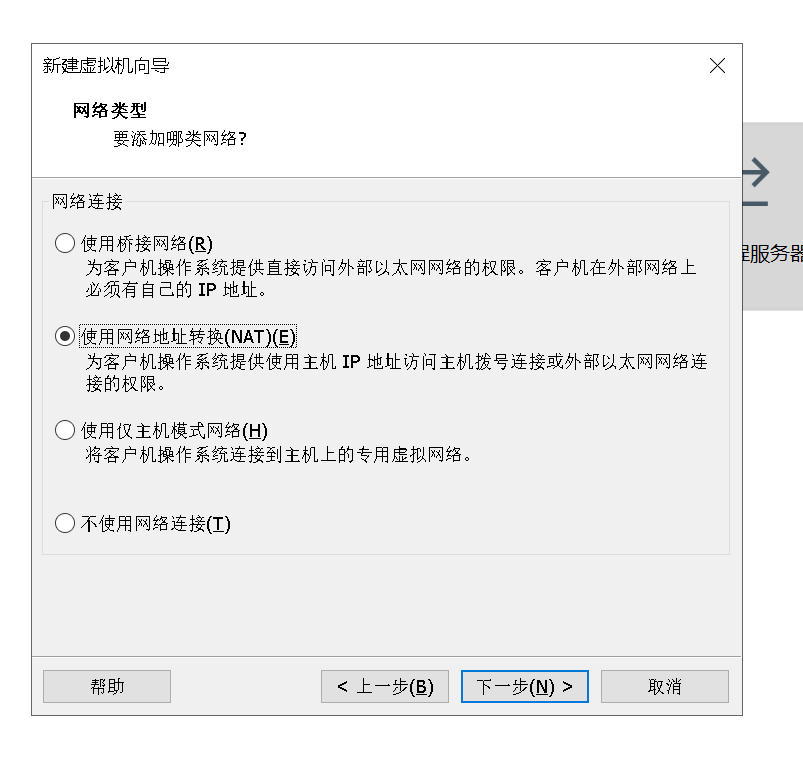

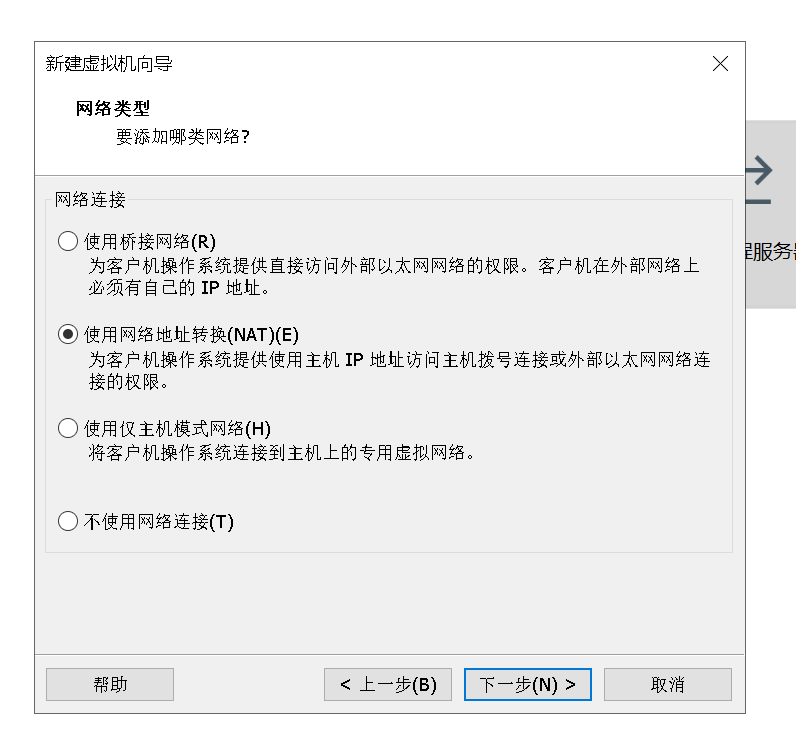

下一步→使用网络地址转换;

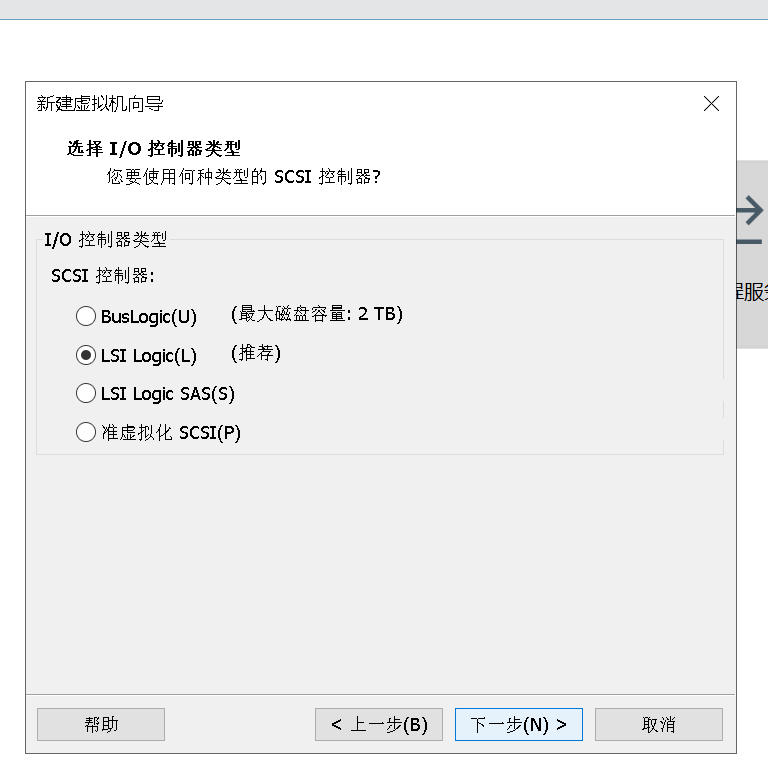

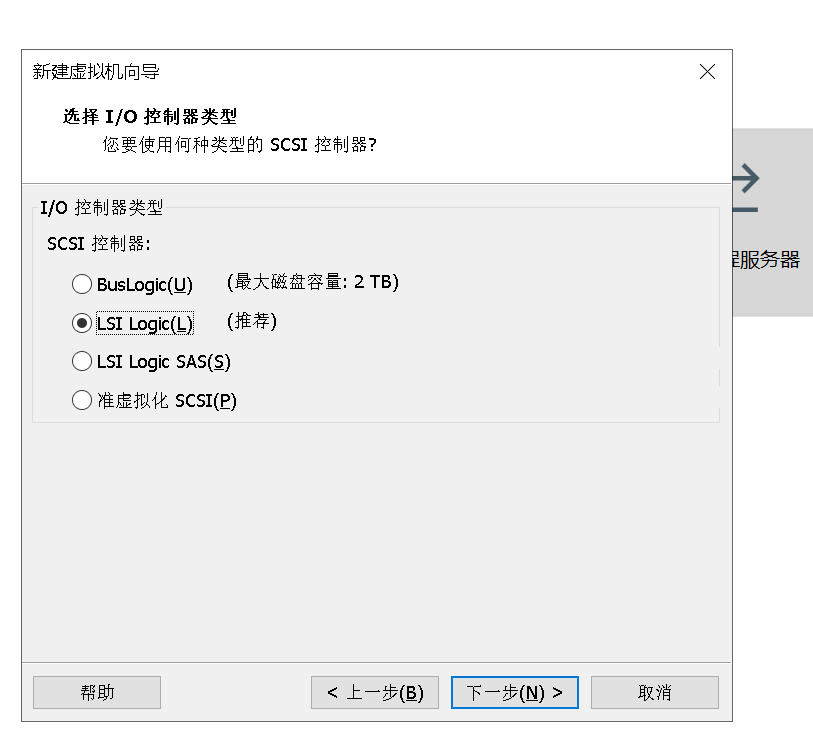

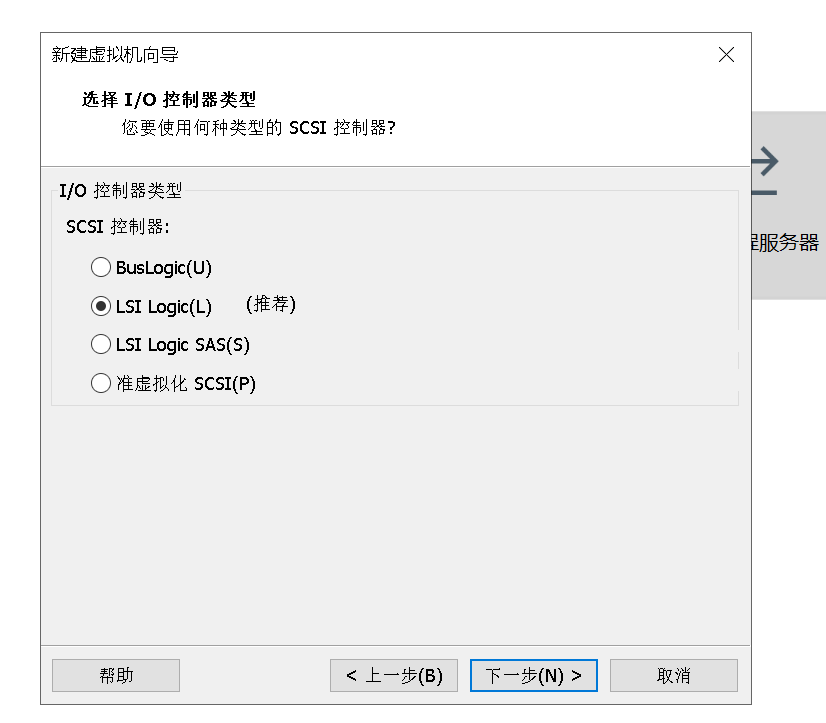

下一步→选择LSI Logic

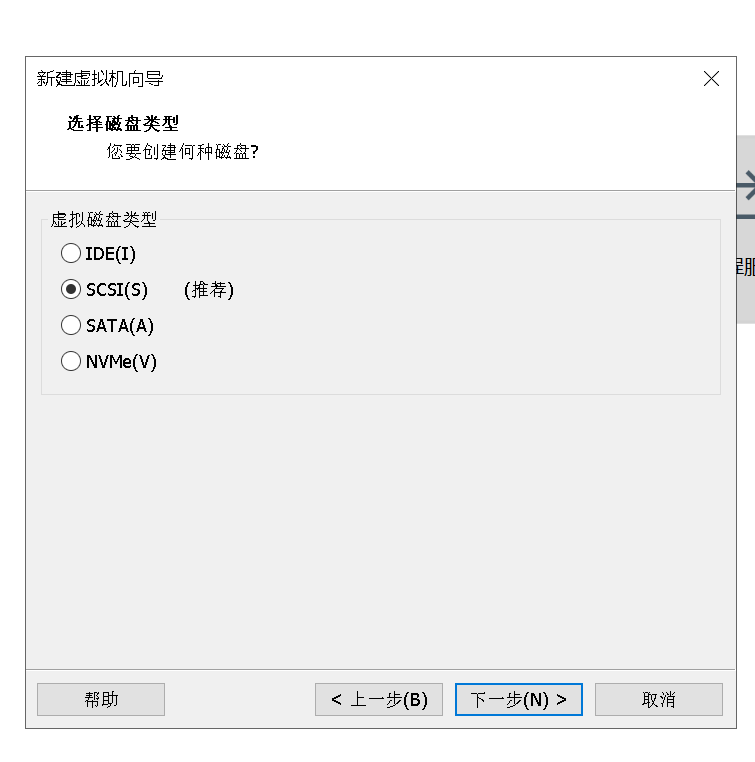

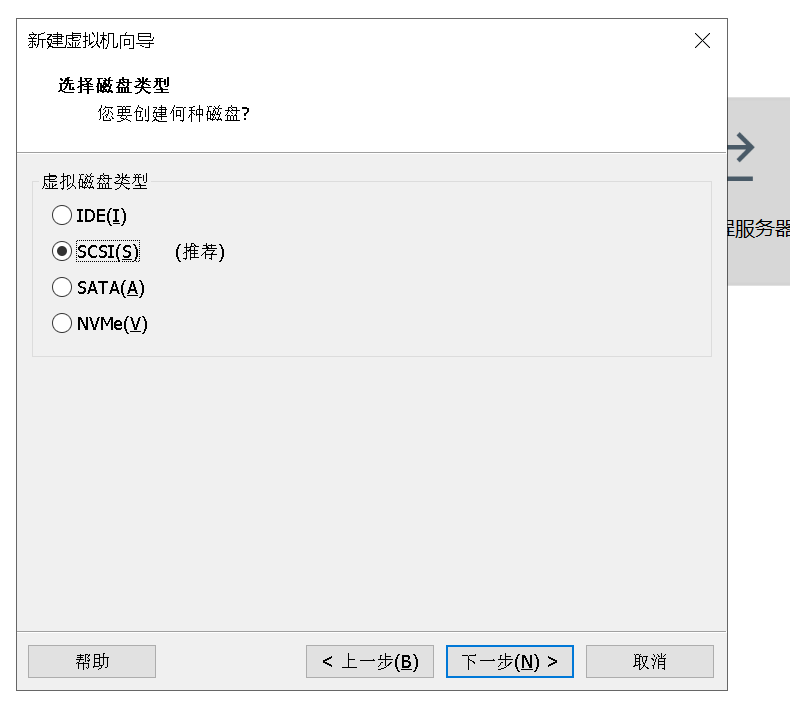

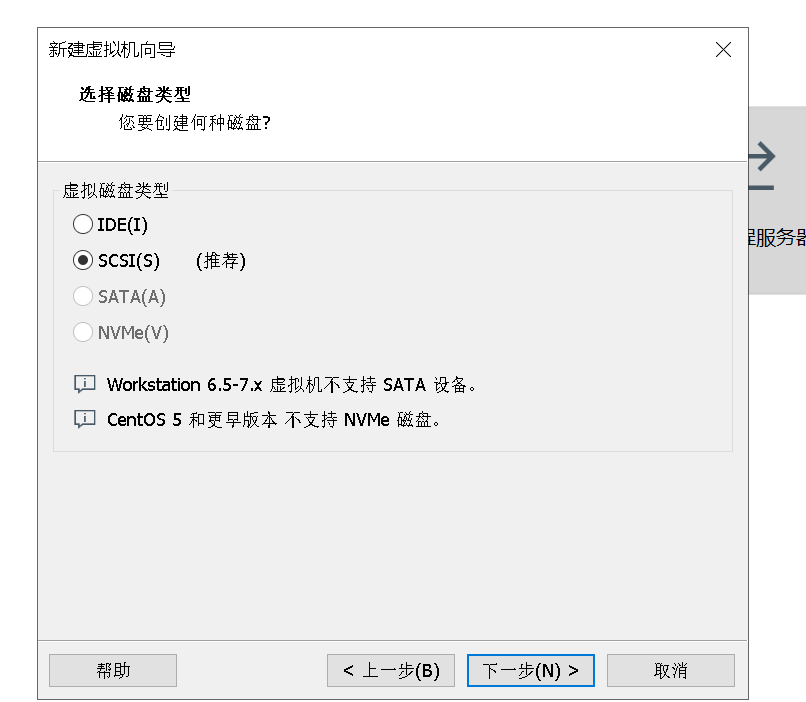

下一步→选择SCSI;

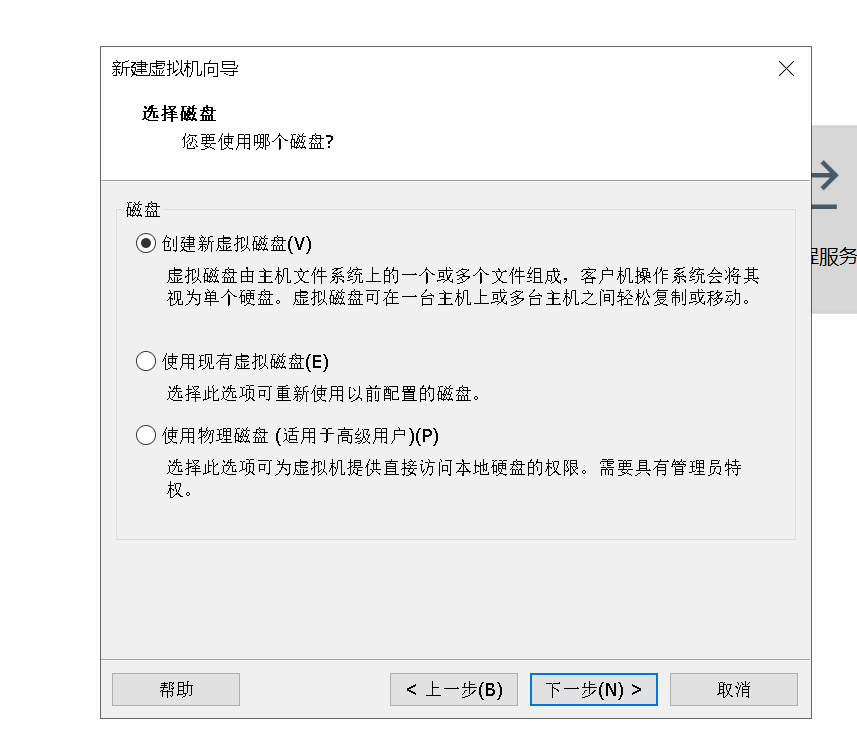

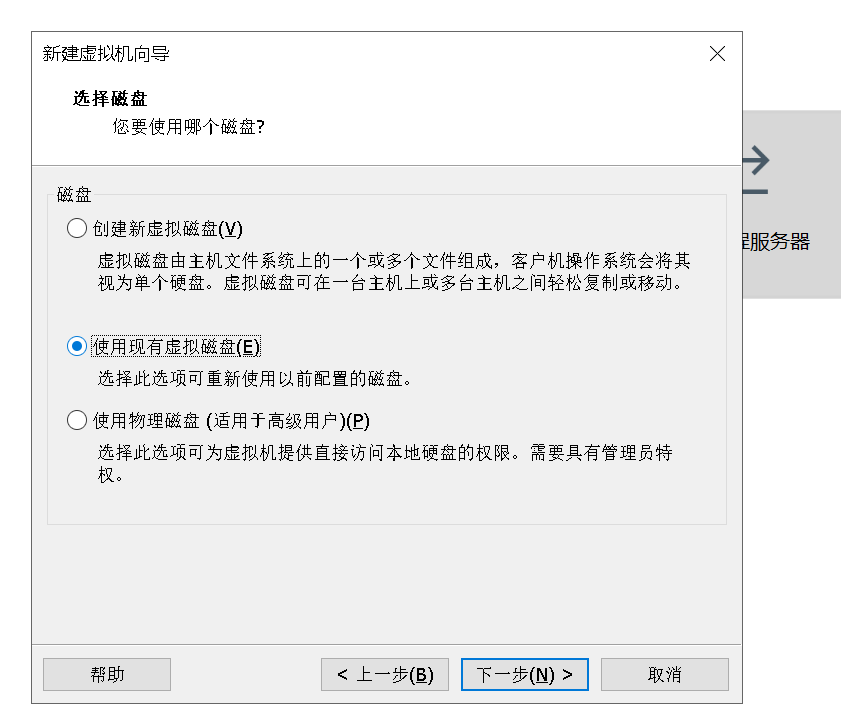

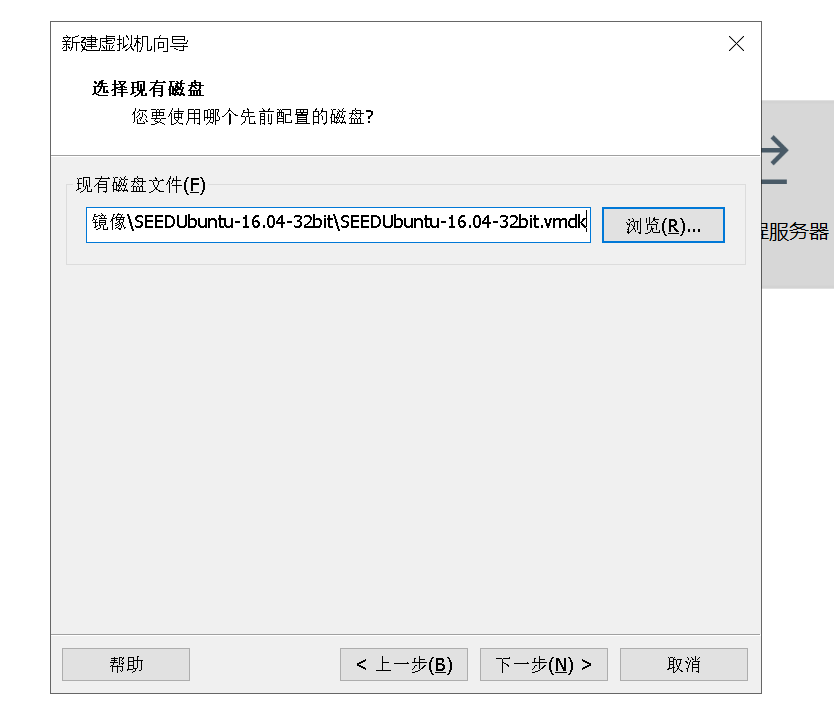

下一步→使用现有虚拟磁盘;

下一步→选择镜像所在位置;

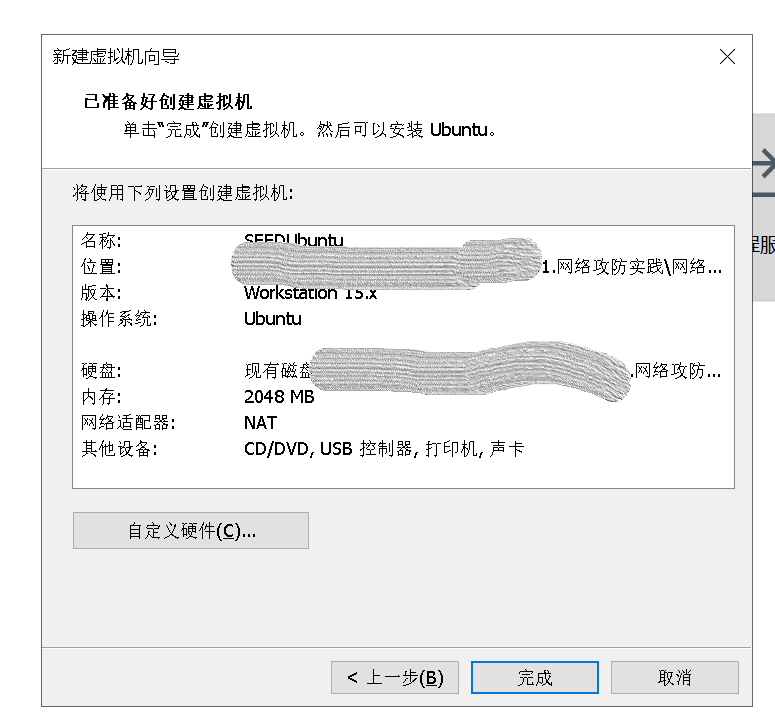

下一步→完成;

虚拟机建成,编辑设置,网卡选择自定义VMnet8;

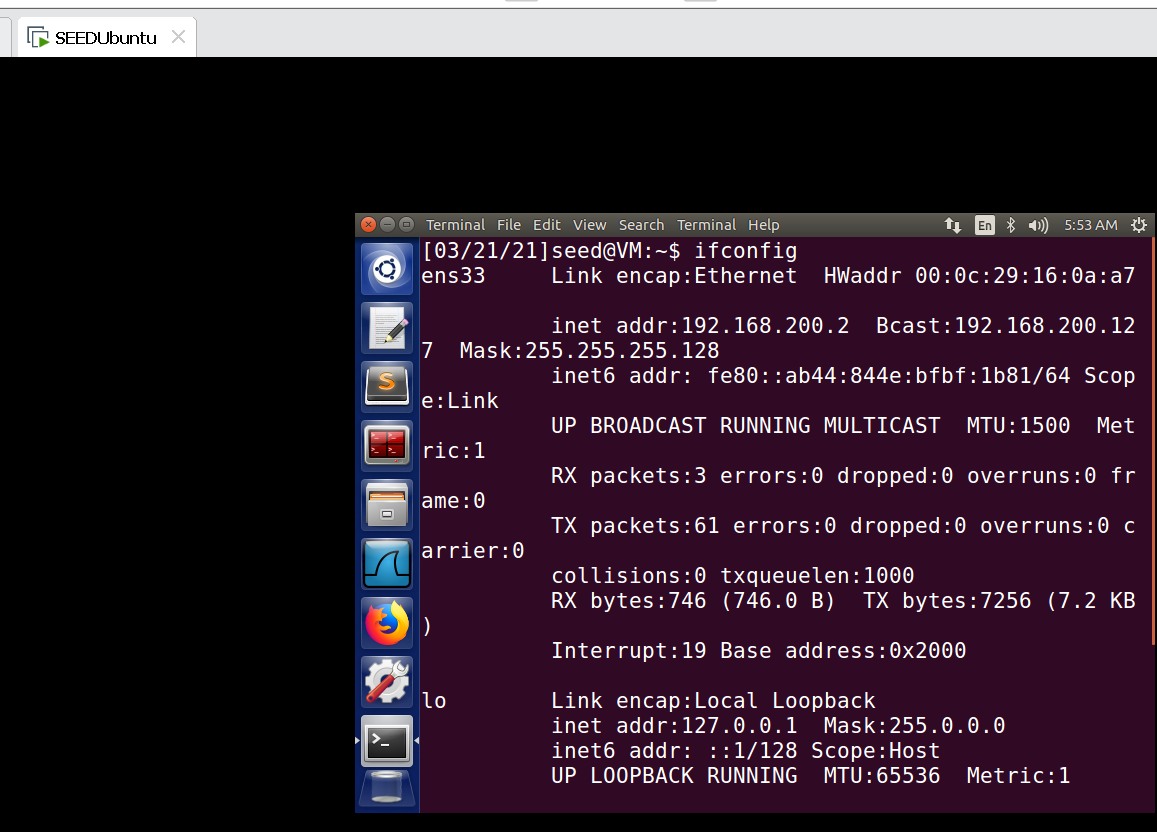

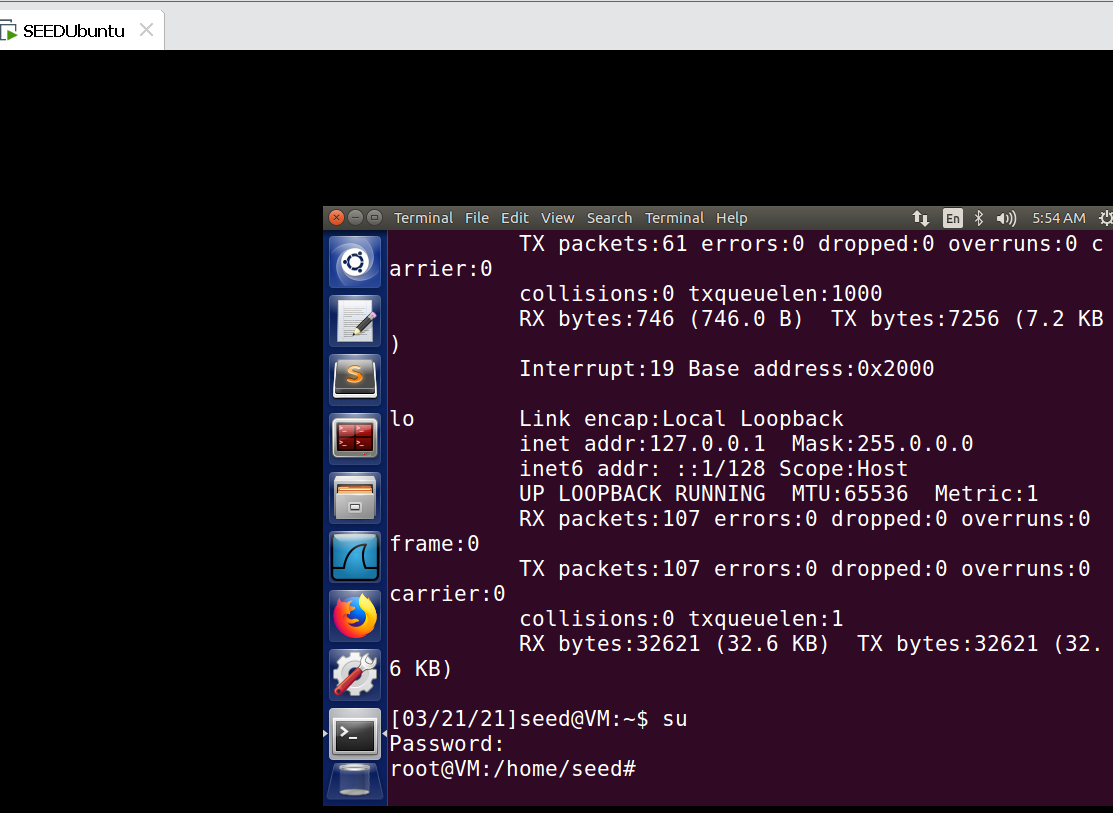

配置完成,开启虚拟机,使用ifconfig命令查看网络信息(IP:192.168.200.2);

Root密码:seedubuntu

SeedUbuntu安装完成。

3.1.7蜜网网关的安装

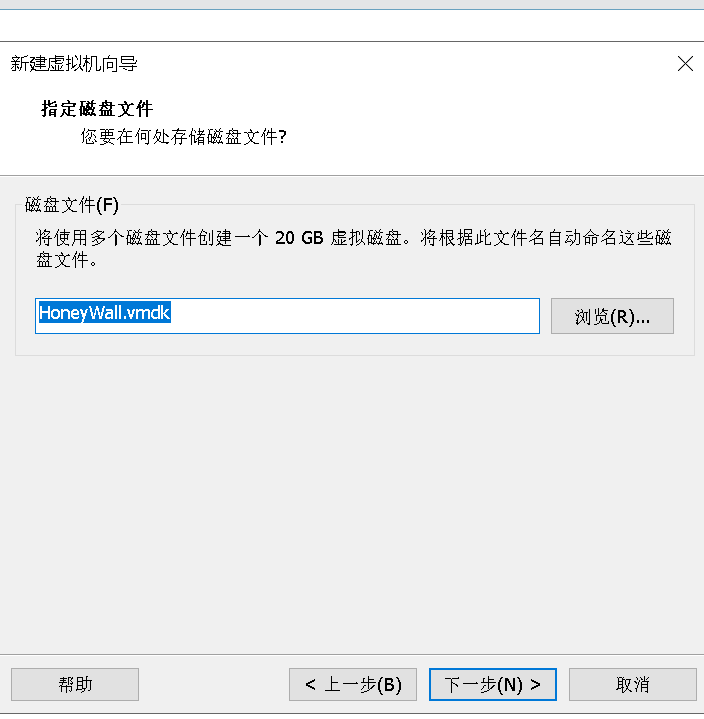

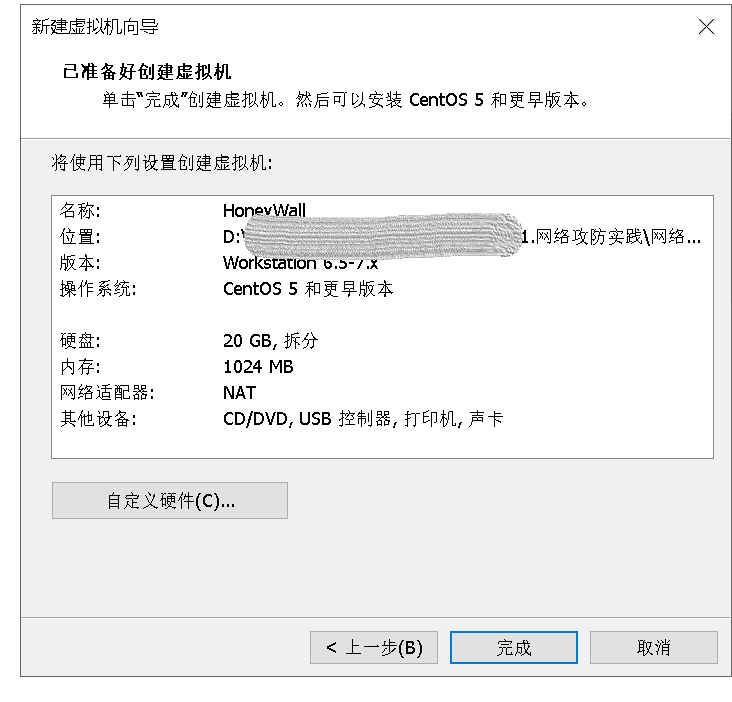

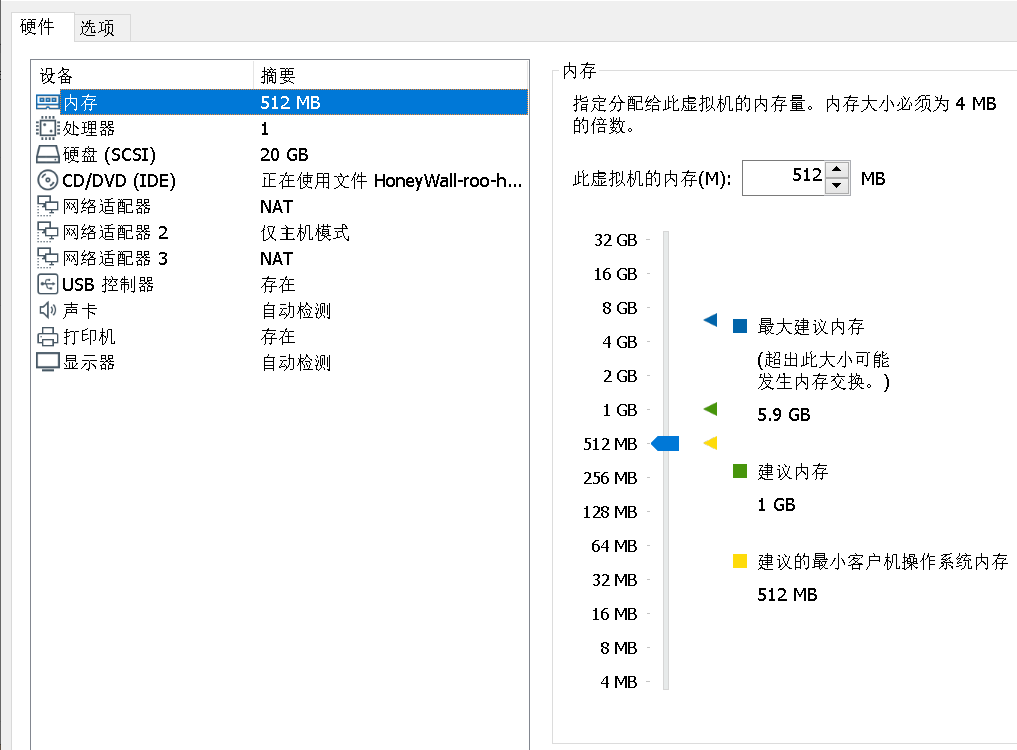

新建虚拟机→自定义→下一步;

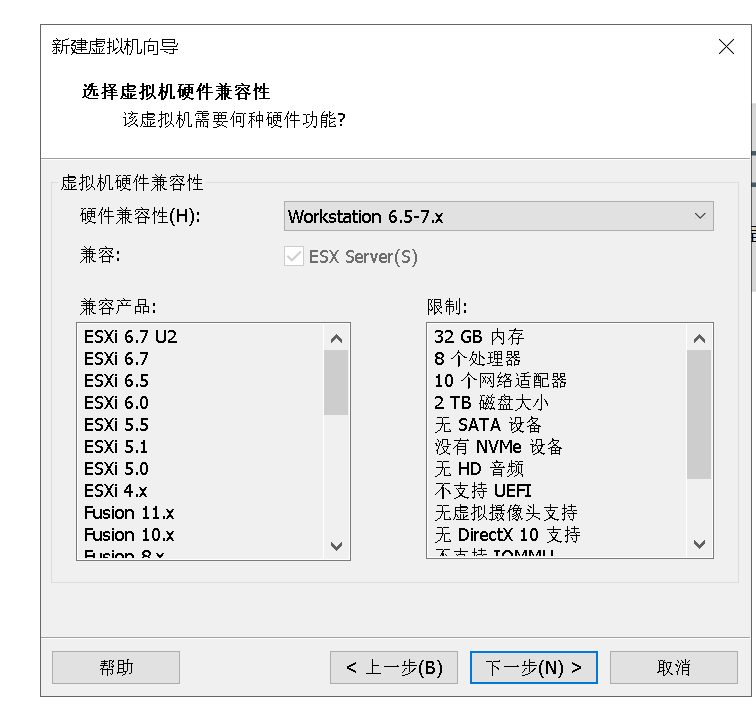

由于蜜罐的版本都比较老,这里兼容性选择Workstation6.5-7.x→下一步;

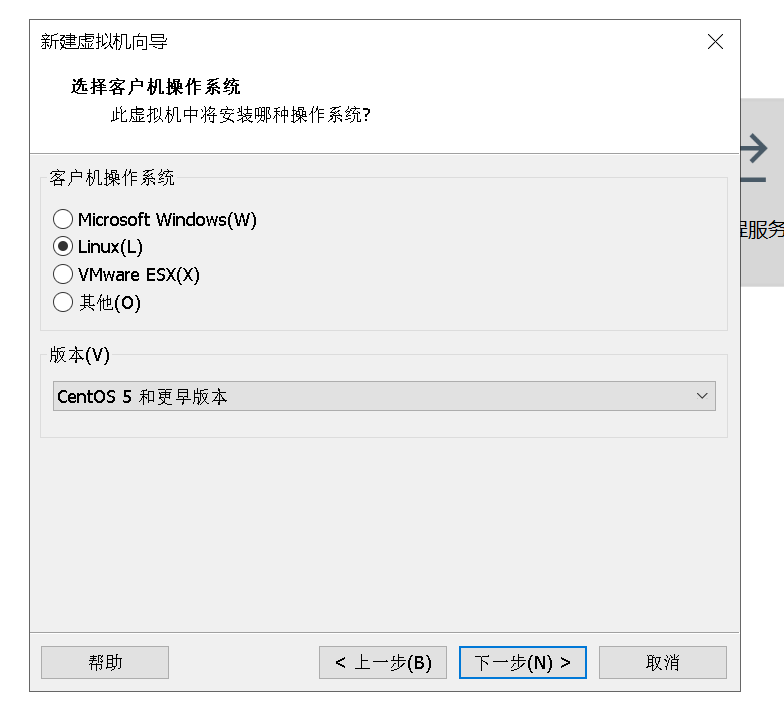

稍后安装操作系统→下一步;选择CentOS 5和更早版本→下一步;

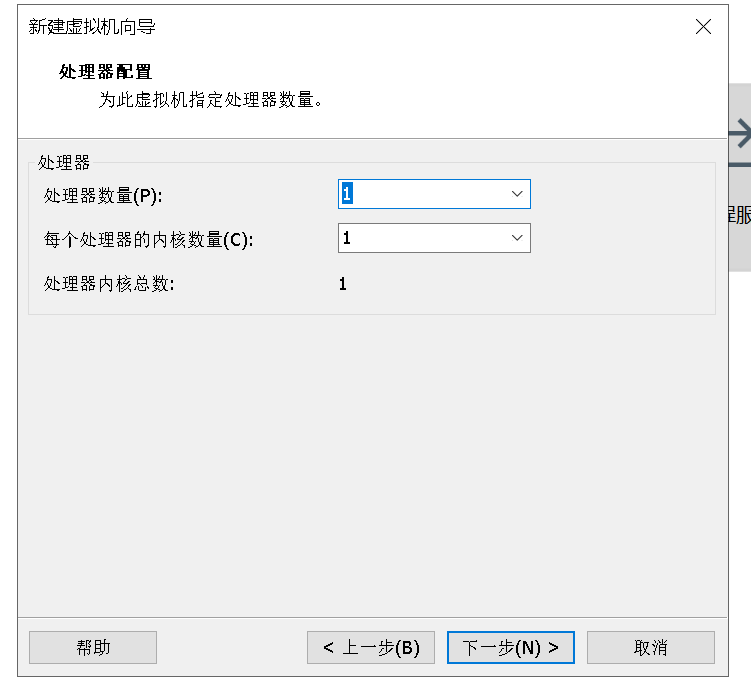

与上述默认SeedUbuntu的安装类似,默认设置→下一步;

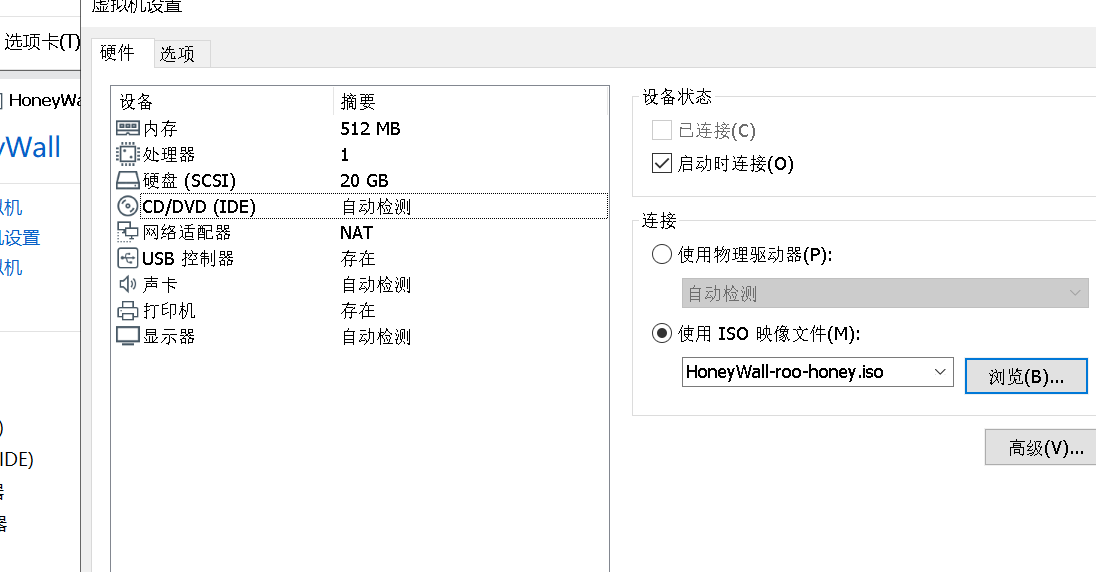

完成后,编辑虚拟机设置→CD/DVD(IDE)→使用IOS映像文件→选择准备好的ios镜像文件;

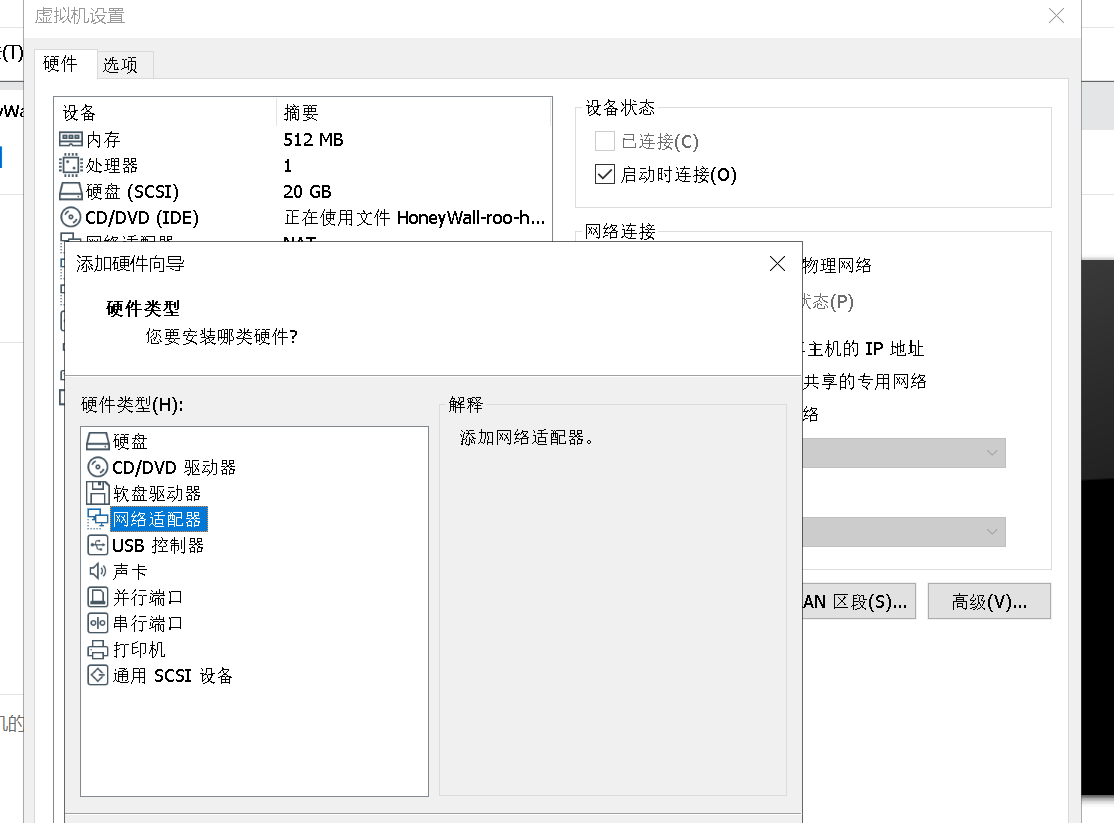

添加两个网络适配器;

默认网卡设置NAT模式;2号设置仅主机模式;3号设置NAT模式;(顺序不要改变)

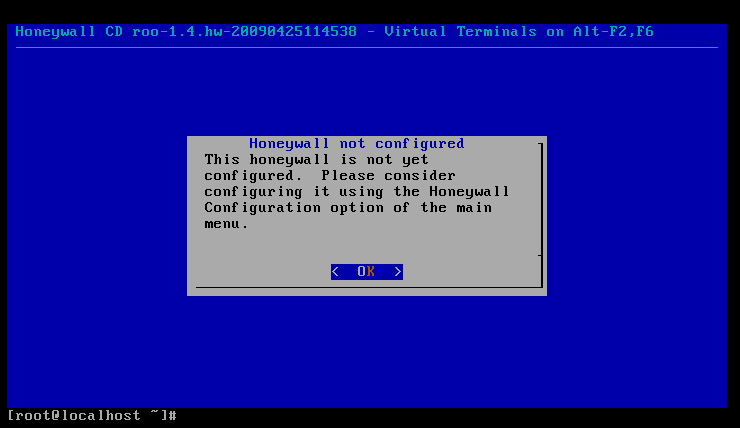

开启虚拟机;用户名:roo;密码:honey;root密码:honey

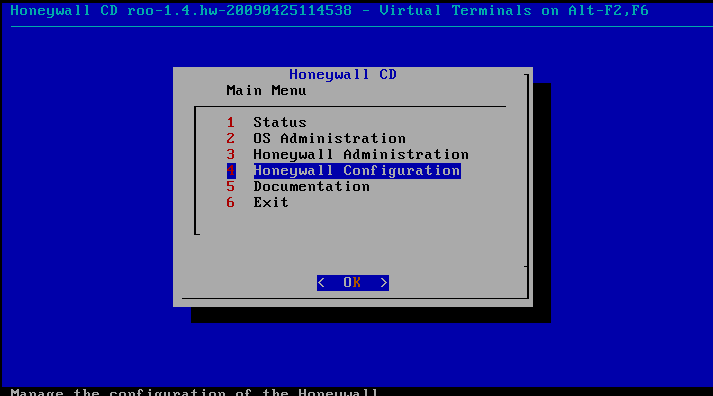

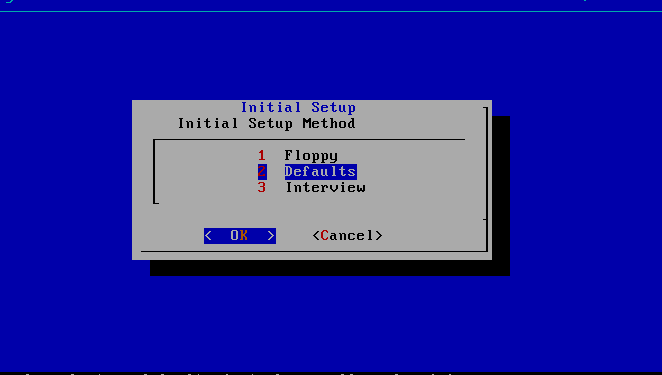

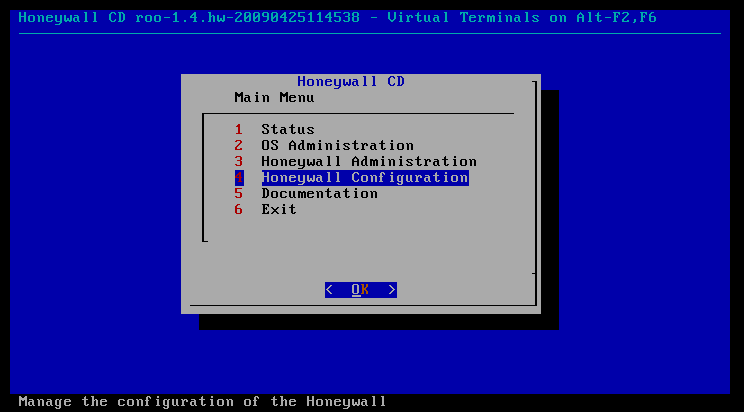

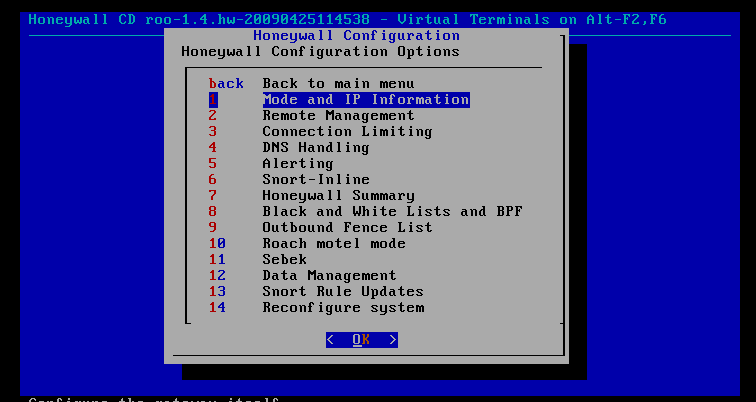

用su-提权进入root,第一次root需要进行配置,在Menu界面选择

4,进行HoneyConfiguration设置(如果su-执行后没有进入配置界面,则需要通过命令进入;

命令为:

cd/usr/sbin

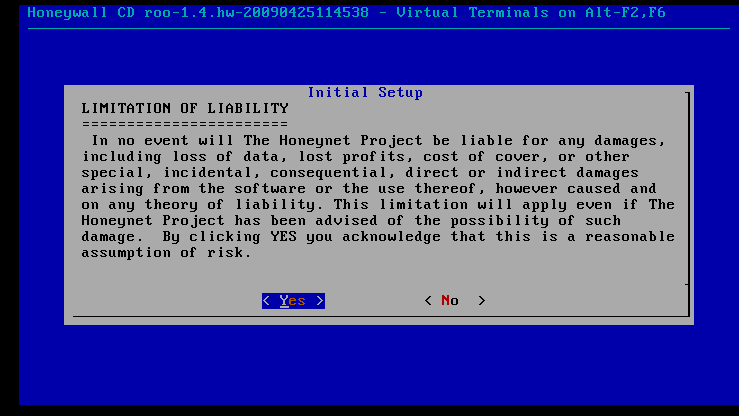

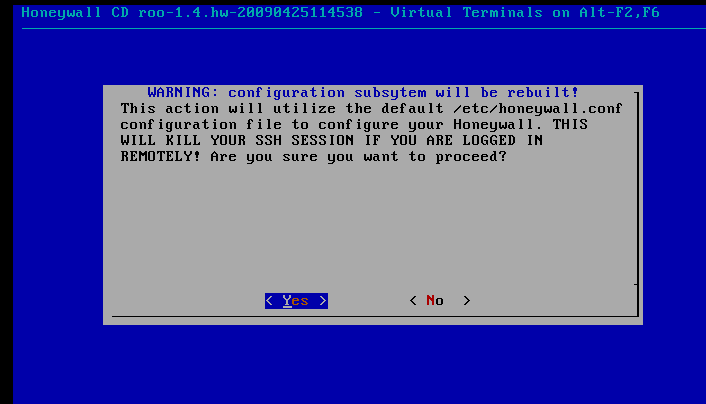

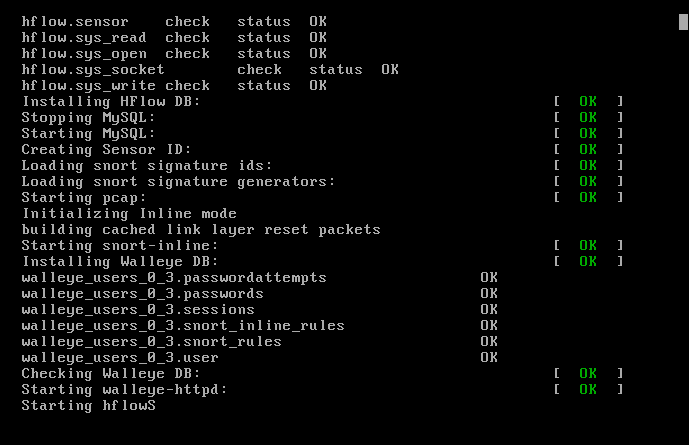

./menu)→Yes→2 Defaults→Yes;

设置完后自动跳回Menu界面,再次进入HoneyConfiguration进行设置;

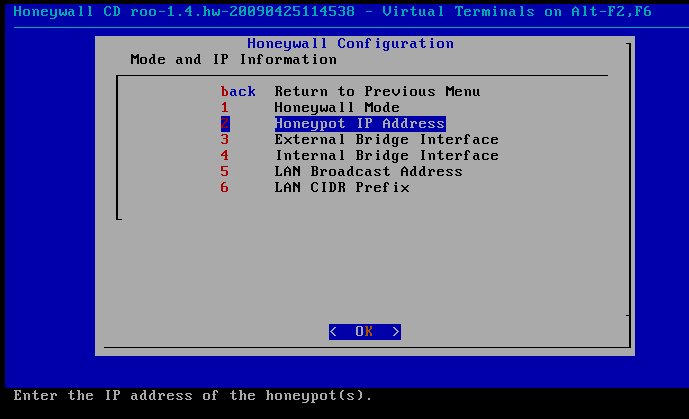

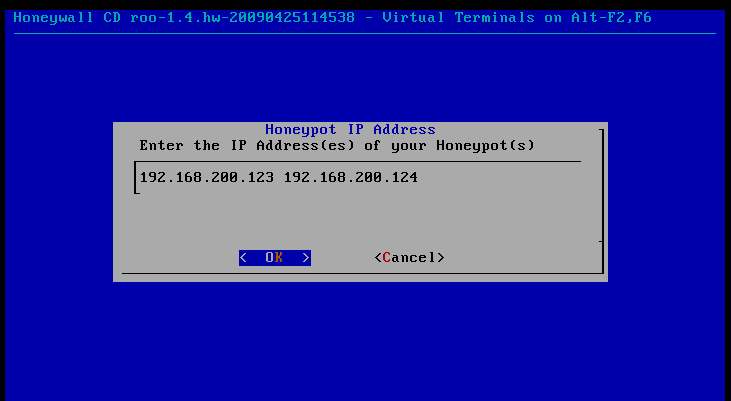

选择1 Mode and IP Information→选择2进行蜜罐的IP设置:192.168.200.123 192.168.200.124→OK回车;

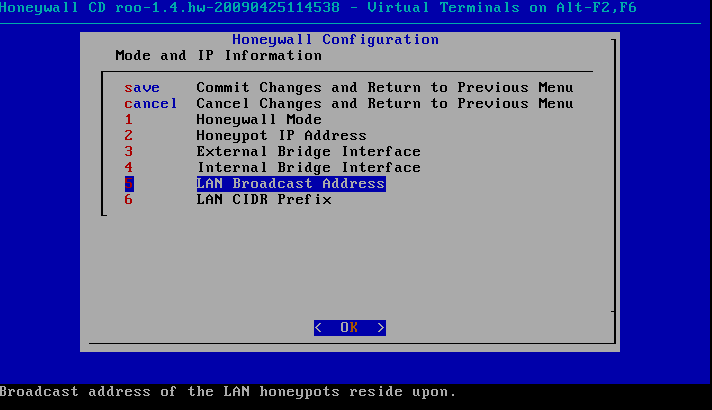

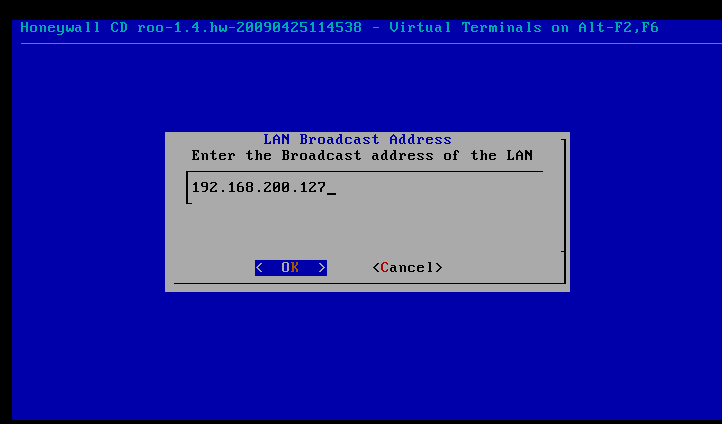

选择4 LAN Broadcast Address进行设置蜜罐广播地址:192.168.200.127(NAT模式的VMnet8中可查看)→OK回车;

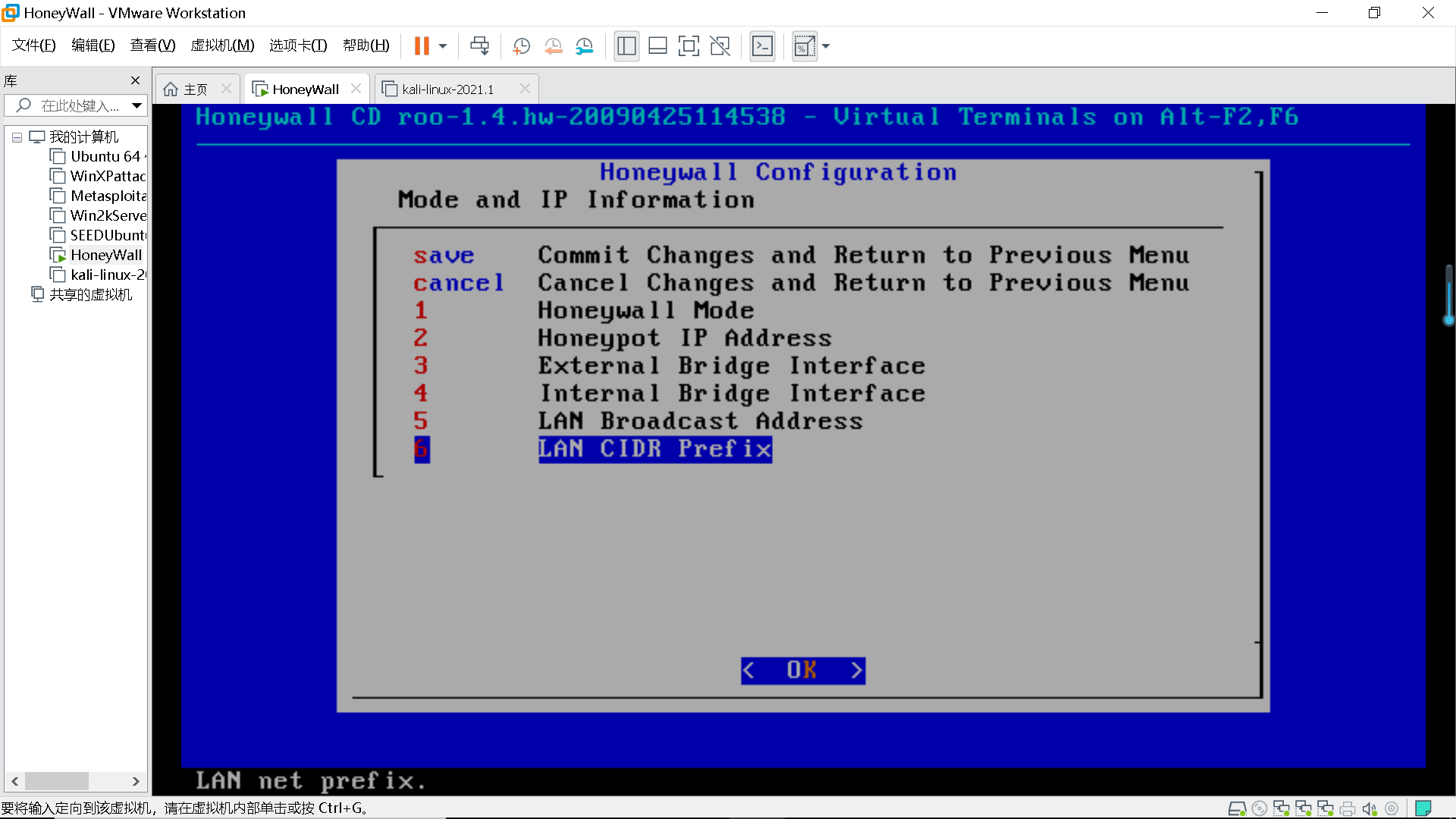

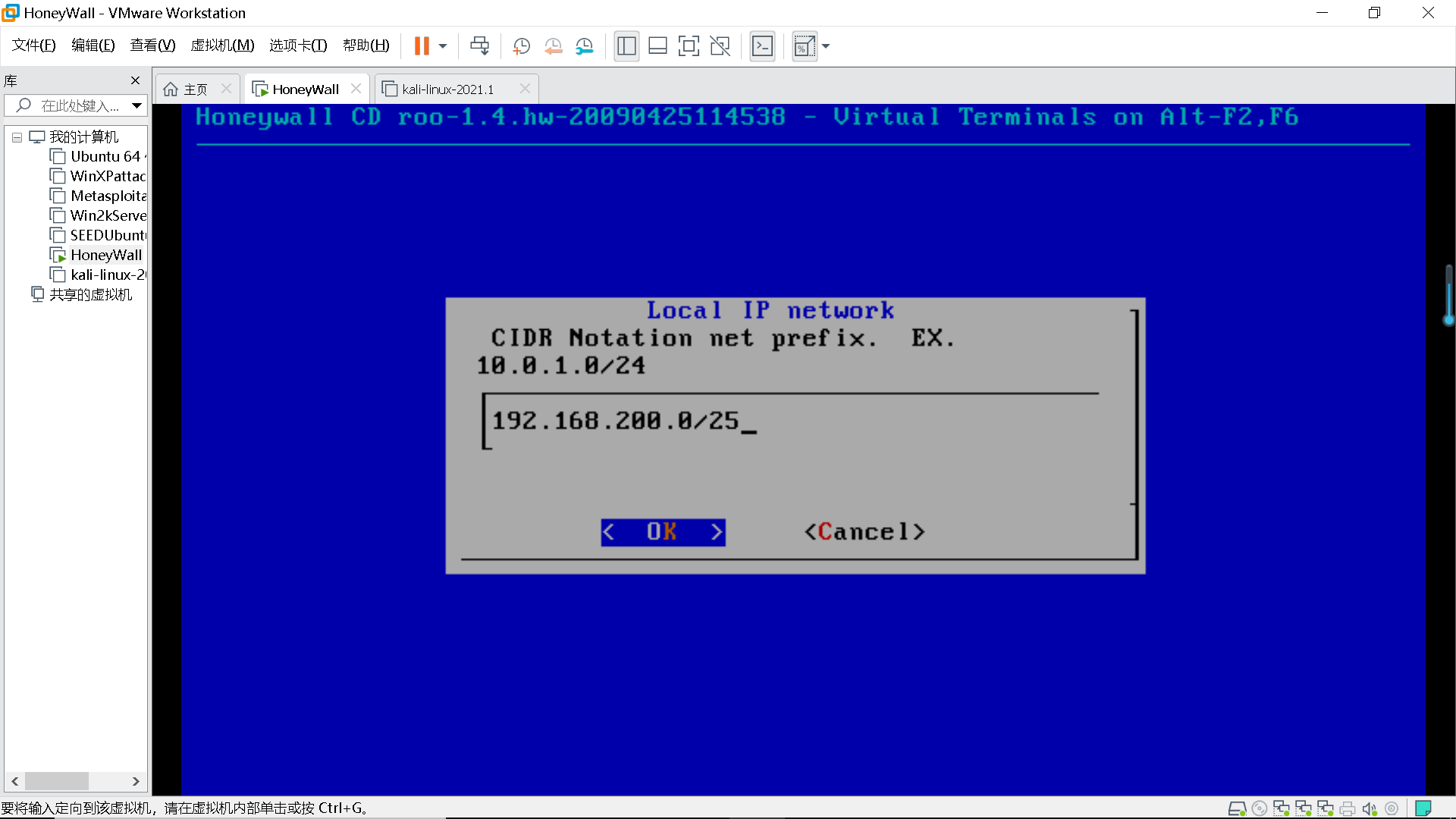

选择6 LAN CIDR Prefix(以CIDR格式配置蜜网网段)→OK→设置Local IP network:192.168.200.0/25→OK回车;

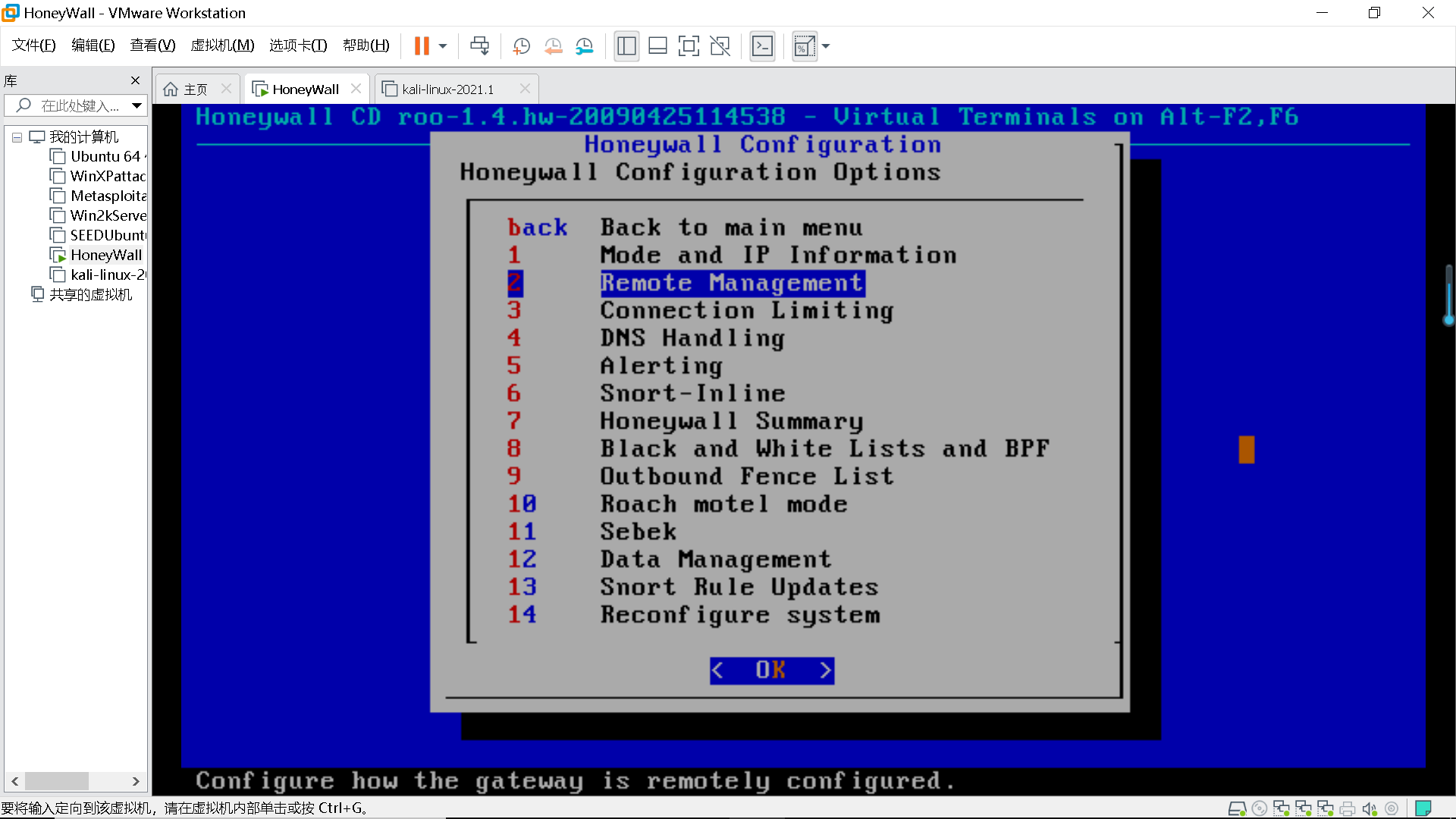

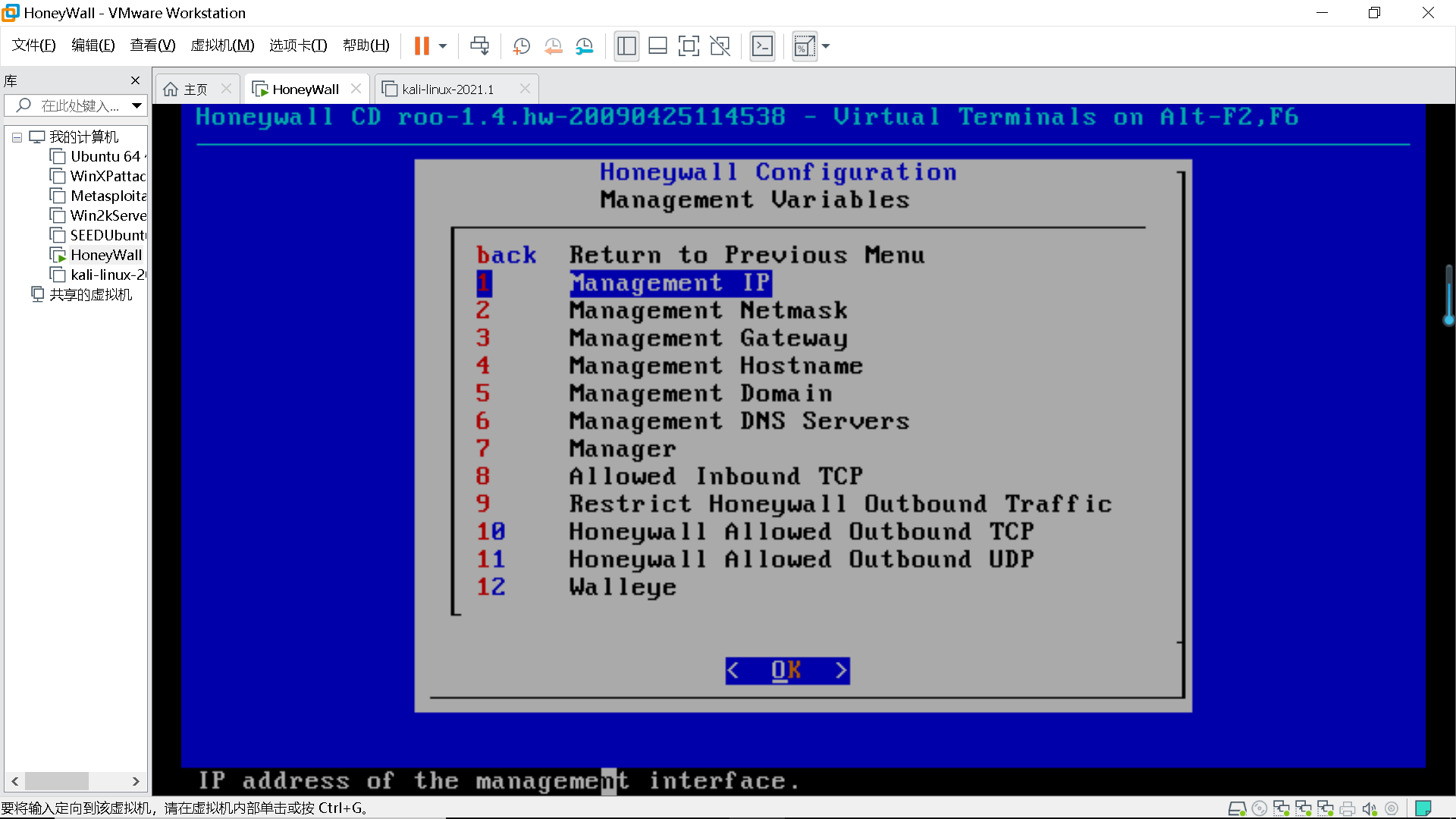

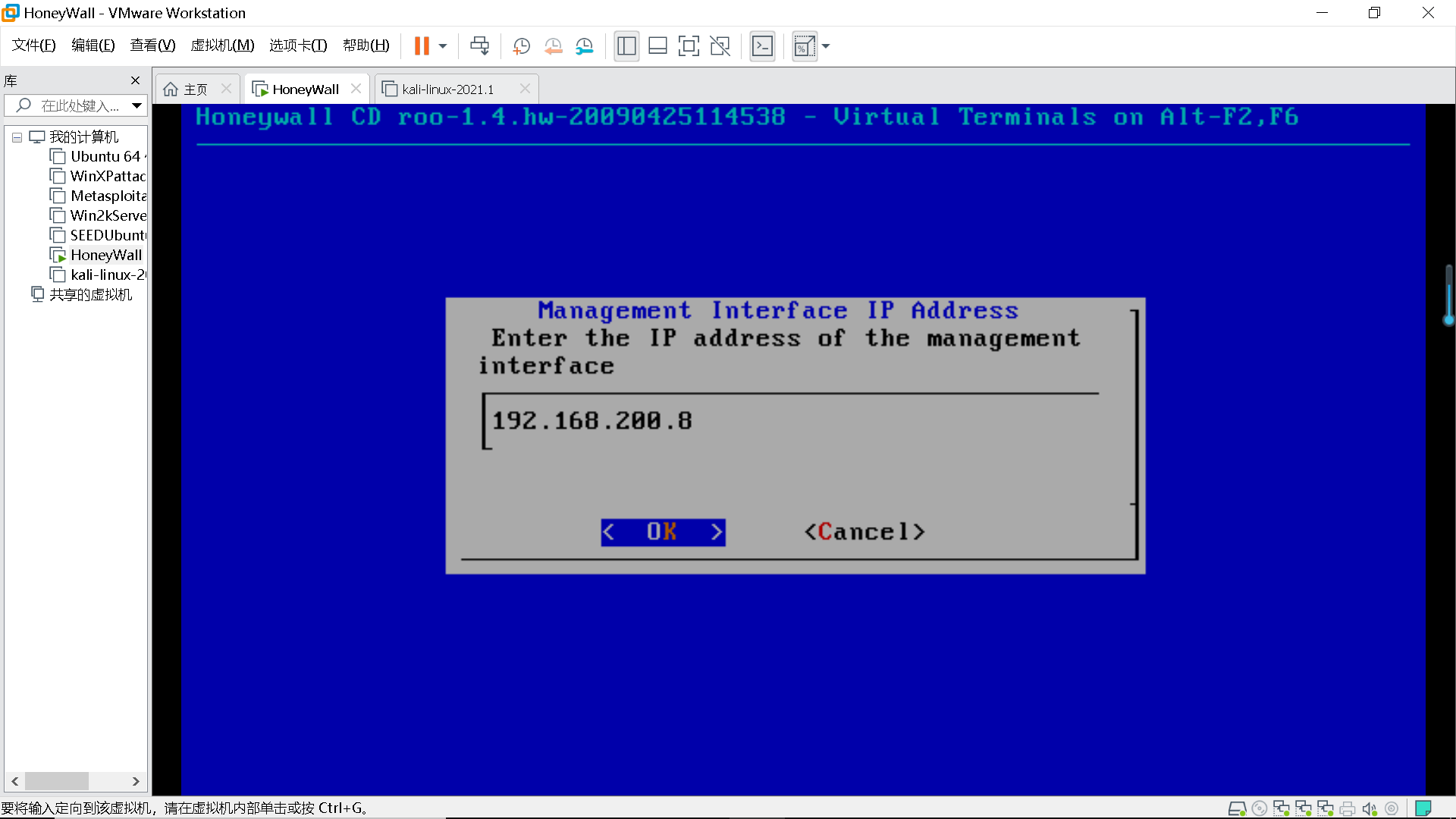

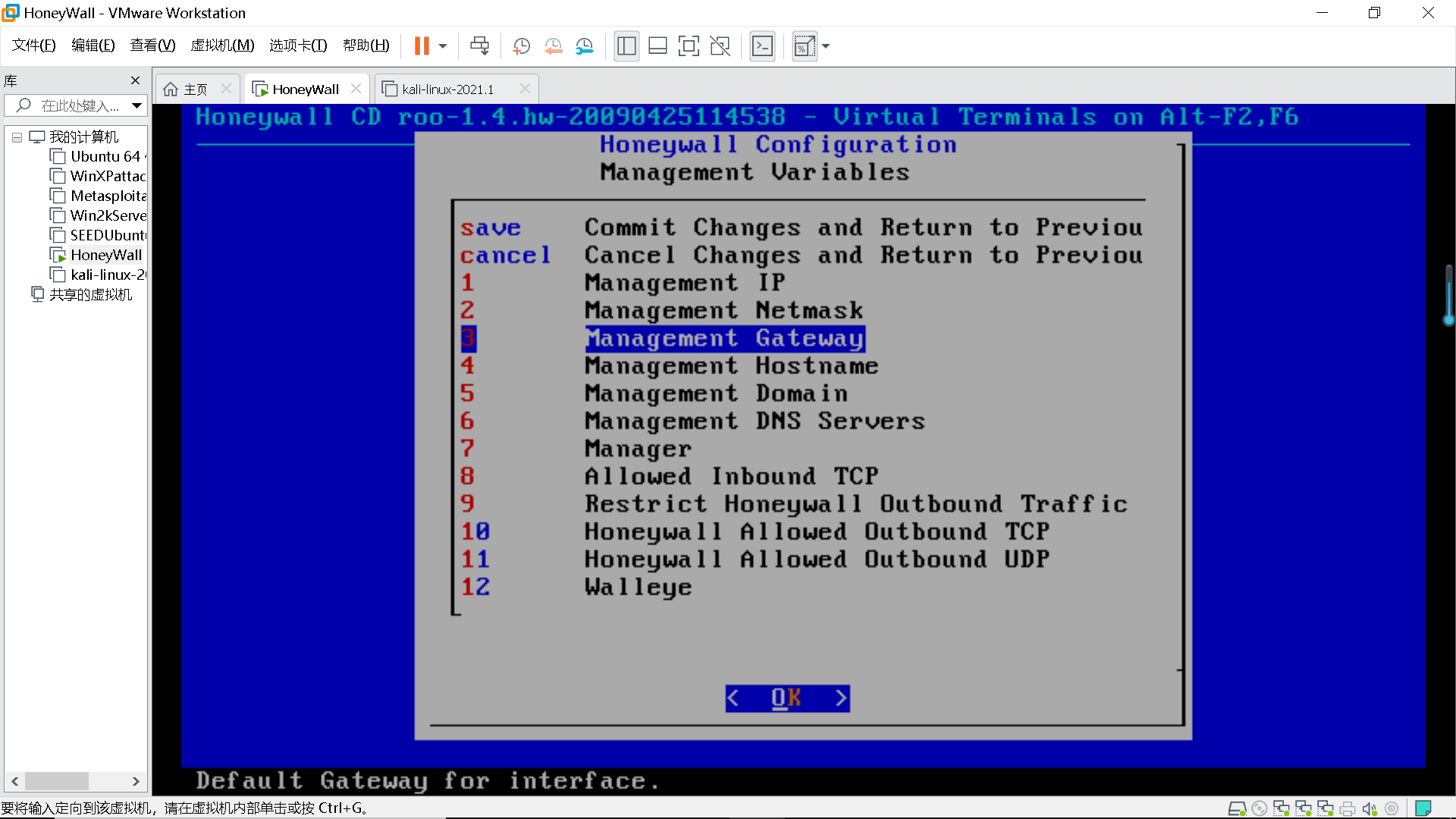

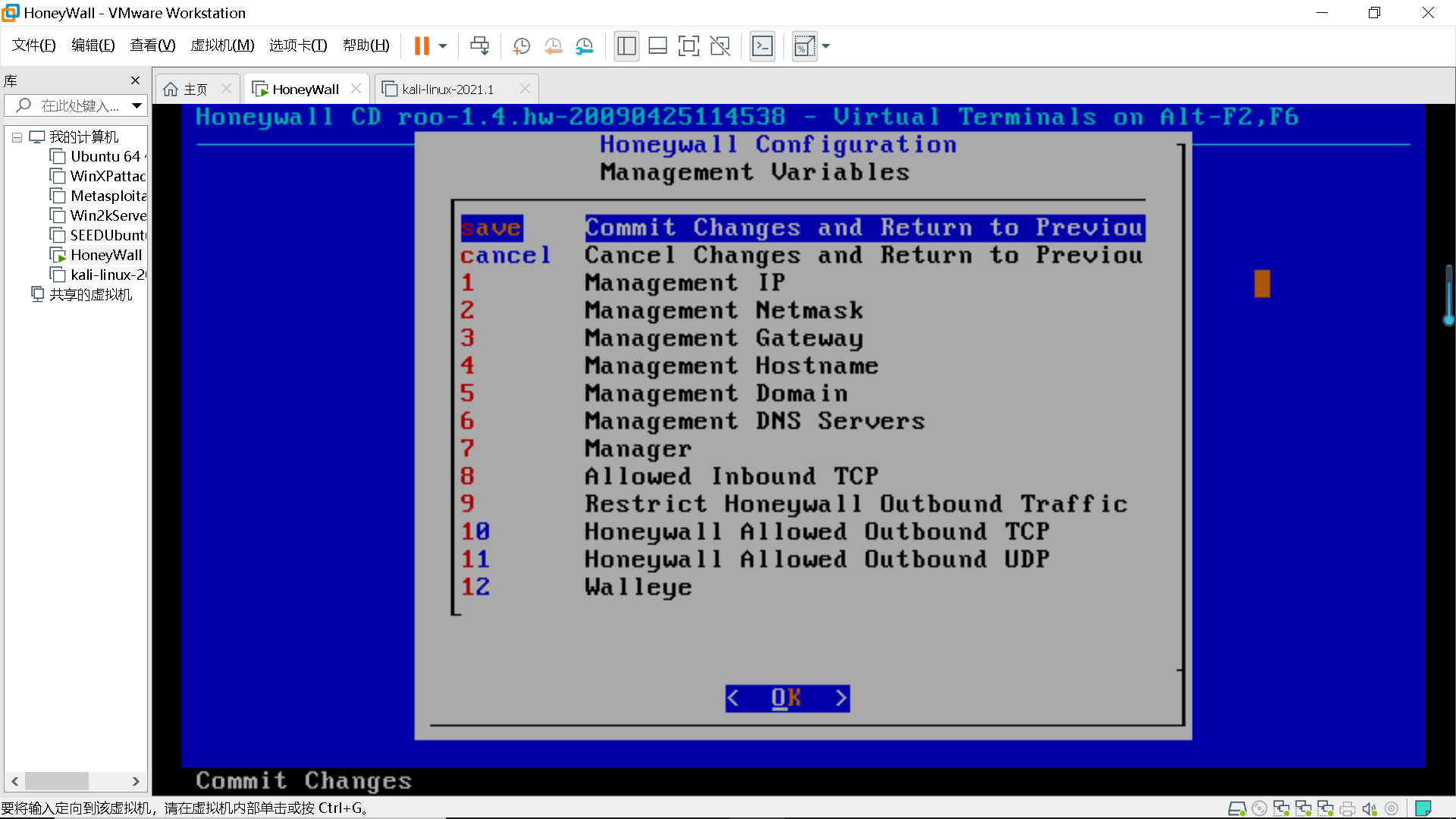

再次回到Honeywall Configration设置,选择2 Remote management设置蜜网网管的相关信息→OK回车→选1 Management Interface IP Address设置:192.168.200.8→OK回车;

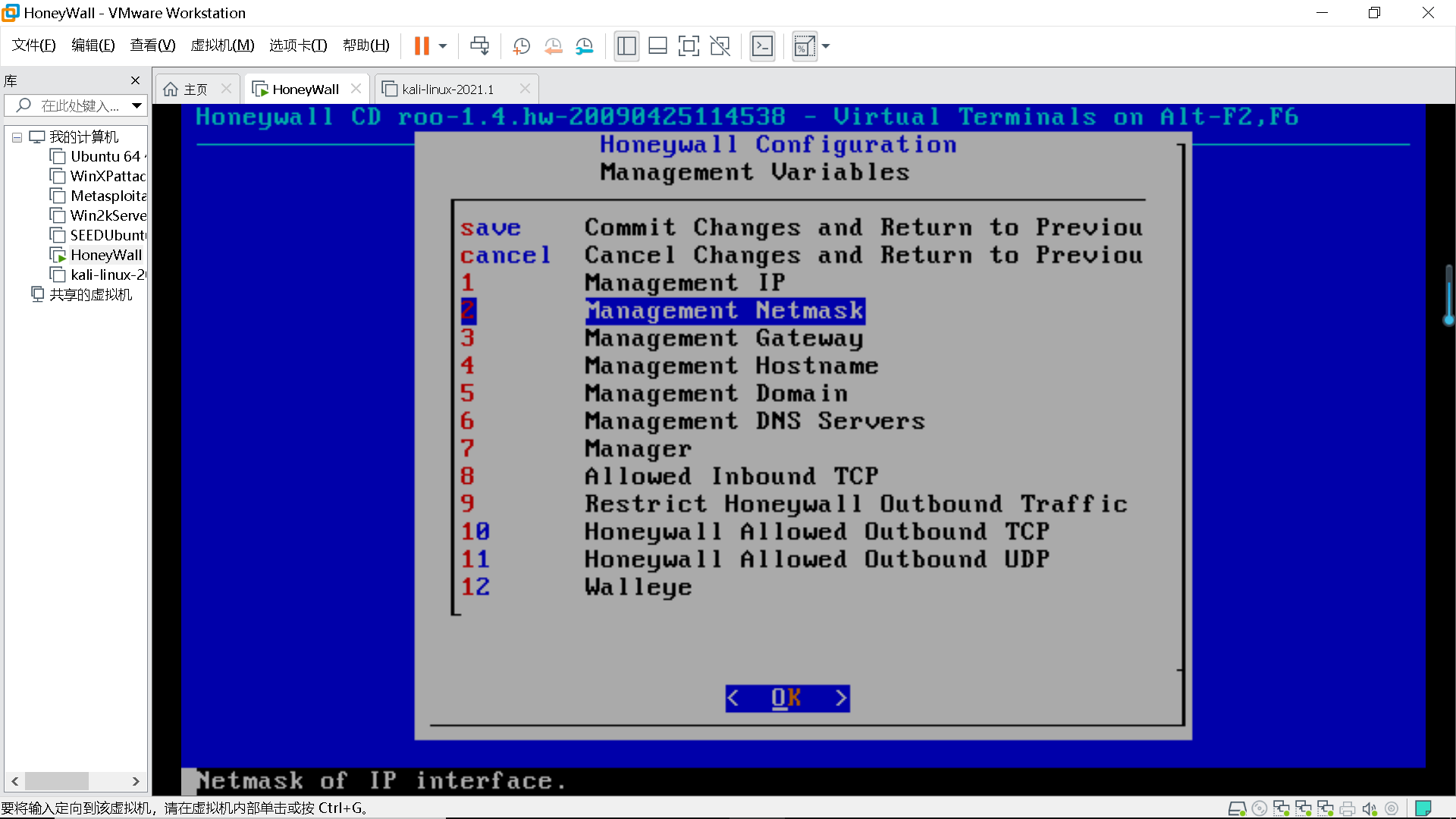

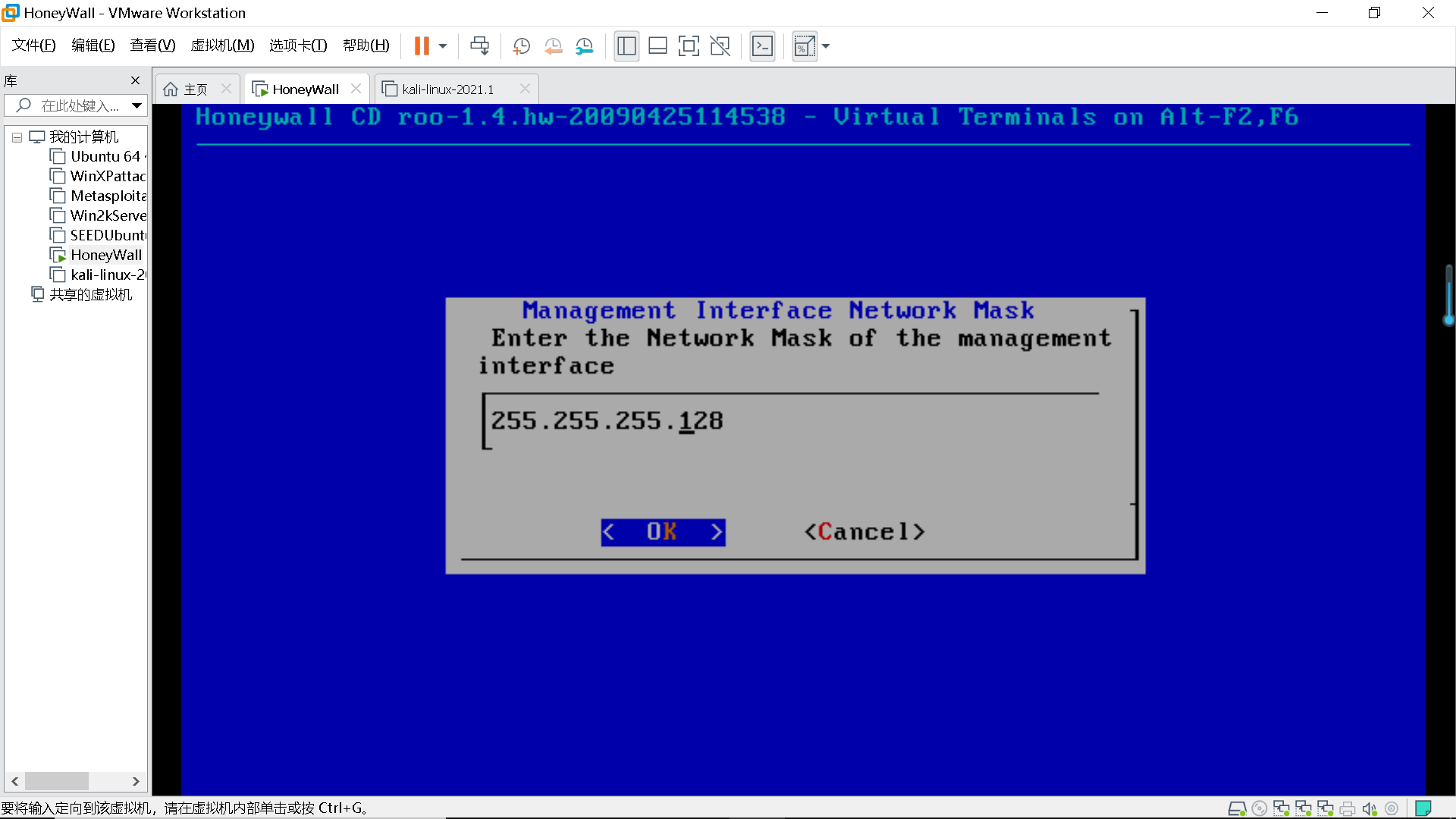

选择2 Management Netmask设置蜜网网管的子网掩码(NAT网卡中可查看):255.255.255.128→OK回车;

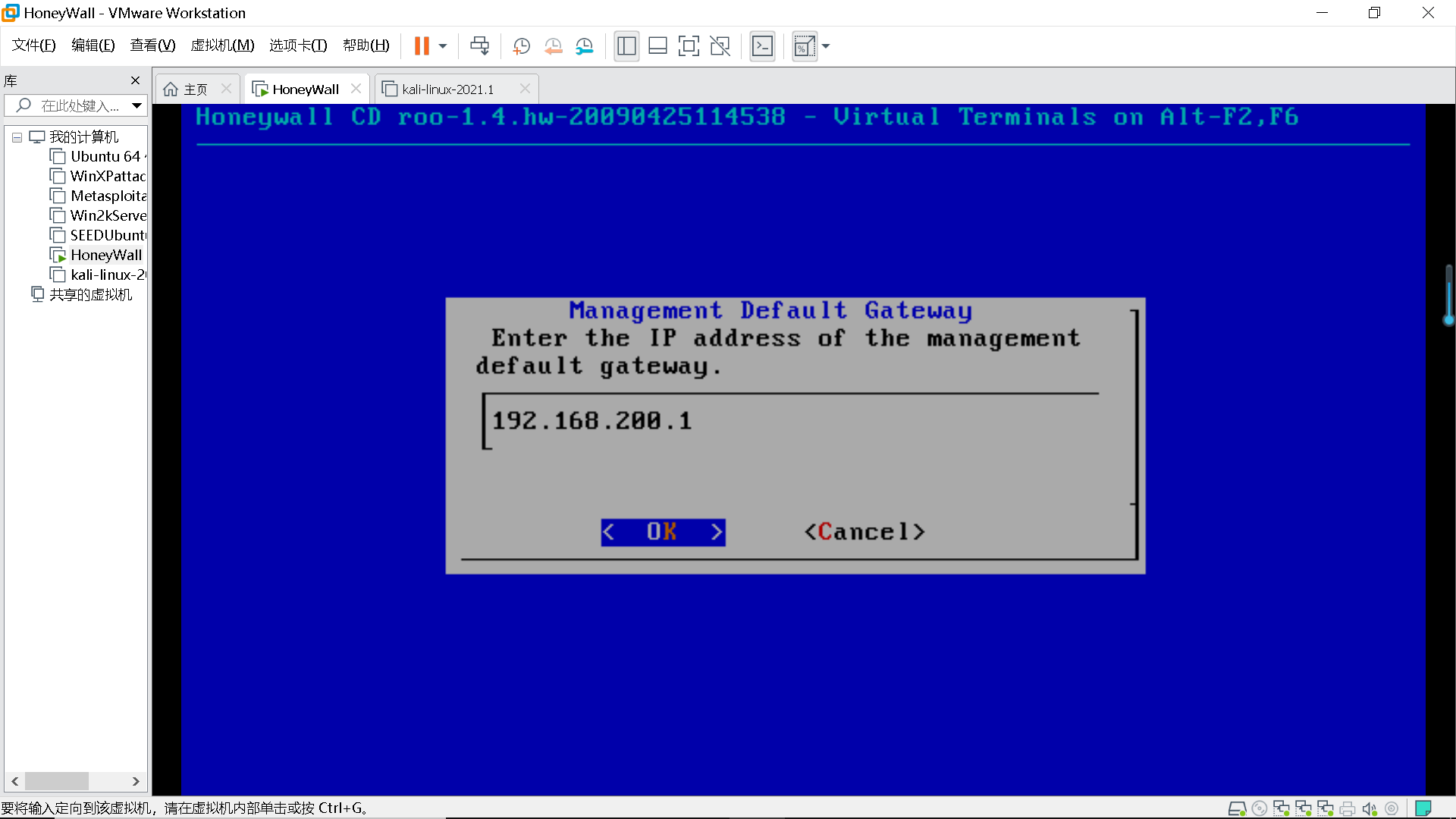

选择3 Management Getway设置网关ip(NAT网卡中可查看):192.168.200.1→OK回车;

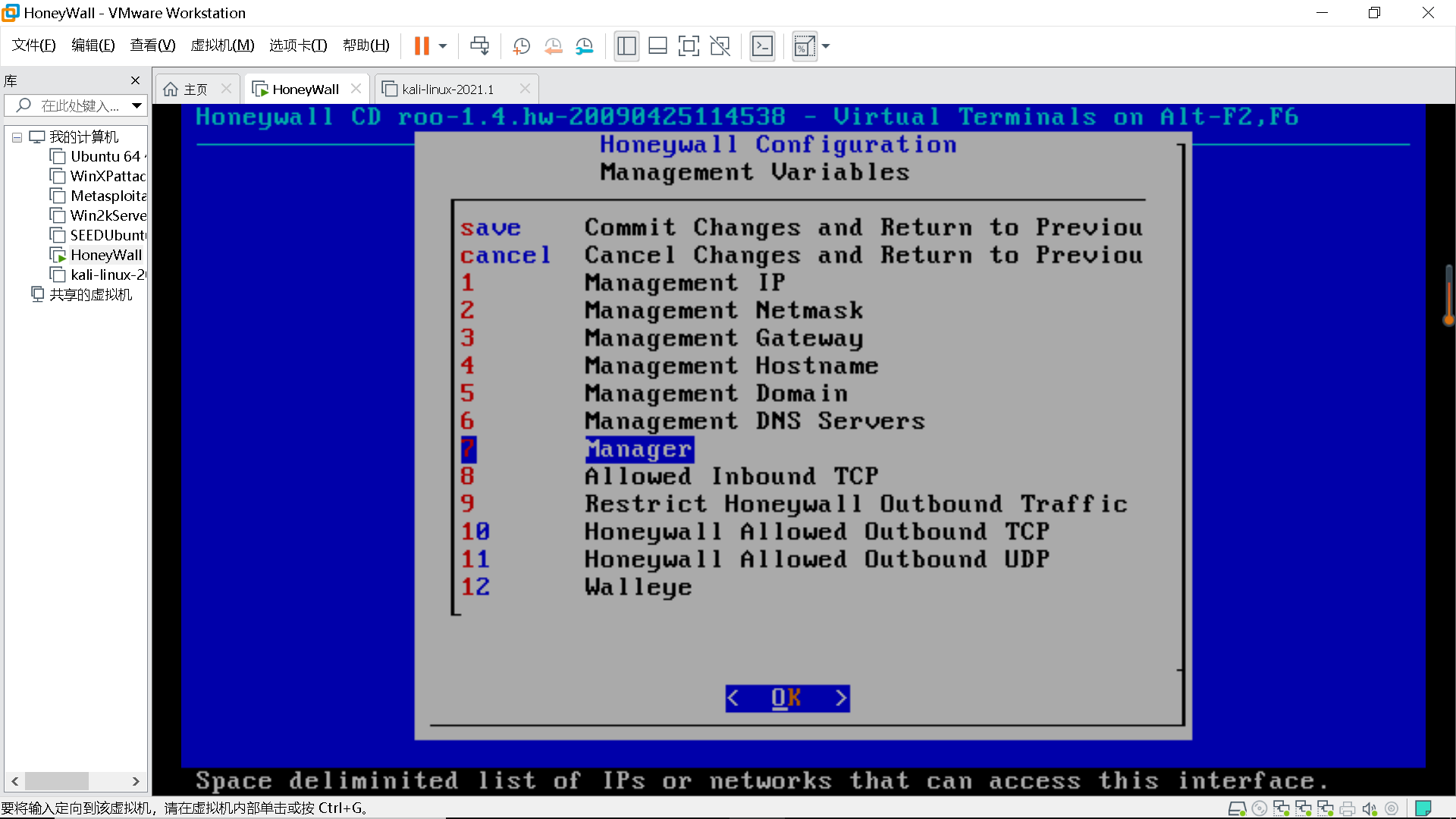

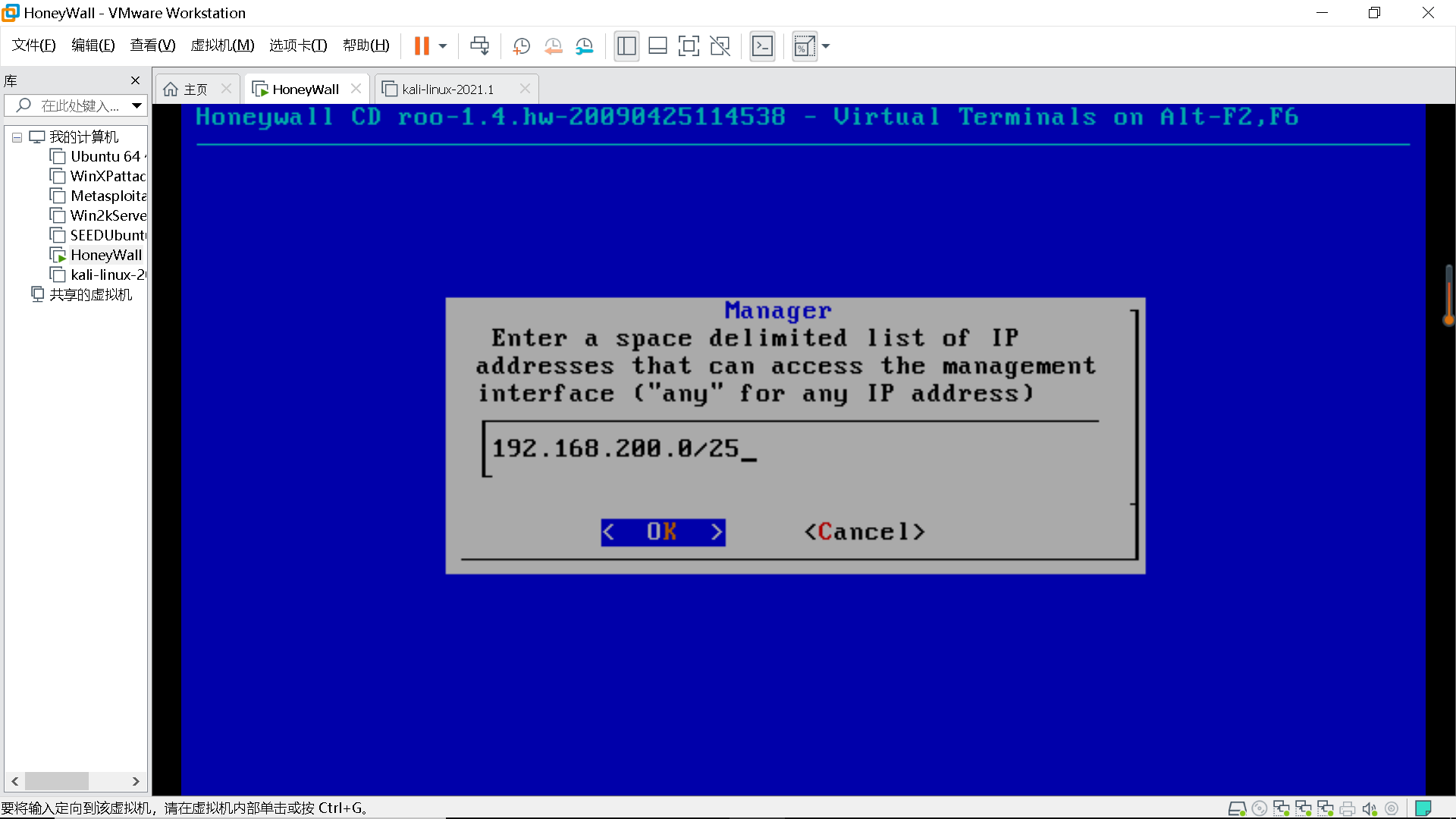

选择7 Manager设置:192.168.200.0/25➡OK回车➡ok保存;

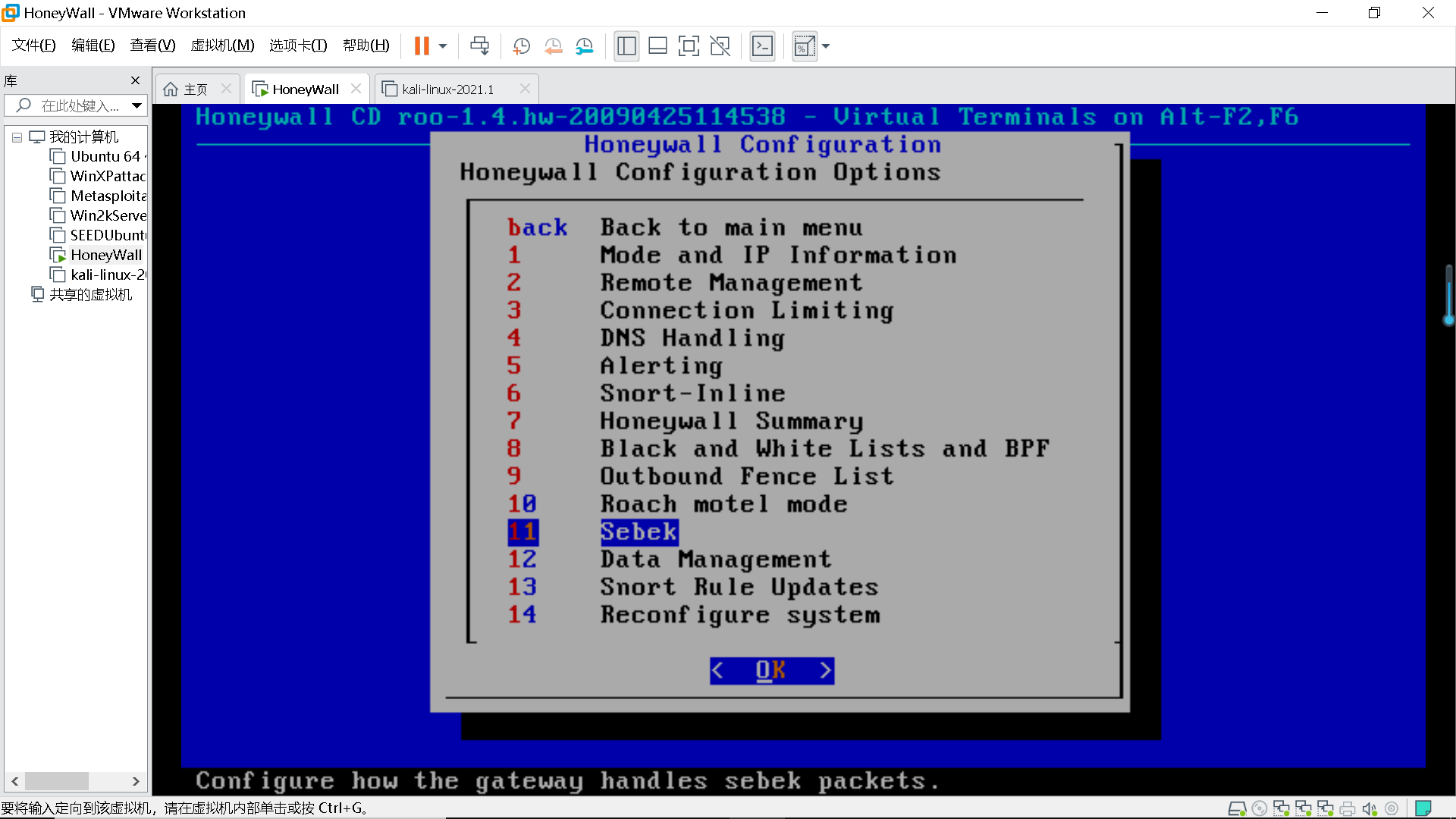

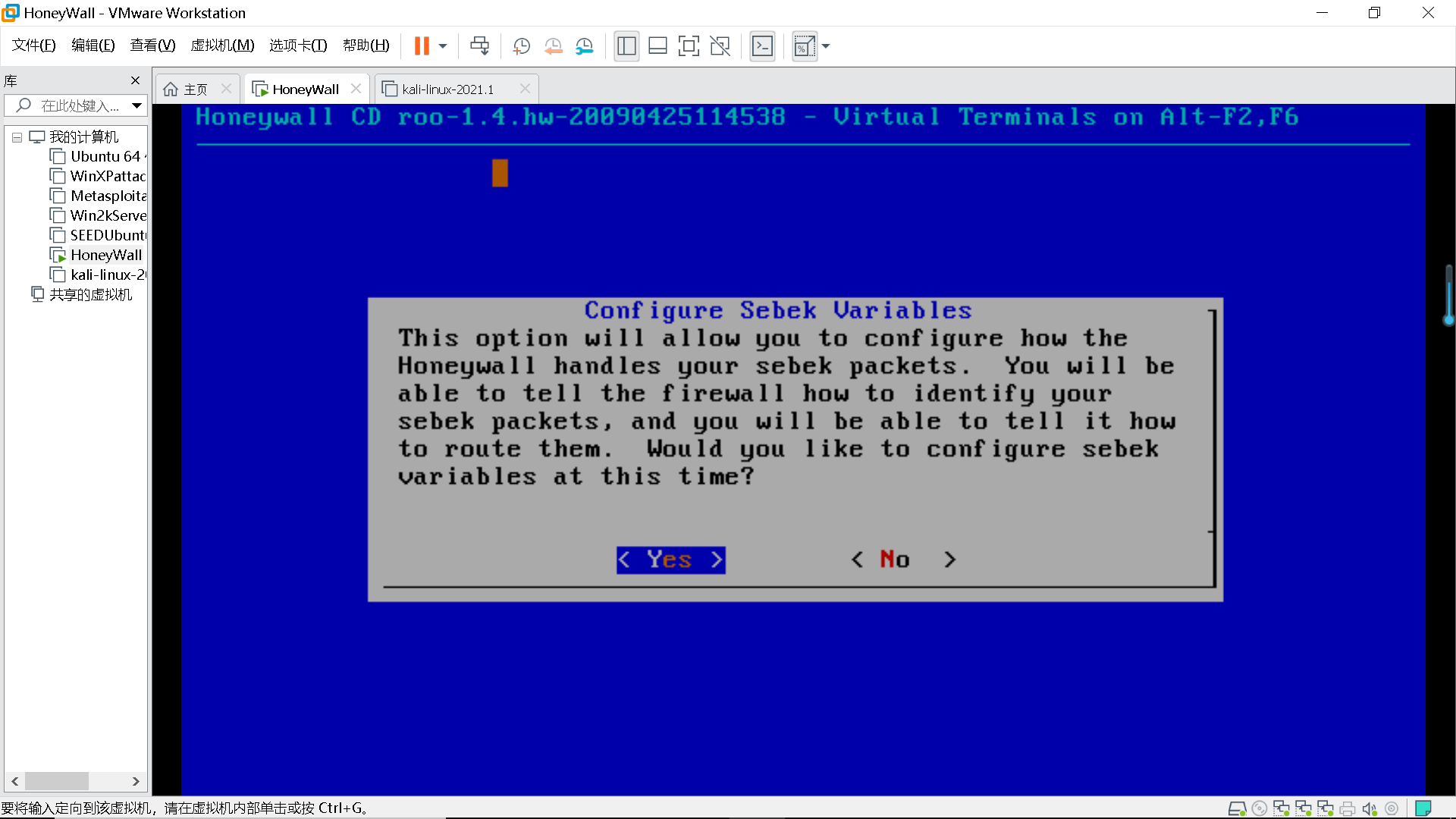

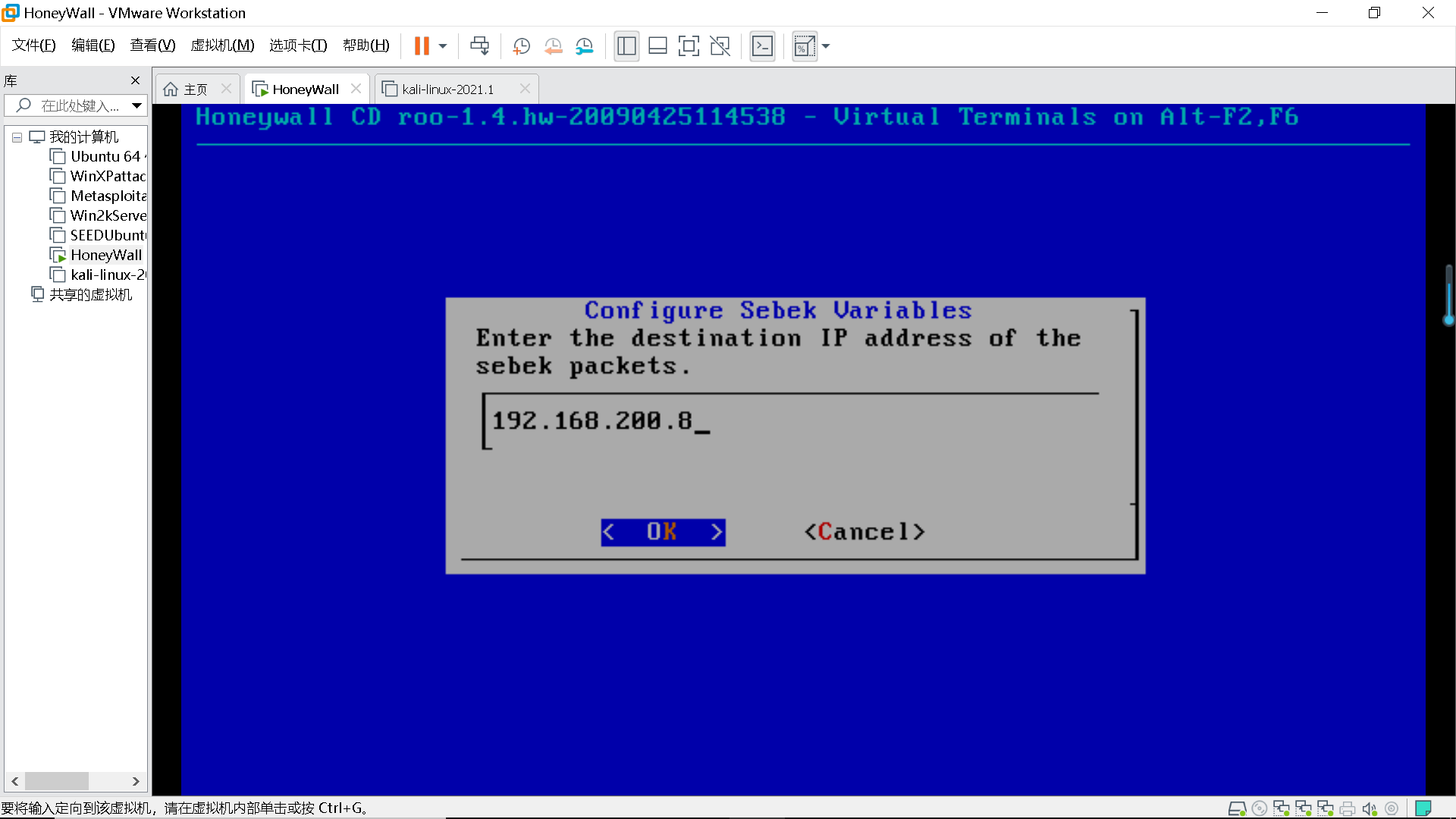

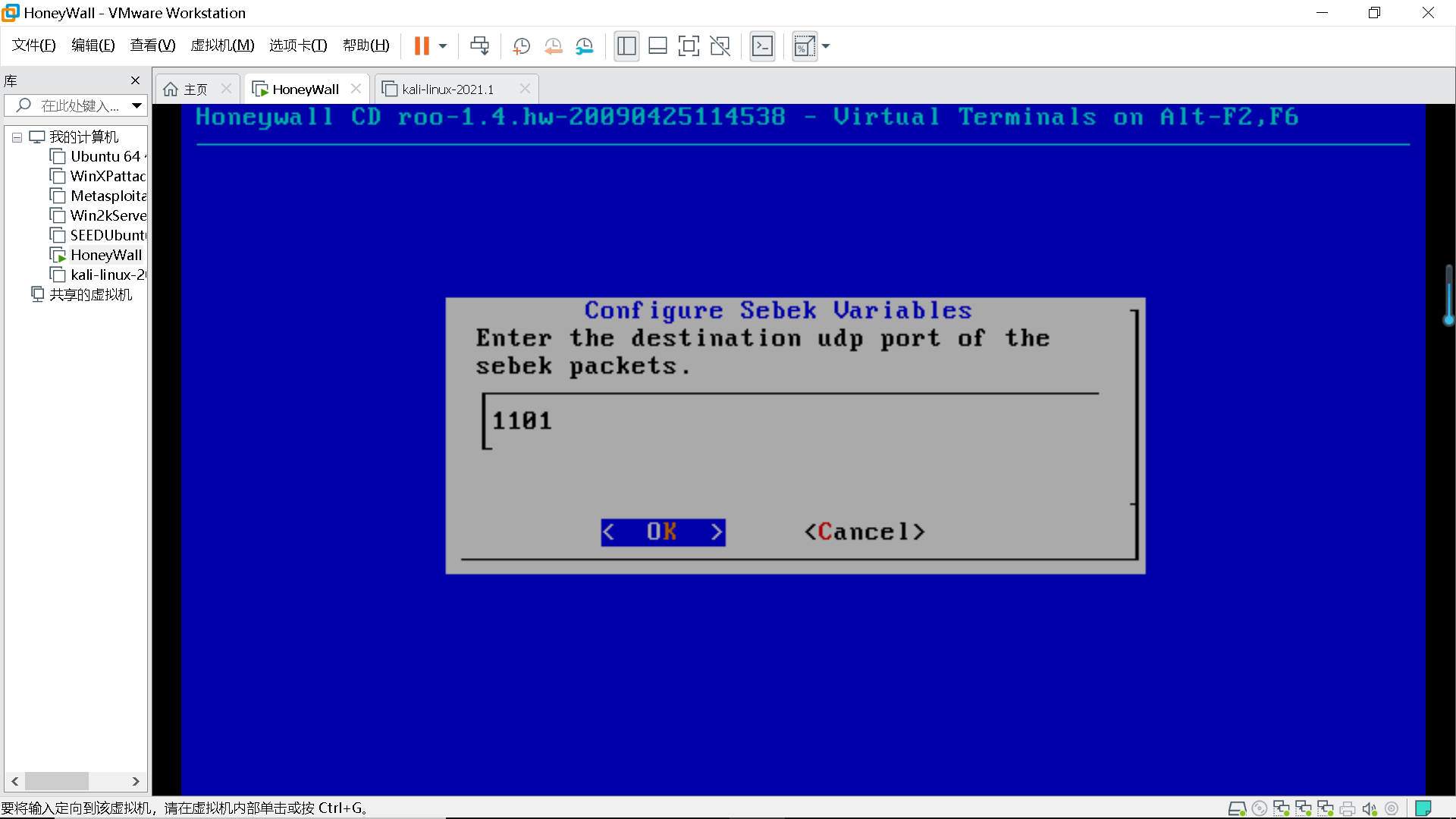

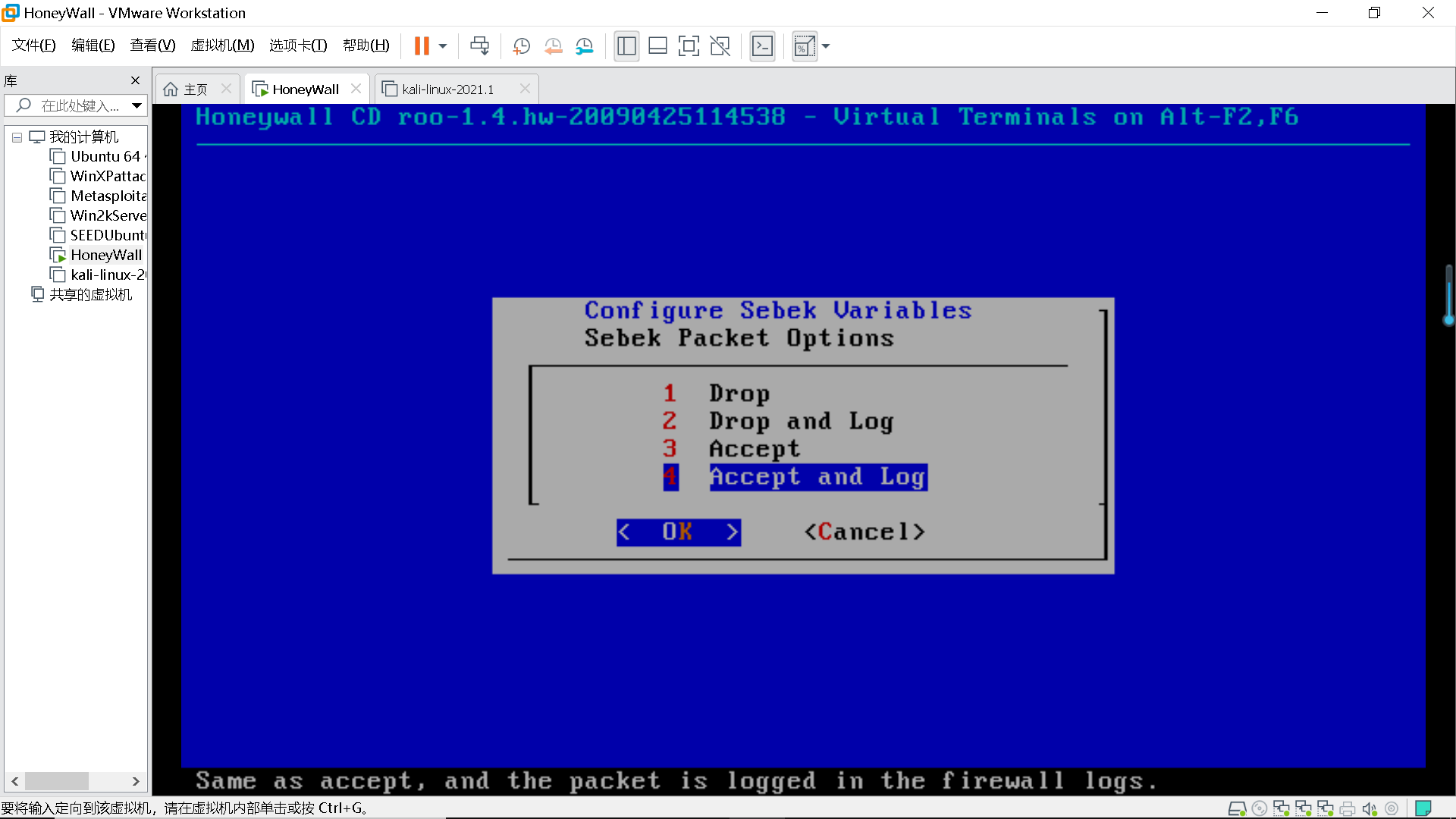

再次回到Honeywall Configuration→选择7 Sebek→OK回车→YES→设置:192.168.200.8→OK回车→设置S鄂北的连接UDP端口:默认1101即可→ok;

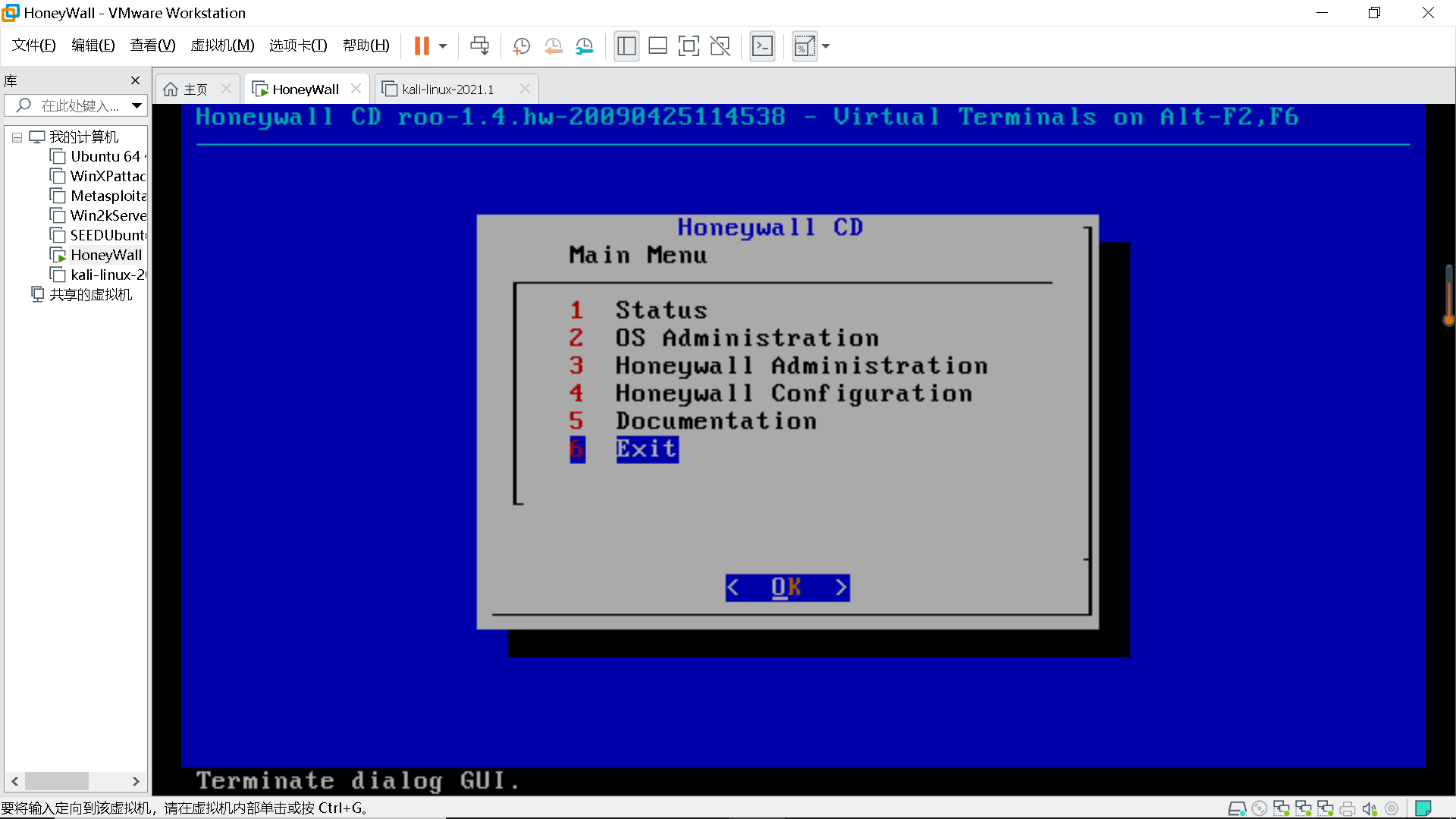

Accept and Log→保存回到Honeywall CD界面→退出,设置完毕。

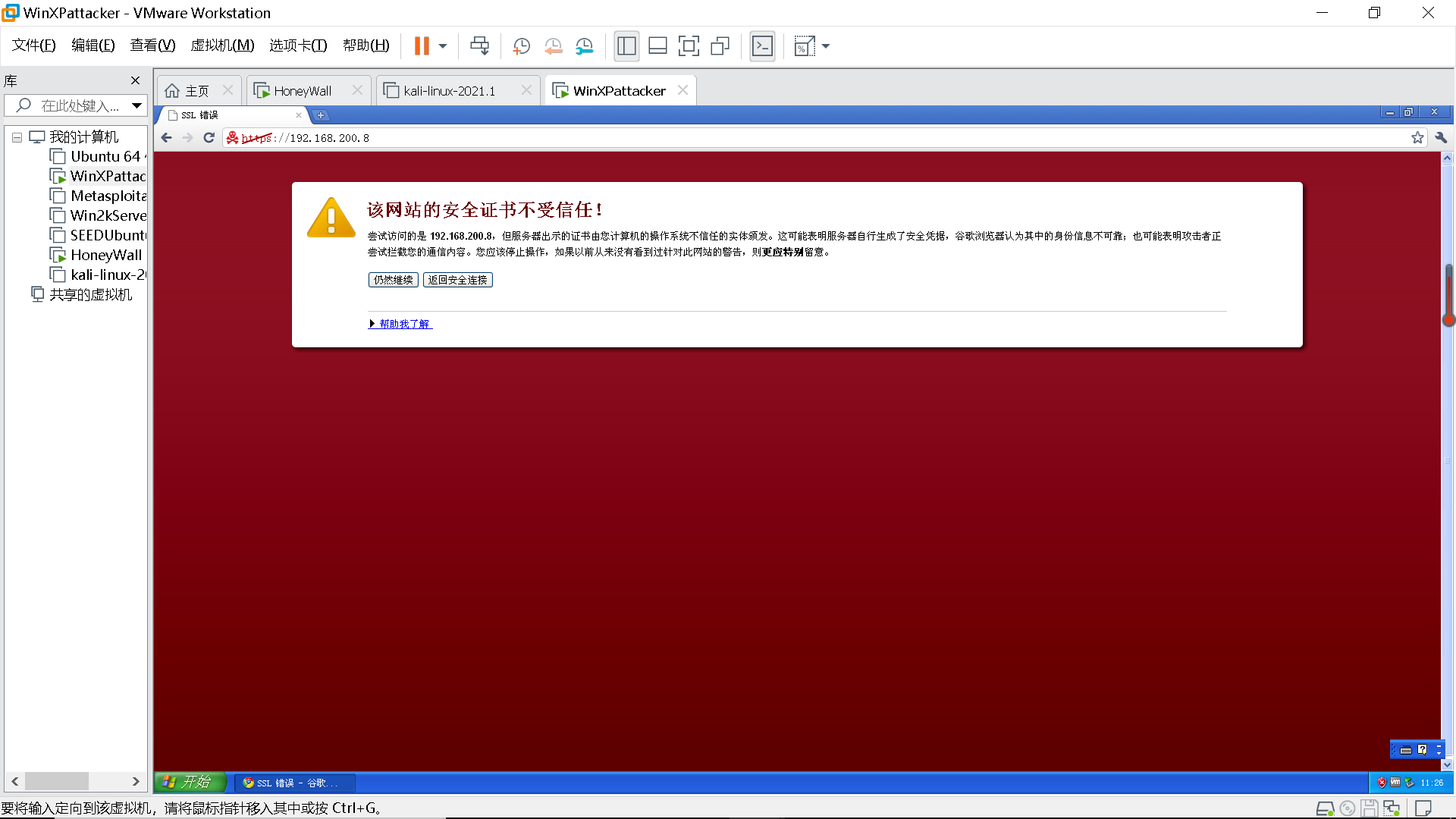

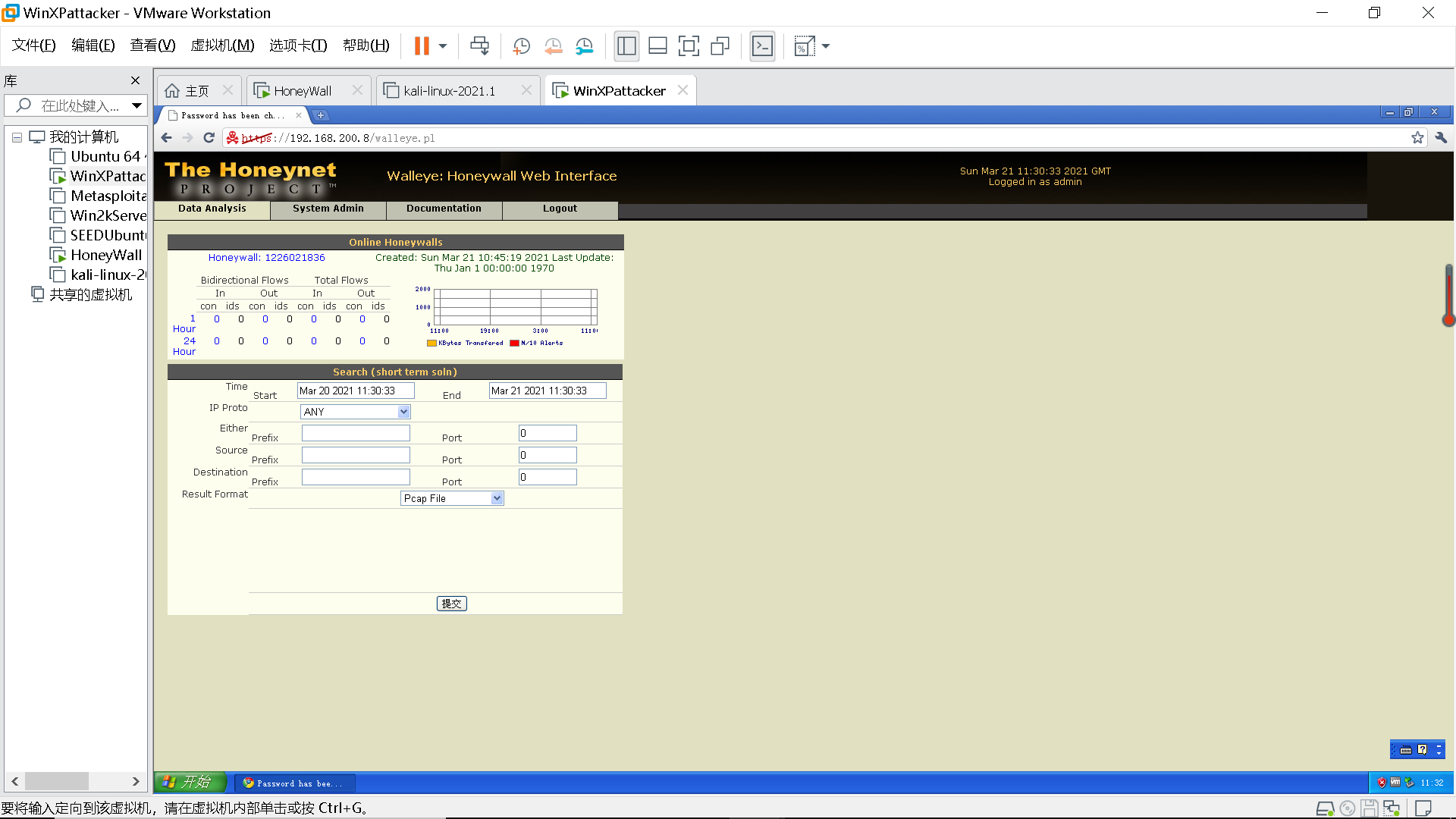

现在回到前面安装好的的windowsAttacker中,浏览器打开https://192.168.200.8(注意:若显示证书过期存在风险,选择打开即可);

登录蜜网网关→重置密码:要求8位,必须含有有字母大小写,有数字,有特殊符号→最后确认;

蜜网网关设置就完成。

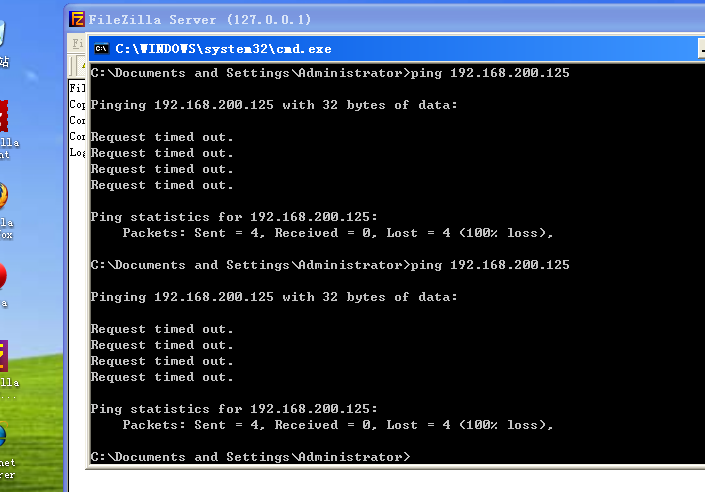

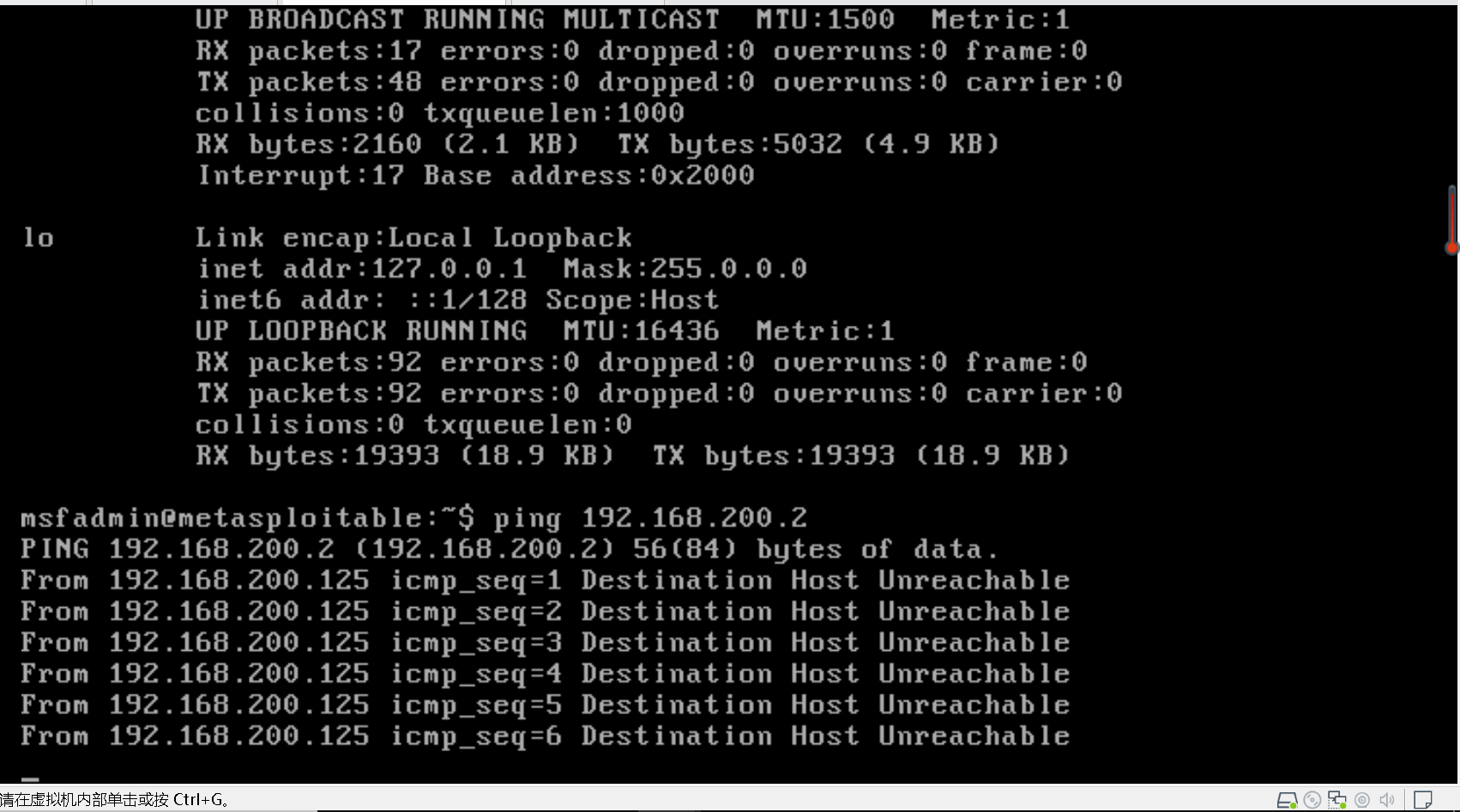

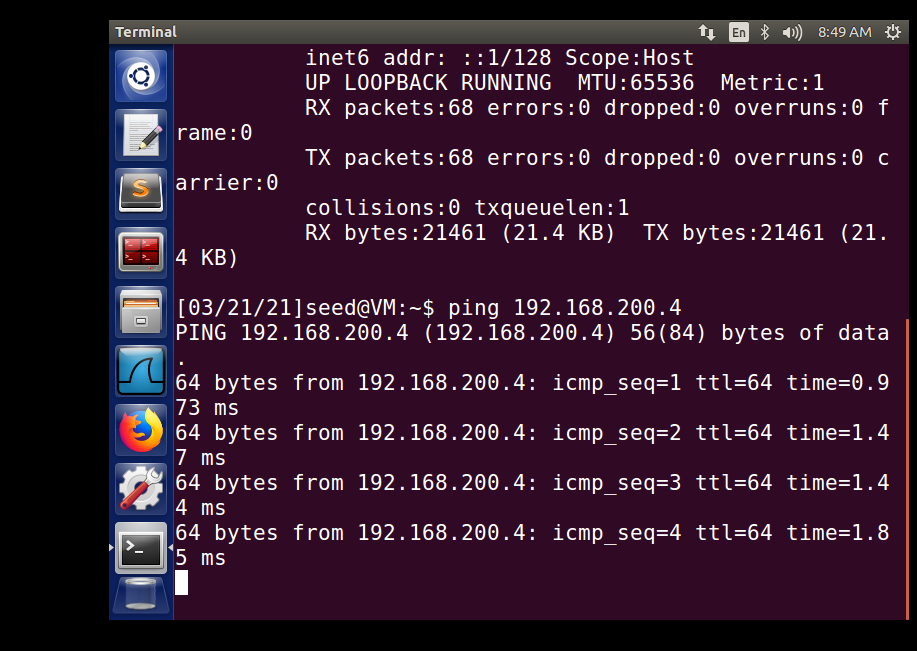

3.2测试连通性

部署好虚拟机以后,我们就可以测试歌虚拟机之间的连通性及蜜罐的监听功能。

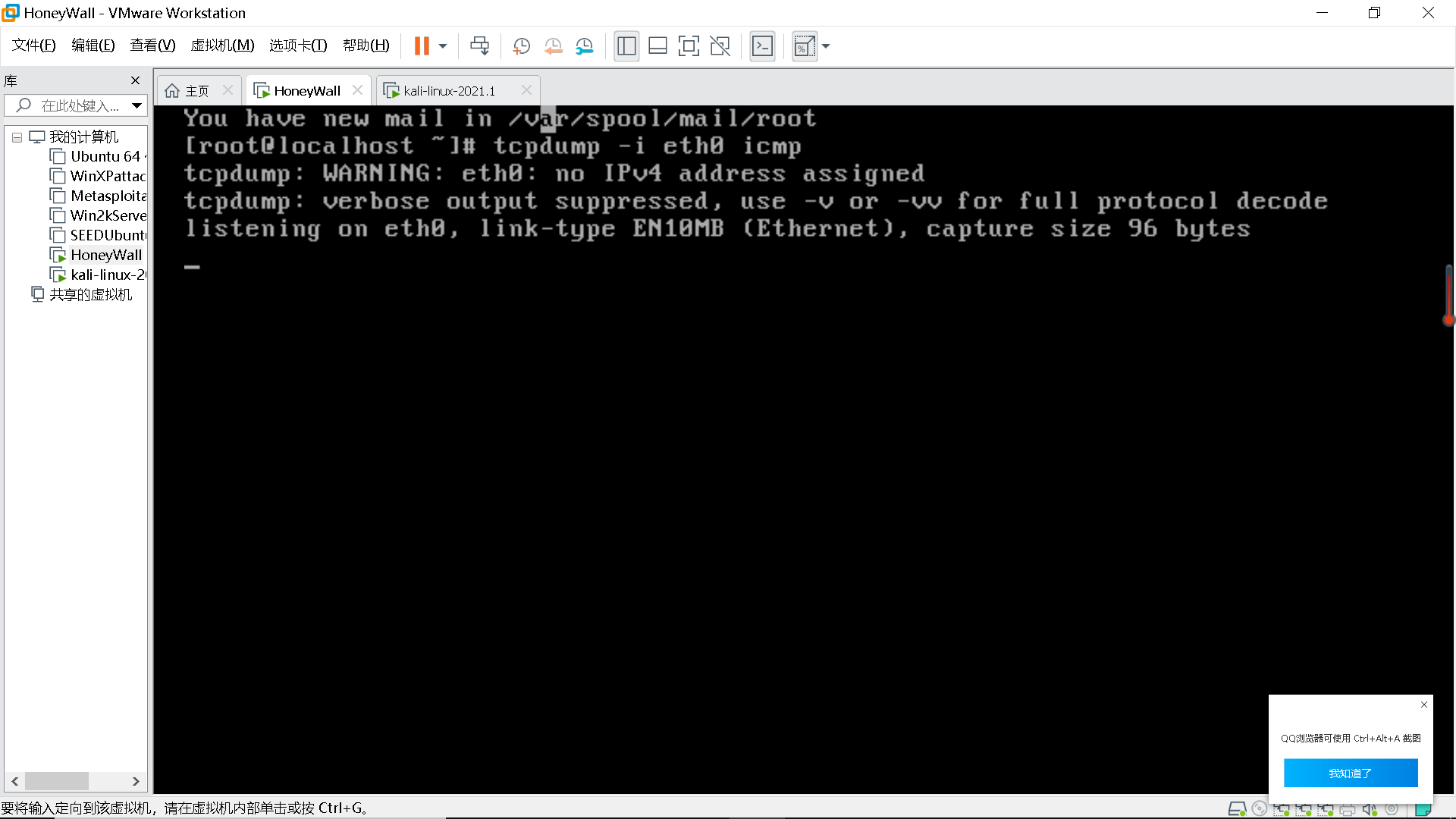

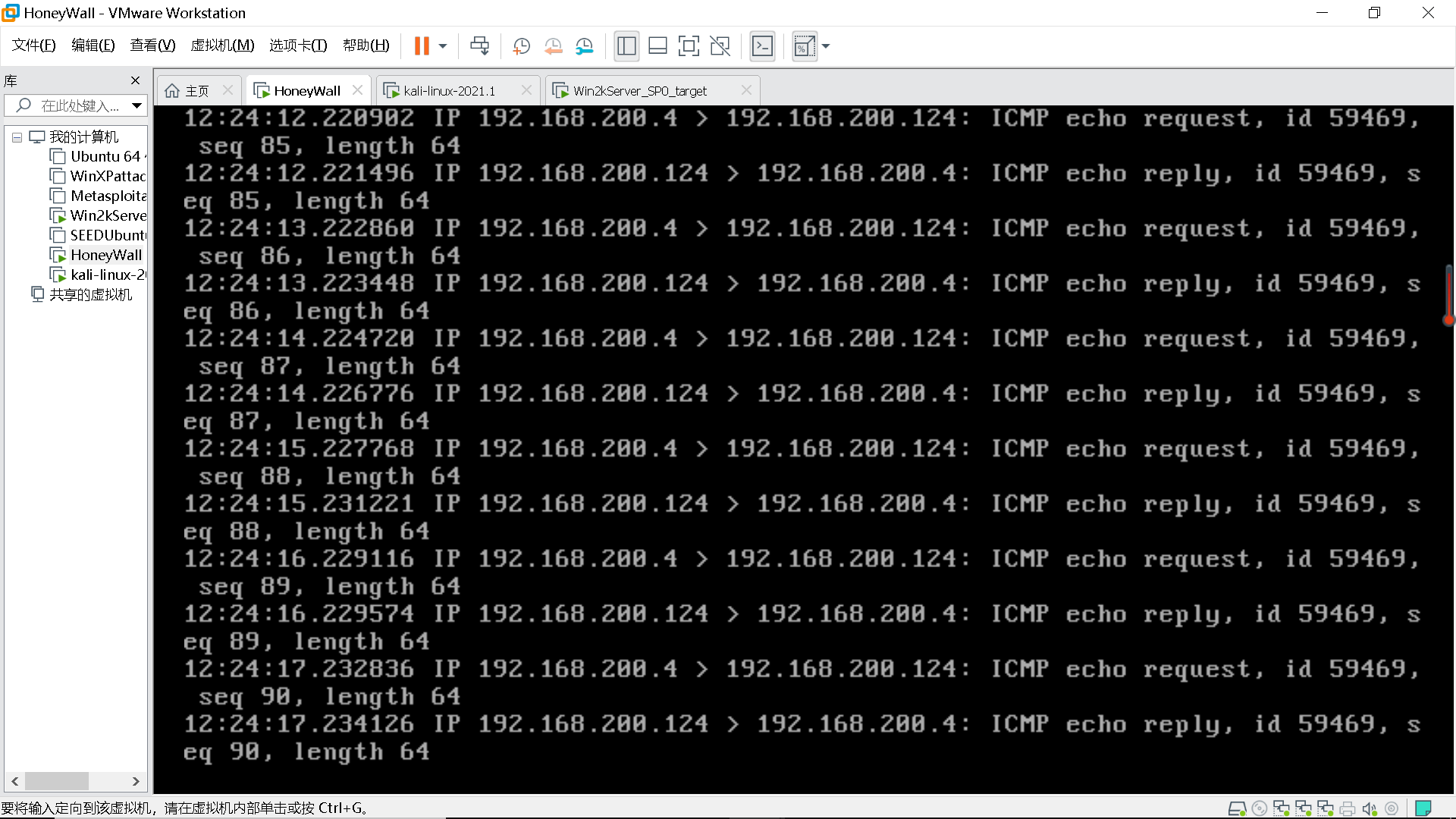

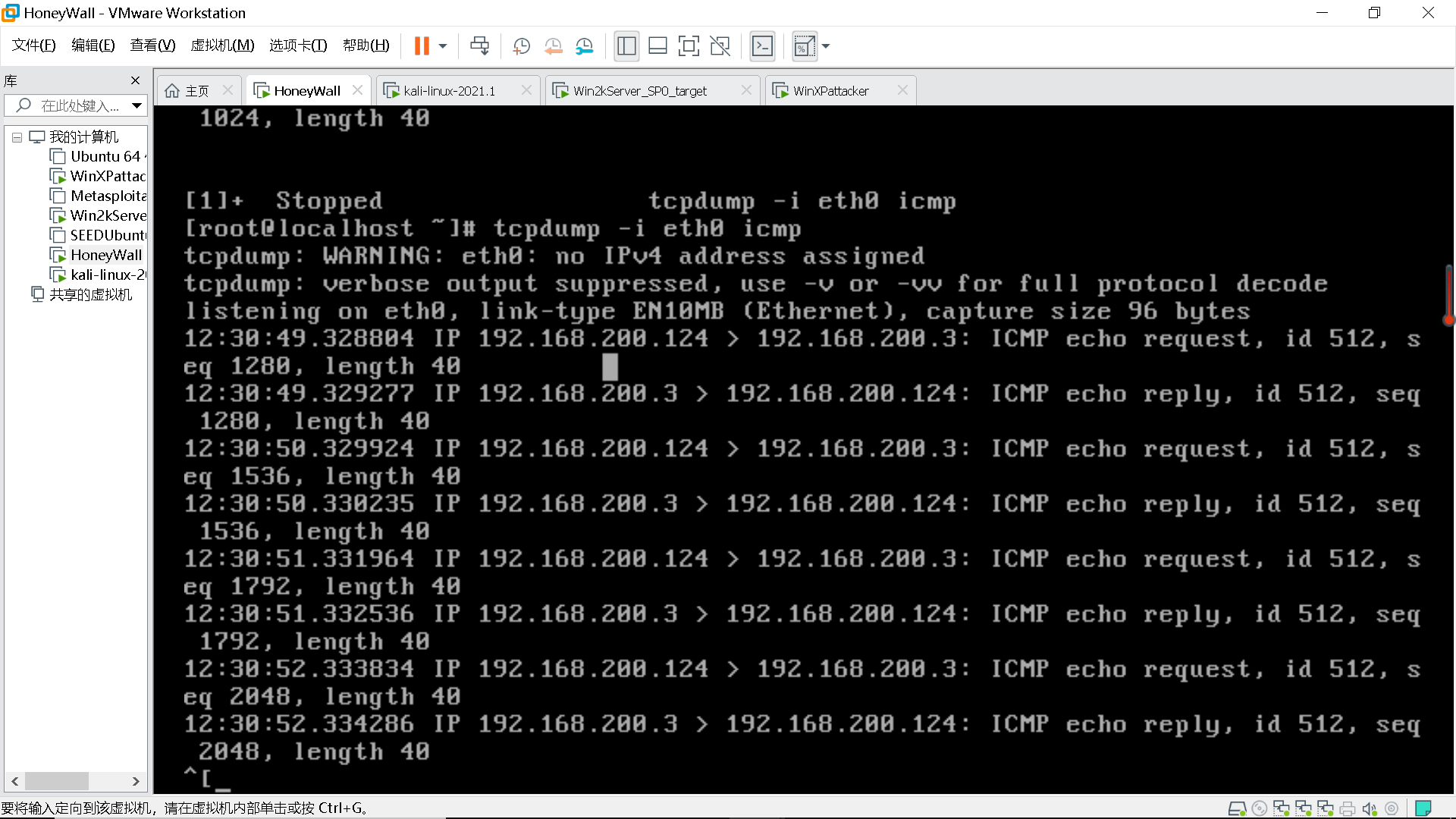

首先在蜜网网关中,执行命令tcpdump -i eth0 icmp开启蜜罐监听。

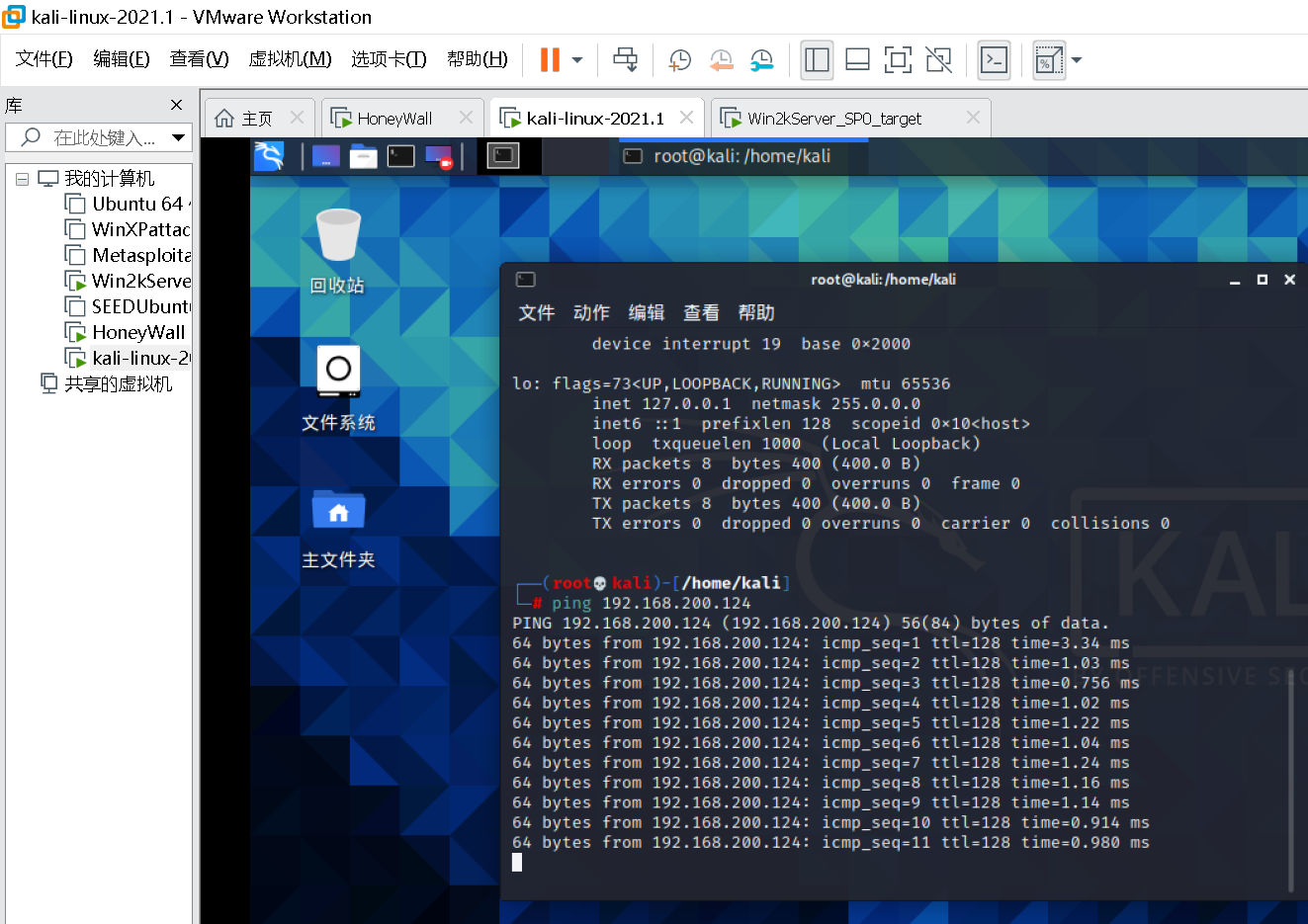

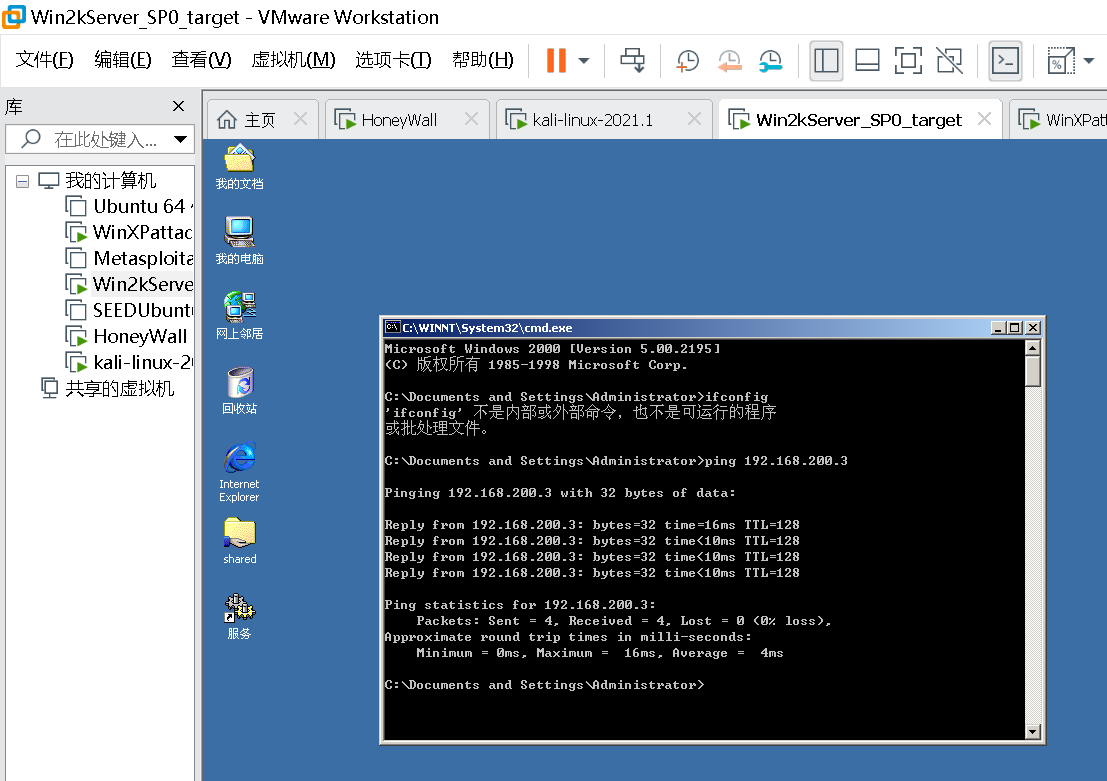

在前面安装虚拟机的过程中,我们已经得到了每台虚拟机的IP地址,现在可以在任一台攻击机/靶机ping任一台靶机/攻击机,此指导书截图为kali→win2kserver→winxpattacker→metasploitable2→seedubuntu→kali的顺序依次ping连通。

下图为密网网关的监听结果:

4.学习中遇到的问题及解决

1.在metasploitable2的配置中需没有通过 sudo su 命令提升权限,所以进入编辑模式后不能保存;

2.在蜜罐监听时出现虚拟机出现死机等情况;重新启动的方式继续监听;

3.因为使用了kali的最新版本,所以没办法直接导入建好的虚拟机,网上查看了一些kali的安装流程。

5.实验感悟及体会

虚拟机的安装与使用中,因未会经常性的出现bug,所以要有足够的耐心,可以通过网上搜索的方式查询每条功能和命令的使用方法,要自己理解掌握搭建流程,才能熟练地使用。本科时虽然接触过虚拟机,但次数不多,所学内容有限,通过本次实践,加深了我对虚拟机的理解与运用。

浙公网安备 33010602011771号

浙公网安备 33010602011771号