一个cook的反扒操作

业务需求,抓取一个论坛的帖子信息,开搞

一共分为三次请求:

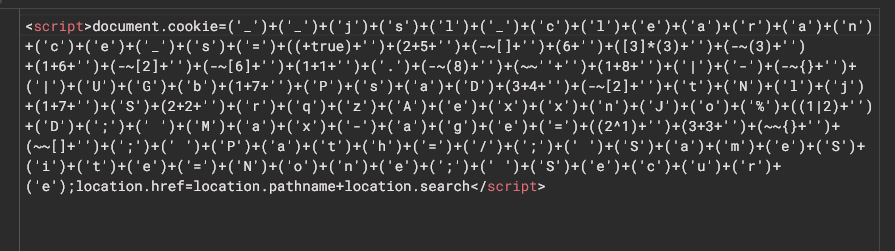

第一次请求:

得到的是一个返回的js代码,执行代码,得到一个cook信息,将cook信息添加到请求头,再次访问

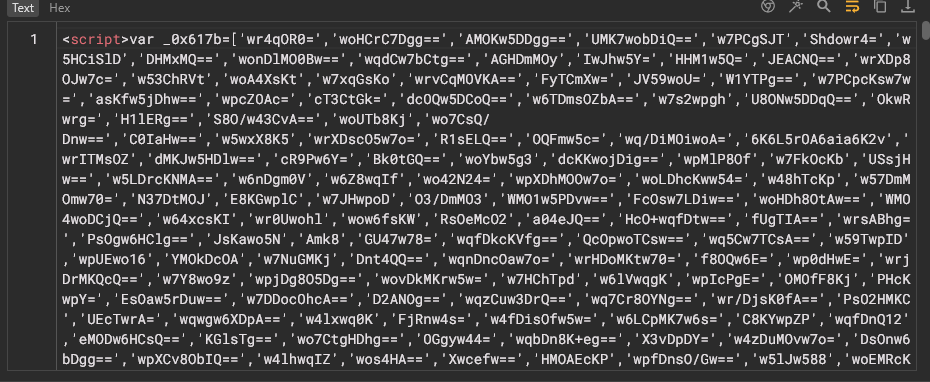

第二次请求:

再次得到一个js代码,代码经过混淆,通过插件v_jstools进行反混淆得到代码:

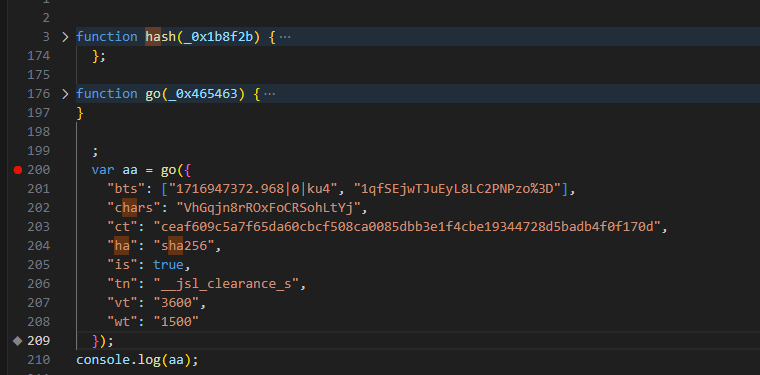

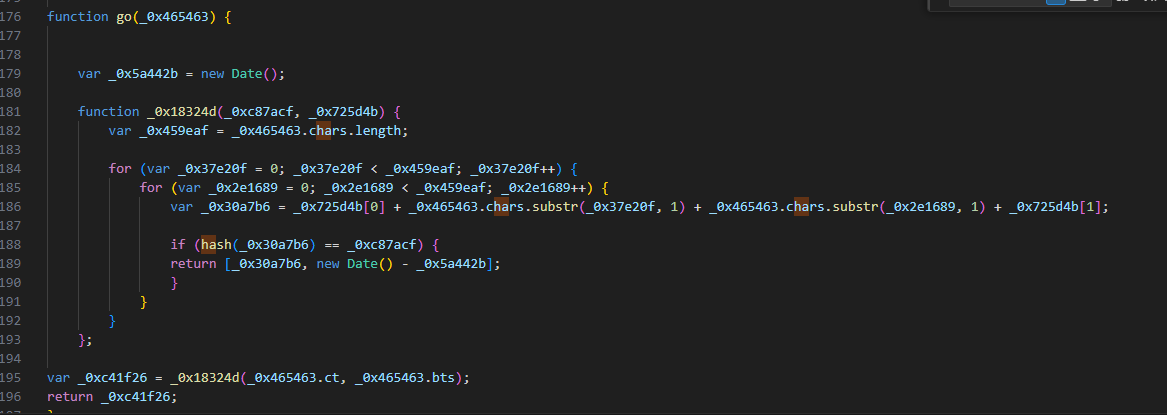

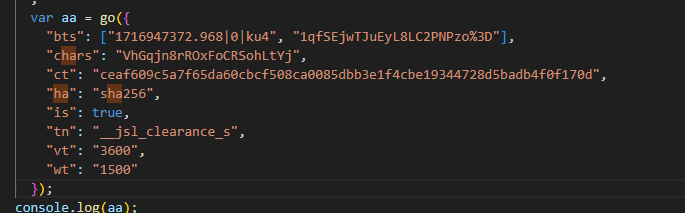

分析代码,去除浏览器检测的一些环境代码,分析出来加密是根据返回的go方法里面传递的参数进行的

根据这个方法,将参数传递,进行字符串的处理,后续根据参数里面的ha的加密方法,对参数加密,得到的结果和ct对比,相同就是需要的另一个cook信息了

第三次请求:

携带cook,再次请求,得到页面的正常响应。将分析的方法经过智能转换为python代码,分析结束,不得不说现在这些智能很强大,改写代码也变得简单许多。

浙公网安备 33010602011771号

浙公网安备 33010602011771号