第二周

信息收集包括踩点扫描查点

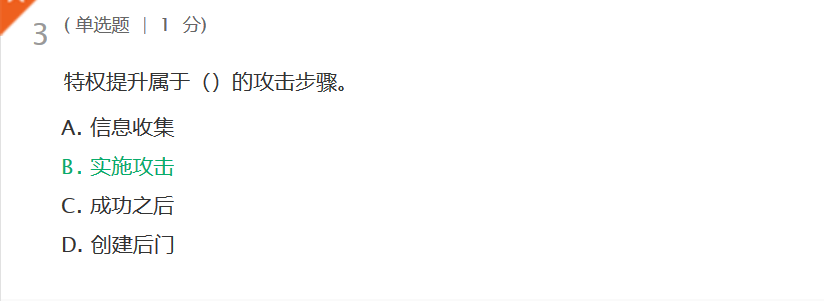

实施攻击包括获取访问,特权提升,拒绝服务攻击

成功之后包括偷窃,掩踪灭寂,创建后门

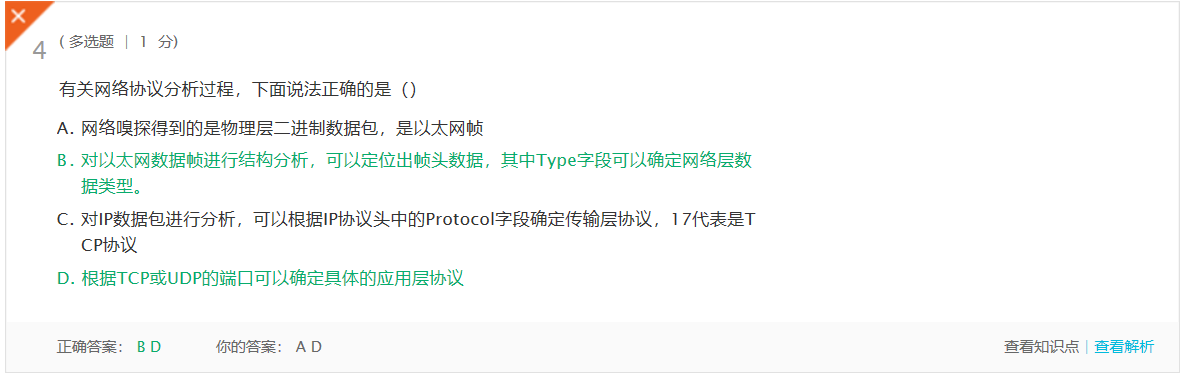

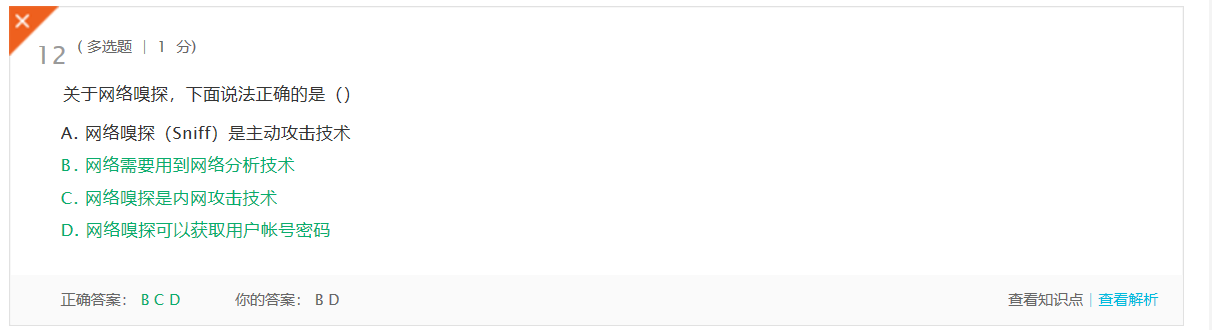

- 网络接口层: 以太网协议。sniffer窃听使用的是网络接口层

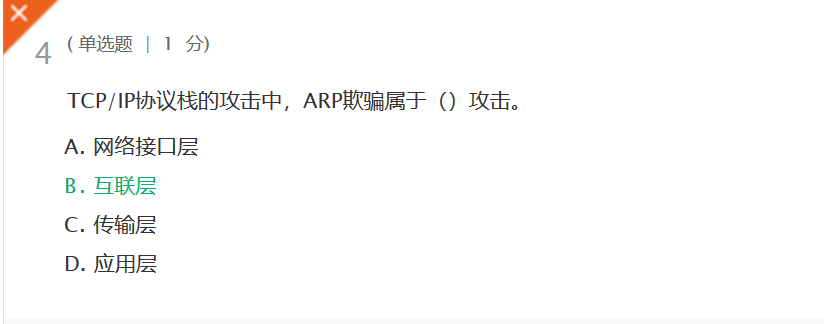

- 互联层: IP协议 ARP协议 ICMP协议 。会导致Smurf攻击,ping of Death

- 传输层: TCP协议

- 应用层: HTTP,FTP,POP3,SMTP

网络攻防技术框架:系统安全攻防,网络安全攻防,物理攻击和社会工程学三部分。

![]()

![]()

![]()

![]()

第三周

第四周

浙公网安备 33010602011771号

浙公网安备 33010602011771号