摘要:  Fantastic Blog (CMS)是一个绝对出色的博客/文章网络内容管理系统。它使您可以轻松地管理您的网站或博客,它为您提供了广泛的功能来定制您的博客以满足您的需求。它具有强大的功能,您无需接触任何代码即可启动并运行您的博客。 该CMS的/single.php路径下,id参数存在一个SQL注入 阅读全文

Fantastic Blog (CMS)是一个绝对出色的博客/文章网络内容管理系统。它使您可以轻松地管理您的网站或博客,它为您提供了广泛的功能来定制您的博客以满足您的需求。它具有强大的功能,您无需接触任何代码即可启动并运行您的博客。 该CMS的/single.php路径下,id参数存在一个SQL注入 阅读全文

Fantastic Blog (CMS)是一个绝对出色的博客/文章网络内容管理系统。它使您可以轻松地管理您的网站或博客,它为您提供了广泛的功能来定制您的博客以满足您的需求。它具有强大的功能,您无需接触任何代码即可启动并运行您的博客。 该CMS的/single.php路径下,id参数存在一个SQL注入 阅读全文

Fantastic Blog (CMS)是一个绝对出色的博客/文章网络内容管理系统。它使您可以轻松地管理您的网站或博客,它为您提供了广泛的功能来定制您的博客以满足您的需求。它具有强大的功能,您无需接触任何代码即可启动并运行您的博客。 该CMS的/single.php路径下,id参数存在一个SQL注入 阅读全文

posted @ 2023-09-22 14:53

lockly

阅读(127)

评论(0)

推荐(0)

摘要:  WSO2文件上传漏洞(CVE-2022-29464)是Orange Tsai发现的WSO2上的严重漏洞。该漏洞是一种未经身份验证的无限制任意文件上传,允许未经身份验证的攻击者通过上传恶意JSP文件在WSO2服务器上获得RCE。 url跳转登录页面。 利用网上的poc,直接向写authenticati 阅读全文

WSO2文件上传漏洞(CVE-2022-29464)是Orange Tsai发现的WSO2上的严重漏洞。该漏洞是一种未经身份验证的无限制任意文件上传,允许未经身份验证的攻击者通过上传恶意JSP文件在WSO2服务器上获得RCE。 url跳转登录页面。 利用网上的poc,直接向写authenticati 阅读全文

WSO2文件上传漏洞(CVE-2022-29464)是Orange Tsai发现的WSO2上的严重漏洞。该漏洞是一种未经身份验证的无限制任意文件上传,允许未经身份验证的攻击者通过上传恶意JSP文件在WSO2服务器上获得RCE。 url跳转登录页面。 利用网上的poc,直接向写authenticati 阅读全文

WSO2文件上传漏洞(CVE-2022-29464)是Orange Tsai发现的WSO2上的严重漏洞。该漏洞是一种未经身份验证的无限制任意文件上传,允许未经身份验证的攻击者通过上传恶意JSP文件在WSO2服务器上获得RCE。 url跳转登录页面。 利用网上的poc,直接向写authenticati 阅读全文

posted @ 2023-09-22 14:34

lockly

阅读(380)

评论(0)

推荐(0)

多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。 该CMS中php_action/editProductImage.ph

多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。 该CMS中php_action/editProductImage.ph  靶标介绍: 该CMS的welcome.php中存在SQL注入攻击。 访问页面,先注册,使用邮箱加密码登录。 bp抓包,后台挂上sqlipy然后去测welcome.php,常用的语句都没成功但过一会就有了结果,注入点在eid这个参数,看payload是bool盲注。 直接sqlmap一把梭,脱裤。 s

靶标介绍: 该CMS的welcome.php中存在SQL注入攻击。 访问页面,先注册,使用邮箱加密码登录。 bp抓包,后台挂上sqlipy然后去测welcome.php,常用的语句都没成功但过一会就有了结果,注入点在eid这个参数,看payload是bool盲注。 直接sqlmap一把梭,脱裤。 s  信息收集 可以看到目标开放了常见的22, 80, 139, 445, 3306这个6667的服务少见。 root@kali tmp/lazySysAdmin » arp-scan -I eth1 -l Interface: eth1, type: EN10MB, MAC: 00:0c:29:02:7

信息收集 可以看到目标开放了常见的22, 80, 139, 445, 3306这个6667的服务少见。 root@kali tmp/lazySysAdmin » arp-scan -I eth1 -l Interface: eth1, type: EN10MB, MAC: 00:0c:29:02:7  自删除在攻防中都挺常见的,自写远控通常也有需要。可是在度娘里搜不到什么办法,于是就查查Windows api学习记录一回。 linux 先获得当前程序的文件名,再使用syscall这个包中的Unlink调用系统来删除一个目录或者文件的链接,链接没了也就删除完成了。 fileName, _ := os

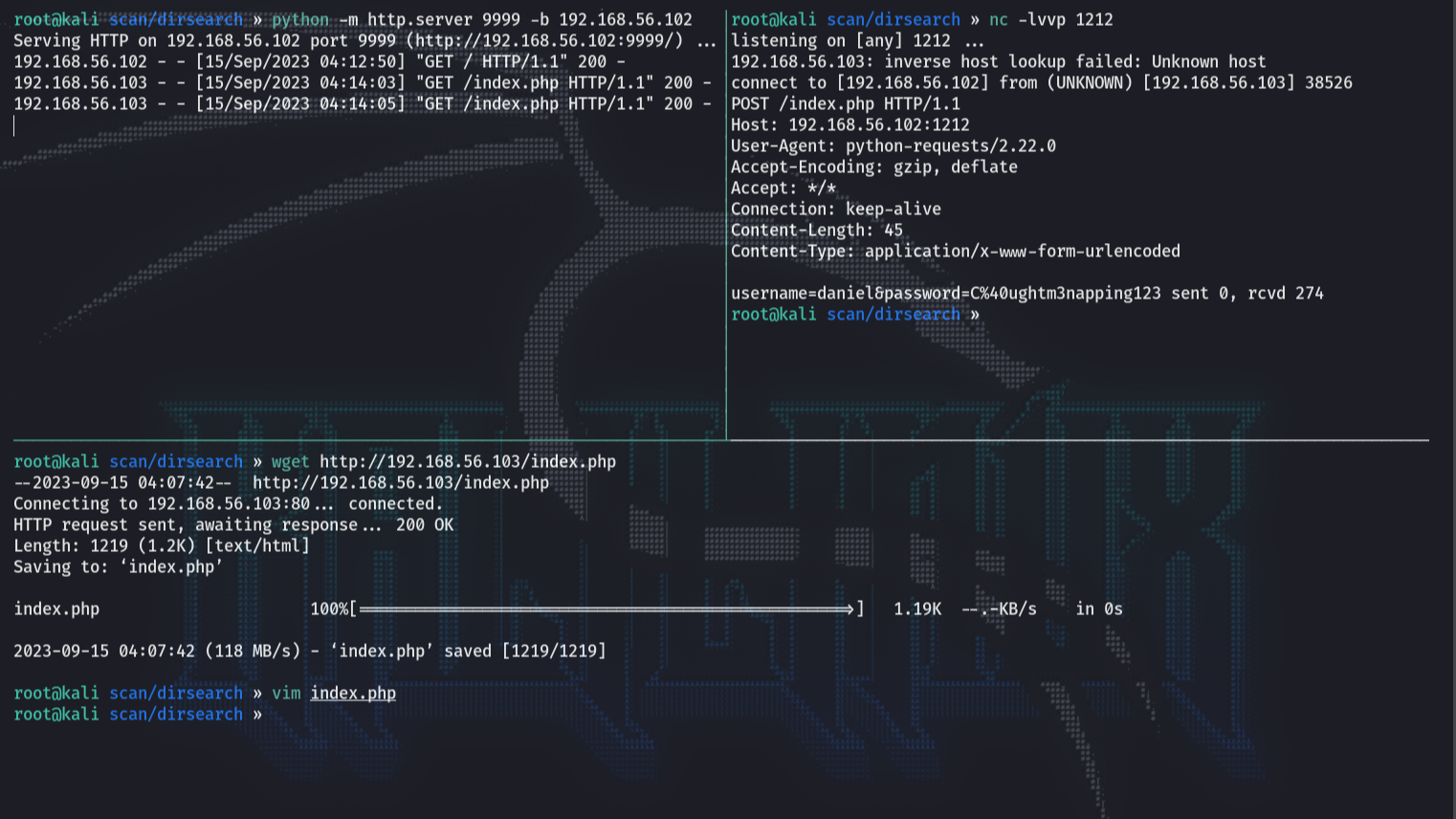

自删除在攻防中都挺常见的,自写远控通常也有需要。可是在度娘里搜不到什么办法,于是就查查Windows api学习记录一回。 linux 先获得当前程序的文件名,再使用syscall这个包中的Unlink调用系统来删除一个目录或者文件的链接,链接没了也就删除完成了。 fileName, _ := os  Napping - vulnhub - writeup 信息收集 目标开放了22和80。 root@kali ~ » arp-scan -I eth1 -l Interface: eth1, type: EN10MB, MAC: 00:0c:29:02:72:37, IPv4: 192.168.56

Napping - vulnhub - writeup 信息收集 目标开放了22和80。 root@kali ~ » arp-scan -I eth1 -l Interface: eth1, type: EN10MB, MAC: 00:0c:29:02:72:37, IPv4: 192.168.56  CozyHosting 前言:抓紧赛季末上一波分,错过开vip才能练了 信息收集 扫描看看端口的开放情况,开了22,80,5555。这里fscan显示会跳转到cozyhosting.htb。 那就需要修改hosts文件,将cozyhoting.htb解析到ip即可访问到80端口的站点: 目录探测 用

CozyHosting 前言:抓紧赛季末上一波分,错过开vip才能练了 信息收集 扫描看看端口的开放情况,开了22,80,5555。这里fscan显示会跳转到cozyhosting.htb。 那就需要修改hosts文件,将cozyhoting.htb解析到ip即可访问到80端口的站点: 目录探测 用  某RBAC管理系统审计 前言 这个管理系统的审计我去年就开始了但烂尾了,那时候太热闹了log4j2,cs的cve反制等等。这个都给忘了,所以本篇可能有些图有点老,现在就是旧图没一个个换遇到的新的就加上。现在Java也学了一些了,来搞审计理解就更深了。 环境配置 MySql 小皮面板开起MySQL。

某RBAC管理系统审计 前言 这个管理系统的审计我去年就开始了但烂尾了,那时候太热闹了log4j2,cs的cve反制等等。这个都给忘了,所以本篇可能有些图有点老,现在就是旧图没一个个换遇到的新的就加上。现在Java也学了一些了,来搞审计理解就更深了。 环境配置 MySql 小皮面板开起MySQL。  EvilBox : ONE 信息收集 扫描网段内存活主机,得到目标 nmap 进一步收集有效信息,只开放了22和80 访问80的页面没有什么有效信息 接着扫一下目录, 没有敏感的文件 在robots中也只有提示了一个可能的用户名H4x0r secret这个目录下有一个index.html但是访问之后

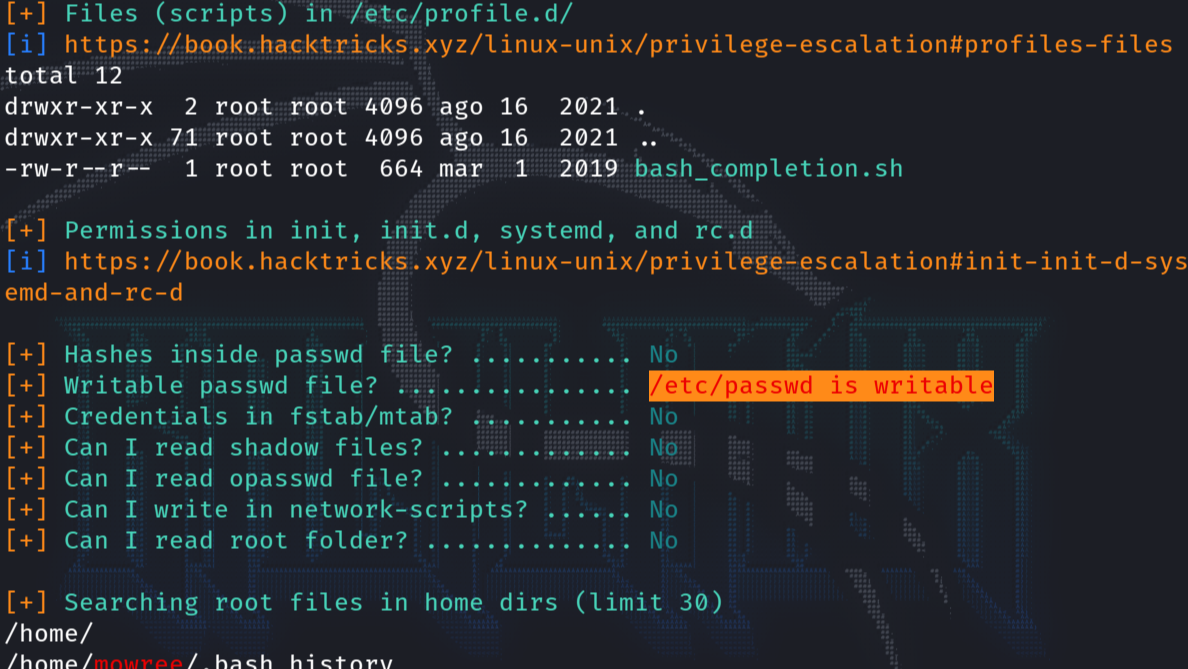

EvilBox : ONE 信息收集 扫描网段内存活主机,得到目标 nmap 进一步收集有效信息,只开放了22和80 访问80的页面没有什么有效信息 接着扫一下目录, 没有敏感的文件 在robots中也只有提示了一个可能的用户名H4x0r secret这个目录下有一个index.html但是访问之后  浙公网安备 33010602011771号

浙公网安备 33010602011771号