网络数通笔记

网络数通

网络分层模型

ISO(国际标准化组织)提出了OSI七层参考模型由于分层较多,过于冗杂 实际上分成了四层(数据链路层和物理层被分为了一层)

逐层封装

封装与解封装

-

PDU种类

PDU协议数据单元:每一层的层协议在其对等层之间交流的信息叫做协议数据单元 应用层:message 上层数据 传输层:segment 段 网络层:packet 包/报文 数据链路层:frame 帧 物理层:bit 比特 -

封装与解封装的定义

封装:一台主机要通过网络发送数据时,数据要从高层一层一层向下传输,每一层的协议会把数据装到一个特殊的协议报头中 解封装:当一台主机收到了数据,要从低层一步一步去掉包头,两者互为逆向过程

协议与层

协议与层的对应关系

协议之间的联系(tcp协议号为4,udp协议号为17) 图片来自网络这里arp协议为网络层协议

设备与层的对应关系

| 层 | 设备 |

|---|---|

| 应用层 | 计算机 |

| 传输层 | 防火墙 |

| 网络层 | 路由器 |

| 数据链路层 | 交换机 |

| 物理层 | 网线 |

数据链路层

数据链路层是OSI参考模型中的第二层,介乎于物理层和网络层之间。 数据链路层在物理层提供的服务的基础上向网络层提供服务

-

数据链路层传输单位:帧

-

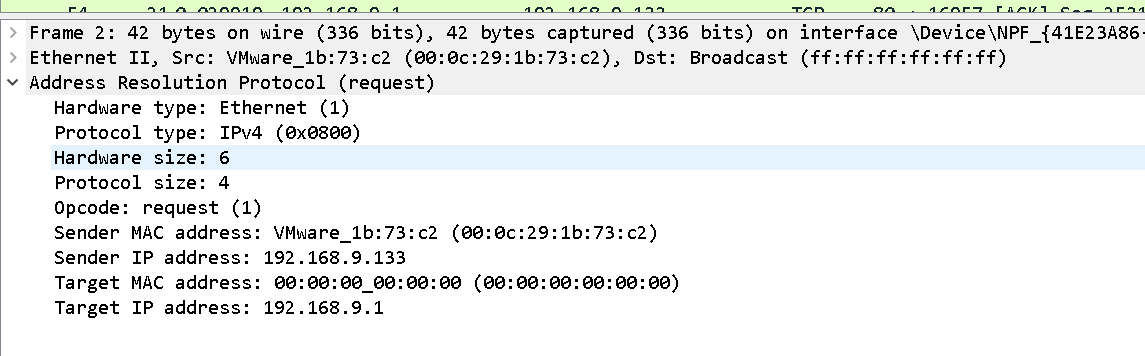

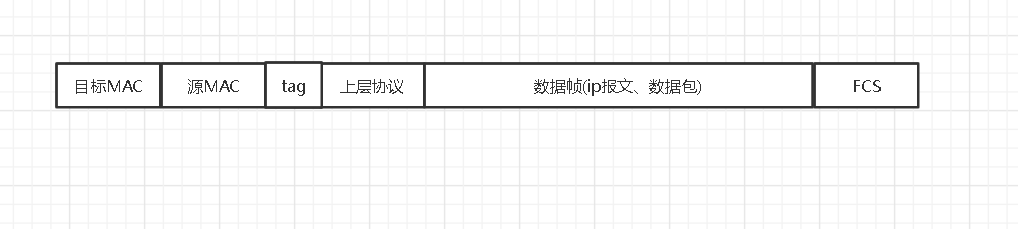

数据包在以太网上传播前必须封装头部和尾部信息,封装后的数据包成为数据帧

-

以太网上传输的数据帧有两种格式(EthernetⅡ、802.3格式)

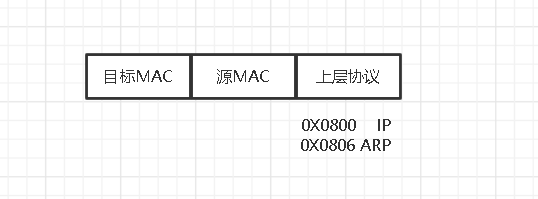

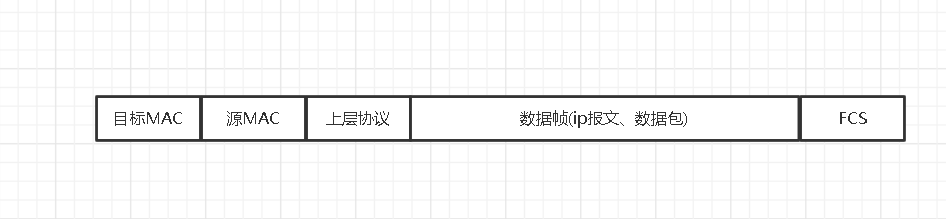

帧结构分析(EthernetⅡ[主流])

-

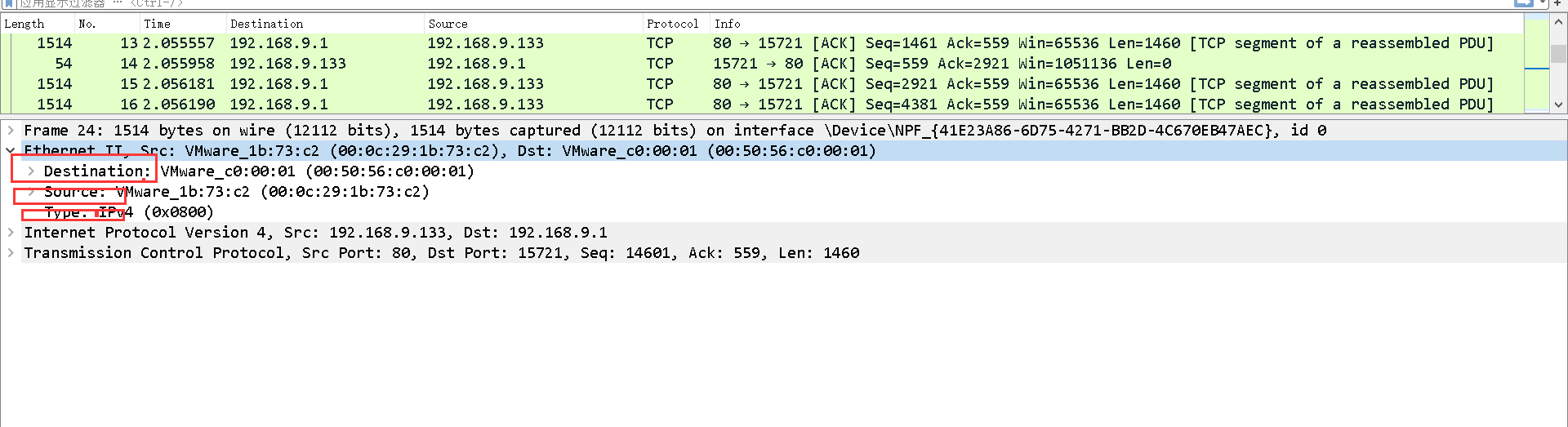

帧头

mac地址48比特由两部分组成,前24位供应商序列号 后24位厂商自己分配。

抓包分析

-

帧尾

FCS 循环冗余校验长度为四字节用于验证

-

MTU

Ethernet_Ⅱ对数据帧的长度都有一个限制,其最大值为1500字节,链路层这个特性称为MTU,即最大传输单元。如果ip层有一个数据包要传,并且数据包封装成帧后比MTU还大,那么ip层就需要分成若干片进行传输。

相关概念

-

单播

表示帧从单一的源发送给单一的目的主机,

在冲突域中,所有主机都能收到源主机发送的单播帧,但是其他主机发现接收方mac地址与本机不一致时会丢弃该帧 -

广播

表示帧从单一的源发送到共享以太网上的所有主机,所有收到该广播帧的主机都要接受并处理这个帧。广播会产生大量流量,导致带宽利用率降低,进而影响整个网络的性能。

-

组播

组播比广播更加高效,组播可以理解为选择性的广播,主机侦听特定组播地址,接受并处理目的mac地址为该组播mac地址的帧。组播mac地址的第8个比特为1,而单播mac地址第8个比特为0。

-

数据帧的接受

如果目的mac地址为本机mac地址,则接受该帧,检查FCS,如果发现帧不完整就会丢弃掉帧。完整的帧会被去除掉帧头帧尾发送到上层协议进行处理

ARP协议

arp协议属于网络层协议

作用:已知ip地址解析mac地址

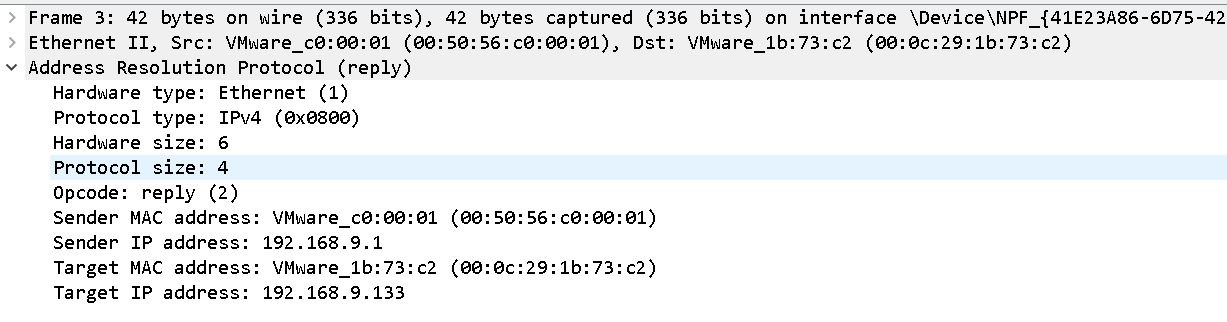

arp协议工作原理

- 发送arp广播: 我的ip是xxx,我的mac是xxx,谁的ip是xxx,你的mac是???

- 目标回应arp单播

- 主机收到回应后存储对应mac

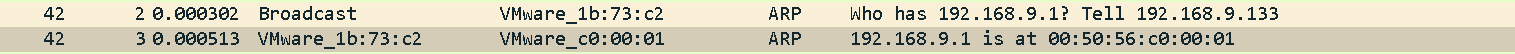

arp广播请求

单播应答

交换机工作原理

交换机转发行为

-

泛洪

交换机把从某个端口进来的帧通过其他端口转发出去

-

转发

交换机把从某一个端口进来的帧通过另一个端口转发出去

-

丢弃

交换机把从某一个端口进来的帧直接丢弃

交换机转发原理

交换机中有mac地址表里面存放了mac地址与交换机端口的映射关系

| MAC | 接口 |

|---|---|

| AAAA | f0 |

| BBBB | f1 |

| CCCC | f2 |

- 如果进入交换机是一个单播帧,交换机会去mac地址表中查找这个帧的目的mac地址

- 如果查不到,交换机泛洪

- 查得到,交换机到对应接口转发,(如果该接口与该帧进入交换机的接口一样,交换机丢弃帧)

- 如果进入交换机是一个广播帧,交换机不会去查mac地址表,直接进行泛洪操作

- 交换机具有学习能力。当一个帧进入交换机后,交换机会检查这个帧的源mac地址,并将该源mac地址与进入交换机的端口进行映射,然后将映射关系写入mac地址表

- 主机A发送数据给主机B时一般先发送一个ARP请求来获取主机B的mac地址,此arp请求帧中的mac地址是广播地址,源mac地址是自己的mac地址(交换机会将arp中的源mac与对应接口写入mac表中)

- 一般老化时间为300秒,300秒内两者通信,时间会被刷新;超时了还未被通信,记录会被删除。

交换机基本命令(思科为例)

-

交换机工作模式

-

用户模式:

switch> 可以查看交换机的基本简单信息,且不能做任何修改配置 -

特权模式

switch>enable switch# 用户模式下输入enable进入特权模式 可以查看所有配置,不能修改配置,但是会可以做测试、保存、初始化等操作命令 作用 enable password 123456 配置特权密码 enable secret123456 配置特权密文密码 erase startup-config 清除交换机配置 show mac-address-table 展示mac地址表 int f0/0 int g0/0 show ip int br 查看端口列表简要 wr 保存配置 no password 参数具有唯一性的时候可以不用加 -

全局配置模式

switch#conf t switch(config)# 可以修改配置并且全局生效,但是不能查看配置。命令 作用 hostname zyh 修改交换机名称 nohostname zyh 删除配置 ip default-gateway 20.1.1.254 给交换机配网关 no ip domain-lookup 关闭自动解析功能 -

接口配置模式

switch(config)#int f0/0 switch(config-if)# 配置对该接口生效 exit可以退出一个模式,其他模式exit也适用;end直接退到特权模式命令 作用 no shutdown 开启端口 shutdown 关闭端口 -

console口配置模式(线模式、控制台模式)

switch(config)#line console 0 switch(config-line)# 默认不能查看配置,可以修改配置,且支队console口生效命令 作用 password asfb%1d5*@a 增加交换机密码 login 之后再次登录需要密码验证

-

-

交换其他命令

ctrl+U删除一行

ctrl+A快速行首

ctrl+E快速行位

reload 交换机重启

wr 保存修改的配置

- 交换机启动先去硬盘中查找startup-config是否存在,如果不存在就会在内存中创建新的running-config,如果存在会将startup-config复制给running-config

show run (show runnig-config) 查看running-config配置

show start 查看硬盘文件的配置

do 命令 在其他模式下也能查看信息

no命令

- 在哪个模式配置在哪里模式删除

- 原命令中有参数并且参数具有唯一性,则删除时不需要加参数

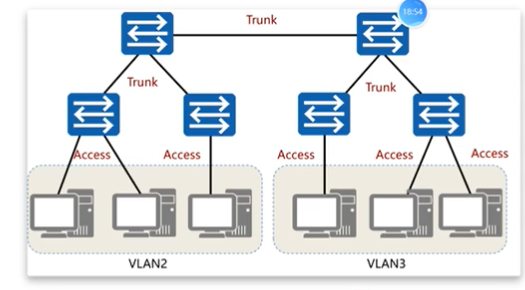

Vlan

vlan能够隔离广播域,vlan技术可以将一个物理局域网在逻辑上划分成多个广播域,也就是多个vlan。vlan技术部署在数据链路层,用于隔离二层流量。同一个vlan内的主机共享同一个广播域,他们之间直接进行二层通信。而vlan间主机属于不同的广播域,不能直接实现二层互通。这样广播报文就被限制在各个相应的vlan内,同时也提高了网络安全性。

通过tag区分不同的vlan

vlan链路分为两种类型

-

干道链路(trunk):连接交换机和交换机的链路成为干道链路

当trunk端口收到帧时,如果该帧不包含tag时,会添加对应端口的tag,如果包含tag就保留原tag trunk允许多种vlan的帧通过 -

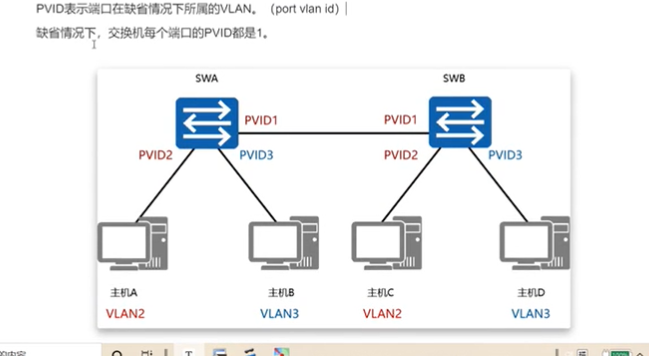

接入链路(access):连接用户主机和交换机的链路成为接入链路

access端口是交换机用来连接的主机,它只能连接接入链路,并且只能允许唯一的vlanid通过本端口 如果该端口收到对端设备发送的帧是不带vlan标签的,交换机将强制加上该端口的pvid。如果该端口收到对端设备发送的帧是tagged,交换机会检查vlanid 如果相同就接受该报文 如果vlanid 与pvid不同 则丢弃报文 当access端口发送数据帧是总会先剥离vlan标签,再发送(因为pc不能识别挂tag的以太网帧)

Pvid

默认每个端口的pvid(port vlan id)是1

vlan划分的类型

- 基于接口划分

- 基于mac地址划分

- 基于ip子网的划分

- 基于协议的划分

- 基于策略的划分

vlan划分命令

show vlan b 查看vlan表

| 命令 | 作用 |

|---|---|

| SW(config)#vl 2 | 创建vlan 2 |

| SW(config)#vl 3 | 创建vlan 3 |

| SW(config-if)#switchport mode access | 配置接口为access口 |

| SW(config-if)#switchport access vlan 2 | 将接口配置到vlan2 |

| SW(config-if)#switchport mode trunk | 配置trunk链路 |

| SW(config)#vtp domain zyh | 配置vtp域名 |

| SW(config)#vtp mode server | 启动server模式 |

| SW#show vtp status | 显示vtp信息 |

VPT

vpt(vlan trunk protocol),通过一点(一台交换机)来管理同步整个网络vlan来做添加、删除、重命名工作!

可以通过发送vtp通告来同步vlan的修改信息!

网络层

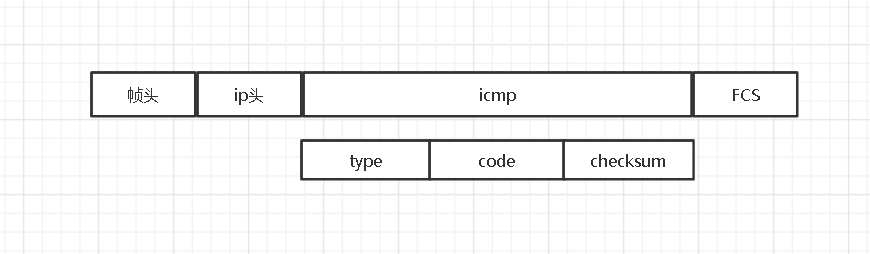

icmp协议

互联网控制消息协议ICMP是网络层的一个重要协议。icmp协议用来在网络设备间传递各种差错和控制信息,并对于收集各种网络信息、诊断和排除各种网络故障灯方面起着至关重要的作用。使用基于icmp的应用是,需要对icmp的工作原理非常熟悉。

- ping(icmp差错检测)

- icmp重定向功能

- icmp错误报告

- 网络不可达

- 主机不可达

数据包格式

icmp消息类型和编码类型

(type表示大类,code表示具体类型)

| type | code | 描述 |

|---|---|---|

| 0 | 0 | Echo Reply |

| 3 | 0 | 网络不可达 |

| 3 | 1 | 主机不可达 |

| 3 | 2 | 协议不可达 |

| 3 | 3 | 端口不可达 |

| 5 | 0 | 重定向 |

| 8 | 0 | Echo Request |

icmp应用 tracert跃点追踪

基于TTL值来逐跳追踪报文的转发路径。为例追踪到达某特定目的地址的路径,源端首先将报文的TTL值设置为1。该报文到达第一个节点后,TTL超时,于是该节点向源端发送TTL超时信息,消息中携带相关信息。然后源端将报文的TTL值设置为2,依次类推。可以检测追踪到报文经过的每一个节点,同事也可以帮助管理员发现网络中的路由环路

tracert 114.116.11.72

ip协议

- 版本 :ip地址是v4还是v6

- 首部长度: 告知数据包有没有可选项(由于ip包头长度不固定,所以要告知长度)

- 优先级与服务类型:一般是运营商使用来控制专线网速,控制不同的服务的网速;最后一个字节保留

- 总长度:上三层总长度,总长度超过1500时需要进行ip分片

- 段偏移量:决定了ip分片的先后顺序,只能是0或1480的倍数

- 标识符: 区分不同的ip分片数据流

- 标志位

- 第一位bit为0

- 第二位bit 如果为0表示需要分片,为1表示不需要分片

- 第三位bit 如果为0表示最后一个分片,为1表示还有后续分片

- TTL (windows 128 linux 56,64)

- 协议号 区分上层协议 6代表TCP 17代表UDP

- 首部校验和 校验三层包头

段偏移量+标识+标志==ip分片

网关

网关用来转发来自不同网段之间的数据包

- 报文在转发过程中,首先确定转发路径以及通往目的网段的接口,然后将报文封装在以太帧中通过指定的物理接口转发过去。如果目的主机与源主机不在同一网段,报文需要先转发到网关,然后网关将报文转发到目的网段。

- 网关是指接受并处理本地网段主机发送的报文并转发到目的网段的设备。为实现此功能,网关必须知道目的网段的ip地址。网关设备上连接本地网段的接口地址即为该网段的网关地址。

路由原理

路由选路

路由器的作用就是路由,路由选路就是从源主机到达目标主机对数据包选择最佳路径的过程

-

路由器是依据路由表来转发数据的

-

如果成功匹配路由表,则根据表的方向来转发数据

-

如果没有匹配路由表,则丢弃数据

路由表

Router#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

C 10.1.1.0/24 is directly connected, FastEthernet0/0

L 10.1.1.254/32 is directly connected, FastEthernet0/0

C 10.1.2.0/24 is directly connected, FastEthernet0/1

L 10.1.2.254/32 is directly connected, FastEthernet0/1

路由器转发的关键是路由表。每个路由表中都保存着一张路由表,表中每条路由表项都指明了数据包要到达的某网络,以及到达该路径的下一条路由器,或者不在经过路由器可以直接到达目的地

路由表关键信息

- 目的地址 10.1.1.0

- 网络掩码 24

- 输出接口 FastEthernet0/0

- 下一条ip地址 is directly

路由优先级

| 路由类型 | 路由协议优先级 |

|---|---|

| directly connected | 0 |

| Static | 1 |

| OSPF | 110 |

| RIP | 120 |

| 默认路由 | 无穷大 |

路由器可以通过多种不同协议学习到去往同意目的网络的路由,当这些路由都符合最长匹配原则时必须决定哪个路由优先,

每个路由协议都有一个协议优先级(取值越小,优先级越高)。当有多个路由信息时,选择最高优先级的路径

。将最优路径写入路由表中

路由度量(metric)

- 如果路由器无法用优先级来判断最优路由(优先级相同),则使用度量值来决定需要加入路由表的路由。

- 常用度量值有:跳数,带宽,时延,代价,负载,可靠性等。

- 跳数是指到达目的地所通过的路由器数目

- 带宽是指链路的容量,高速链路开销(度量值)较小

- 度量值越小,路由越优先

路由器选择最优路由顺序

路由器在选择最优路由时,会首先根据路由的优先级选择哪些路由可以放入路由表中;如果优先级相同,再比较metric数值,决定哪些路由放入路由表;最后在查路由表时根据最长掩码匹配原则选择路由表项指导数据报文转发

路由器基本命令

基本命令与交换机相同,下面的命令只是进一步补充,有些命令是路由器独有有些是通用

全局配置模式

| 命令 | 作用 |

|---|---|

| line vty 0 4 | 开启虚拟终端最多有5个人控制 |

| ip domain-name xxxxx | 生成秘钥的前提 |

| crypto key generate rsa | 生成秘钥(需要主机名与域名) |

| username xx password 123456 | 配置用户名密码(身份验证) |

接口配置模式

| 命令 | 作用 |

|---|---|

| ip add 10.1.1.254 255.255.255.0 | 配置ip |

| no shut | 开启端口 |

console口配置模式

| 命令 | 作用 |

|---|---|

| transport input ssh | 远程连接需要使用ssh命令 |

| transport input all | ssh和telnet都可以连接 |

| login local | 登录时与本地数据进行匹配 |

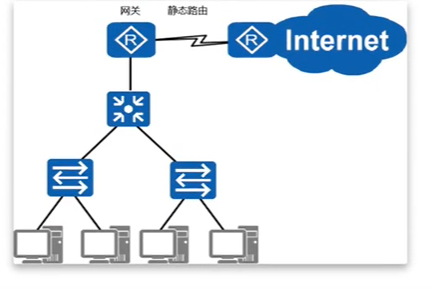

静态路由

静态路由是指由管理员手动配置和维护的路由

静态路由是指管理员手动配置和维护的路由。静态路由配置简单,冰企鹅额无需像动态路由那样占用路由器的CPU资源来计算和分析路由更新。

静态路由的缺点在与,当网络拓扑发生变化时,静态路由不会自动适应拓扑该表,而是需要管理员手动进行调整。

静态路由一般适用于结构简单的网络。在复杂网络环境中,一般使用动态路由协议来生成动态路由。不过,及时是在复杂网络环境中。合理的配置一些静态路由也可以改进网络性能

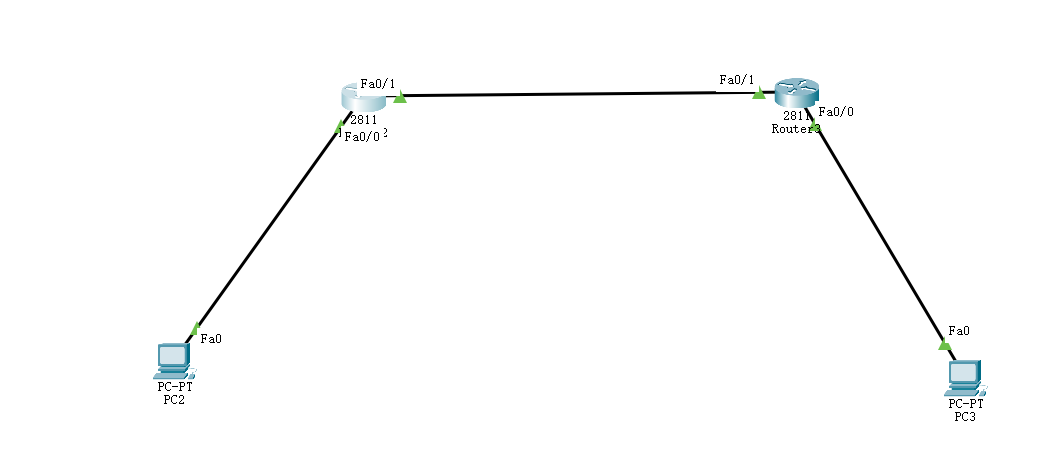

PC2的IP是10.1.1.1

PC3的IP是10.1.2.1

左侧路由器配置项

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#int f0/0

Router(config-if)#ip addr 10.1.1.254 255.255.255.0

Router(config-if)#no shut

Router(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

Router(config-if)#int f0/1

Router(config-if)#ip addr 114.117.11.254 255.255.255.0

Router(config-if)#no shut

Router(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

Router(config-if)#end

Router#

%SYS-5-CONFIG_I: Configured from console by console

Router#wr

Building configuration...

[OK]

Router#show ip int br

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 10.1.1.254 YES manual up down

FastEthernet0/1 114.117.11.254 YES manual up down

Vlan1 unassigned YES unset administratively down down

Router#

右侧路由器R3配置项

Router>enable

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#int f0/1

Router(config-if)#ip addr 114.117.11.253 255.255.255.0

Router(config-if)#no shut

Router(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up

Router(config-if)#int f0/0

Router(config-if)#ip addr 10.1.2.254 255.255.255.0

Router(config-if)#no shut

Router(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

Router(config-if)#end

Router#

%SYS-5-CONFIG_I: Configured from console by console

Router#wr

Building configuration...

[OK]

Router#show ip int br

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 10.1.2.254 YES manual up up

FastEthernet0/1 114.117.11.253 YES manual up up

Vlan1 unassigned YES unset administratively down down

现在PC2可以ping通左侧路由器任意一个端口,但是无法ping通右侧路由器。因为右侧路由表中无法识别来自10.1.1.x的包,所以只能将包丢弃。

Router(config)#hostname R2

R2(config)#ip route 10.1.2.0 255.255.255.0 114.117.11.253

Router(config)#hostname R3

R3(config)#ip route 10.1.1.0 255.255.255.0 114.117.11.254

ip route 目的网段 掩码 下一条的ip

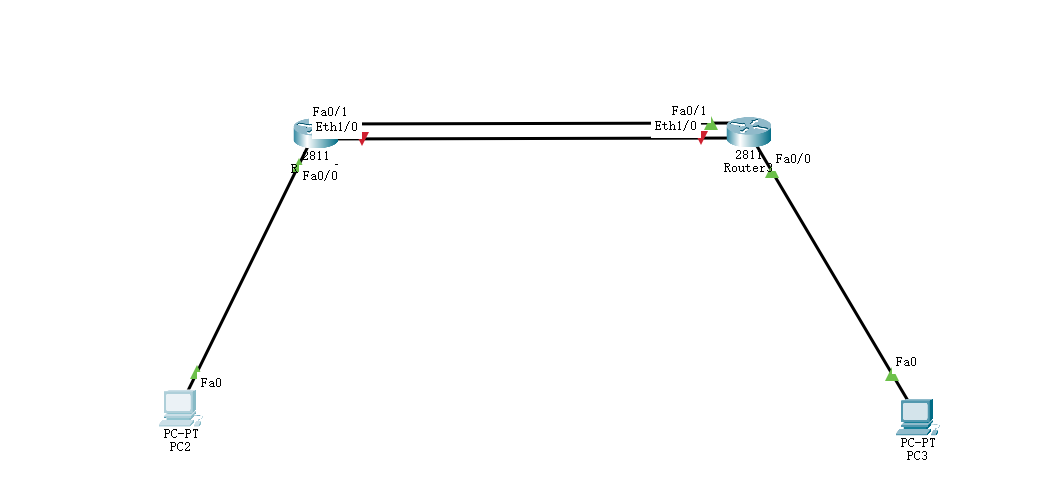

负载分担

新建一条线路,然后使用同样的配置静态路由的命令。

在配置完静态路由之后就可以使用show ip route 命令来验证配置结果。在本示例中,红色高亮部分代表路由表中的静态路由。这两条路由具有相同的目的地址和掩码,并且具有相同的优先级和度量值,但是它们的下一跳地址和出接口不同。此时,RTB就可以通过这两条等价路由实现负载分担。

浮动路由(路由备份)

浮动讲台路由会在网络中主路由失效的情况下,会加入到路由表并承担数据转发业务。

在配置多条静态路由时,可以修改静态路由的优先级,使一条静态路由的优先级高于其他静态路由,从而实现静态路由的备份,也叫浮动静态路由。在本示例中,RTB上配置了两条静态路由。正常情况下这两条静态路由时等价的。通过配置perference 100,使第二条静态路由的优先级要低于第一条。路由器只把优先级最高的静态路由加入到路由表中。当加入到路由表中的静态路由出现故障时,优先级低的静态路由才会加入到路由表并承担数据转发业务。

ip route 192.168.1.0 255.255.255.0 172.16.2.2 100

缺省路由(默认路由)

缺省路由是目的地址和掩码都全为0的特殊路由

如果报文的目的地址无法匹配路由表中任何一项,路由器将选择依照缺省路由来转发报文

ip route 0.0.0.0 0.0.0.0 172.16.2.2

单臂路由&DHCP中继

int f0/0.1

encapsulation trunk dot1q 10

ip add 10.1.1.254 255.255.255.0

no shut

int f0/0.2

encapsulation trunk dot1q 20

ip add 20.1.1.254 255.255.255.0

no shut

exit

conf t

ip dhcp exluded-address 10.1.1.1 10.1.1.99

ip dhcp pool mypool

network 10.1.1.0 255.255.255.0

default-router 10.1.1.254

dns-server 40.1.1.1

lease 2 2 2 租约 2天2小时2分钟

exit

缺点:

- 网络瓶颈

- 容易发生单点物理故障(所有的子接口依赖于总接口)

三层交换机

三层交换机 = 三层路由+二层交换机

三层路由引擎是可以关闭或开启的

conf t

ip routing 开启三层路由

int vlan 10 路由引擎启动vlan在内部也配置了网关

ip add 10.1.1.254 255.255.255.0

no shut

int vlan 20

ip add 20.1.1.254 255.255.255.0

no shut

与单臂路由相比:

-

解决了网络瓶颈问题

-

解决了单点故障

-

一次路由永久交换

vlan目的ip 对应mac地址 vlan20 20.1.1.1 BB CC

ACL访问控制列表

- ACL可以通过定义规则来允许或拒接流量通过

- ACL是由一系列规则的集合。设备可以通过这些规则对数据包进行分类,并对不同类型的报文进行不同的处理

- ACL基于数据包中的ip地址、端口号来对数据包进行过滤,是一种包过滤技术

- 每一条是由条件和动作组成,当某流量没有满足条件继续检查下一条。如果流量完全满足条件 流量放行

- 思科路由器访问ACL最后一条隐含着默认拒绝所有

- 一个接口方向只能应用一张表

ACL分类

| 分类 | 编号范围 | 参数 |

|---|---|---|

| 标准ACL | 1-99 1300-1999 | 源ip地址 |

| 扩展ACL | 100-199 2000-2699 | 源ip、目的ip、源端口、目的端口 |

| 二层ACL | 常规范围 | 源MAC、目的MAC、以太帧协议类型等 |

ACL命令

标准ACL

| 命令 | 作用 |

|---|---|

| Router(config)#access-list 1 permit 192.168.1.2 0.0.0.0 | |

| Router(config-if)#ip access-group 1 in | |

| show acc 1 | |

| no access-list 表号 |

- 反子网掩码 0.0.0.255 0表示严格匹配 255表示不需要匹配

- access-list 1 deny 10.1.1.0 0.0.0.255 #拒绝源ip为10.1.1.0网段的流量

- access-list 1 permit 0.0.0.0 255.255.255.255 允许所有网段

- access-list 2 permit any

- access-list 2 permit host 192.168.1.2

- 一般情况下标准或扩展acl一旦写好,无法修改或删除某一条,也无法修改顺序,只能一直在最后添加新的条目。如果想修改或插入或删除,只能删除整张表,重新写。

扩展ACL

表号 100-199

协议:tcp/udp/ip/icmp(当写了端口号,只能写tcp或udp)

access-list 表号 permit/deny 协议 源ip 反掩码

access-list 100 permit tcp host 192.168.1.1 host 100.1.1.2 eq 80

access-list 100 permit icmp host 192.168.1.2 host 100.1.1.1

命名ACL

作用:可以对标准或扩展ACL进行自定义命名

优点:自定义命名更容易辨认,也便于记忆!可以任意修改某一条,或删除某一条,也可以往中间插入某一条

| 命令 | 作用 |

|---|---|

| ip access-list extended test | 创建表 |

| R1(config-test)#permit tcp xxxxxxxxxx | 添加规则 |

| no 20 | 删除20规则 |

| 11 permit xxxxxxxxxxxxxx | 插入一条规则条目为11 |

| ip access-list extended 100 | 进入表号为100的acl表 |

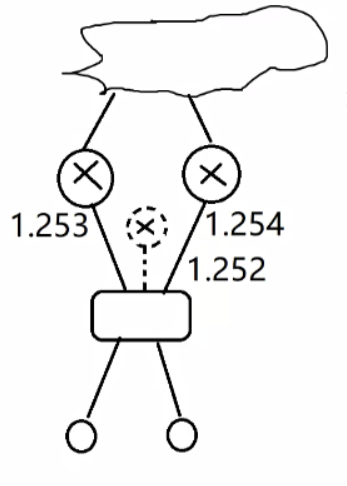

HSRP协议/VRRP协议

热备份路由协议

-

HSRP组号:1-255没有大小之分

-

产生一个虚拟路由器1.252

-

HSRP组的成员

- 虚拟路由器(老大)

- 活跃路由器

- 备份路由器

- 其他路由器

-

HSRP优先级

优先级的值为1-255(与组号无关) 值越高越优先

默认为100

-

HSRP组成员通过定时发送hello包来交流默认3s一次,hello时间3s坚持时间10s。如果活跃路由器一直没有响应,网关交由活跃路由器

-

占先权preempt

当检测不到对方或检测到对方优先级比自己低,立即抢占活跃路由的位置

-

配置跟踪track

跟踪外网端口状态,当外网down掉,自降优先级

| 命令 | 作用 |

|---|---|

| stand by 1 ip 192.168.1.254 | 进入某个端口(f0/0)将该端口加入组1 配置虚拟ip 为254 |

| standby 1 priority 200 | 配置优先级为200 |

| stand by 1 preempt | 配置占先权 |

| stand by 1 track f0/1 | 跟踪连接外网的端口 如果连接down掉 会自降优先级 |

| show standby br | |

传输层

NAT

网络地址转换,NAT将内网地址转化为公网地址,一般是由路由器或防火墙上完成。减少地址池不够用的情况。

-

静态NAT:1对1映射(端口映射技术)

-

动态NAT

-

PAT(端口地址转化)

NAT地址转化表

内部地址池 与外部地址池相转换 做动态映射关系

定义内外网

内到外:转换源ip

外到内:转换目标ip

命令

| 命令 | 作用 |

|---|---|

| int f0/0;;ip nat inside | 定义内网端口 |

| int f0/1;;ip nat outside | 定义外网端口 |

配置PAT:

acl用在端口上是做流量过滤 用在其他地方只是做匹配。

| 定义内部地址池 | acc 1 permit 192.168.0.0 0.0.255.255 |

|---|---|

| 做pat动态映射 | ip nat inside source list 1 int f0/1 overload |

配置静态端口转换

| ip nat inside source static tcp 192.168.1.3 80 100.1.1.2 80 | |

|---|---|

VPN

vpn(virtual private network)

虚拟专有网络

虚拟专网

vpn可以实现在不安全的网络上,安全的传输数据,好像专网!vpn只是一个技术使用pki技术,来保证数据的安全三要素

安全三要素:

- 机密性

- 完整性

- 身份验证

加密技术:

-

对称加密:加密与解密使用相同的秘钥,秘钥是通信双方协商生成的,生成过程是明文通信的。密钥容易泄露!

DES、3DES、AES

-

非对称加密:使用公私钥加密数据,公私钥成对生成,互为加解密关系!公私钥不能互相推算

rsa、dh

完整性算法/hash算法

md5、sha

vpn类型

-

远程访问vpn

一般用在个人到企业

公司部署vpn服务器,员工在外拨号连接vpn

常见协议:SSL VPN(常用)

PPTP VPN、L2TP VPN(FQ常用协议)

-

点到点vpn

一般用在企业对企业安全连接

常用点到点VPN:IPsecVPN

IPsecVPN:

- 点到点vpn,可以在两家企业之间建立vpn隧道

- 优点

- 安全性

- 合并两家企业内网

vpn隧道技术:重新疯转+加密认证

-

传输模式:只加密上层数据,不加密私有ip包头,速度快

192.1 172.1 加密 四层五层 加密 100.1 200.2 原局域网通信双方ip 加密 四层五层 加密 -

隧道模式:加密整个私有ip包包括ip包头,更安全,速度慢

生产的新IP通信双方 vpn头 原数据包 vpn尾

IPsecVPN分为2大阶段

第一阶段:管理连接

非对称加密算法 传输对称秘钥

conf t

crypto isakmp policy 1(传输集/策略集)

encryption des/3des/aes

hash md5/sha

group 1/2/5 (dh1、dh2、dh5)

authentication pre-share

lifetime 秒

exit

crypto isakmp key 预共享密钥 address 对方公网ip地址

第二阶段:数据连接

非对称加密传输数据

access-list 100 permit ip 192.168.0.0 0.0.255.255 172.16.0.0 0.0.255.255

crypto ipsec transform-set 传输模式名 esp/sh-des/3des/aes esp/sh-md5/sha-hmac

浙公网安备 33010602011771号

浙公网安备 33010602011771号