记一次菠菜网站渗透半成品

前言

在一个风和日丽的下午,我们正在Blank的带领下,兴致勃勃地讨论着,女人。

而float先生发现了一个访问了他博客的奇怪IP。

哎,根本不把什么网络安全法放在眼里,直接就开打。

Game Start

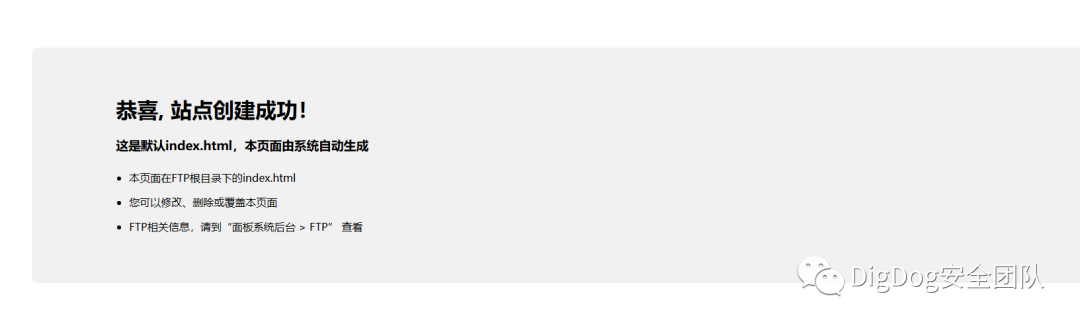

浏览器访问会直接跳登陆界面。

信息收集

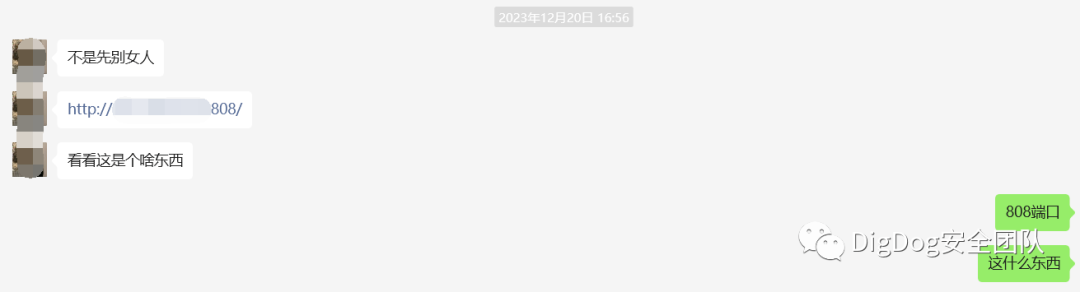

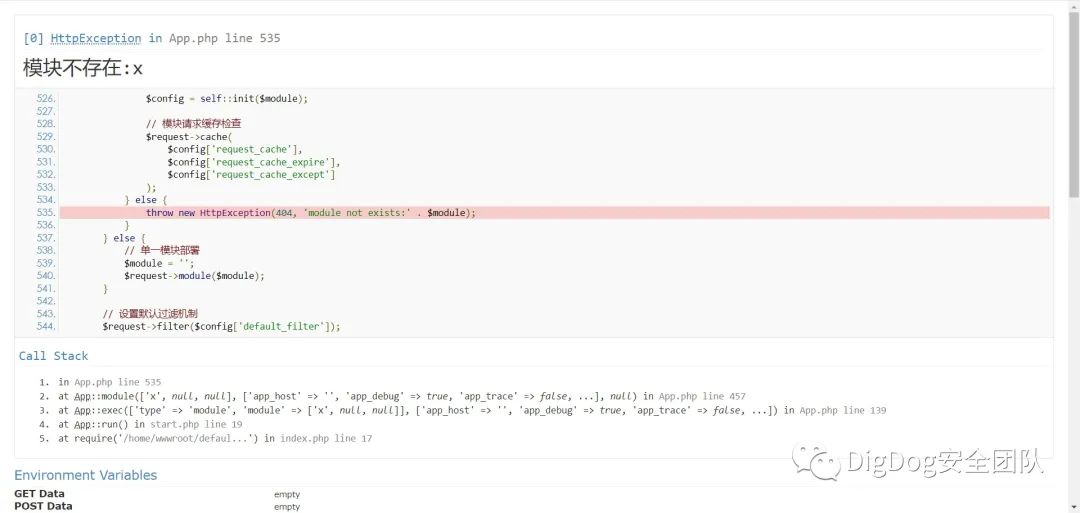

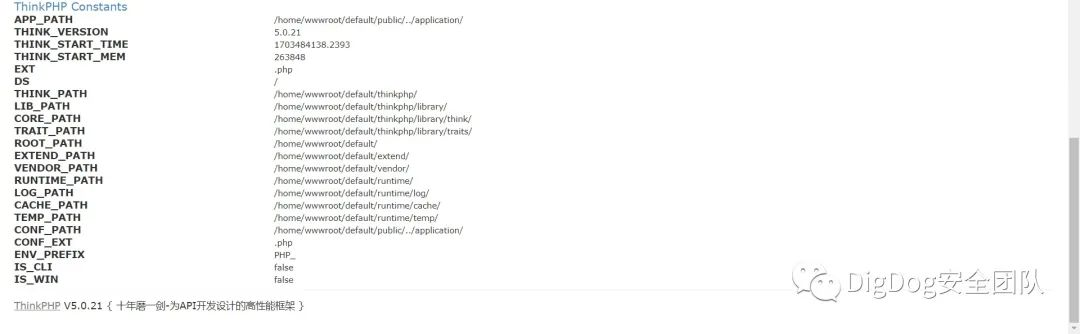

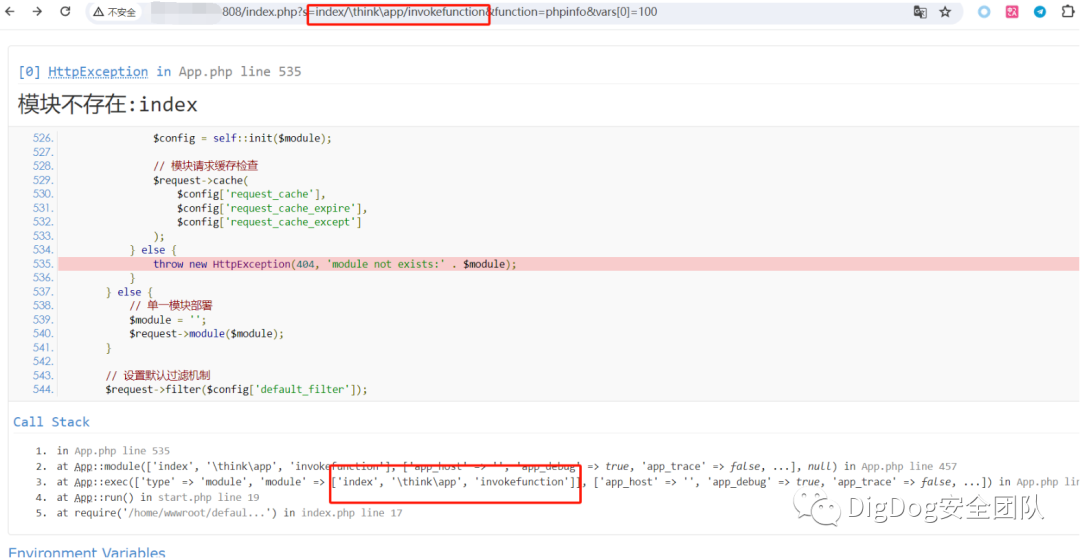

路径上敲个X。拿到ThinkPHP和版本号。

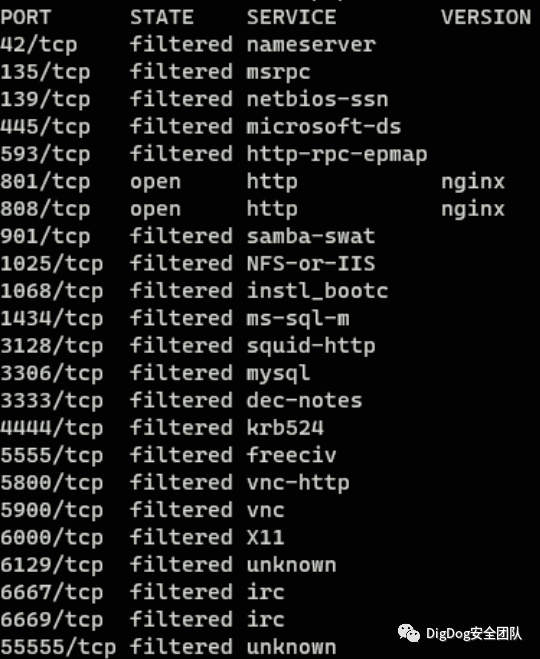

同时,float先生nmap扫到801端口,并确定是宝塔建站。不过这里没有进一步研究。

RCE尝试

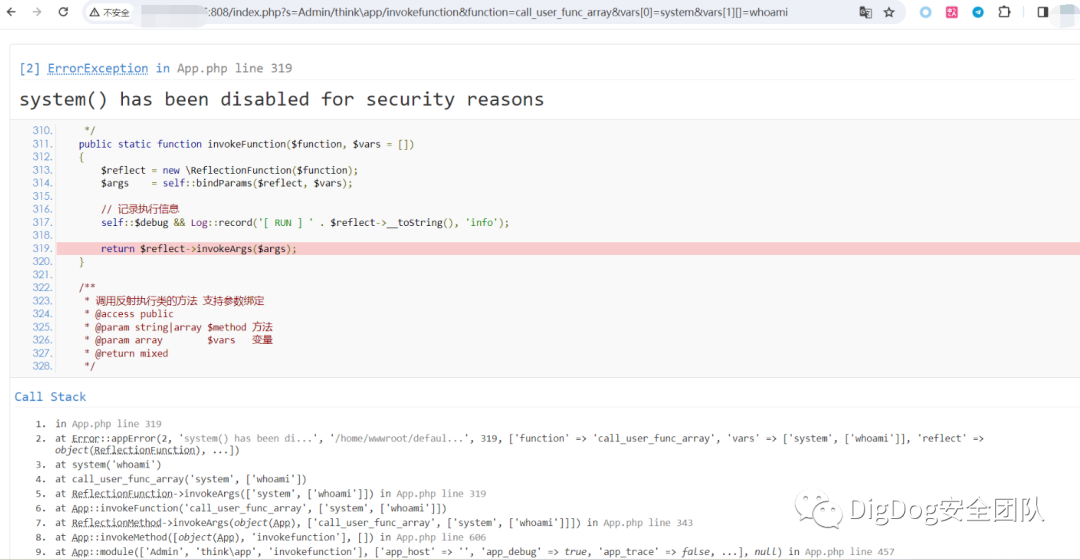

5.0.21能直接RCE,且payload满天飞。不过依然遇到了一点小坑。

模块名不是通常的index,而且必须存在。根据跳转登录的uri:

/admin/login/index.html

猜测module为admin,果然成功。

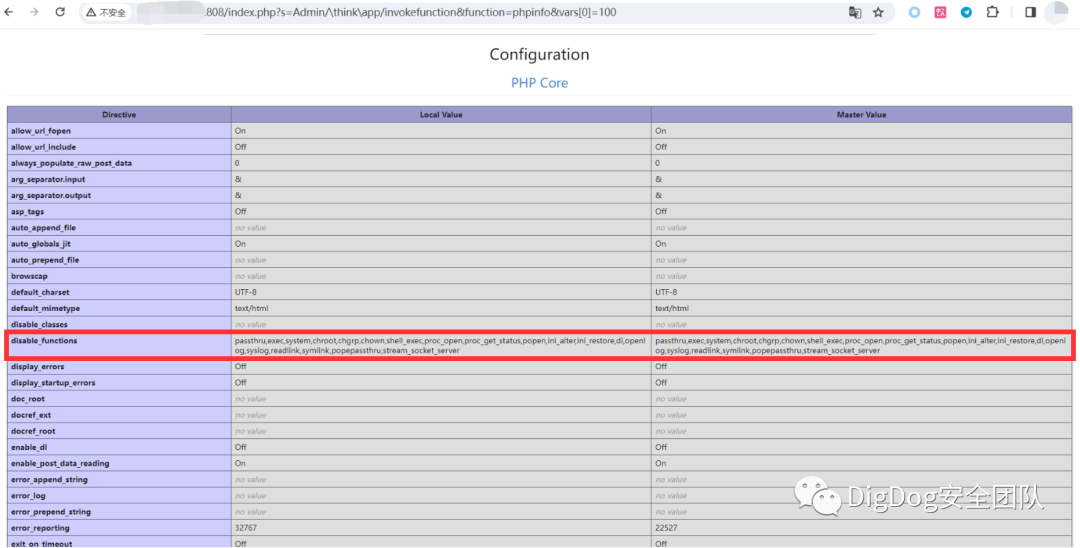

disable_functions赫然在列,则rce果然不成功。

种马

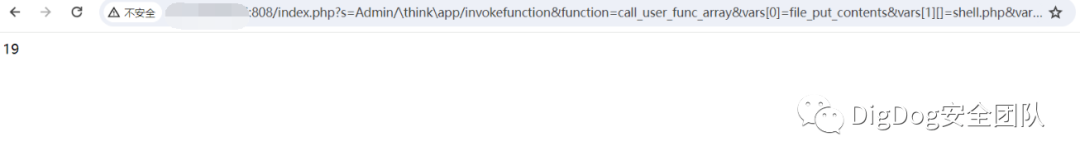

好消息是写文件成功了。

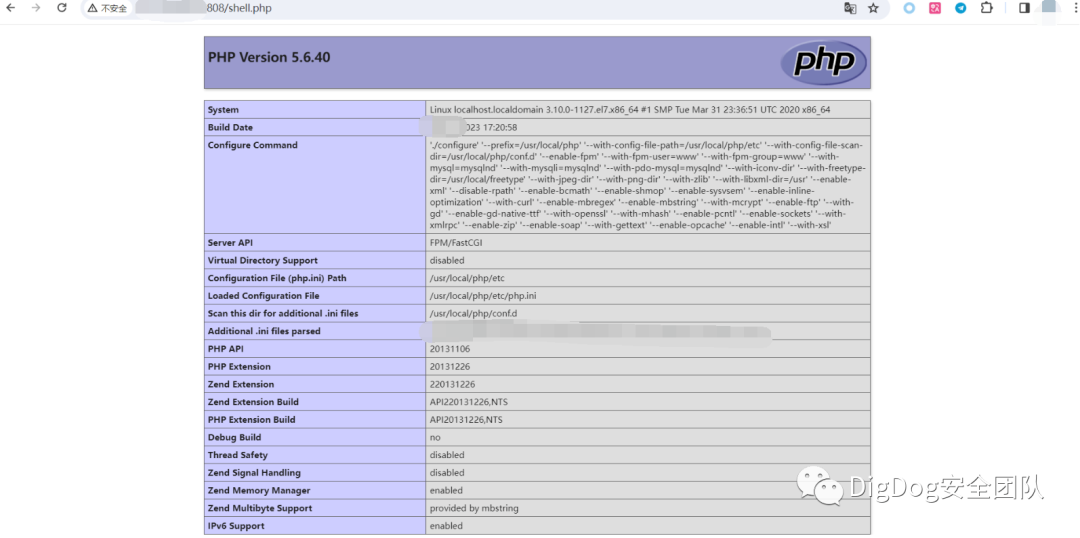

访问shell.php,看到phpinfo界面。

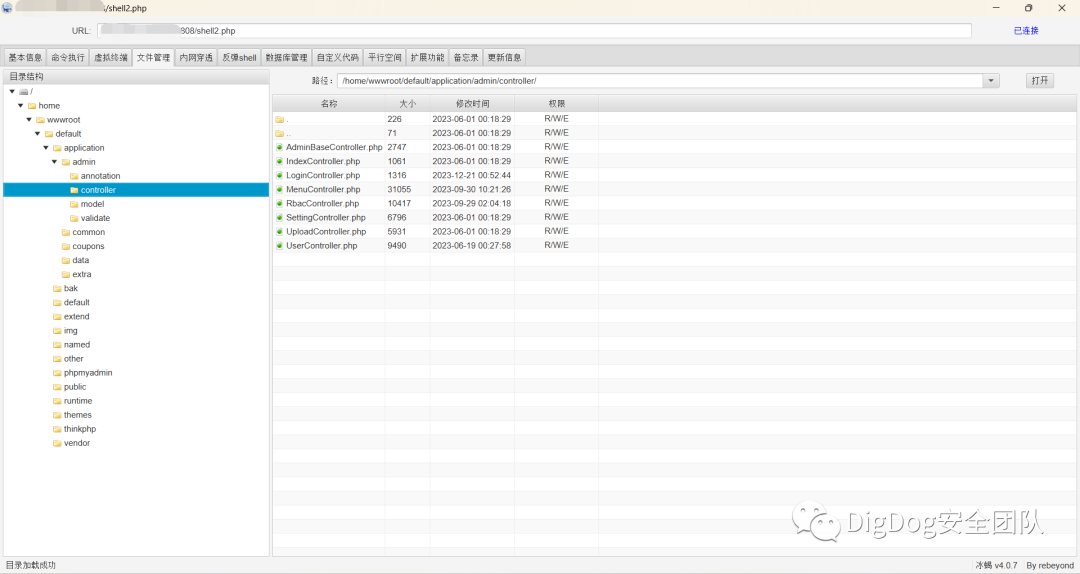

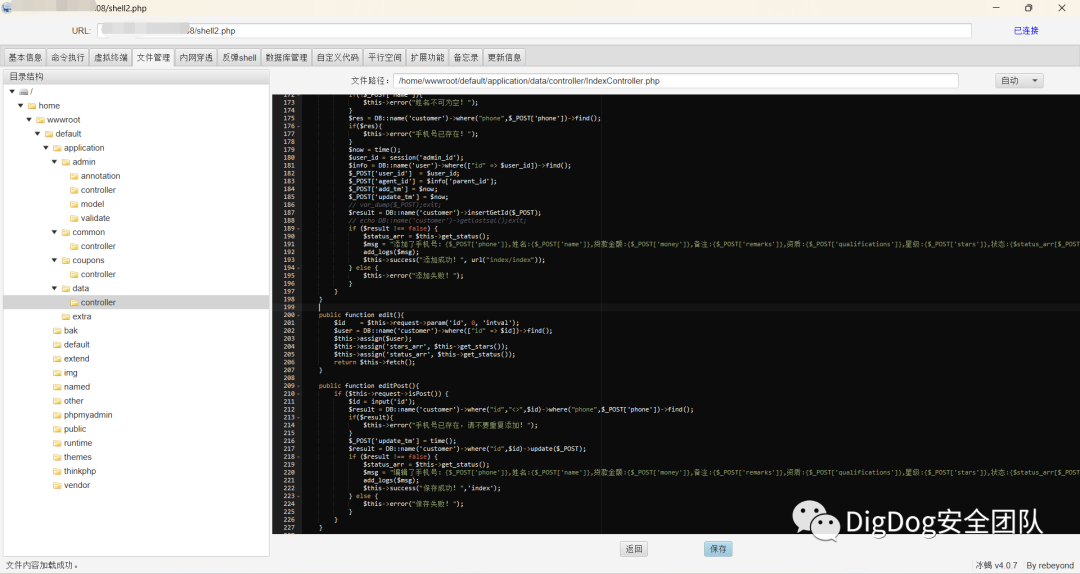

反手就写冰蝎马连它。

趁机瞅了瞅,贷款、经理、业务员、bc...好,继续打。

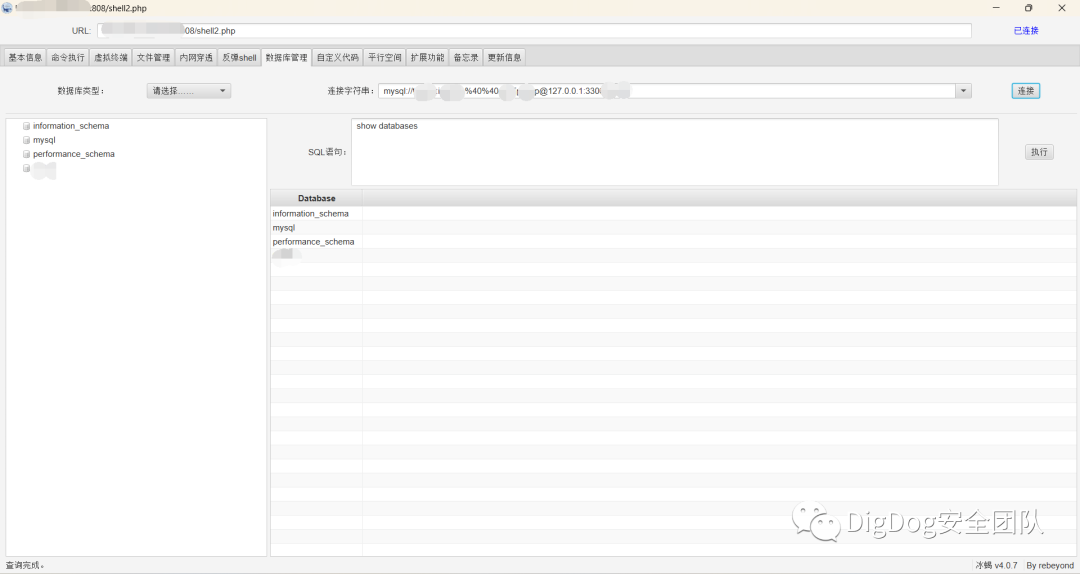

连接数据库

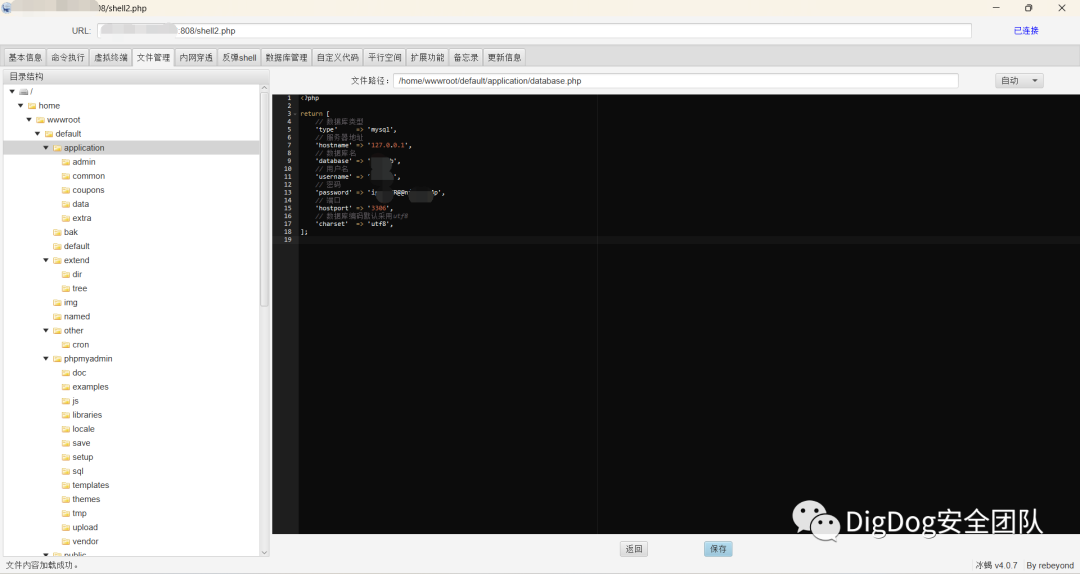

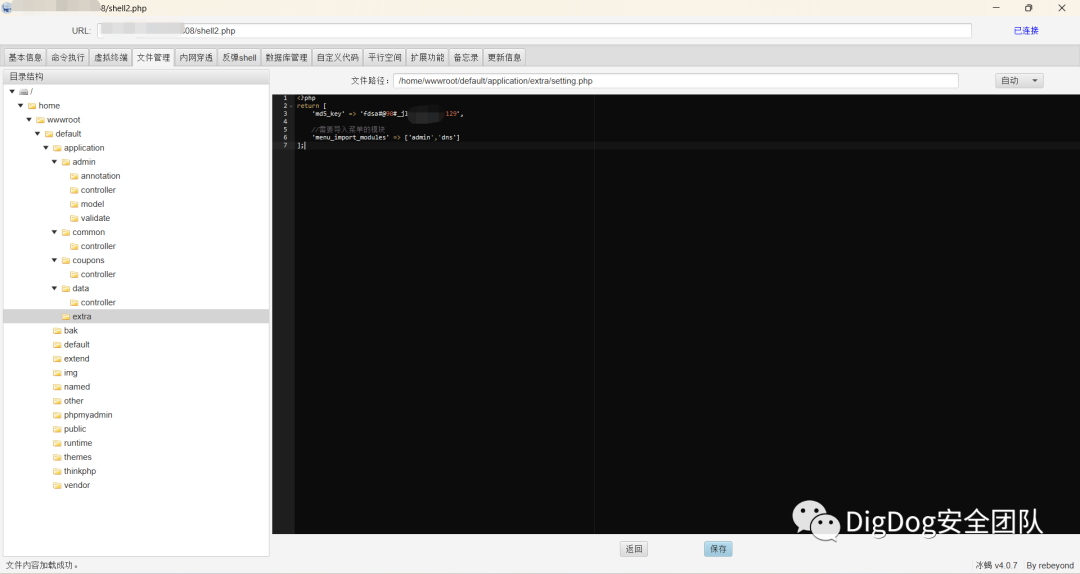

硬编码还真是宇宙难题,数据库密码到手。

第一次遇到MySQL的密码里有@,直接写会破坏连接串。如:

mysql://root:password@127.0.0.1:3306/mysql

password中的@会提前走到ip:端口的判断。需要把它编码为%40

管理员登录

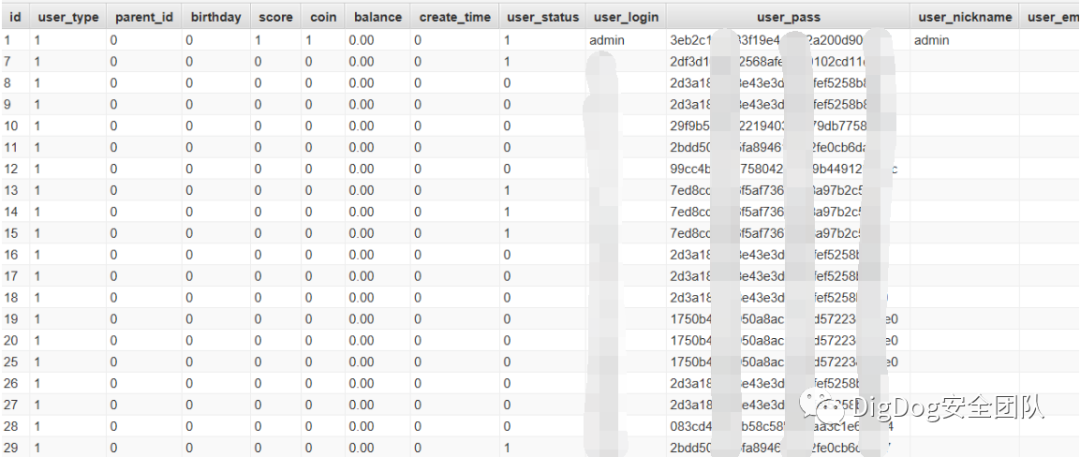

翻web目录和代码实在没有进展了,尝试登录一下系统。

数据库里有账号口令,当然口令是加盐的哈希。

谁家好人头铁非要暴密码出来,直接patch下login代码,不查表就完事了。

登录系统。

这业务看着真高级,看不懂一点,留下后门用户以防不测

浙公网安备 33010602011771号

浙公网安备 33010602011771号