日常SRC中xss小tips

0x00 前言

关于众测、专属中如何去捡漏xss洞,水文,水文,水文!!!

0x01 日常测试

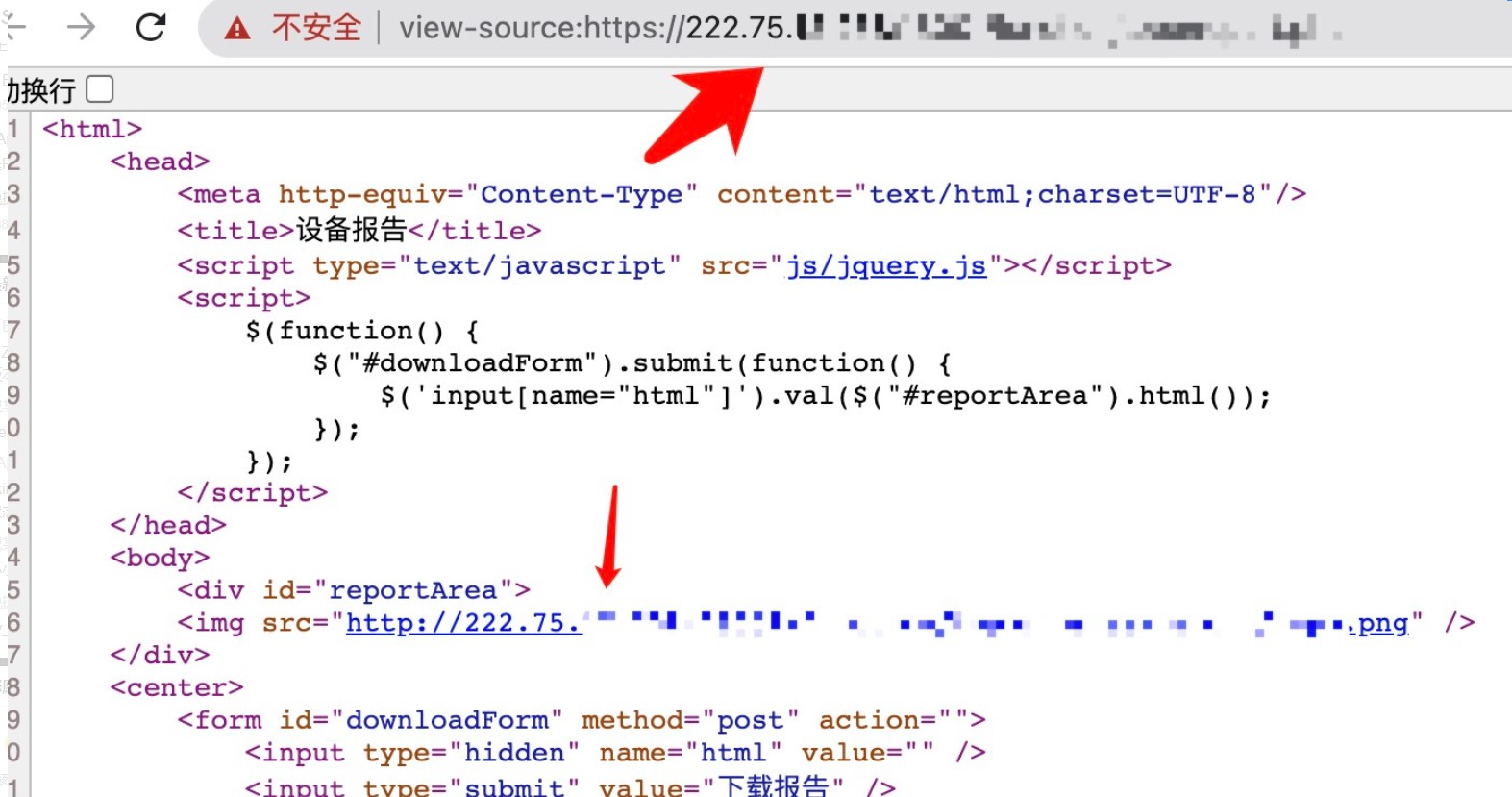

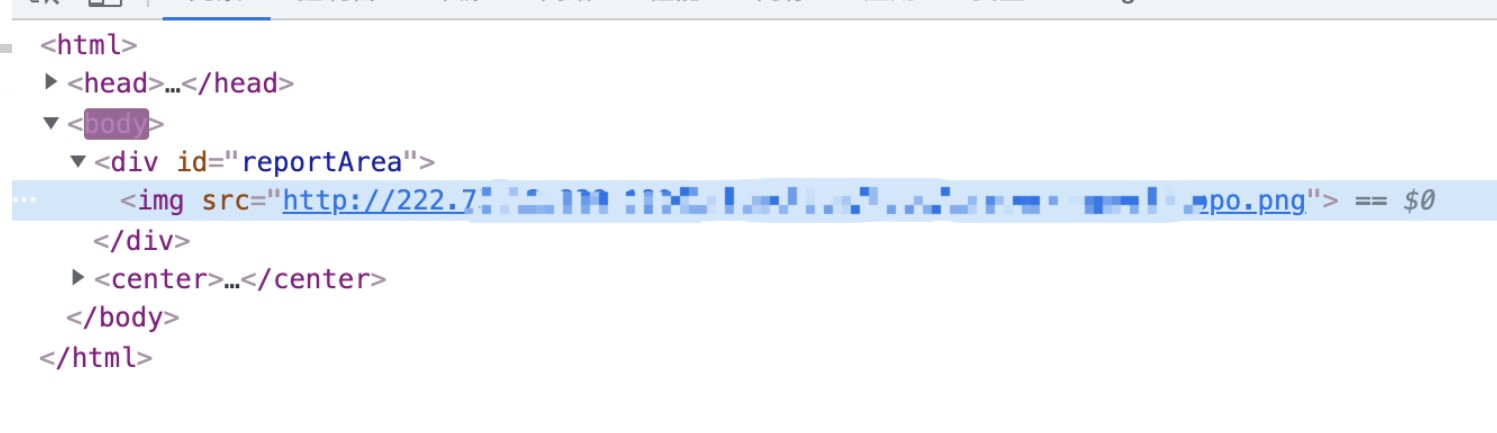

日常无聊测站点,当你在渗透测试时候,发现有某个html标签调用服务器内图片的,并且是那种加入服务器ip地址的,可以尝试通过修改host头来fuzz一下,探测下是否存在xss。

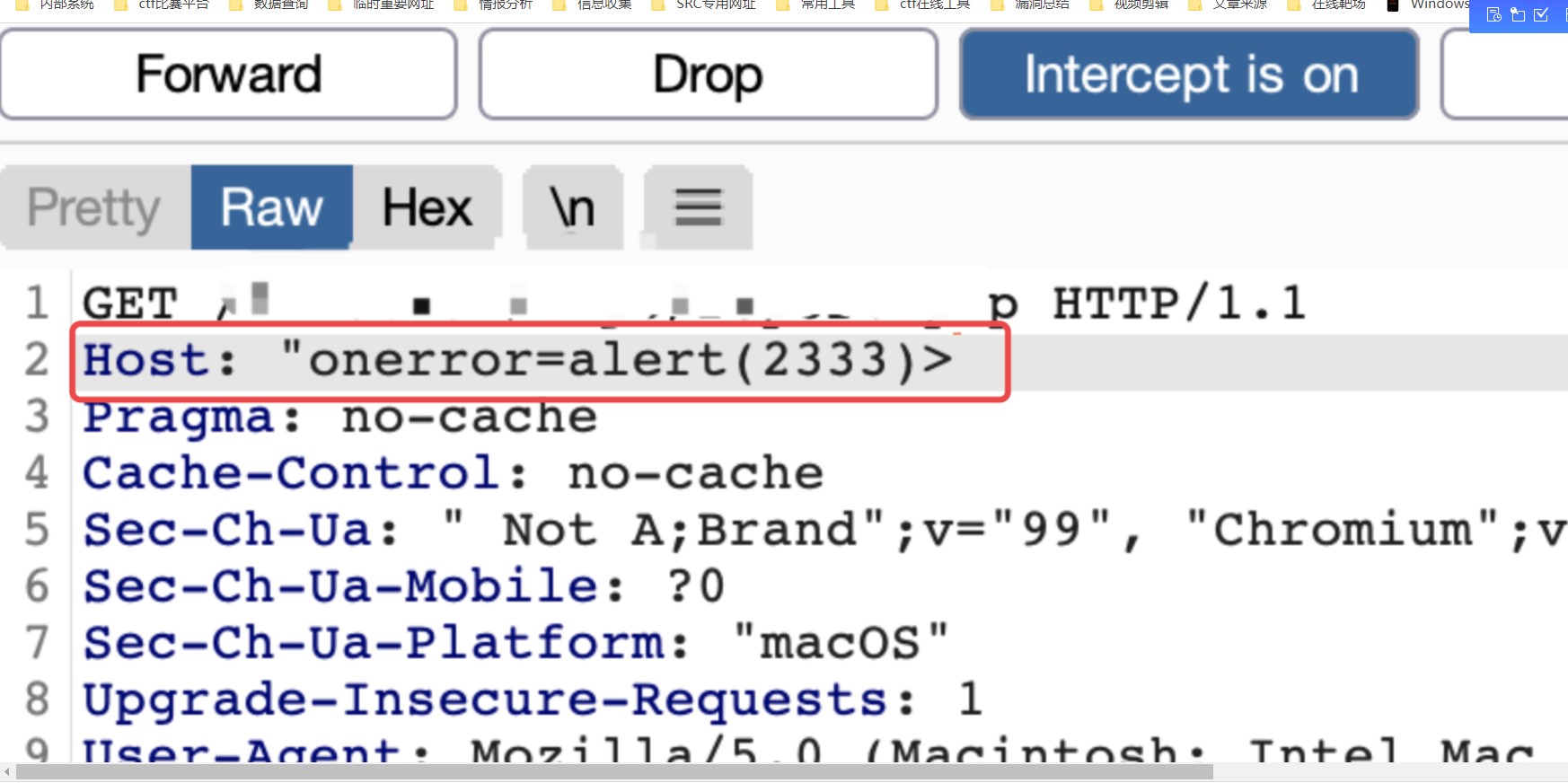

看到这种情况我们可以大概猜想一下,其中的后段代码可能是以下样子:

<img src="<?php echo "http://{$_SERVER['HTTP_HOST']}/"?>xxx/aaa.png" />

这样看来就很简单了,修改一下请求包中的host就能造成xss咯。

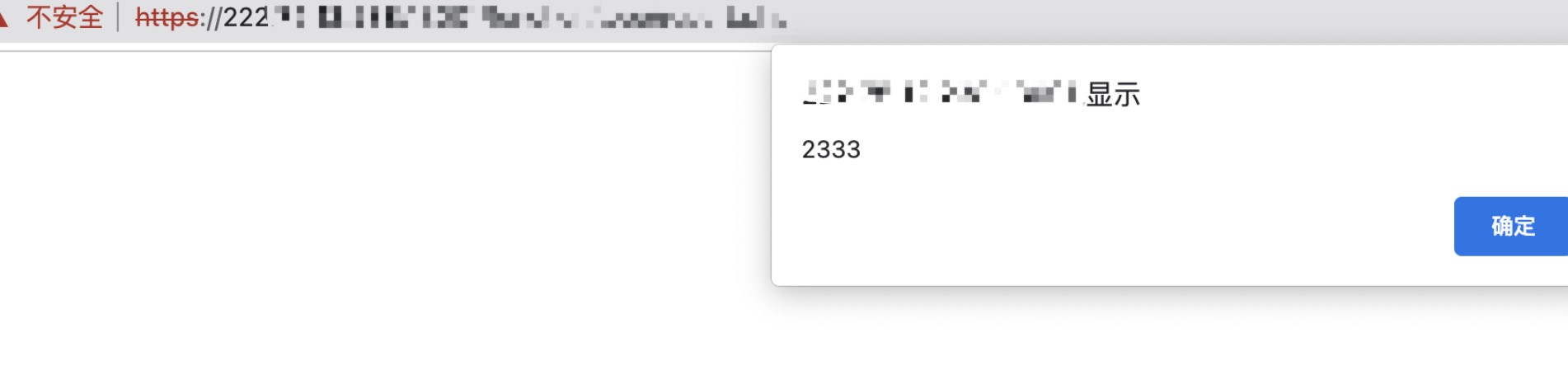

成功弹窗

捡破烂小tips完结。

转自原来链接:

https://blog.csdn.net/Guapichen/article/details/124040935?spm=1001.2014.3001.5501

浙公网安备 33010602011771号

浙公网安备 33010602011771号