xss-labs第十二关

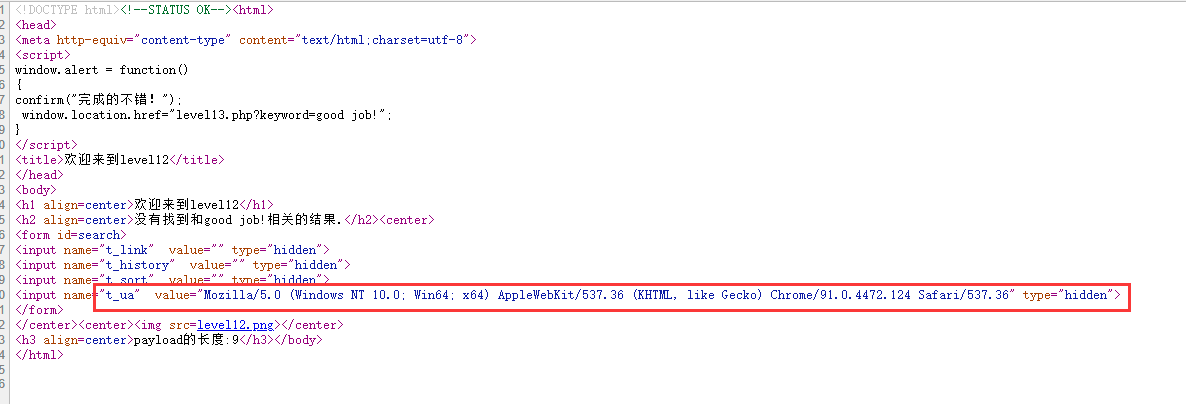

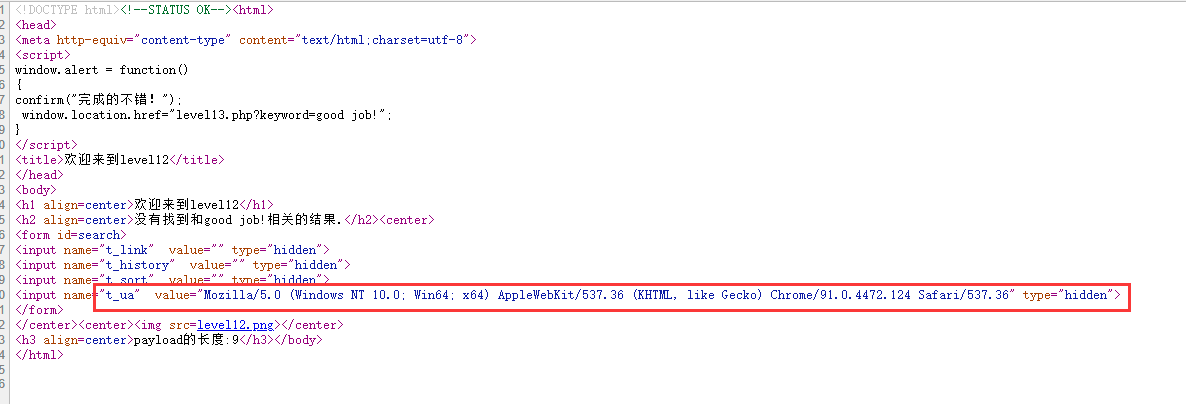

有前面的经验,我们直接看网页源码

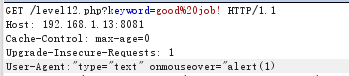

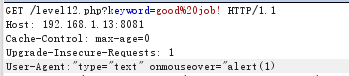

这个Ua跟请求头里的user_agent一样,那么就用之前的方法,在bp修改useragent的值然后在闭合构造xsspayload

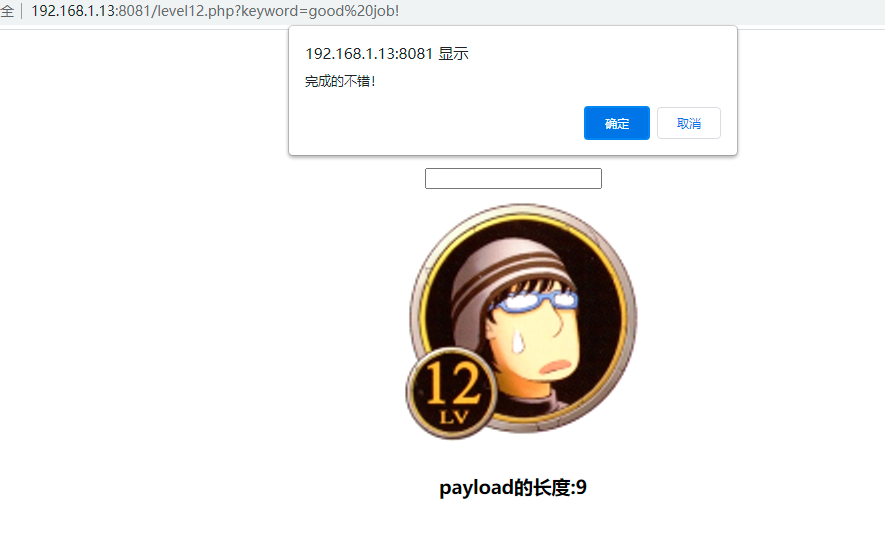

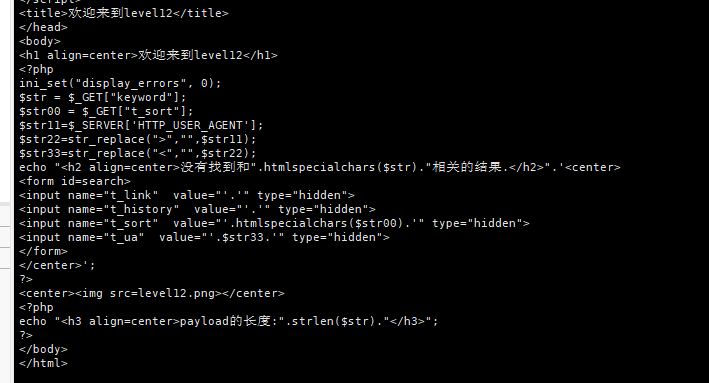

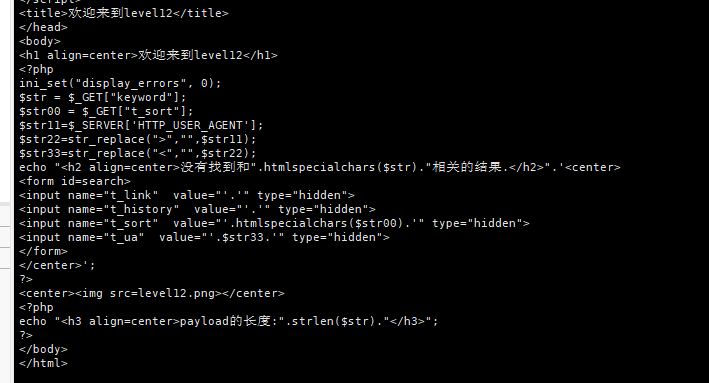

后端源码大概是吧useragent值当成t_ua输入了

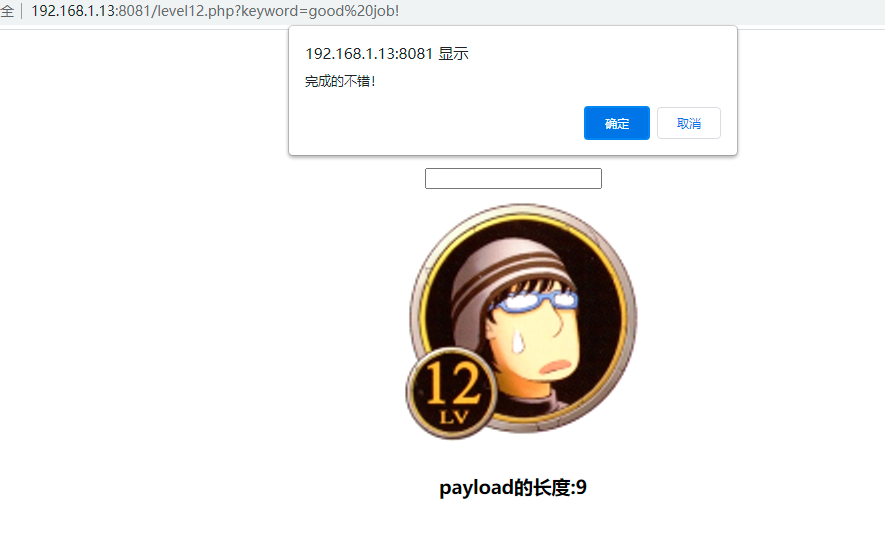

总结:可以通过透露信息得出ua的输入值是t_ua,然后在bp构造语句进行xss攻击。

有前面的经验,我们直接看网页源码

这个Ua跟请求头里的user_agent一样,那么就用之前的方法,在bp修改useragent的值然后在闭合构造xsspayload

后端源码大概是吧useragent值当成t_ua输入了

总结:可以通过透露信息得出ua的输入值是t_ua,然后在bp构造语句进行xss攻击。