xss-labs第八关

第八关

有一个超链接,我们点进去看看

大概是把我们输入框的值当成a标签里的href属性进行跳转,尝试写入百度能否跳转成功。

成功跳转。

我们看下网页端的源码进行分析,跟我上面判断的一样。

那现在我们可以使用前面关卡的思路,前面关卡是a标签的href属性使用javascript的伪协议来运行alert(1)进行弹窗达成xss攻击。

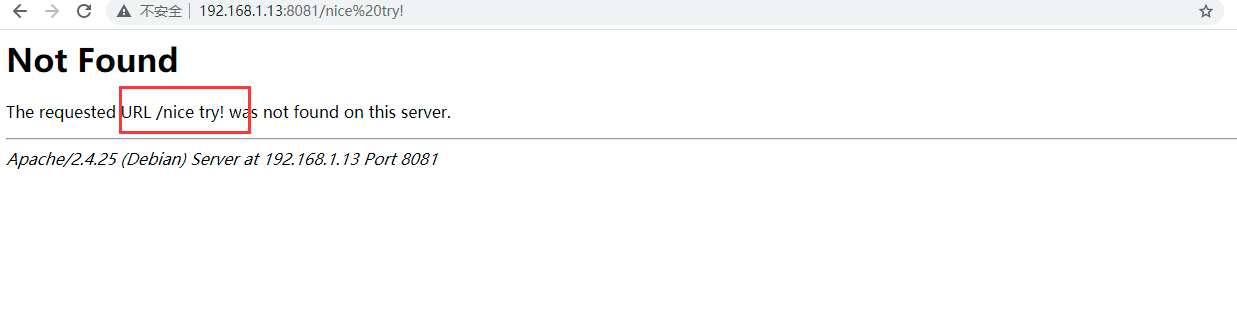

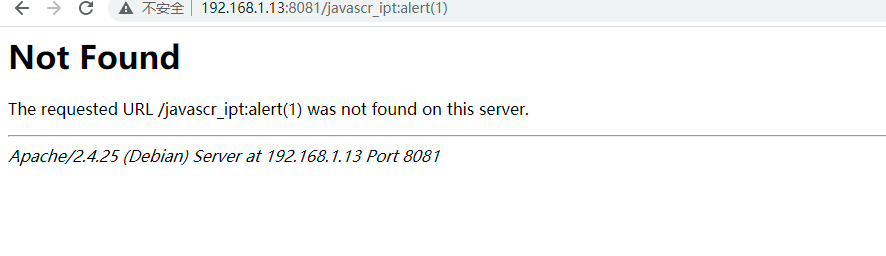

尝试下是否可以成功

失败了,script字符被过滤掉。

这时,我们换个思路。把payload语句转换成unicode格式

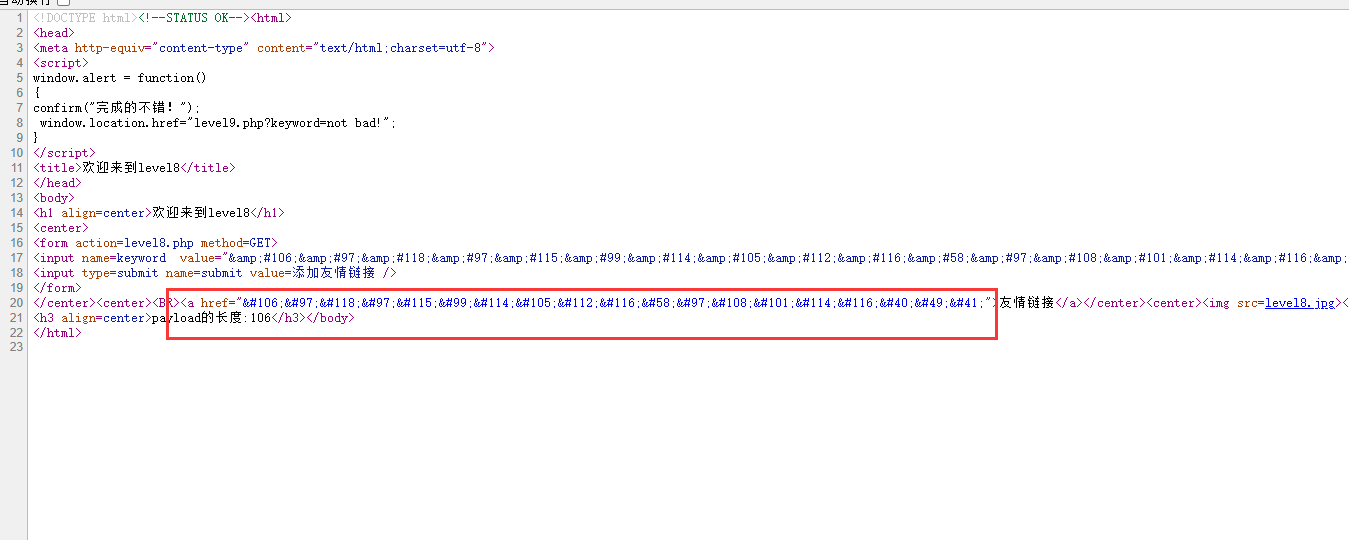

成功弹窗,查看网页端源码

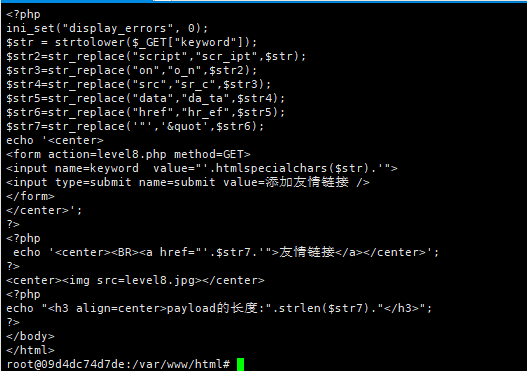

再打开后端源码进行分析。

先转换成小写,然后再替换字符为空值进行过滤。但是没想到我们可以转成unicode格式来输入。

总结:通过js伪协议来执行超链接的弹窗,然后在进行unicode转码来绕过过滤。

浙公网安备 33010602011771号

浙公网安备 33010602011771号