针对某集团的一次渗透测试

专注于网络安全领域,跟踪漏洞动态,深耕互联网,做一个深谙攻防之道的公众号。

同时涉足多个领域,是哲学,抑或是文学与艺术,关注金融市场,研究全球市场经济发展方向。

前言:这是一个跨越一年的渗透测试,这里说的跨越一年不是用时一年,而是已经过了一年多,

我再次对该集团进行渗透测试,而这次渗透的过程中发现该集团增加了不少资产,这也是它成为目标的原因。

第一次的话是挖掘到了他们招聘系统的一个注入漏洞,

而这次是相当于声东击西,并且漏洞提交的标题也很有意思,且看正文。

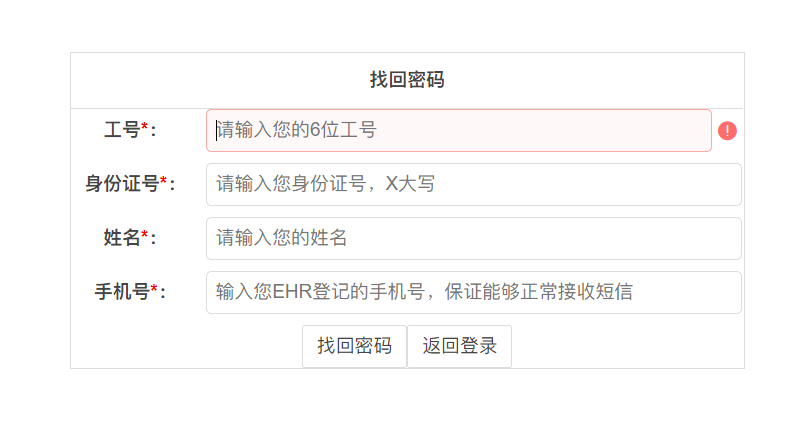

第一个漏洞点: 找回密码页

这是他们的一个系统,突破口是找回密码。

这里提示输入6位数的工号,输入123456进行测试,测试后发现是直接验证工号是否存在,

不存在就会返回提示,那么我们就直接枚举六位数的工号。

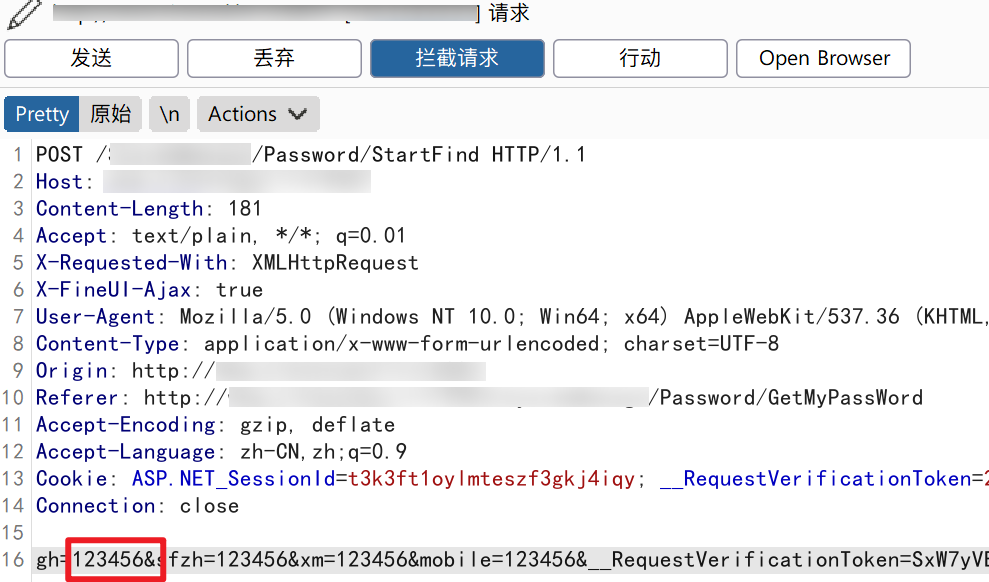

工号填入123456,拦截找回密码的数据包:

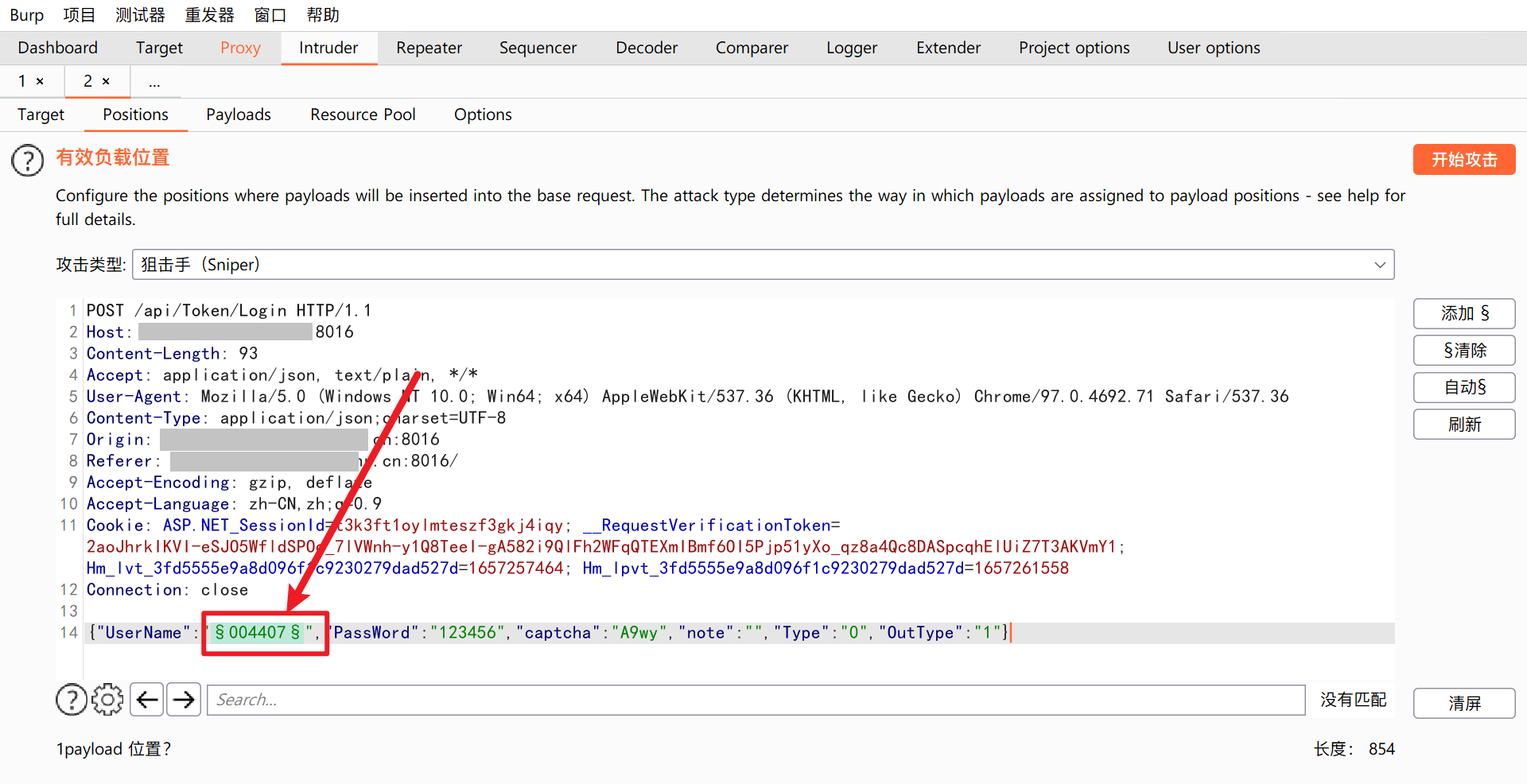

将数据包发送到Intruder模块, 添加123456为爆破的变量:

因为工号的规则是六位数, 直接生成000000-999999区间的字典进行爆破:

提示身份证号错误,证明工号存在,也验证了我的猜想,

一层层的进行校验: 先验证工号是否存在,存在就再进行验证身份证号码是否正确……

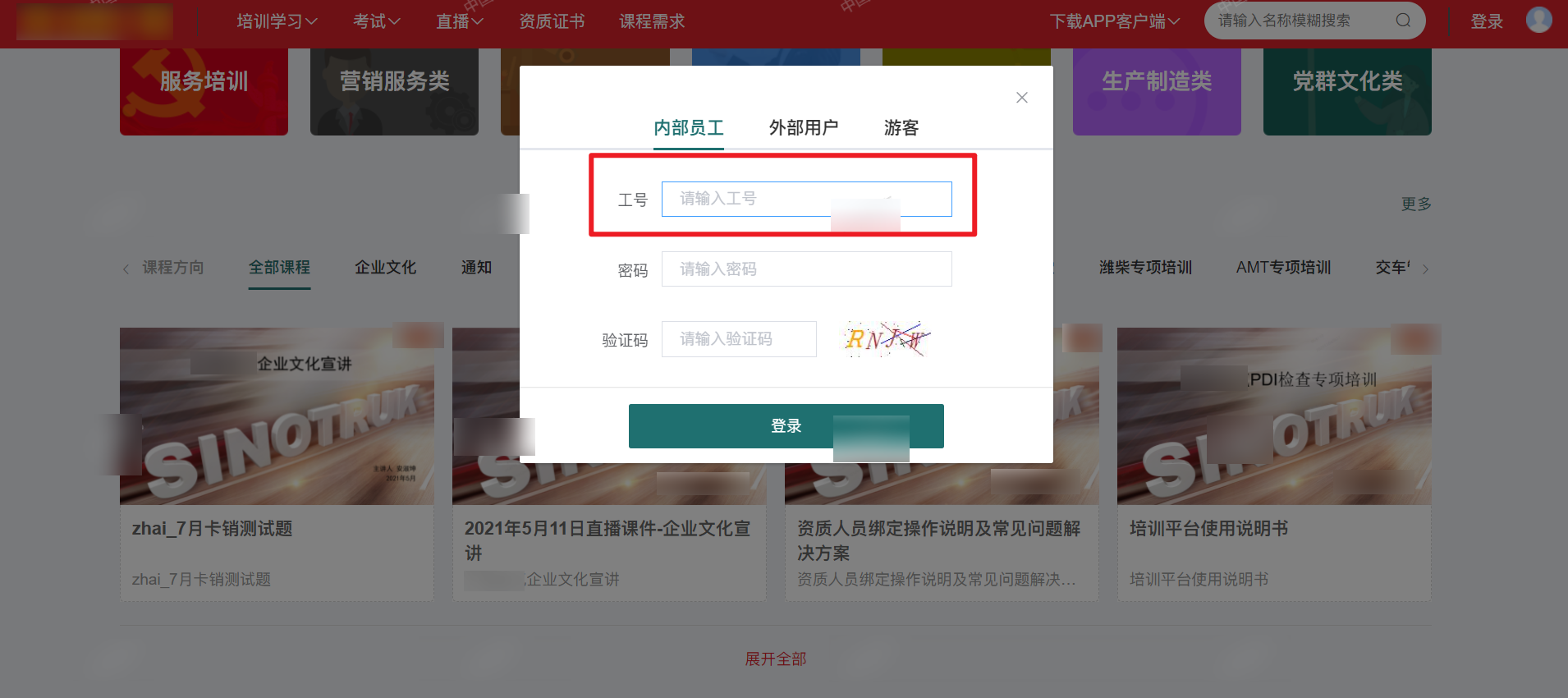

第二个漏洞点: 内部员工登录页

单单获得员工账号是不足以构成安全威胁的,但是我们能够扩大攻击范围,这也是信息收集的一部分,

而在上一个思路里也仅仅只是获得员工账号,并没有获得密码。

兜兜转转后找到了该集团的一个培训平台,这里的重点是提示内部员工请输入工号。

这里的思路是爆破员工的密码,这时候有人要问了, 为什么不在上一个系统进行爆破 ?

这是一个有灵魂的问题 ,答: 因为存在验证码,无法绕过。

但是在这个系统,经过测试,验证码可以反复使用。

估计很多人看到有验证码的登录框就放弃了, 那我就反其道而行之。

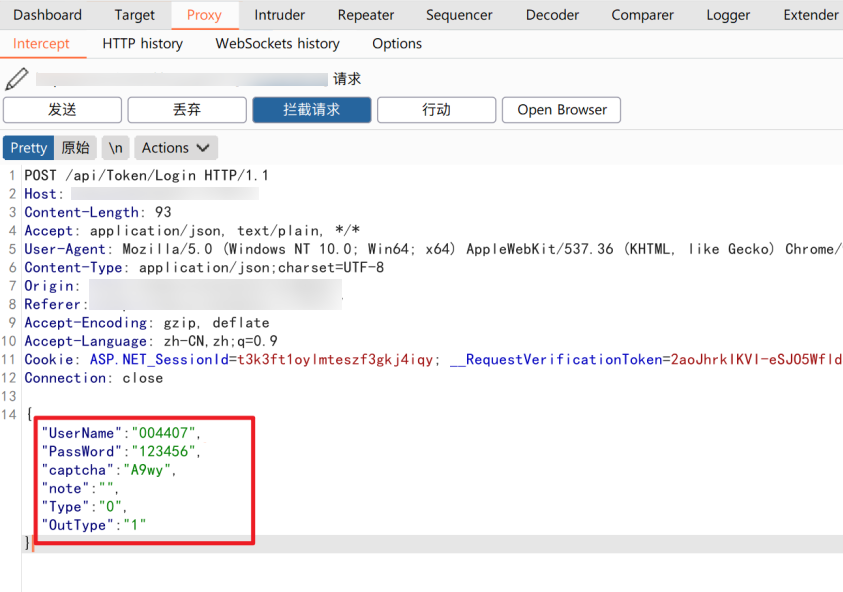

为了节省时间和效率,我们直接枚举弱口令。 添加员工为变量,导入之前枚举到的员工账号。

枚举成功,随机选一个账号尝试登录:

东点点,西点点,发现有一个后台管理的按钮。

这里的话点击后就会携带当前的Cookie打开新窗口跳转到另外一个端口资产(招聘平台)

但是跳转到的这个招聘平台, 我尝试退出账号,用获得的账号密码直接去登录却无法登录, 有种越权的感觉。

可能 Cookie是通用的,然后直接进行鉴权。

一次跨越一年的渗透测试。

一次跨越一年的渗透测试。

浙公网安备 33010602011771号

浙公网安备 33010602011771号