Wireshark抓包使用

简单介绍

Wireshark作为一个功能强大的抓包神器,从大学时候做计算机网络实验到项目工作抓包分析首选的都是Wireshark。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

抓包过程很简单,但之后的分析就相对麻烦了。

Wireshark的过滤分为捕捉过滤和显示过滤。前者在抓包前设置,选择性抓包;后者是对抓包结果中进行过滤。前者仅支持协议过滤,后者支持协议过滤也支持内容过滤。两种过滤器支持的过滤语法不太一样。

我这里主要记录下显示过滤。

软件安装

很简单,无脑“next”就完事了

抓包

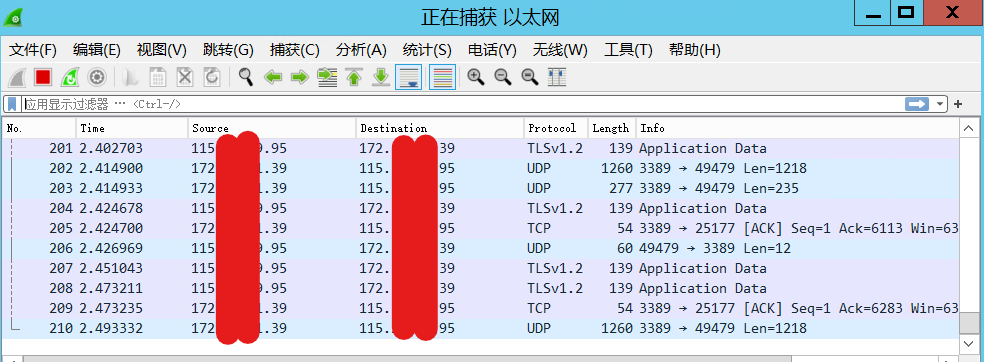

打开软件 ➡️ 选择要抓取的网络连接(如下面图中捕获的是以太网),进入即开始抓取包了

这里截取了采集到的一系列包,选中某一个包后下方窗口会显示对应的内容详情以及字节流。

(具体含义我就不讲了,这一部分更难😢,况且当初通宵复习计网结果还是差点挂课的仔可不敢教)

过滤分析

这里就到了本文的主要内容——显示过滤

如上面抓包结果中所示,有source, Destination, Protocol, Leangth, Info 等信息,这里要做的就是根据自己需求在上方“应用显示过滤器”对数据包过滤。

协议过滤

按协议过滤

udp || tcp 显示udp或tcp包

按协议属性过滤

-

ip.addr = 172.1.11.1显示源地址或目的地址为172.1.11.1的包 -

ip.src == 172.6.6.6显示源地址为172.6.6.6的包 -

up.dst == 172.8.8.8显示目的地址为172.8.8.8的包 -

udp.port == 9000显示源或目的端口为9000的udp包 -

udp.dstport == 9000显示目的端口为9000的udp包 -

http.request.method = "POST"显示以post方式请求的http包 -

http.host = "www.bing.com"显示请求的域名为“www.bing.com”的http包

内容过滤

内容过滤我使用的比较少,这里就只是纸上谈兵了

http contains "username" 显示内容包含username的http包

http.request.uri contains ".js" 显示url中包含.js的http数据包

浙公网安备 33010602011771号

浙公网安备 33010602011771号