CobaltStrike_DNS Beacon笔记

部署域名解析

首先,用一台公网的 Linux 系统的 VPS 作为 C&C 服务器 (注意:VPS 的 53 端口一定要开放),并准备好一个可以配置的域名 (这里我们假设是 hack.com)。然后,去配置域名的记录。首先创建记录 A,将自己的域名 www.hack.com 解析到 VPS 服务器地址。然后,创建 NS 记录,将 test.hack.com 指向 www.hack.com

第一条 A 类解析是在告诉域名系统,www.hack.com 的 IP 地址是 xx.xx.xx.xx

第二条 NS 解析是在告诉域名系统,想要知道 test.hack.com 的 IP 地址,就去问 www.hack.com 。

为什么要设置 NS 类型的记录呢?因为 NS 类型的记录不是用于设置某个域名的 DNS 服务器的,而是用于设置某个子域名的 DNS 服务器的。

*问题*

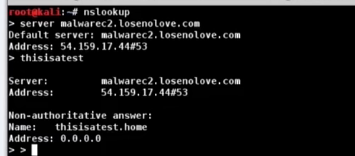

1.在设置解析域名时,发现ping不通域名地址、nslookup test.hack.com后Address为本人的外网IP,不是0.0.0.0。

后发现是阿里云安全组规则问题(ICMP协议入方向未设置),设置后成功完成本次实验操作

如何验证域名解析设置是否成功?

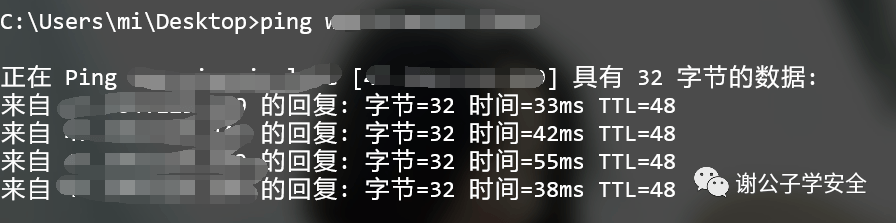

在随便一台电脑上 ping 域名 www.hack.com ,若能 ping 通,且显示的 IP 地址是我们配置的 VPS 的地址,说明第一条 A 类解析设置成功并已生效。

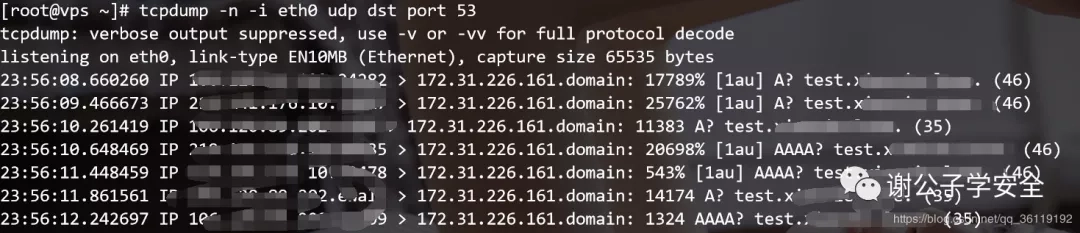

然后在我们的 VPS 上执行以下命令监听 UDP53 端口

tcpdump -n -i eth0 udp dst port 53

在任意一台机器上执行 nslookup test.hack.com 命令,如果在我们的 VPS 监听的端口有查询信息,说明第二条记录设置成功

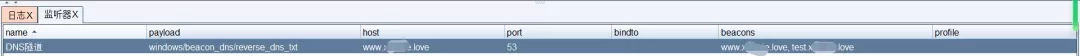

CS 开启监听 DNS Beacon

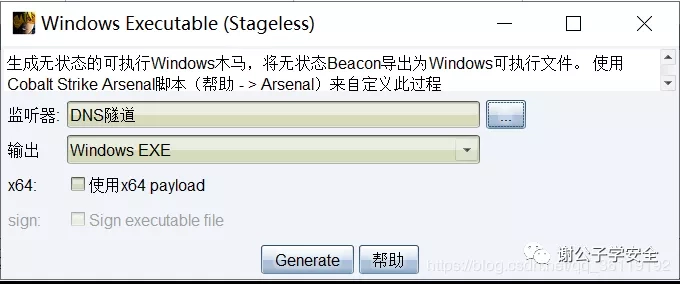

生成 DNS 木马

注意,这里生成的类型的是 Windows Executable (S)

这里勾不勾选 x64 取决于目标主机的架构

上线

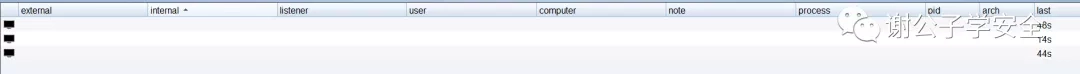

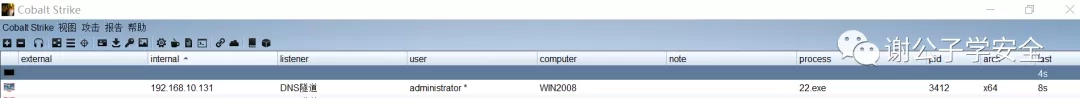

只要木马在目标主机执行成功,我们的 CobaltStrike 就能接收到反弹的 shell。但是默认情况下,主机信息是黑色的。

我们需要执行以下命令,让目标主机信息显示出来

checkin

mode dns-txt

————————————————

源自:CobaltStrike 中 DNS Beacon 的使用 - 网安 (wangan.com)

参考:

【内网渗透】Cobalt_Strike全套教程_哔哩哔哩_bilibili

浙公网安备 33010602011771号

浙公网安备 33010602011771号