别再被“端口占用”忽悠了:从 Windows 内核逻辑看 Socket 绑定的“潜规则”

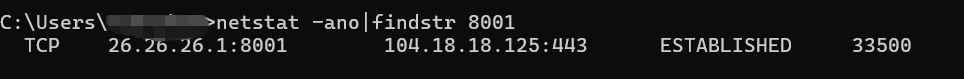

在 Windows 网络编程中,bind() 函数报错 WSAEADDRINUSE (10048) 是家常便饭。但最近通过一次实测,我发现了一个有趣的底层逻辑:为什么一个已经被出站连接(ESTABLISHED)占用的端口,绑定特定 IP 能成功,而绑定 0.0.0.0 却报错?

1. 强通配符(Strong Wildcard)与冲突检测

在 Windows 的 Winsock (WSA) 层级中,0.0.0.0(INADDR_ANY)被称为“通配符地址”。

当你申请 0.0.0.0:8001 时,内核不仅仅是在寻找一个空闲端口,它是在尝试注册一个通配符监听器(Wildcard Listener)。

- 内核校验逻辑:在执行

bind操作时,内核会扫描当前系统的 TCB(Transmission Control Block,传输控制块) 表。 - 冲突判定:如果系统中存在任何一个 Socket(无论是 LISTENING 还是 ESTABLISHED),其本地端口为 8001,通配符绑定就会认为存在“潜在冲突”。因为通配符意味着“接管所有”,只要有一个角落不属于它,绑定操作就会被协议栈为了安全性而拦截。

2. 最佳匹配算法(Best Match Algorithm)

为什么绑定 26.26.26.1:8001 这种特定 IP 就能成功?这涉及到了 TCP/IP 协议栈的数据包分发(Demultiplexing)逻辑。

内核在查找目标套接字时,遵循“最长前缀匹配”或“最精确匹配”原则:

- 第一优先级:精确匹配五元组(源IP, 源端口, 目的IP, 目的端口)。

- 第二优先级:匹配特定本地 IP + 端口。

- 第三优先级:匹配通配符地址

0.0.0.0+ 端口。

底层实情:

当你发起出站连接时,系统创建了一个 Active Socket;当你开启监听时,系统创建了一个 Passive Socket。在内核的查找哈希表中,这两个 Socket 虽然本地地址相同,但由于 Remote Endpoint(远程终结点) 信息的不同(一个是具体的服务器 IP,一个是全 0 的待定状态),它们被存储在不同的桶(Bucket)中。

只要你不是尝试开启两个 Passive Socket(监听者) 去争夺同一个特定 IP 的控制权,内核就不会触发冲突异常。

3. Windows 的端口复用逻辑(SO_REUSEADDR)

如果你研究过 Windows 底层驱动(如 afd.sys),你会发现 Windows 对端口的保护比 Linux 更复杂:

- 默认行为:Windows 不允许监听者强行切入另一个监听者的领地。

- 出站 vs 入站:Windows 协议栈允许一个端口在作为“临时端口(Ephemeral Port)”向外连接的同时,在相同 IP 上开启服务端监听。这是因为在内核分发数据时,

ESTABLISHED状态的查找优先级永远高于LISTENING状态。

4. 总结:底层程序员的觉悟

- 0.0.0.0 是全局独占:它要求的是“绝对的领土完整”,任何一个 IP 上的微小占用都会让它报错。

- 特定 IP 是局部共存:它利用了 TCP 五元组的唯一性。只要远程地址(Remote Address)能够区分流量,内核就允许这种“精细化管理”。

一句话总结:

所谓的“端口占用”,本质上是协议栈为了防止数据包投递产生歧义(Ambiguity)而设定的保护机制。理解了五元组的分发逻辑,你就能在单台机器上玩转成千上万个并发连接。

浙公网安备 33010602011771号

浙公网安备 33010602011771号