20169305 2016-2017-2《网络攻击与防范》第四周学习总结

一、教材学习内容总结:

本章所讲内容为网络嗅探和协议分析,网络嗅探从概念入手,讲述了危害作用和技术工具分类,重点学习内容为原理和实现,包括共享式和交换式的嗅探、类Unix和Windows平台的网络嗅探工具的实现,几个嗅探器软件(libpcap、tcpdump、wireshark等)重点是tcpdump的实践和适用;网络协议分析学习了技术原理和实现,解析以太网数据帧、IP数据包以及TCP数据包,这部分内容重点是wireshark的使用,这也是接下来学习的重点。

二、教材学习中的问题和解决过程:

第四章练习:

1、tcpdump(引源http://blog.csdn.net/hijk139/article/details/16965315)

不指定网卡,默认tcpdump只会监视第一个网络接口,一般是eth0

监听某个网卡 tcpdump -i +网卡名称

显示主机192.168.78.200和靶机192.168.78.111通信的数据包 tcpdump host 192.168.78.200 and 192.168.78.111

源地址和目的地址,特殊端口的数据包 tcpdump src + 源地址 and dst + 目的地址 + 端口

查看udp数据包 tcpdump udp

实践: 利用 tcpdump工具,在访问 www.tianya.cn时,浏览器访问了哪些Web服务器?

(引源:http://www.cnblogs.com/arya/archive/2012/12/19/2824430.html)

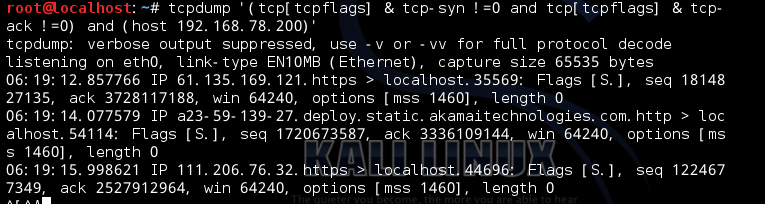

使用如下命令 tcpdump -nn '(tcp[tcpflags] & tcp-syn != 0 and tcp[tcpflags] & tcp-ack != 0) and (host 192.168.78.200)',这里没有等结果完全出来,只是做了一下操作:

2、Wireshark的抓包练习使用:

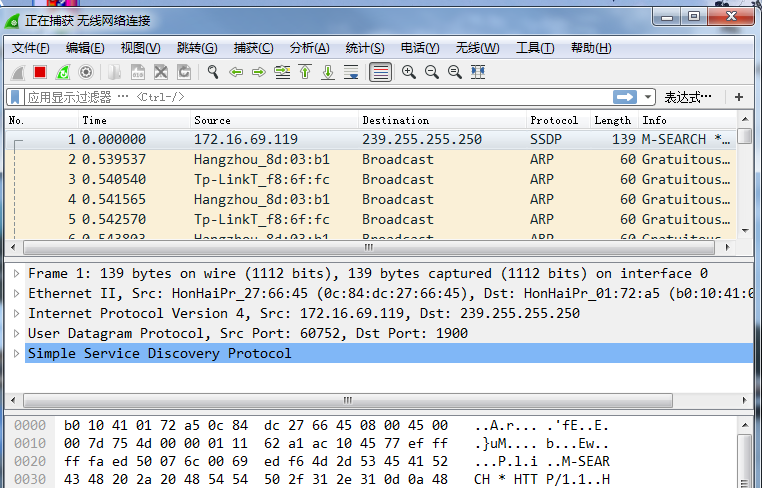

首先从网上下载一款wireshark软件(我下载的是windows下的中文汉化版,具体使用可参考如下教程http://www.2cto.com/article/201201/115880.html),在打开界面的菜单栏选择“捕获”,在其中的选项一栏中选择“无线网络连接”,然后我们得到如下原始数据包界面(以下内容是做着玩的,可直接看实践部分):

这样看起来比较乱,我们输入ociq进行筛选:

找到对应的Desnation双击查看或者在上述界面就可查看相关信息,比如我们可以得到当前使用的QQ号(为保护个人隐私将其打码)

然后在菜单栏“分析”下可以找到“追踪流”,我们可以找到TCP流、UDP流、SSL流和HTTP流四种,我们点开UDP流可以追踪整个回话(大家可以自己尝试一下)

现在主要进行对dns数据包的筛选,先选择协议dns,我们可以得到dns数据包

找到自己使用的域名地址查看相关信息:

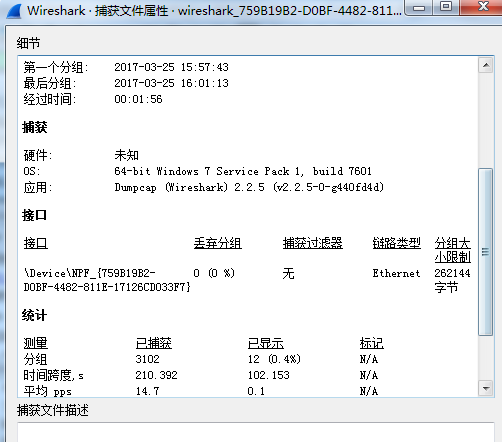

同时在菜单栏“统计”选项下的“捕获文件属性”可以查看本次抓包的统计概况(或者使用·Ctrl+Alt+Shift+C·快捷键)

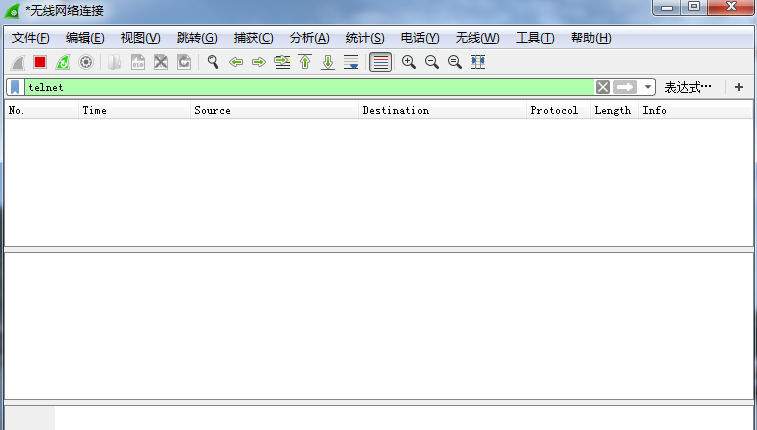

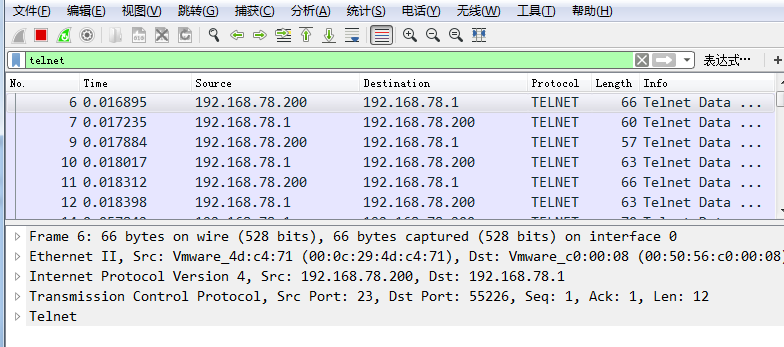

实践: 利用 Wireshark工具,以telnet方式登录BBS进行嗅探分析。

在按上述操作完成相关内容后,键入telnet进行抓包,仅得到如下结果:

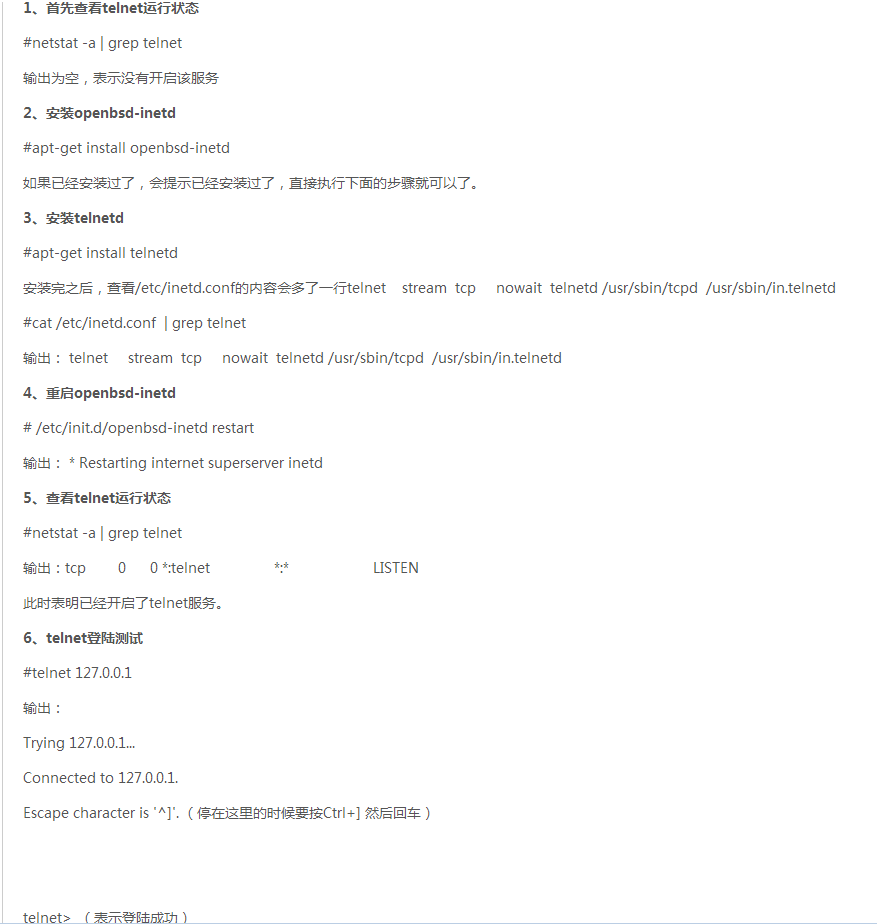

然后我上网查了一下论坛,发现大多数说是因为没有相关的配置或者服务没有打开。在网上找了一个Windows下的telnet的配置,试了一段时间没有成功,然后找到一个虚拟机下打开telnet服务的教程(引源:http://blog.csdn.net/linux_ever/article/details/50519028##1)截图如下:

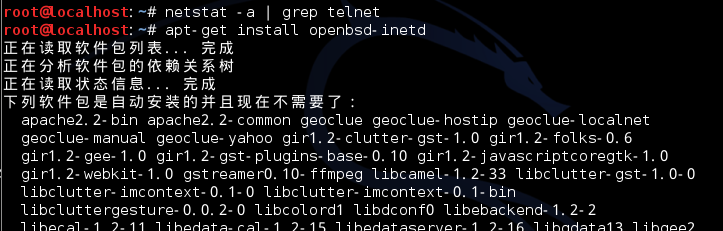

操作部分截图如下:

1、首先查看telnet运行状态

2、安装openbsd-inetd

3、安装telnet:

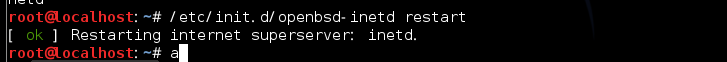

4、重启openbsd-inetd

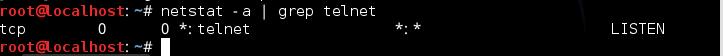

5、查看telnet运行状态

6、telnet登陆测试

完成上述步骤之后查看一下telnet的端口

我们将主机和虚拟机ping通后,使用telnet 192.168.78.200即可,但是这里我把虚拟机的账户和密码忘记了,所以不再演示登陆后的结果,只要进入界面就可以完成抓包工作:

从这里我们就可以看出当时传递的数据是什么,包括当时我输入的账户和密码,都很清楚的显示出来(虽然我没有登陆成功,但是也可以显示,此处保护隐私不进行截屏显示),所以使用这种方式,一旦出现问题,信息很容易泄露。

三、视频学习中的问题和解决过程:

1、openVAS的安装和使用

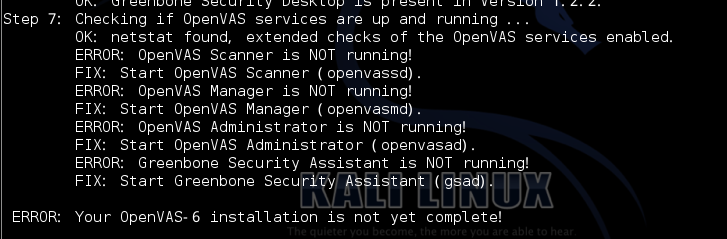

上周在进行openVAS的安装的过程中总是出现问题,然后我又尝试了一个周的安装,从第一步开始进行,使用openvas-check-setup进行错误检查,问题如下:

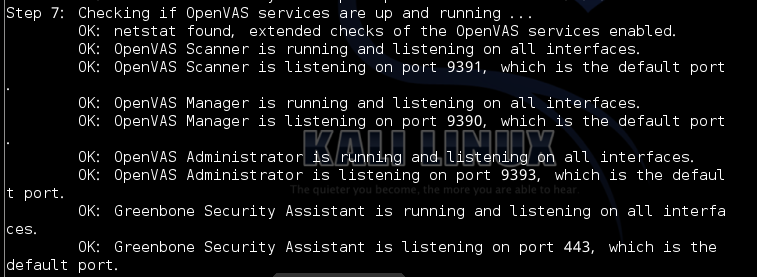

先进行第一个问题的修复,输入openvassd命令,然后openvas-check-setup(问题很容易解决,此处不再放置结果),然后再进行下面问题的修复,输入openvasmd命令修复第二个错误,然后继续进行第三个问题的修复,输入openvasad命令,然后进行openvas-check-setup检查(不知道这里是不是巧合,之前都是修复完一个错误检查一次或者是四个问题一起修复最后检查,第二个错误总是无法修复,改用这种方式就可以了),最后进行第四个问题的修复,输入gsad命令,进行openvas-check-setup检查,可以将所有问题全部修复,结果如下:

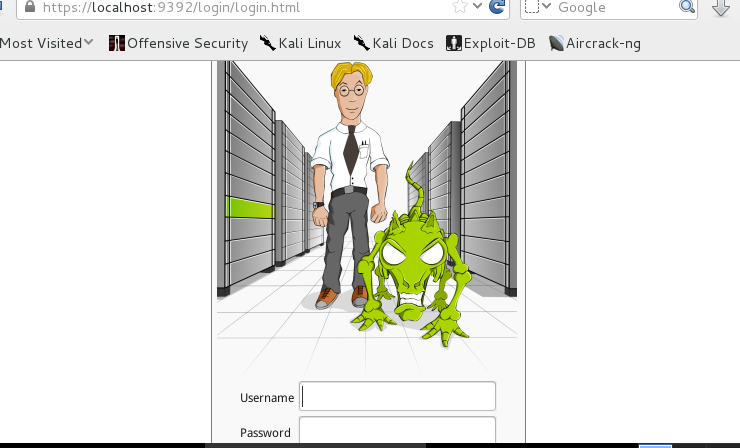

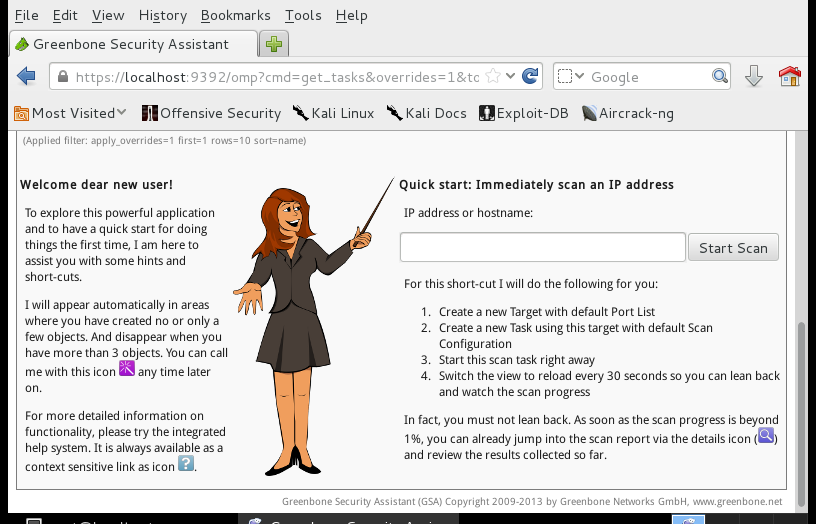

问题修复完成后,将原来的账户删除建立新的账户(使用了openvasad -help查看如何建立删除账户,上周已经做过,不在赘述),虽然按照教程说默认已经打开服务可以直接访问https://localhost:9392,但是几次操作我发现这种方式并不可取,然后我进行手工转发端口,输入指令如下:·gsad --listen=0.0.0.0 --port=9392 --slisten=127.0.0.1 --aport=9393 --mlisten=127.0.0.1 --mport=9390 --http-only·,然后再次打开浏览器输入访问网址后,结果如下:

按照之前自己新创立的账户名和密码,输入完成后就进入相对应的界面:

在此界面可进行后续的漏洞分析和检测等一系列操作。在这里不得不说,虽然openVAS的安装过程一直出错,断断续续花费近两周的时间,但最后还是成功了。

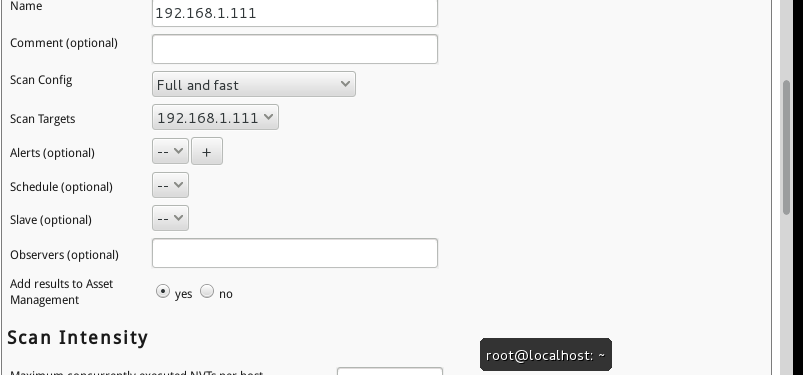

继续使用openVAS对目标靶机进行扫描,先建立一个Target,按照之前的选择靶机为Metasploitable_ubuntu,然后建立一个扫描任务Task(此处将扫描目标的IP通过·sudo ifconfig eth0 192.168.1.111 netmask 255.255.255.0·改写)

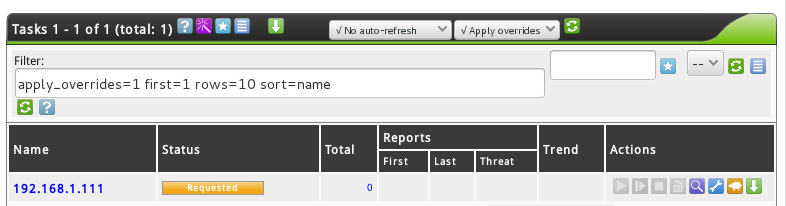

然后开始扫描任务

扫描几次后我发现并没有错误:

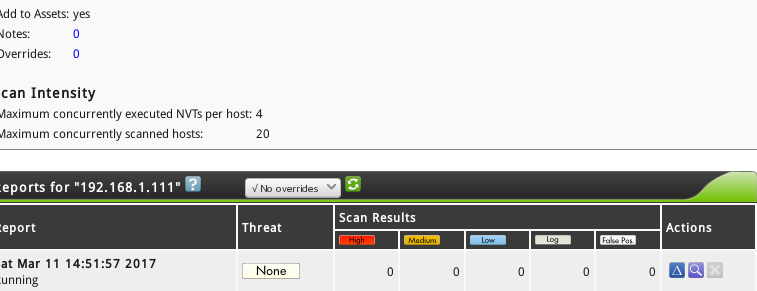

我也感觉不对,目标靶机肯定会有错误的内容,反复查看后发现我没有设定扫描范围(快被自己蠢哭了),然后按照上述步骤重新开始,上来就进行扫描内容的设定:

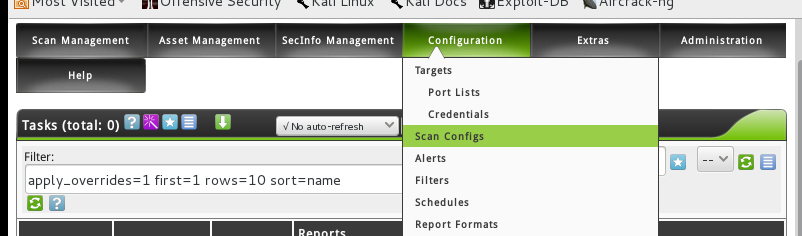

点击菜单栏里 Configuration下的Scan Configs命令:

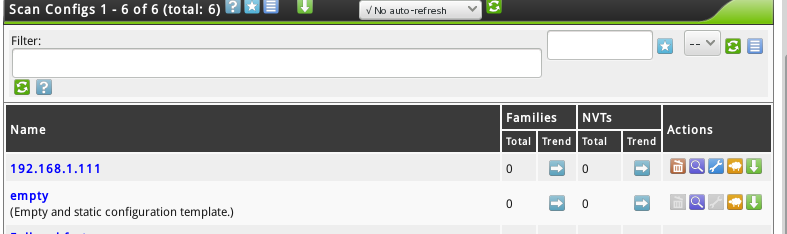

进入如下画面,在这里面点击上方的New Scan Config,新建一个Scan config,取名为192.168.1.111,然后保存退出

我们会发现在原来刚进入的界面上方出现一个新的Scan config项目:

然后我们点击后面的第三个按钮,进入Edit Scan Config,这里可以选择扫描内容,然后我们简单选择几个进行扫描:

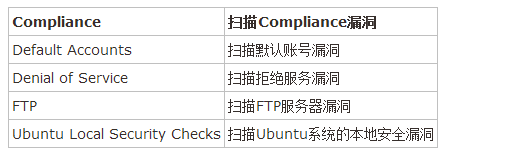

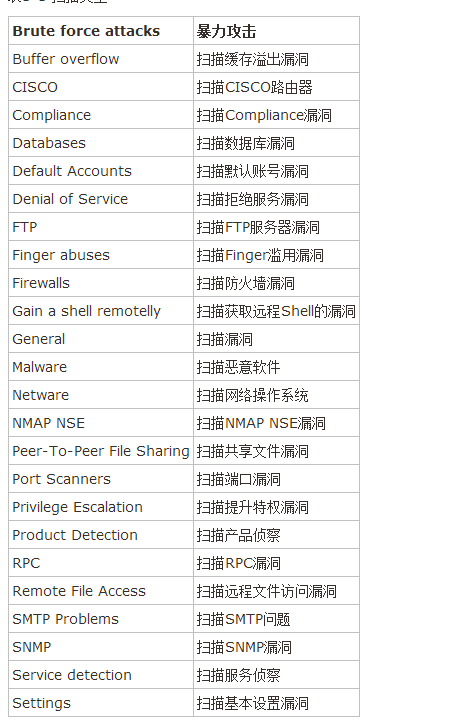

在这里我上网查看了一个大神的博客,找到了对应的扫描类型,部分截图如下,具体的教程和内容可参见博客所写(引源:http://blog.csdn.net/xygg0801/article/details/53610640):

然后我们可以按照上述流程继续做下去(这里可能是因为我把名字取得都一样或者是因为扫描内容选择的太少,结果并没有发现错误)

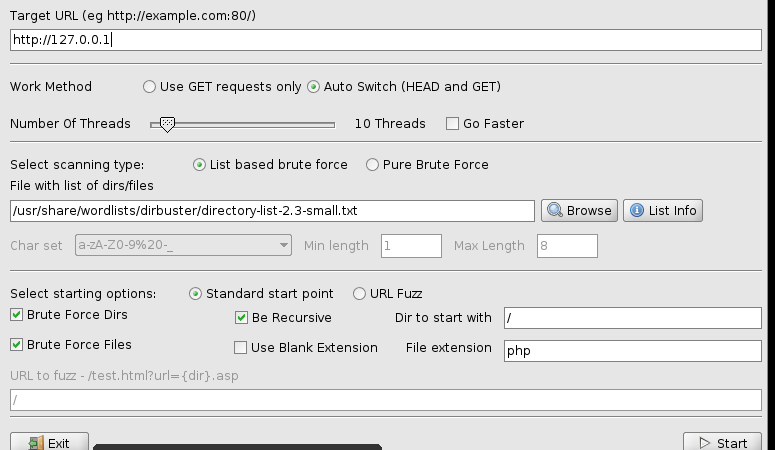

2、其他工具的使用

视频中接下来讲的几个工具的使用问题,有的没有配置环境,回头等我配置好环境再操作一下,kali虚拟机可能因为版本问题,运行实在太慢,部分操作如下:

四、学习总结

本周通过对几个工具的学习,收获还是挺大的,遇到的问题也很多,可以尝试通过网上教程和论坛一步步去解决,为接下来的学习打下基础。

五、学习计划和进度

1、本学期学习计划

完成网络攻防课程的学习,动手实践相关内容

2、本周完成内容

课本第四章内容的学习,学习了视频11-15的内容

浙公网安备 33010602011771号

浙公网安备 33010602011771号