接口加密

一、业务场景介绍

数据安全性 - 抓包工具

系统明文传输的数据会被不明身份的人用抓包工具抓取,从而威胁系统和数据的安全性。

二、加密方式

1. 摘要算法

消息摘要是把任意长度的输入揉和而产生长度固定的信息。

消息摘要算法的主要特征是加密过程不需要密钥,并且经过加密的数据无法被解密,只有输入相同的明文数据经过相同的消息摘要算法才能得到相同的密文。消息 摘要算法不存在密钥的管理与分发问题,适合于分布式网络上使用。

消息摘要的主要特点有:

- 无论输入的消息有多长,计算出来的消息摘要的长度总是固定的。

- 消息摘要看起来是“随机的”。这些数据看上去是胡乱的杂凑在一起的。

- 只要输入的消息不同,对其进行摘要后产生的摘要消息也必不相同;但相同的输入必会产生相同的输出。

- 只能进行正向的消息摘要,而无法从摘要中恢复出任何消息,甚至根本就找不到任何与原信息相关的信息。

- 虽然“碰撞”是肯定存在的,但好的摘要算法很难能从中找到“碰撞”。即无法找到两条不同消息,但是它们的摘要相同。

常见的摘要算法:CRC、MD5、SHA等

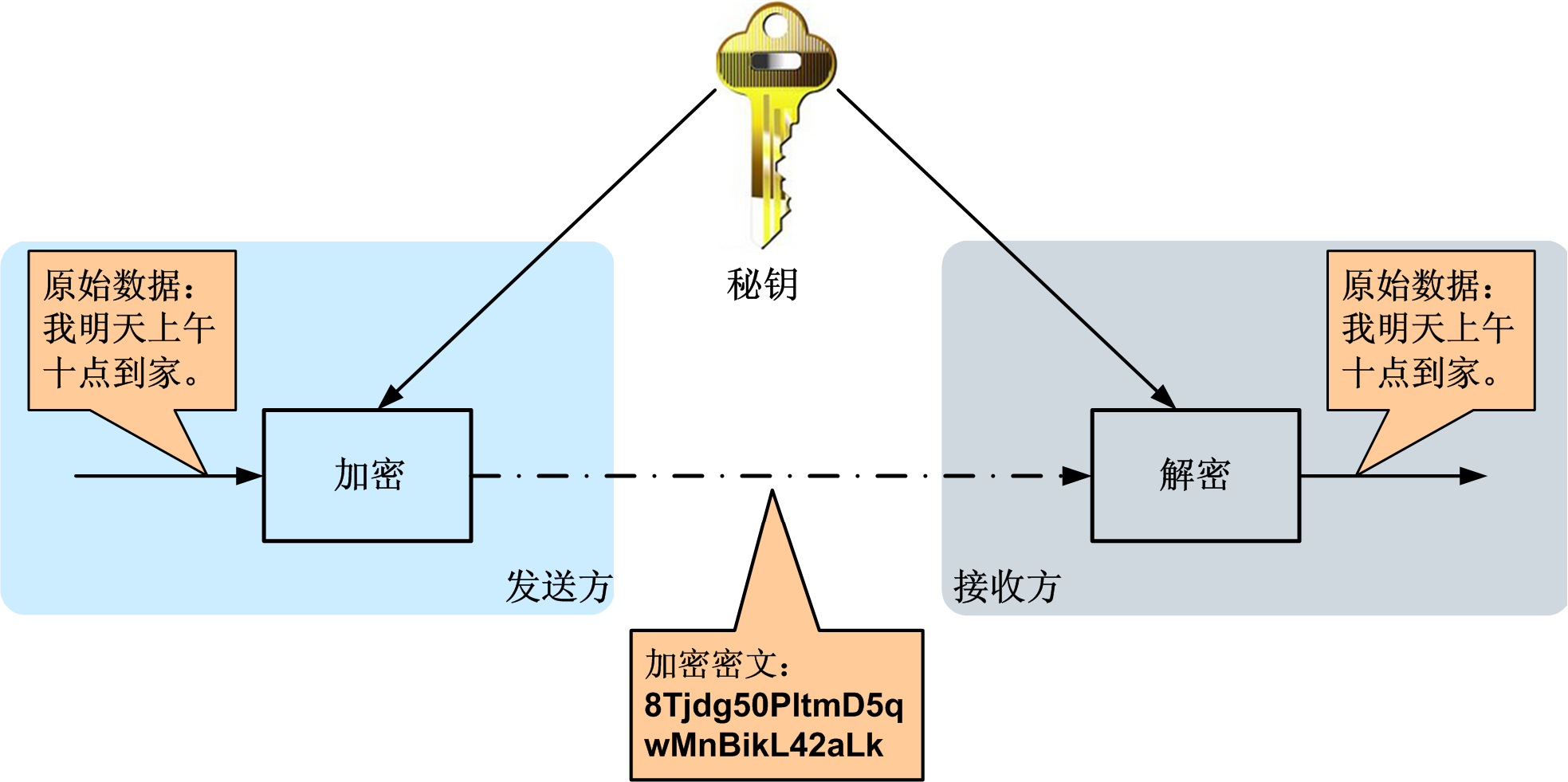

2. 对称加密

加密和解密使用相同密钥的加密算法。

对称加密的特点:

- 速度快,通常在消息发送方需要加密大量数据时使用。

- 密钥是控制加密及解密过程的指令。

- 算法是一组规则,规定如何进行加密和解密。

典型应用场景:离线的大量数据加密(用于存储的

常用的加密算法:DES、3DES、AES、TDEA、Blowfish、RC2、RC4、RC5、 IDEA、SKIPJACK等。

对称加密的工作过程如下图所示

加密的安全性不仅取决于加密算法本身,密钥管理的安全性更是重要。如何把密钥安全地传递到解密者手上就成了必须要解决的问题。

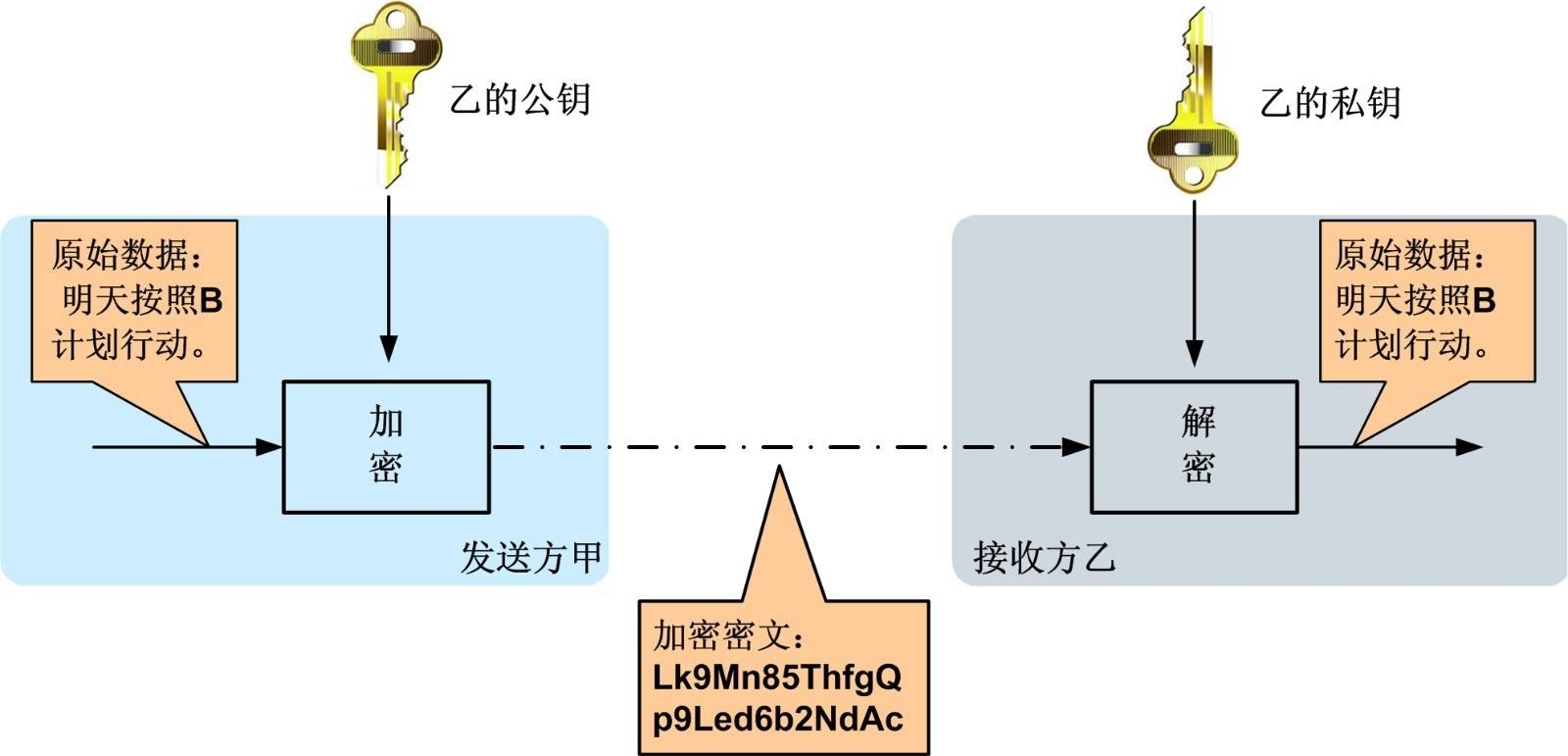

3. 非对称加密

非对称加密算法是一种密钥的保密方法,加密和解密使用两个不同的密钥,公开密钥(publickey:简称公钥)和私有密钥(privatekey:简称私钥)。公钥与私钥是一对,如果用公钥对数据进行加密,只有用对应的私钥才能解密。

非对称加密算法的特点:

- 算法强度复杂

- 加密解密速度没有对称密钥算法的速度快

经典应用场景:数字签名(私钥加密,公钥验证)

常用的算法:RSA、Elgamal、背包算法、Rabin、D-H、ECC(椭圆曲线加密算法)。

非对称加密算法示意图如下

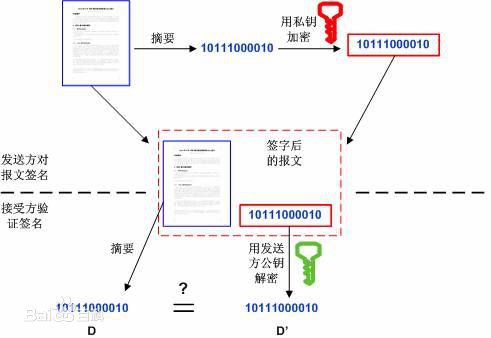

4. 数字签名

数字签名(又称公钥数字签名)是一种类似写在纸上的普通的物理签名,是使用了公钥加密领域的技术实现,用于鉴别数字信息的方法。

数字签名通常使用私钥生成签名,使用公钥验证签名。

签名及验证过程:

1. 发送方用一个哈希函数(例如MD5)从报文文本中生成报文摘要,然后用自己的 私钥对这个摘要进行加密

2. 将加密后的摘要作为报文的数字签名和报文一起发送给接收方

3. 接收方用与发送方一样的哈希函数从接收到的原始报文中计算出报文摘要

4. 接收方再用发送方的公用密钥来对报文附加的数字签名进行解密

5. 如果这两个摘要相同、接收方就能确认该数字签名是发送方的。

数字签名验证的两个作用:

- 确定消息确实是由发送方签名并发出来的

- 确定消息的完整性

三、OpenSSL生成rsa密钥对

1. RSA算法的密钥格式

密钥长度介于 512 - 65536 之间(JDK 中默认长度是1024),且必须是64 的倍数。密钥的常用文件格式有pem(文本存储)或者der(二进制存储)。

当使用Java API生成RSA密钥对时,公钥以X.509格式编码,私钥以PKCS#8格式编码RSA使用pkcs协议定义密钥的存储结构等内容

RSA官方网站:https://www.rsa.com

2. openssl生成rsa密钥对的命令

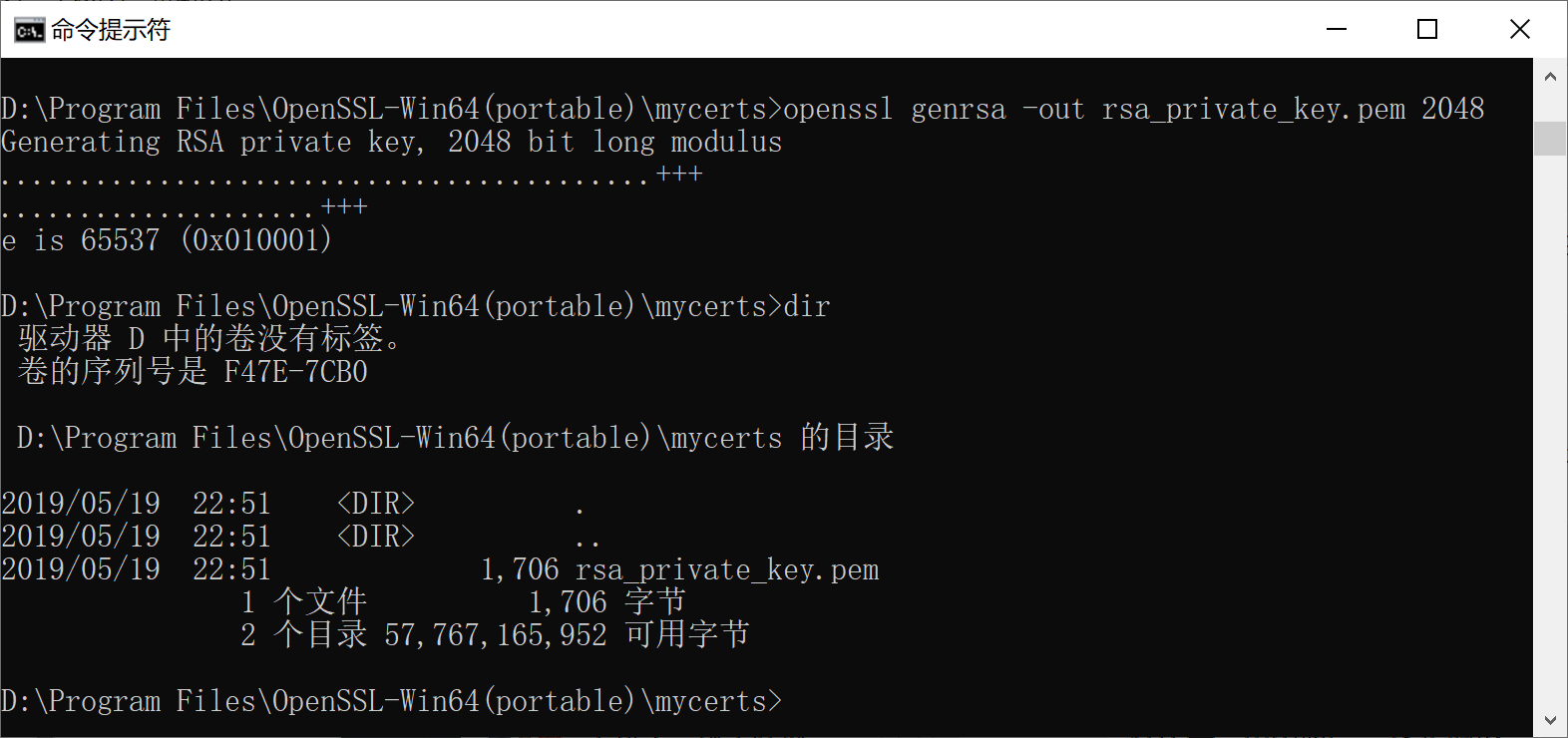

2.1 生成rsa私钥,文本存储格式,长度2048

openssl genrsa -out ../mycerts/rsa_private_key.pem 2048

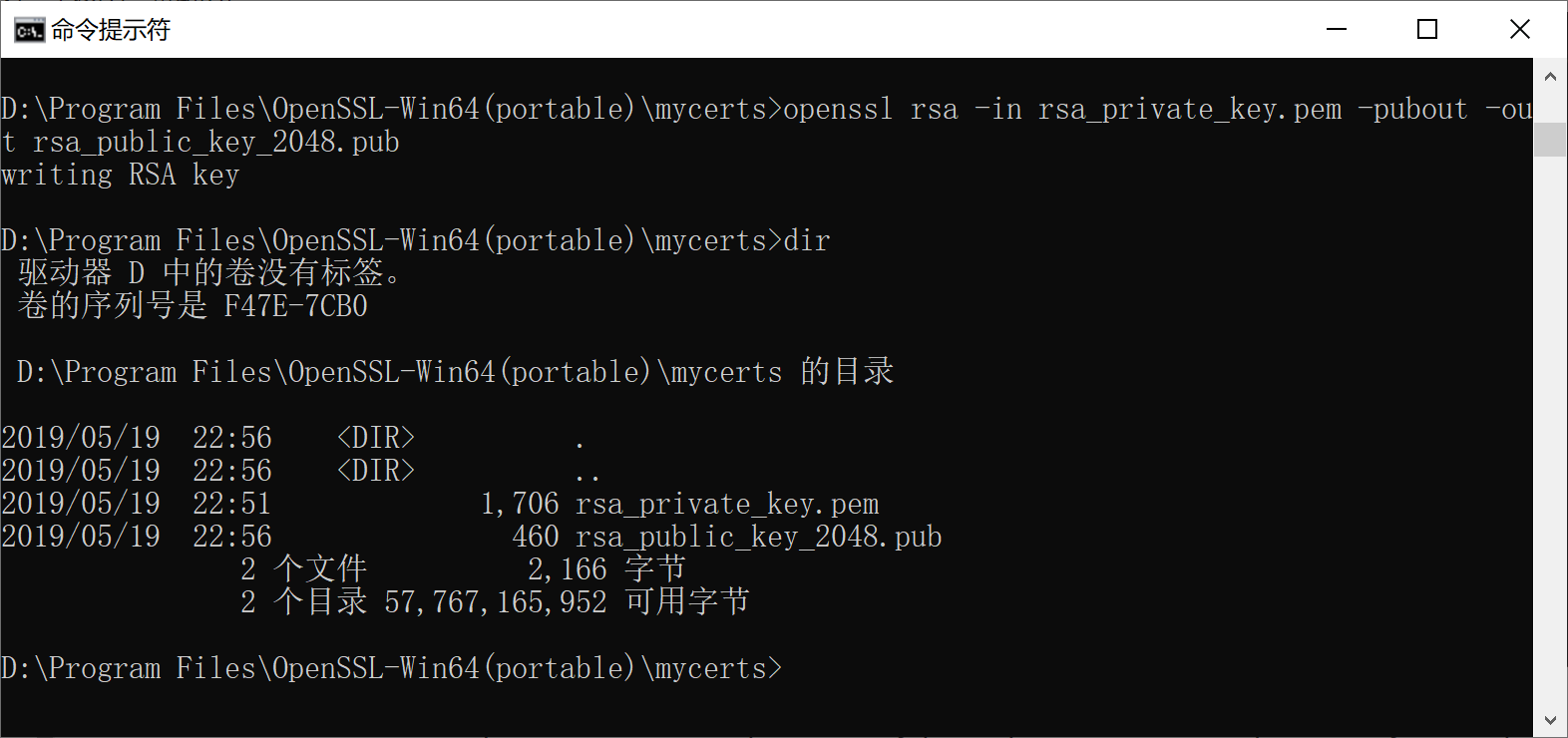

2.2 根据私钥生成对应的公钥

openssl rsa -in ../mycerts/rsa_private_key.pem -pubout -out ../mycerts/rsa_public_key_2048.pub

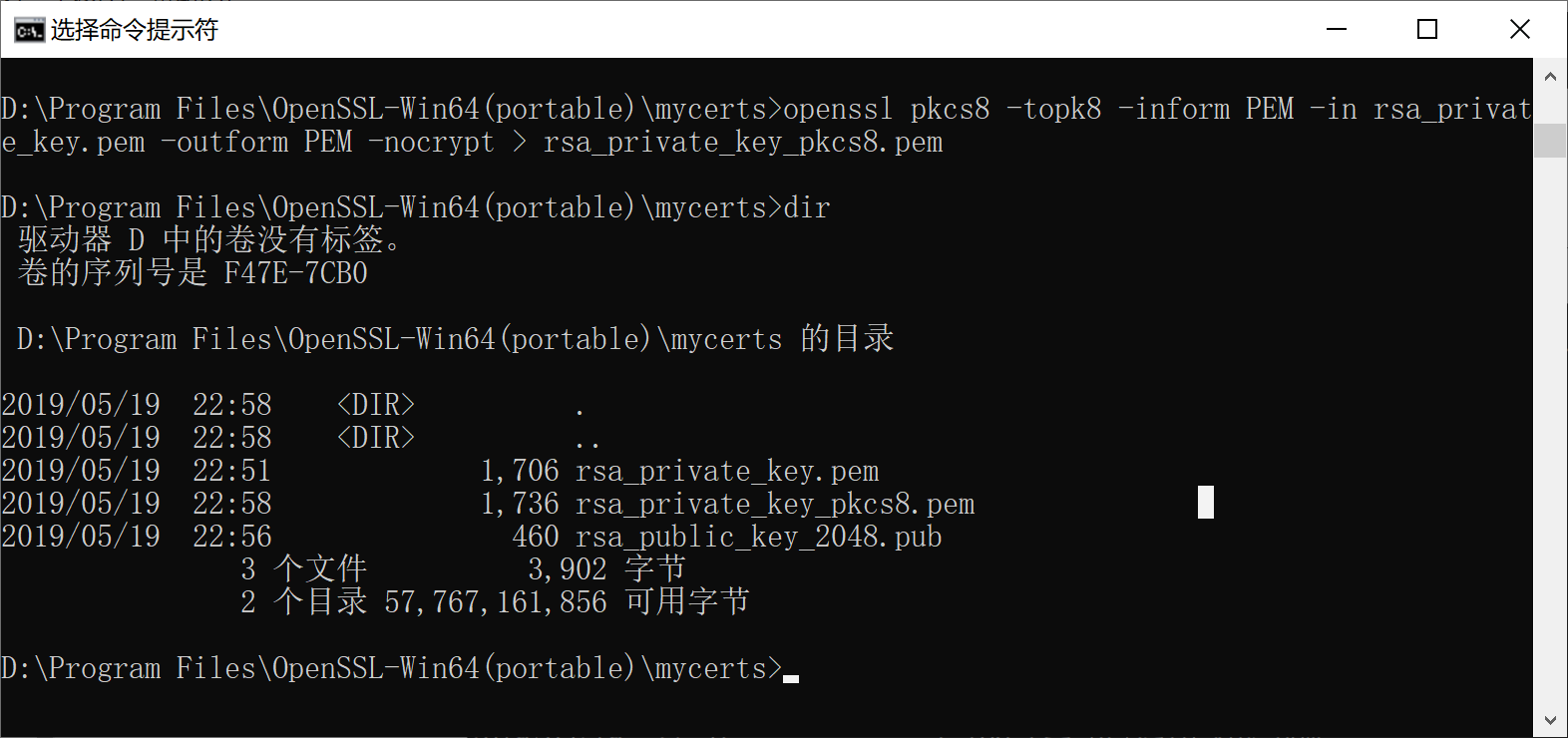

2.3 私钥转化成pkcs8格式

openssl pkcs8 -topk8 -inform PEM -in ../mycerts/rsa_private_key.pem - outform PEM -nocrypt > ../mycerts/rsa_private_key_pkcs8.pem

浙公网安备 33010602011771号

浙公网安备 33010602011771号