- 逆向分析

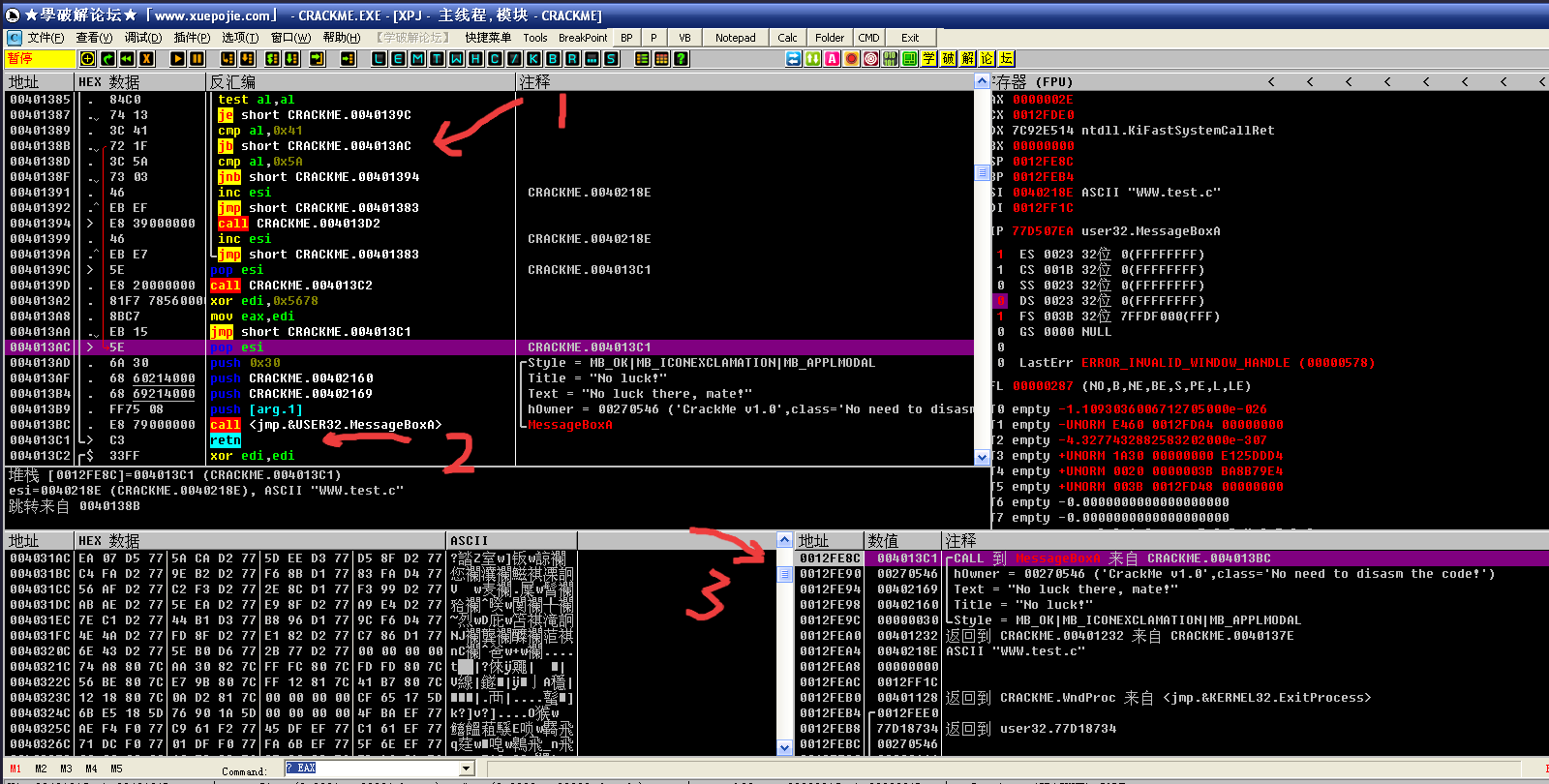

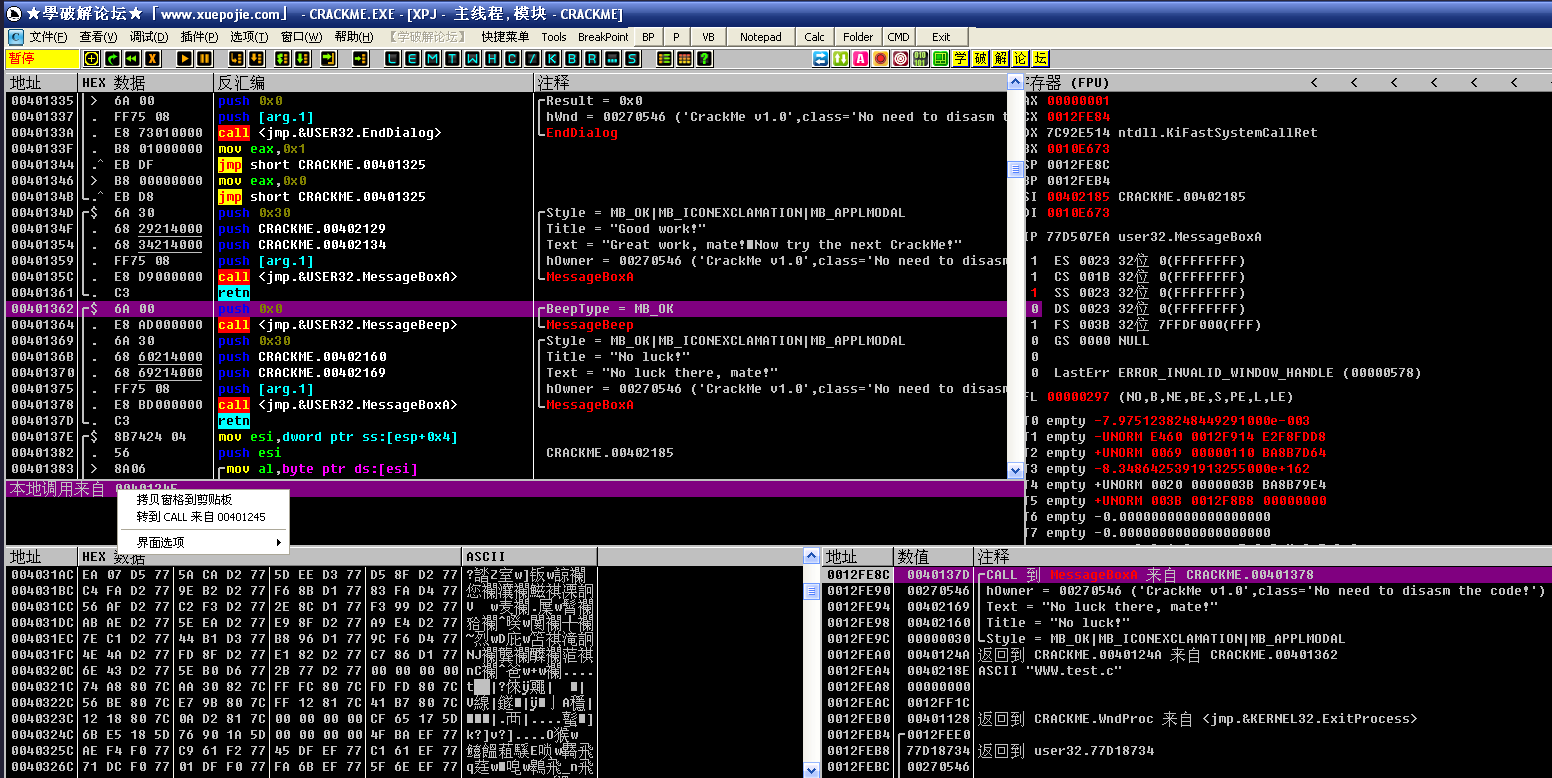

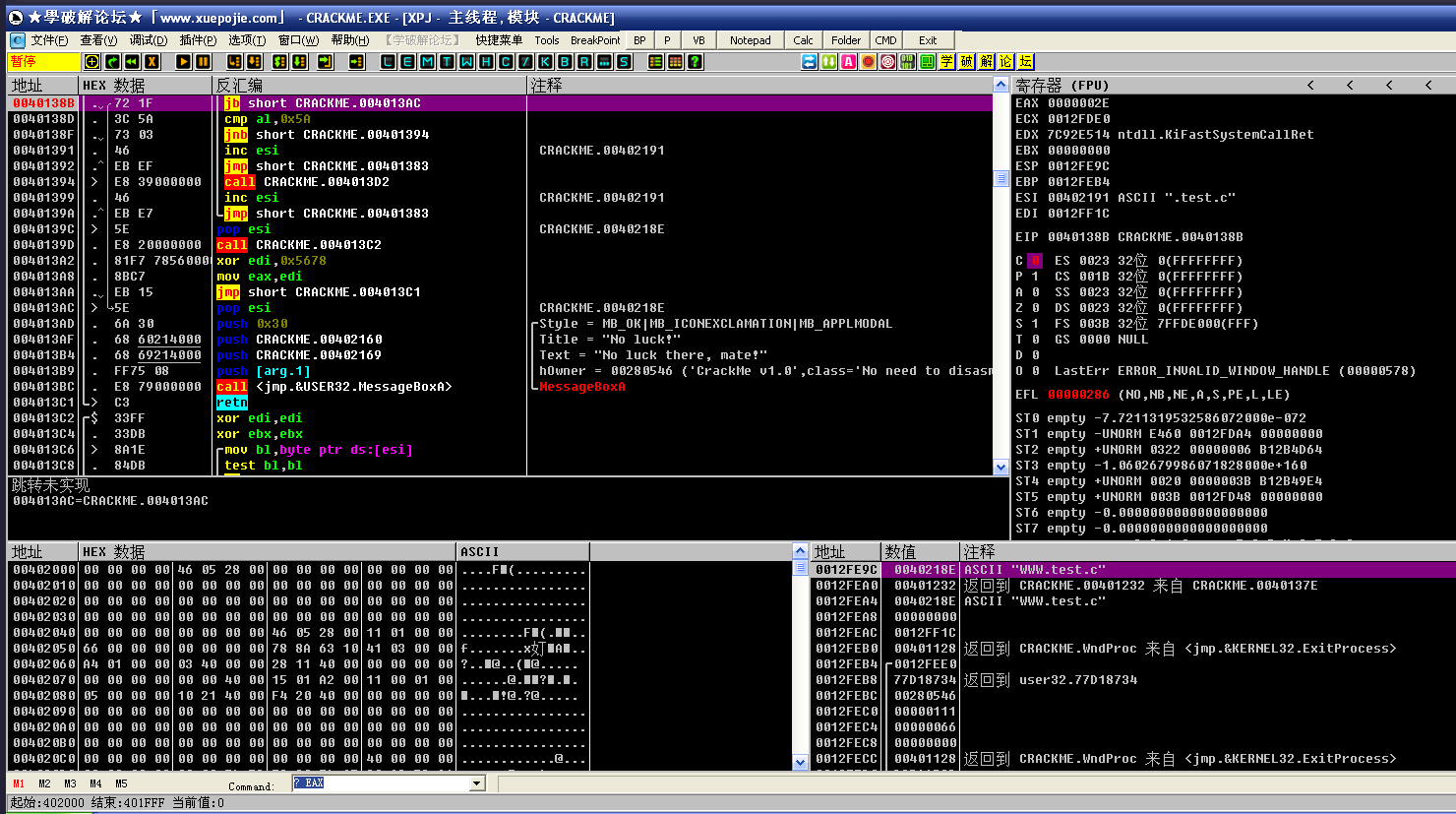

1.1 注册程序,输入假码.

![]()

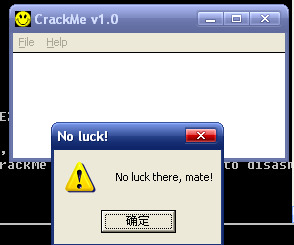

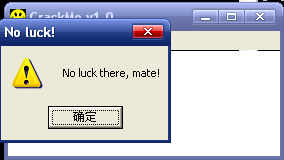

1.2 点击OK后弹窗.

![]()

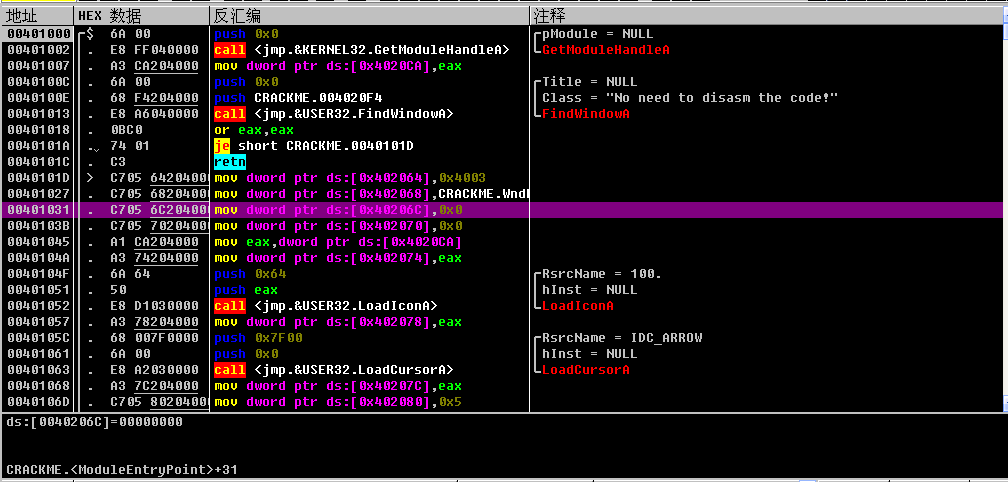

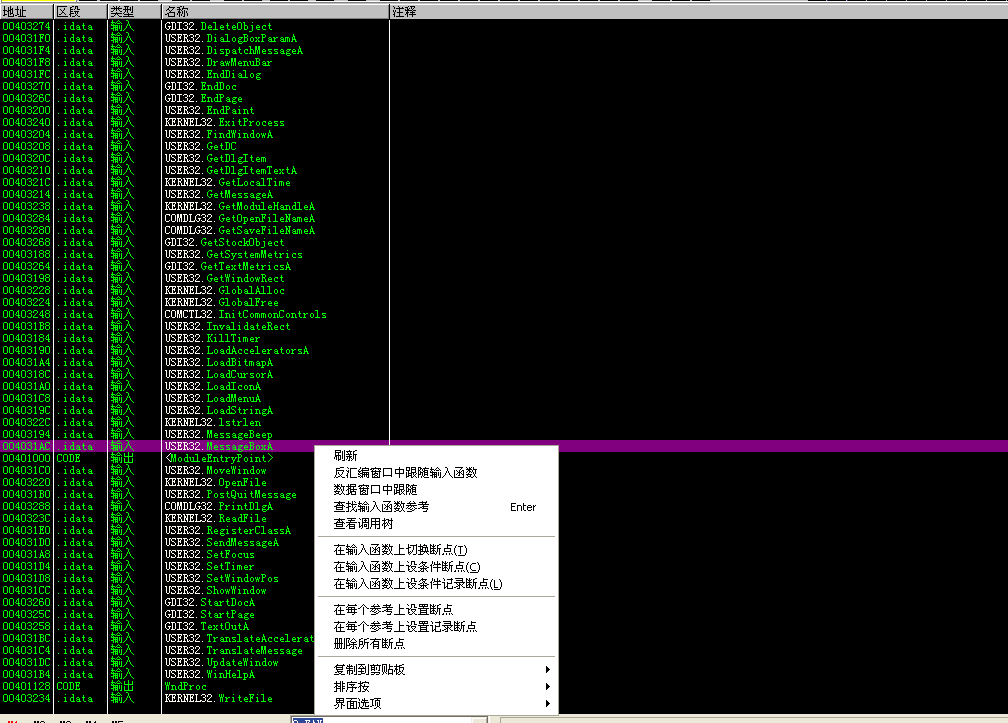

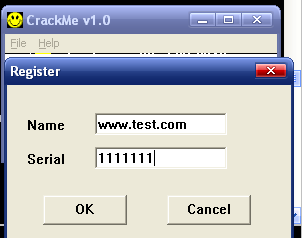

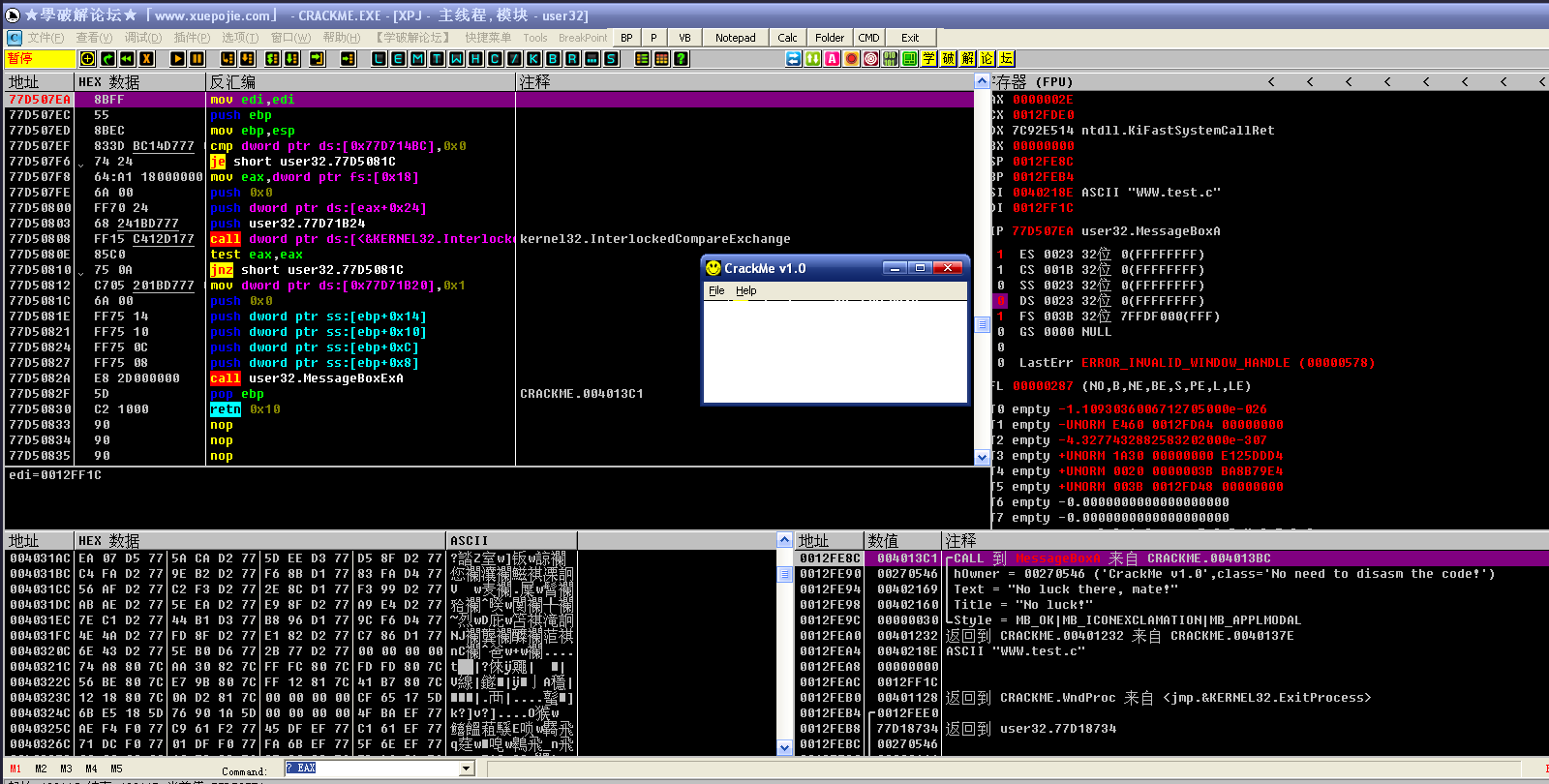

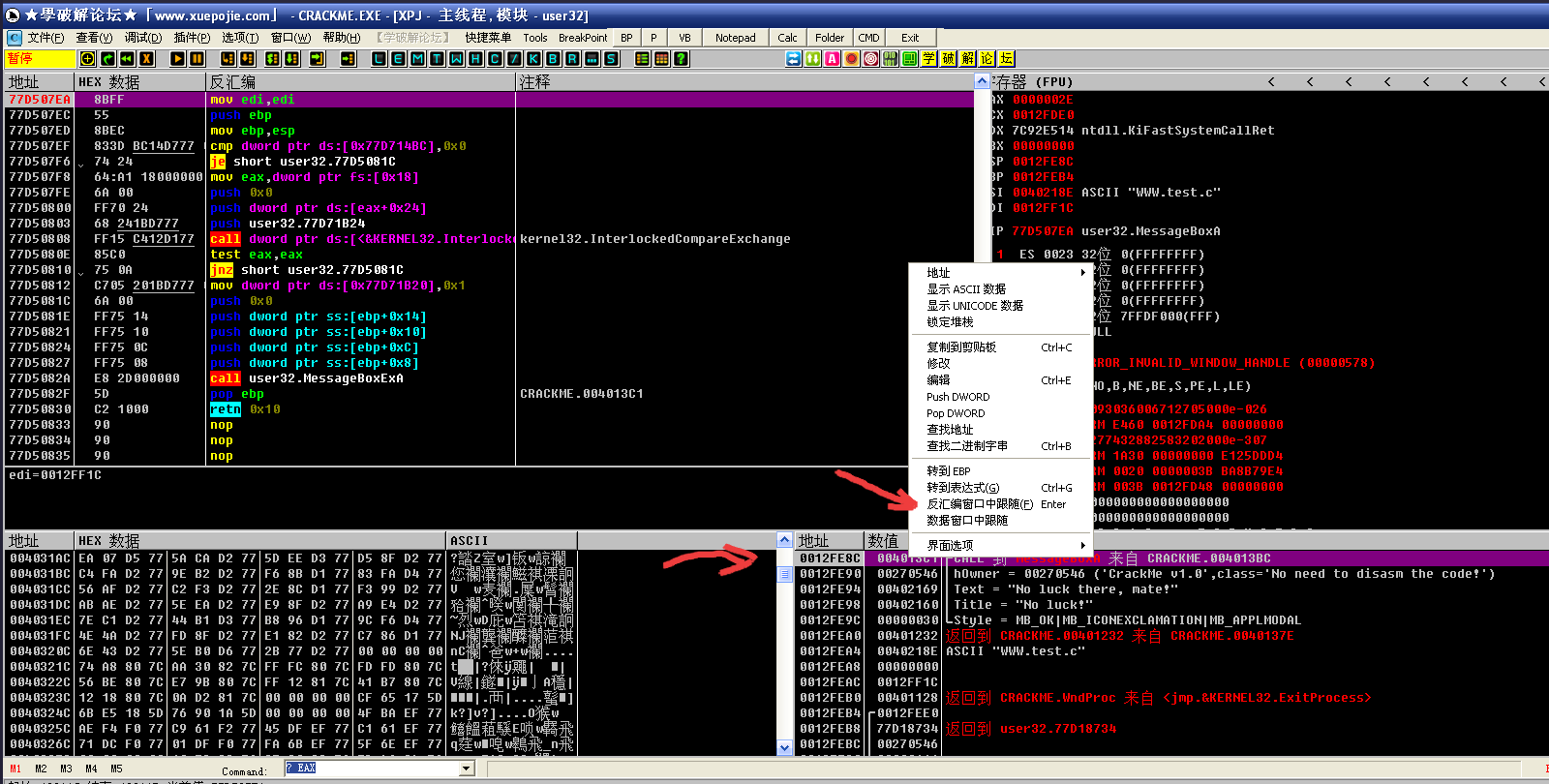

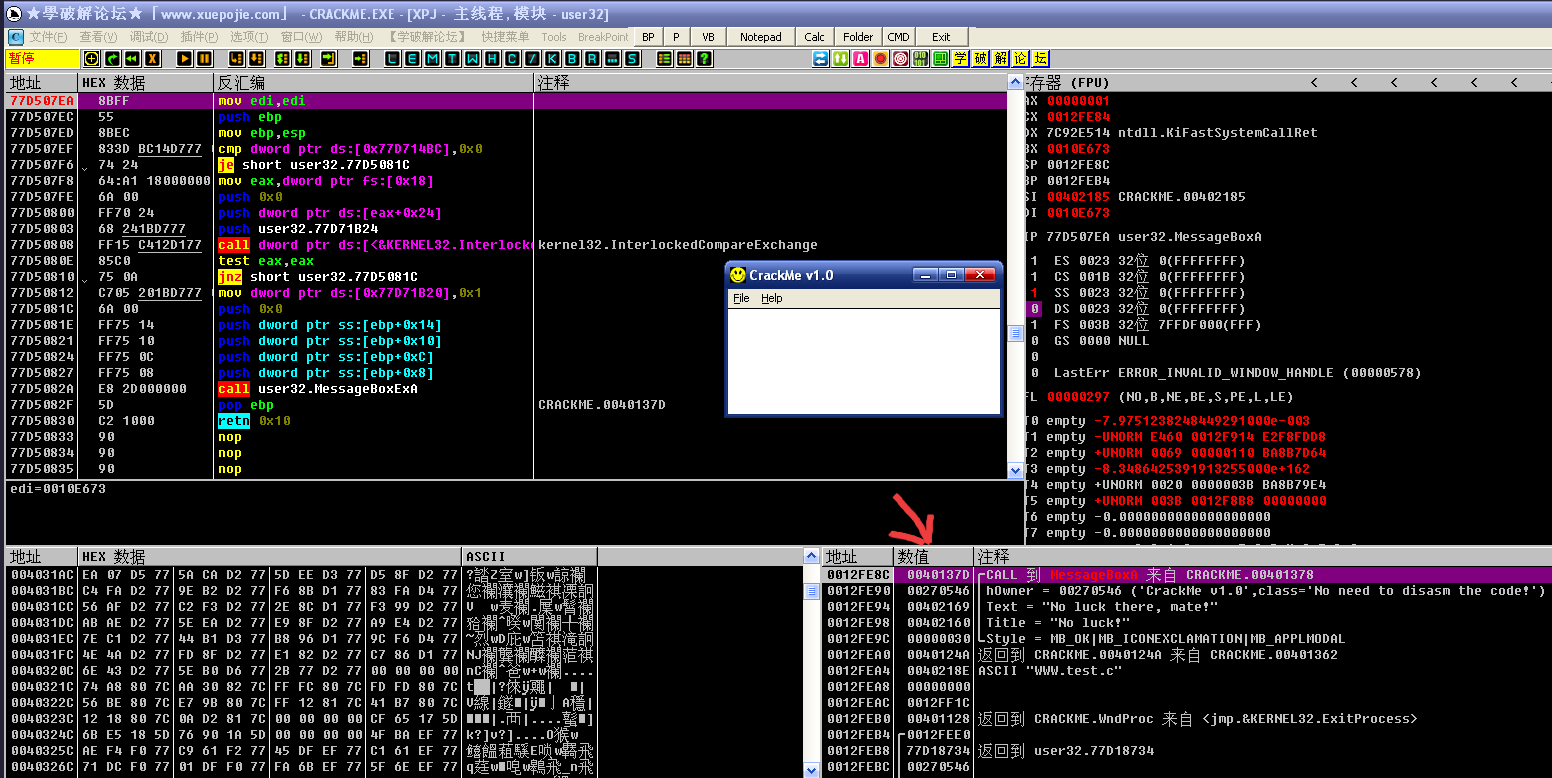

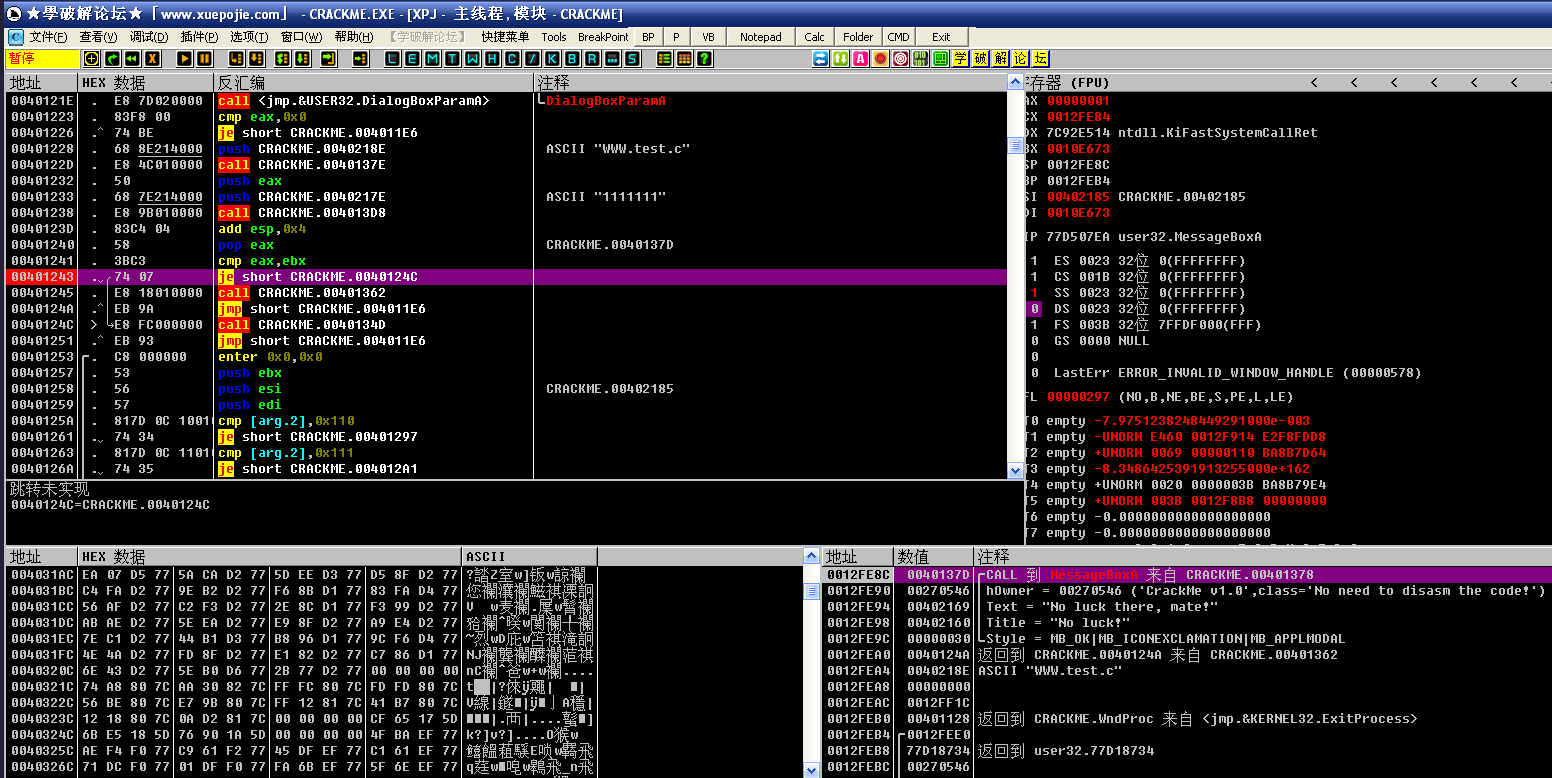

1.3 可以看到,这个程序有MessageBoxA api,打开od进行搜索,在原始入口点使用ctrl+n搜索api函数,直接输入MessageBoxA搜索具体函数,选中MessageBoxA并右键选择"反汇编窗口中跟随输入函数".

![]()

![]()

1.4 设置断点

![]()

1.5 f9运行程序,输入假码,点击ok.

![]()

1.6 到断点处暂停了,选中并跟随.

![]()

![]()

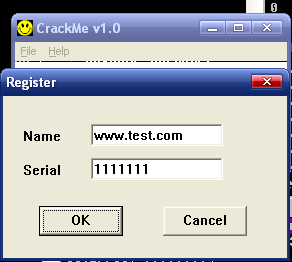

1.7 可以看到第二个箭头和第三个箭头内存地址中的数值是一样的,在第一个箭头处设置断点.

![]()

![]()

1.8 点击f9运行,并点击确定.

![]()

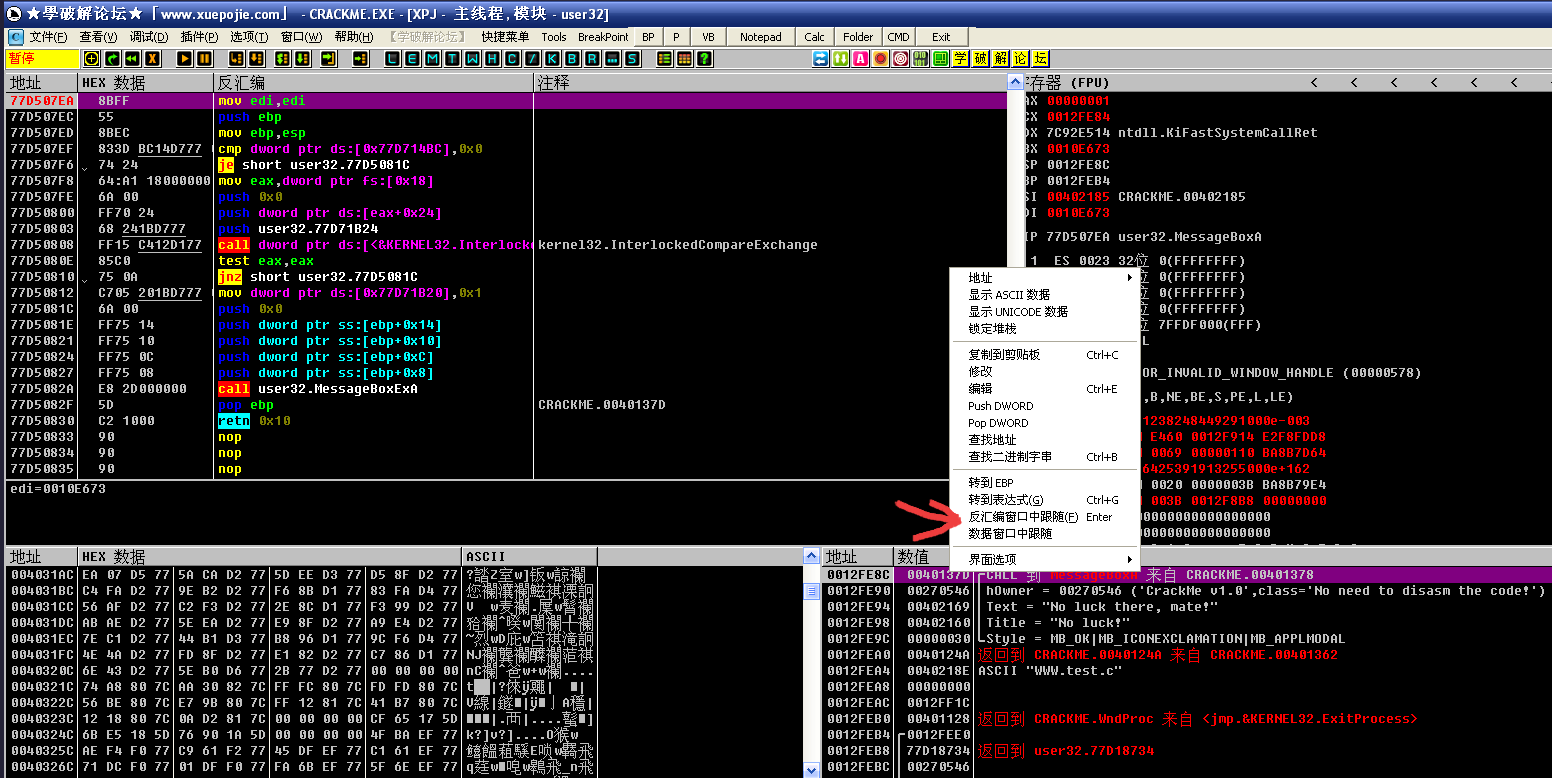

1.9 选中这里并跟随.

![]()

![]()

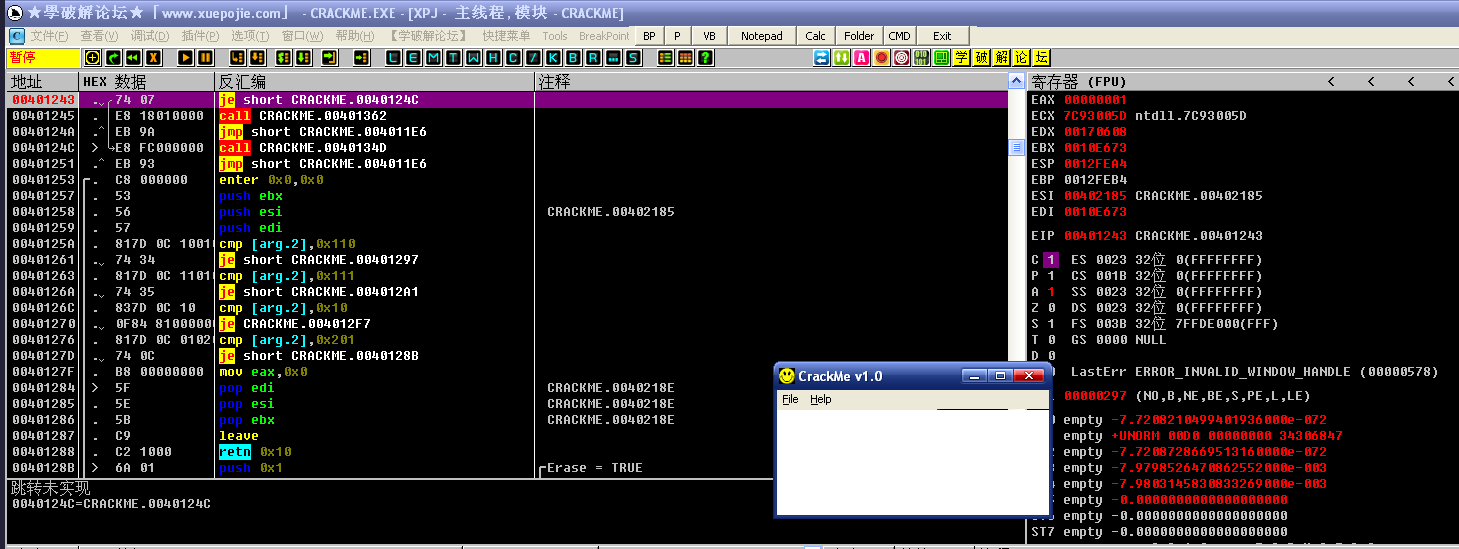

1.10 选中并转到call地址处00401245.

![]()

1.11 设置断点.

![]()

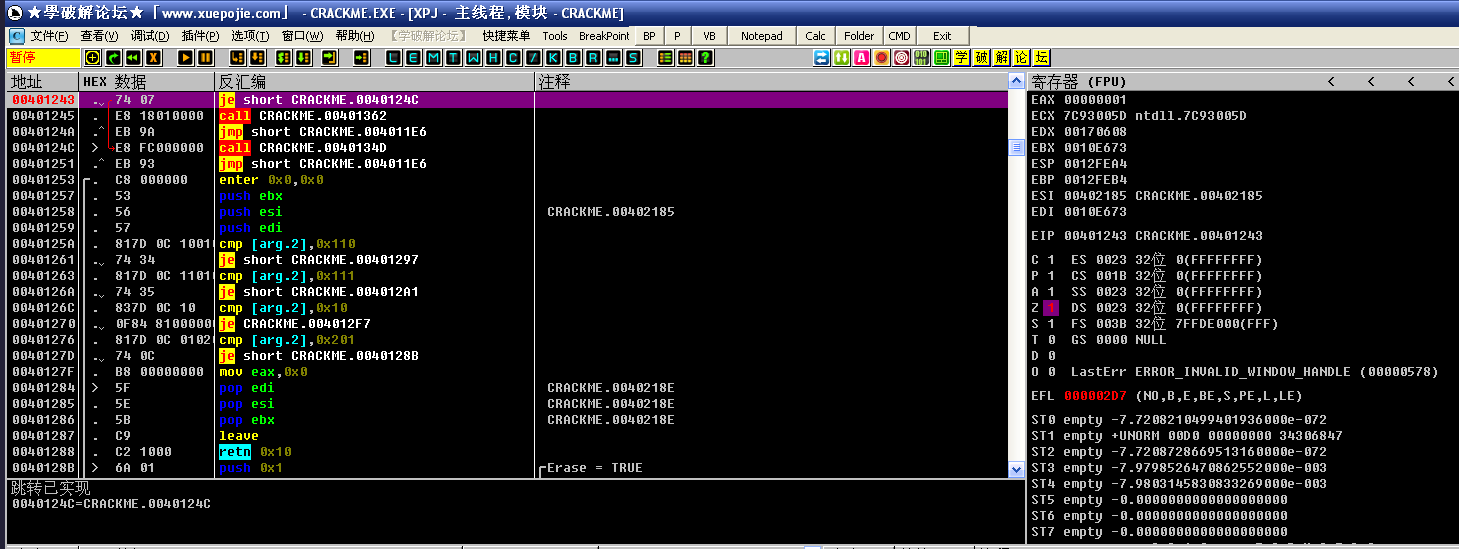

1.12 重新运行程序,点击确定.

![]()

1.13 一直f9,直到跳转指令被触发

![]()

1.14 修改C标志位为0,去掉跳转指令被触发,隐藏掉这次的跳转.

![]()

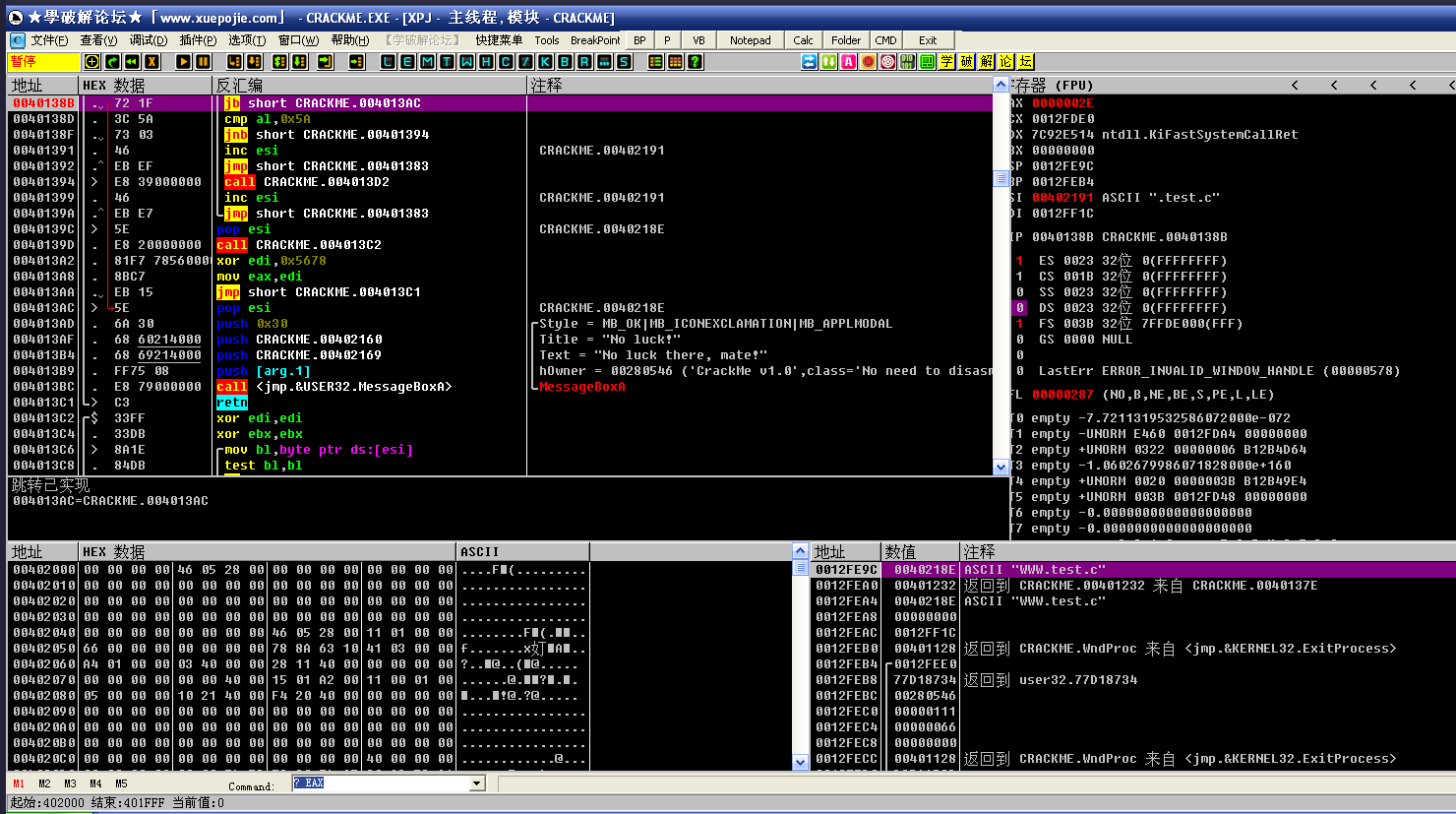

1.15 一直f9,直到.

![]()

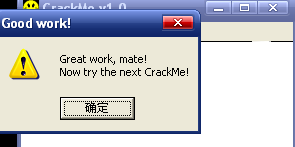

1.16 点击确定后,到此界面

![]()

1.17 更该Z标志位为1,触发断点处的跳转.

![]()

1.18 一直F9运行.

![]()

浙公网安备 33010602011771号

浙公网安备 33010602011771号