信息搜集

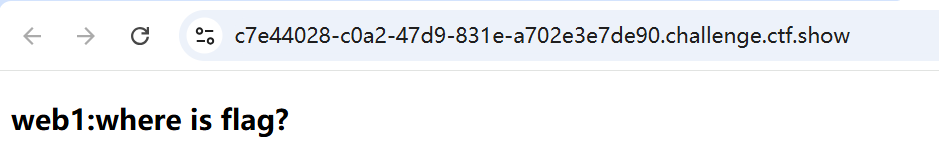

web1

题目考点:

源码

做题过程:

就条件反射看源码,结果flag就在源码里面

ctfshow{98a43672-a0ec-46b1-a26f-561f9313ab4a}

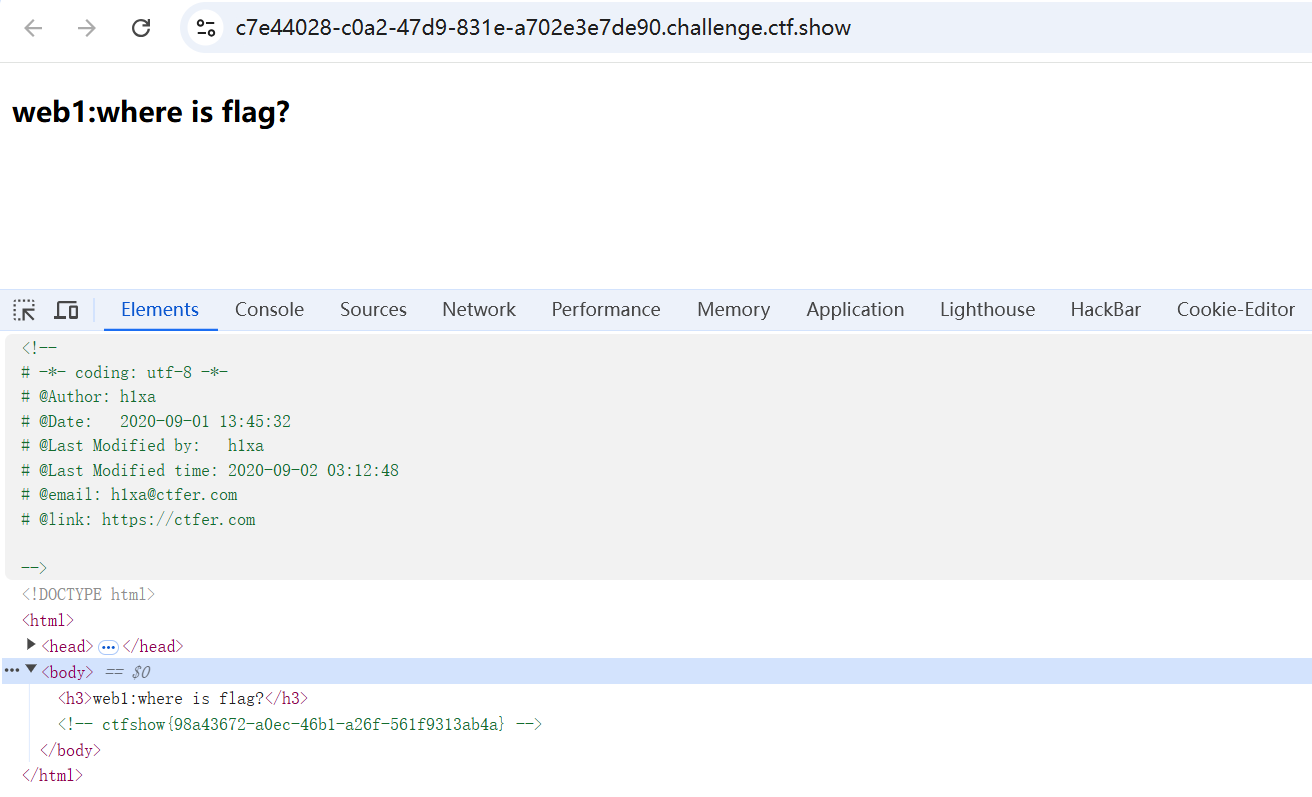

web2

题目考点:

Ctrl+U看源码(看源码的多种方式)

做题过程:

f12是不行的,但是我们在谷歌中可以使用Ctrl+U

看到flagctfshow{682dc10f-0d3e-4dca-bb2f-9c3a27825d6b}

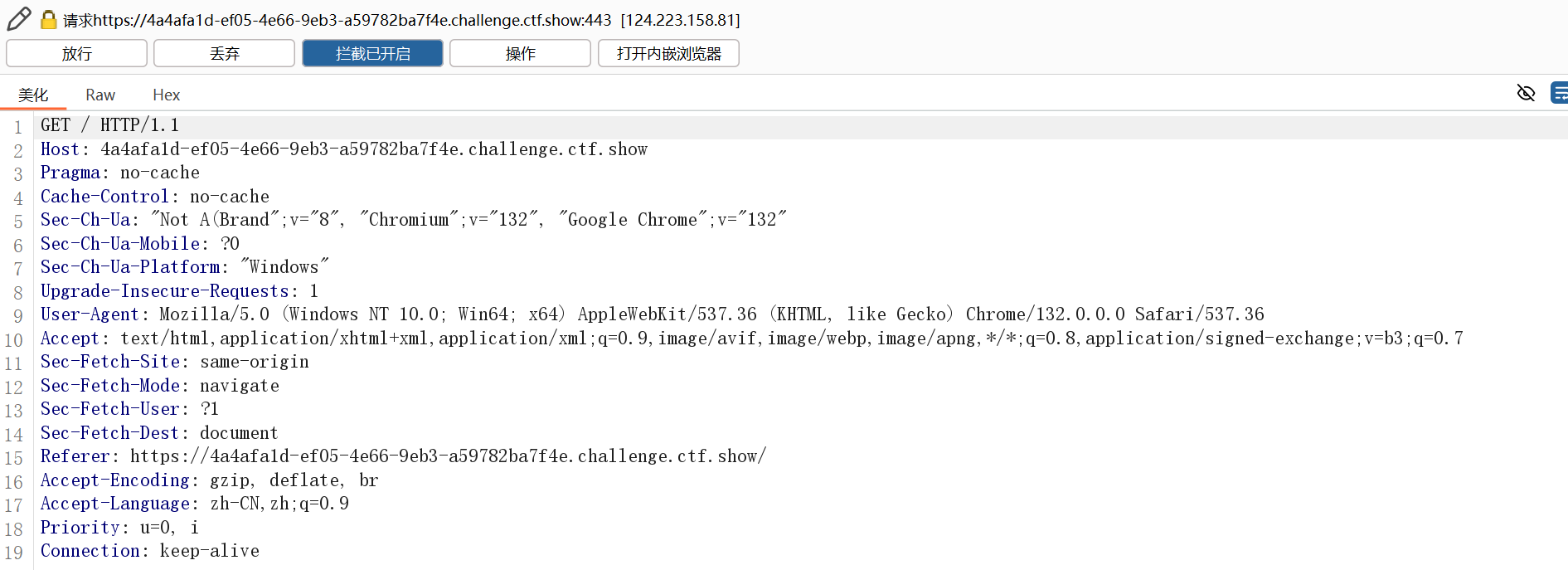

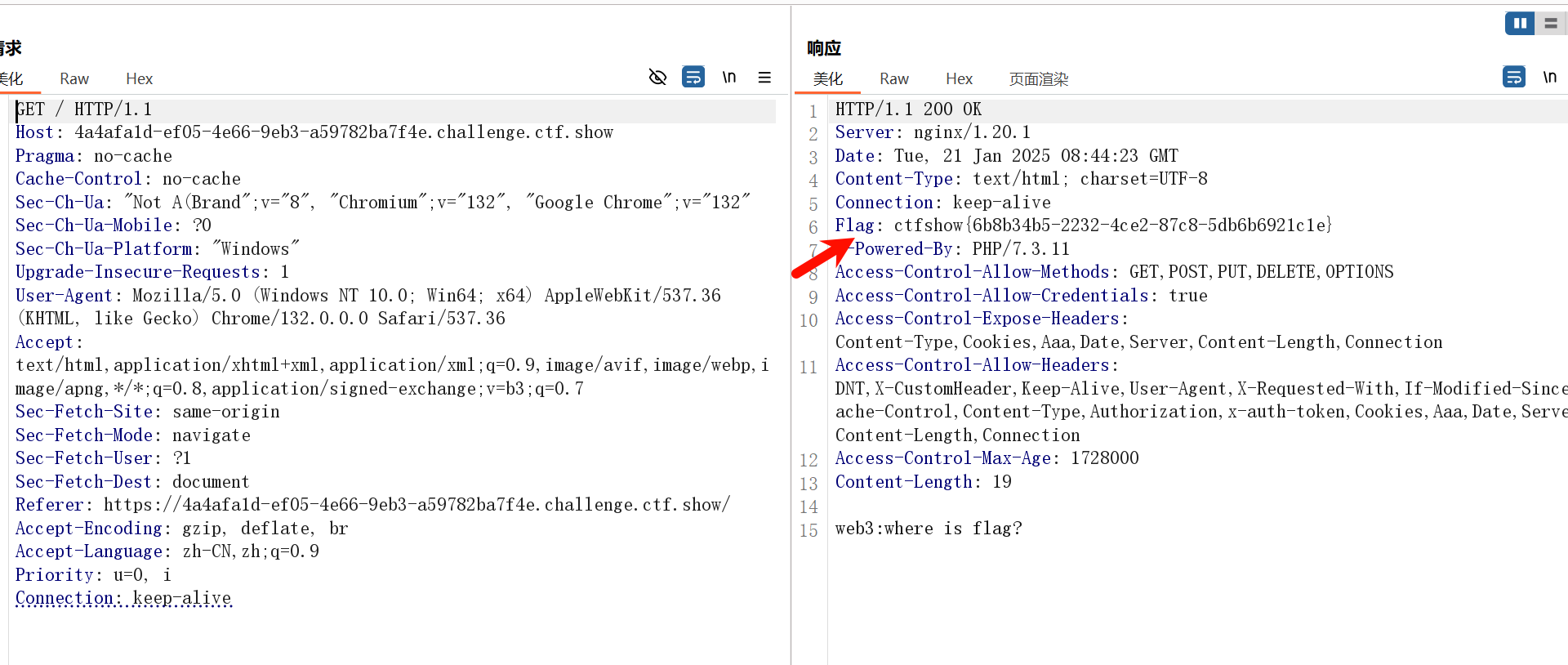

web3

题目考点:

bp抓包

做题过程:

第一步就是看源码

什么都没有,抓包看看

右键发送到repeater

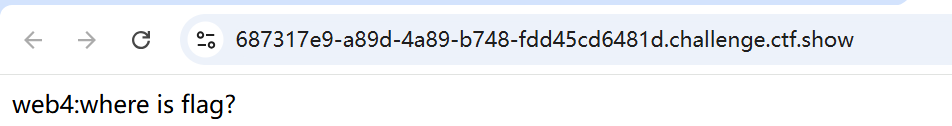

web4

题目考点:

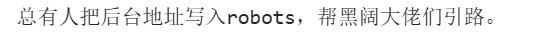

robots协议

做题过程:

猜测是robots协议,试试看

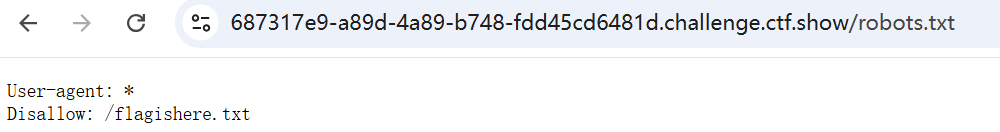

访问试试看

ctfshow{bb8674ca-0bdd-4857-8729-7993d92cde8c}

web5

题目考点:

phps源码泄露

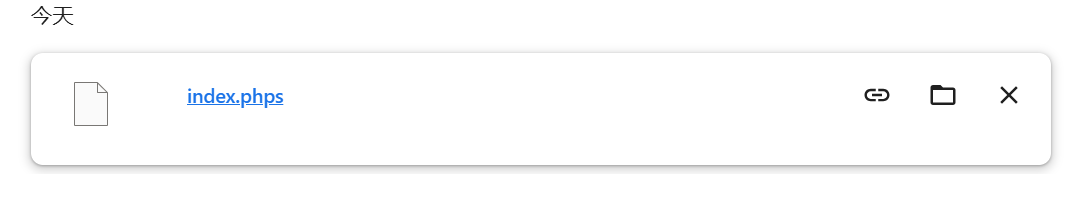

做题过程:

访问/index.phps,然后直接下载下来一份文件

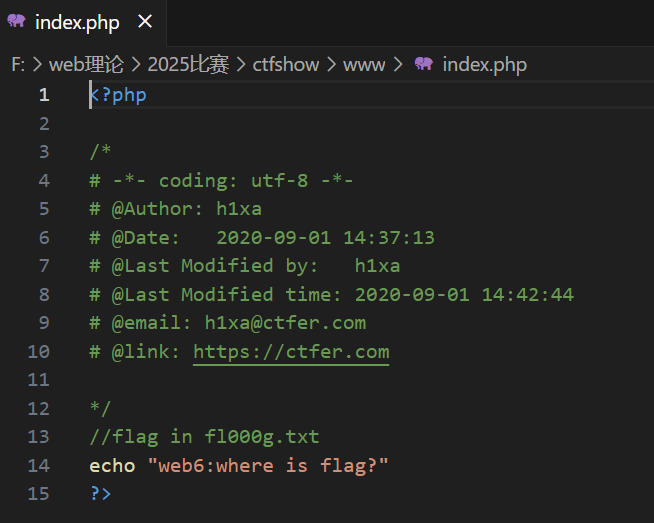

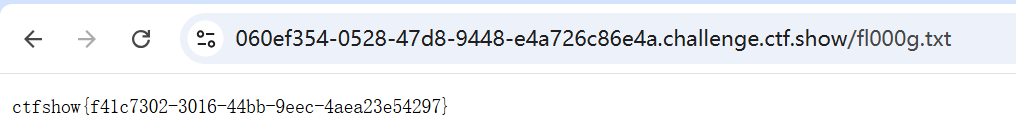

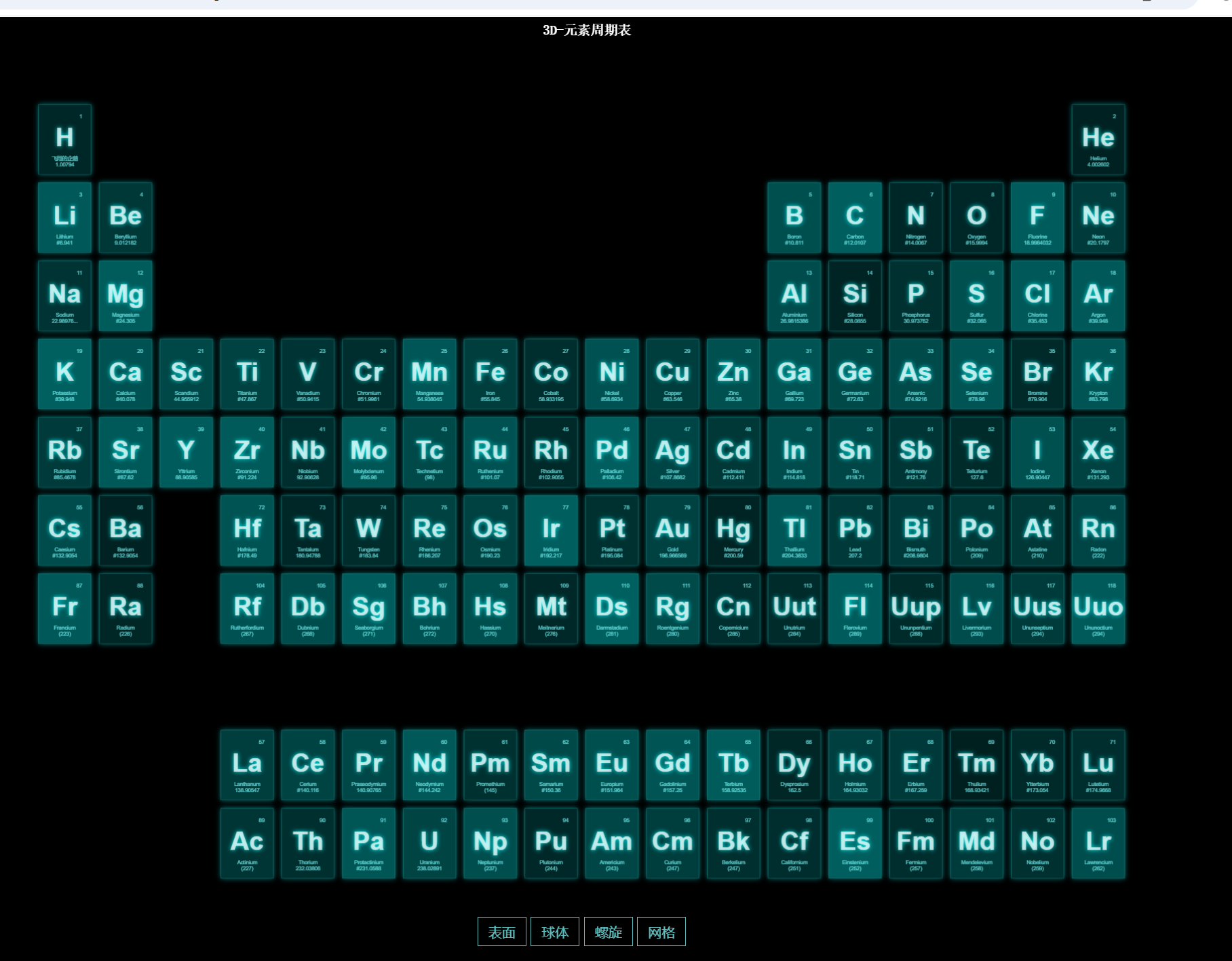

web6

题目考点:

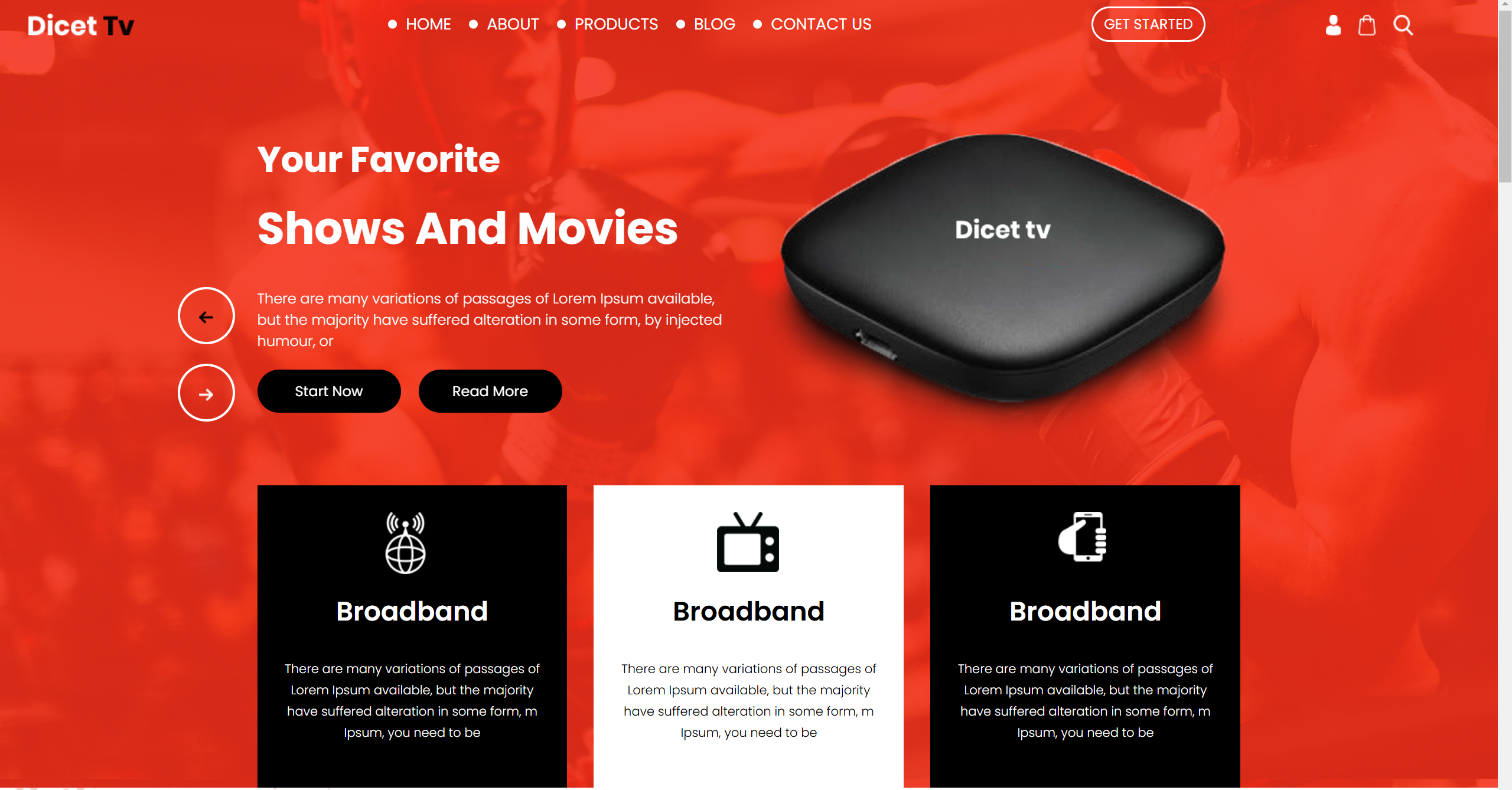

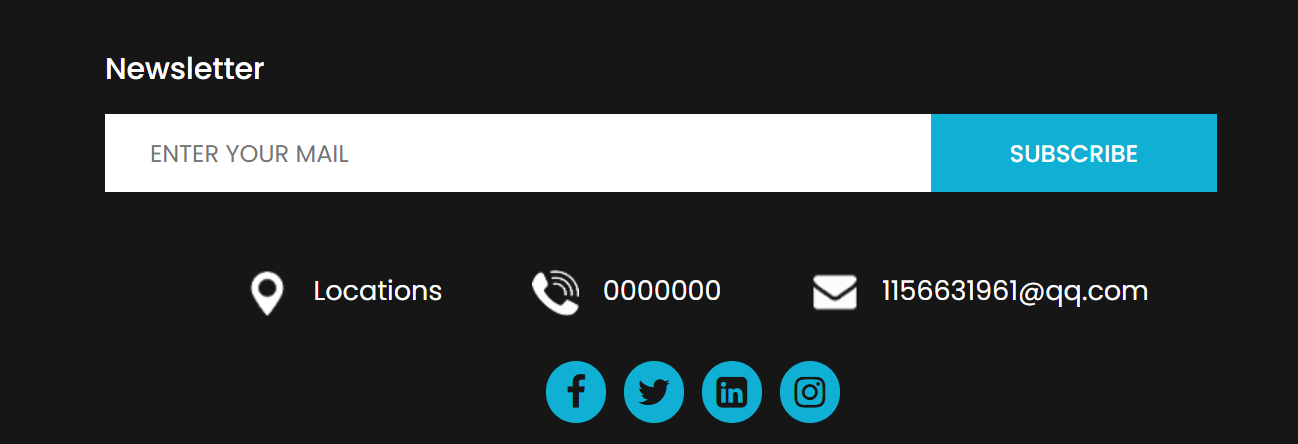

zip源码泄露 目录扫描

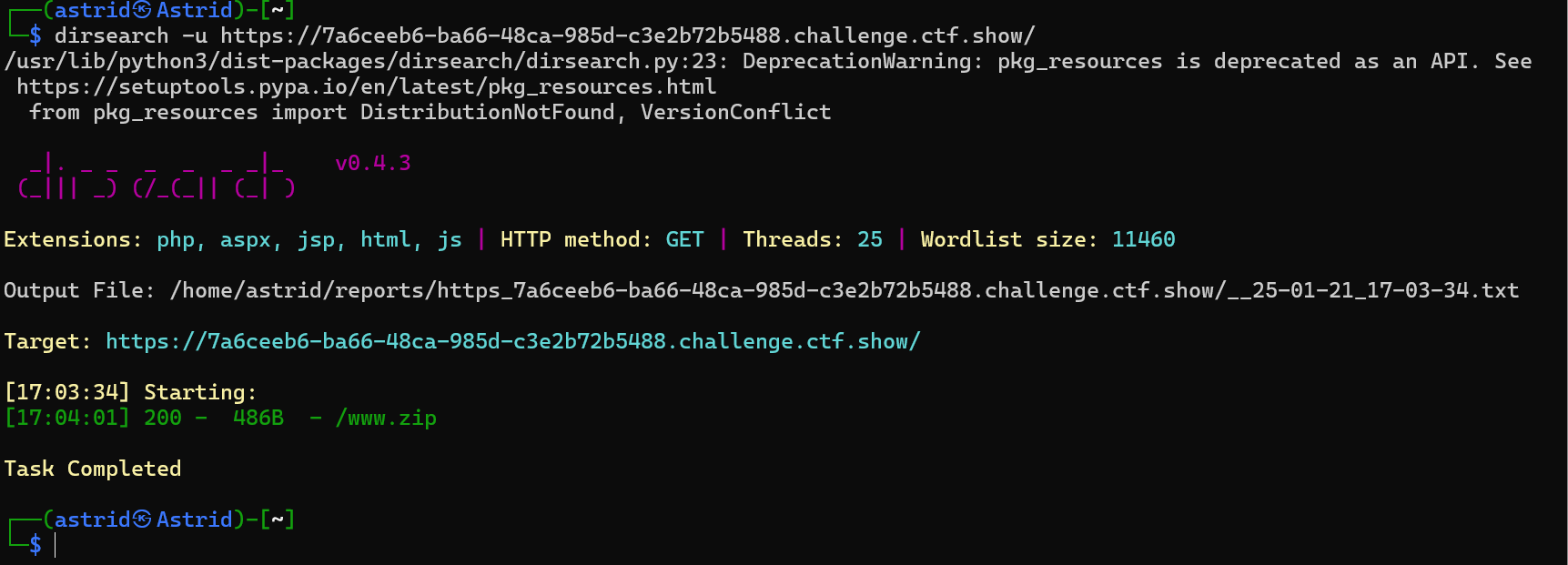

做题过程:

dirsearch上场

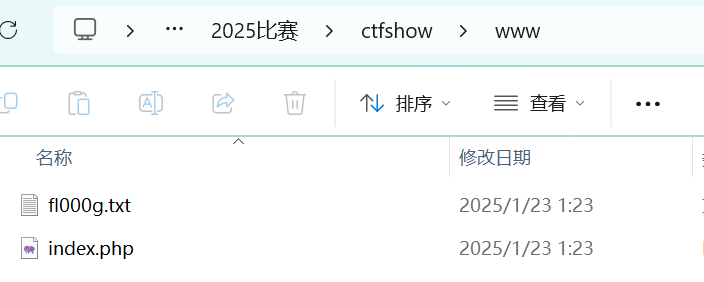

访问这个页面,有一个压缩包,解压

然后就是点开文件

注意这里要在目录里面访问这个名为fl000g.txt,下载下来的是错的

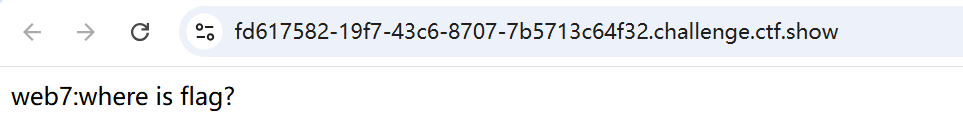

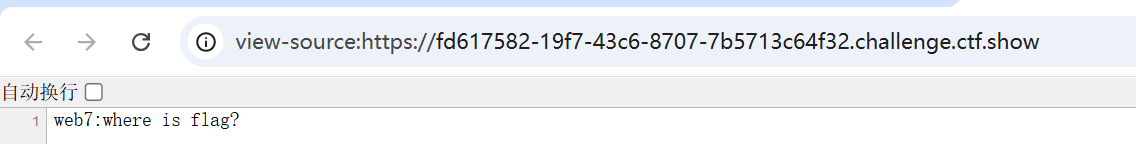

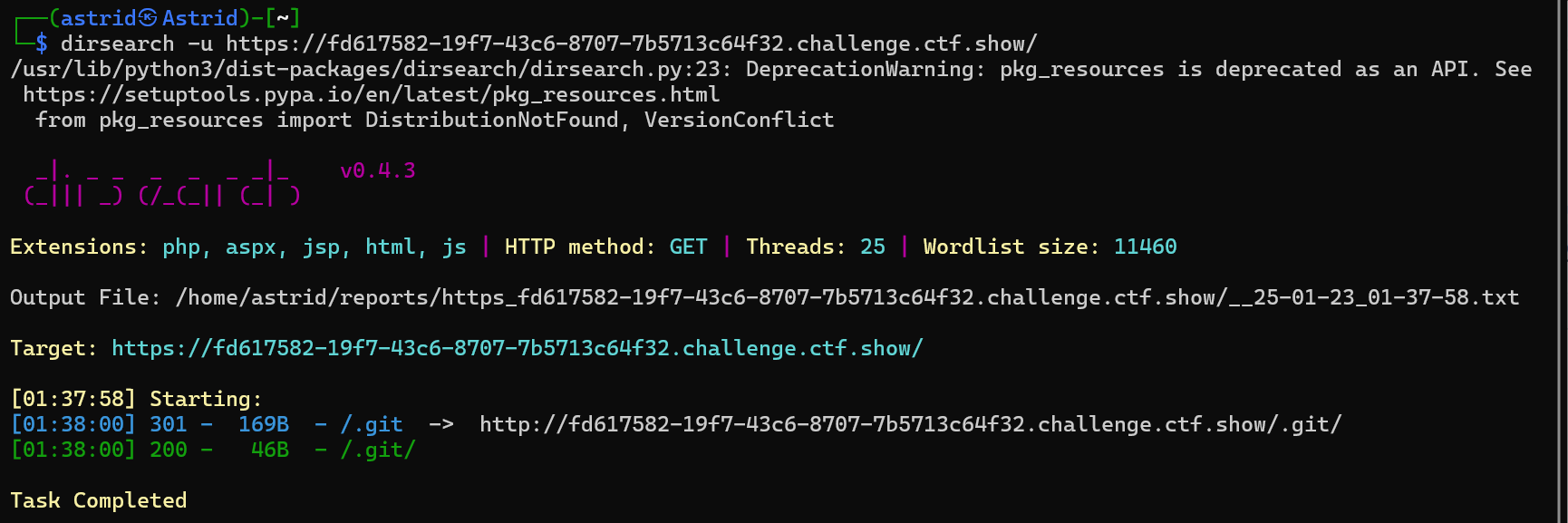

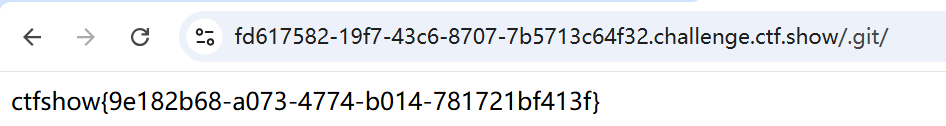

web7

题目考点:

git源码泄露

做题过程:

去看源码

什么都没有

扫目录看看

发现git源码泄露,访问/.git

ctfshow{9e182b68-a073-4774-b014-781721bf413f}

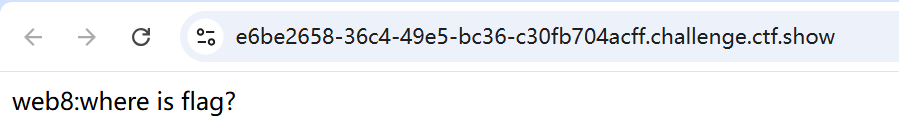

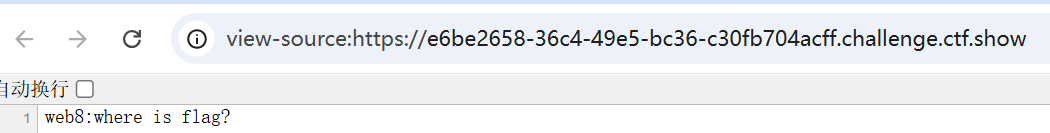

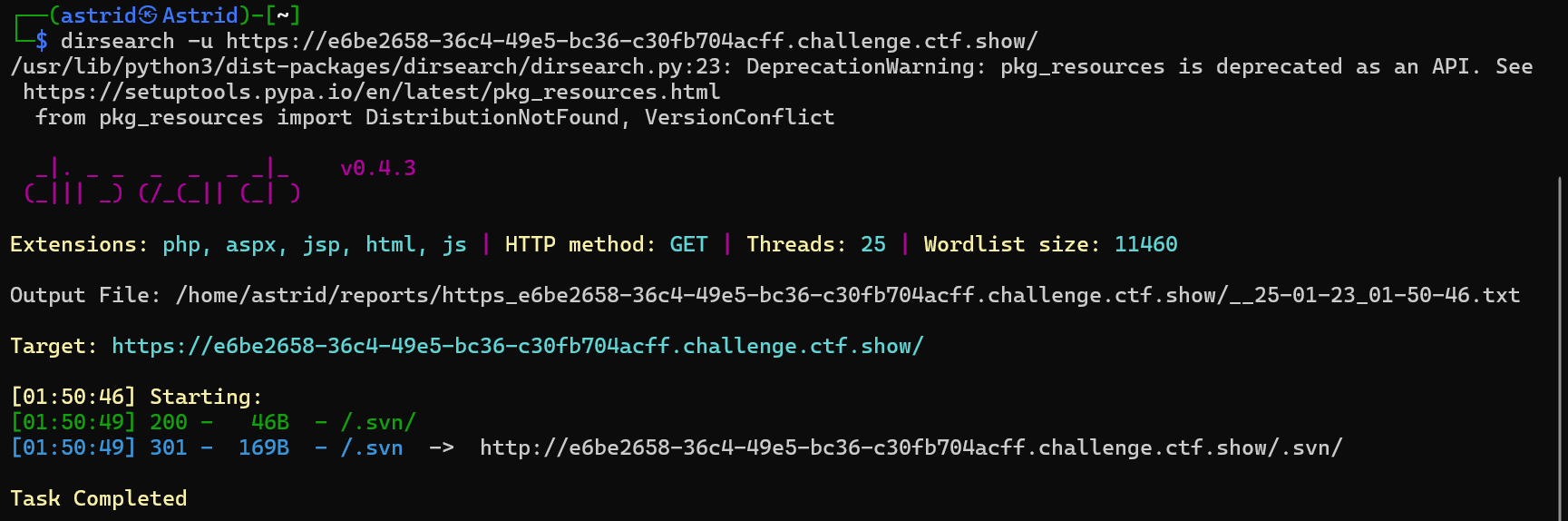

web8

题目考点:

svn泄露

做题过程:

看源码

还是什么都没有,扫目录

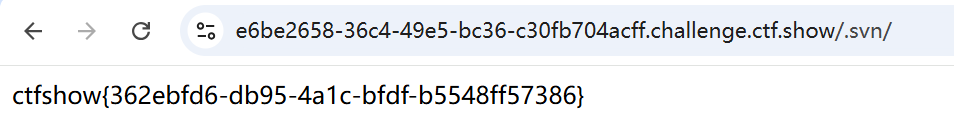

svn泄露,访问对应的目录/.svn

ctfshow{362ebfd6-db95-4a1c-bfdf-b5548ff57386}

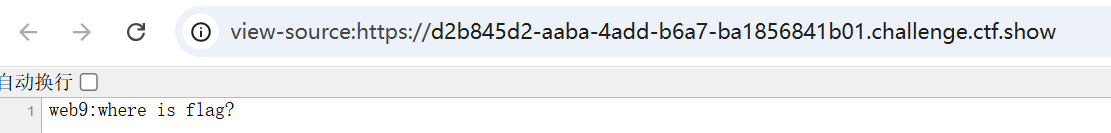

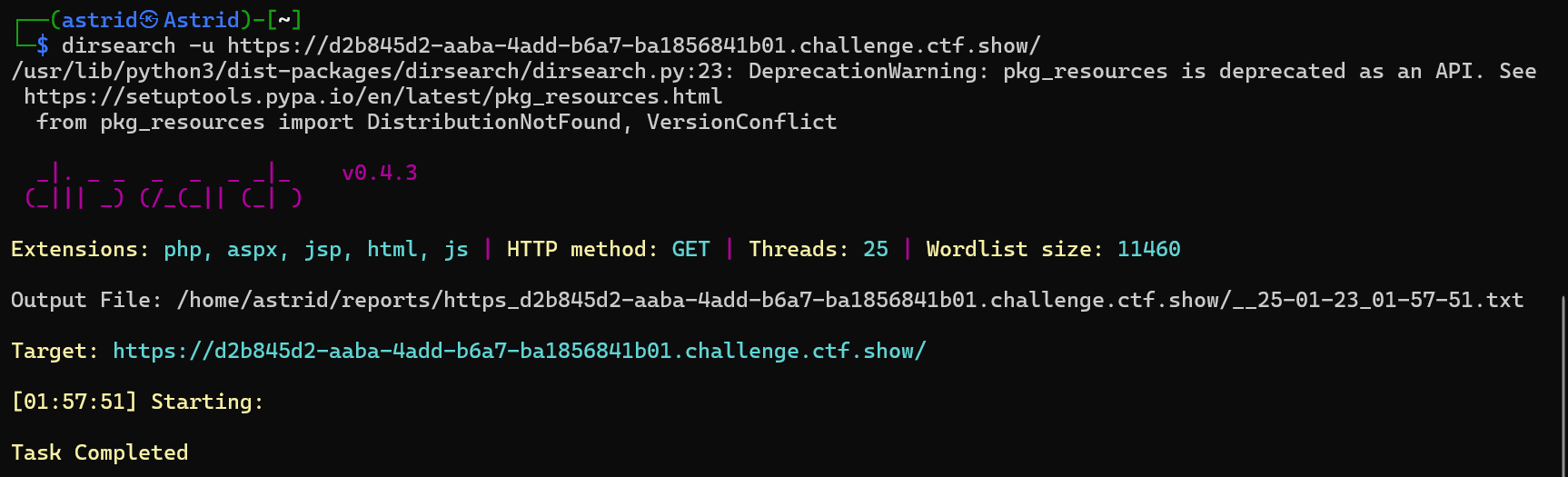

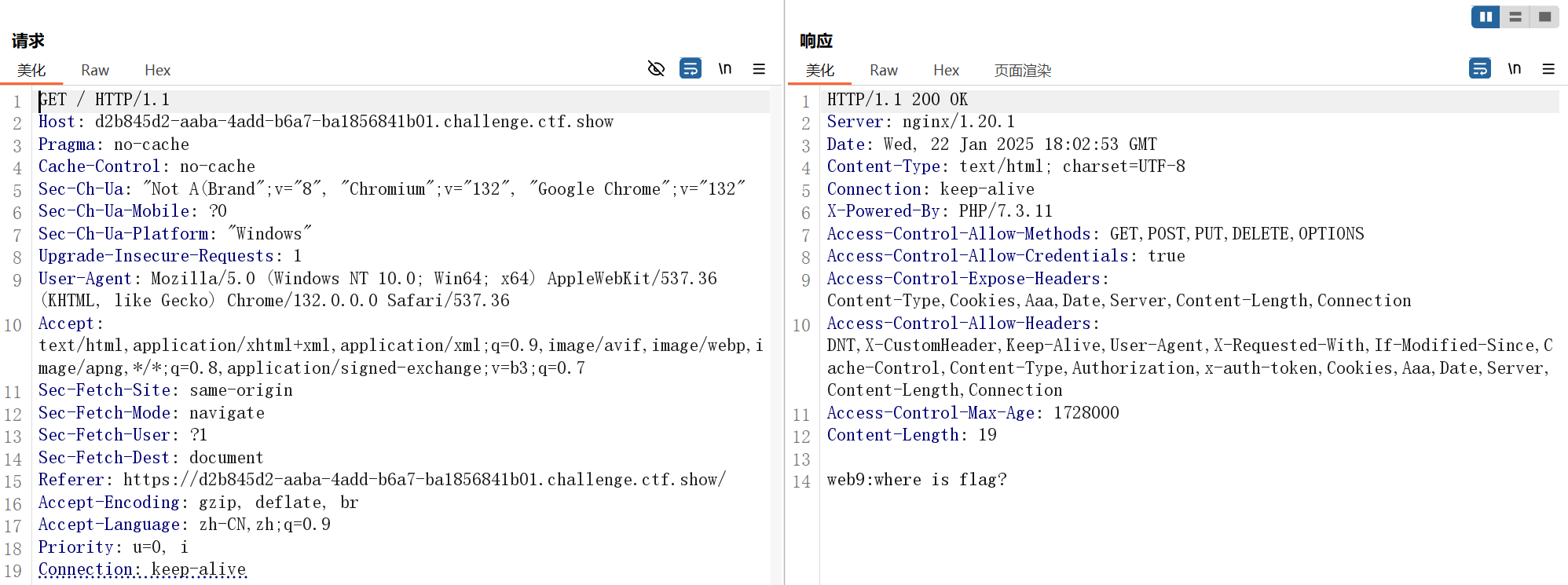

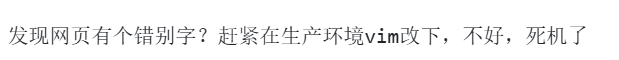

web9

题目考点:

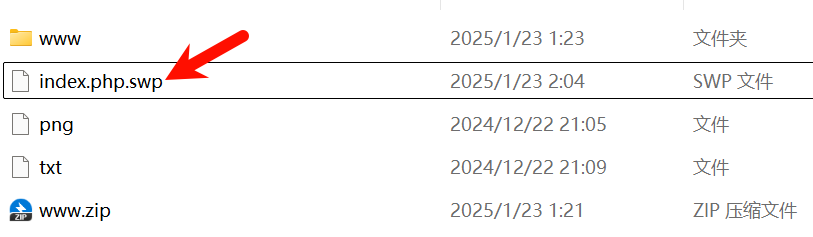

vim缓存信息泄露

做题过程:

看源码

依旧没有东西,然后扫目录看

没有东西就抓包看看

还是什么都没有,返回题目,发现没看题

vim缓存信息泄露

访问/index.php.swp,下载下来一个文件

ctfshow{5b402bc5-fc9c-4b18-ba69-23e11c34b3b2}

web10

题目考点:

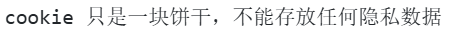

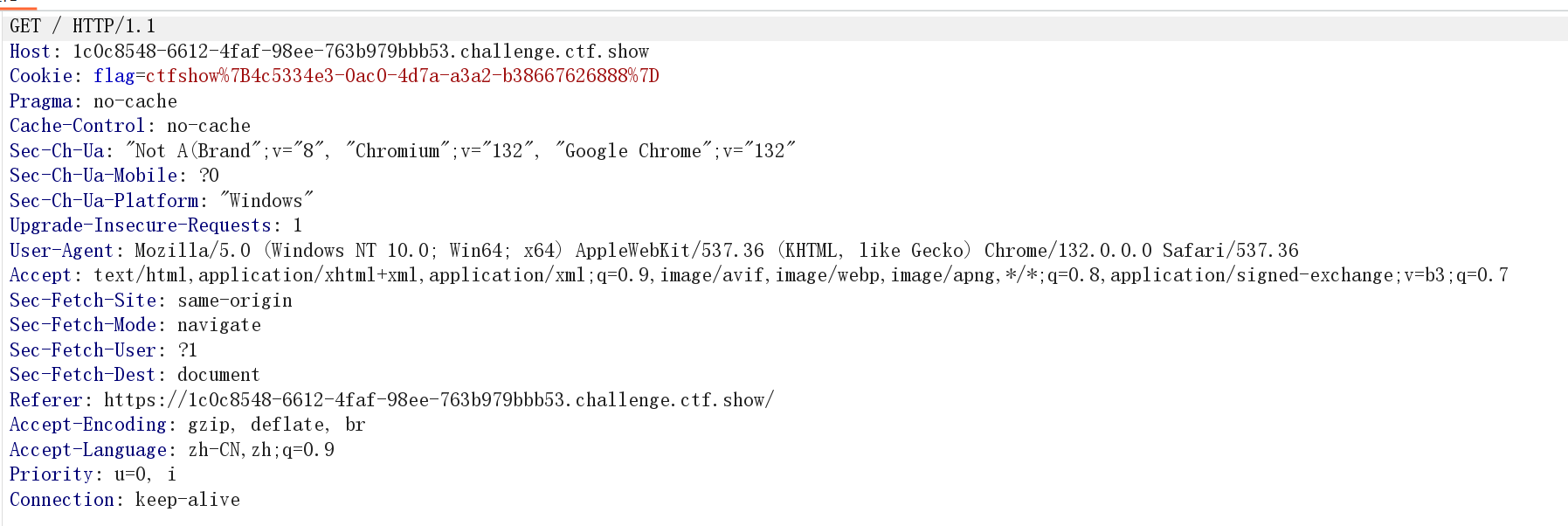

cookie泄露

做题过程:

怀疑题目的flag在cokie里面

根据猜测,flag在cookie里面,直接抓包

ctfshow{4c5334e3-0ac0-4d7a-a3a2-b38667626888}

web11

题目考点:

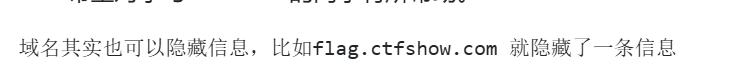

域名隐藏信息

做题过程:

在阿里云https://boce.aliyun.com/detect/dns通过dna查询txt记录

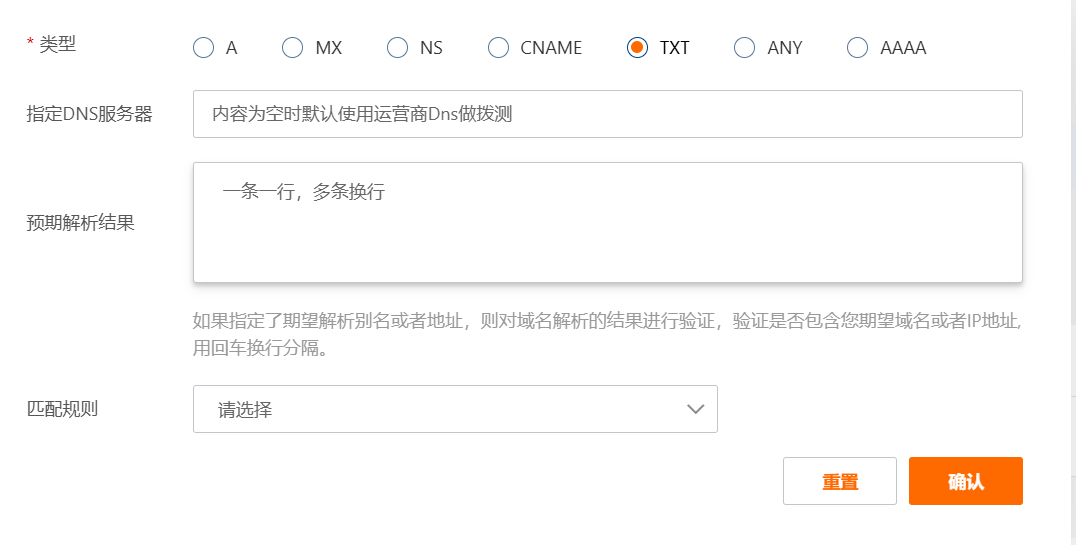

web12

题目考点:

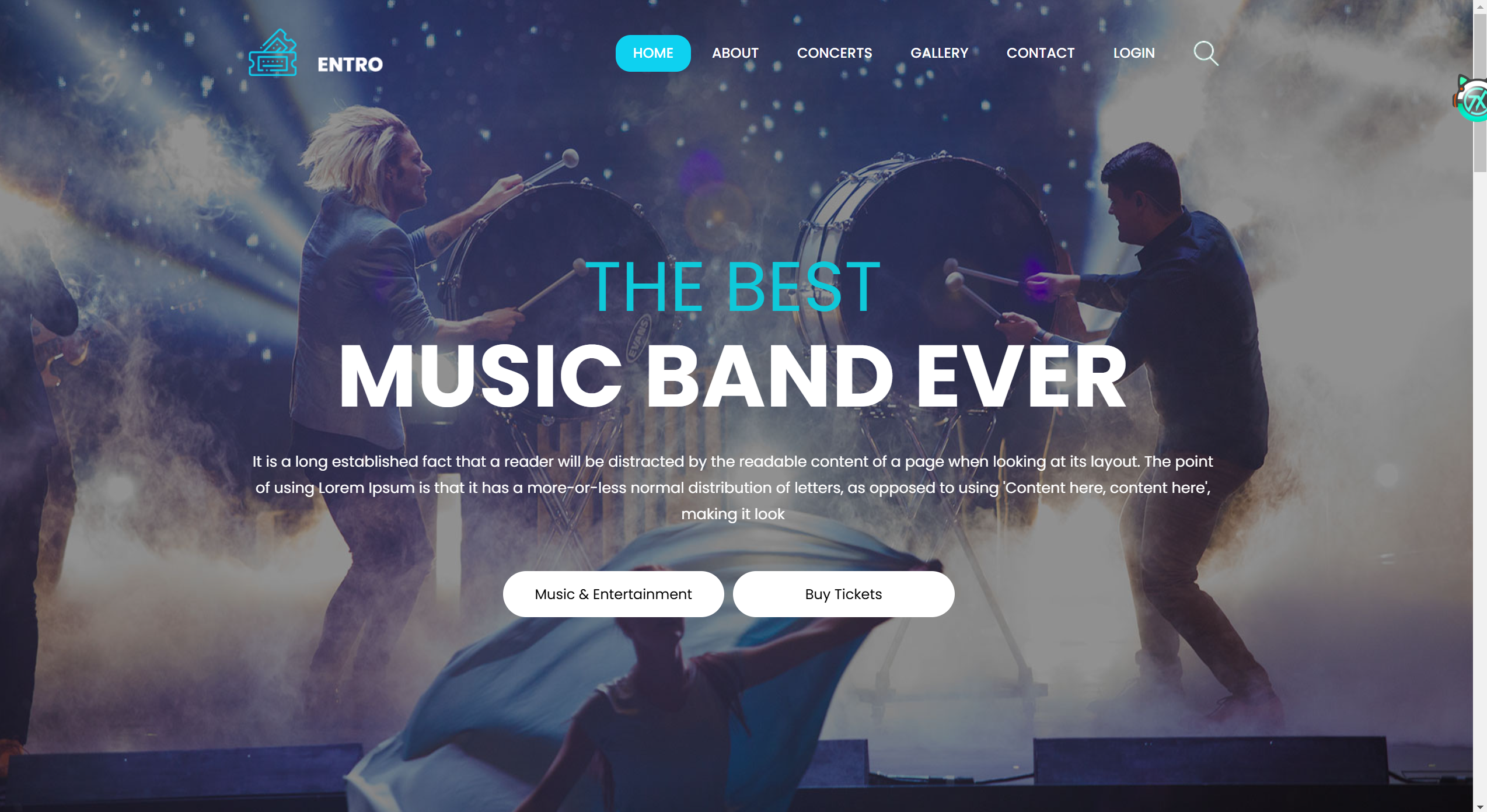

公开信息泄露

做题过程:

根据提示,找一串字符串

猜测是最后一串数字

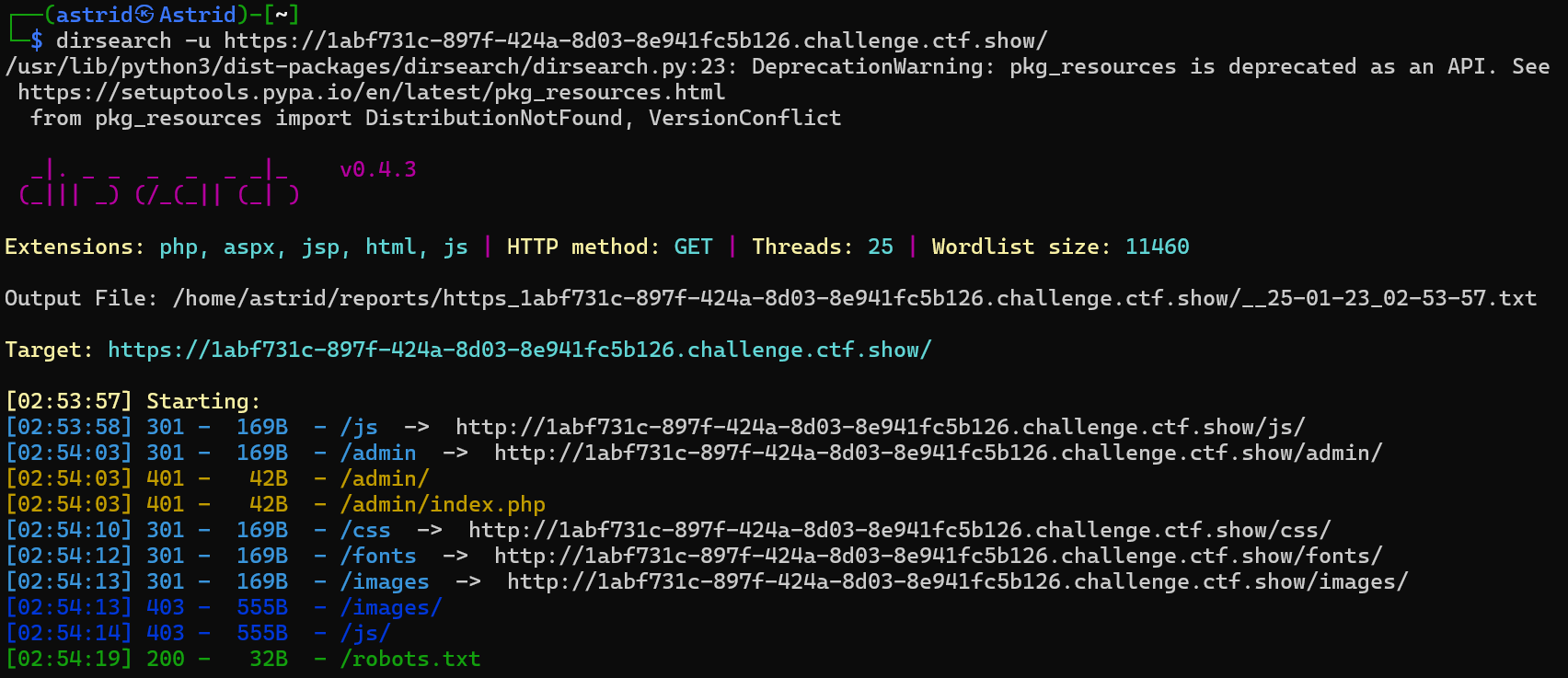

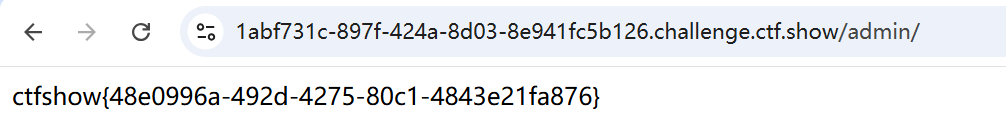

扫目录,找到管理员后台

扫出来的有点多了,访问看看

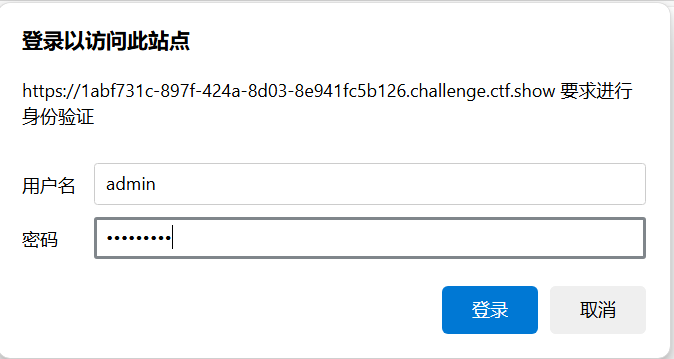

这里管理员用户名直接猜一下admin,密码就是刚刚看的那串数字

ctfshow{48e0996a-492d-4275-80c1-4843e21fa876}

web13

题目考点:

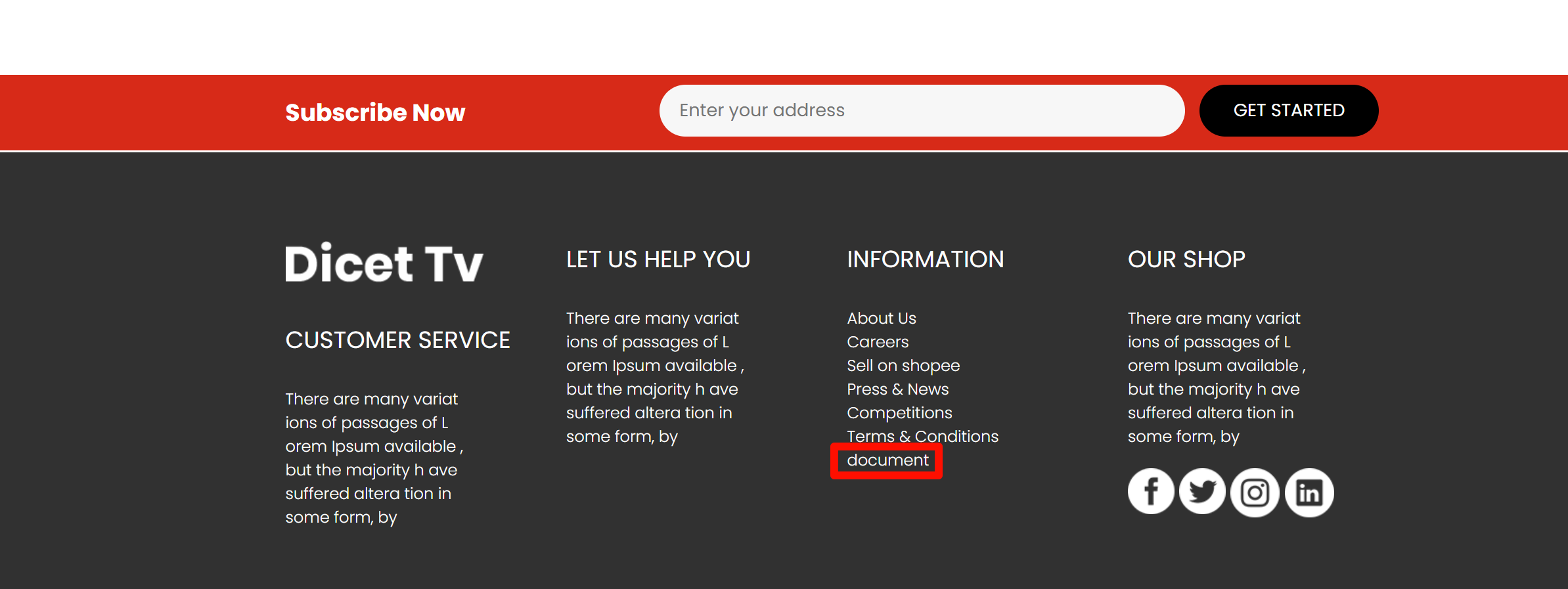

document泄露

做题过程:

扫目录看看吧

访问了但是没用,看看页面,在底部发现了题目中的提示document

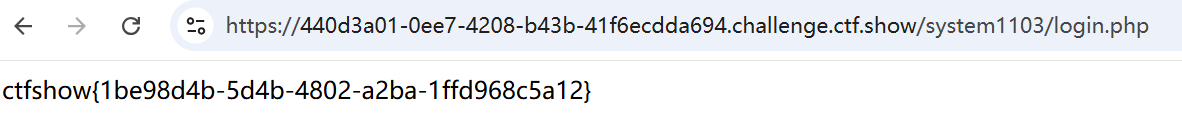

点进去,结果是后台登陆地址以及账号密码

这里注意后台管理员登陆url为靶场地址加上/system1103/login.php

ctfshow{1be98d4b-5d4b-4802-a2ba-1ffd968c5a12}

web14

题目考点:

editor后台

做题过程:

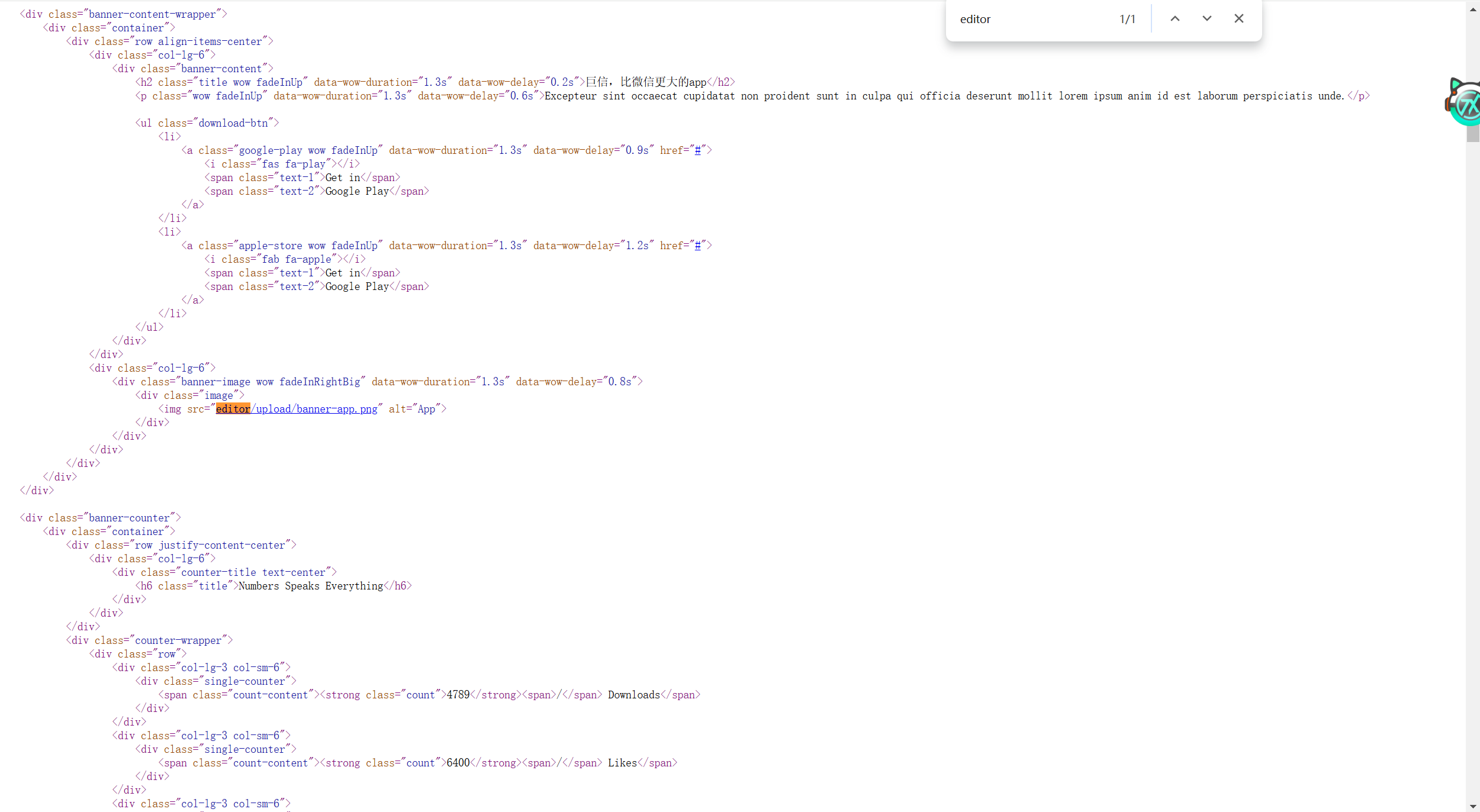

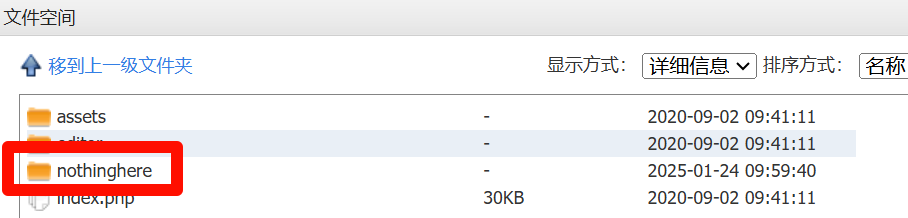

题目给的提示,那就看源码

访问/editor路径

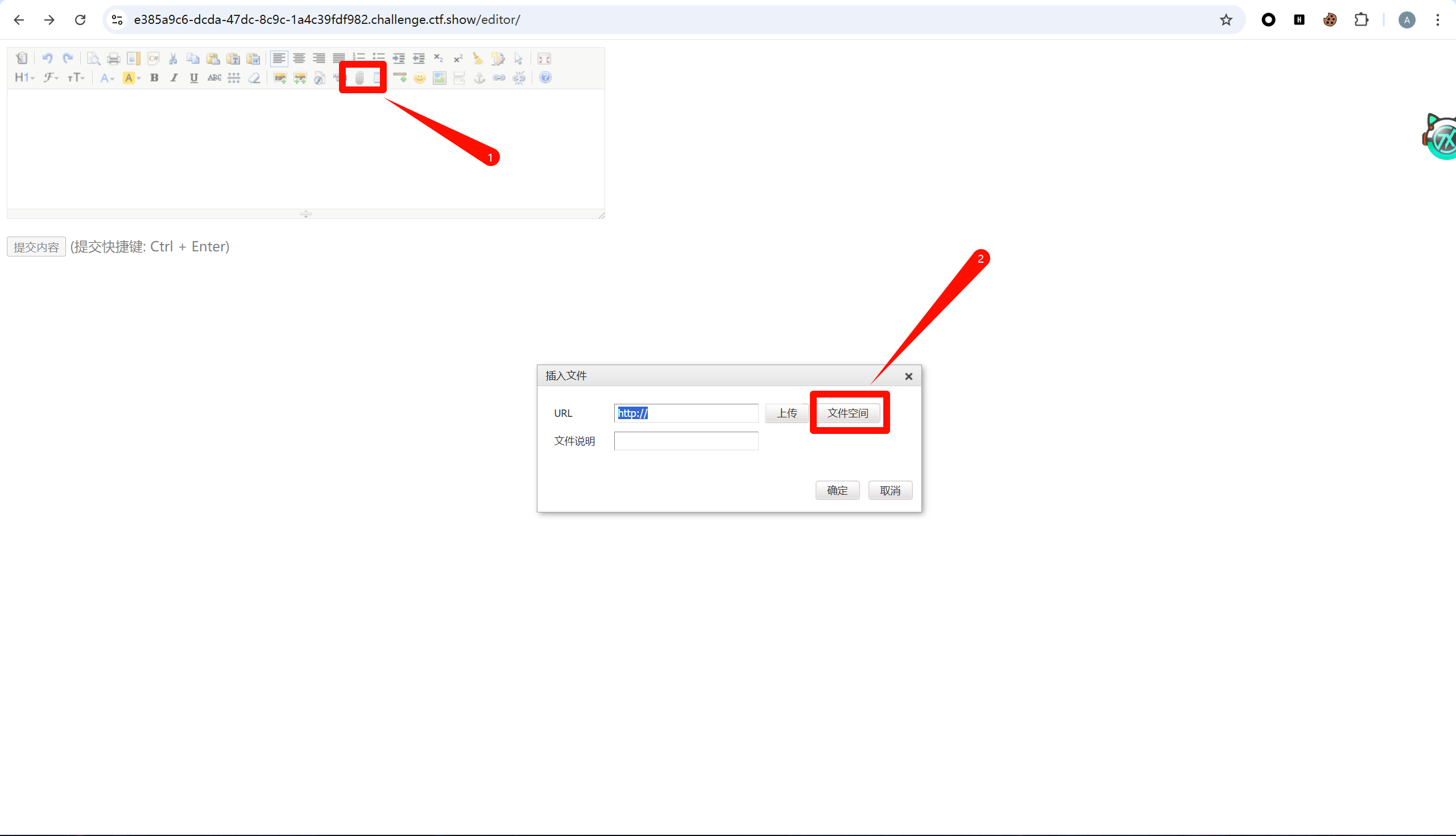

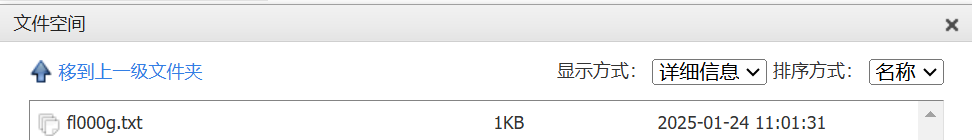

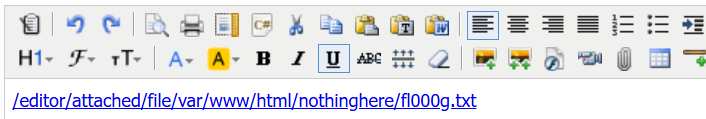

在这里面发现有个插入文件的选项,然后点进去那个文件空间

在网站根目录var/www/html/下发现

然后点进去

然后点击文件,再点上传

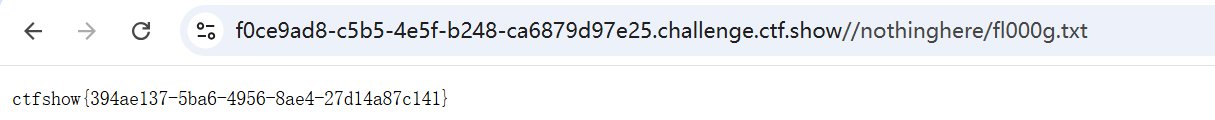

其中这个是绝对路径,我们要访问的路径是/nothinghere/fl000g.txt,然后拿到flag

web15

题目考点:

公开信息泄露

题目考点:

看到题目提示,那就找邮箱

然后搜了一下这个号码,发现就这样

没信息了,扫目录吧

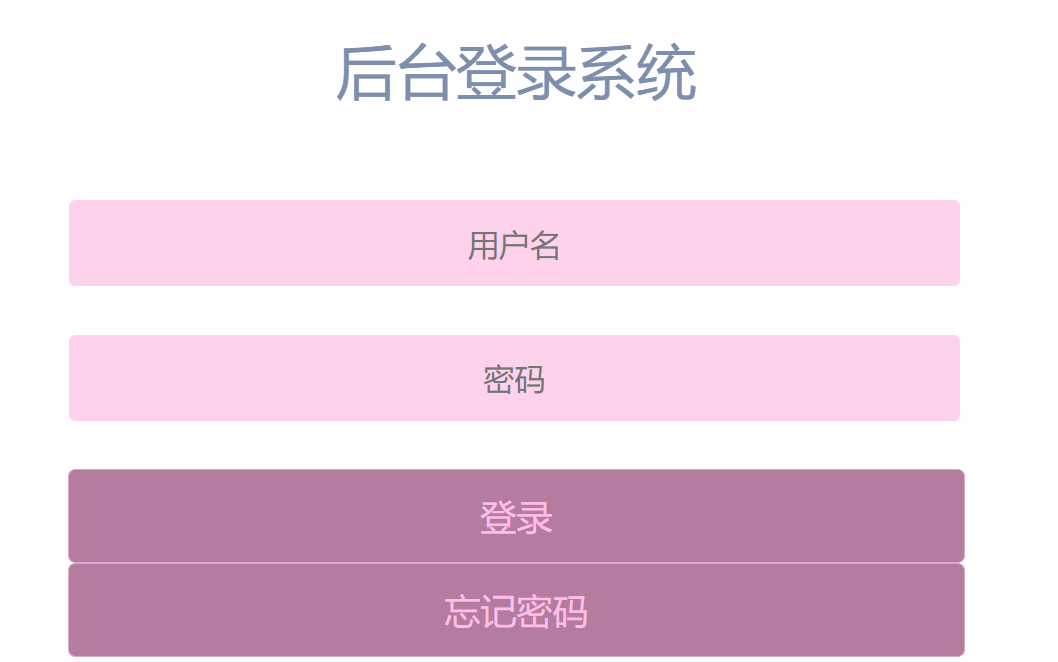

发现后台登陆的目录,访问试试

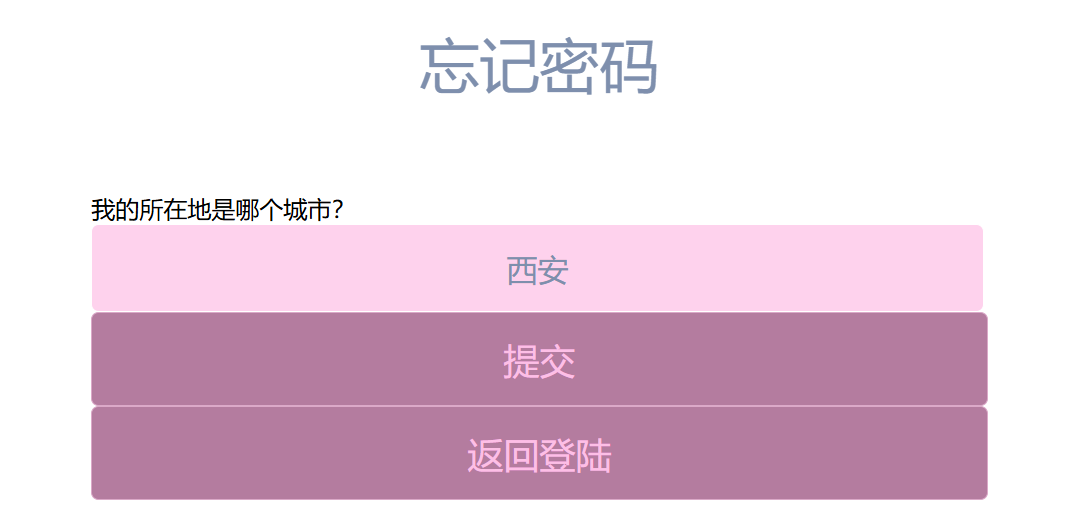

然后点一下忘记密码,发现密保问题就是所在地,直接重置密码了

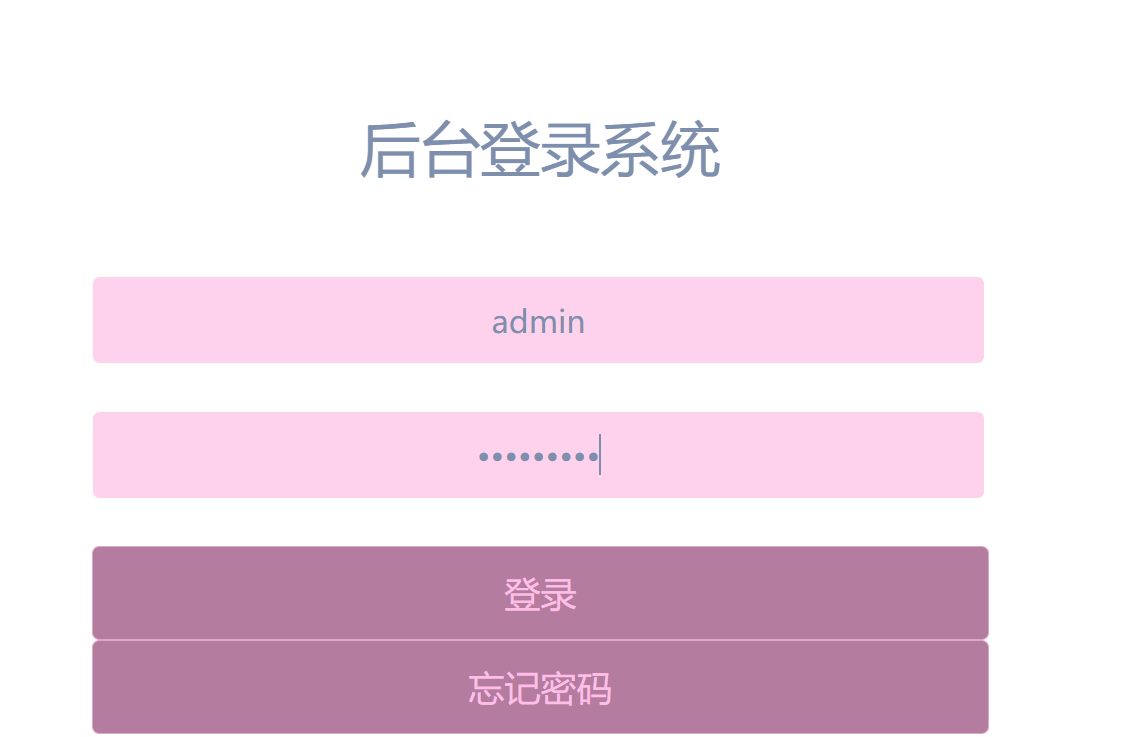

然后再次去登陆

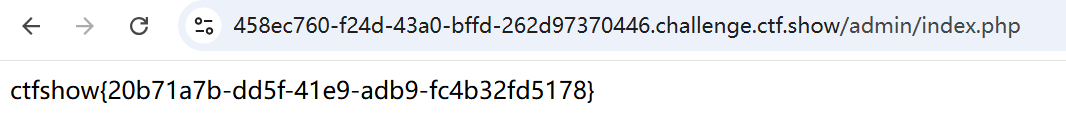

拿到flag,ctfshow{20b71a7b-dd5f-41e9-adb9-fc4b32fd5178}

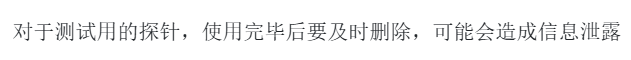

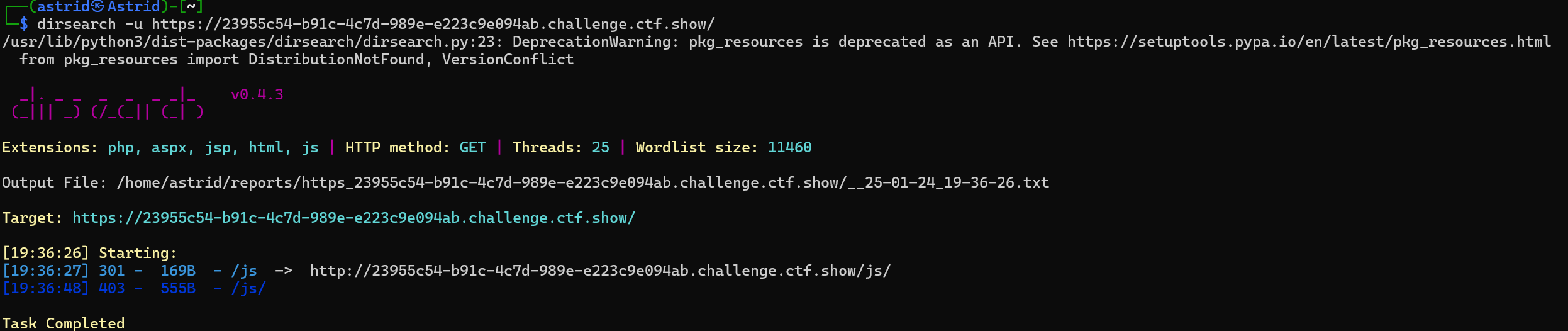

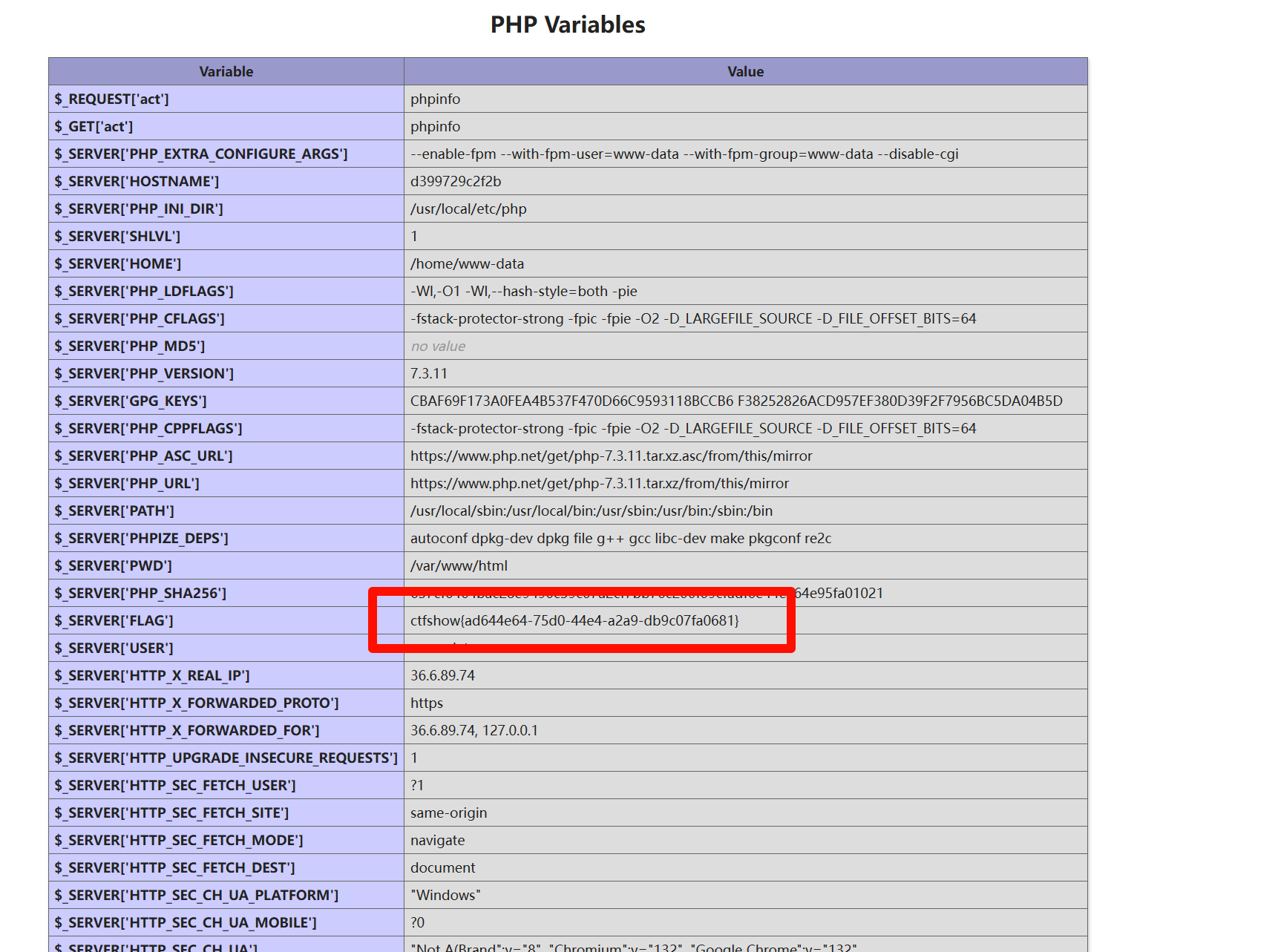

web16

题目考点:

探针

做题过程:

看了源码没发现有效信息

还是扫目录吧

没扫出来东西

查了一下才知道,默认指针路径是tz.php

然后没找到flag,但是发现了这个

点进去发现了flag

ctfshow{ad644e64-75d0-44e4-a2a9-db9c07fa0681}

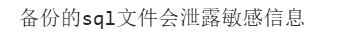

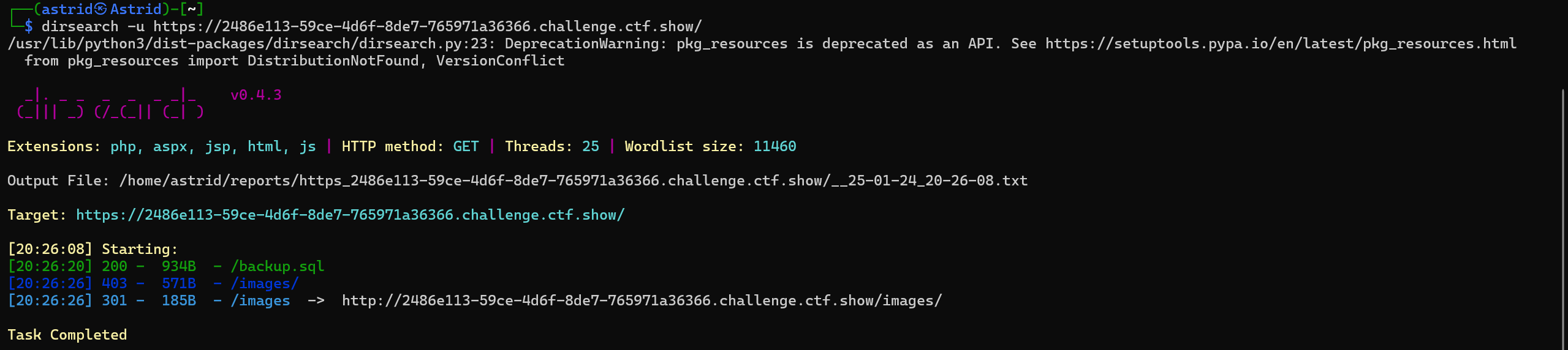

web17

题目考点:

备份文件泄露

做题过程:

看了源码,没发现有用的信息,扫扫目录看看

发现了/backup.sql,访问看看

下载了一个文件,打开里面有flag

ctfshow{8b3b6974-8628-4d29-9c47-ec8eeca3b891}

web18

题目考点:

做题过程:

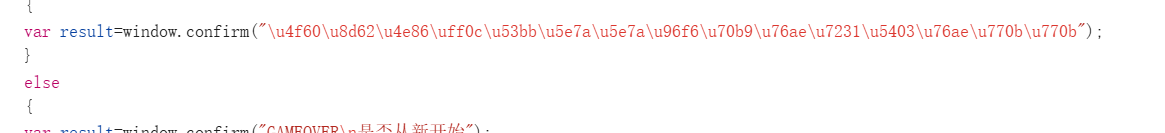

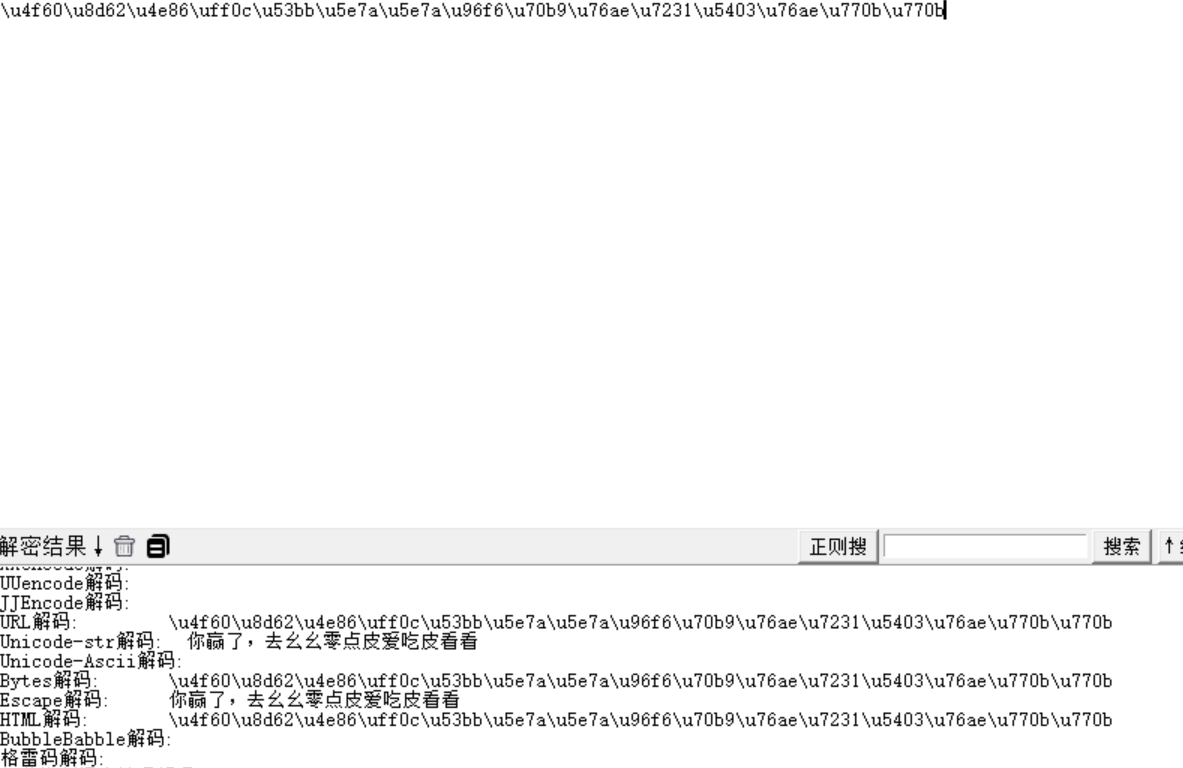

应该是js题确诊了

解码\u4f60\u8d62\u4e86\uff0c\u53bb\u5e7a\u5e7a\u96f6\u70b9\u76ae\u7231\u5403\u76ae\u770b\u770b

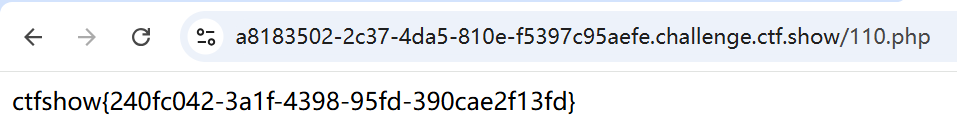

你赢了,去幺幺零点皮爱吃皮看看谐音梗,应该是让我们访问110.php目录

ctfshow{240fc042-3a1f-4398-95fd-390cae2f13fd}

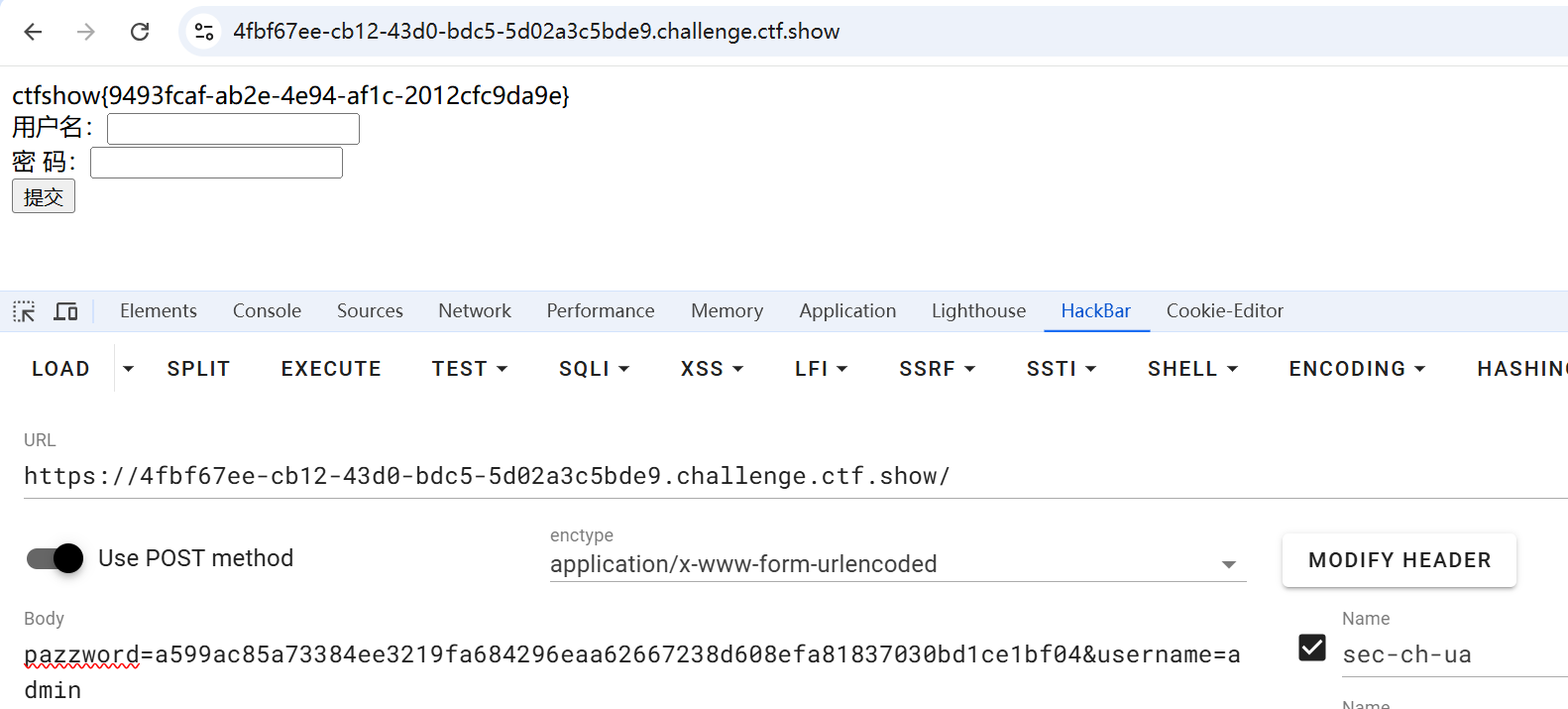

web19

题目考点:

前端泄露

做题过程:

<script type="text/javascript">

function checkForm(){

var key = "0000000372619038";

var iv = "ilove36dverymuch";

var pazzword = $("#pazzword").val();

pazzword = encrypt(pazzword,key,iv);

$("#pazzword").val(pazzword);

$("#loginForm").submit();

}

function encrypt(data,key,iv) { //key,iv:16位的字符串

var key1 = CryptoJS.enc.Latin1.parse(key);

var iv1 = CryptoJS.enc.Latin1.parse(iv);

return CryptoJS.AES.encrypt(data, key1,{

iv : iv1,

mode : CryptoJS.mode.CBC,

padding : CryptoJS.pad.ZeroPadding

}).toString();

}

error_reporting(0);

$flag="fakeflag"

$u = $_POST['username'];

$p = $_POST['pazzword'];

if(isset($u) && isset($p)){

if($u==='admin' && $p ==='a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04'){

echo $flag;

}

}

法一:

绕过前端js,可以先随便输入一个值,然后hackbar拿到参数名,之后把admin和密码输入

法二:

上面的代码中有偏移量,密钥等,按照对应的进行解密,拿到i_want_a_36d_girl

然后获得flag

ctfshow{9493fcaf-ab2e-4e94-af1c-2012cfc9da9e}

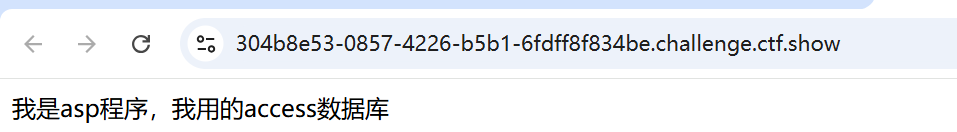

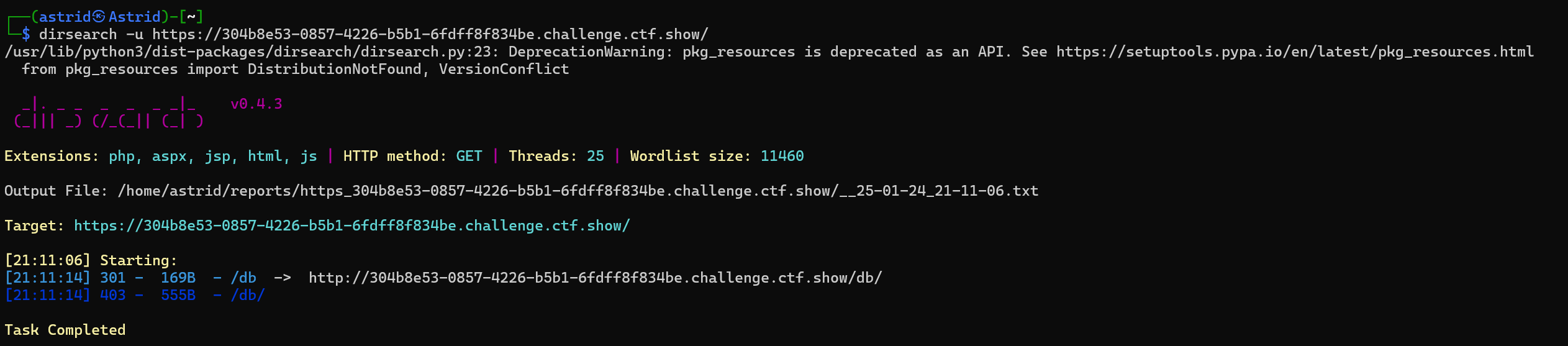

web20

题目考点:

mdb文件泄露

做题过 程:

看源码

啥也没有,扫目录看看

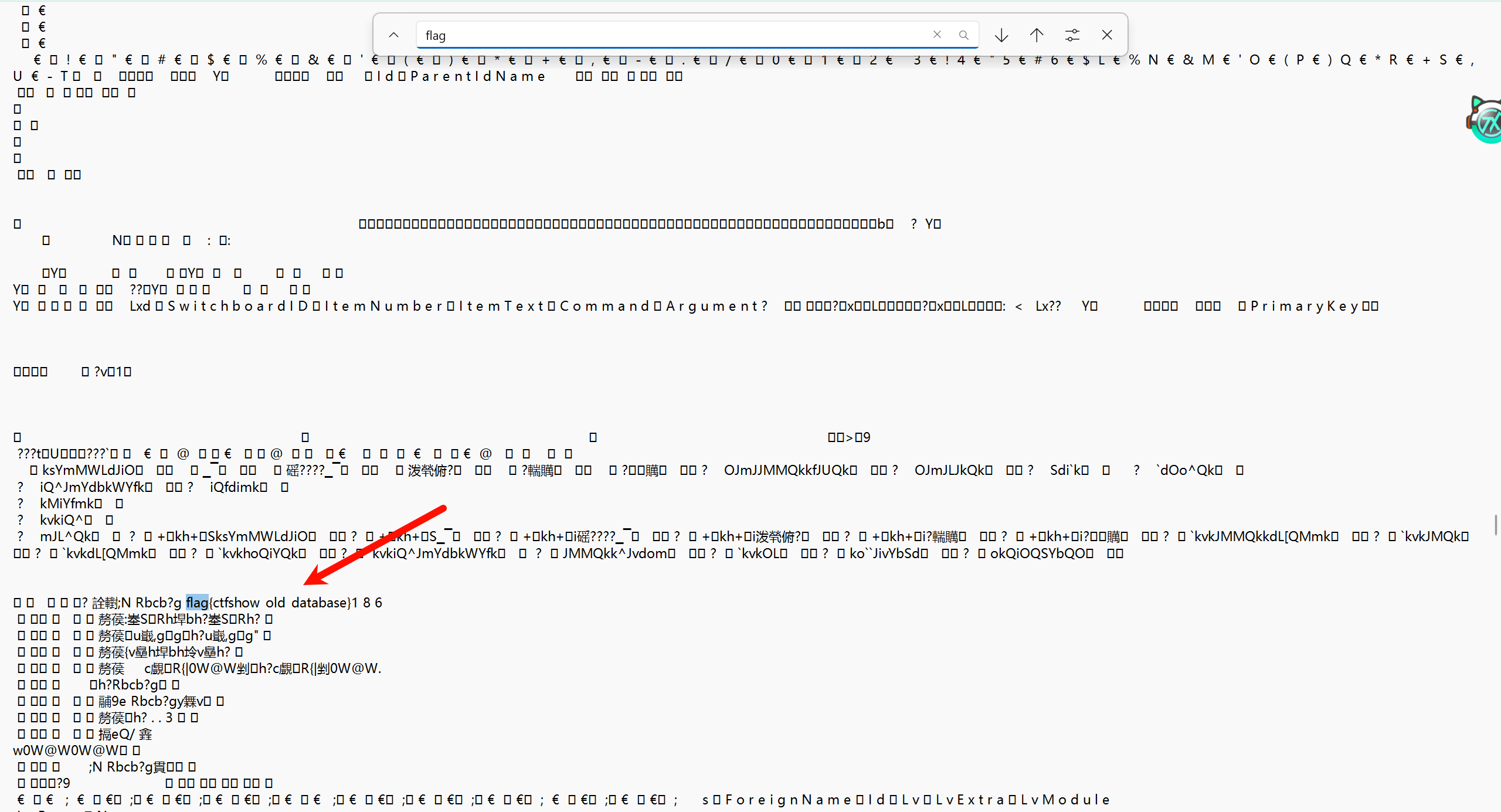

不行,看了wp查了一下,访问/db/db.mdb

下载下来一个文件,用记事本打开

查找flag,找到flag{ctfshow_old_database}

浙公网安备 33010602011771号

浙公网安备 33010602011771号