20232420 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)选择一个DNS域名进行查询,获取如下信息:DNS注册人及联系方式、该域名对应IP地址、IP地址注册人及联系方式、IP地址所在国家、城市和具体地理位置。

(2)尝试获取QQ中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,确认IP地址是否活跃、开放端口、操作系统及版本、安装服务。

(4)使用Nessus开源软件对靶机环境进行扫描,确认开放端口、安全漏洞,分析如何攻陷靶机环境。

(5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

(6)练习使用至少10种Google hack搜集技能完成搜索。

2.实验过程

2.1 对baidu.com DNS域名进行查询,获取信息

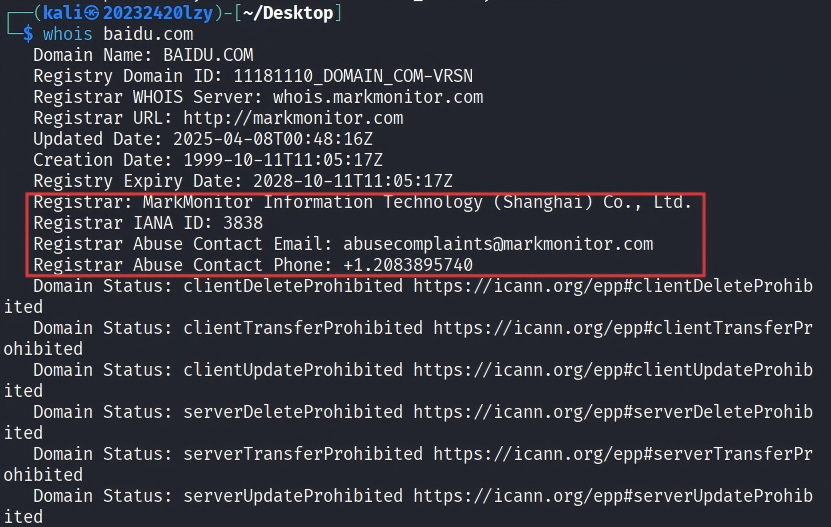

在kali虚拟机中输入命令whois baidu.com,可以找到DNS注册人及联系方式。

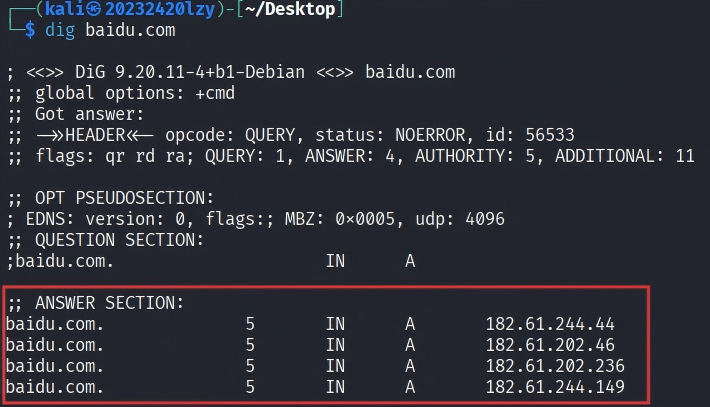

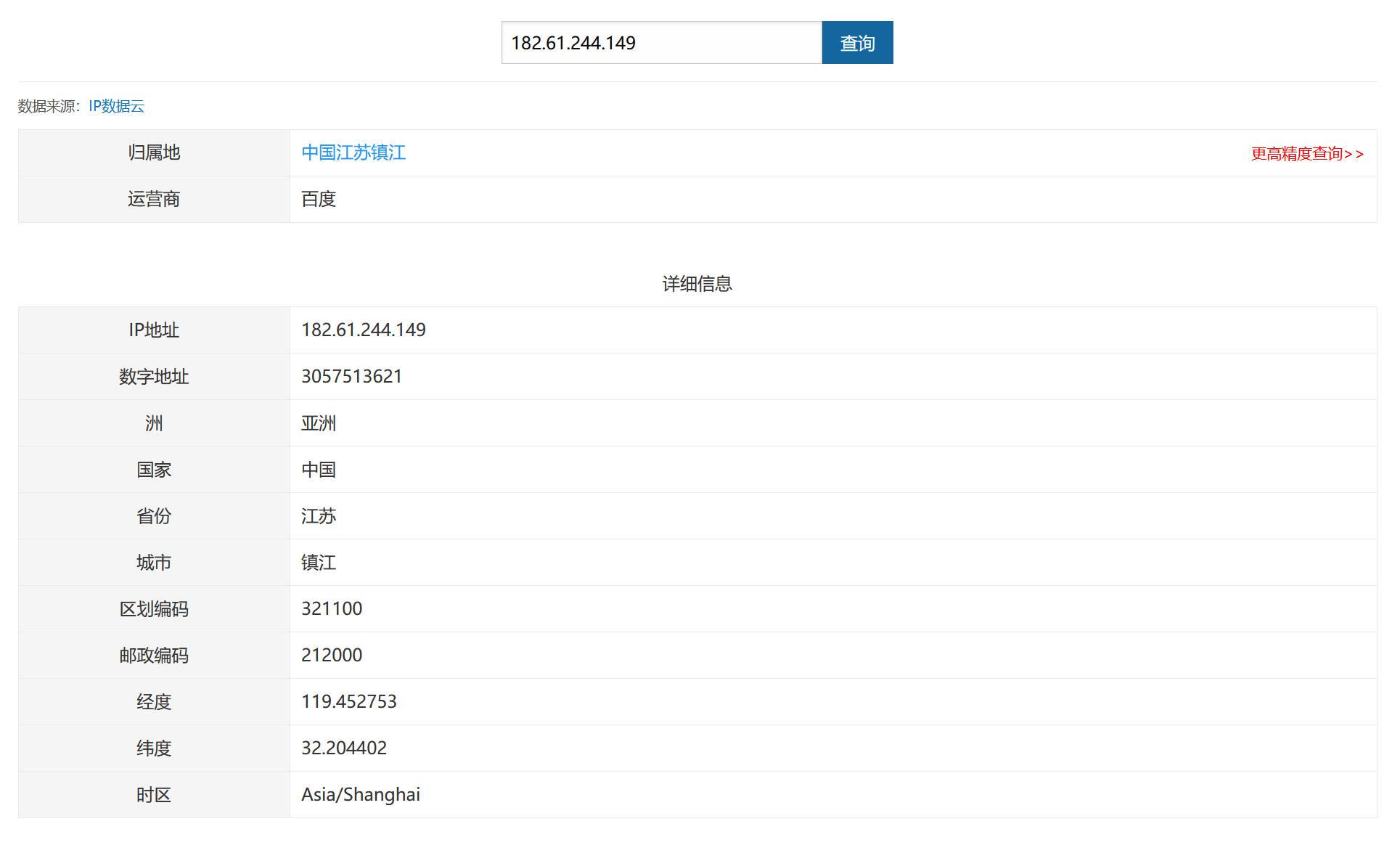

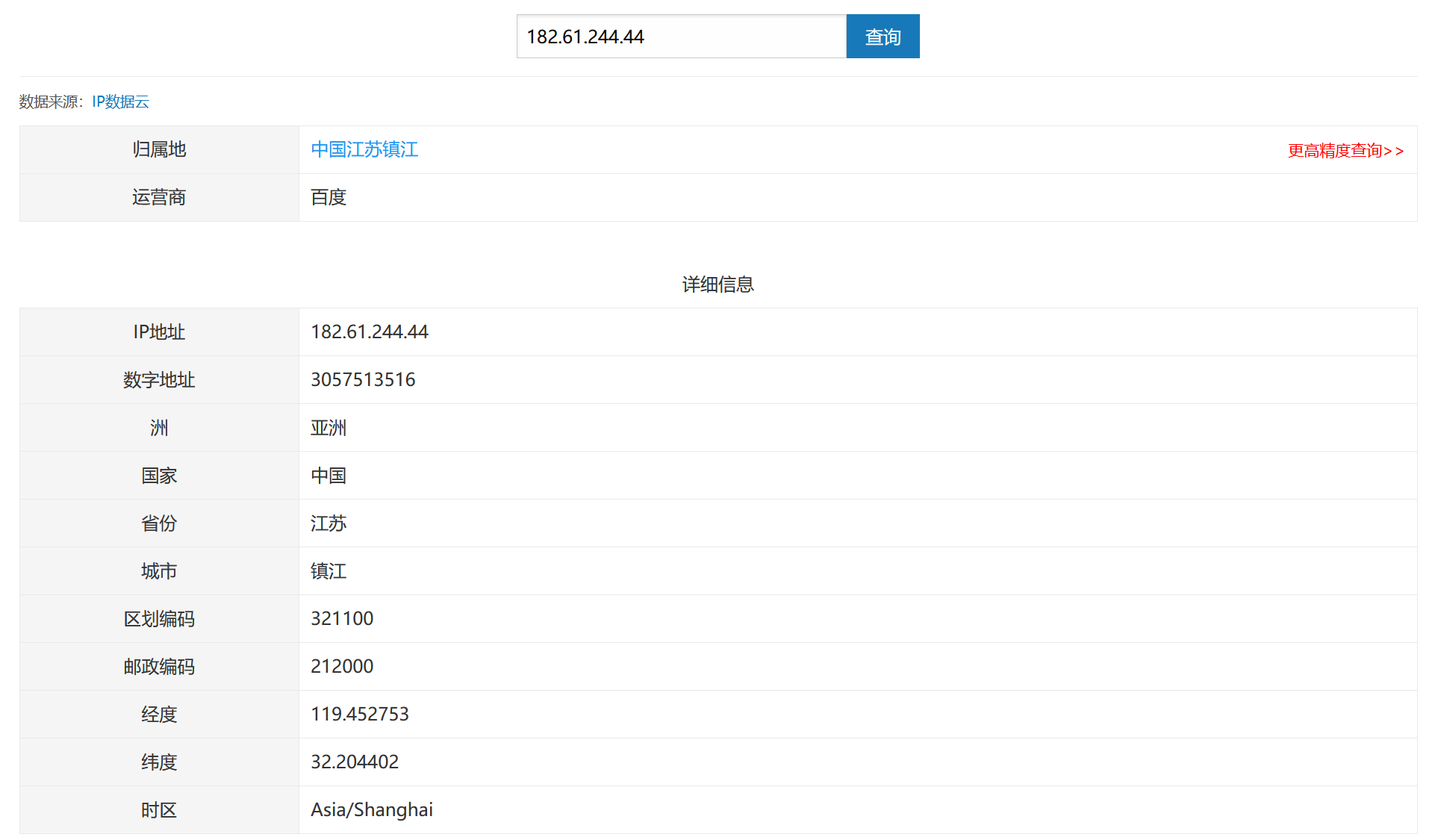

在kali虚拟机中输入命令dig baidu.com,可以找到baidu.com的4个ip地址:182.61.244.149、182.61.202.236、182.61.244.44、182.61.202.46。

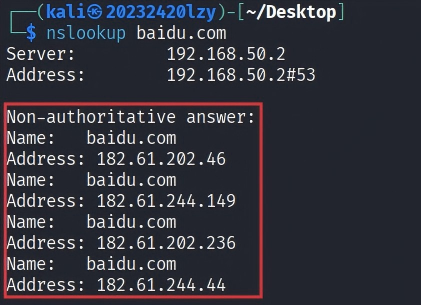

在kali虚拟机中输入命令nslookup baidu.com,同样可以得到baidu.com的4个ip地址:

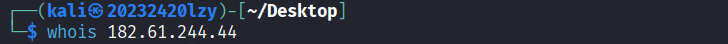

再次对这4个ip地址使用whois命令,可以得到IP地址的注册人和他的邮箱、电话。最后发现4个ip的注册人都是Baidu Noc。

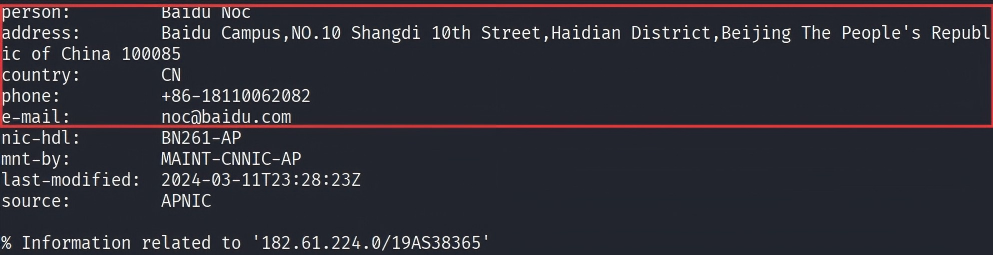

在kali虚拟机中输入命令traceroute baidu.com,可以得到数据包到baidu.com(182.61.244.44)的传输路径。全是* * *原因是后续路由节点禁止响应ICMP超时包或网络路由限制,路由追踪被阻断。

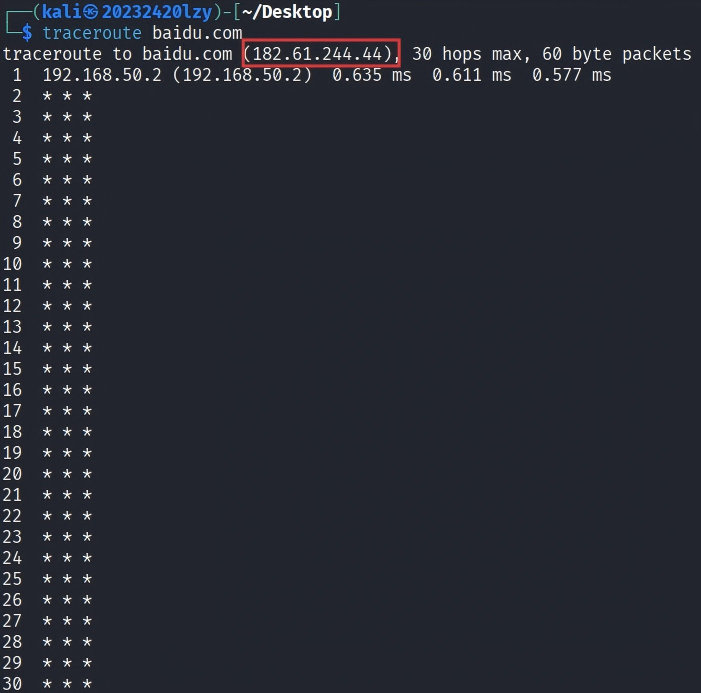

在windows主机中输入traceroute baidu.com命令,同样可以得到数据包到baidu.com(182.61.244.44)的传输路径。

用在线工具位置服务中输入IP地址,可以得到IP地址的具体地址。其中182.61.202.236、182.61.202.46在北京,182.61.244.149、182.61.244.44在江苏镇江。

2.2 尝试获取QQ中某一好友的IP地址,并查询获取该好友所在的具体地理位置

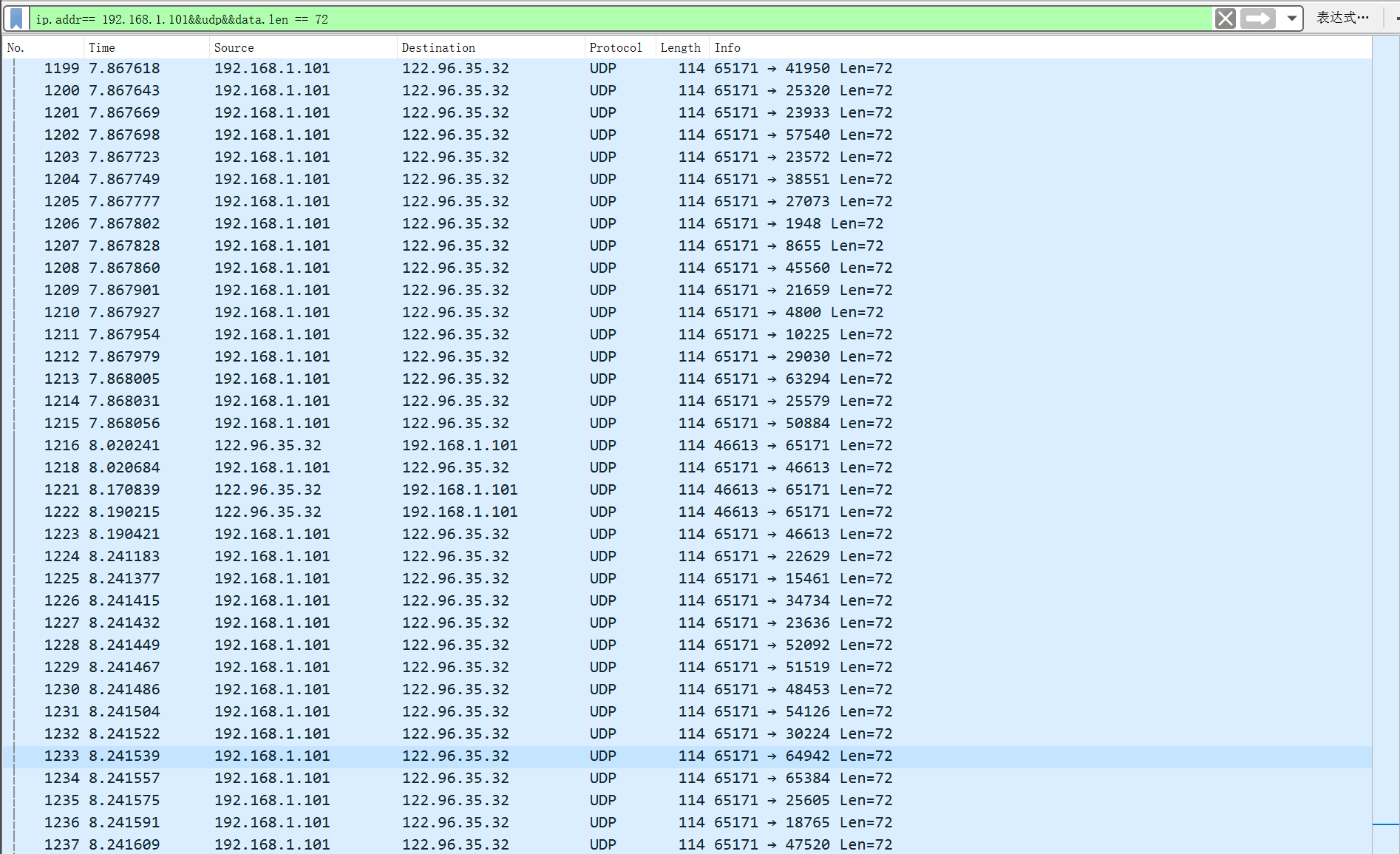

与QQ好友进行语音通话,同时wireshark抓包。

对方ip为122.96.35.32,查询得位置在中国江苏南京,与实际相符。

2.3 使用nmap开源软件对靶机环境进行扫描,确认IP地址是否活跃、开放端口、操作系统及版本、安装服务

2.3.1 使用nmap确认IP地址是否活跃

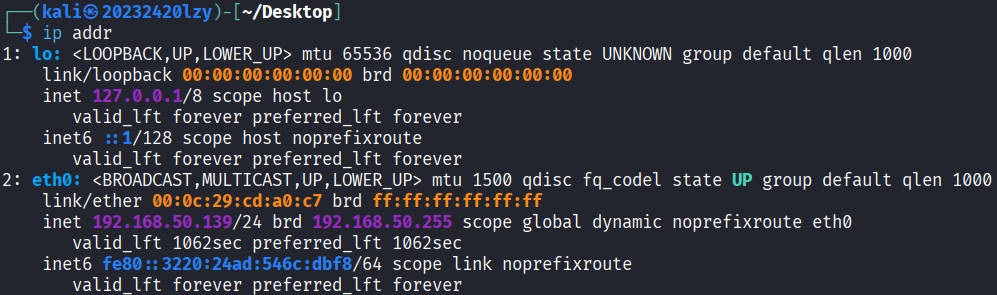

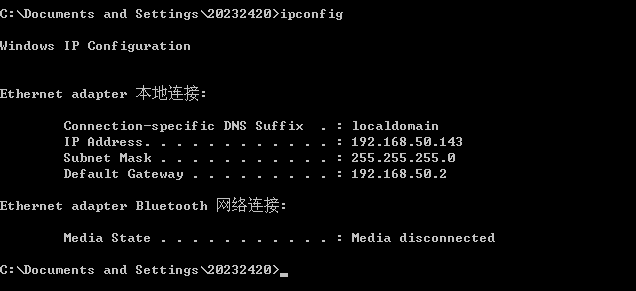

确认虚拟机kali的ip为192.168.50.139。

确认靶机ip为192.168.50.143。

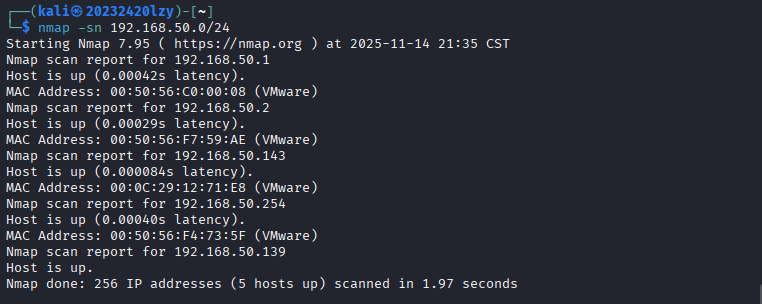

使用nmap -sn 192.168.50.0/24,进行ping扫描,查看本网段有哪些主机在线,确认虚拟机kali(192.168.50.139)和靶机(192.168.50.143)均在线。

2.3.2 使用nmap确认开放端口

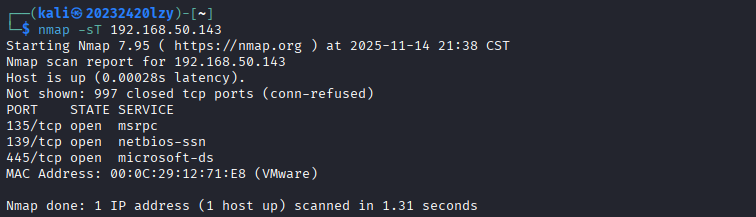

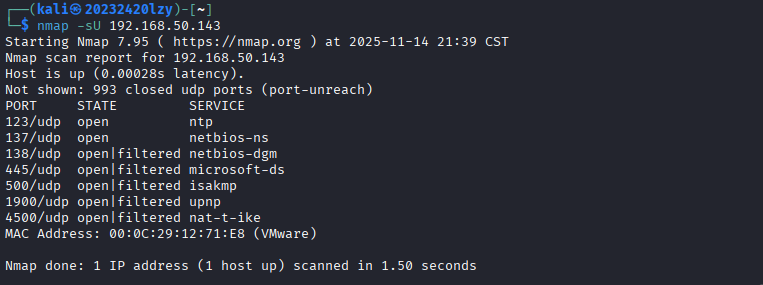

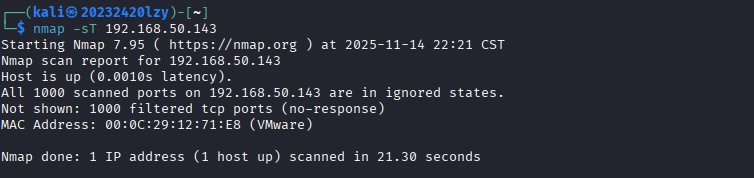

虚拟机kali中使用命令nmap -sT 192.168.50.143和nmap -sU 192.168.50.143,进行TCP和UDP扫描,得到开放的端口:

TCP有135、139、445。

UDP有123、137。

开放或过滤的UDP端口有138、445、500、1900、4500。

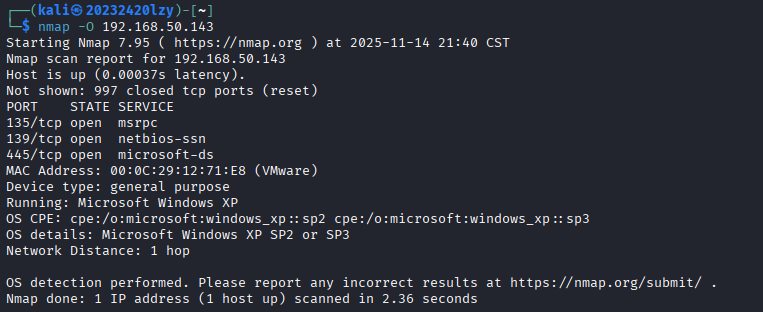

2.3.3 使用nmap确认操作系统及版本

使用nmap -O 192.168.50.143,检测操作系统类型和版本。可以看出操作系统是Microsoft Windows XP SP2 或 SP3。

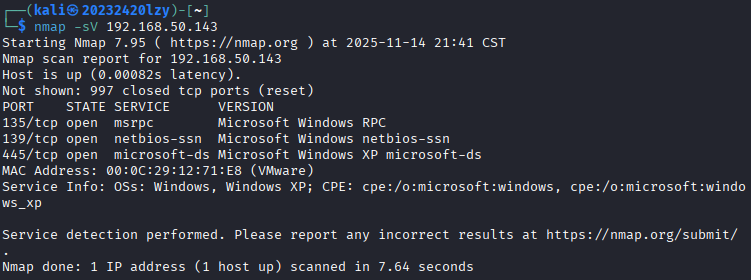

2.3.4 使用nmap确认安装服务

使用nmap -sV 192.168.50.143,查看运行的服务和版本。可以看出靶机安装了:

135端口的Microsoft Windows RPC(远程过程调用服务);

139端口的Microsoft Windows netbios-ssn(NetBIOS 会话服务);

445端口的Microsoft Windows XP microsoft-ds(SMB 文件共享服务)。

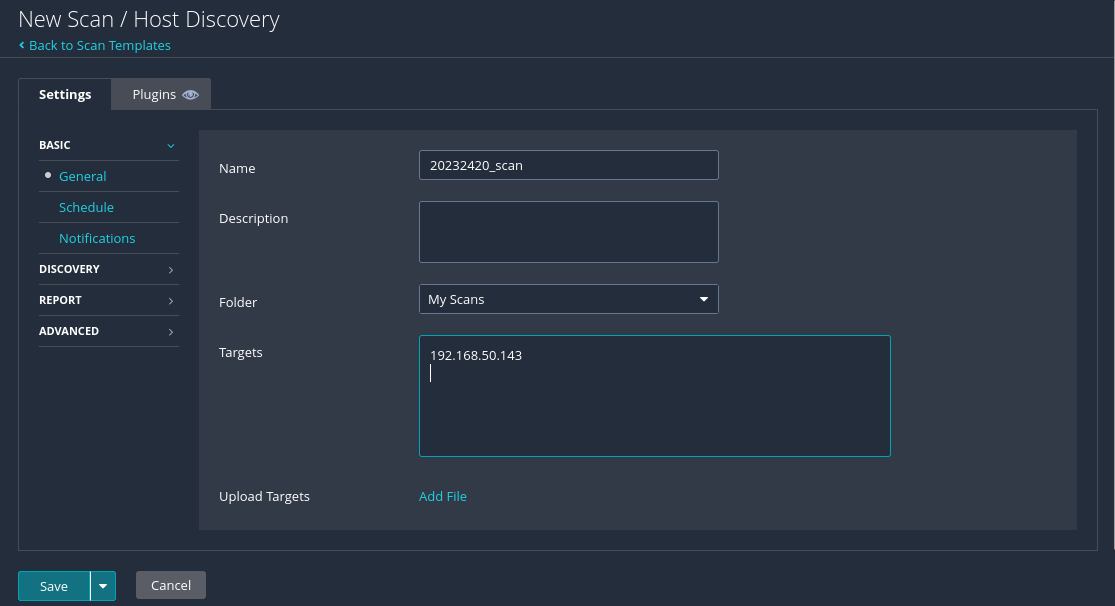

2.4 使用Nessus开源软件对靶机环境进行扫描,确认开放端口、安全漏洞,分析如何攻陷靶机环境

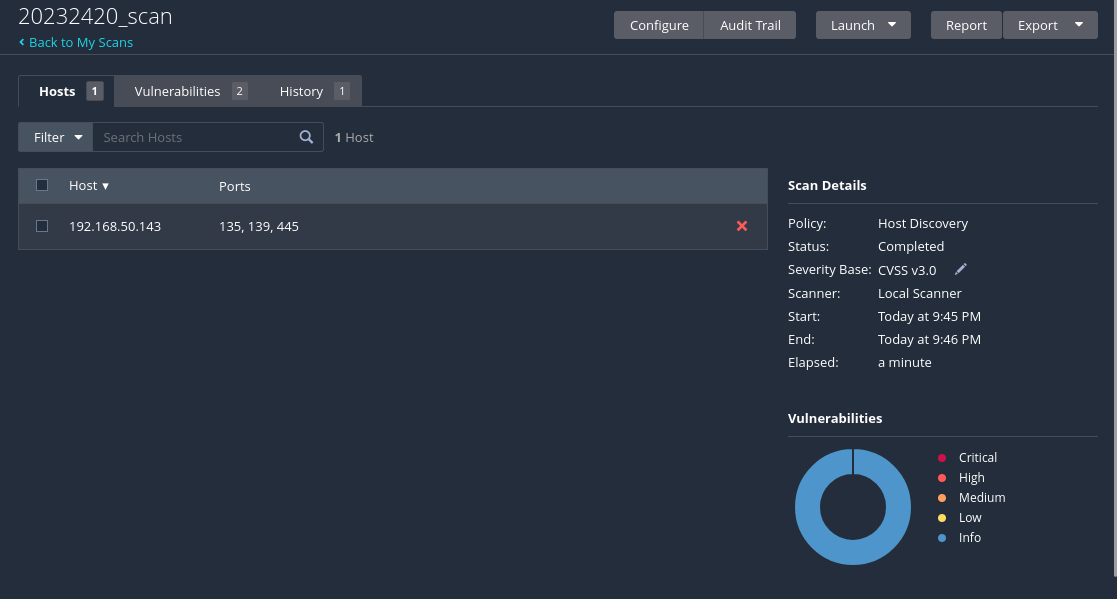

2.4.1 靶机上开放了哪些端口

打开Nessus,进行一些简单的配置。

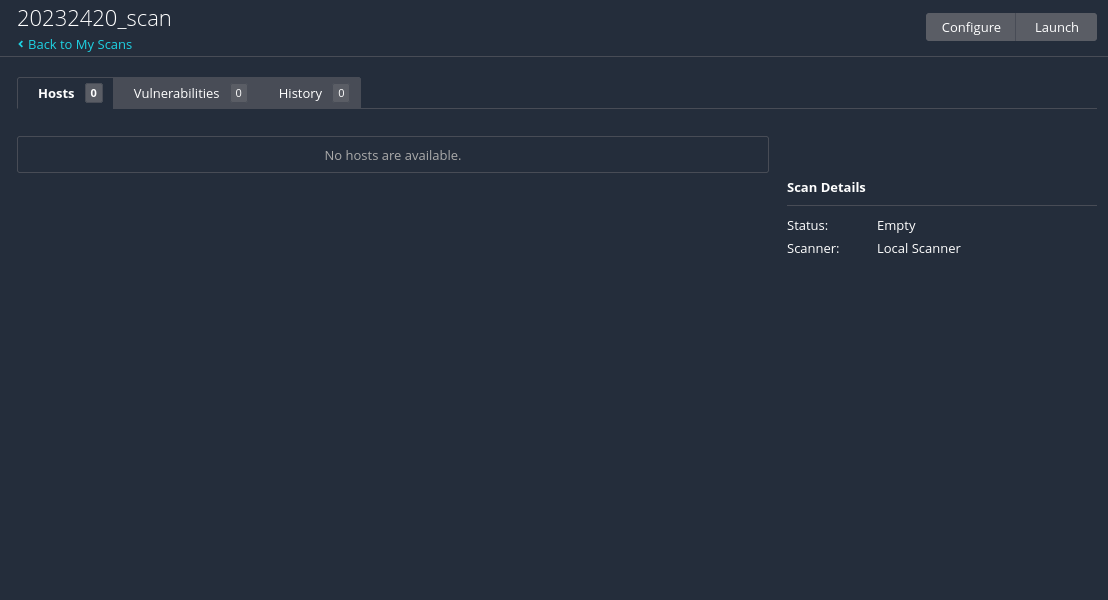

点击Launch,开始扫描。

查看扫描结果,可以看到打开的端口有135、139、445。

2.4.2 靶机各个端口上网络服务存在哪些安全漏洞

创建new scan,选择advanced scan,进行扫描。

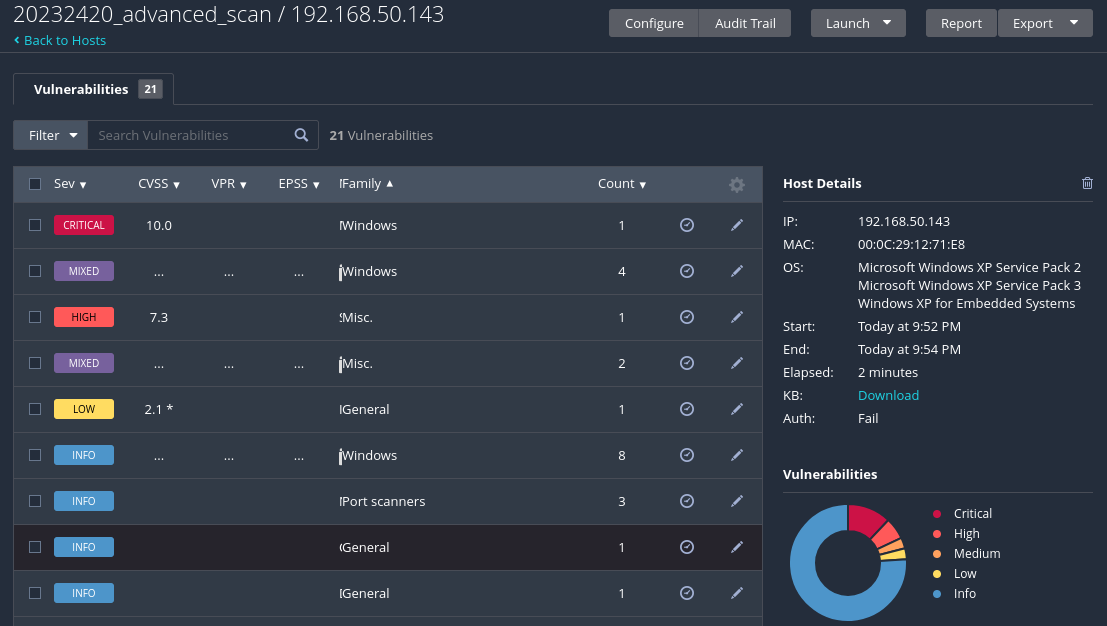

扫描结果如下图。

其中有几个严重的漏洞:

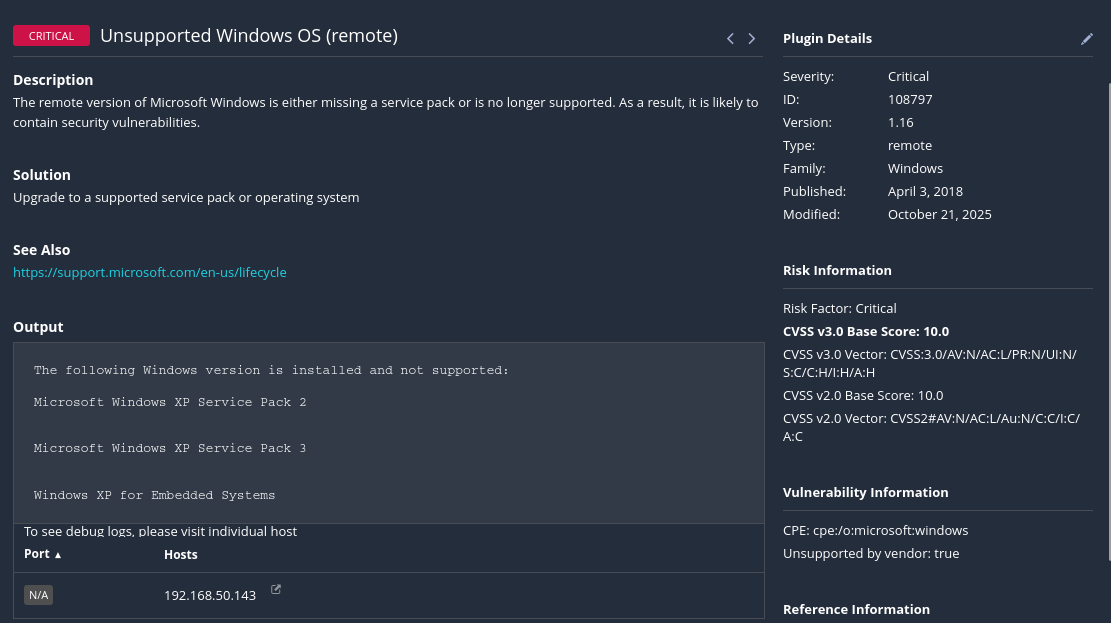

(1)靶机运行的是已停止支持的Windows操作系统。

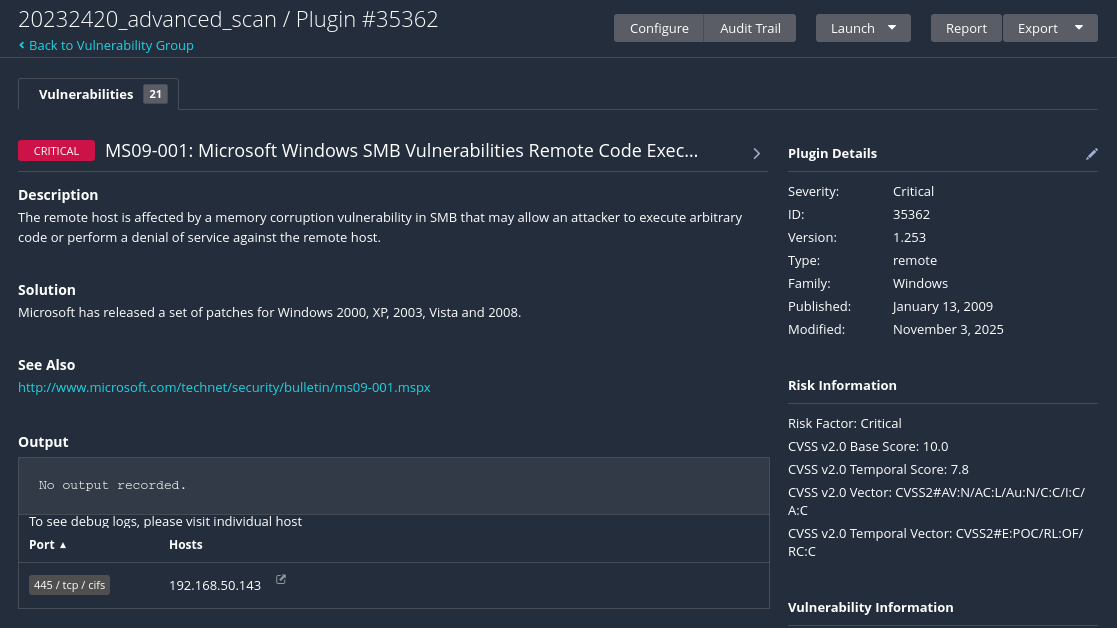

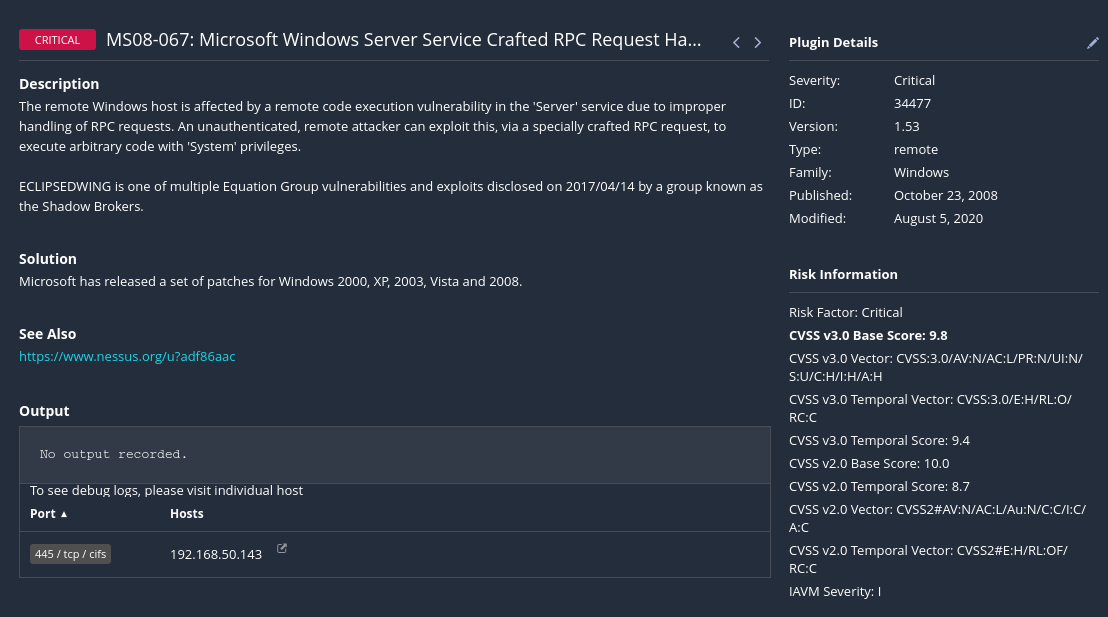

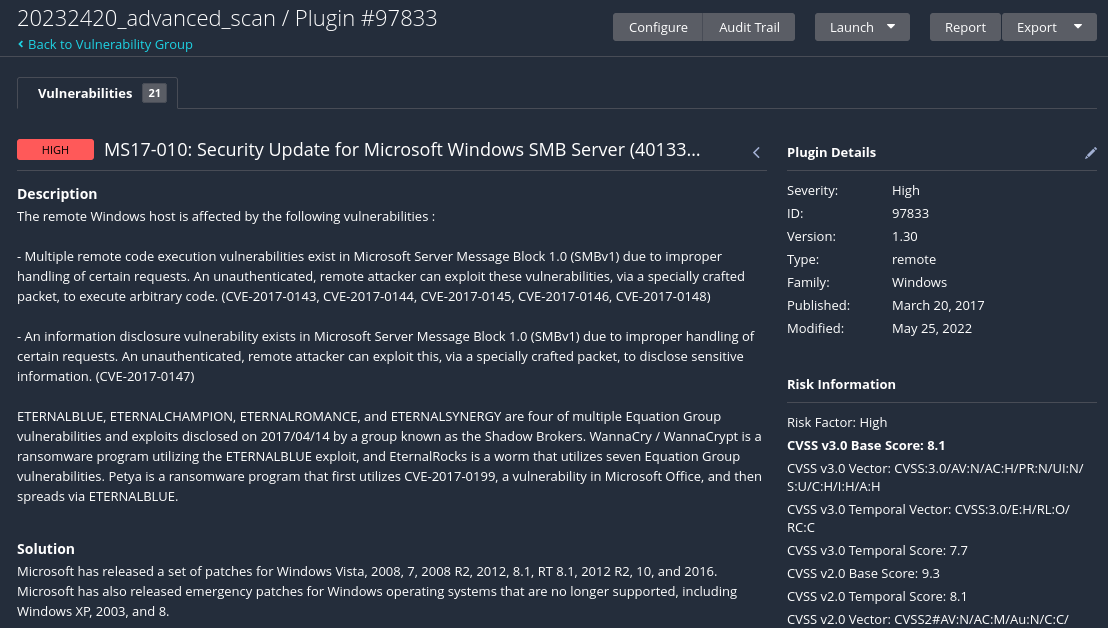

(2)445端口的SMB/RPC服务存在MS09-001、MS08-067、MS17-010漏洞。

2.4.3 分析如何攻陷靶机环境,以获得系统访问权

MS09-001漏洞:可通过445端口的SMB服务,发送构造畸形参数的NT Trans2请求,触发系统内核处理异常,既可能直接导致靶机拒绝服务(系统卡死),也可通过payload利用内核漏洞执行任意代码,最终远程获取靶机系统访问权;

MS08-067漏洞:靶机445端口默认开放的SMB服务存在RPC请求处理漏洞,可无需认证,直接向该端口发送特制RPC请求,即可利用缓冲区溢出漏洞在靶机系统中远程执行代码,直接获取系统级权限;

MS17-010漏洞:靶机SMBv1服务存在协议实现缺陷,可通过445端口发送恶意数据包,可触发服务溢出,绕过权限验证执行任意命令,最终获得靶机远程控制权。

可能的攻击流程:启动msfconsole、搜索漏洞模块(如search MS08-067)、加载目标模块(use exploit/windows/smb/ms08_067_netapi)、配置攻击参数(set RPORT 445等)、执行攻击。

若攻击成功,将建立Meterpreter会话,获取shell。

2.5 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

搜索自己的名字,没有相关内容。

搜索自己的学号,只有博客园里的实验报告。

2.6 练习使用至少10种Google hack搜集技能完成搜索。

(1)使用intitle: 后台登录用于查找包含 “后台登录” 关键词的网页标题,精准定位管理入口类页面。

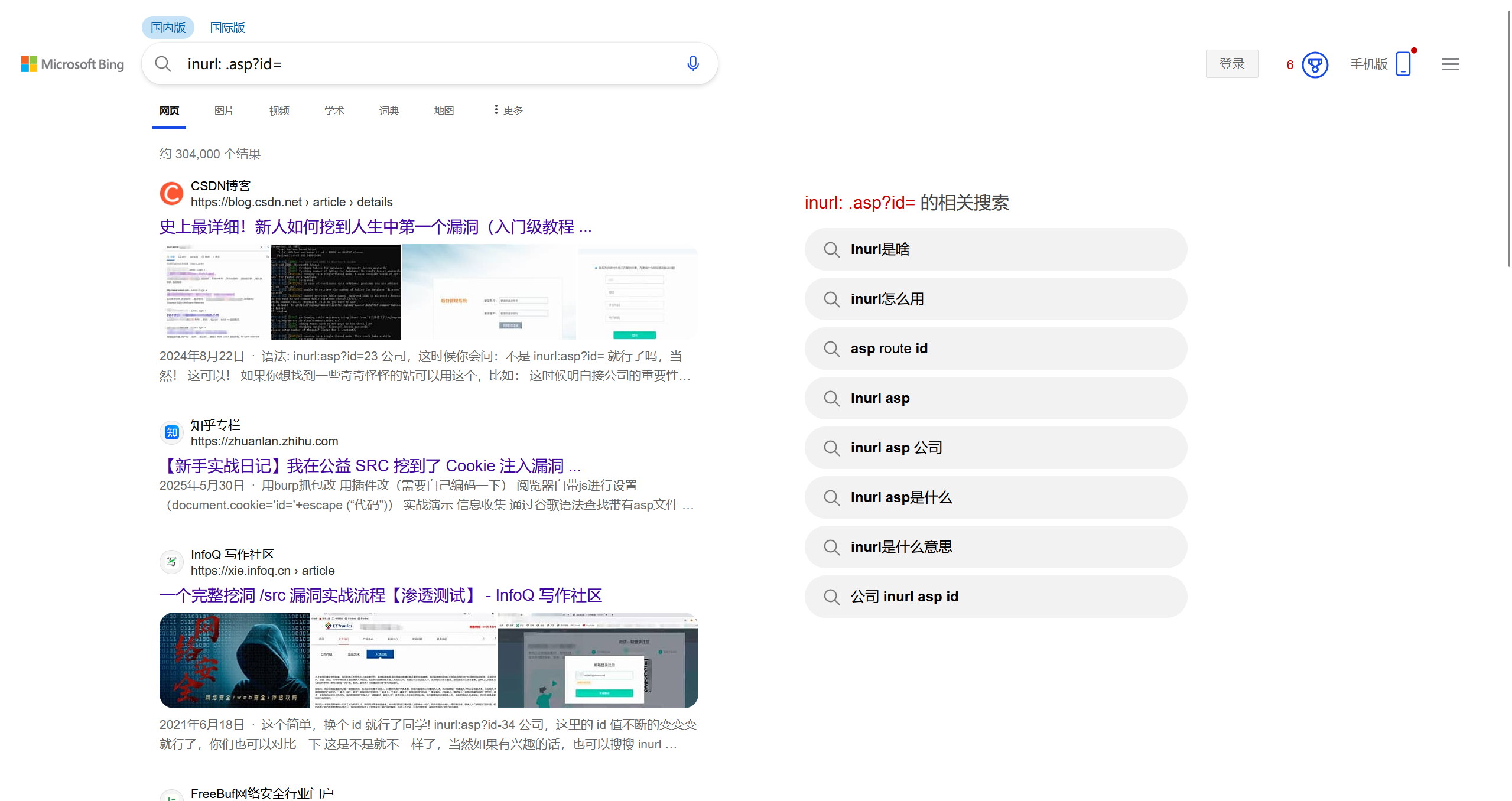

(2)使用inurl: .asp?id=用于查找可能包含SQL注入漏洞的ASP类型网址。

(3)使用intext:数据库连接失败用于返回包含“数据库连接失败”的页面内容,挖掘网站配置错误信息。

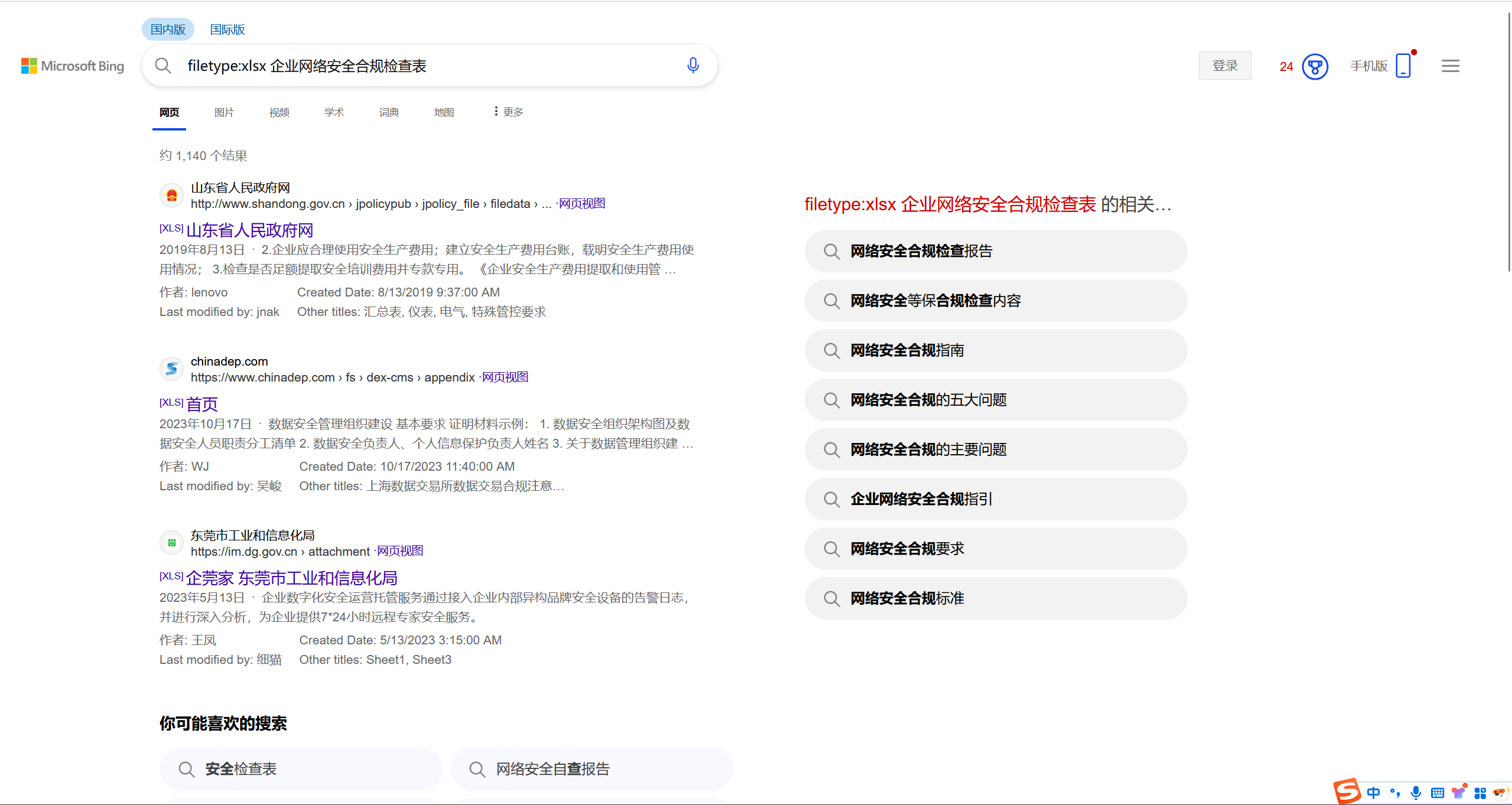

(4)使用filetype:xlsx 企业网络安全合规检查表用于查找企业网络安全合规相关的 Excel 表格

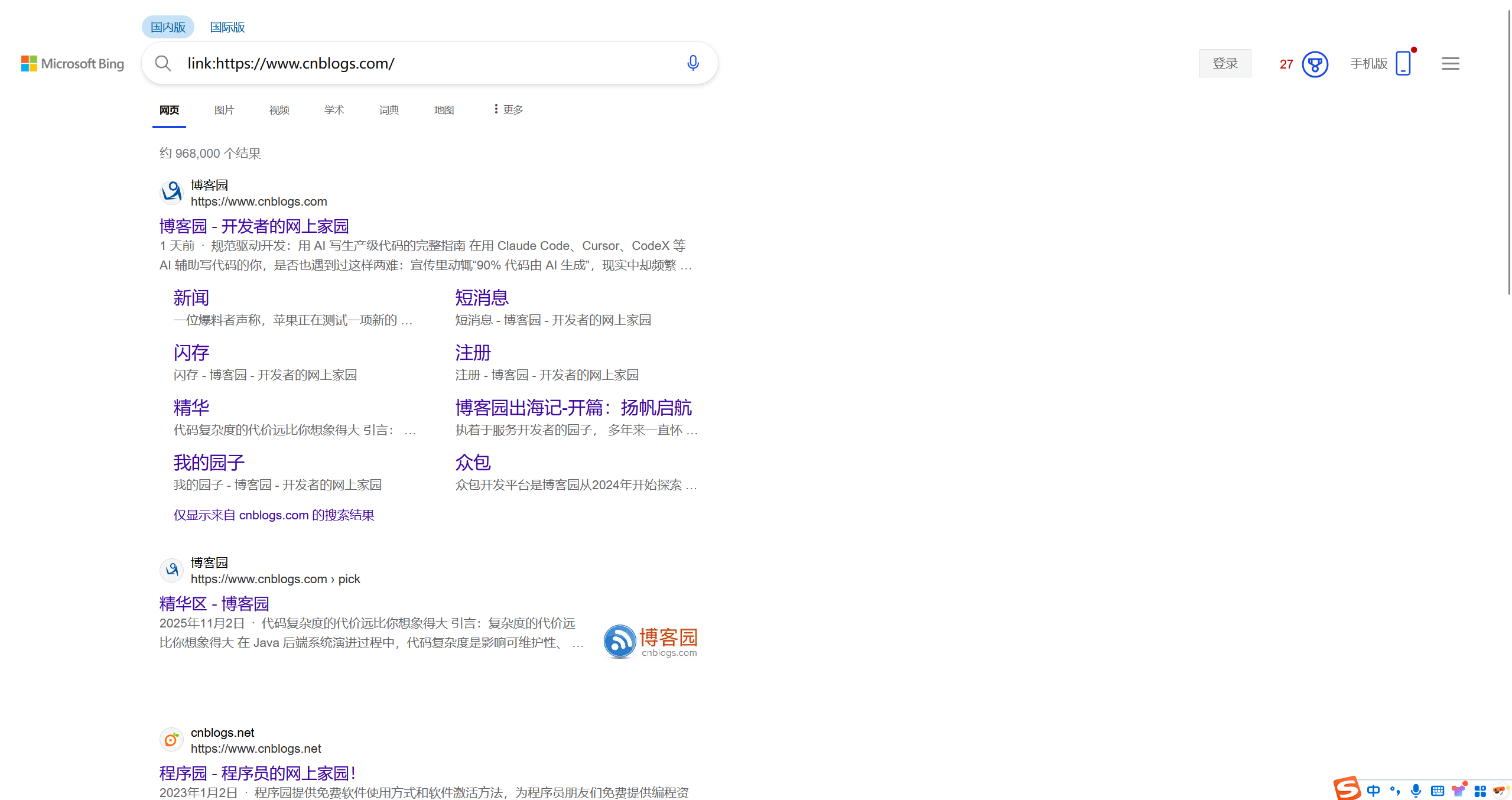

(5)使用link:https://www.cnblogs.com/用于查找所有包含指向博客园官网的关联网页。

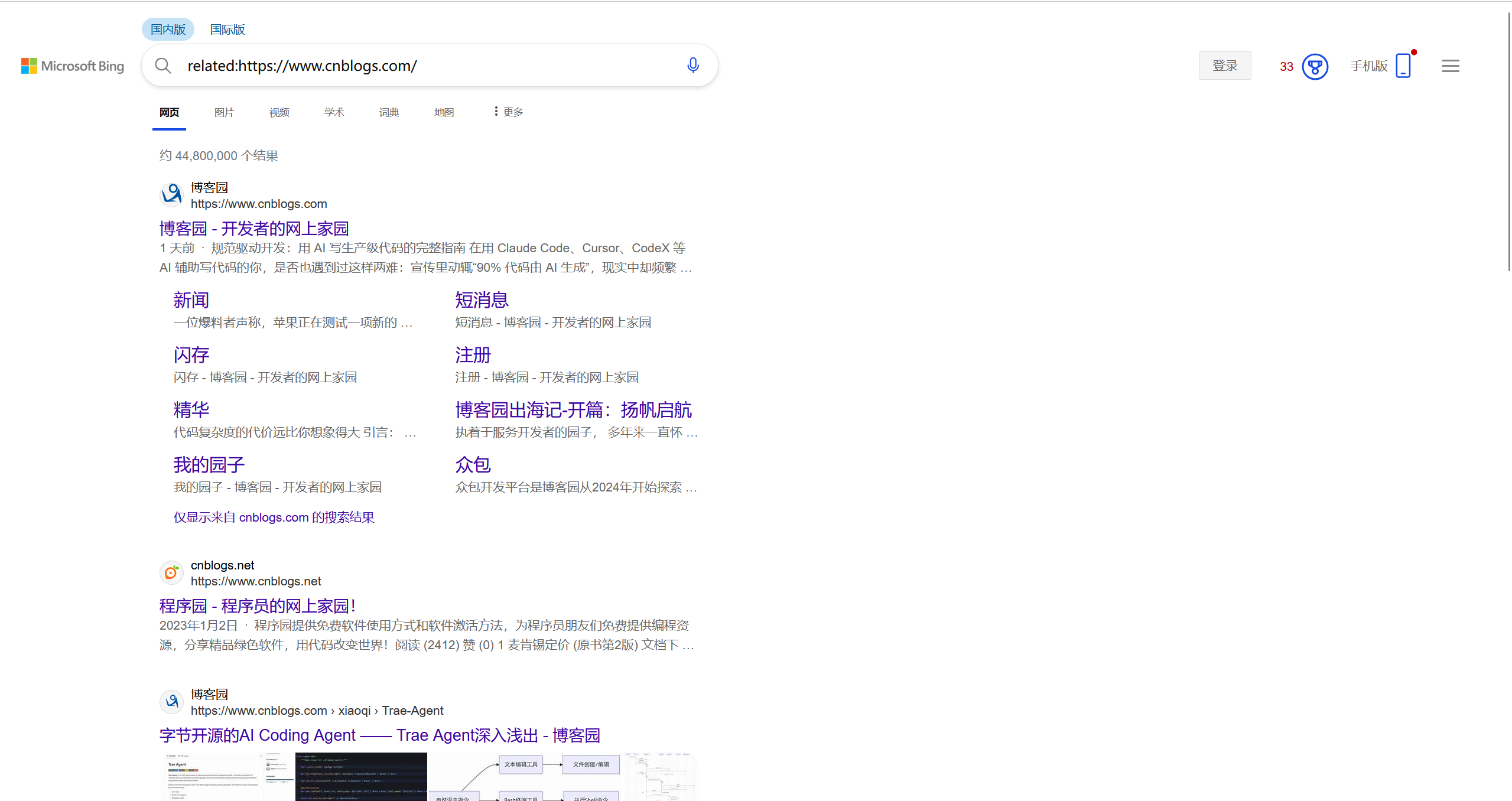

(6)使用related:https://www.cnblogs.com/查找与博客园布局相似的技术博客类页面,聚焦同类型网站结构。

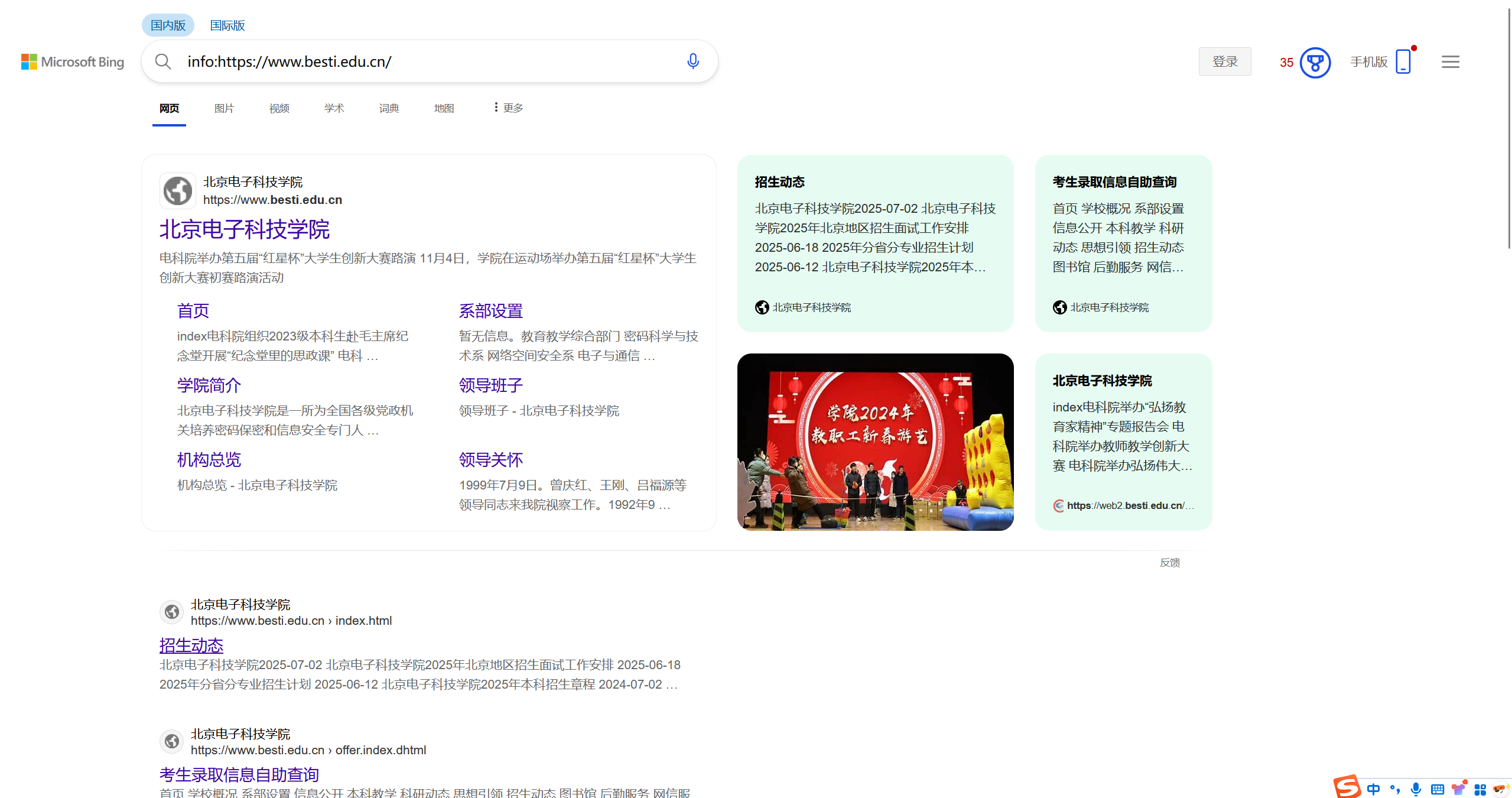

(7)使用info:https://www.besti.edu.cn/用于获取北京电子科技学院官网的综合基础信息。

(8)使用site:https://www.cnblogs.com/ intext:管理员入口用于尝试找到该官网的后台管理员访问入口。

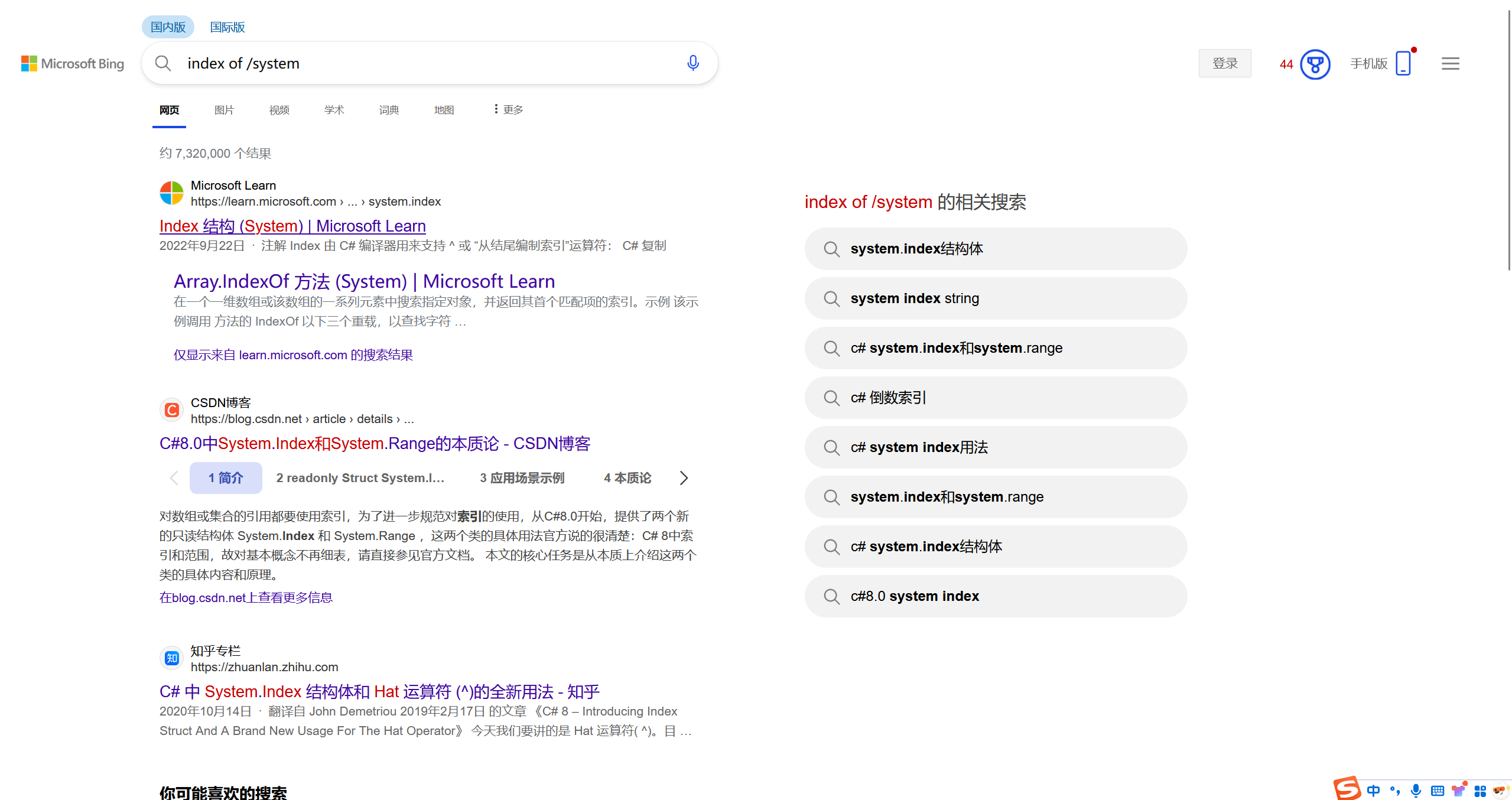

(9)使用index of /system尝试访问或列出Web服务器上名为“system”的核心目录内容。

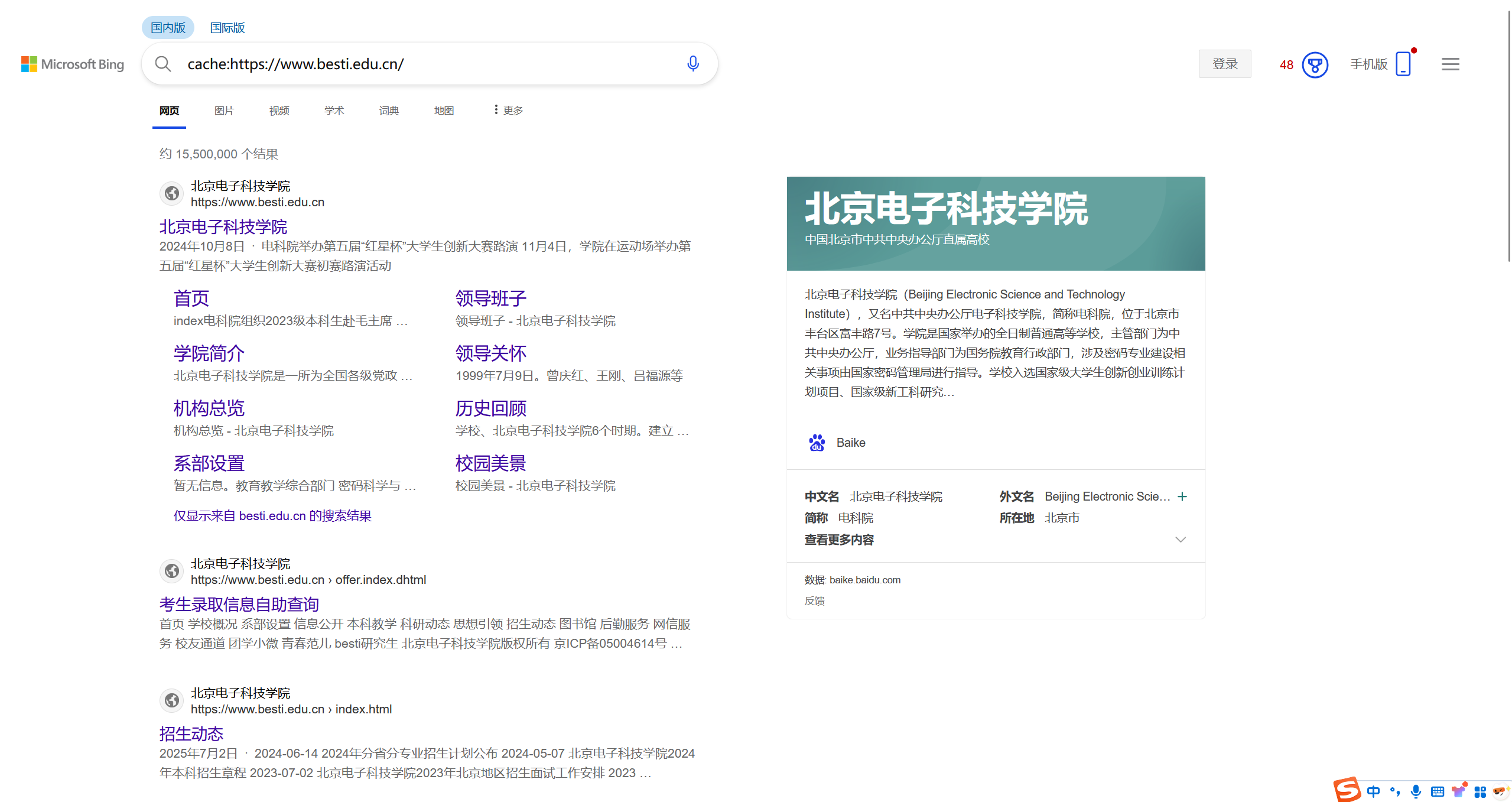

(10)使用cache:https://www.besti.edu.cn/用于查找并查看北京电子科技学院官网的缓存版本,获取历史页面信息。

3.问题及解决方案

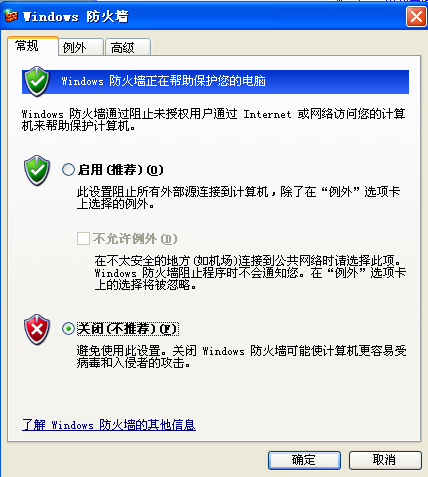

问题1:在使用nmap对靶机进行扫描时,显示no-response。

问题1解决方案:原因是靶机的防火墙没有关,直接丢弃了所有来自外部的TCP扫描数据包。Nmap用-sT发送SYN包后,长时间收不到任何响应,就会判定端口为filtered,最终显示1000 filtered tcp ports (no-response)。关闭后就正常了。

4.学习感悟、思考等

本次实验围绕网络信息搜集与漏洞扫描、渗透测试技能展开,包含域名与IP信息搜集、好友IP与地理位置探测、Nmap靶机扫描、Nessus漏洞扫描、网络足迹搜索与Google Hack练习。

通过实验,我掌握了多种查询DNS域名、IP地址相关信息的方法,学会使用nmap、Nessus这些开源软件进行漏洞扫描,熟悉了这些网络信息搜集工具、端口扫描与系统探测工具的使用,切实体会到它们在网络攻防中的重要性;实验中用到的Google Hack语法是十分有用的搜集技能,通过掌握各种高级搜索方法,能高效实现精准信息筛选,提高了网络信息搜集的效率与针对性,对未来的学习和工作都很有帮助;通过排查个人网上足迹,明确了隐私泄露的潜在风险,我深刻认识到日常生活中保护自己的个人隐私信息的重要性。

浙公网安备 33010602011771号

浙公网安备 33010602011771号