check-misc

check

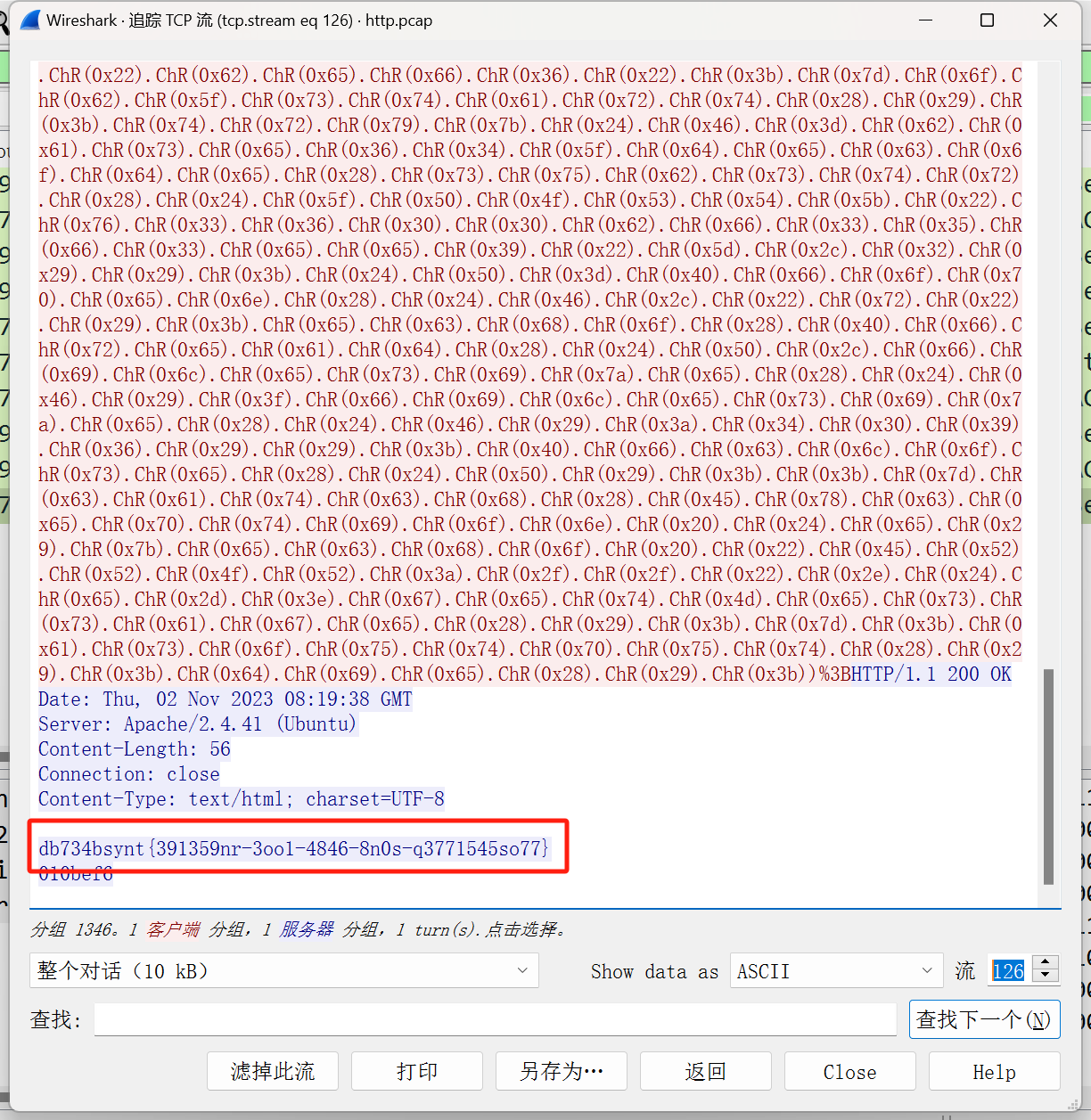

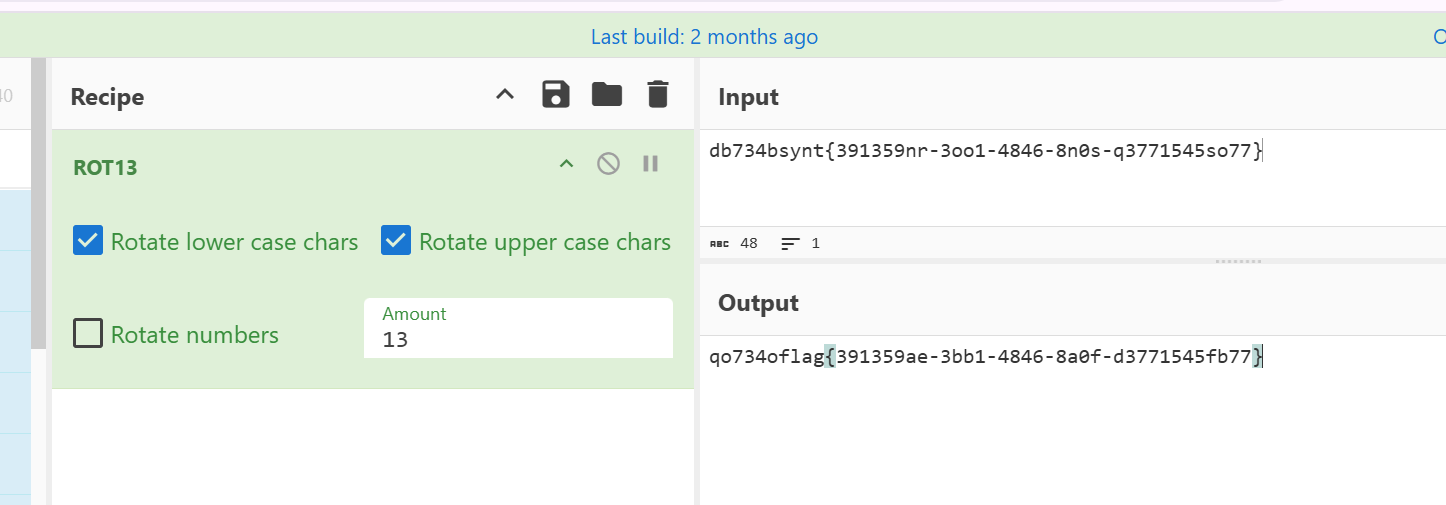

http

Ctrl+F: flag,Zmxh,synt常见flag变形

追踪流,两百以内仔细找,多了楞找没意义,需要找特殊

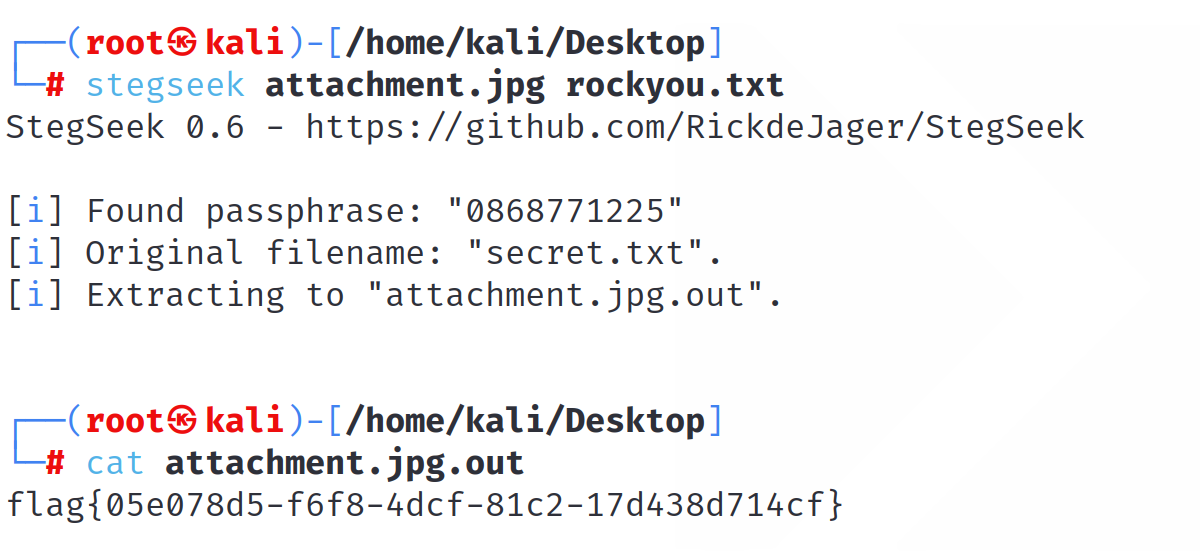

misc3

一张jpg,丢到010里啥也没有,strings也没发现啥有用的,stegsolve也没看出来啥东西..

尝试用stegseek爆出密码

这边提一下 rockyou.txt ,kali自带的字典,1400万多个弱口令

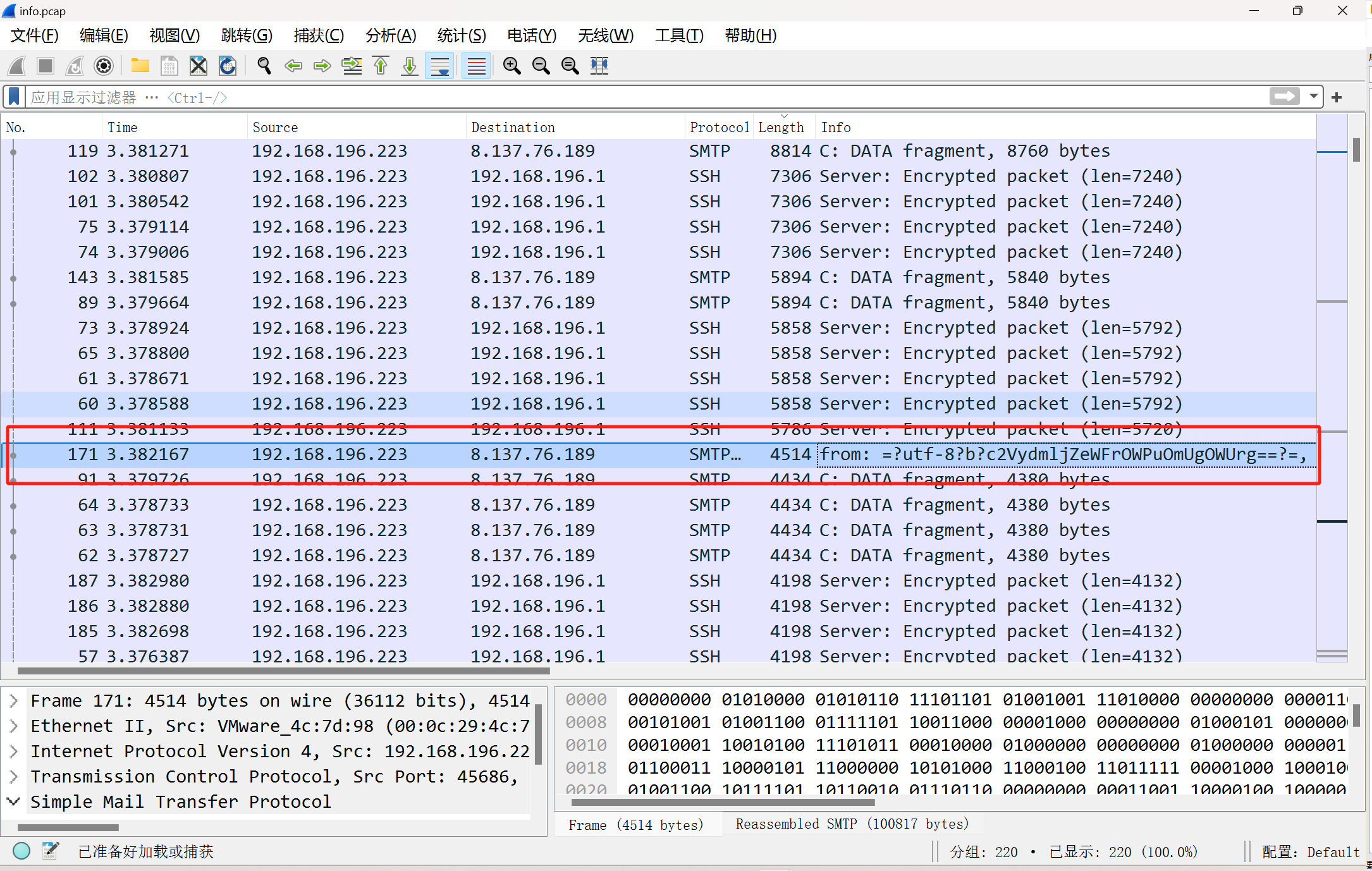

简单的邮件取证

浏览一遍 发现可疑目标

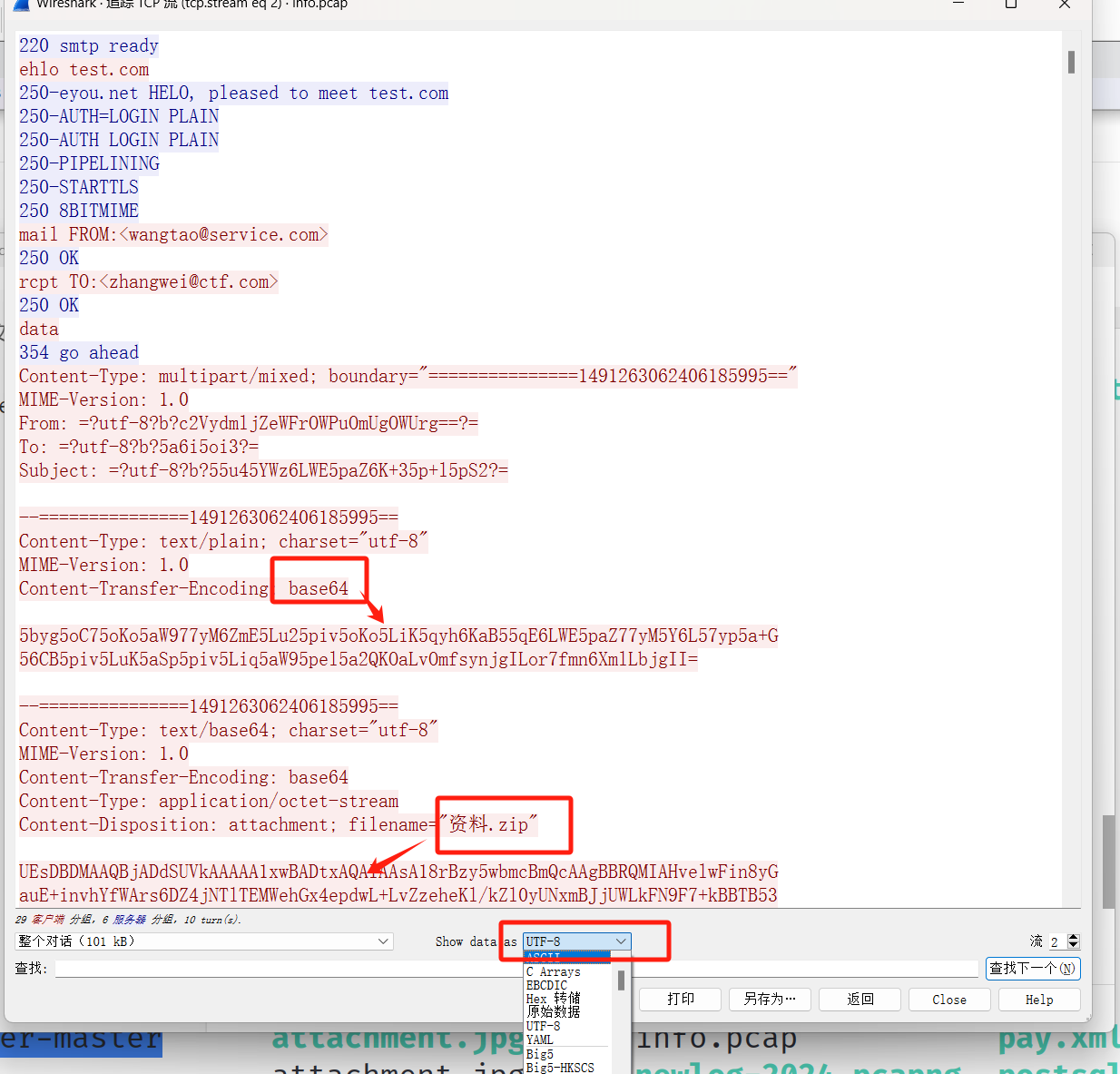

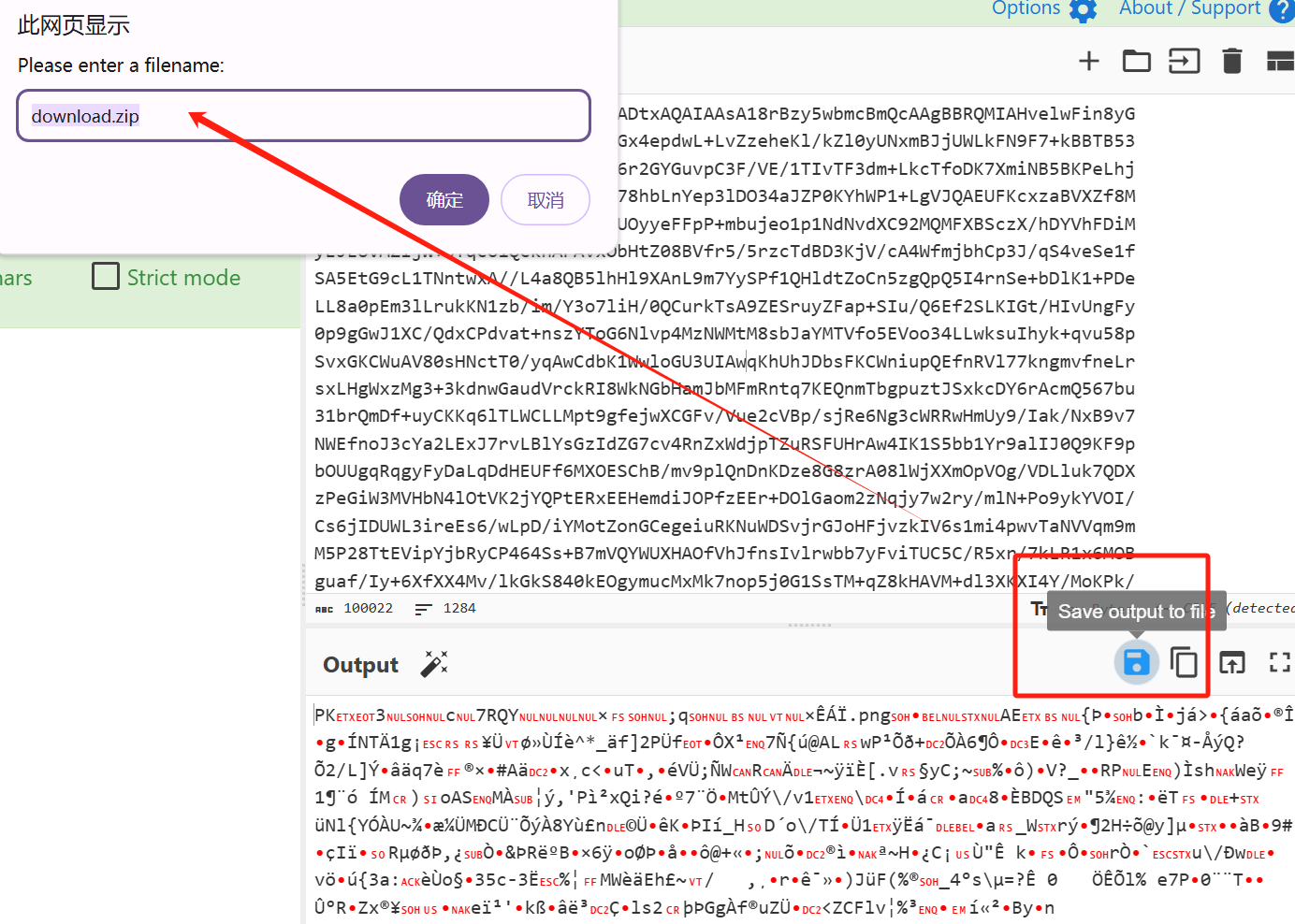

打开,这里可以将ASCII转换成UTF-8得,可以看到资料.zip

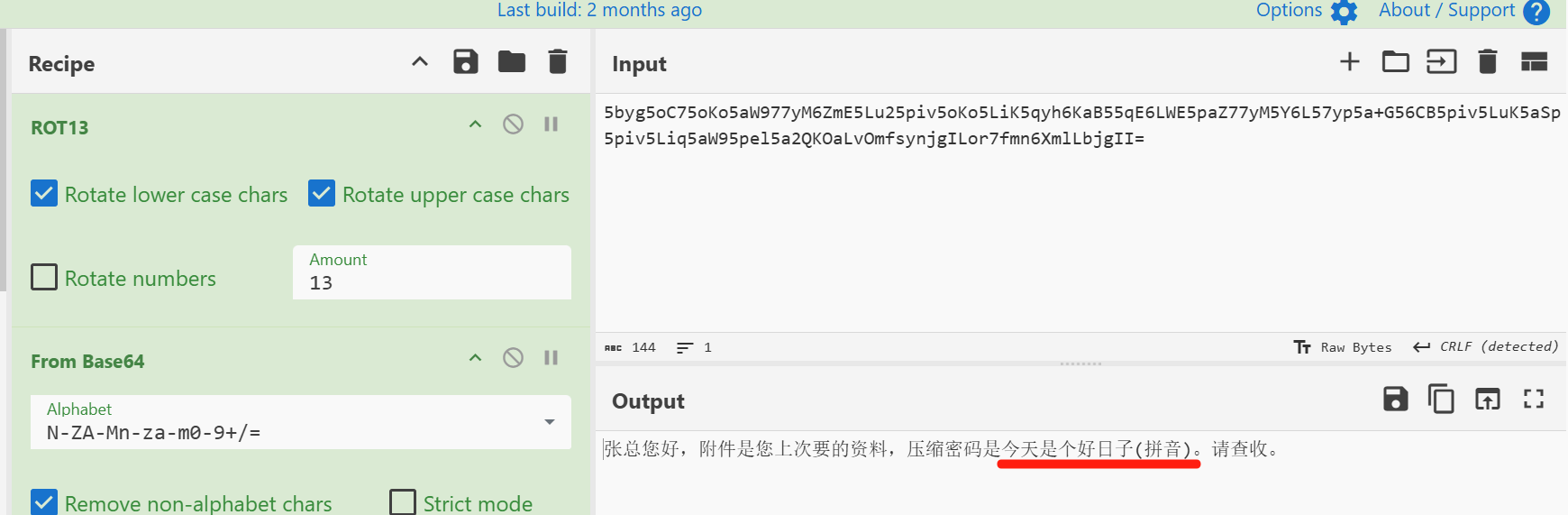

先解码base64得到密码

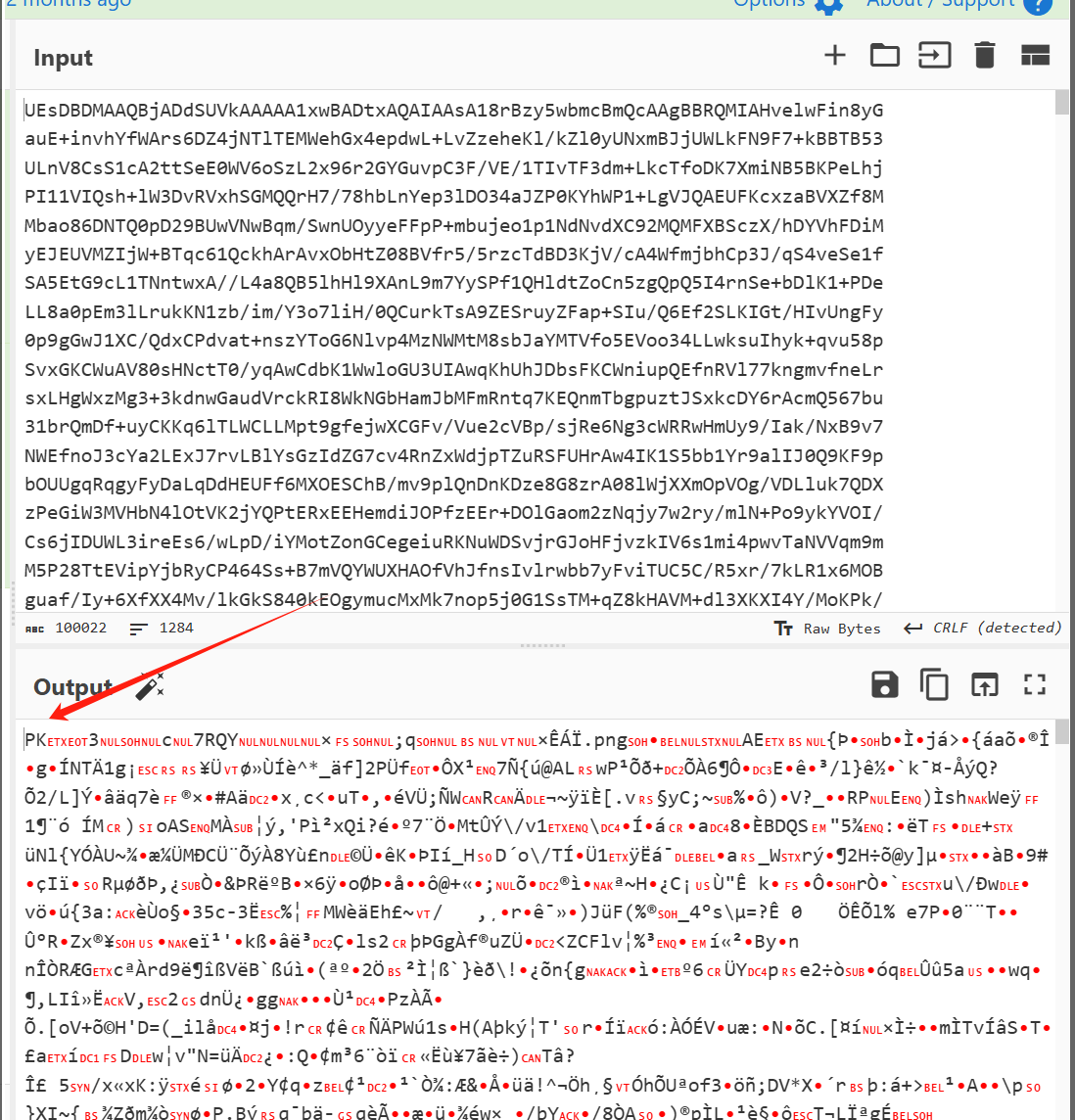

再将下面一大段的base64解码导出zip文件,放在CyberChef里是能看到文件头的

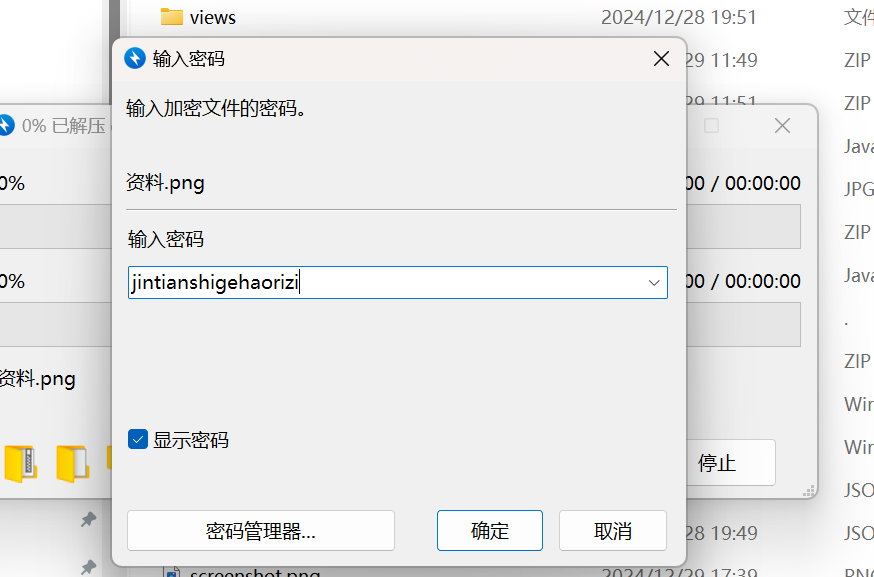

解压缩

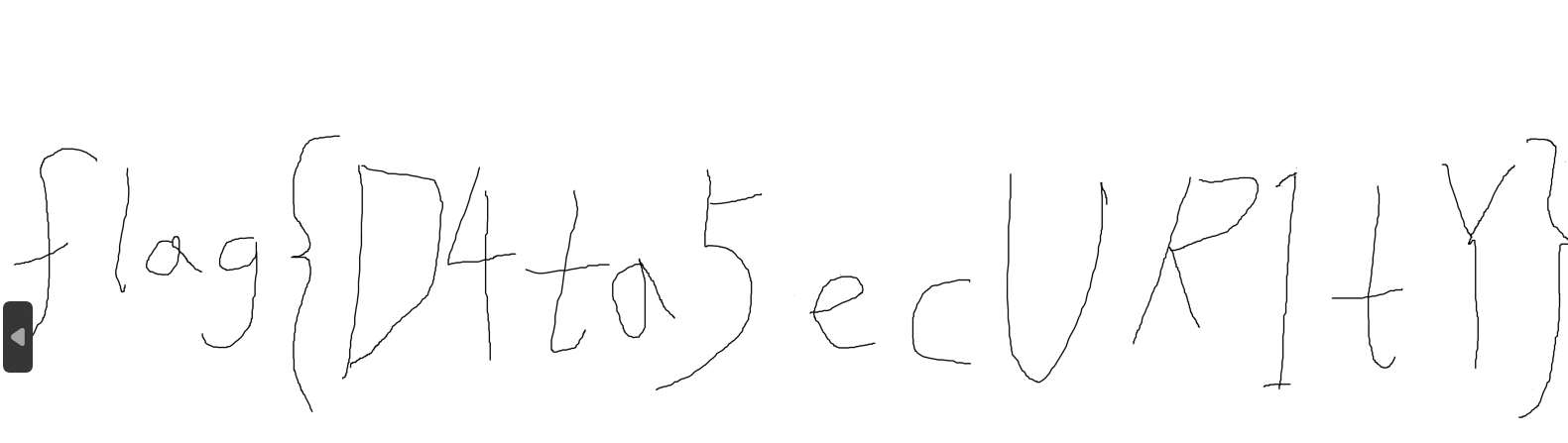

注意:是1不是I

PS:学长手写的..偷偷写一句...好丑(不是)

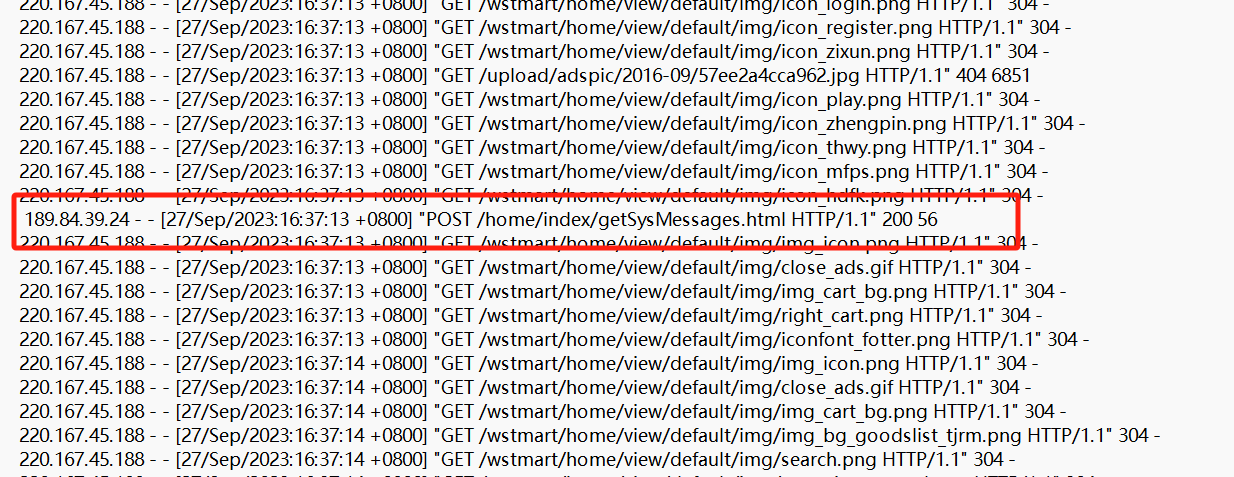

应用日志分析

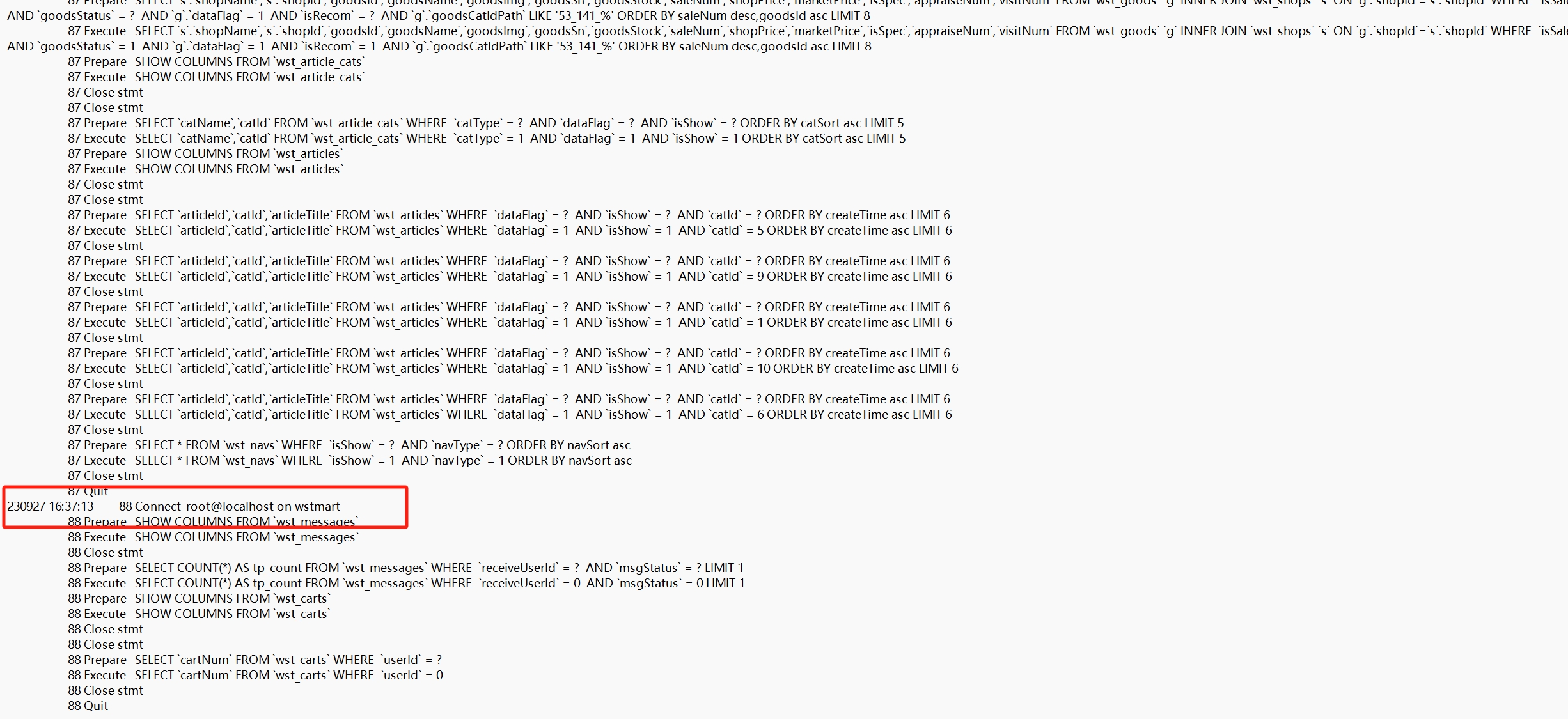

恶意攻击者攻击了数据库,请找出恶意攻击者的IP

日志跟流量包一样,flag会出现在后面,直接拉到最下面,找到最后一个 88 Connect root@localhost on wstmart

道log里找对应时间的ip

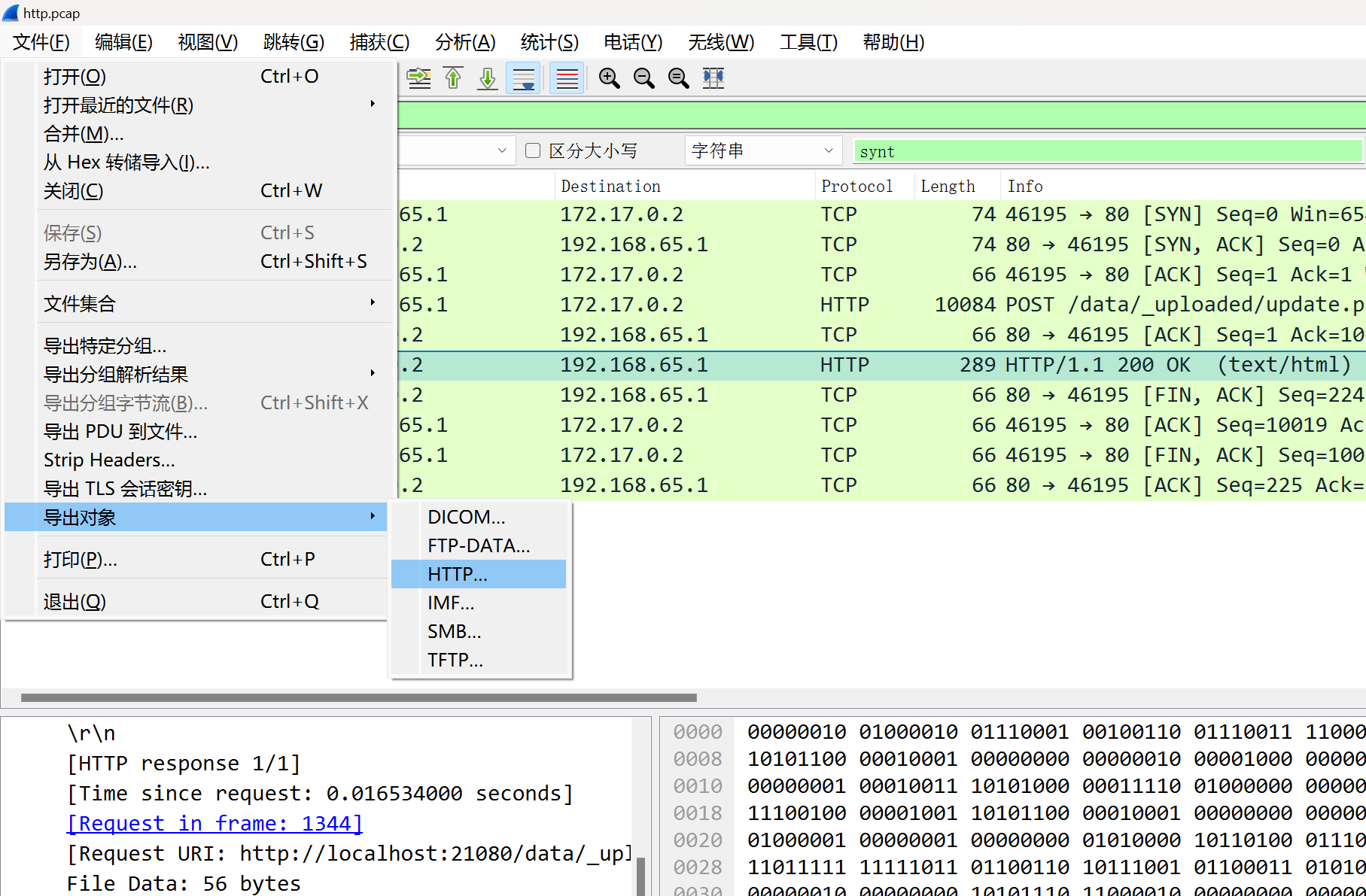

文末补充一种wireshark导出文件的方法

浙公网安备 33010602011771号

浙公网安备 33010602011771号