20212924杨辉 2021-2022-2 网络攻防实践 第四周(第二次)作业

一、实验内容

1.1 知识梳理与总结

1.1.1 Nmap使用

-

Nmap即Network Mapper,是Linux下的网络扫描和嗅探工具包,Nmap可以完成以下任务:

-

主机探测;

-

端口扫描;

-

版本检测;

-

系统检测;

-

支持探测脚本的编写。

-

-

Nmap常用命令,见下表:

| 命令 | 作用 |

|---|---|

| -sP | 进行ping扫描,打印出对扫描做出响应的主机 |

| -sT | 使用TCP进行扫描 |

| -sU | UDP扫描 |

| -A | 启动Os检测,版本检测,脚本扫描和traceroute |

| -sV | 探测服务/版本信息 |

| -O | 探测目标主机的操作系统 |

1.1.2 网络踩点

-

网络踩点(footprinting)是指攻击者通过对目标组织或个人进行有计划、有步骤的信息收集,从而了解攻击目标的网络环境和信息安全状况,得到攻击目标完整剖析图的技术过程。通过对完整剖析图的细致分析,攻击者将会从中寻找出攻击目标可能存在的薄弱环节,为进一步的攻击行动提供指引。

-

网络踩点技术手段:

- Web信息搜索与挖掘

- DNS与IP查询

- 网络拓扑侦查

二、实践过程

2.1 选择baidu.com的DNS域名进行查询,获取信息。

2.1.1 DNS注册人及联系方式

-

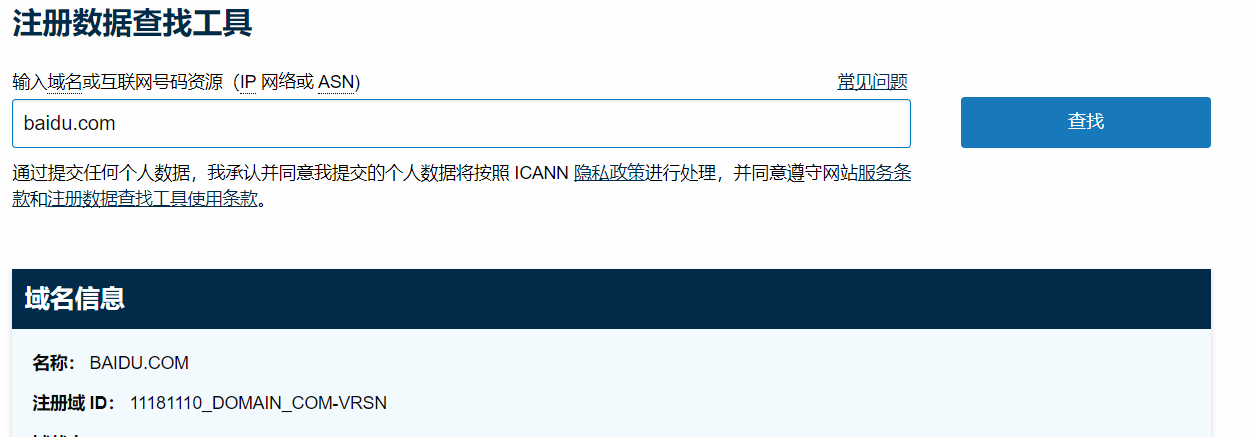

我查询百度选用的是https://lookup.icann.org/网站查询相关注册人及联系方式。

-

查询截图如下:

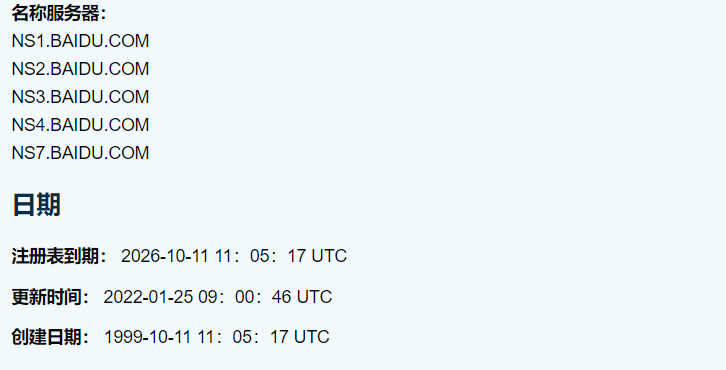

- 查询到的DNS注册人及联系方式:注册组织为北京百度网通科技有限公司,注册商名字为 MarkMonitor Inc.,联系人电子邮件: abusecomplaints@markmonitor.com,联系电话: +1.2083895770。

- 另外,还可通过域名之家网站进行相关查询,但是对一些网站,会产生屏蔽作用。下图为对应查询sina.com.cn截图:

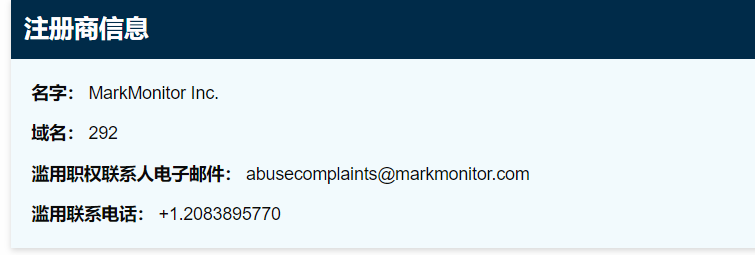

2.1.2百度域名对应IP地址

- 通过win+R打开cmd,输入以下代码:

nslookup baidu.com - 查询到百度对应的Ip为220.181.38.251。查询截图如下:

2.1.3 IP地址注册人及联系方式

- 国内的IP,能查到的一般是某地电信或者网通的负责人。而通过以下链接,只能查询到如下信息,对应截图如下:

2.1.4 IP地址所在国家、城市和具体地理位置

2.2获取QQ好友的IP地址,获取该好友所在的具体地理位置。

2.2.1准备工作:

- WireShark抓包软件;

- 一台PC;

- 一个QQ。

2.2.2开始抓包:

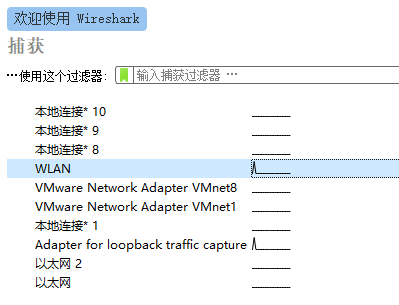

- 打开WireShark,选择你现在使用的网络接口,对应截图如下:

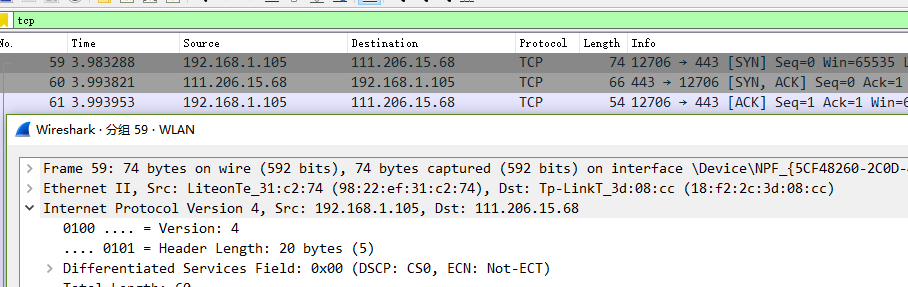

- 打开后就会有大量网络数据显示出来,然后搜索tcp,找到三次握手的目的IP,找到的好友的IP地址为

111.206.15.68,对应截图如下:

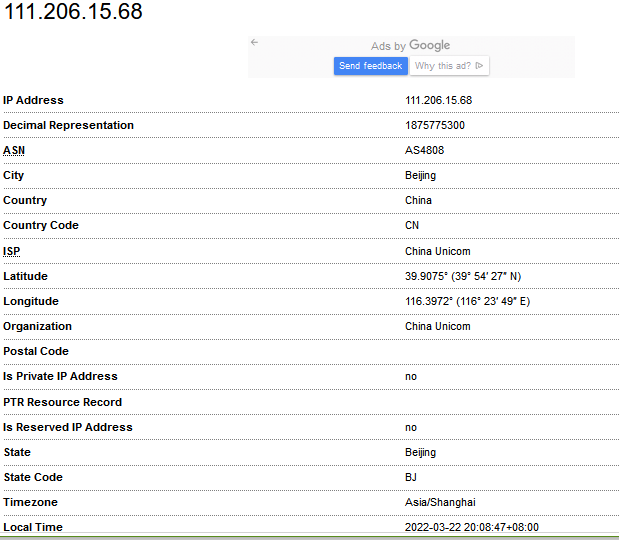

- 通过网址

www.ip-adress.com查询获取该好友所在的具体地理位置,只能显示到北京,对应截图如下:

2.3 使用nmap开源软件对靶机环境进行扫描

2.3.1 任务:

- 回答以下问题并给出操作命令。

-

靶机IP地址是否活跃;

-

靶机开放了哪些TCP和UDP端口;

-

靶机安装了什么操作系统,版本是多少;

-

靶机上安装了哪些服务。

-

2.3.2 操作:

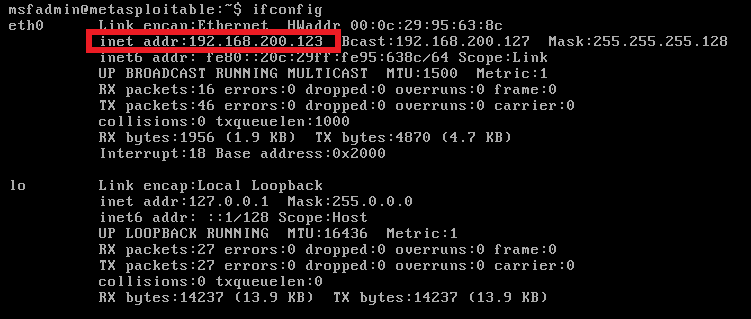

- 使用

ipconfig查看靶机Metasploitable_ubuntu的 IP为192.168.200.123,对应截图如下:

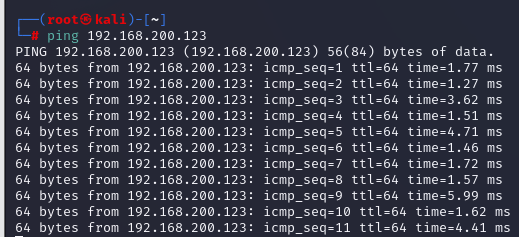

- 攻击机kali-ubuntu来ping 靶机,对应截图如下:

- 使用命令

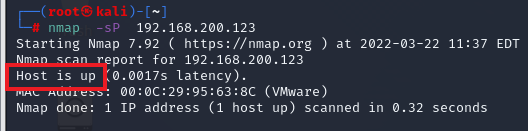

nmap -sP 192.168.200.123对靶机扫描,由Host is up可知靶机IP活跃,对应截图如下:

- 使用命令

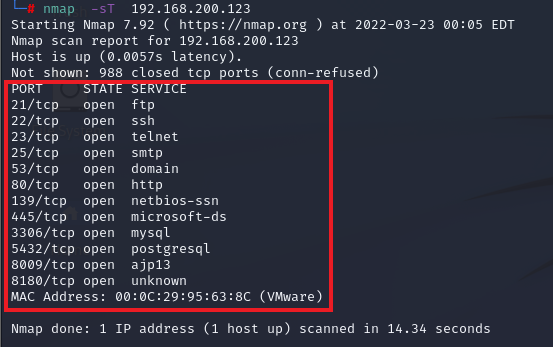

nmap -sT 192.168.200.123实现TCP连接扫描,查看开放的TCP端口,对应截图如下:

- 使用命令

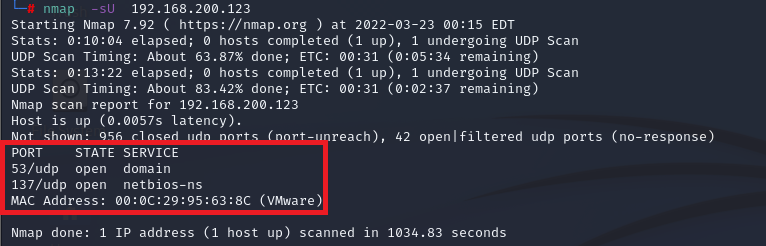

nmap -sU 192.168.200.123查看开放的UDP端口,对应的截图如下:

- 使用命令

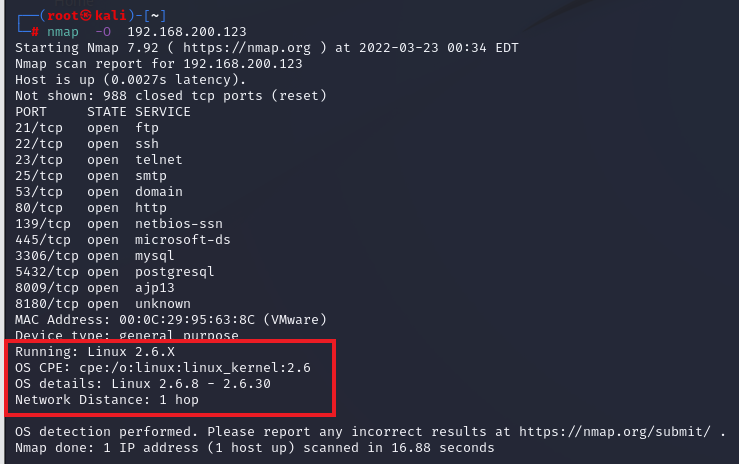

nmap -O 192.168.200.123识别操作系统,对应的截图如下:

- 使用命令

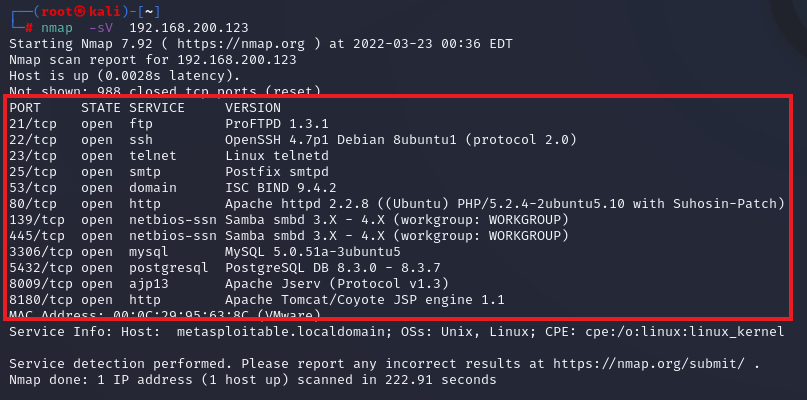

nmap -sV 192.168.200.123探查网络服务,对应的截图如下:

- 获得的一些服务信息,见下表介绍:

| 服务 | 名称 | 简介 |

|---|---|---|

| File Transfer Protocol,FTP | 文件传输协议 | 进行文件传输 |

| Secure Shell,SSH | 安全外壳协议 | 为远程登录会话和其他网络服务提供安全性的协议 |

| Telnet | 远程终端协议 | 远程控制Web服务器 |

| Simple Mail Transfer Protocol,SMTP | 简单邮件传输协议 | 传输系统之间的邮件信息 |

| Hyper Text Transfer Protocol,HTTP | 超文本传输协议 | 简单的请求-响应协议 |

2.4 使用Nessus开源软件对靶机环境进行扫描

2.4.1 任务:

- 回答以下问题并给出操作命令。

- 靶机上开放了哪些端口;

- 靶机各个端口上网络服务存在哪些安全漏洞;

- 你认为如何攻陷靶机环境,以获得系统访问权。

2.4.2 在kali操作:

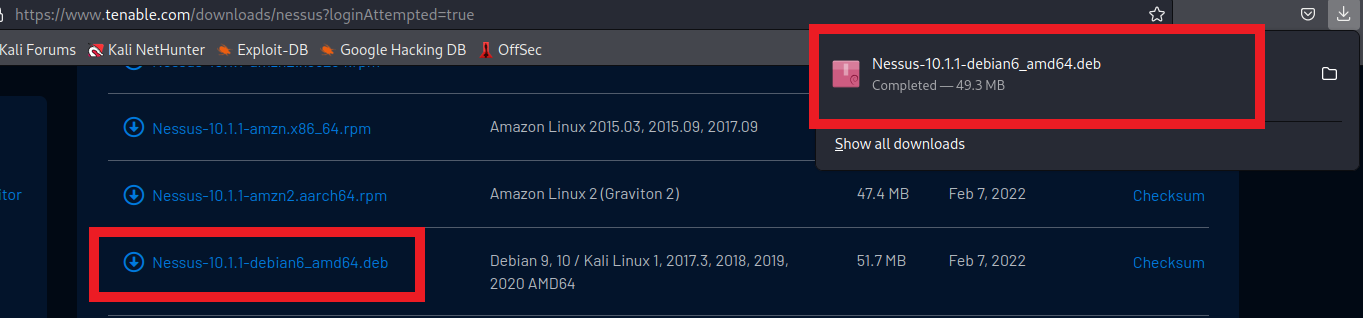

官网下载Nessus

- 由于选择的攻击机kali中没有安装Nessus,所以我们首先需要安装Nessus,通过Nessus官网来下载,选择

Nessus-10.1.1-debian6_amd64.bet下载,下载截图如下:

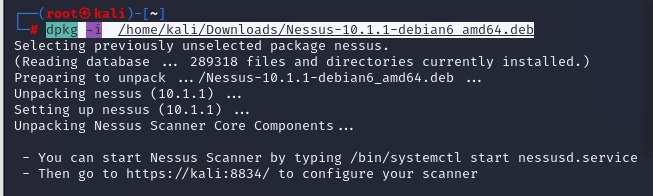

安装Nessus

-

使用

dpkg -i /home/kali/Downloads/Nessus-10.1.1-debian6_amd64.deb命令来安装Nessus,对应截图如下:

-

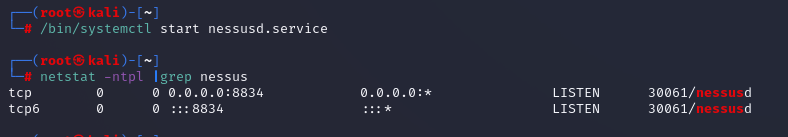

根据提示,利用指令

/bin/systemctl start nessusd.service启动Nessus,并使用netstat -ntpl | grep nessus查看启动状态,查看得到的状态截图如下:

-

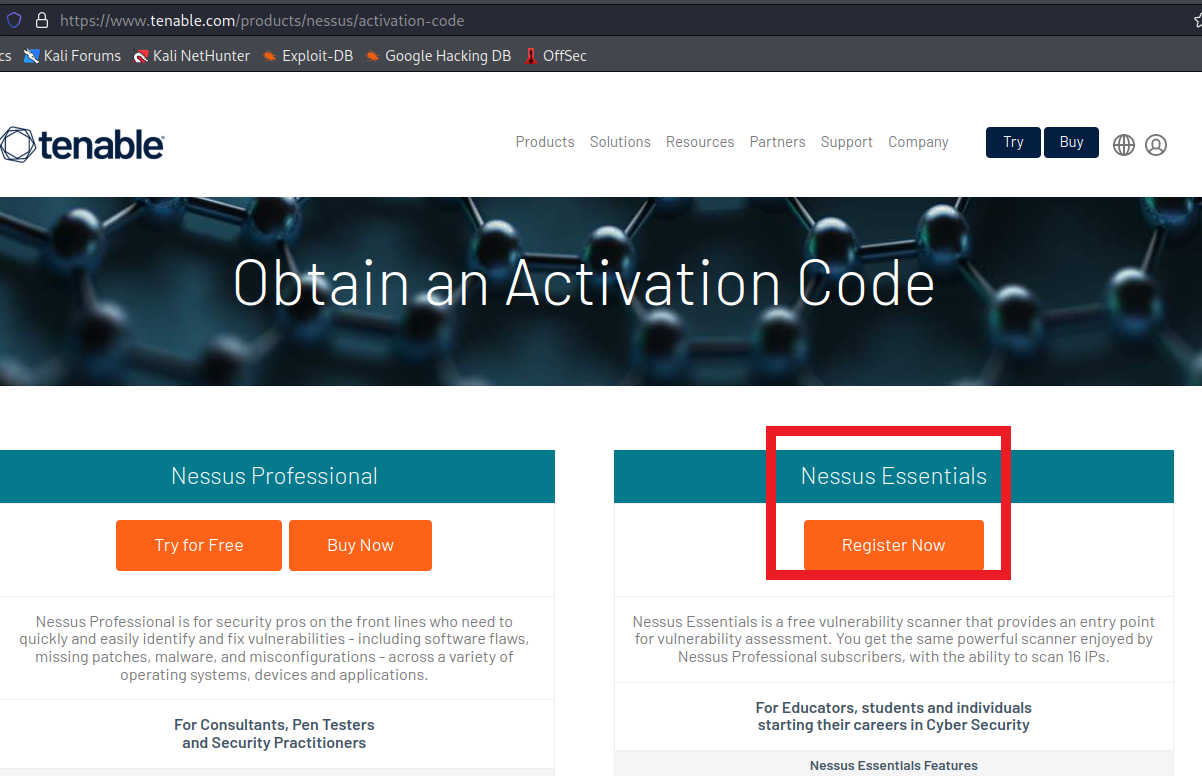

打开网站:

http://www.tenable.com/products/nessus/nessus-plugins/obtain-an-activation-code,

点击“Nessus Essentials”版本下面的“Register Now”。

-

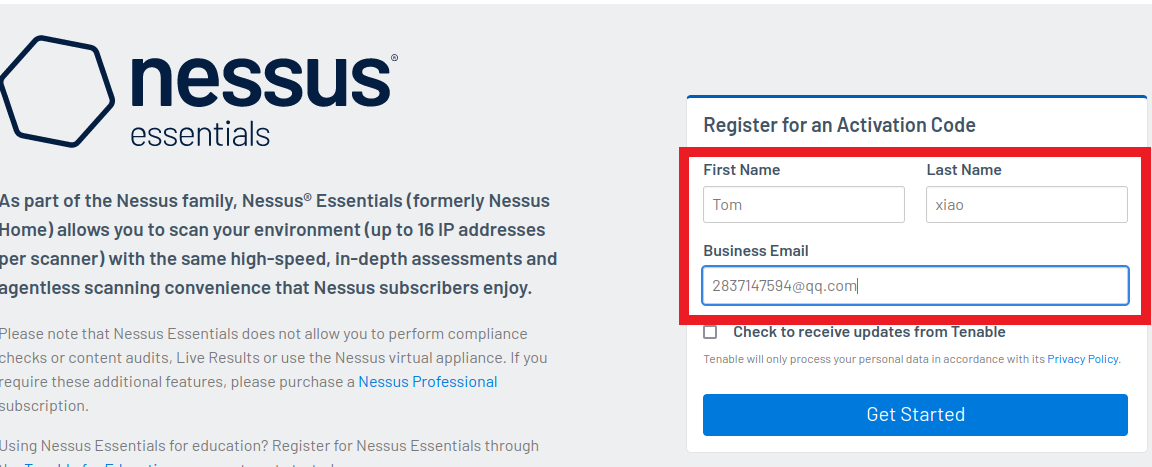

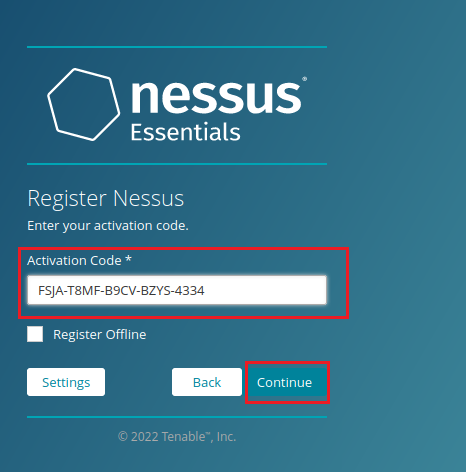

登记获取激活码。

-

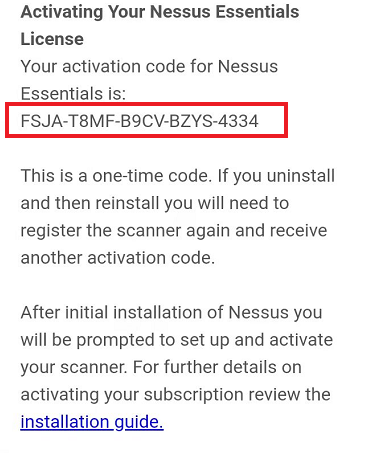

如下图所示获取了激活码。

-

使用

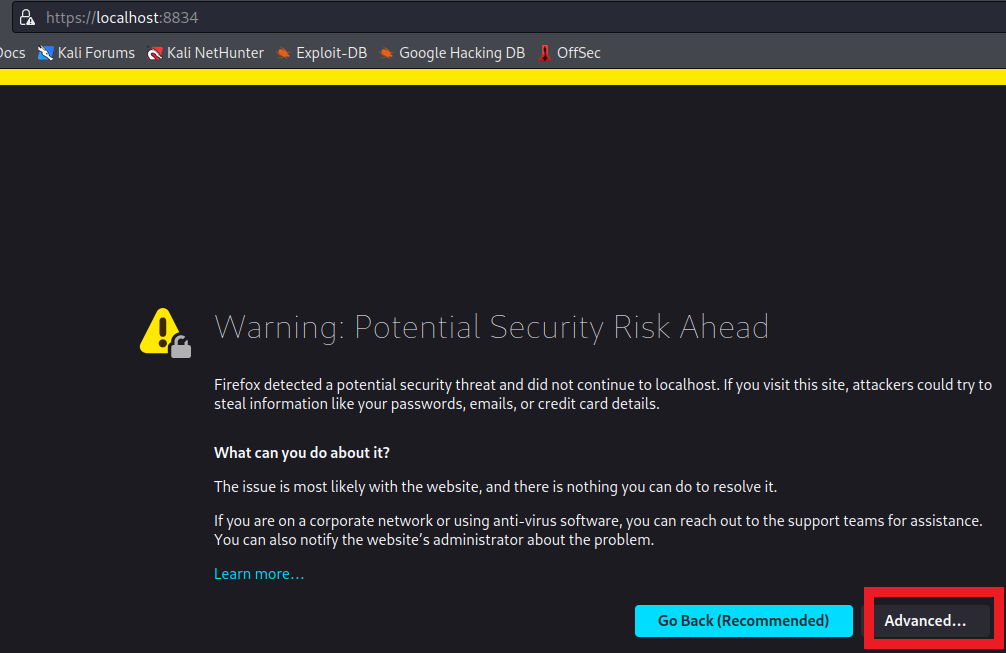

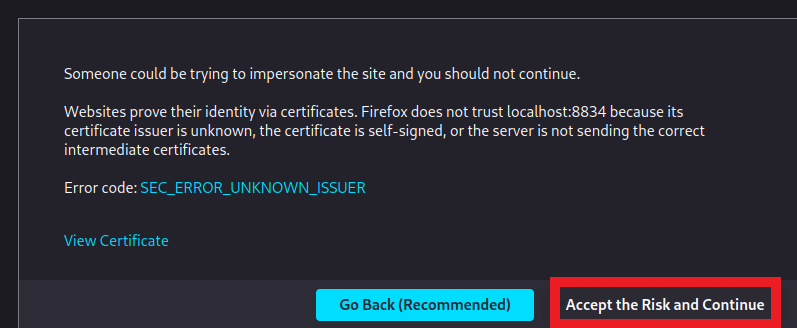

https://localhost:8834打开nessus客户端,点击继续。

-

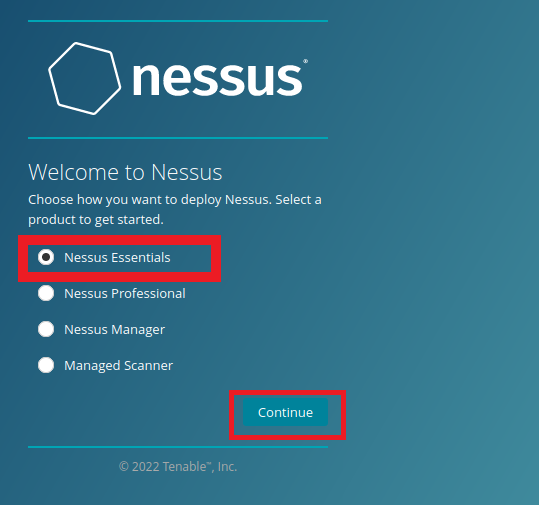

选择免费版的。

-

因为前面已经获得到了激活码,所以在这一步我们跳过。

-

输入激活码后,继续。

-

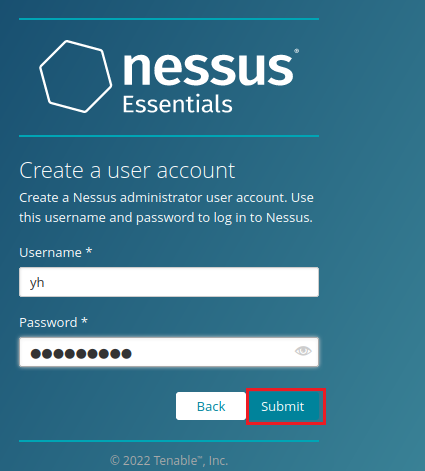

创建账号密码,继续。

-

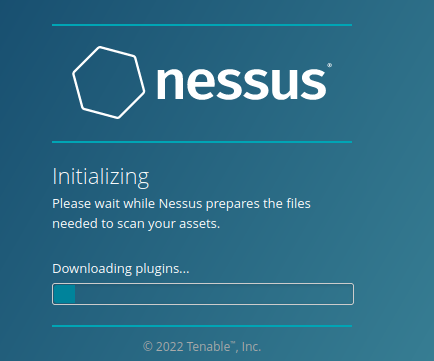

设置完成,初始化下载补丁中。

-

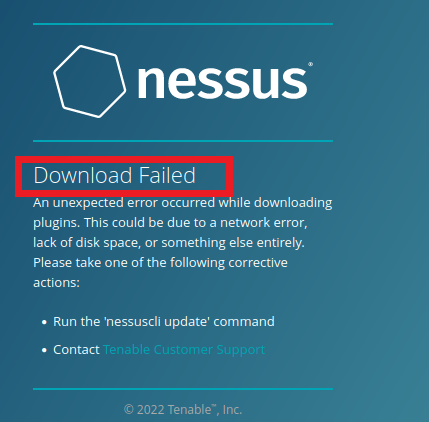

补丁下载失败。

-

重复安装的步骤,再次安装,就安装好了。

-

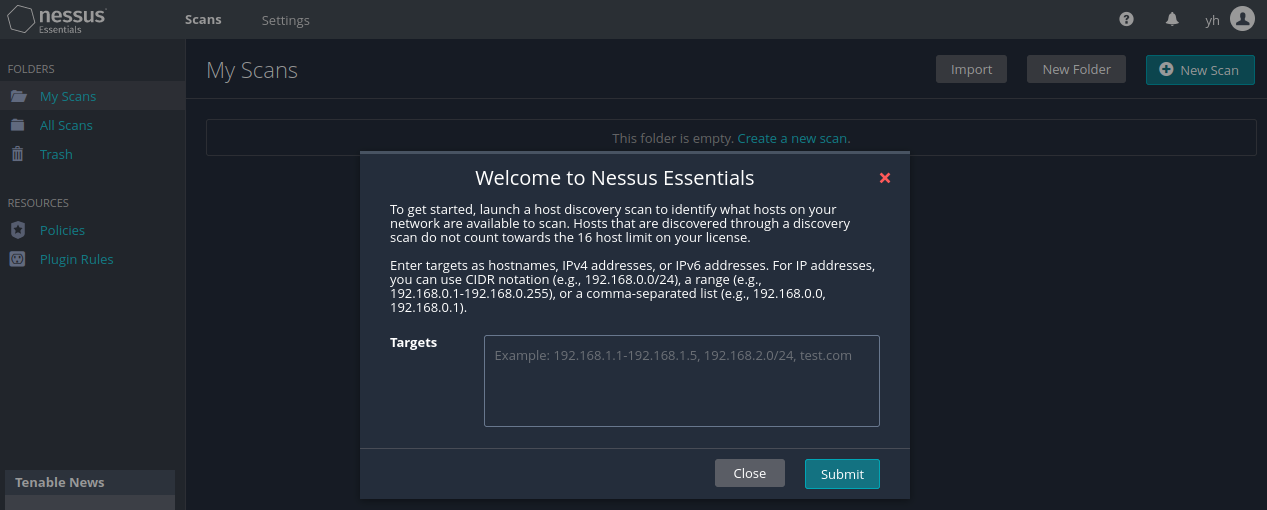

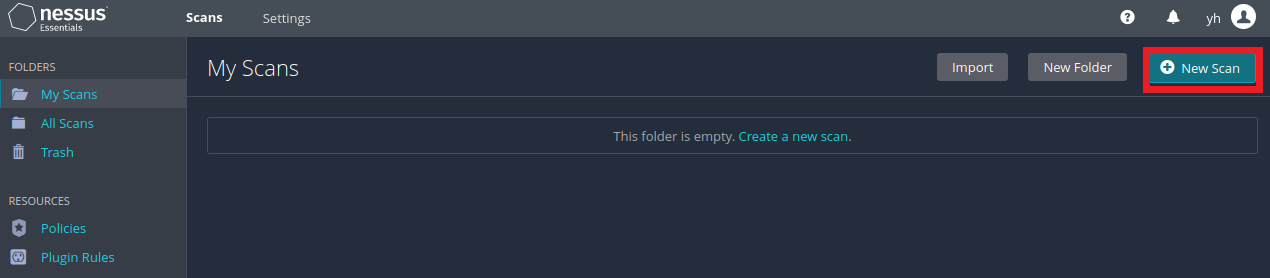

kali安装完成,选择New Scan。

-

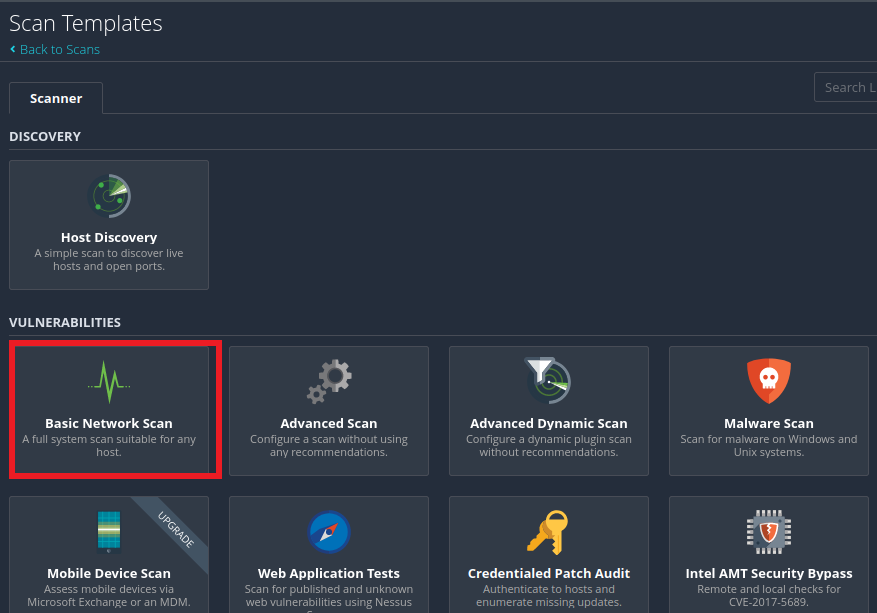

创建一个 Basic Network Scan 类型的 Scan,并添加靶机IP,保存。

-

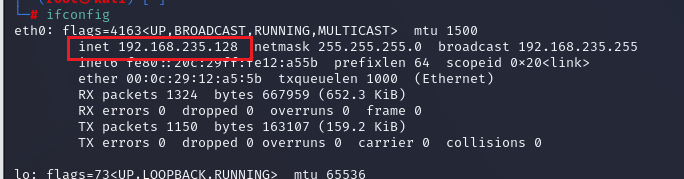

这里我添加的是kali的IP。

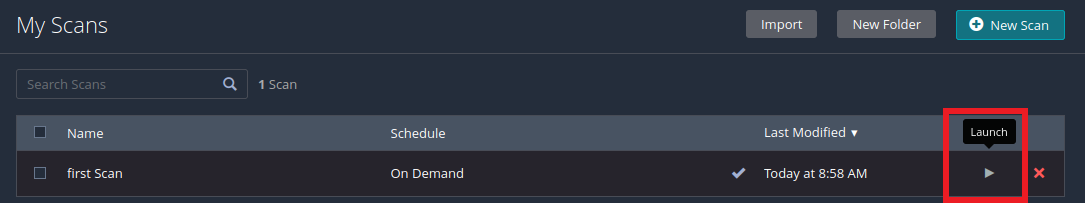

-

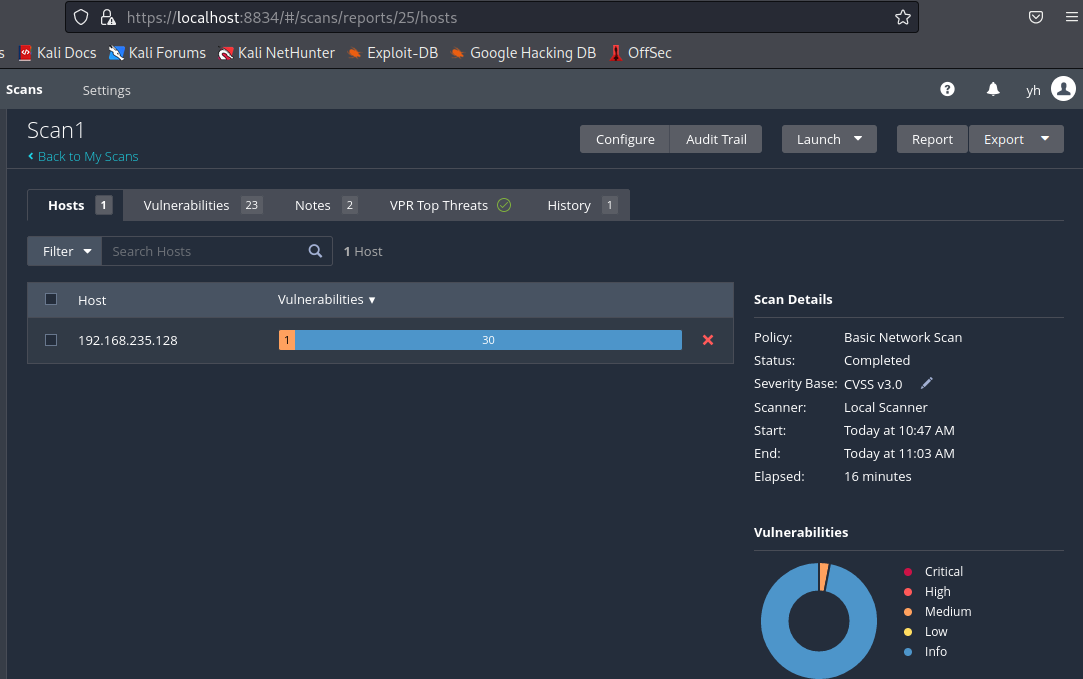

进行扫描。

-

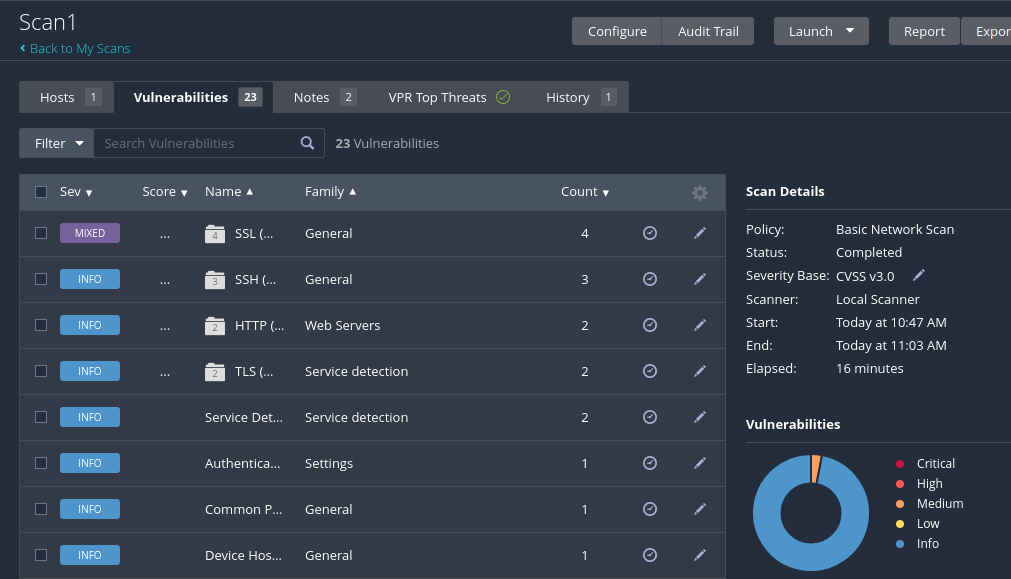

扫描到靶机的安全漏洞以及存在的威胁,说明靶机存在23个安全威胁。

-

何攻陷靶机环境,以获得系统访问权?

- 针对安全漏洞,利用sudo获得 root权限;

- 对管理人员进行欺骗,来获得管理权限。

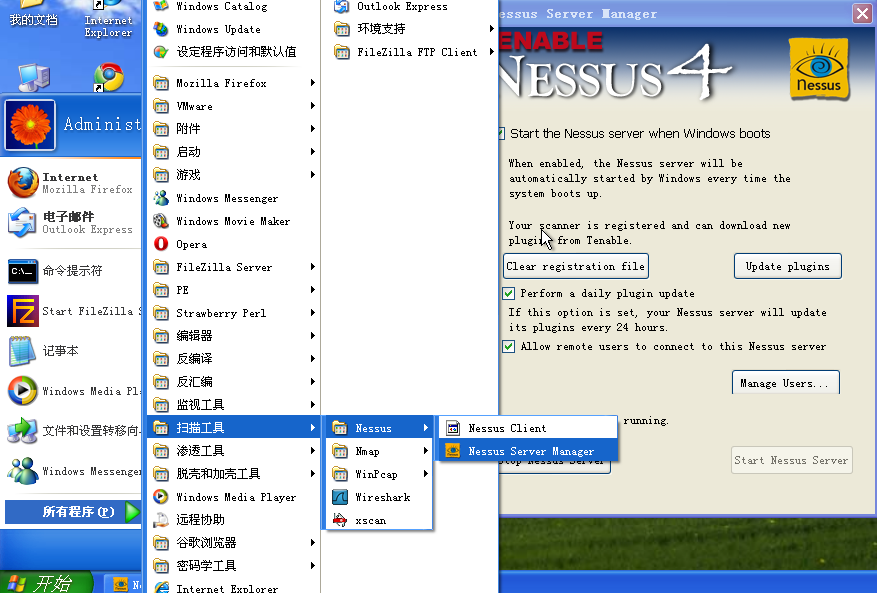

2.4.3 在WinXPattacker操作:

- 使用WinXPAttacker虚拟机中自带的Nessus,从开始-所有程序-扫描工具-Nessus-Nessus service manager打开:

- 在浏览器上用

https://localhost:8834打开Nessus客户端,点击时会提示不安全,点击仍然继续。

- 用户名 administrator, 密码 mima1234。

- 然后点击

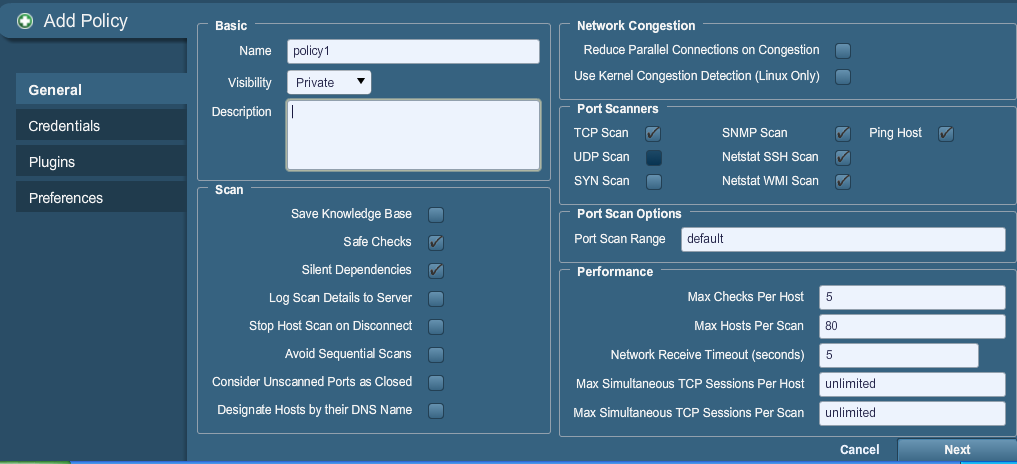

Policies-Add添加一个扫描策略,添加完后要重新进一下软件,否侧下一步无法选用。

- 然后点击

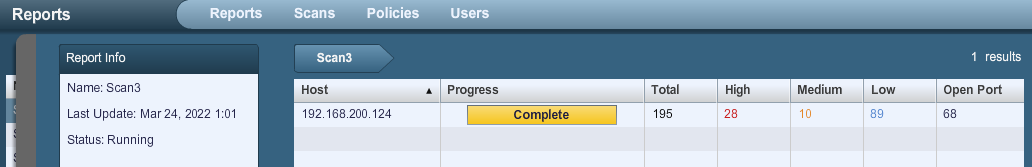

Scans-Add添加一个扫描并开始扫描。

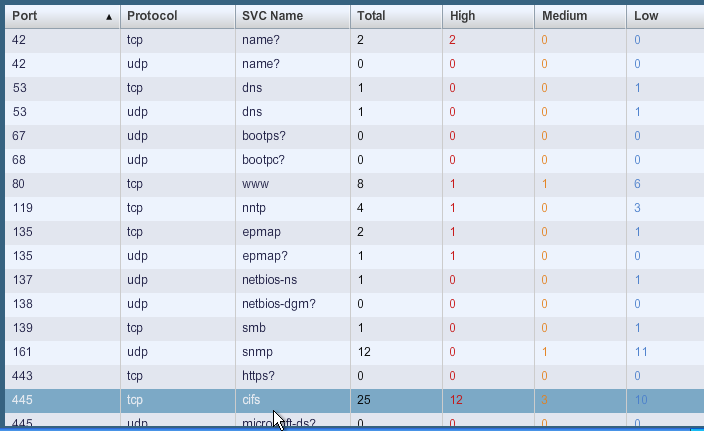

- 扫描完成,发现开放了68个端口。

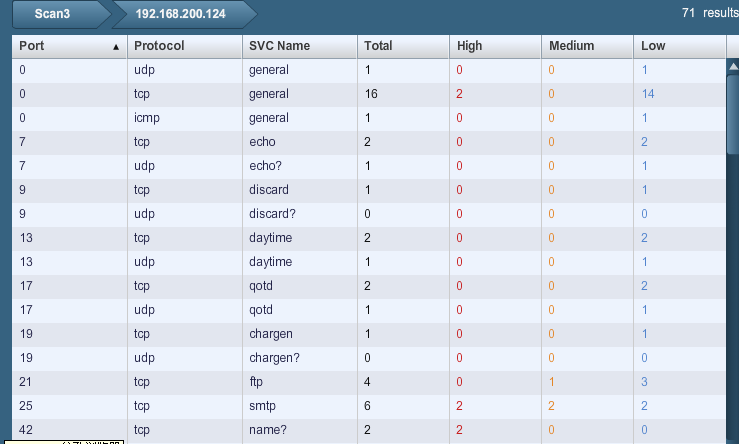

- 下面是一些具体的信息以及安全漏洞的程度。

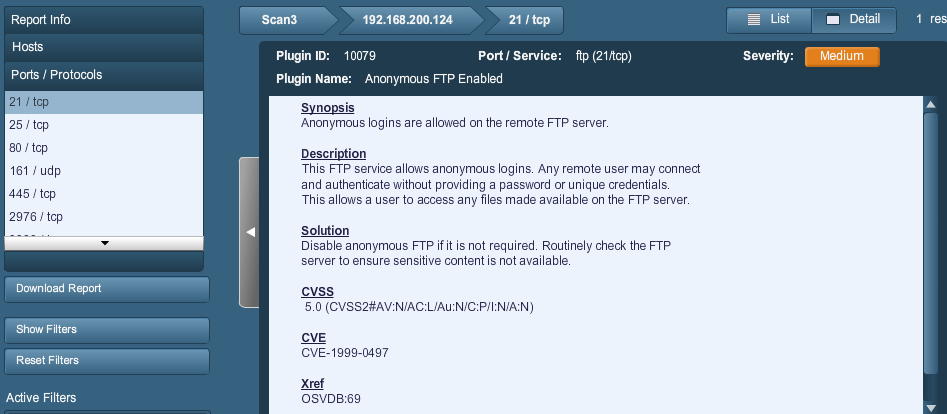

- 查看21号端口的扫描结果,该端口远程FTP服务允许匿名登录,任何远程用户都可以连接,并在不提供密码或唯一凭据的情况下进行身份验证。这允许用户访问FTP服务器上提供的任何文件。

2.5 自己是否信息泄露

2.5.1 任务:

- 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

2.5.1 操作:

- 在百度搜索自己的姓名,没有关于自己的信息:

- 在百度搜索自己的姓名加学号,会搜素到自己的博客:

三、遇到的问题

3.1

-

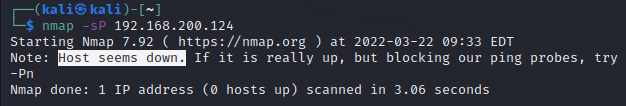

当kali-ubuntu通过指令

nmap -sP 192.168.200.124查询靶机IP地址是否活跃时,nmap报告的是Host is down,给出了提示:Note: Host seems down. If it is really up, but blocking our ping probes, try -Pn,对应截图如下:

-

原因:Nmap发送许多不同的探针以确定主机是否已启动。在您的特定情况下,因为您运行的Nmap没有root权限,所以它无法发送ICMP Echo请求,这是ping实用程序使用的。在这种情况下,它会尝试连接到端口80和端口443,如果打开或拒绝连接,则将主机报告为up。您的目标必须具有防火墙,该防火墙会将所有流量丢弃到这些端口。

-

问题解决:打开了kali的权限,结果还是不行,最后通过同学的帮助,打开了网关HoneyWall2,就可以使用nmap对靶机进行扫描了。

3.2

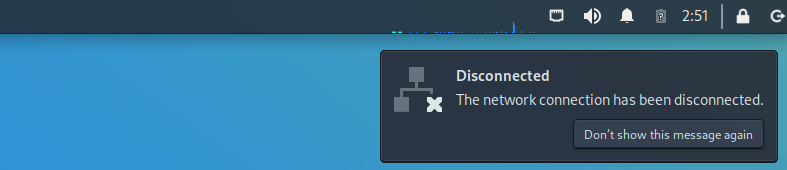

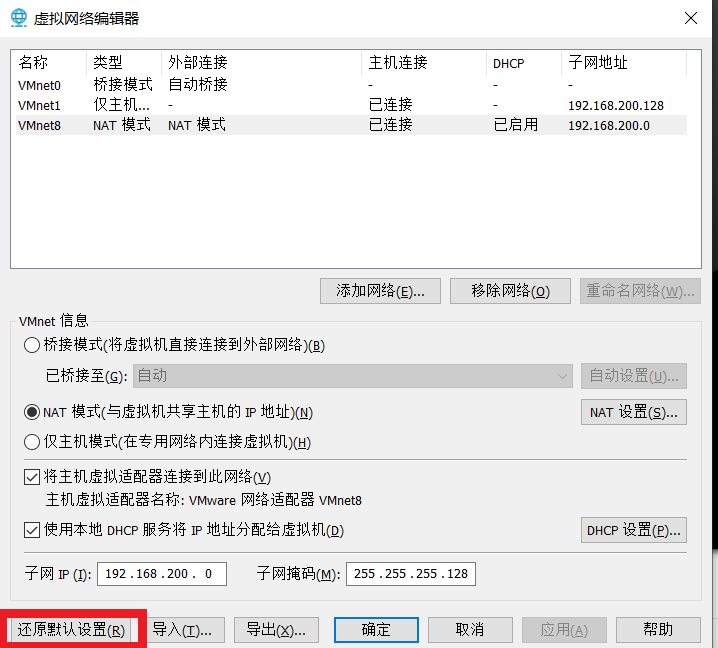

- kali-ubuntu 在vmware虚拟机中无法联网,该问题对应的截图如下:

- 问题解决:通过参考Kali Linux 不能联网上网 解决方法汇总这篇文章里的问题二,通过重设网卡得到解决。

- 问题解决后,显示网络连接正常。

3.3

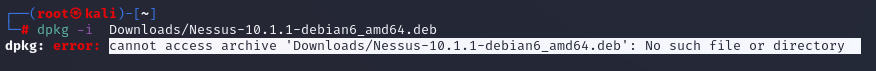

- 使用

dpkg -i Nessus-10.1.1-debian6_amd64.deb命令来安装Nessus时总是显示cannot access archive 'Downloads/Nessus-10.1.1-debian6_amd64.deb': No such file or directory,对应截图如下:

- 原因:当使用浏览器下载了需要安装的文件时,那么文件应该位于 /Downloads中。此时我们使用dpkg是在目录下,所以会一直显示无法访问归档,用 cd 命令切换到 ~/Downloads 目录下,再使用dpkg仍然出现无法访问归档的问题,仍然是路径的问题。

- 问题解决:最终了解这篇文章后,采用将文件从Downloads拖到"终端"窗口中的方法,粘贴其完整路径,就成功完成安装了。

3.4

- kali安装Nessus时安装失败了,重复安装时,关闭了其他两个虚拟机,只保留了kali,结果安装好了。

学习感悟与思考

- 不同的电脑在进行同一实验时,可能会产生完全不同的结果,也可能出现不同的错误,在学习过程中,克服、解决了自己遇到的问题,就是最大的进步,在以后的学习中,需要深刻贯彻这种学习方法。在本次实验中,尽管遇到了比前一次更多的1问题,但是仍然坚持了下来,通过搜素、请求外援及时的解决了问题。同时,需要继续学习相关知识,增强自己的计算机能力和实力。

- 在学习过程中,发现隐私很容易泄露,有很多的工具就可以泄露自己的信息,在平常生活中应该注重保护自己的信息,加强信息安全保护意识。

- 通过本次实验,基本掌握了扫描工具nmap、抓包工具wireshark、漏洞扫描nessus的基本使用。

参考资料

教程:使用WireShark通过QQ语音通话抓包获取对方IP地址

靶机渗透测试实战(二)——DC-2

Kali Linux 不能联网上网 解决方法汇总