20212924杨辉 2021-2022-2 第三周(第一次)作业

一.知识点梳理与总结

1.1基本知识

-

运行在 VMware 虚拟机软件上操作系统的网络连接方式有三种:

-

桥接方式(Bridge):在桥接方式下,VMware 模拟一个虚拟的网卡给客户系统,主系统对于客户系统来说相当于是一个桥接器。

-

网络地址转换方式(NAT):客户系统不能自己连接网络,而必须通过主系统对所有进出网络的客户系统收发的数据包做地址转换。

-

主机方式(Host-Only):主系统模拟一个虚拟的交换机,所有的客户系统通过这个交换机进出网络。

-

-

攻击机:网络攻防中用来进行网络攻击的计算机。

-

靶机:网络安全中,靶机就是指一个存在漏洞的系统,互联网上所有的网站(系统)都可以说是“靶机”,但是由于存在网络安全法,你是不能直接对人家的未授权的网站

(系统)进行测试的。 -

网络攻击:是指针对计算机信息系统、基础设施、计算机网络或个人计算机设备的,任何类型的进攻动作。对于计算机和计算机网络来说,破坏、揭露、修改、使软件或服务失

去功能、在没有得到授权的情况下偷取或访问任何一计算机的数据,都会被视为于计算机和计算机网络中的攻击。 -

蜜网:通过构建部署陷阱网络进行诱骗与分析网络攻击的一种技术手段,通过部署安装典型操作系统并存在安全漏洞的高交互式蜜罐,提供攻击目标环境,作为诱骗网络攻击的

陷阱。

1.2实验目的

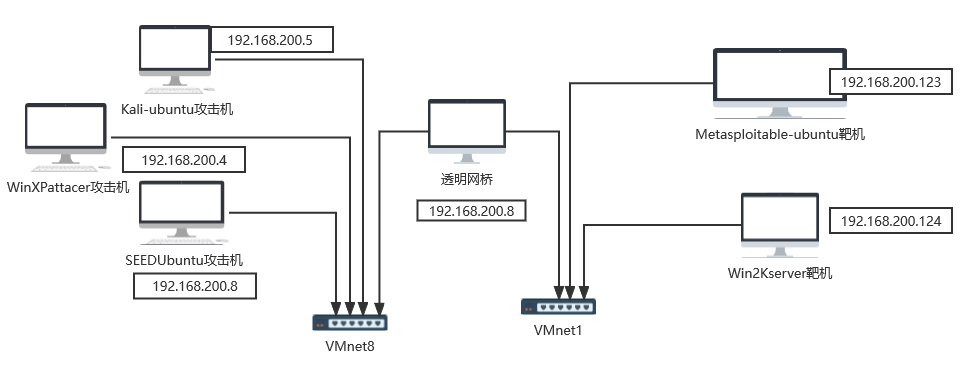

搭建攻击机、靶机、密网环境,能使攻击机ping通靶机,并在HoneyWall的下监控,搭建好网络攻防环境。

1.3 实验环境

-

攻击机:Kail-linux、WinXPattacker、SEEEDUbuntu

-

靶机:Metasploitable-ubuntu、Win2kServer

-

密网:HoneyWall

-

基于虚拟密网网络攻防环境拓扑结构图

二.实验过程

2.1VMware的安装

已经提前装好,这里附教程

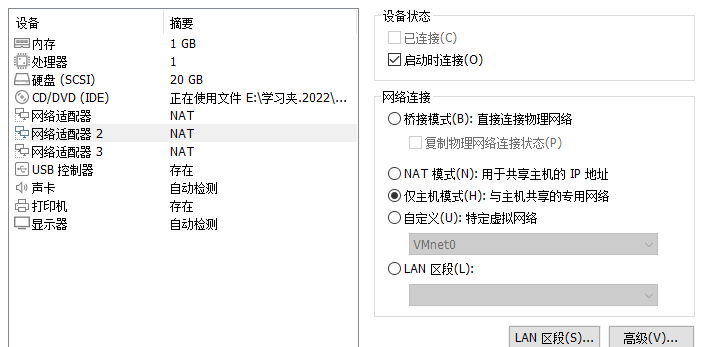

2.2VMware网卡的配置

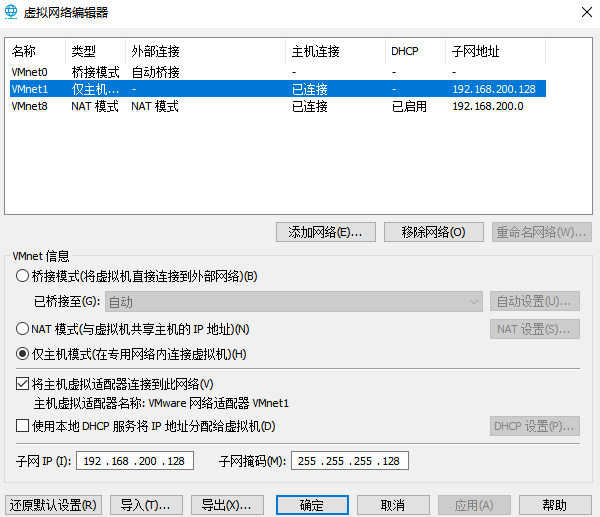

- VMnet1的相关设置(仅主机模式)(对应于靶机,子网IP:192.168.200.128 子网掩码255.255.255.128)

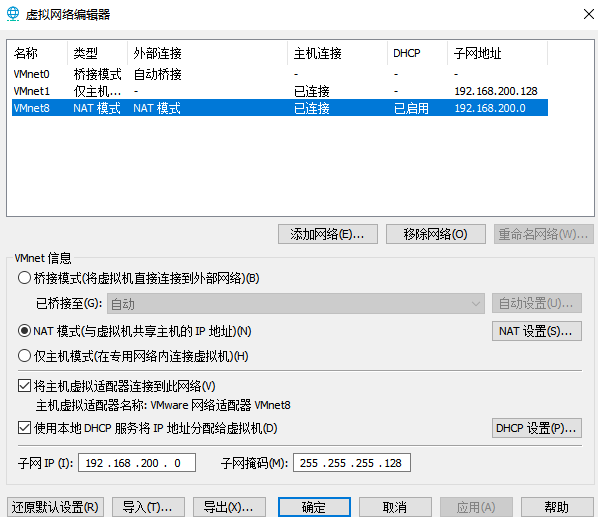

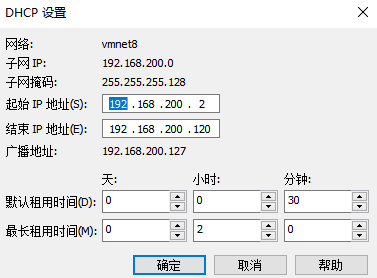

- VMnet8的相关设置(NAT模式)(子网IP:192.168.200.0 子网掩码:255.255.255.128)

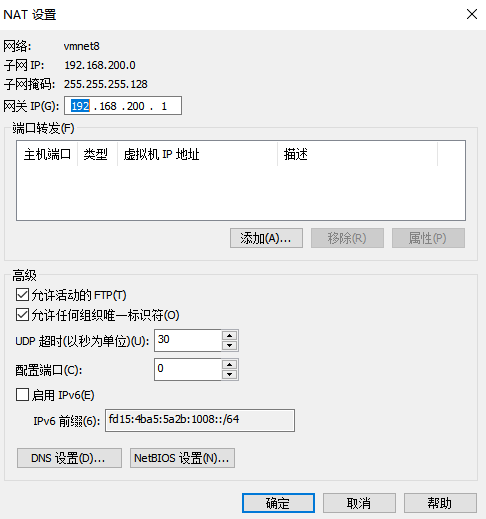

- NAT设置(网关IP:192.168.200.1)

- DHCP设置(起始IP地址:192.168.200.2 结束IP地址192.168.200.120)

2.3攻击机、靶机环境搭建

2.3.1靶机安装

Metasploitable-ubuntu安装

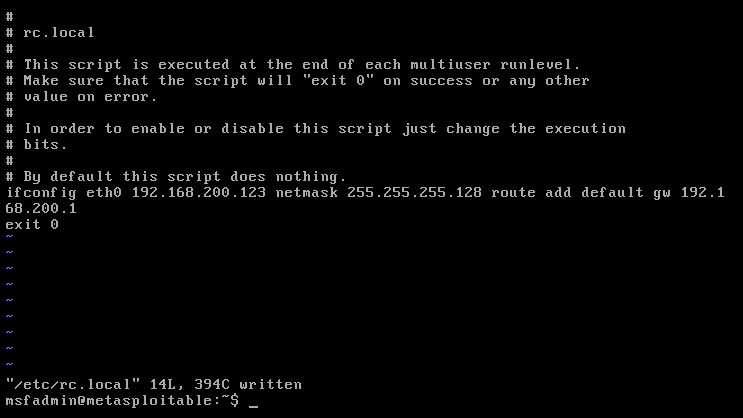

- 通过打开虚拟机直接在VM_Metasploitable_ubuntu文件里打开Metasploitable_ubuntu.vmx文件,开机进入,进行相关设置(账号:msfadmin,密

码:msfadmin)。网卡设置为仅主机模式。靶机引入后,进行IP设置,在exit0之前,写入如下代码。

点击查看代码

ifconfig eth0 192.168.200.27 netmask 255.255.255.128 route add default gw 192.168.200.1

- 写入IP设置代码后,进行保存重启,具体操作为:键esc退出编辑模式,键入ZZ保存;写入sudo reboot重启。

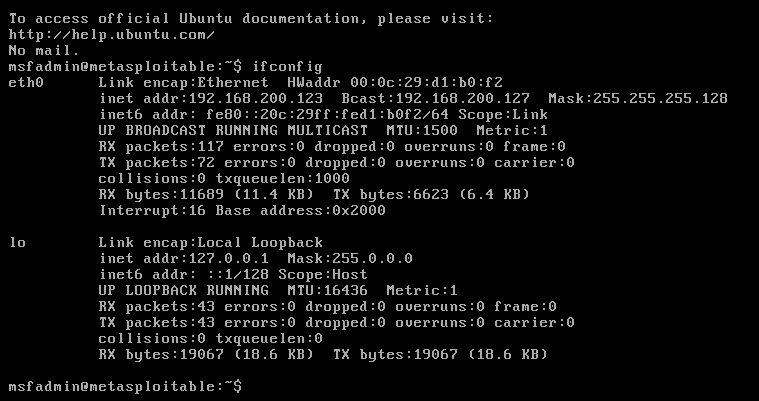

- 下图为检查配置的网关截图:

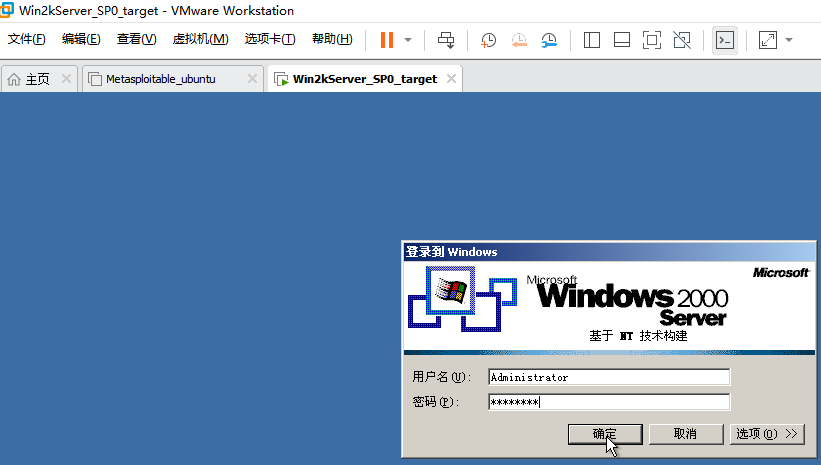

Windows靶机-win2kServer安装

- 按打开虚拟机直接扫描VM_Win2kServer_spo_target文件,选择Win2kServer_spo_target.vmx打开,引入成功后,进行相关设置(账号:administrator,密

码:mima1234),通过快捷键ALT+CTRL+DEL进入系统,网卡设置为仅主机模式。下图为开机后界面截图:

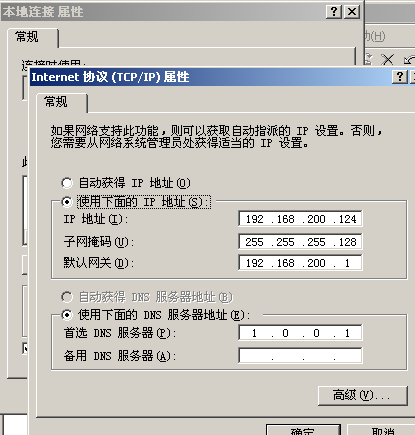

- 下图为设置该靶机网卡的截图。通过我的电脑-网络和拨号连接-本地连接(属性)-Internet协议双击打开就是下图:

2.3.2攻击机安装

Linux攻击机-Kail安装

- 通过如下链接进行下载kali linux。通过打开虚拟机向导直接扫描Kali文件,开机进入,进行相关设

置(Kali的默认用户名为kali,密码kali),Kali的网卡设置选择自定义为VMnet8,提权(sudo su),执行ifconfig命令,查看IP地址进行记录。Kali设置完成。下图为查

看IP截图:

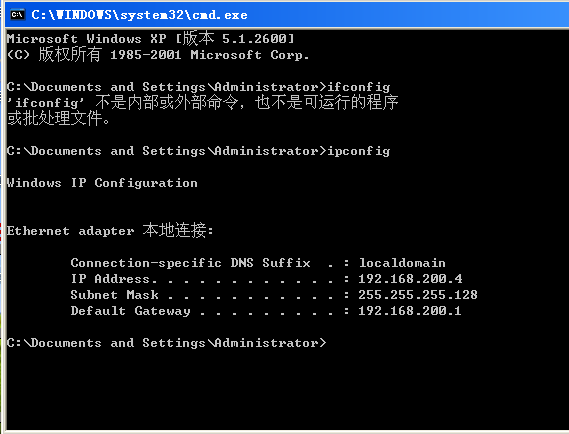

windows攻击机-WinXPattacker安装

- 通过打开虚拟机向导直接扫描VM_WinXPattacker文件,开机进入,进行相关设置(默认密码:mima1234),网卡设置为NAT模式,用ifconfig 命令查看IP地址。下图为查

看IP截图:

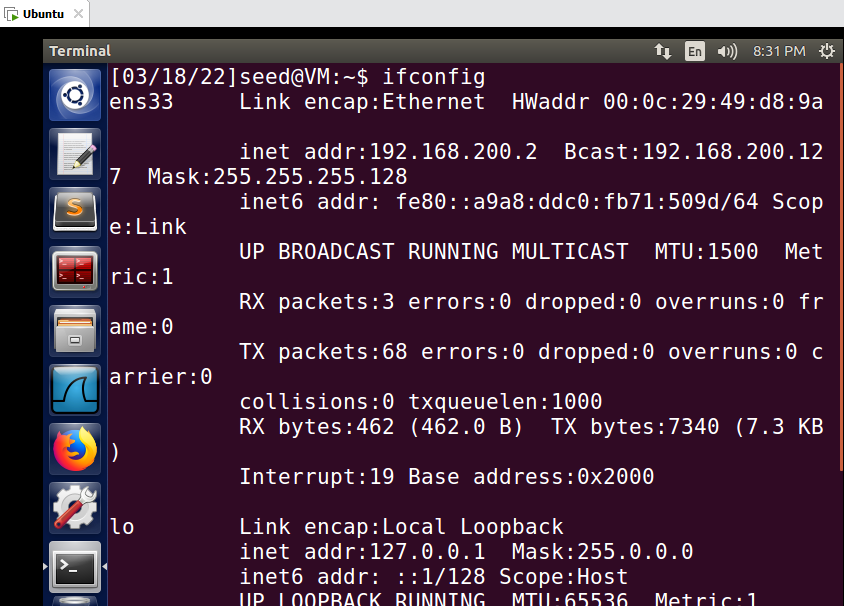

SEEDUbuntu安装

- SEEDUbuntu通过VM虚拟机vmdk磁盘镜像给定,选择新建虚拟机->自定义安装->兼容随便选->稍后安装系统->选择linux、版本ubuntu->名称定义Ubantu位置自己定->连续

多个下一步->使用现有虚拟磁盘。选择seedubuntu的vmdk文件->完成。下图为查看IP截图:

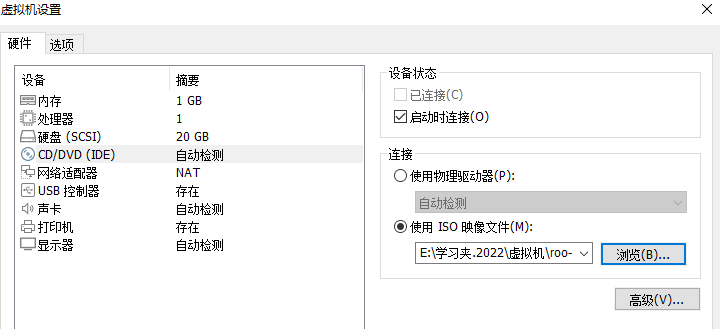

2.4蜜罐安装及配置

- 选择新建虚拟机,自定义安装相关镜像文件,选择稍后安装系统-->Linux-->版本Cetus5和更早版本-->使用网络地址转换-->完成-->添加镜像-->添加两个网卡-->开机

(账号 :roo 密码:honey)j-->进行相关配置(su -)。下图为加载镜像截图:

-

下图为添加两个网卡截图(一个网卡的网络连接为仅主机模式,另一个为VMnet8模式):

-

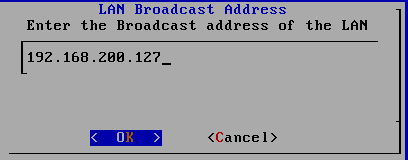

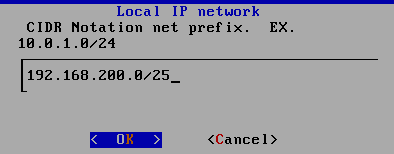

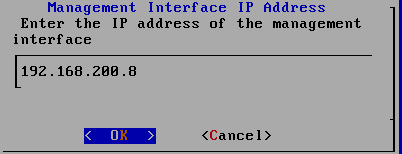

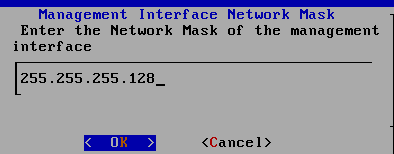

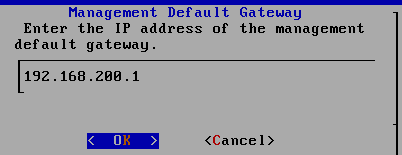

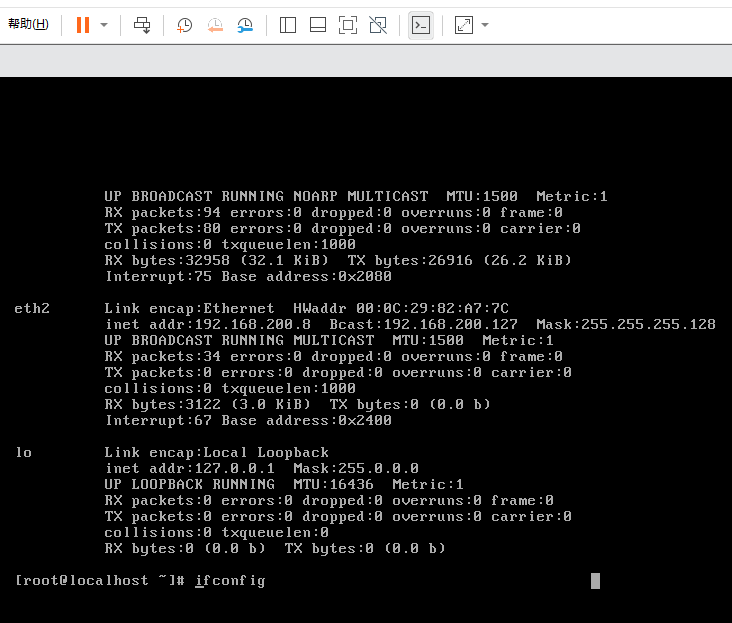

下面为配置IP信息的截图:

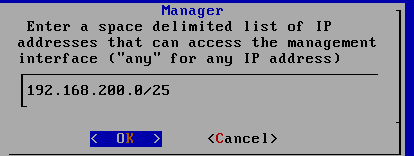

- 下面为配置远程管理的截图:

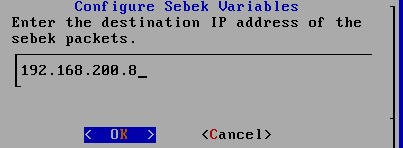

- 下面为配置Sebek的截图:

- 配置完成后,查看配置的IP信息截图如下(有三个接口):

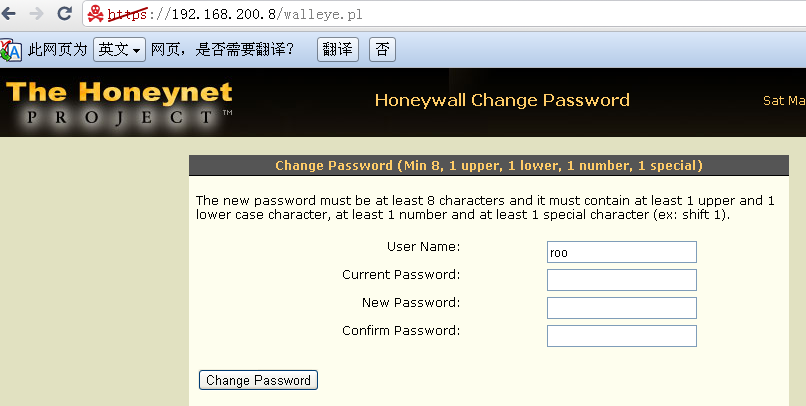

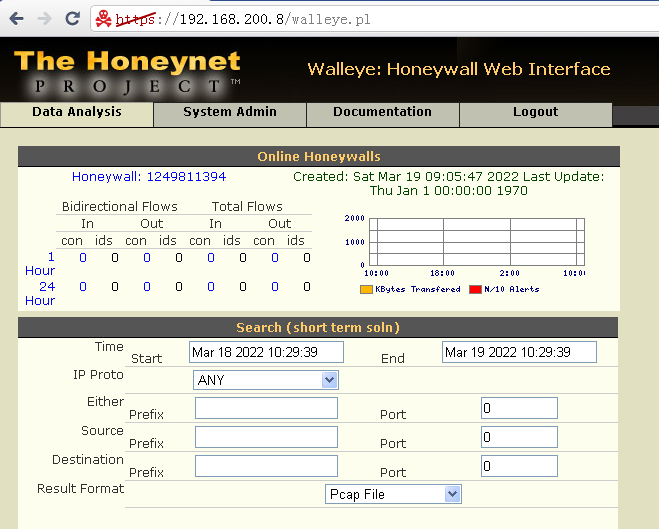

- 在winXPattacker上用浏览器访问https://192.168.200.8,并修改密码,进入界面截图如下:

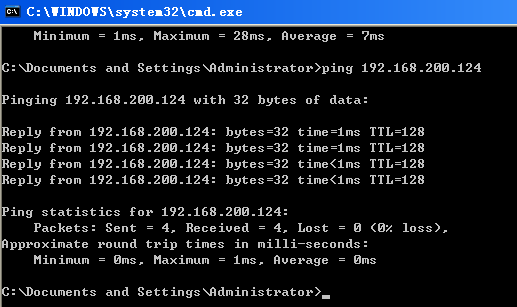

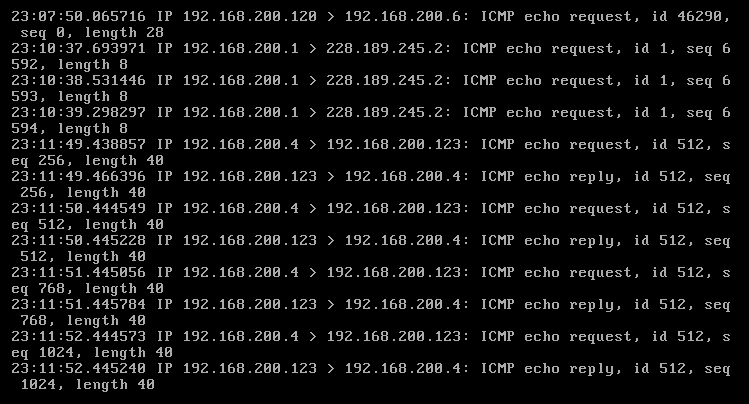

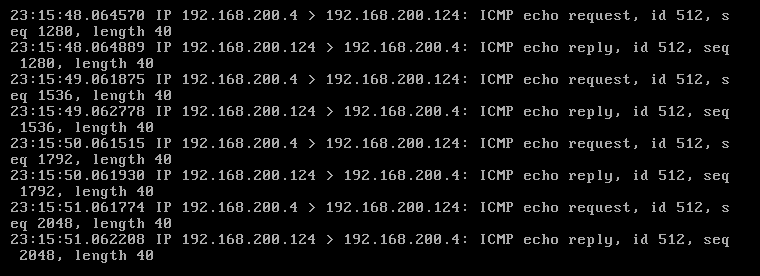

2.5测试连通

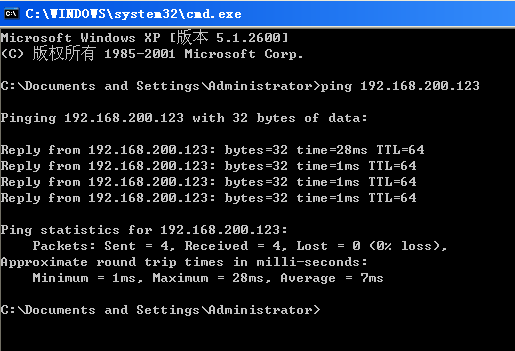

- 通过命令tcpdump -i eth0 icmp开始蜜罐的监听,用攻击机WinXPattacker【IP地址:192.168.200.4】分别ping靶机Metasploitable-ubuntu【IP地

址:192.168.200.123】和靶机Win2Kserver【IP地址:192.168.200.124】。

- WinXPattacker攻击机分别ping靶机Metasploitable和靶机Win2Kserver的截图:

- WinXPattacker攻击机分别ping靶机Metasploitable和靶机Win2Kserver时,蜜罐HoneyWall2监听截图:

三.学习中遇到的问题及解决

2.1问题一及解决

-

问题一:在安装Metasploitable-ubuntu时,在exit0之前写代码进行IP设置时不知道如何保存。

-

解决方法:向同学请教后,知道了按esc键退出编辑模式,按ZZ就可以进行保存;另外,通过查阅资,首先按ESC进入Command模式,然后输入“wq”,回车就可以保存了。

2.2问题二及解决

-

问题二:攻击机无法ping通靶机。

-

解决方法:当用kali时,可以ping通靶机Metasploitable和靶机Win2Kserver,但是巨卡且数据不完整,原因是内存太小,计划购买内存条。当用WinXPattacker攻击机

攻击靶机时,是因为靶机网络适配按默认的了,没有选VMnet1。

四.学习感悟、思考!

- 当我提交的时候感觉对我难度系数有点大,知识欠缺的我一下暴露无遗,尤其是内存太小导致运行太卡,花费了很多时间;其次,在实验的过程中,有时候会把字母看错,

需要特别小心,比如,我就把vim看成了vin;最后,通过搭建网络攻防环境,让我深刻地了解了攻击机、靶机、密网等相关概念,掌握了一点linux的基本操作,现在能够熟练

地搭建虚拟机以及网络攻防环境,对以后的实验具有很大的帮助。

参考资料

- 《网络攻防技术与实践》

- 攻击机靶机的搭建