Misc(16)

来首歌吧

下载下来是一个音频,用Audacity打开

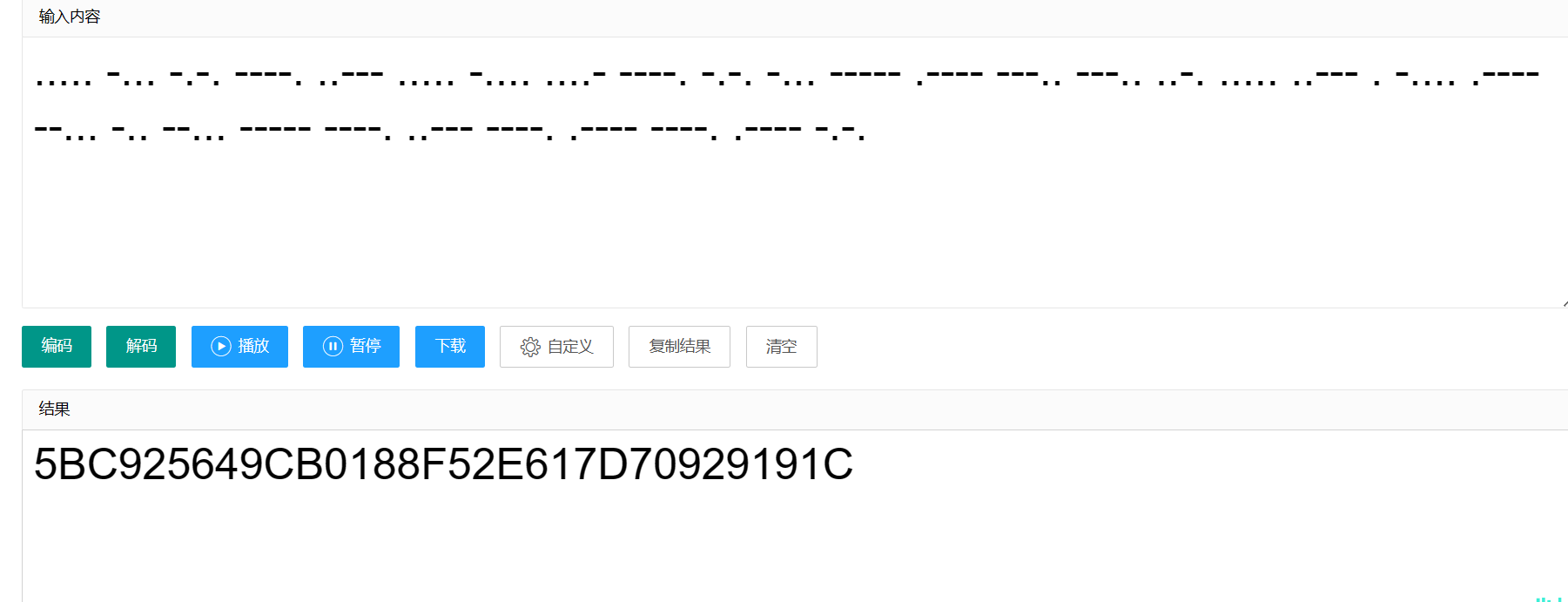

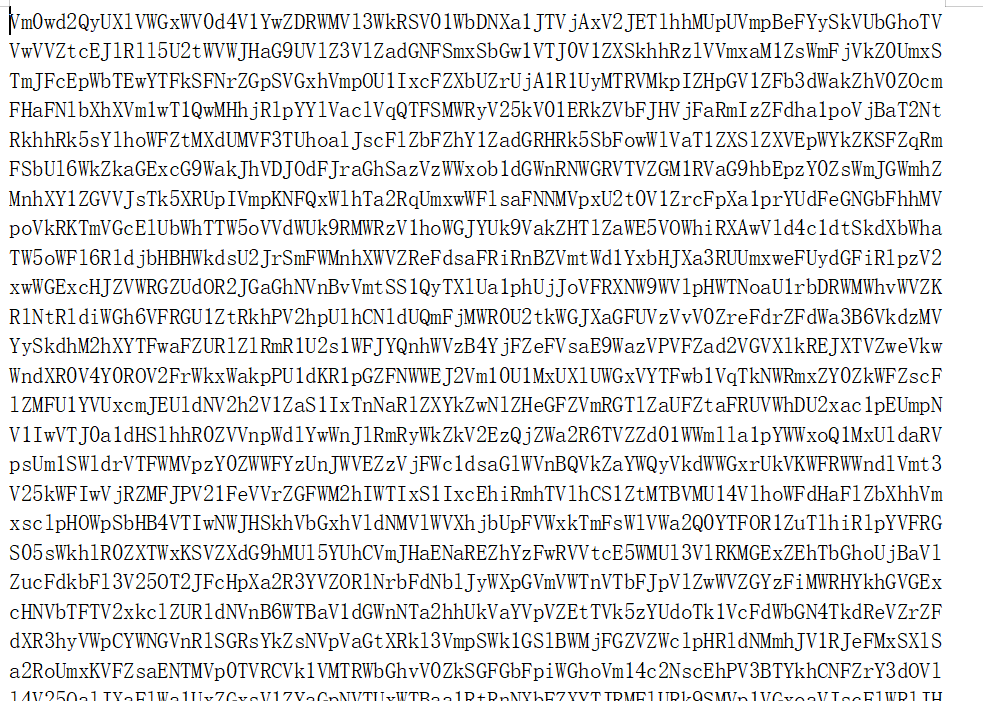

上方有一段

手搓一下:

..... -... -.-. ----. ..--- ..... -.... ....- ----. -.-. -... ----- .---- ---.. ---.. ..-. ..... ..--- . -.... .---- --... -.. --... ----- ----. ..--- ----. .---- ----. .---- -.-.

用在线摩斯密码工具

flag{5BC925649CB0188F52E617D70929191C}

后门查杀

新的知识点,看wp有些是用D盾,还有就是直接在记事本上查看的,D盾没有安装好,我就直接用记事本查看了

flag{6ac45fb83b3bc355c024f5034b947dd3}

[BJDCTF2020]just_a_rar

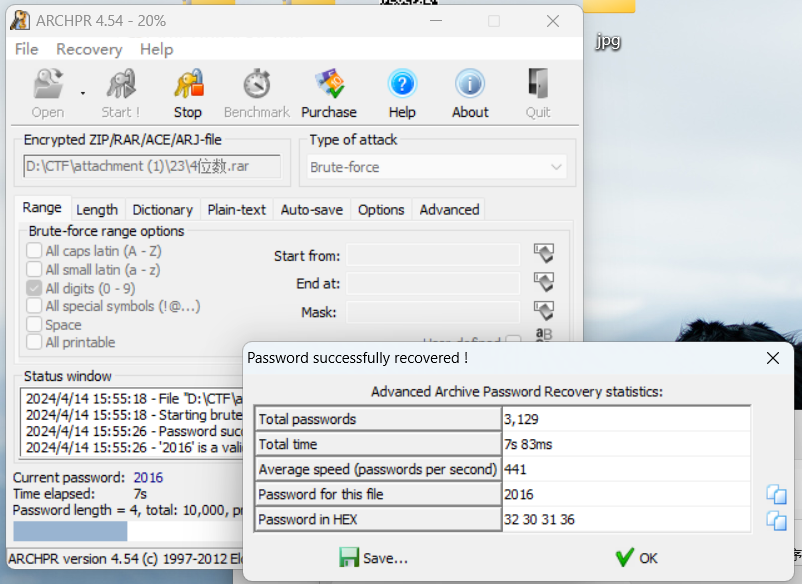

爆破得到密码:2016

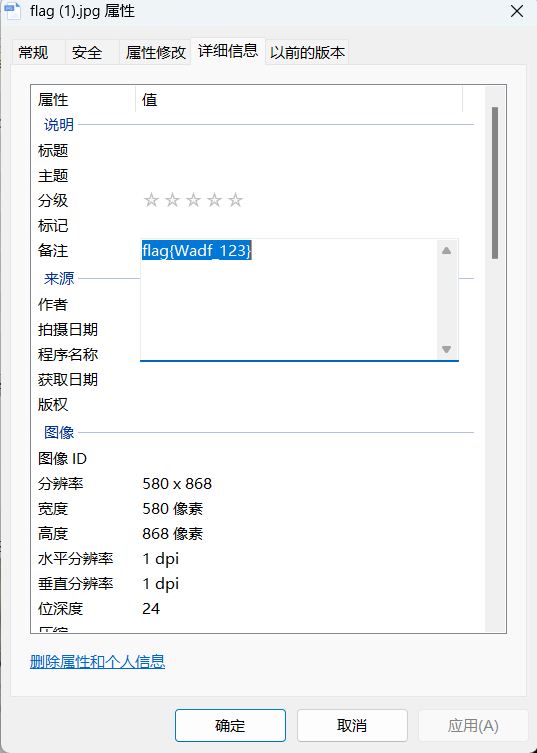

得到一张图片

真的是千万不要忘记看属性

flag{Wadf_123}

[MRCTF2020]你能看懂音符吗

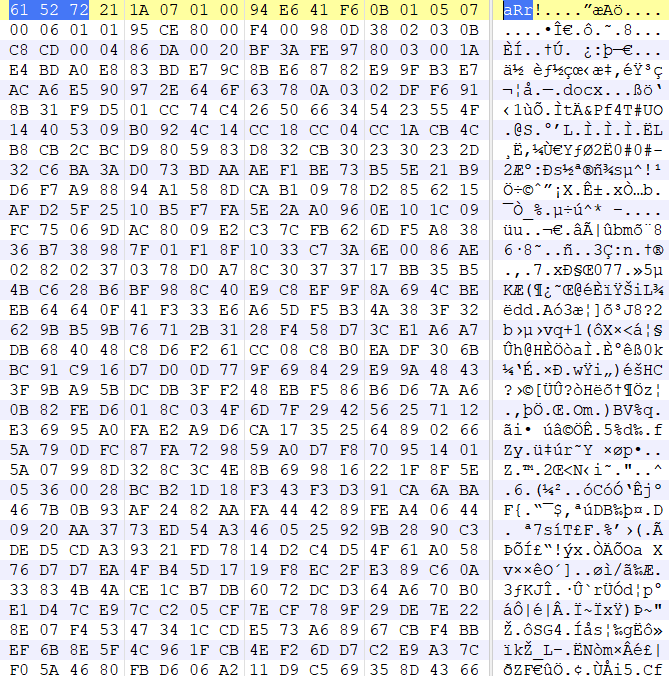

一下载下来就是一个压缩包,放入010中搜flag或者ctf没有找到任何有价值的信息,但发现了文件头有问题

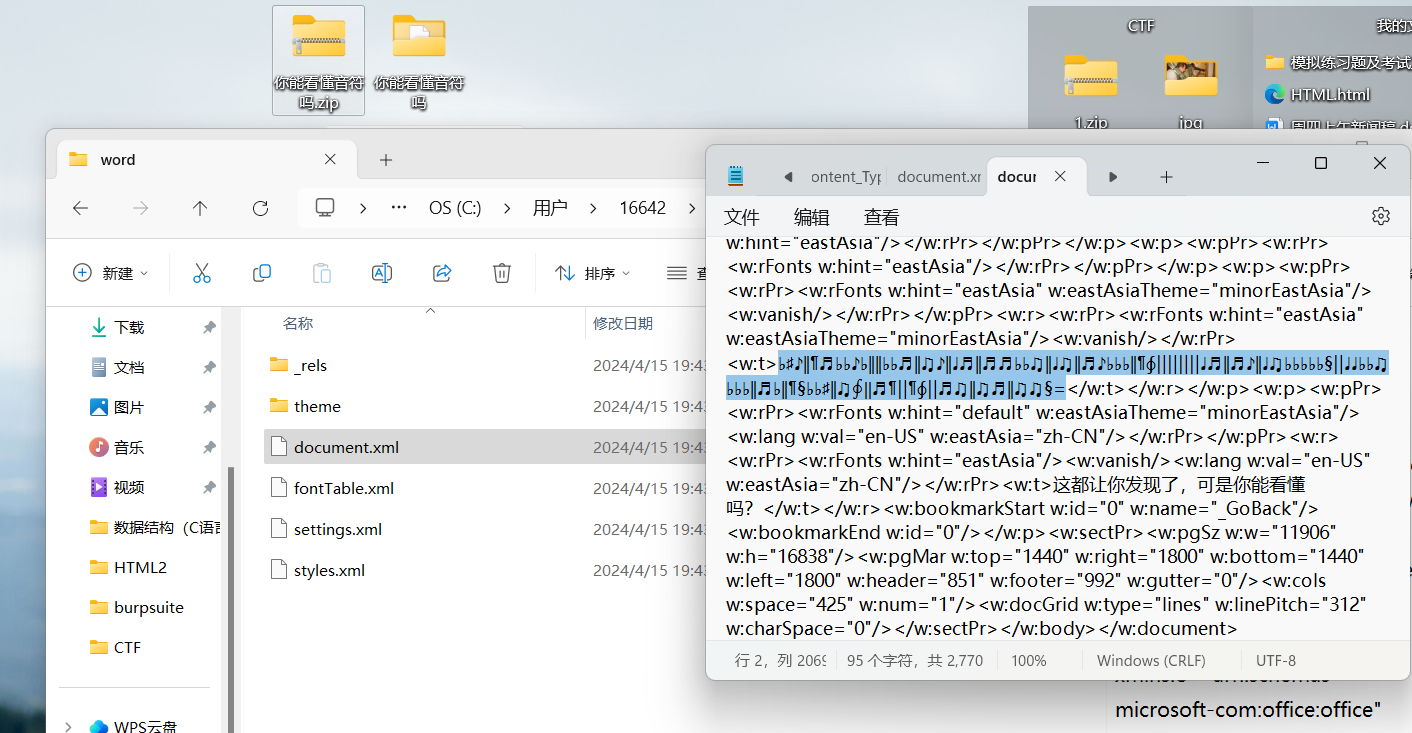

将文件头61 52改为51 62,再次解压得到一个这样一个文件

拖入010中发现有PK文件头,将文件名改为zip

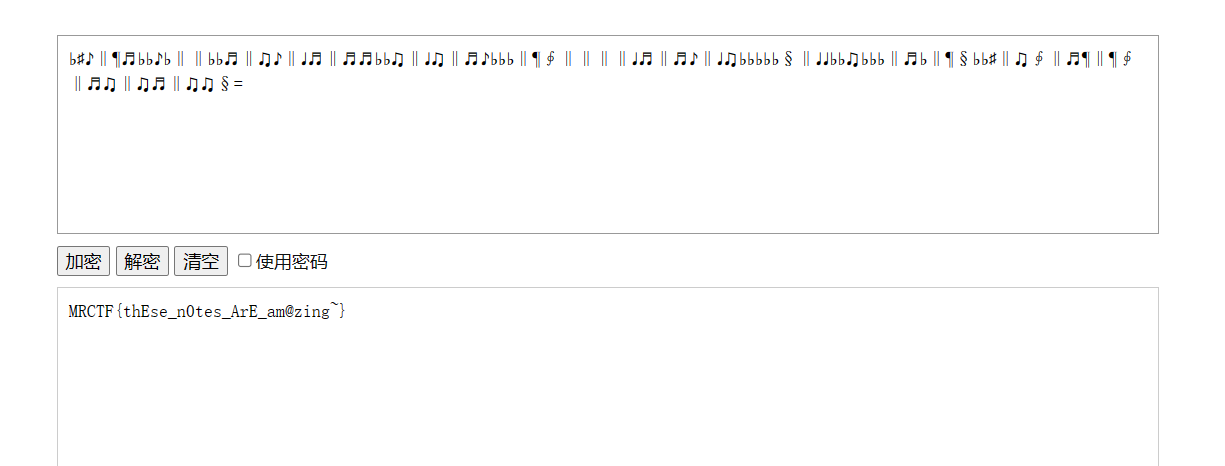

加密方式为文本加密之音乐符号:

flag{thEse_n0tes_ArE_am@zing~}

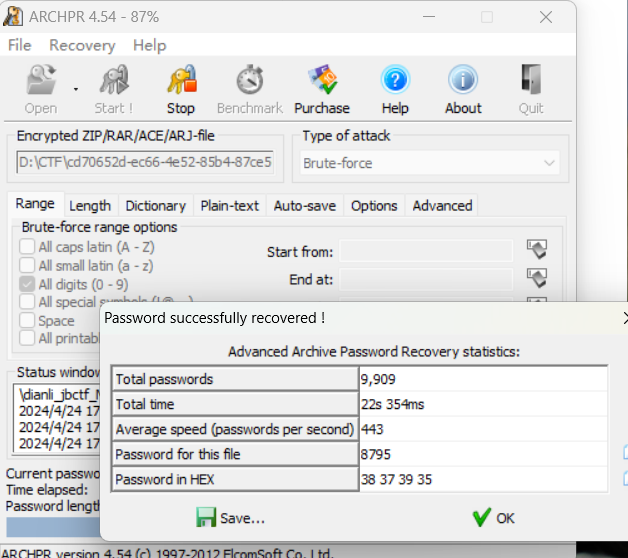

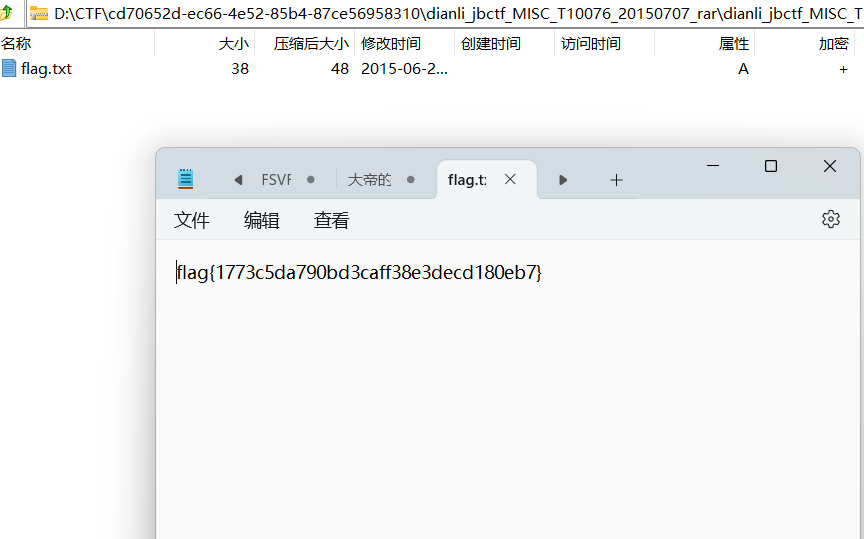

rar

直接用爆破,得到密码:

输入密码,得到flag

flag{1773c5da790bd3caff38e3decd180eb7}

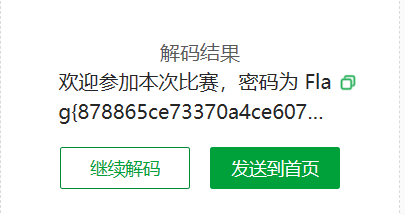

qr

下载下来就是一张二维码,用在线工具

Flag{878865ce73370a4ce607d21ca01b5e59}

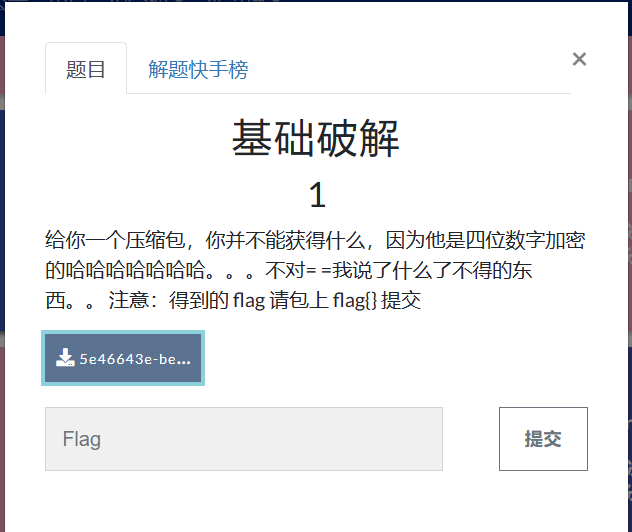

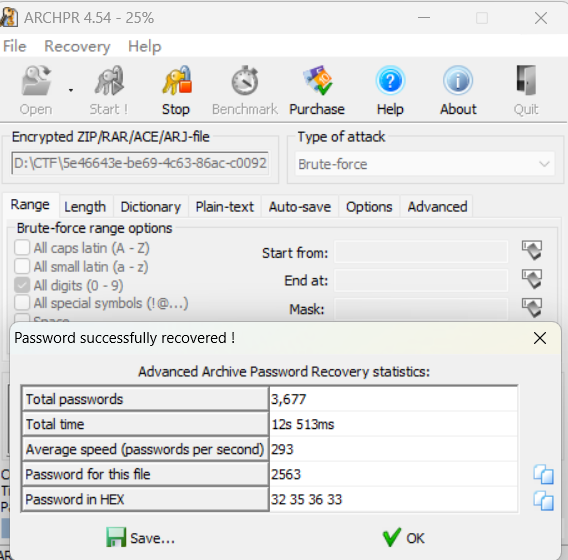

基础破解

这道题应该和前面有一道题是一样的,题目提示有四位密码,直接爆破得到

输入密码得到

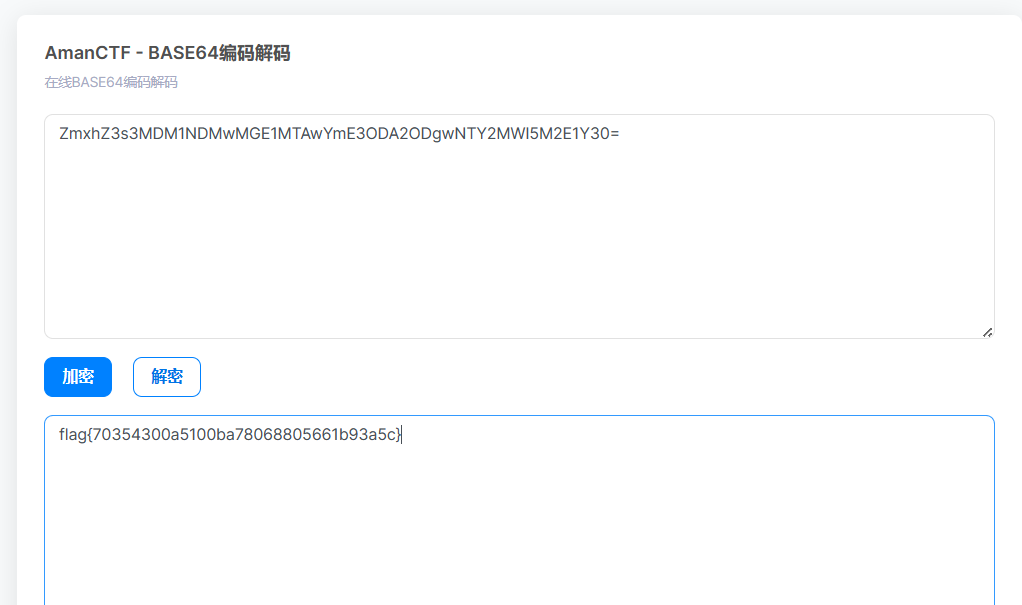

和base 64 有关

flag{70354300a5100ba78068805661b93a5c}

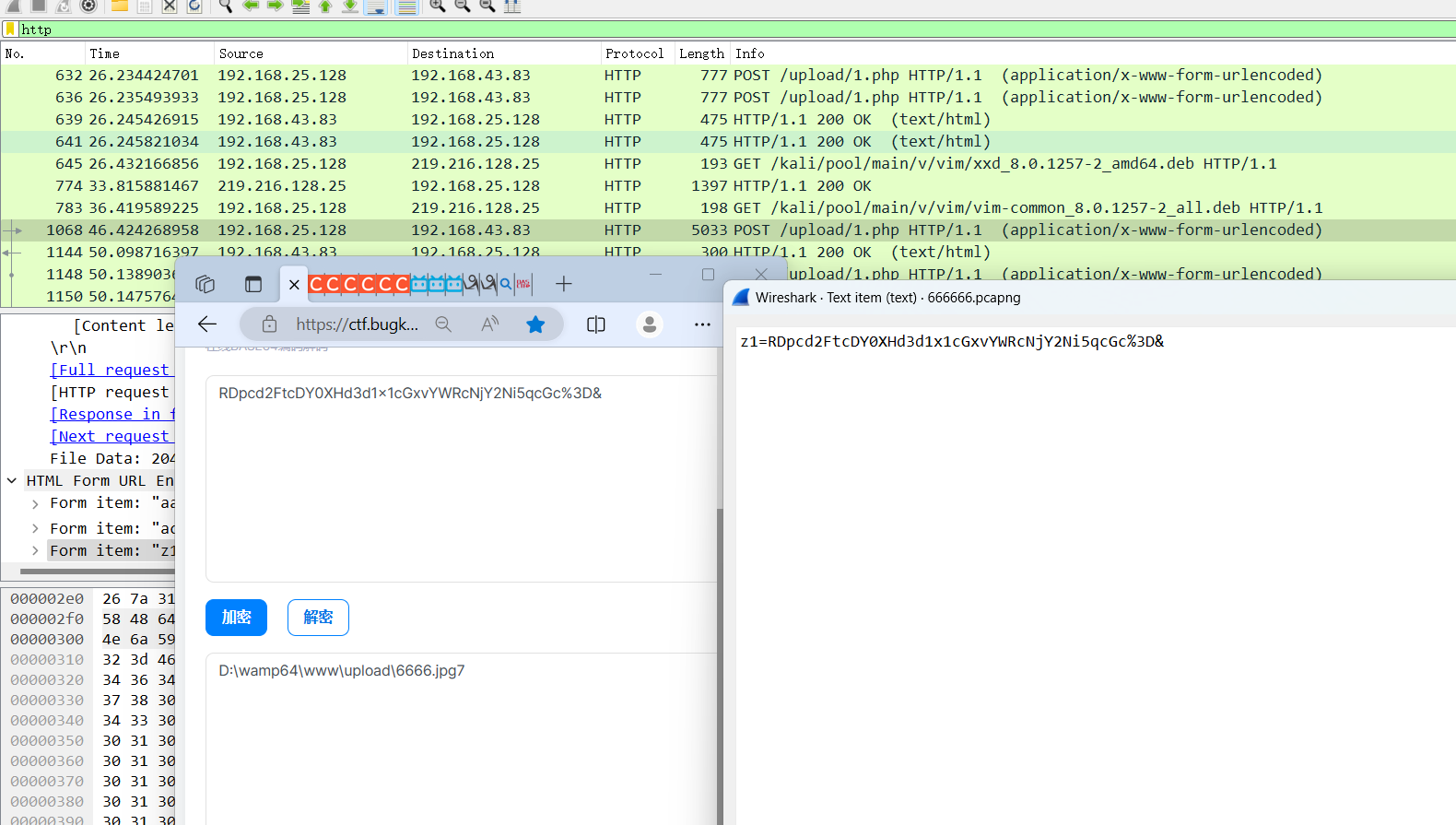

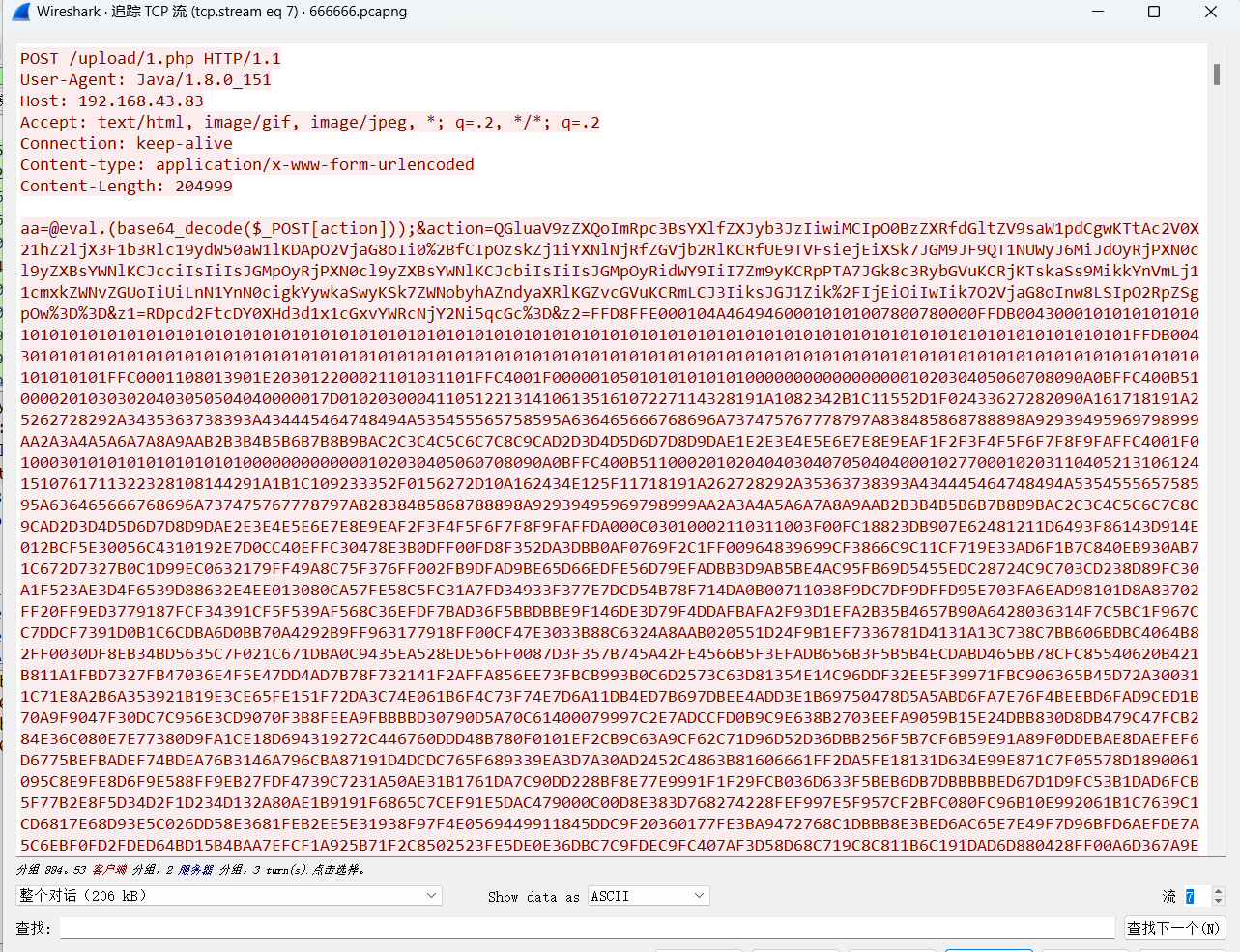

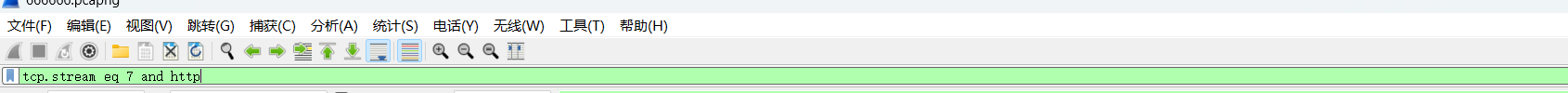

菜刀666

在这个信息发现,一张图片的地址,但是直接在网址上是打开不了的

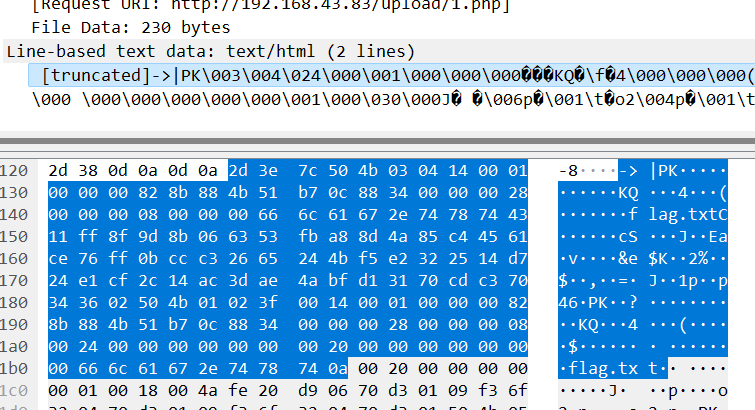

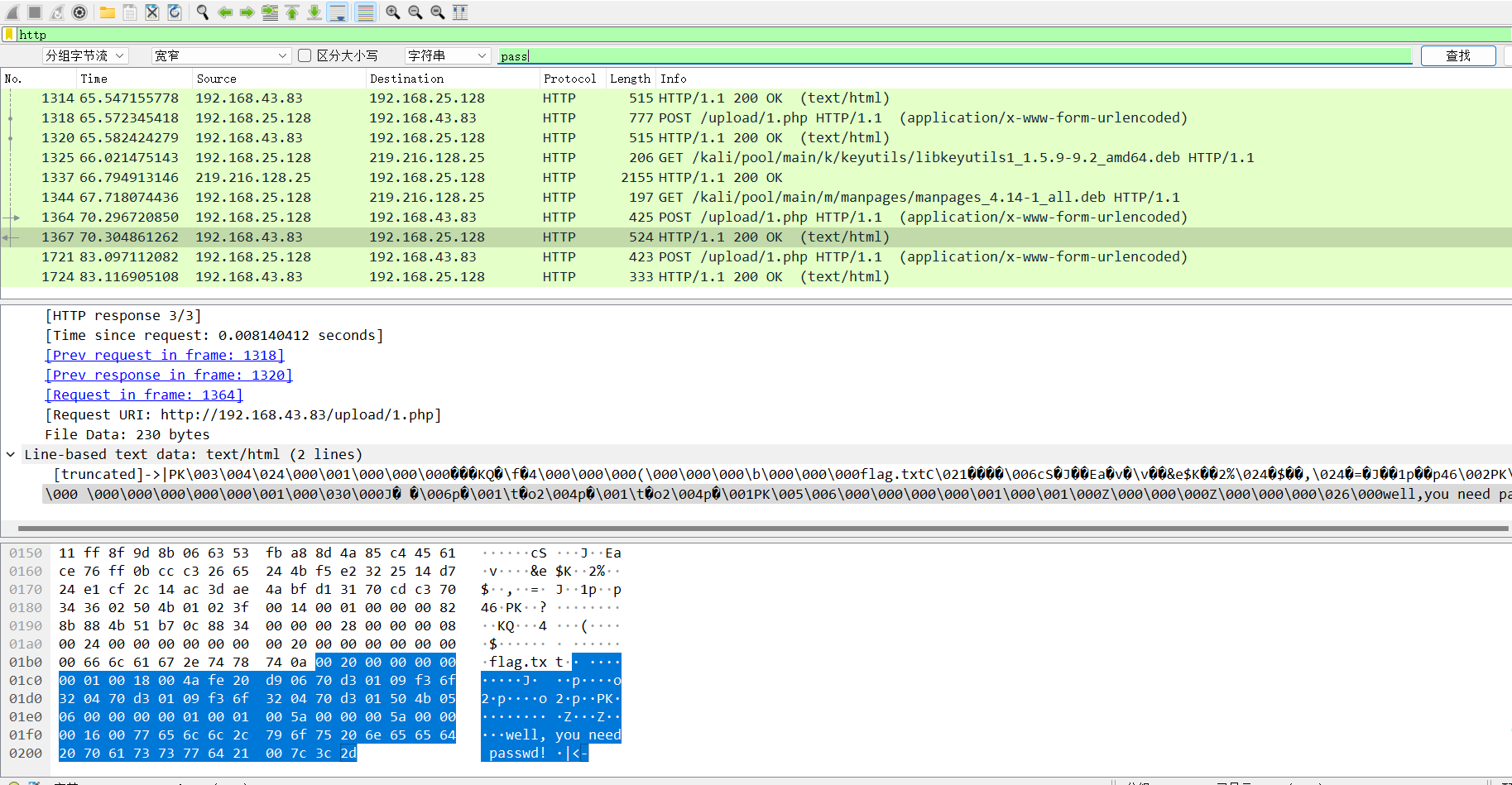

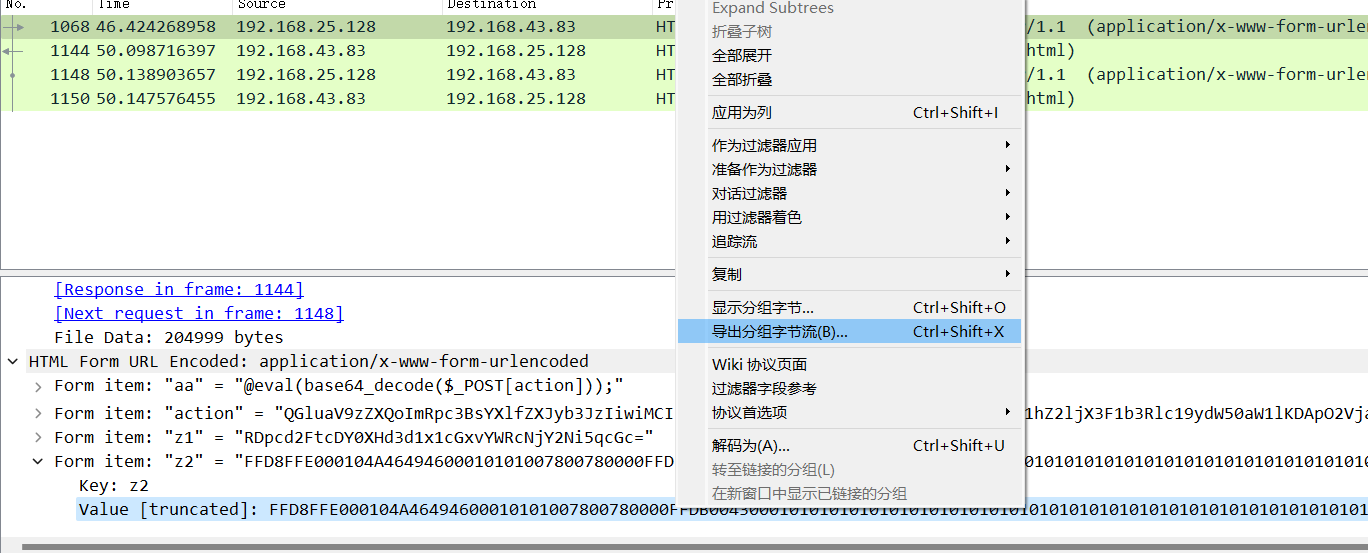

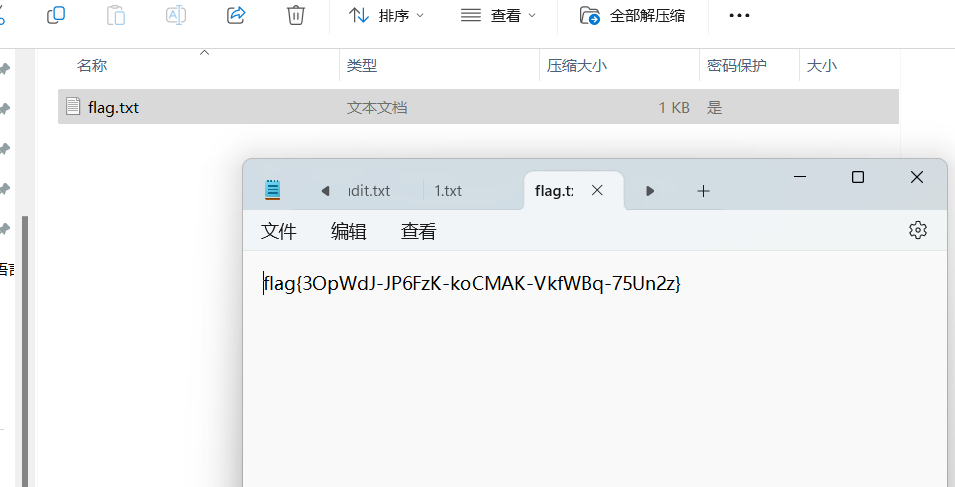

在这条协议下面看到了,一个PK,里面还有一个flag.txt文本,同样在后面也看到了you need passwd的字眼,先将压缩包导出来再说

先将压缩包导出来再说

点击第二个板块的对应位置,右键选择显示分组字节,开始位置为:3,去掉:->|,从pk开始,解码为:无,显示为:原始数据,一定要选择原始数据,否则会出错,然后点另存为:1.zip(随便取),打开就有一个txt文本,但是需要密码,有可能密码就在里面,或者是直接爆破,结果爆破不出来,我的图片不知道为啥,没导出来

在wireshark中追踪TCP流,其中可以看见有一段很长很长的16进制内容,然后过滤一下其他的协议,在后面加上and htttp

然后在这里导出,命名为1.txt

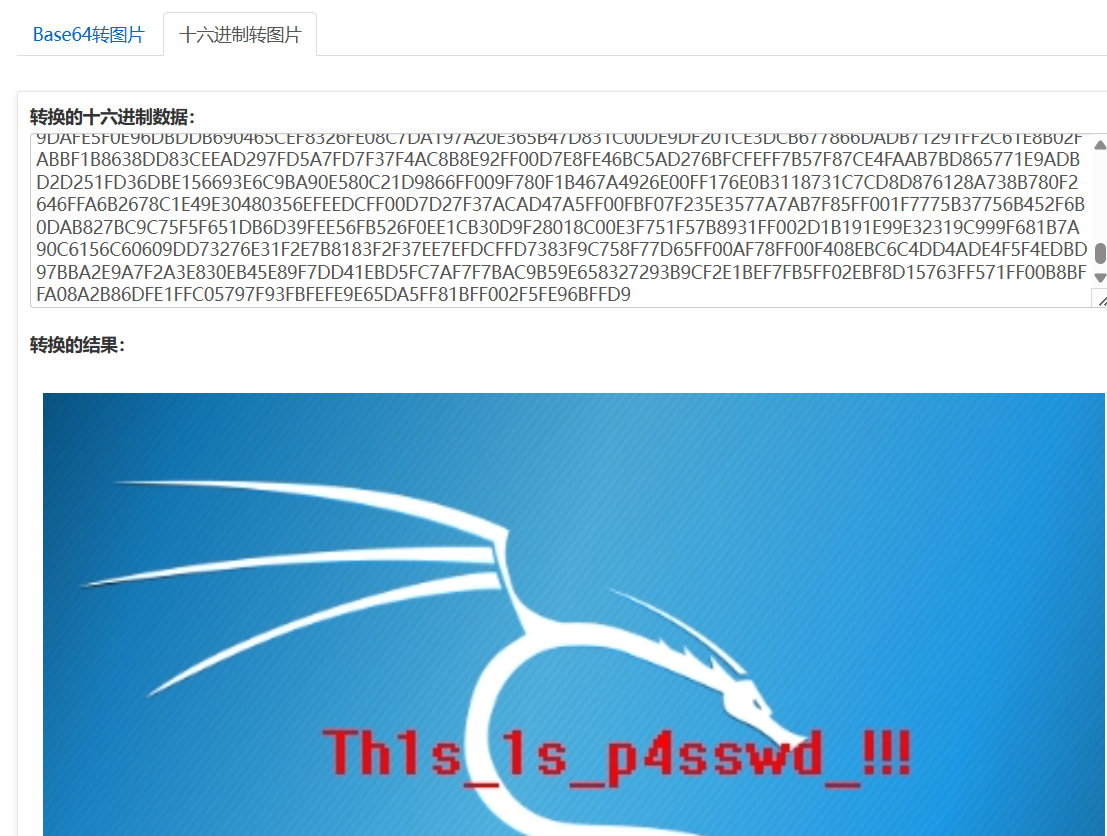

打开010,在文件那选择导入16进制,然后选择1.txt文本,这里工具出现问题了,其实还可以用其他方法解出来,比较简单,就是用16进制转图片在线工具就ok了

密码:Th1s_1s_p4sswd_!!!

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

秘密文件

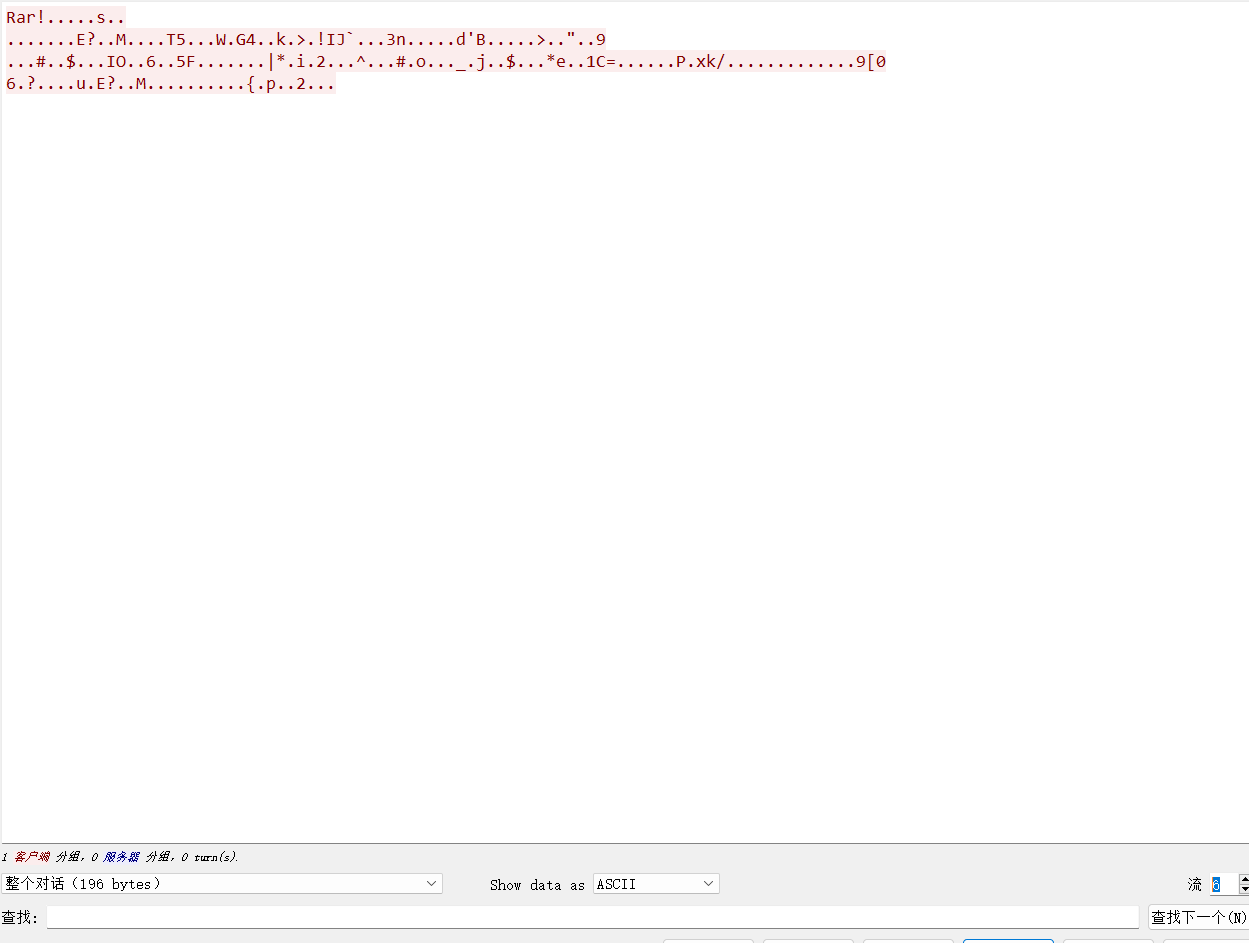

在http协议中,追踪TCP流,在第一个TCP流中就看见了一个rar文件,选择原始数据导出来,结果打开也是同样的文本内容,后面才反应过来,导出的对象找错了,在第六个tcp流看见了真正的rar文件

应该导出这个:

导出之后千万不要用本地的压缩包去查看,发现打不开,要用其他的压缩软件去查看,发现需要密码,直接爆破就得到密码:

flag{d72e5a671aa50fa5f400e5d10eedeaa5}

被偷走的文件

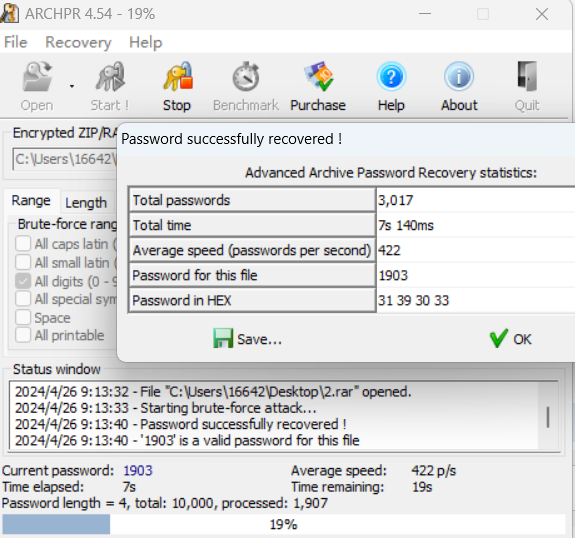

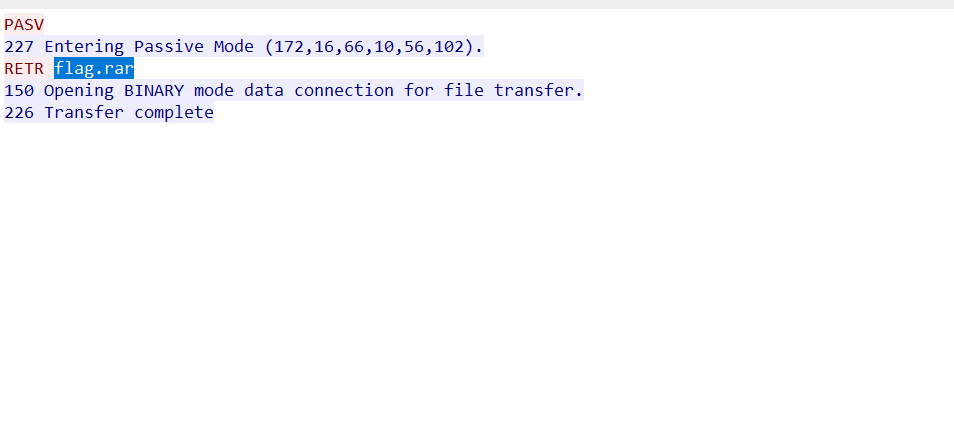

在分析TCP流中,发现了flag.rar文字,猜想flag应该就在rar压缩包里

那么就开始找并导出rar文件,在第四个TCP流中就发现了rar文件,同样需要密码

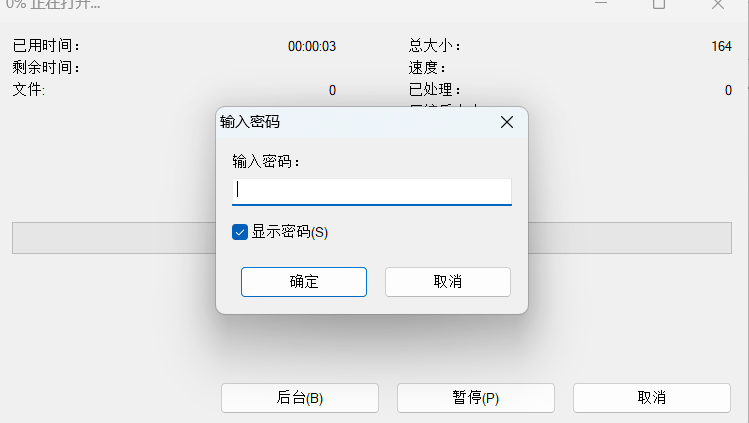

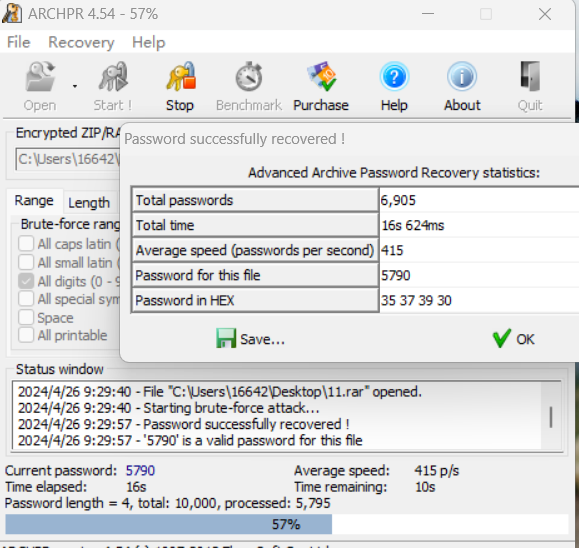

直接爆破

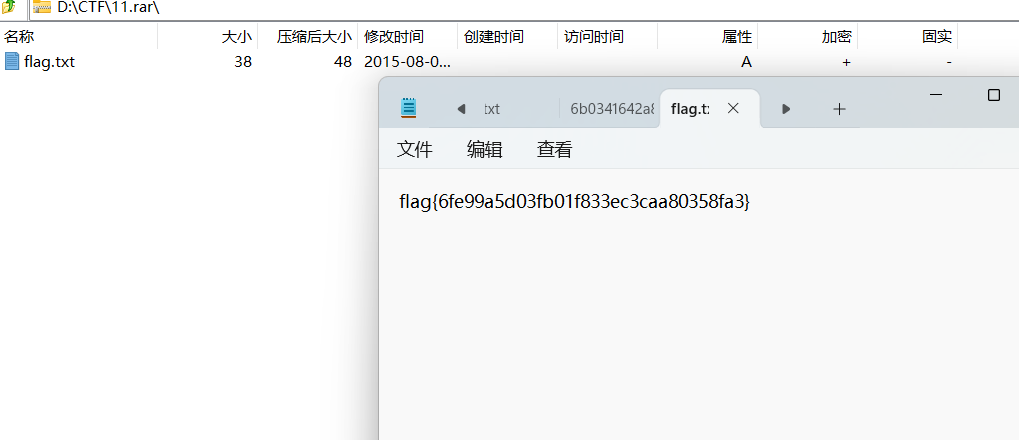

密码为:5790

flag{6fe99a5d03fb01f833ec3caa80358fa3}

[SWPU2019]神奇的二维码

直接用在线工具解:

试了,是错误的

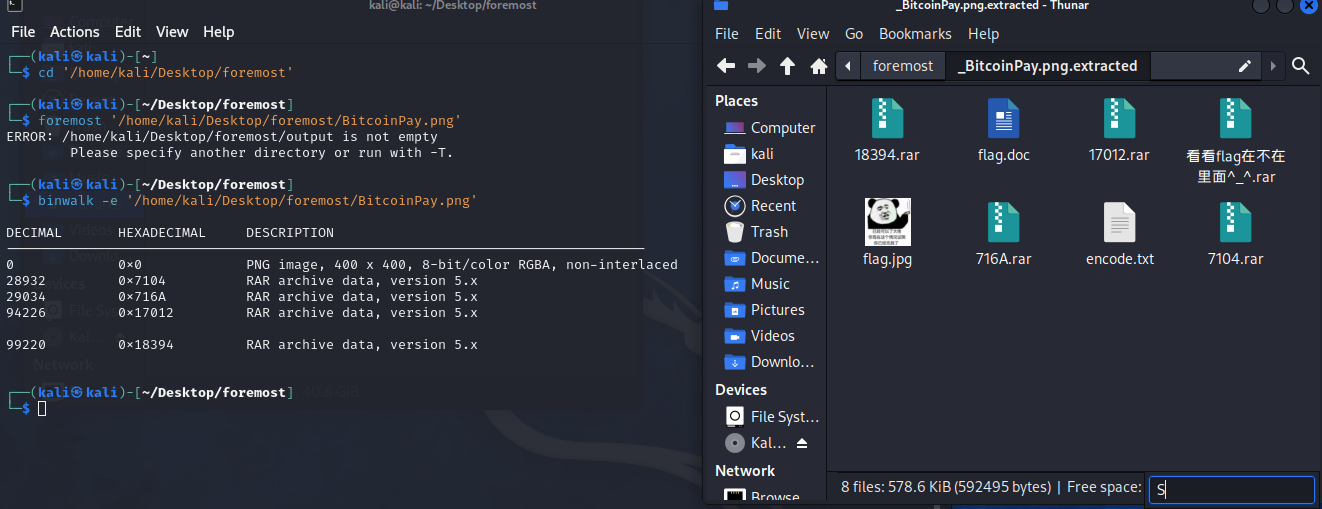

放入kali中binwalk,分离出了这么多的压缩包

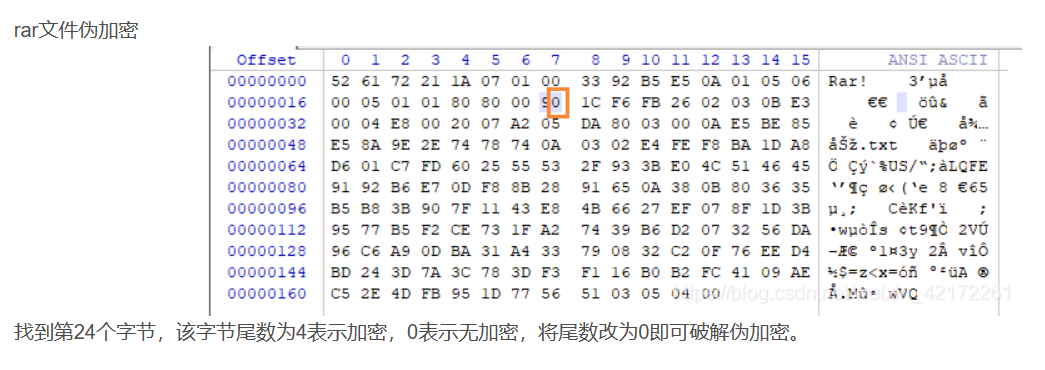

点开第一个文件夹,需要密码直接爆破,结果提示无密码然后去搜rar伪加密

但是文件的第24位全为0,然后就转移到那张图片上

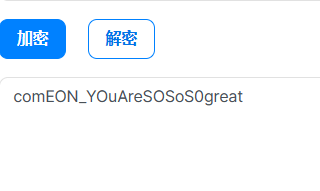

flag.doc文件里面全是base 64内容

一直base 64,不知道循环了多少次,最终得到了

comEON_YOuAreSOSoS0great

然后在7104.rar中发现了base 64内容

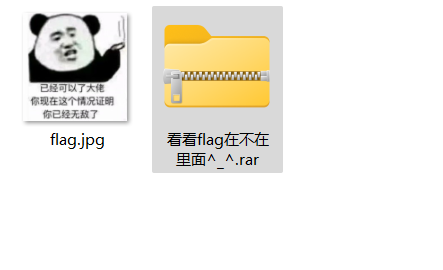

asdfghjkl1234567890是"看看flag在不在里面_.rar"的密码,结果打开还是那张图片

在18394.rar文件中发现有音频,但需要密码,是不是前面两个用base 64解出来的,密码就是:comEON_YOuAreSOSoS0great

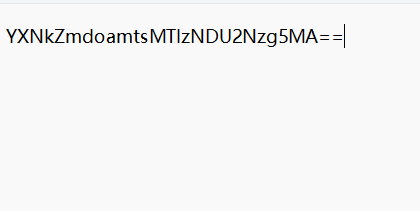

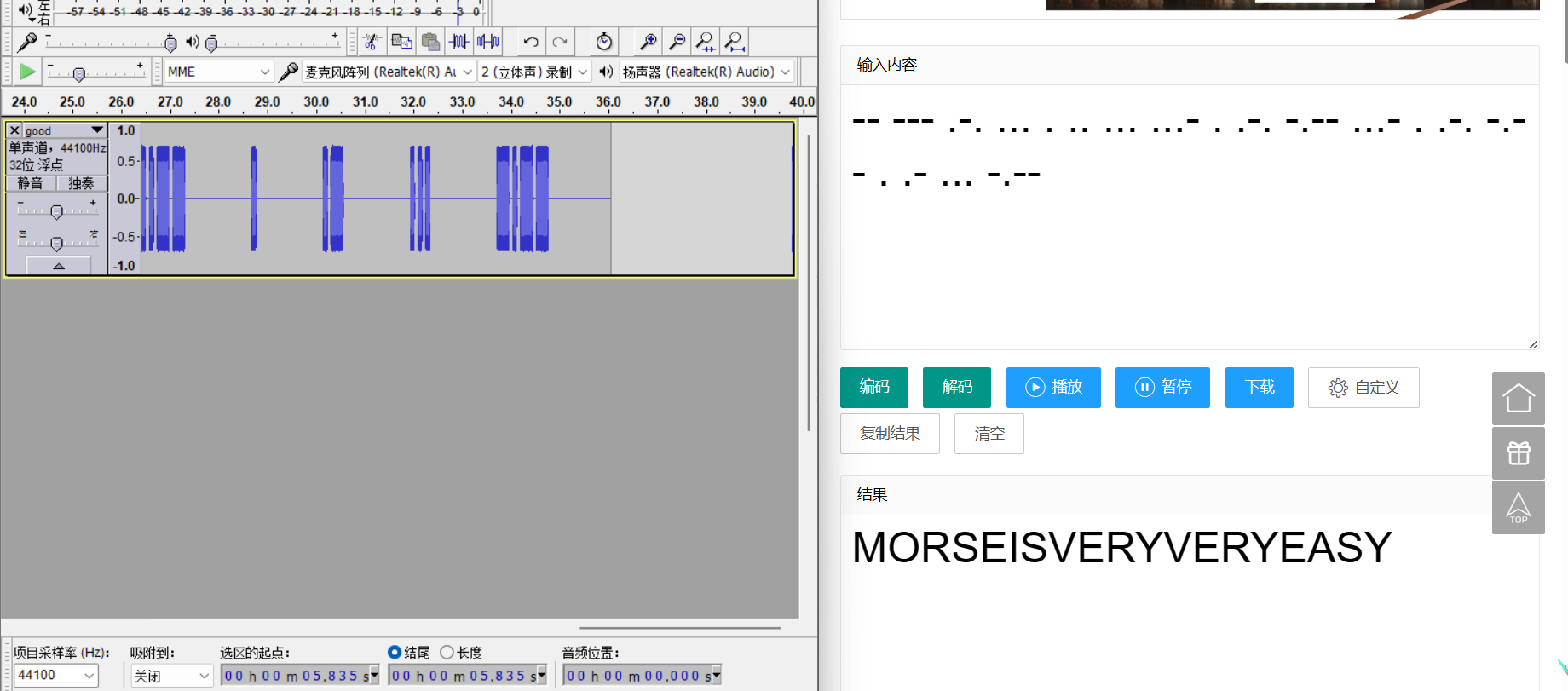

听着像是摩斯,用Audacity

flag{morseisveryveryeasy}

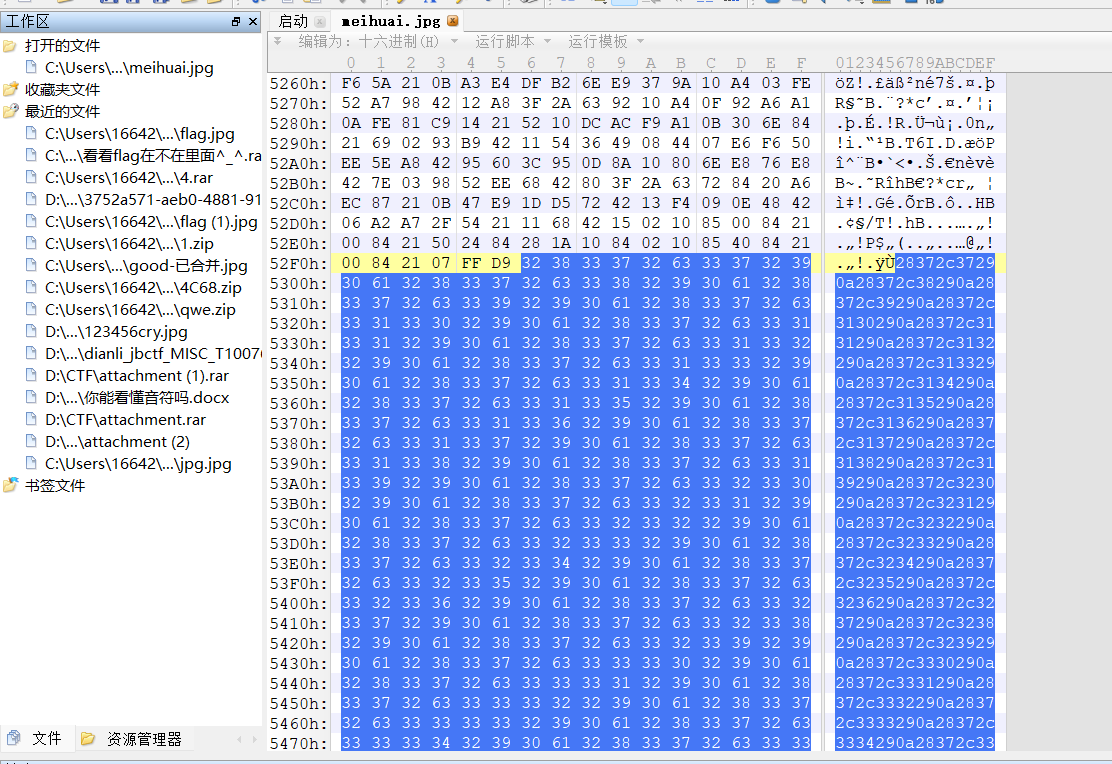

梅花香之苦寒来

打开文件发现是一张图片

拖入010中,看到了很多的16进制

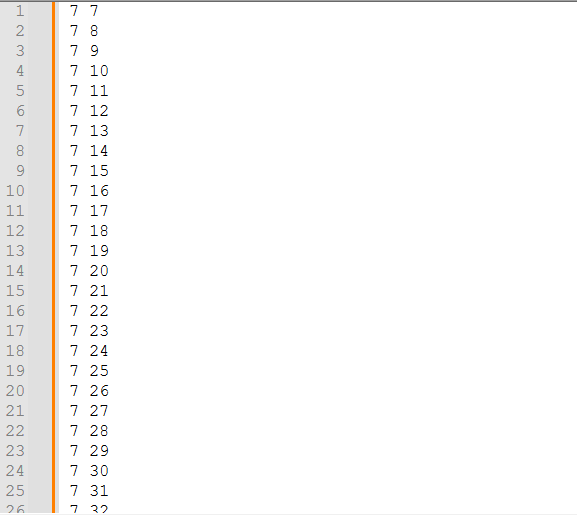

用16进制转文本得到了一些坐标

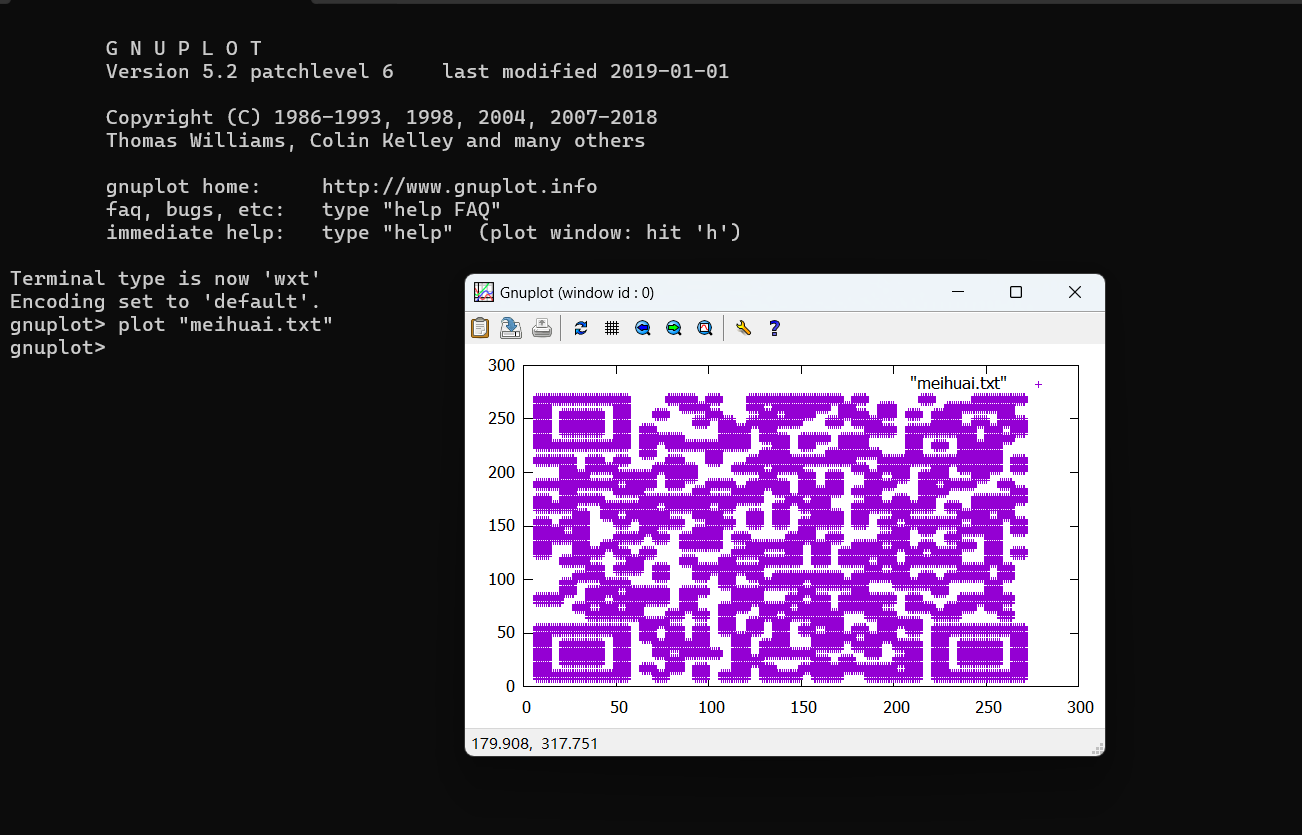

这里又涉及到一个新的工具:gnuplot,可以利用gnuplot绘图工具绘制出图片

先把东西整理一下 整理成 gnuplot 可以识别的格式

用手机扫得到flag

flag{40fc0a979f759c8892f4dc045e28b820}

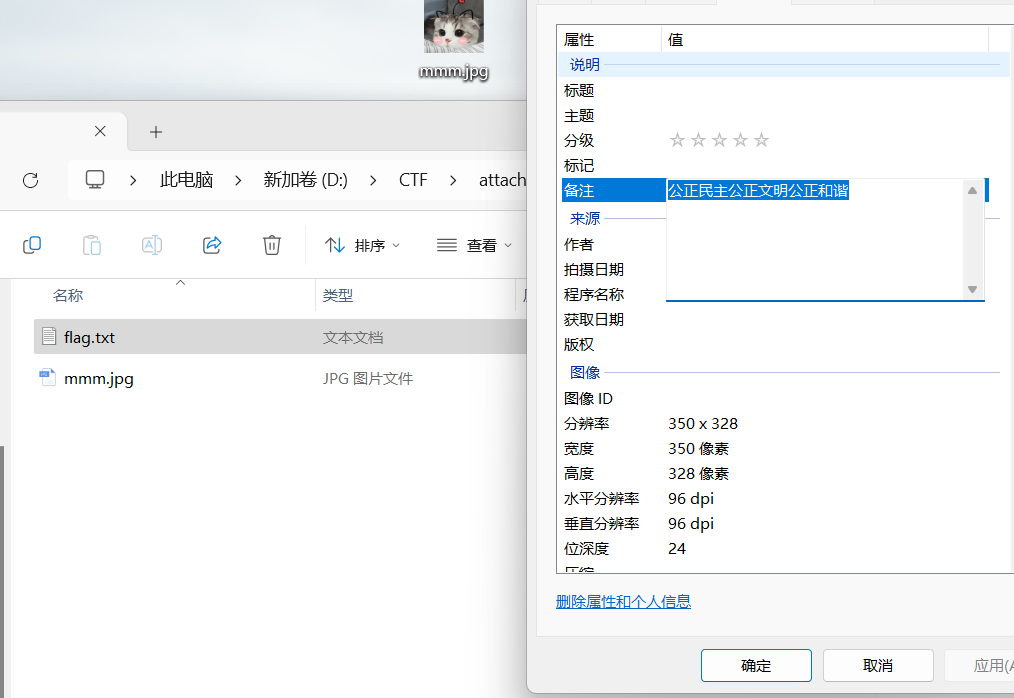

[ACTF新生赛2020]outguess

打开看有一张图片和txt文本,文本显示需要密码,查看图片属性

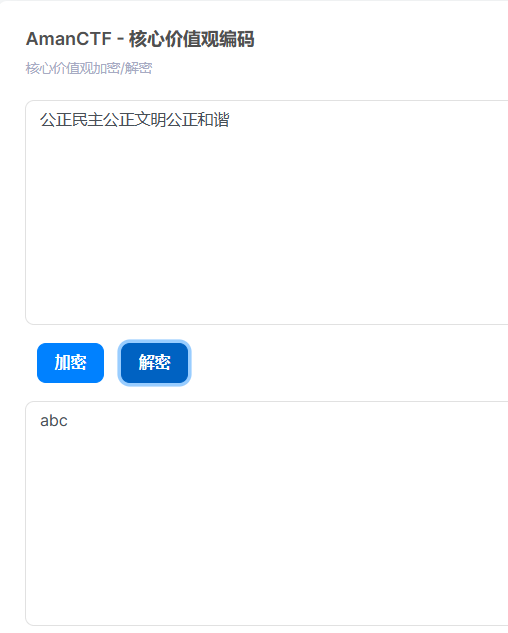

备注那里有:公正民主公正文明公正和谐,是核心价值观编码

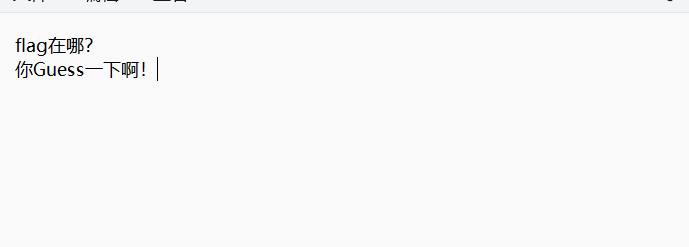

提示我们guess一下,这里就要outguess

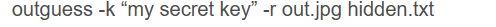

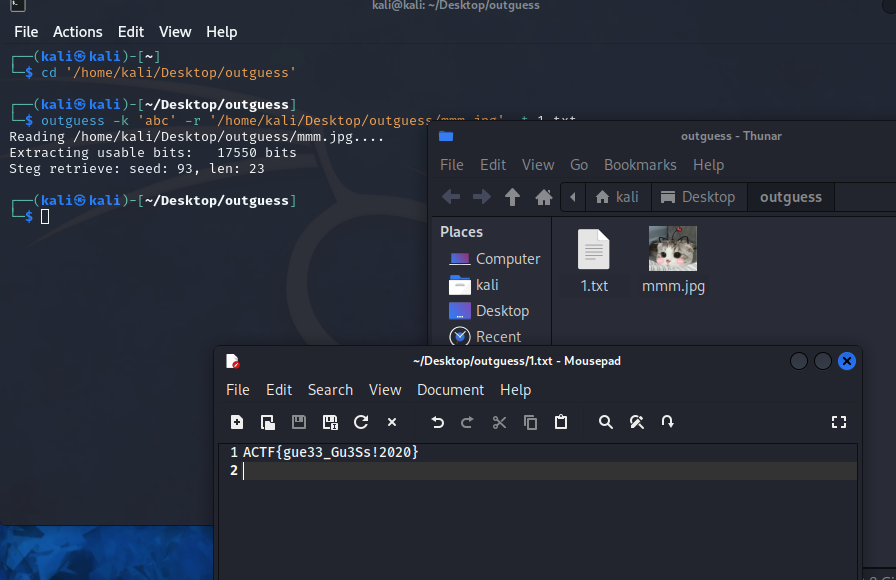

outguess使用方法,abc就是outguess时的密码,要写上去,用法跟binwalk和foremost差不多

flag{gue33_Gu3Ss!2020}

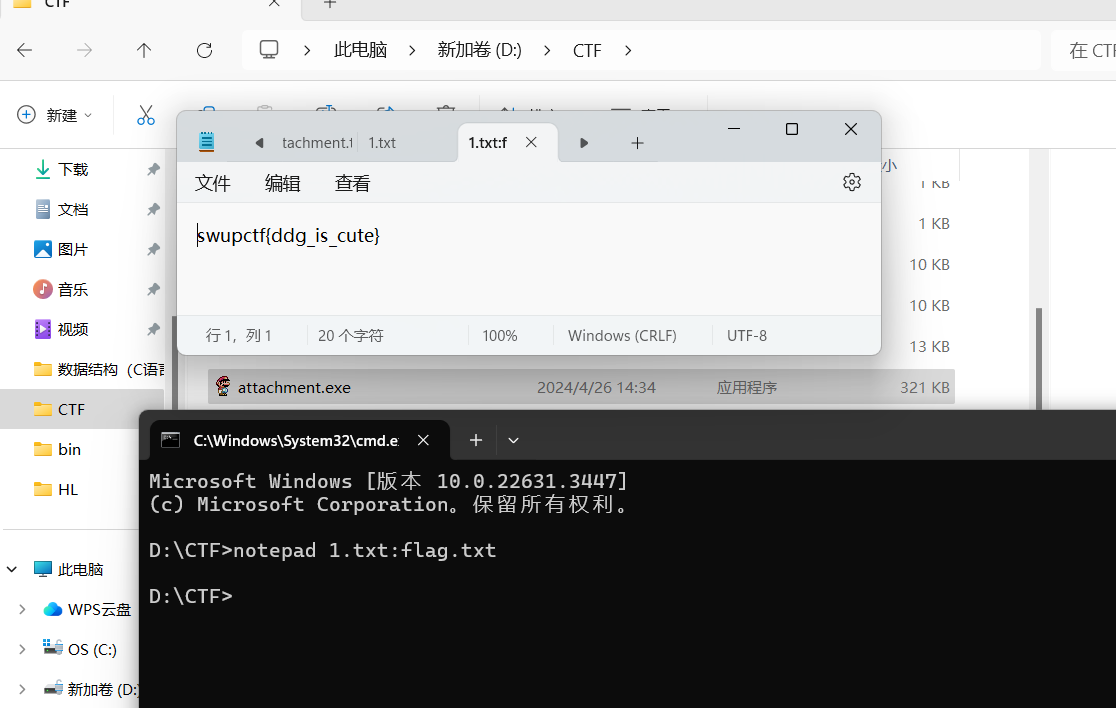

[SWPU2019]我有一只马里奥

下载下来是一个exe程序

在此程序的路径下启用cmd,输入命令:

notepad 1.txt:flag.txt

运行得flag:flag{ddg_is_cute}

参考大佬wp:

点击查看代码

https://blog.csdn.net/tt_npc/article/details/124193252?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522171411537116800226552135%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fall.%2522%257D&request_id=171411537116800226552135&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~all~first_rank_ecpm_v1~rank_v31_ecpm-1-124193252-null-null.142^v100^pc_search_result_base5&utm_term=buffctf%E6%88%91%E6%9C%89%E4%B8%80%E5%8F%AA%E9%A9%AC%E9%87%8C%E5%A5%A5&spm=1018.2226.3001.4187

题目提示,32位应该是MD5,下载下来是一个音频,听着有点像发电报的声音,用Audacity打开,手搓一下

刚好解出来就有32位,注意转换为小写的

flag{f029bd6f551139eedeb8e45a175b0786}

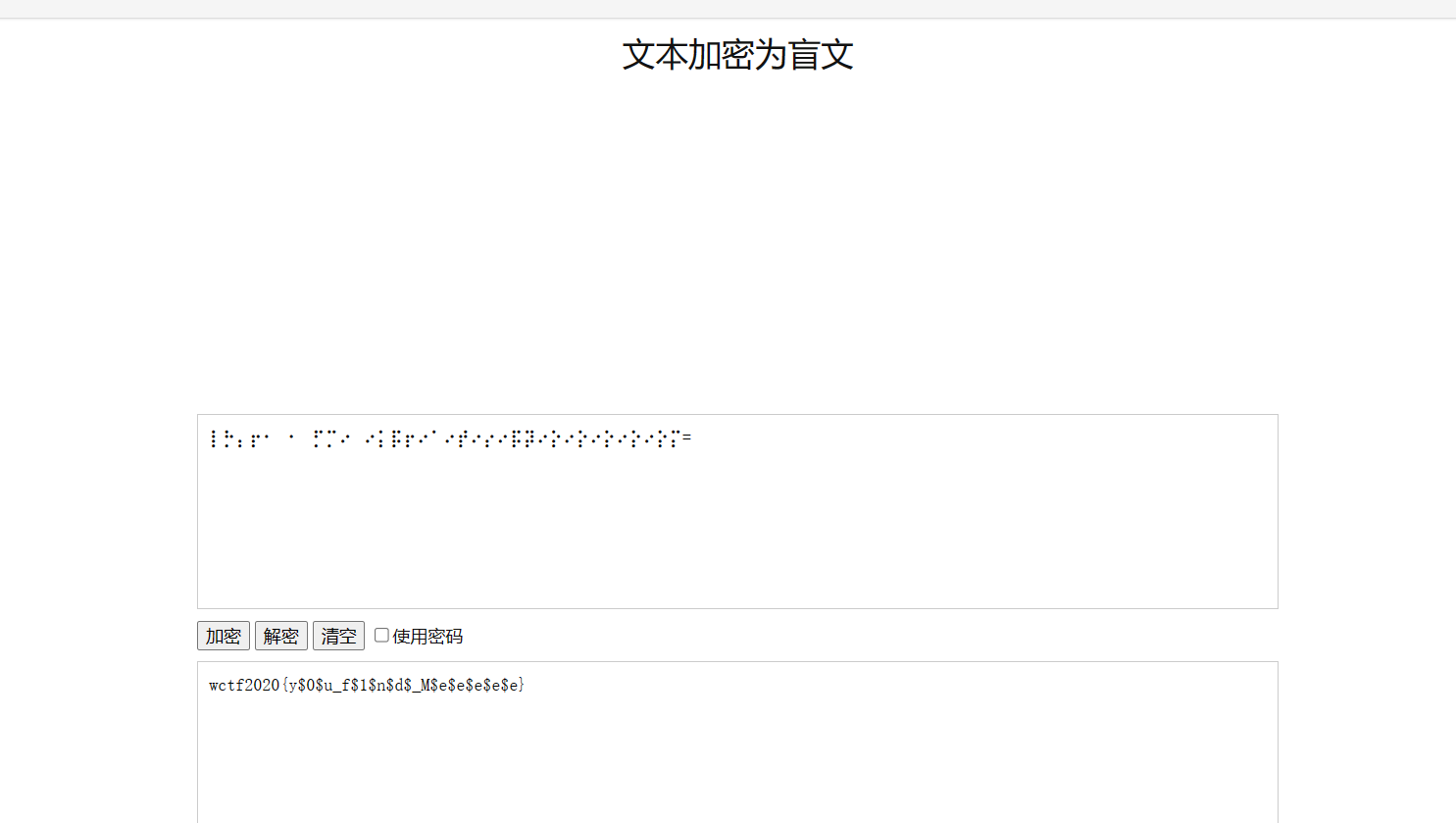

[WUSTCTF2020]

下载下来是一张图片

属性里面有内容:

竟然还有这么一个加密方式,长见识了

flag{y$0$u_f$1$n$d$_M$e$e$e$e$e}

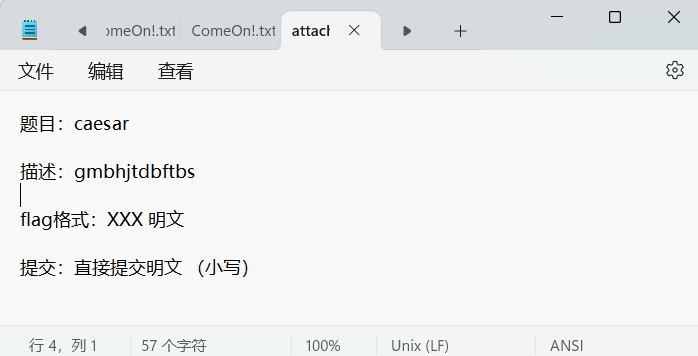

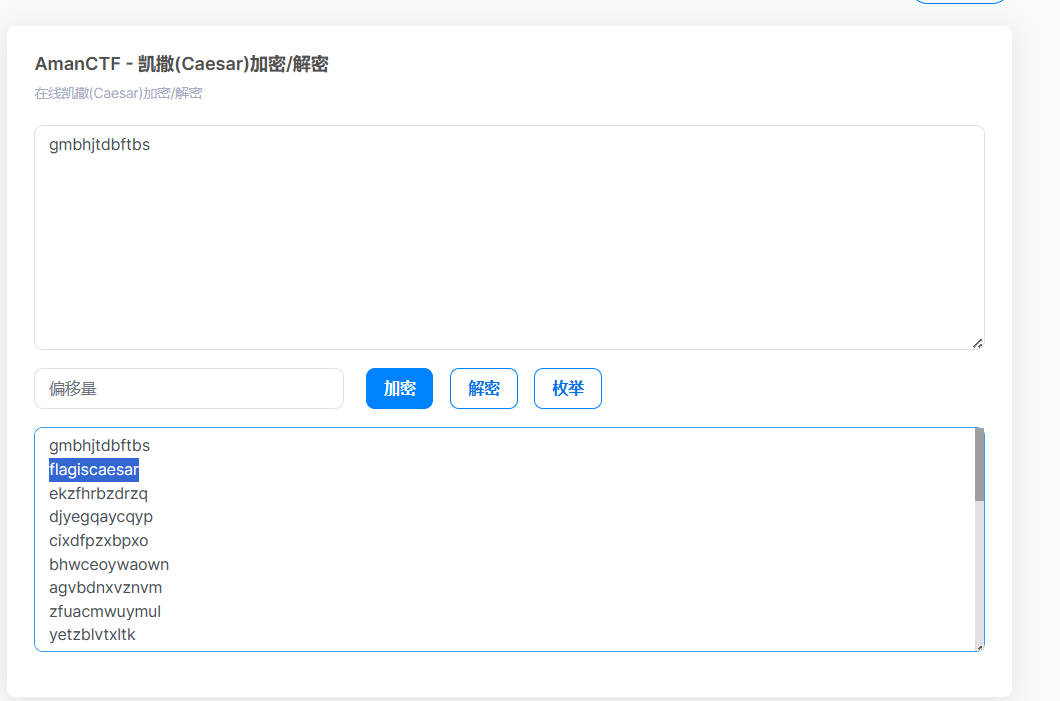

[HBNIS2018]caesar

一个文本,是凯撒密码

flag{flagiscaesar}

浙公网安备 33010602011771号

浙公网安备 33010602011771号